Антифишинг-дайджест №117 с 26 апреля по 2 мая 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 26 апреля по 2 мая 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

Мошенники используют Facebook и WhatsApp чтобы выманивать деньги от имени знаменитостей.

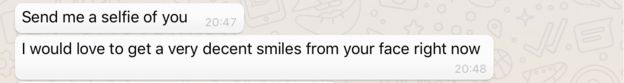

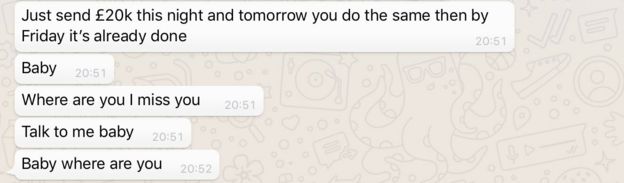

Один из них под видом Джейсона Стейтема выманил у жительницы английского графства Большой Манчестер несколько сотен тысяч фунтов стерлингов. Сначала мошенник написал ей от имени известного актёра на странице, посвящённой фильму «Форсаж», а затем предложил перейти в WhatsApp, где засыпал её сообщениями.

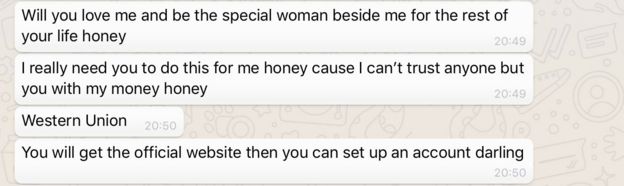

Общение продолжалось несколько месяцев. Самозванец убедил жертву, что влюблен в неё и мечтает о встрече, а потом стал жаловаться на финансовые трудности.

Ссылаясь на задержку выплаты за участие в последнем фильме, он попросил взаймы 20 тысяч фунтов стерлингов (более 25 тысяч долларов):

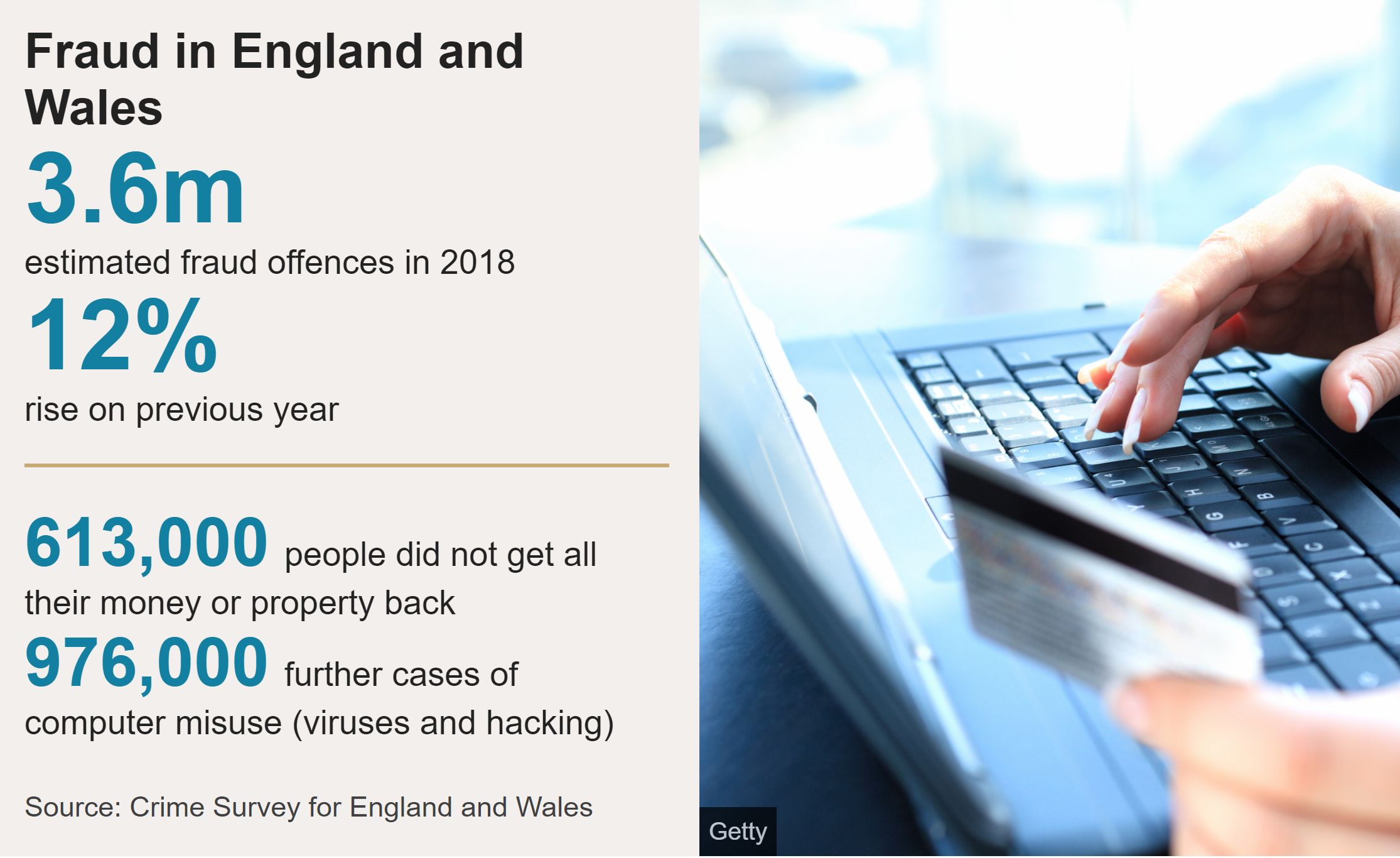

По данным опроса, проведённого национальным бюро статистики Великобритании, в 2018 году 6,6% взрослых стали жертвами интернет-мошенников, а общая сумма ущерба составила более 3,6 млн фунтов стерлингов.

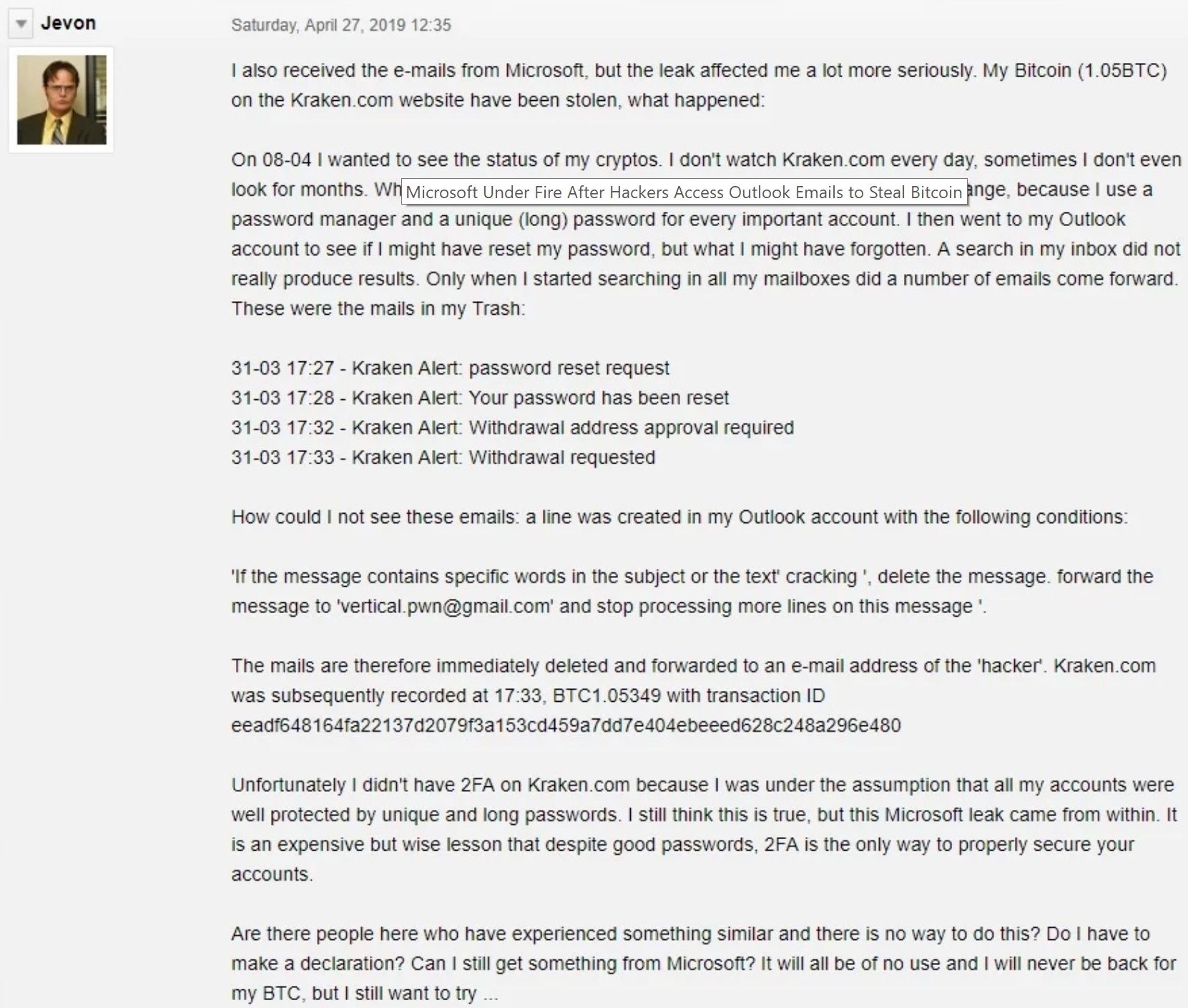

Пользователь сервисов Microsoft Джевон Ритмеестер (Jevon Ritmeester) рассказал журналистам, что атакующие получили доступ к его папке «Входящие», сбросили пароль от учетной записи на бирже Kraken.com и опустошили его кошелек, похитив 1 BTC (около 5300 долларов США по текущему курсу).

Злоумышленники создали в его ящике правило для пересылки почты, из-за чего любые сообщения со словом «Kraken» перенаправлялись на подконтрольный атакующим ящик GMail, в том числе и сообщения о сбросе пароля и снятии средств. Ошибкой Ритмеестера было отсутствие двухфакторной аутентификации для аккаунта Kraken.

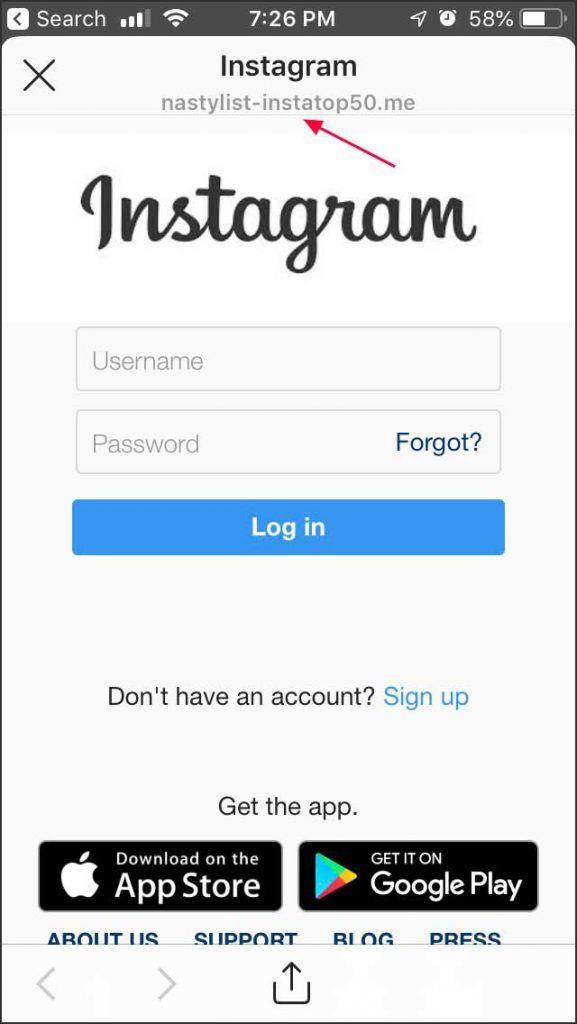

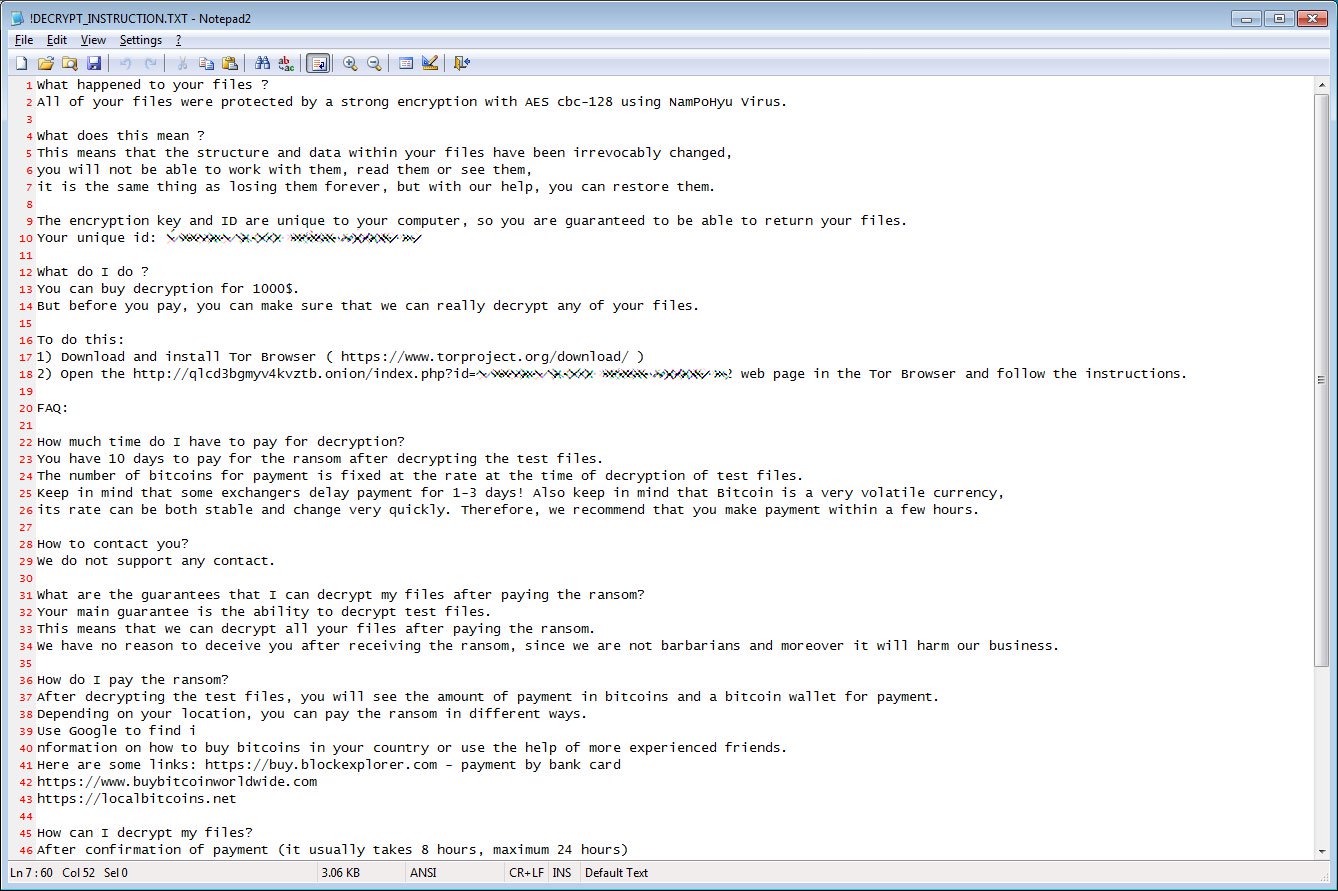

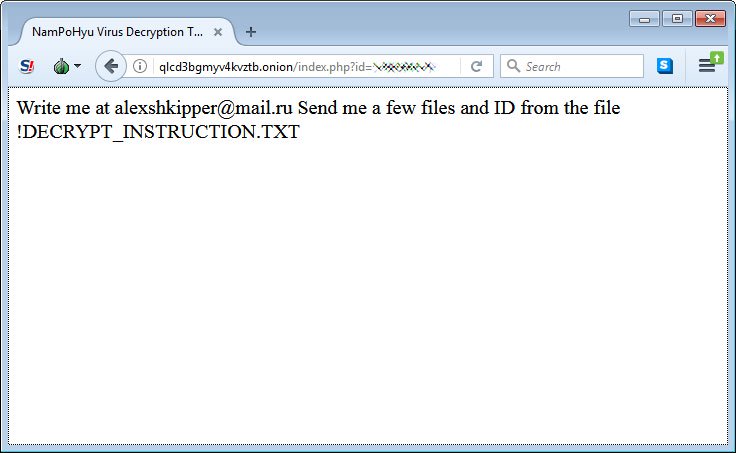

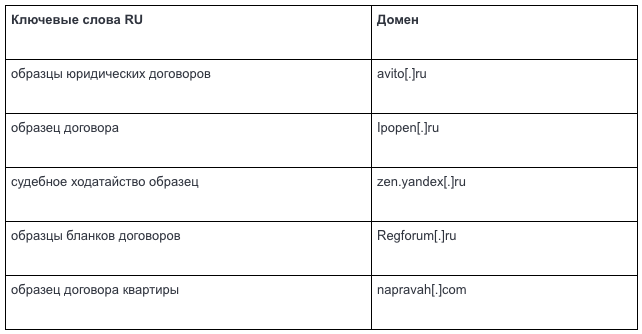

- Пользователь искал образцы деловых документов или обучающие видео по ключевым словам — например, «скачать бланк счета», «бланк договора», «заявление жалоба образец», «судебное ходатайство образец».

- Через баннерную рекламу киберпреступников жертва попадала на сайт, который якобы содержал шаблоны искомых документов.

- Запуск файлов, загруженных с этого сайта, мог привести к заражению системы — или целой корпоративной сети — шифраторами и банковскими троянами.

- Убедительность атаке придавало то, что рекламные баннеры демонстрировались пользователям на легитимных бухгалтерских и юридических сайтах.

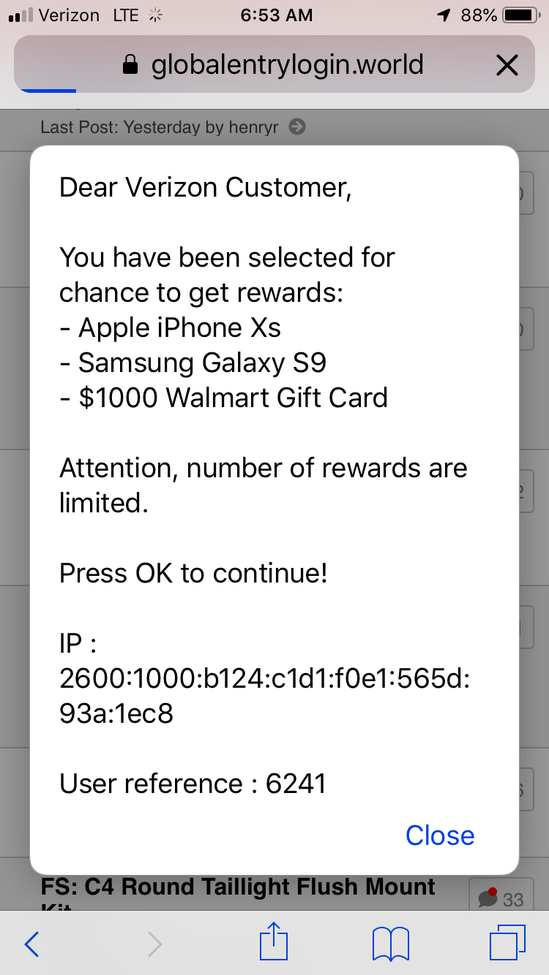

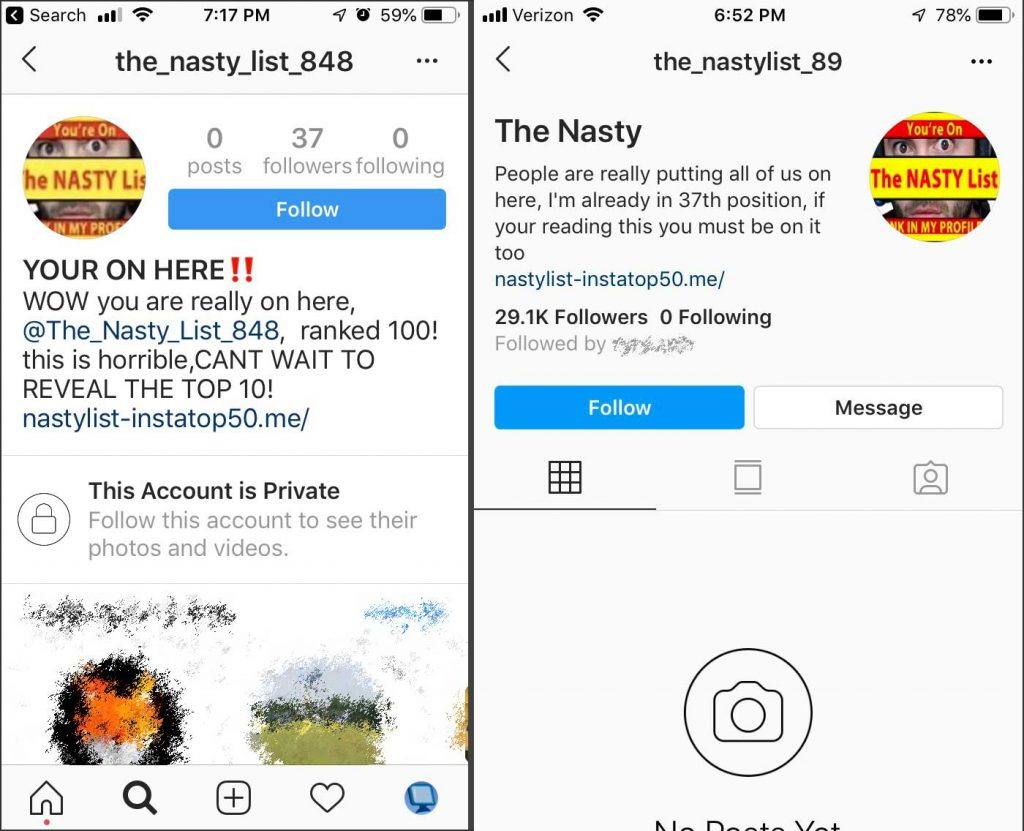

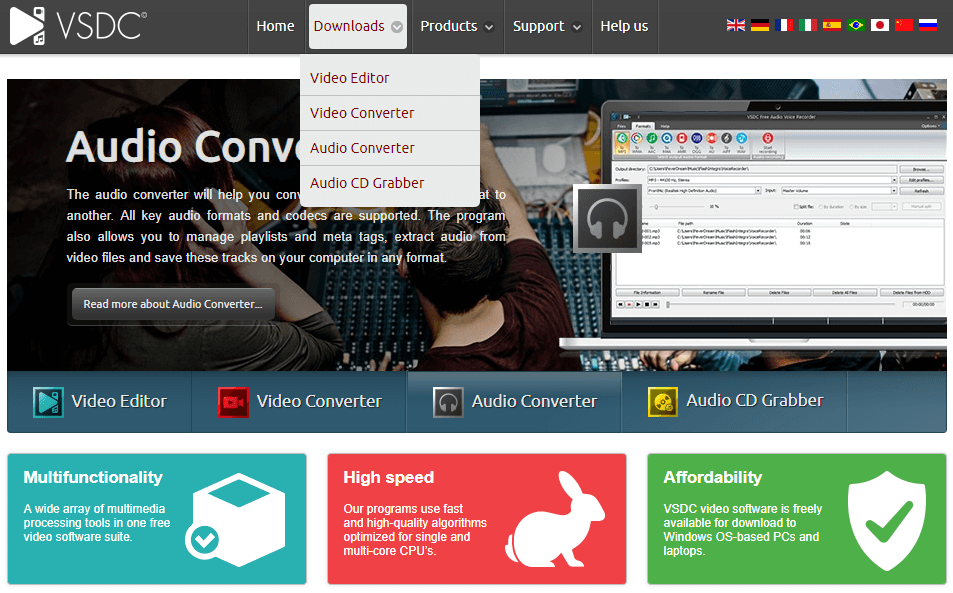

Мобильная безопасность

- Мобильная версия Chrome автоматически скрывает адресную строку при прокрутке содержимого страницы вниз, чтобы предоставить максимальное пространство для отображения контента.

- Злоумышленники могут воспользоваться этим, внедрив на фишинговый ресурс такую же панель с фальшивым URL и закрепив ее в окне обозревателя.

- Чтобы не допустить возврата к оригинальной адресной строке, используется css-свойство overflow:scroll.

Утечки данных

Данные 80 миллионов американских семей обнаружены на незащищенном облачном сервере Microsoft.

Объём базы данных составляет 24 ГБ. Записи содержат:

- полные адреса (страна, город, улица, номер дома и почтовый индекс),

- точные географические координаты (широта и долгота),

- ФИО,

- возраст,

- даты рождения.

В базе также имеются закодированные данные о семейном положении, половой принадлежности, доходе, типе жилища и наличии прав домовладельца. Что объединяет все эти семьи, непонятно. Возраст всех людей в базе данных меньше сорока лет. Интересно, что каждая запись содержит не одного человека, а целую семью.

Умные устройства

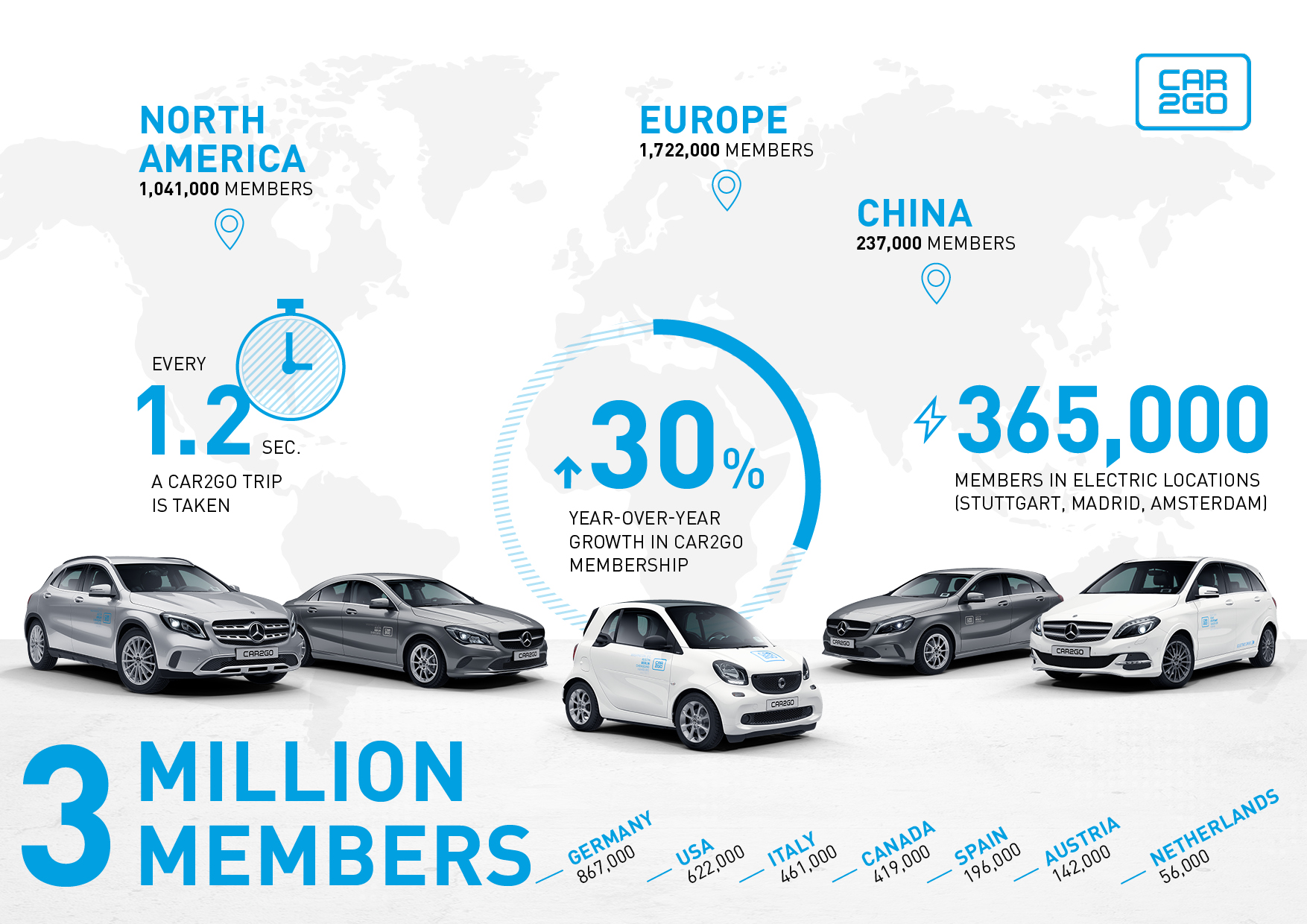

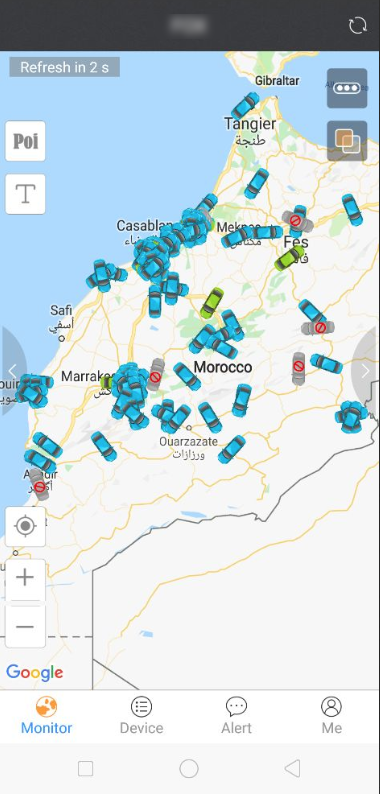

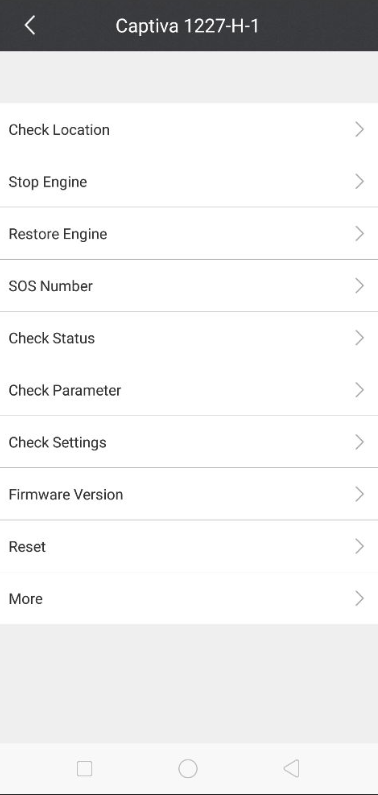

При подписке на приложения iTrack и ProTrack пользователи получают пароль «123456». Предположив, что многие из них не изменили секретный ключ, взломщик провел брутфорс-атаку, чтобы установить легитимные логины, а затем попытался войти в аккаунты.

Начальный пароль подошел для более чем 7 тыс. профилей iTrack и 20 тыс. учетных записей ProTrack. Взломав аккаунт, специалист получил доступ к различным сведениям, таким как:

- Псевдоним пользователя

- Реальное имя клиента, его телефон и адрес

- Адрес электронной почты абонента

- Марка и модель GPS-трекера

- IMEI-номер оборудования

По информации компании Concox, производящей один из трекеров, работающих с ProTrack и iTrack, авторизованный пользователь также может дистанционно заглушить двигатель автомобиля, если машина движется со скоростью до 20 км/ч.

Источником ошибок стало приложение Photo Sharing Plus в Sony Smart TV, которое позволяет загружать фотографии и мультимедийного контента со смартфона.

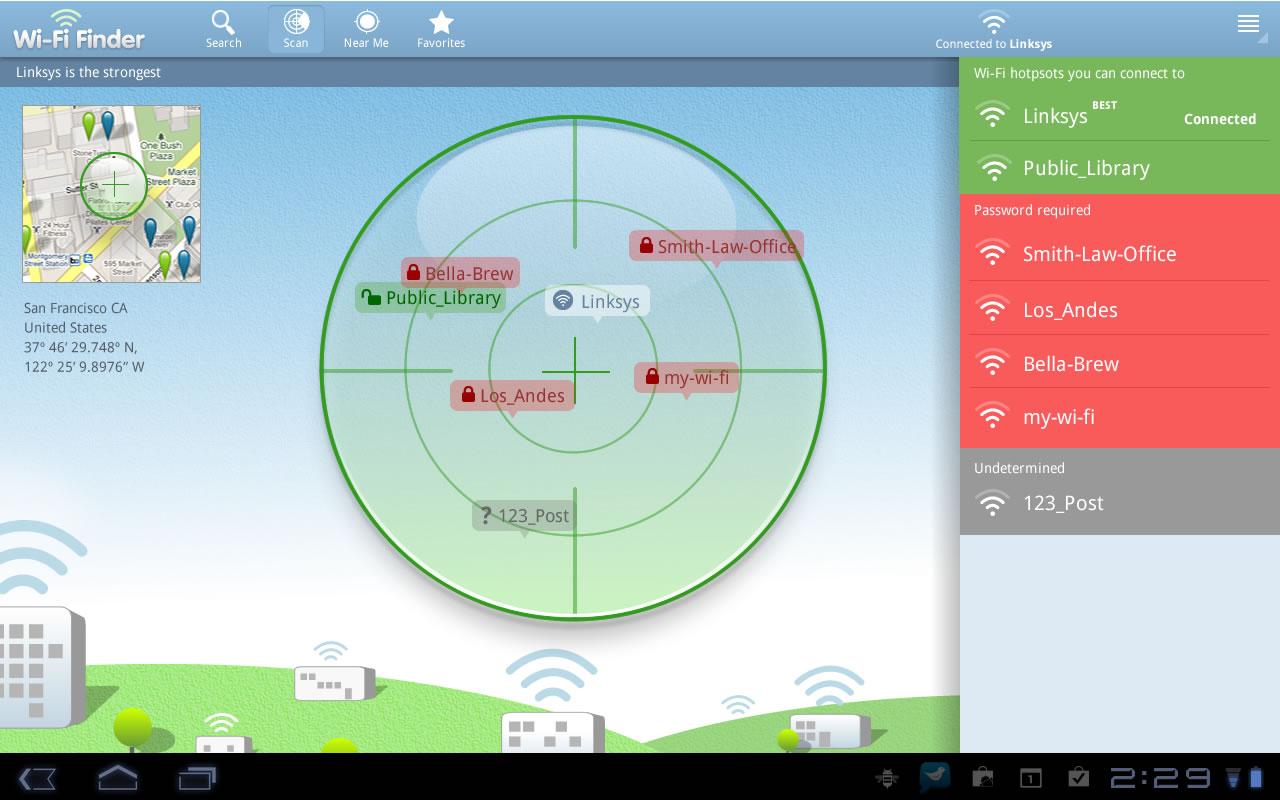

Первая уязвимость CVE-2019-11336 позволяет атакующему без авторизации извлечь пароль Wi-Fi, создаваемый при запуске Photo Sharing Plus. При запуске приложение превращает телевизор в точку доступа Wi-Fi и отображает пароль для подключения и обмена медиаконтентом. Это позволяет злоумышленникам извлечь пароль в виде открытого текста из логов API Photo Sharing Plus.

С помощью второй уязвимости CVE-2019-10886 неавторизованный злоумышленник может прочитать файлы, в том числе изображения в программном обеспечении устройства.

В любом из случаев атакующие могут загрузить собственное содержимое или украсть контент, принадлежащий владельцам телевизоров.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.