Антифишинг-дайджест №120 с 17 по 23 мая 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 17 по 23 мая 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Атаки с использованием банкоматов

Атака работает так:

- Мошенник начинает в банкомате операцию пополнения счёта мобильного телефона.

- Указав номер телефона и сумму, он выбирает в качестве источника средств пластиковую карту и отходит от терминала.

- Банкомат Сбербанка в течение полутора минут предлагает клиенту вставить карту и ввести пин-код.

- Если в это время кто-то подойдёт к банкомату, вставит свою карту и введёт пин-код, указанный мошенником номер телефона будет пополнен с карты этого клиента.

«Я хотел воспользоваться терминалом Сбербанка. Передо мной на нём что-то бесконечно вводила девушка в чадре. Когда она отошла, я как обычно увидел: „вставьте карту, введите пин-код…“ — и 15 тыс. улетело на оплату чужого телефона».

Один из потерпевших

«Тайм-аут в полторы минуты представляет серьёзную уязвимость, причём не техническую, а социальную: неподготовленный пользователь вполне может вставить свою карту, не посмотрев на монитор. Необходимо перенастроить платёжные устройства, сократив время сессии»

Эксперт RTM Group Евгений Царёв

Для проведения атаки использовался сервис MoneySend от MasterCard в банкоматах «Москва-сити»:

- Переводы всегда выполнялись с карты Сбербанка на карты Тинькофф-банка.

- Указывались параметры карты отправителя и карты получателя, сумма перевода, затем запускалась процедура перевода.

- Банкомат направлял запросы в банк отправителя для разрешения на списания и в банк получателя для разрешения на зачисление.

- На экране банкомата выводилась комиссия за перевод и предложение подтвердить операцию.

- В этот момент мошенники отменяли операцию.

- Из-за ошибки в настройках банк-владелец банкомата считал, что операцию всё ещё можно отменить, а банк получателя — что перевод уже нельзя отозвать, поэтому несмотря на отмену операции сумма перевода не только зачислялась на карту получателя, но и восстанавливалась на карте отправителя. Фактически сумма перевода клонировалась.

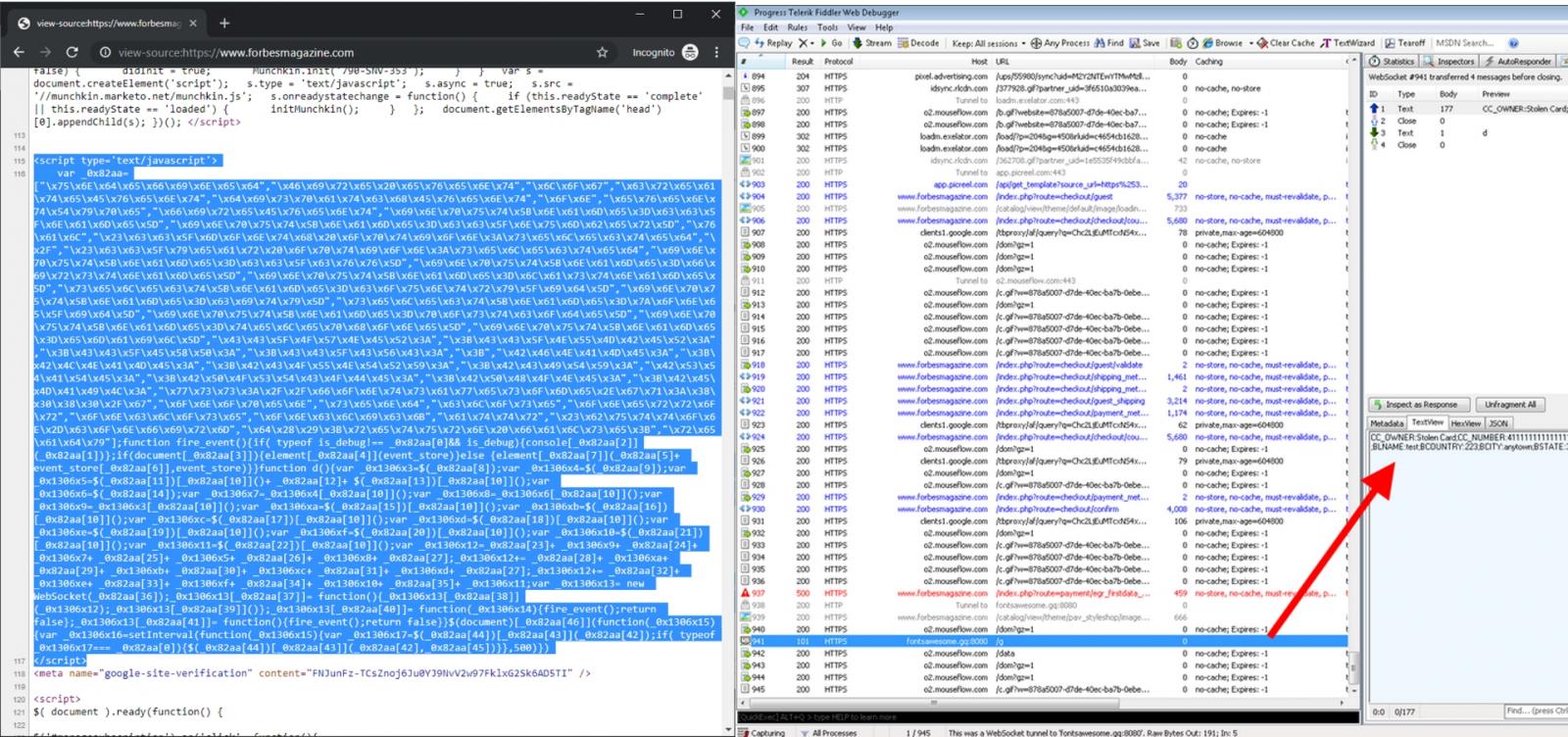

Уязвимости

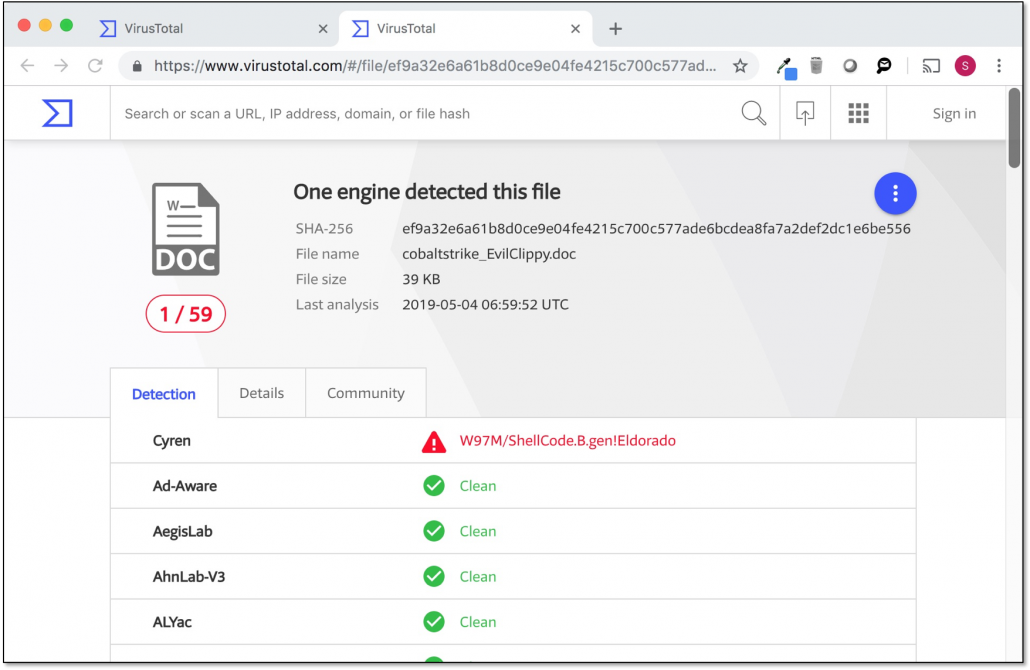

Проблема была связана с тем, как приложение обрабатывало внутренние ссылки вида slack://… Атакующий мог создать специальный адрес, который не отличается от обычного внешне и изменяет путь сохранения файлов. В качестве директории злоумышленник мог указать в том числе удалённый сервер. Помимо этого баг позволял атакующему изменять загруженные файлы. Например, злоумышленник мог встроить в документ вредоносный код, который автоматически запустится, когда жертва откроет вложение.

Самое неприятное, что опасность представляли не только сообщения от участников беседы. Неавторизованный злоумышленник мог изменить место сохранения файлов с помощью RSS-потоков на сторонних сайтах.

Сайты, почта и мессенджеры

Зафиксирован случай хищения квартиры с помощью интернет-портала Росреестра и электронной подписи.

Владелец узнал о том, что лишился квартиры, обнаружив в квитанциях за коммунальные услуги чужую фамилию.

Для проведения операции мошенники:

- Изготовили фальшивую доверенность на получение электронной подписи владельца квартиры.

- С этой доверенностью обратились в удостоверяющий центр и выпустили электронную подпись владельца.

- Используя электронную подпись, оформили договор дарения в простой письменной форме через сайт Росреестра.

«Фактически мошенники изготовили на себя электронный паспорт, который подтверждает, что эта подпись принадлежит им»

Михаил Брауде-Золотарев,

руководитель центра IT-исследований и экспертизы РАНХиГС

Во избежание подобных ситуаций Росреестр посоветовал гражданам написать заявление, чтобы операции с недвижимостью проводились только в их присутствии. Правда, в таком случае электронная подпись потеряет смысл, а многие госуслуги можно будет получить только при личном визите в МФЦ.

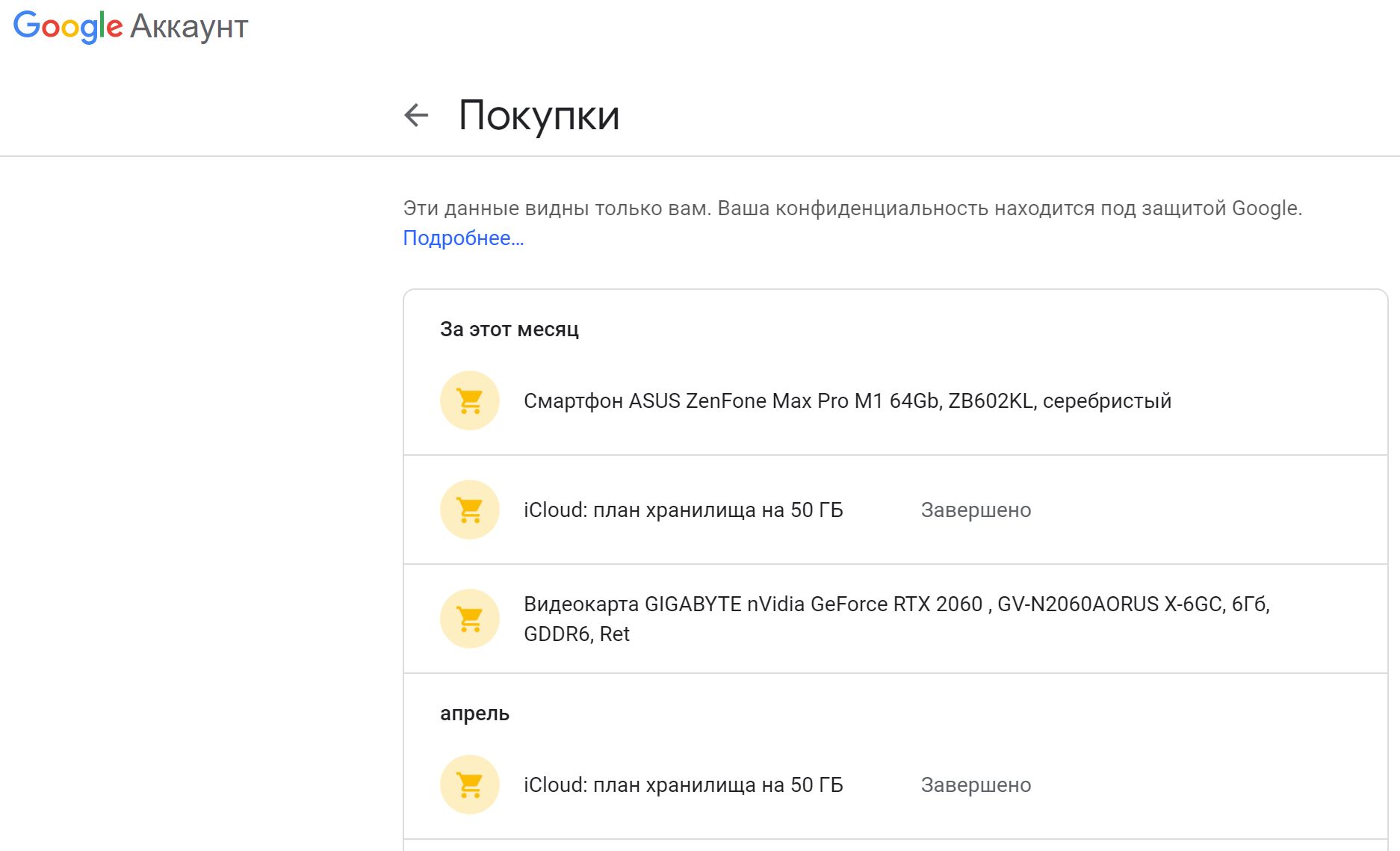

Google сохраняет сведения об интернет-покупках пользователей.

- Для получения данных используются подтверждения об оплате, которые магазины присылают на электронную почту Gmail.

- Собранные данные сохраняются на странице «Покупки» в учётной записи Google. Туда попадают даже покупки, оплаченные без использования Google Pay.

- Удалять покупки можно только по одной за раз, причём в два этапа: сначала покупку, затем письмо, из которого была извлечена информация о ней.

Утечки информации

В облаке Amazon обнаружена база с информацией о десятках миллионов популярных Instagram-блогеров.

Записи в базе содержат контакты, количество подписчиков и специально рассчитанный медийный вес, а также электронные адреса и телефоны. На момент обнаружения база включала около 49 млн записей, и это количество постоянно увеличивалось.

Создатели архива отслеживали зарегистрированных в Instagram знаменитостей, корпоративные аккаунты и пользователей с большим количеством подписчиков. Каждая учётная запись получала индекс, который учитывал количество подписчиков, охват публикаций и реакцию аудитории на них.

Предположительно, база принадлежит индийскому маркетинговому агентству Chtrbox, которое платит популярным блогерам за публикацию постов.

Мобильная безопасность

Атака, получившая название SensorID, базируется на анализе калибровочных данных, которые производители встраивают в прошивку смартфона для компенсации систематических производственных ошибок гироскопа и магнитометра на iOS-устройствах, а также акселерометра, гироскопа и магнитометра на Android-устройствах:

Устройства от Apple более уязвимы к атаке, поскольку в процессе производства яблочных устройств обязательно проводится точная калибровка всех датчиков, а производители Android-устройств иногда этим пренебрегают.

Получение данных калибровки занимает одну секунду, а положение устройства или условия окружающей среды при этом не имеют никакого значения. Данные калибровки уникальны и неизменны, поэтому позволяют отслеживать активность пользователя в интернете даже после полного сброса настроек.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.