Антифишинг-дайджест №129 с 19 по 25 июля 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 19 по 25 июля 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мобильная безопасность

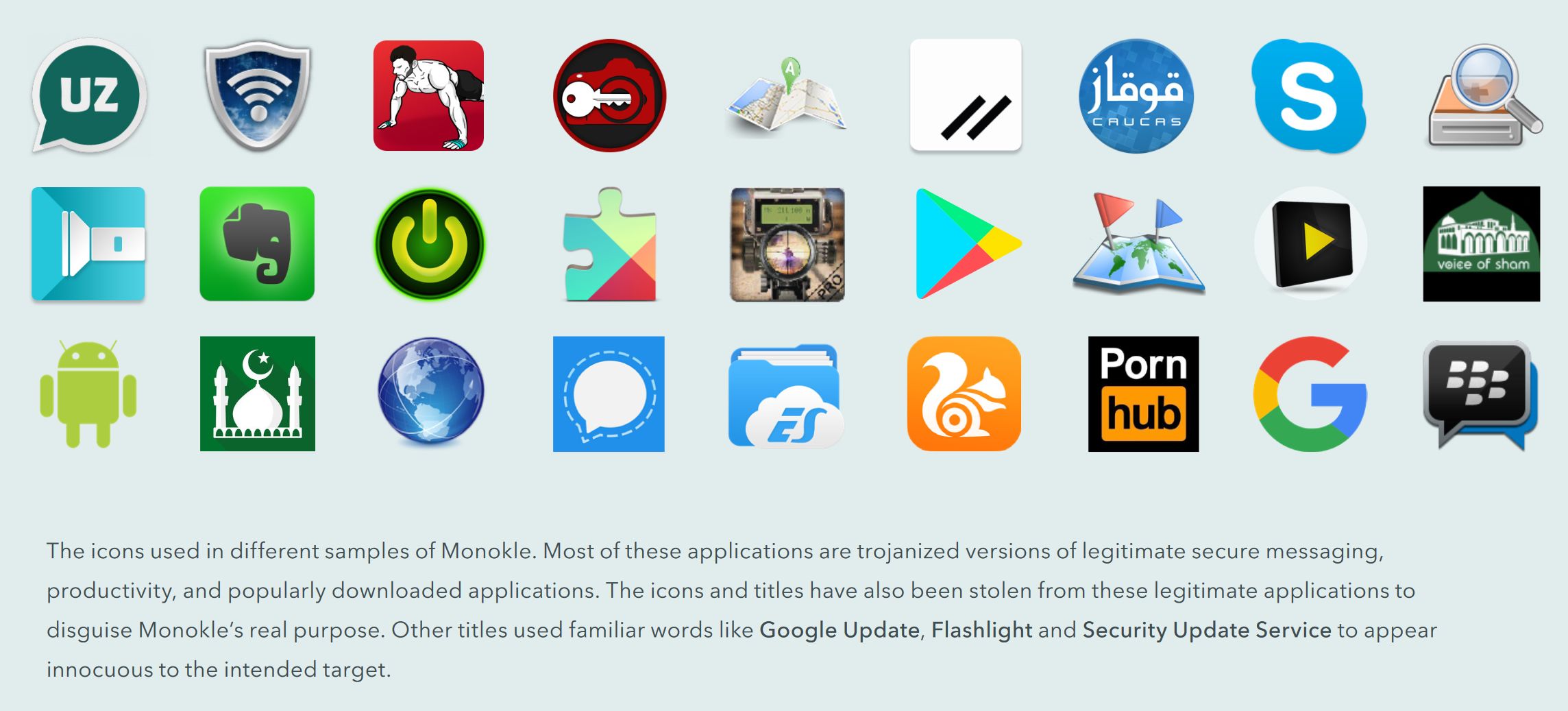

Обнаружена новая кибершпионская кампания с использованием мощного Android-вредоноса Monokle.

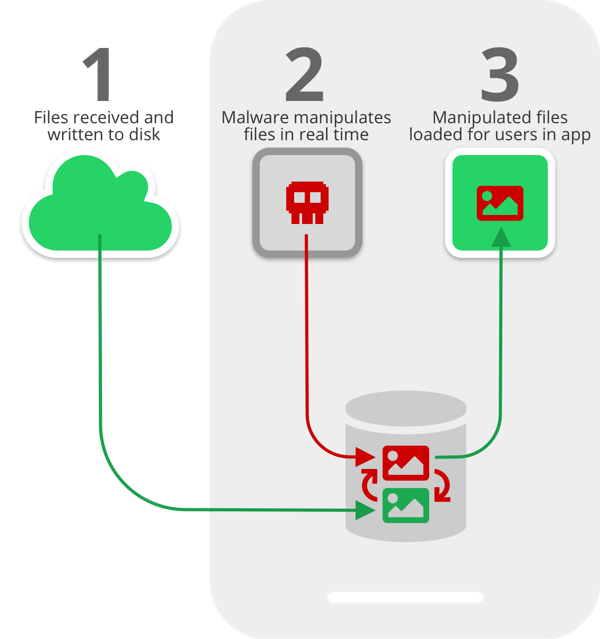

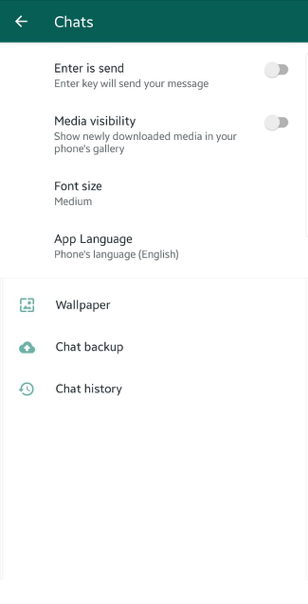

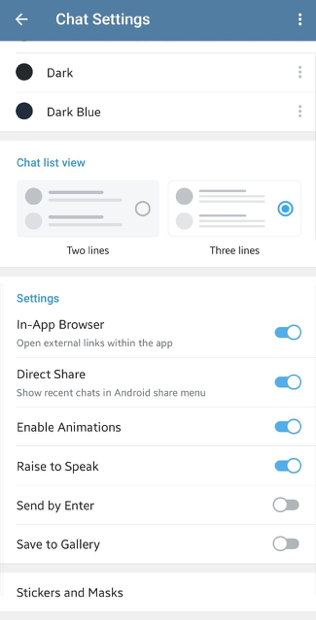

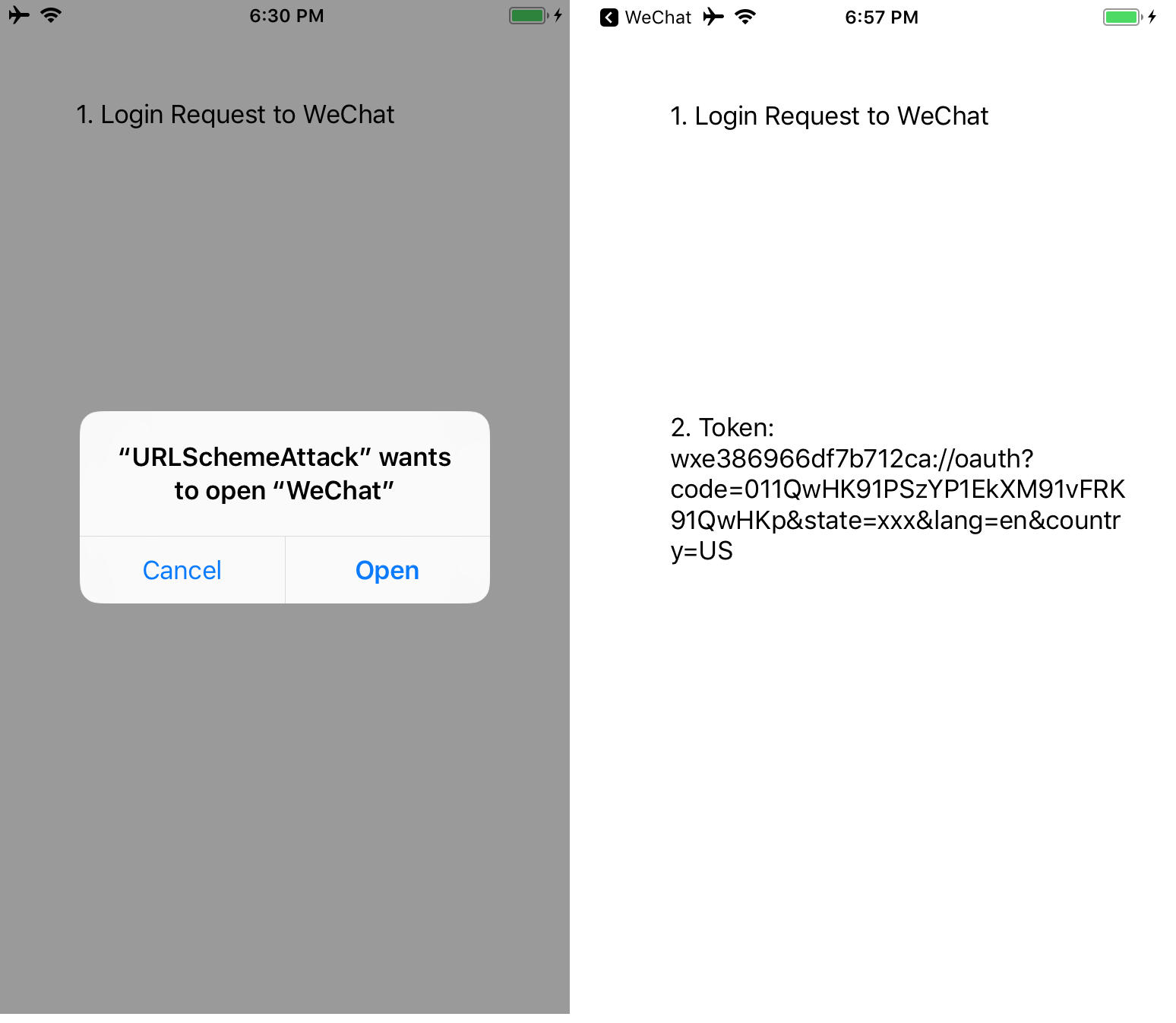

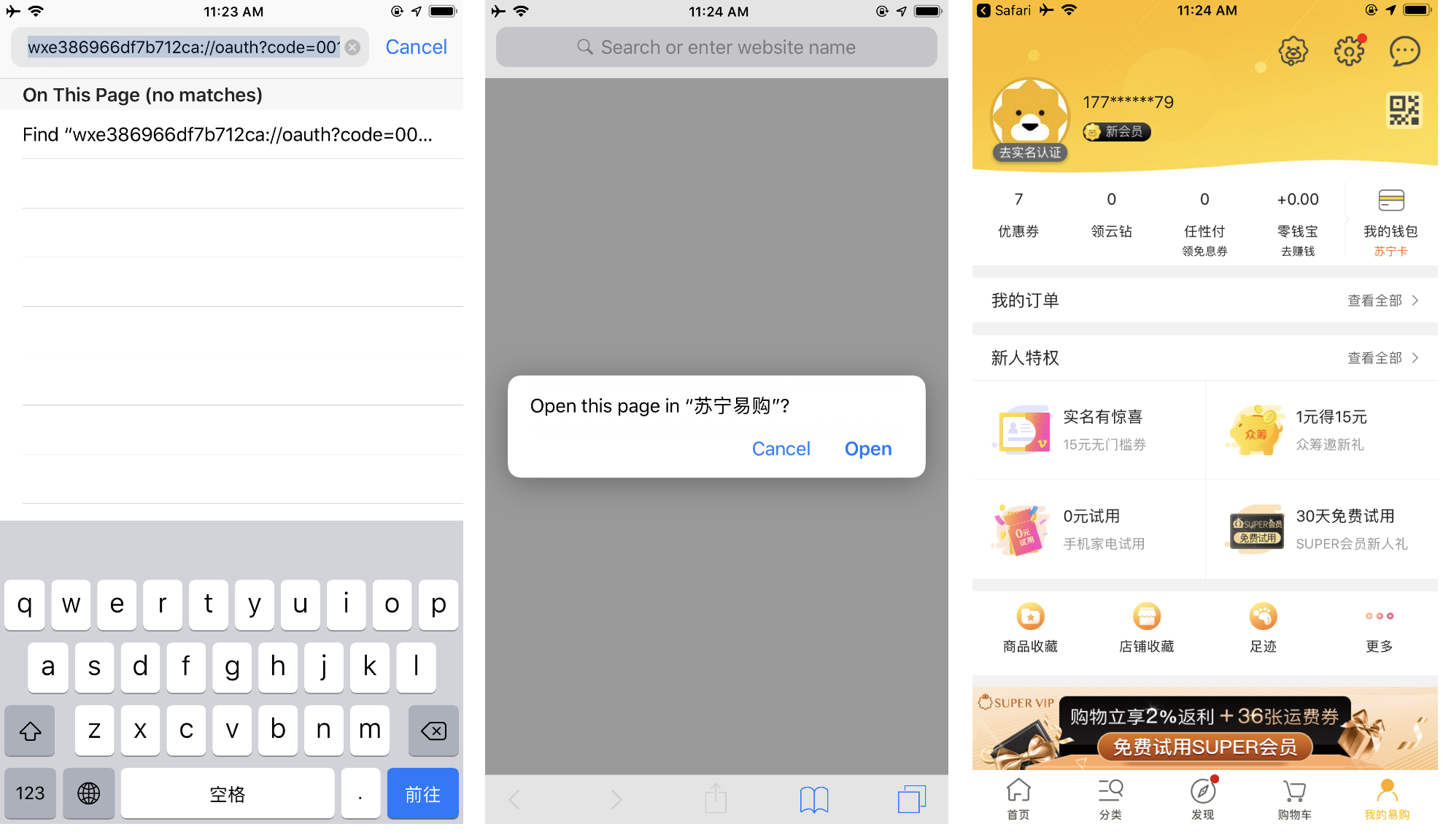

Momokle — это троян удалённого доступа, который шпионит за жертвой, фиксируя нажатия клавиш, снимая фото и записывая видео. Также вредонос сохраняет историю всех приложений, включая браузеры, соцсети и мессенджеры, отслеживает местоположение пользователя.

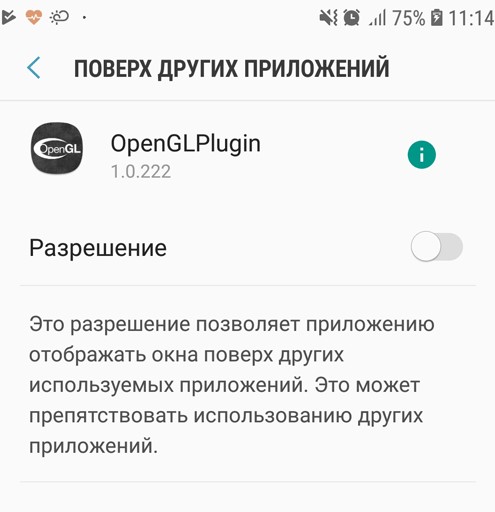

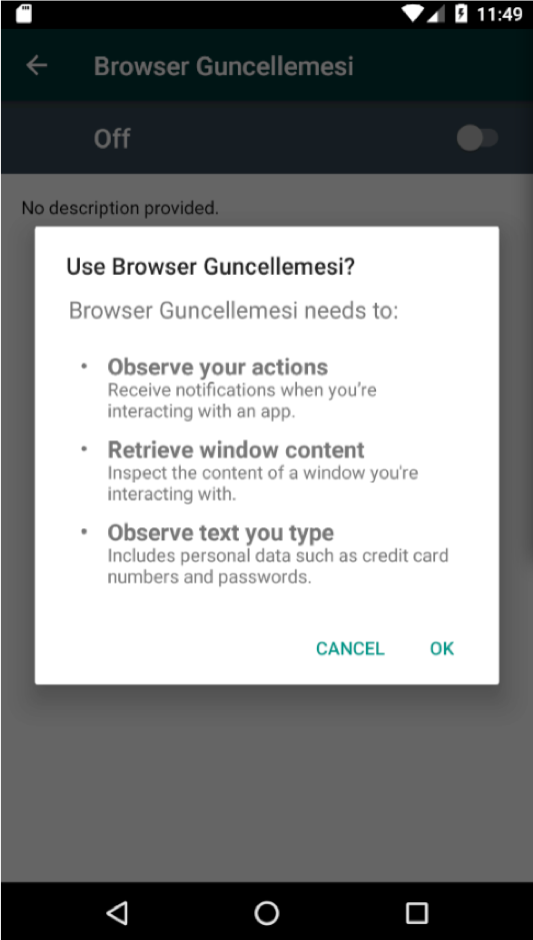

Троян может устанавливать доверенные сертификаты, чтобы получить root-доступ к устройству. Большую часть вредоносных действий Monokle выполняет через использование службы специальных возможностей Android (Accessibility Services).

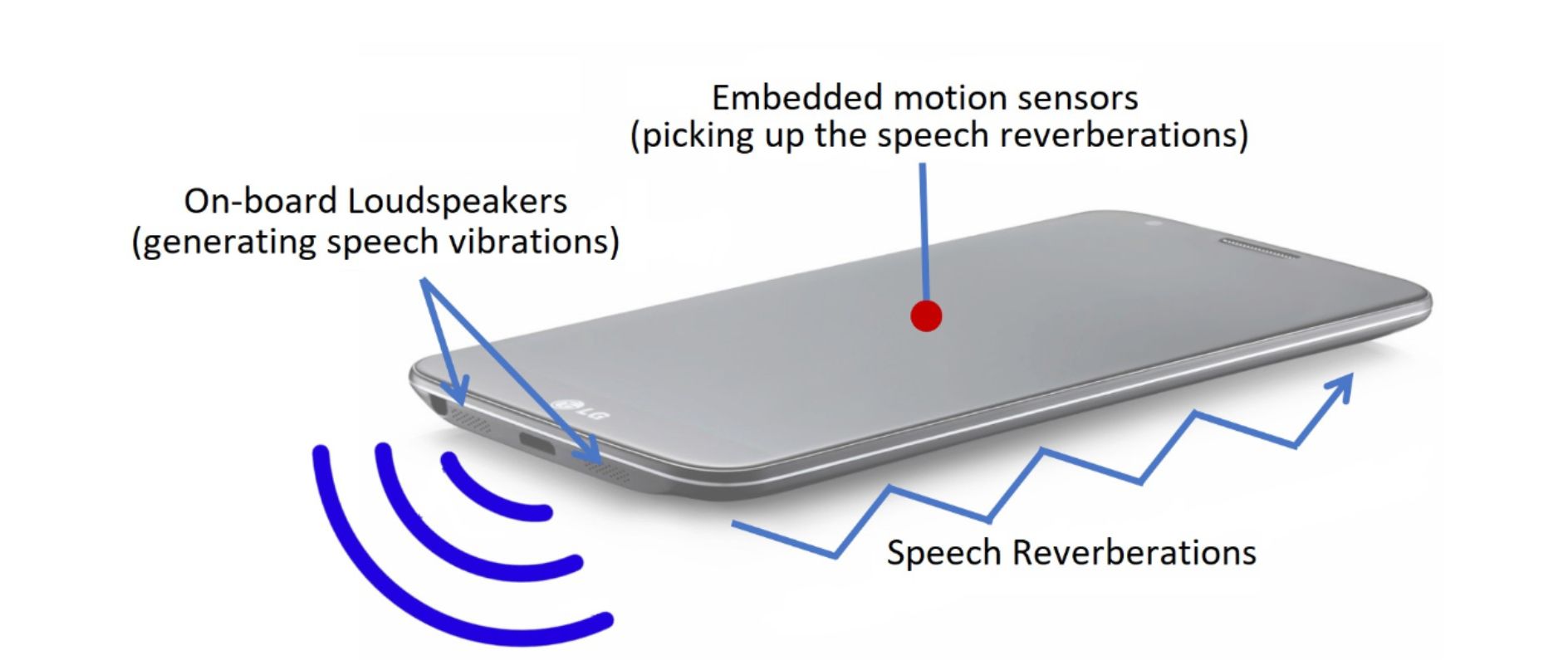

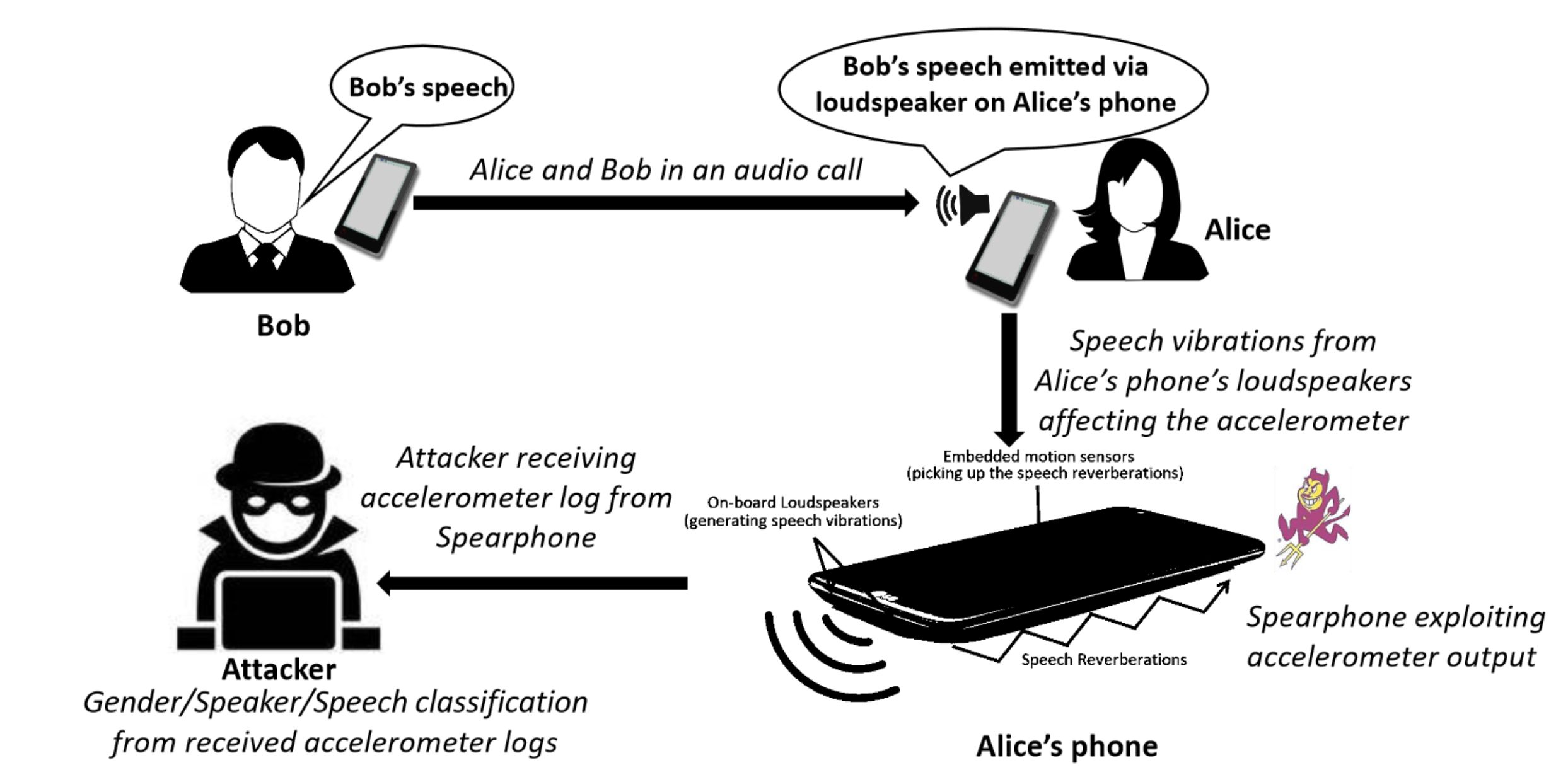

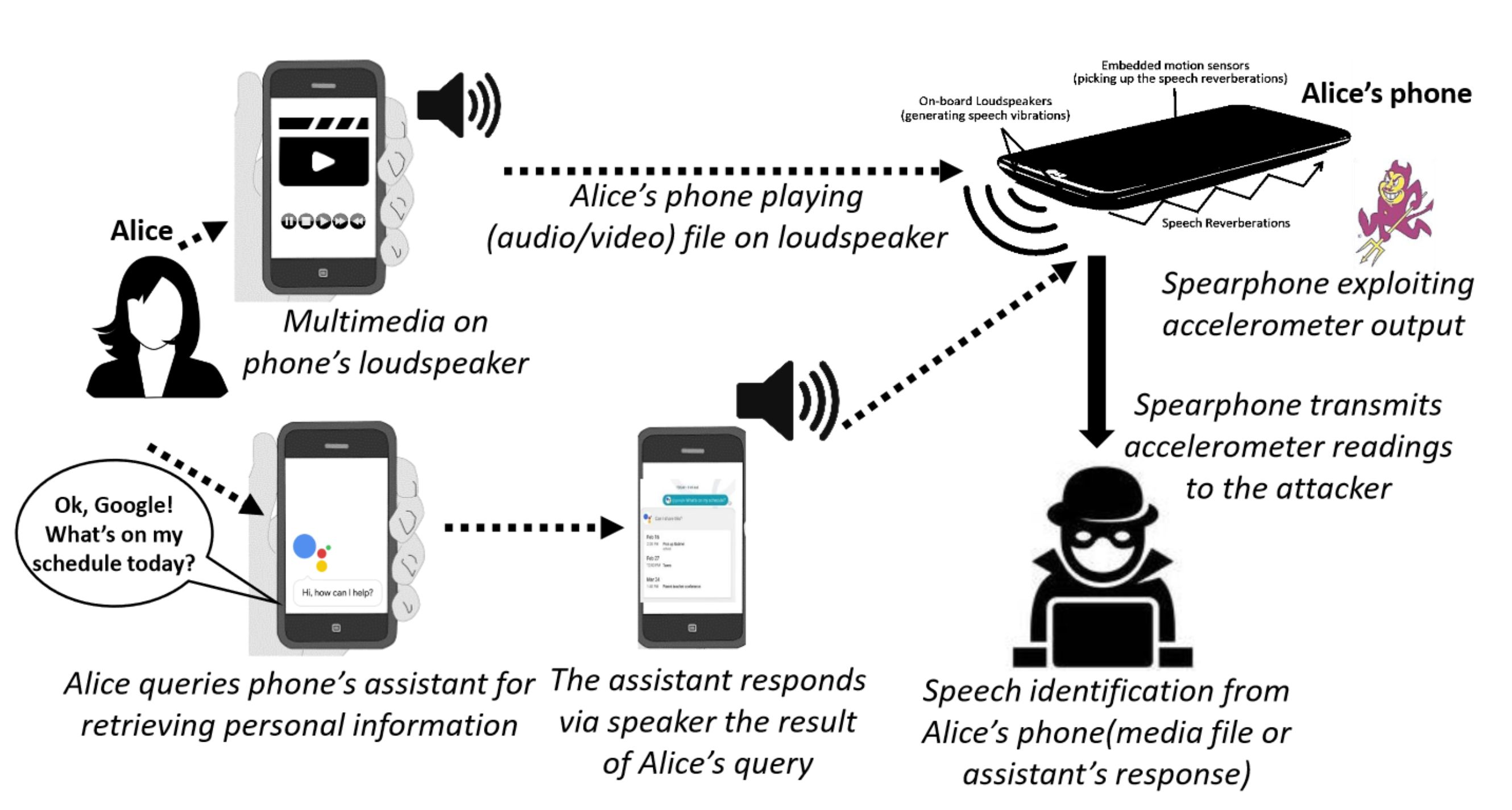

Метод использует акселерометр, имеющийся в большинство Android-устройств. Доступ к этому датчику может получить любое приложение, включая программы, не имеющие никаких разрешений.

Атака срабатывает, если жертва активирует режим громкоговорителя или видеозвонка, либо во время прослушивания медиафайлов или взаимодействия с виртуальным помощником на смартфоне.

Вредоносное Android-приложение записывает реверберации с помощью акселерометра и отправляет полученные данные на сервер атакующих.

Вредоносное ПО

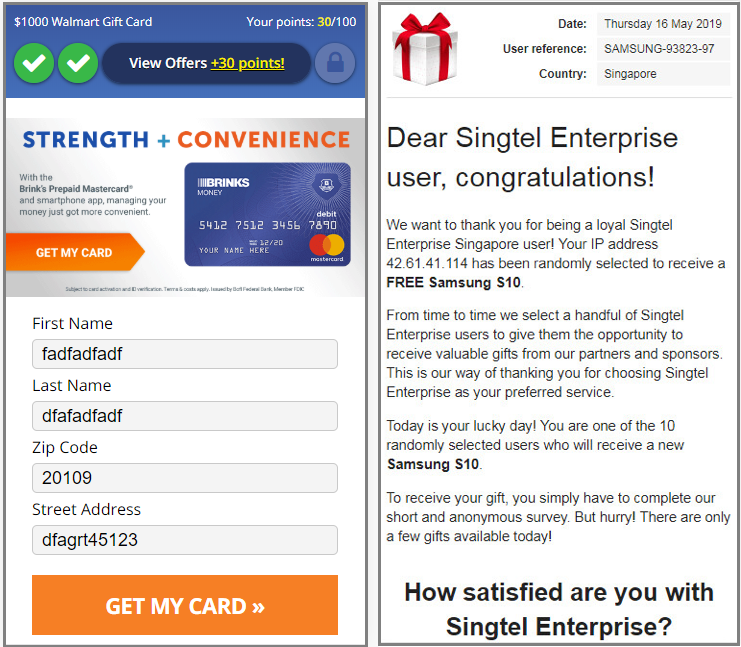

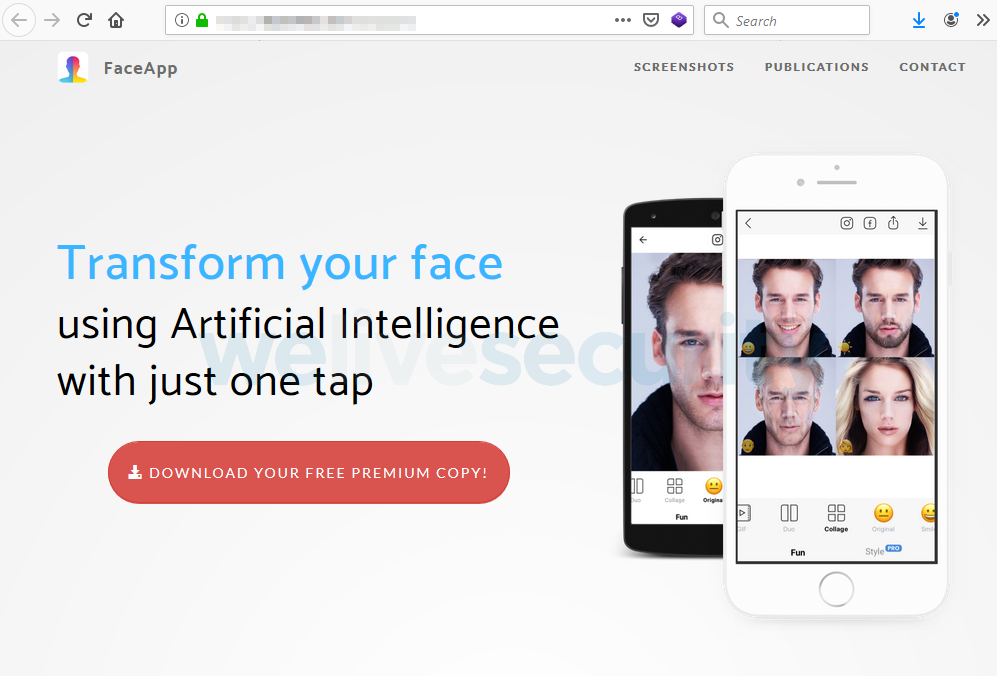

Мошенники создают фальшивые сайты, на которых предлагается скачать премиум-версию FaceApp бесплатно. При попытке установить такое приложение появляется множество всплывающих окон.

Невнимательность пользователей приводит к оформлению подписок на платные приложения или рекламу. В качестве «бонуса» жертвы подписываются на получение уведомлений, которые также показывают им рекламу.

Атаки и уязвимости

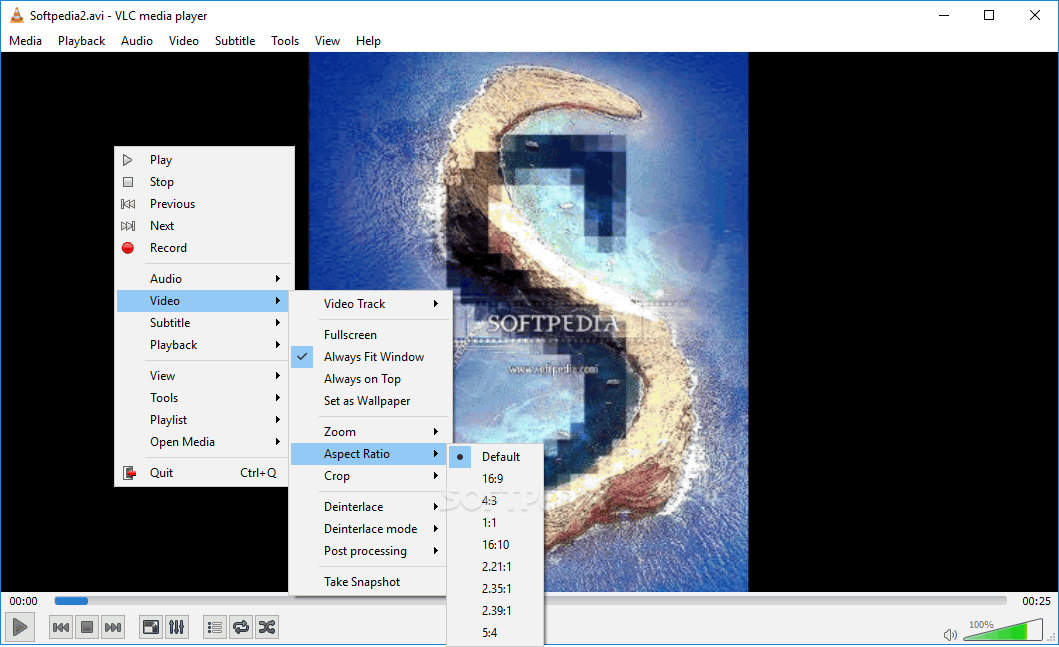

Атаку можно провести с помощью специально созданного mkv-видеофайла. Для маскировки можно изменить его расширение на .mp4, но VLC все равно воспримет его как файл .mkv и при открытии вызовет соответствующий демультиплексор, в коде которого и была выявлена ошибка.

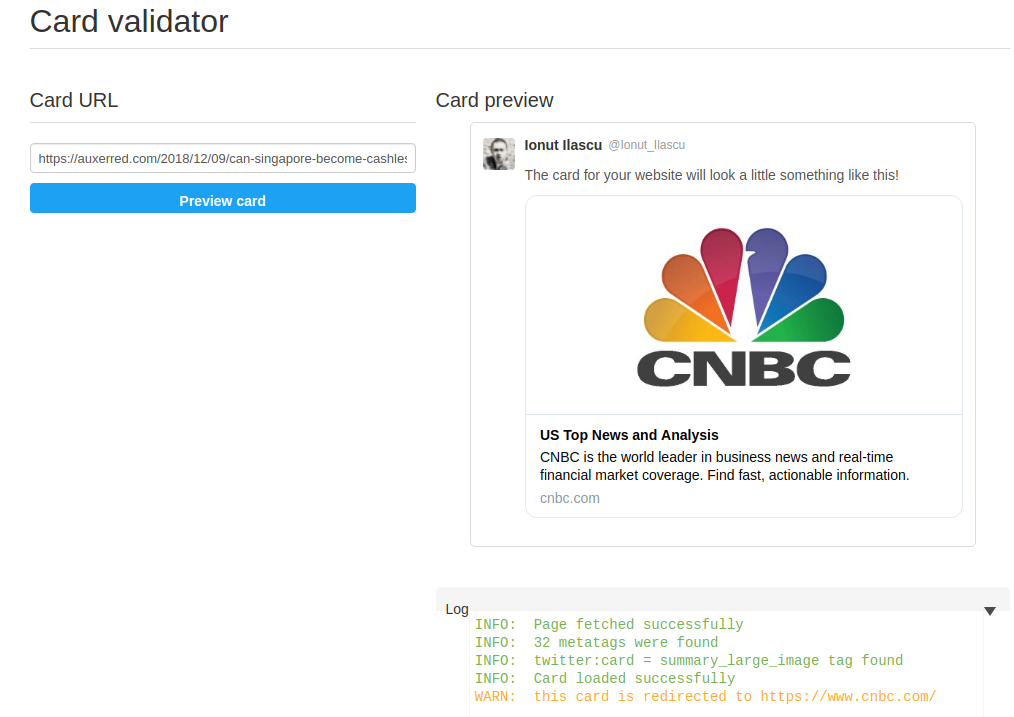

При публикации ссылки социальная сеть проверяет наличие специальных метатегов в HTML-коде указанной web-страницы. При наличии данных тегов Twitter на основе этой информации создает мультимедийный блок Twitter Cards, содержащий текст, изображения или видео. Злоумышленники могут манипулировать этим механизмом для создания Twitter Cards на основе метаданных другого сайта.

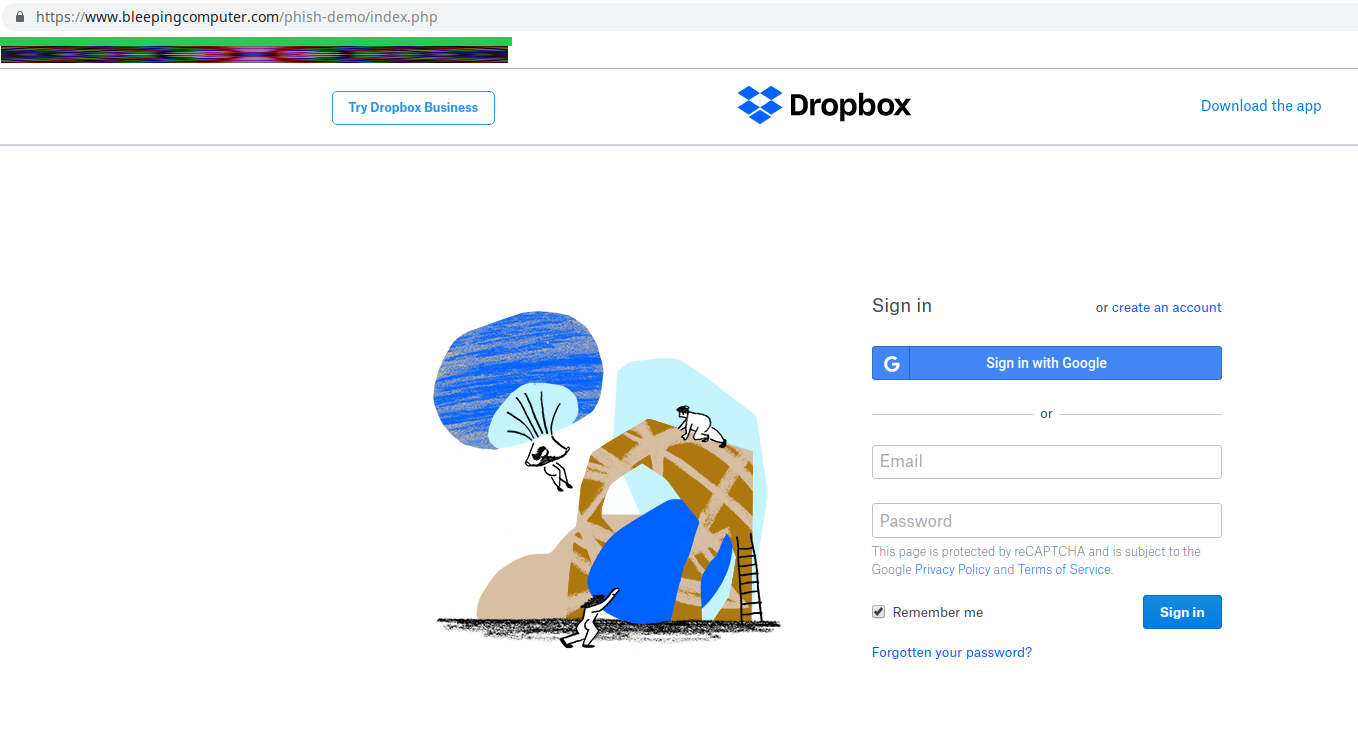

Twitter отображает ссылку на эту страницу, как легитимную страницу логина в Dropbox:

Однако на самом деле это подделанная страница, которая может похитить учётные данные:

Для эксплуатации уязвимости достаточно добавить на вредоносную страницу код, который будет перенаправлять робота Twitter (user agent Twitterbot) на нормальную страницу, а остальным демонстрировать фишинговый контент.

Инциденты

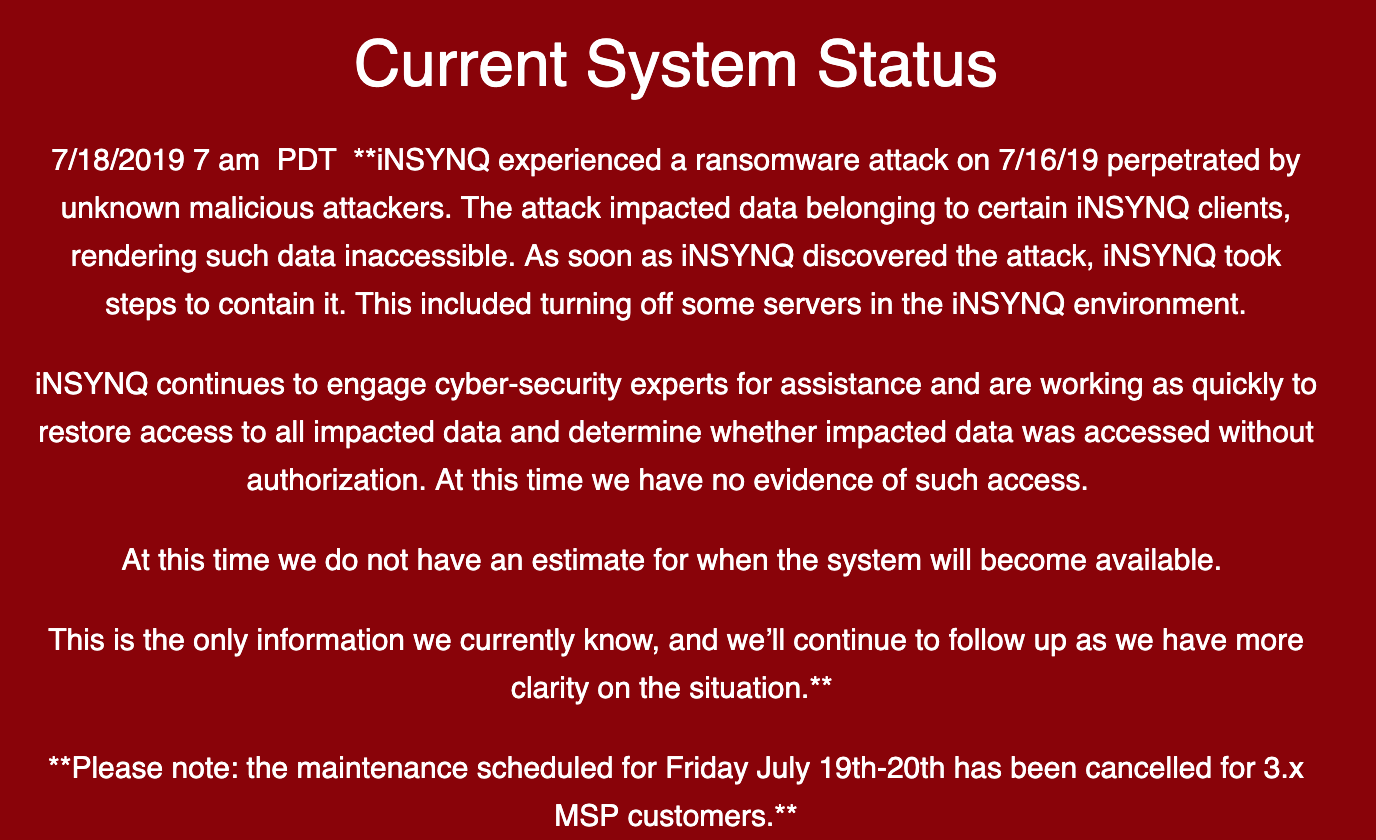

iNSYNQ — авторизованный хостинг Microsoft, Intuit и Sage, который предоставляет своим клиентам облачные виртуальные рабочие столы для размещения таких бизнес-приложений, как QuickBooks, Sage, Act & Office.

После заражения сотрудники iNSYNQ были вынуждены немедленно увести в оффлайн свою инфраструктуру, чтобы предотвратить дальнейшее распространение шифровальщика. Но после этого операции по восстановлению данных, включая переустановку и восстановление из резервных копий тысяч серверов, заняли около шести дней.

Опубликован список из 2500 учетных данных пользователей Discord, добытый в ходе фишинговых кампаний.

В комментарии к публикации хакеры утверждают, что «Не было никакого вируса, червя или другой вредоносной программы. Был всего лишь старый добрый фишинговый сайт, который использовал идиотский API Discord для перехвата аккаунтов».

Часть опубликованных учетных данных помечена как недействительная, но большая часть логинов и паролей актуальны и принадлежат действующим аккаунтам.

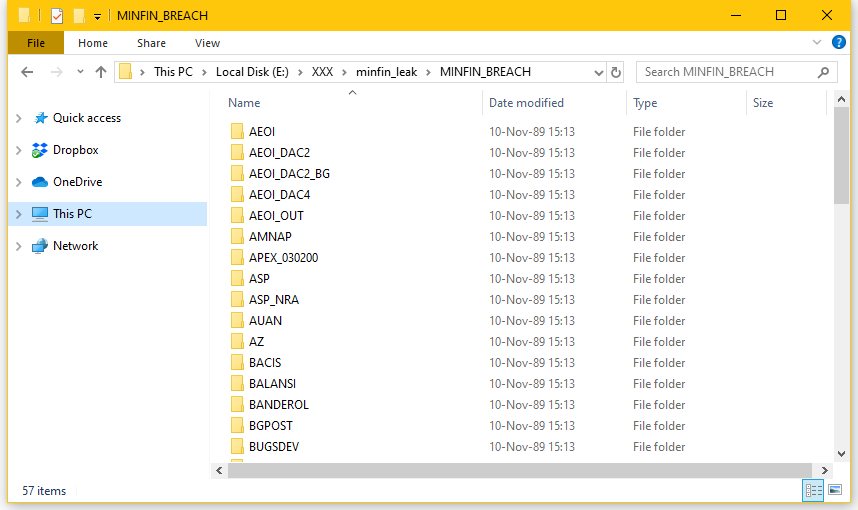

На официальном сайте Налогового управления Болгарии, ставшего источником утечки, опубликовано официальное заявление об инциденте, в котором указано, что ведомство проводит расследование случившегося совместно с представителями Министерства внутренних дел и Государственного агентства национальной безопасности.

Похищенные данные содержат имена, личные идентификационные номера, домашние адреса и информацию о доходах граждан. Злоумышленник утверждает, что похитил 110 баз данных общим объёмом около 21 Гб. Пока взломщик поделился с местными СМИ только 57 базами объёмом 11 Гб, но пообещал опубликовать остальные в ближайшее время.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.