Фишинг против двухфакторной аутентификации

С помощью фишинга мошенники могут украсть ваш логин и пароль, чтобы зайти в почту, социальную сеть или любой другой сервис. Считается, что двухфакторная аутентификация помогает защититься от таких атак.

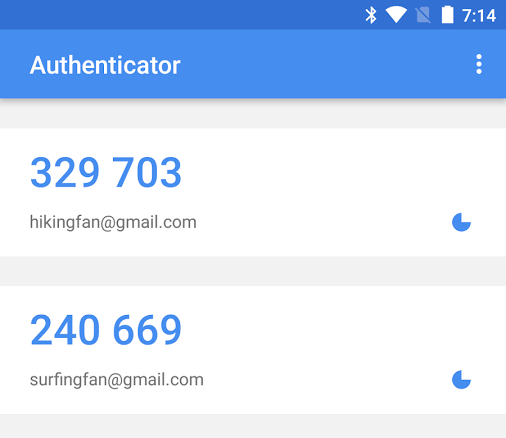

С такой аутентификацией кроме логина и пароля для входа понадобится СМС-код или токен из специального приложения на смартфоне:

Так работает «Гугл аутентификатор» — популярное приложение для генерации кодов двухфакторной аутентификации.

Мы покажем фишинговую атаку, которая позволяет мошенникам получить доступ в аккаунт, даже если он защищен двухфакторной аутентификацией, и объясним, как от этого защититься.

Сергей Волдохин

sv@antiphish.ru

1. «Традиционное» фишинговое письмо

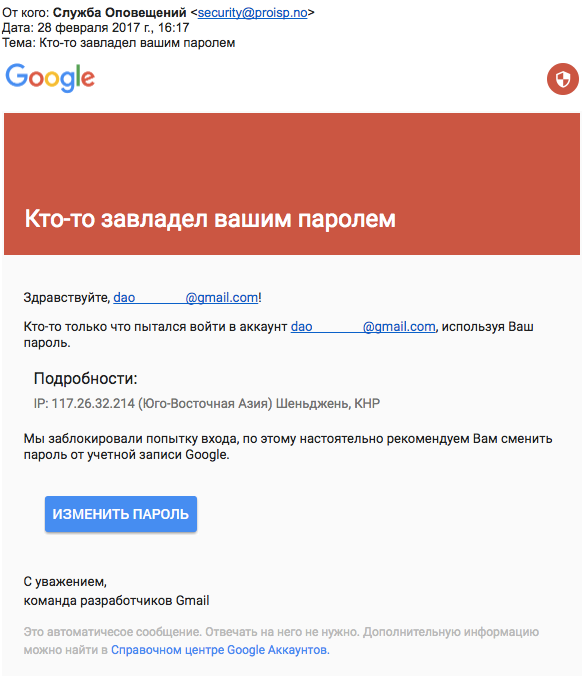

Атака начинается с «обычного» фишингового письма. Такие письма еще два года назад отправляли пользователям «Гугла», чтобы украсть пароль и войти в почту и другие сервисы:

Примеры фишинговых сообщений электронной почты — статья в блоге Pentestit на Хабрахабре

Интересная деталь. Вместо прямой ссылки на неизвестный фишинговый сайт кнопка «Изменить пароль» ведет на популярный сайт liveinternet.ru. Хакеры используют так называемый «открытый редирект» с известного ресурса, чтобы отправить жертву на фишинговую страницу в домене loveandlight.no:

How Open Redirection Threatens Your Web Applications — блог компании Qualys

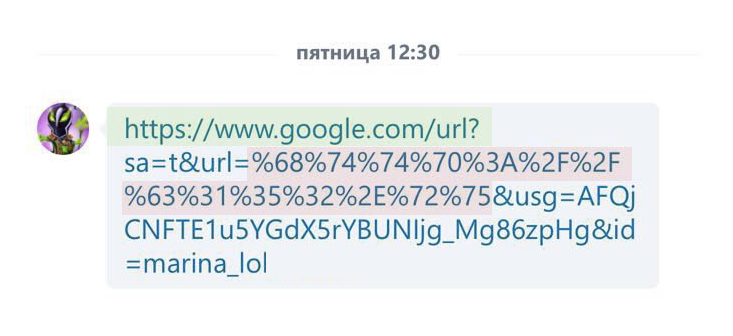

Аналогичный открытый редирект из домена «Гугла» использовался в недавних атаках на пользователей «Скайпа»:

Адрес мошеннического сайта закодирован, чтобы пользователю было сложнее его прочитать и понять, куда на самом деле ведет ссылка.

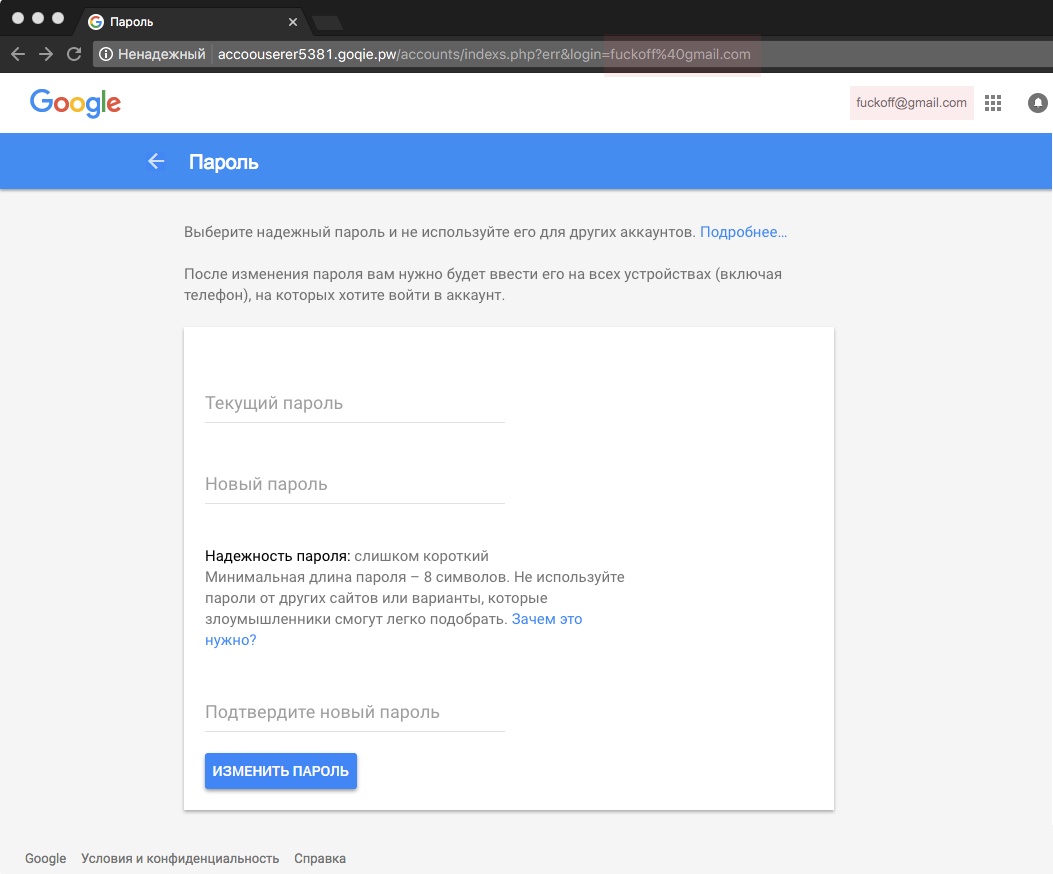

2. «Традиционный» фишинговый сайт

Жертва попадает на сайт, который достоверно имитирует интерфейс «Гугла» и предлагает сменить пароль:

Используется универсальный фишинговый скрипт, который в качестве параметра принимает адрес электроннной почты пользователя и отображает его же на этой странице.

3. Атака на двухфакторную аутентификацию

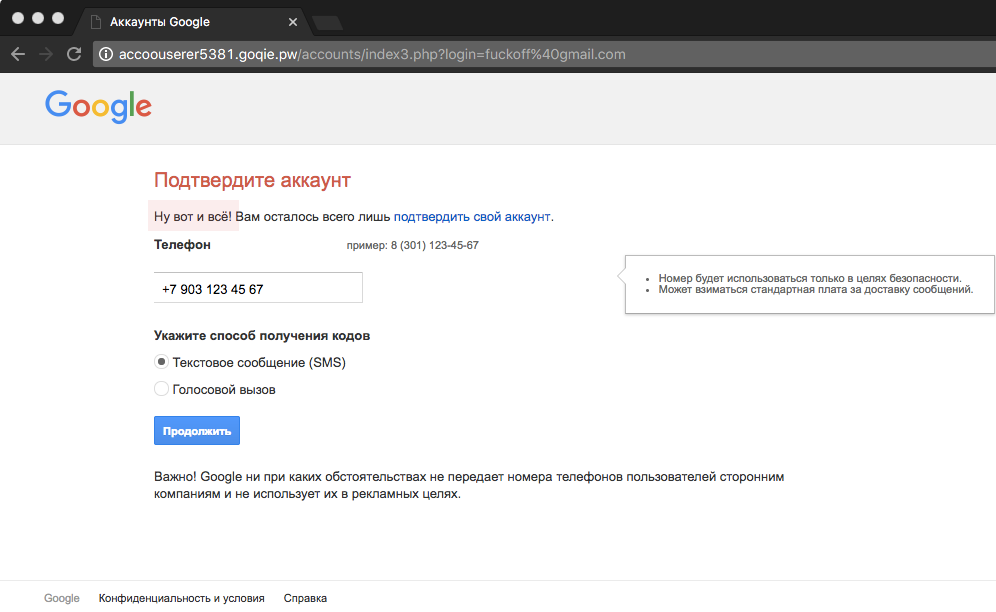

Мошенники понимают, что большинство пользователей «Гугла» уже знает про двухфакторную аутентификацию, поэтому третьим шагом они попытаются украсть одноразовый СМС-код, который нужен для входа кроме логина и пароля. Для этого у пользователя спросят действующий номер телефона:

Креатив от мошенников: выделенная фраза в данном контексте выглядит как злая шутка над жертвой.

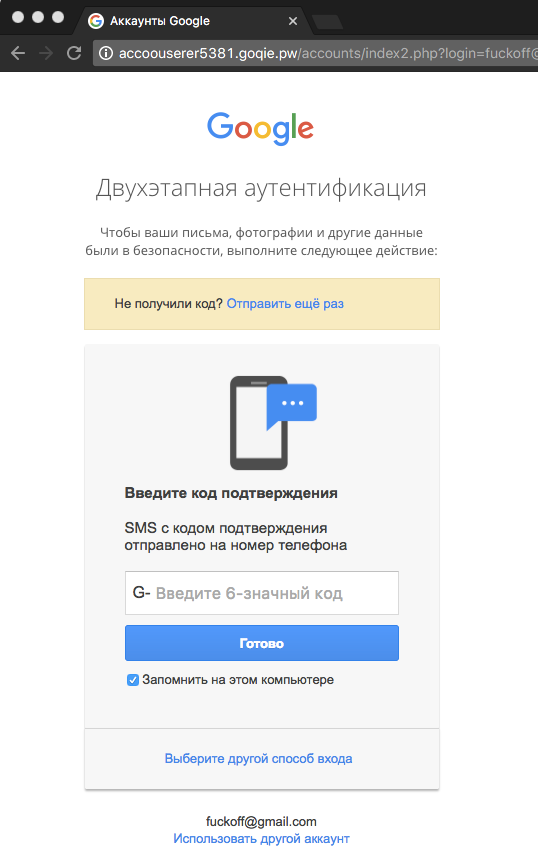

И затем предложат ввести полученный код из СМС:

Очевидно, собственный фишинговый сервис позволяет мошенникам автоматически авторизоваться в «Гугле» от имени жертвы и ввести одноразовый код, чтобы получить доступ к почте, документам и другим сервисам «Гугла».

Новый уровень автоматизации

В апреле 2017 года разработчики проекта Evilginx заявили о поддержке имитированных фишинговых атак на сервисы с двухфакторной аутентификацией. Это означает, что мошенникам для создания вредоносных фишинговых кампаний теперь почти не требуется техническая квалификация — открытая платформа уже готова:

Выводы

- Мошенники используют фишинг для кражи логинов, паролей и кодов двухфакторной аутентификации.

- Не переходите по незнакомым или подозрительным ссылкам.

- Проверяйте адреса сайтов, на которых вводите логин, пароль или одноразовый код.

- Обязательно включите двухфакторную аутентификацию, если еще не сделали это: в «Гугле», «Яндексе», «Фейсбуке», во «Вконтакте» и других сервисах, которыми пользуетесь.

- Обучайте своих пользователей основам информационной безопасности. Для начала можно переслать ссылку на эту статью.

- Тренируйте и контролируйте практические навыки противодействия фишингу.

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролируем их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и учебные примеры мошеннических писем — в том числе те, что описаны в статье.

Чтобы проверить своих пользователей, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы первыми узнать об актуальных технологиях фишинга и других атаках на человека.