Массовые атаки #Petya: первичный вектор заражения

Главной сегодняшней новостью стали массовые атаки вируса-шифровальщика в Украине. Мы опишем по крайней мере один вектор заражения, который стал известен нашим специалистам.

Сергей Волдохин

sv@antiphish.ru

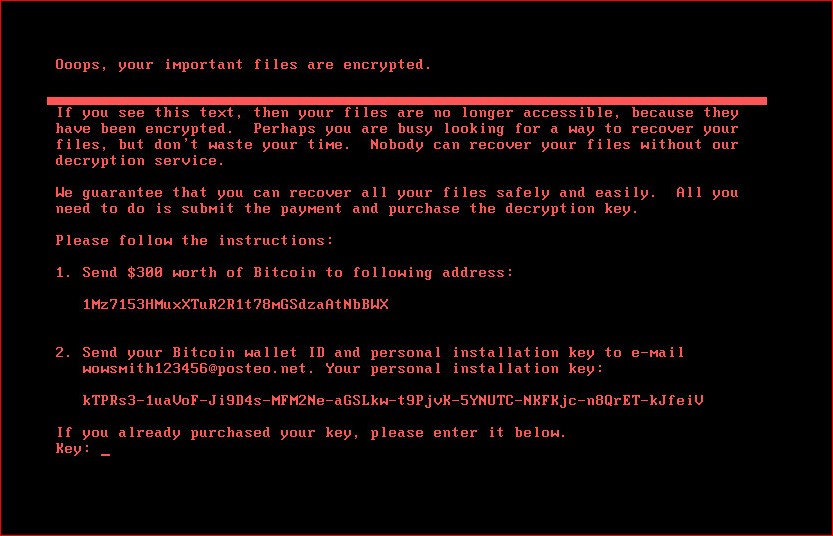

По данным СМИ, «сотни» организаций в Украине пострадали от вируса-шифровальщика. Во всех пострадавших организациях компьютеры блокировались, а на экране появлялось сообщение с требованием выкупа:

источник

К сожалению, антвирусные вендоры, СМИ и специалисты по безопасности до последнего времени не давали ясных описаний, как именно мошенникам удалось так быстро заразить такое большое число крупных организаций.

Но для эффективной защиты от любой кибератаки важно понимать, какой первичный вектор заражения используется.

Что объединяет множество организаций в Украине? Как можно заразить множество организаций, компьютеры которых не доступны из интернета?

1. Изолированный сервер

Наши специалисты участвовали в расследовании инцидента, в результате которого на одном из серверов внутри организации появилось как раз такое сообщение о зашифрованных файлах:

- Это был служебный сервер, на нем не работали сотрудники и не было сессий администраторов — заражение через флешки или фишинговые письма исключается.

- Он не был доступен ни из интернета, ни из большинства других сетей организации — внешнее заражение через 0day в SMB или других публично доступных сервисах операционной системы исключается.

- На нем был антивирус, установлены последние обновления и не было никаких программных уязвимостей (сервер буквально за день до инцидента проверялся коммерческим сканером уязвимостей) — заражение через 1day-уявзимости и массовые эксплойты исключается.

Первичный вектор заражения оставался неясен.

2. Сетевые подключения

Чтобы определить его, пришлось проводить анализ:

- Журналов сетевых подключений с межсетевых экранов и маршрутизаторов.

- Журналов веб-доступа через прокси (сервер имел доступ в интернет).

- Событий безопасности с сервера (все экспортировалось в SIEM).

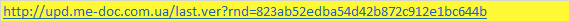

Ничего подозрительного обнаружено не было, кроме подобного HTTP GET-запроса:

На зараженной системе была установлена серверная часть программы «М.Е. Doc», которая именно сегодня несколько раз обращалась за обновлениями. Программа была обновлена, и обычный файл по указанному URL весил менее килобайта, а выглядел примерно так:

Однако сегодня в ответ на указанный запрос с сервера программы «М.Е. Doc» было загружено более 300 Килобайт.

Как раз после этого сервер перезагрузился и показал сообщение о зашифрованных файлах.

3. Первичный вектор заражения

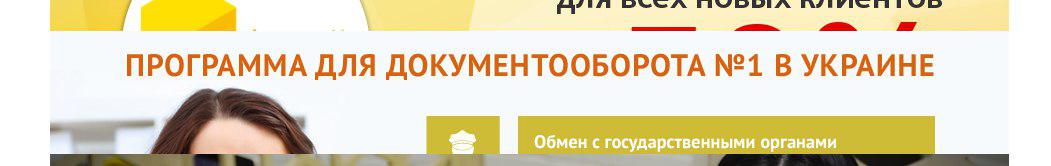

С помощью программы «М.Е. Doc» (My Electronic Document) автоматизируются процессы отчености и документооборота более чем у 400 тысяч пользователей:

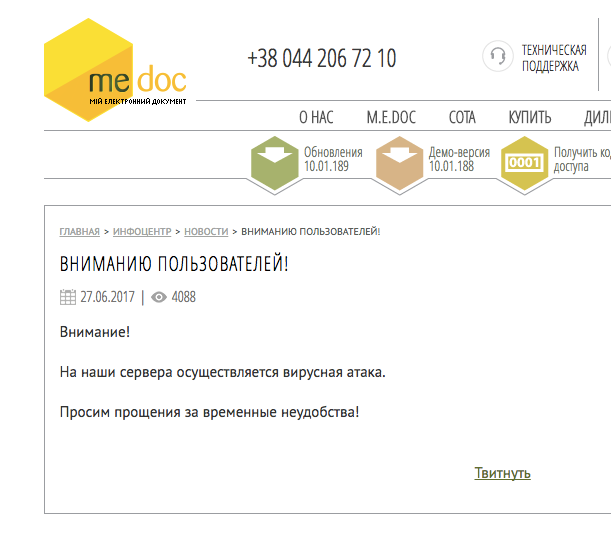

Сегодня на сайте производителя появилось сообщение о том, что на их сервера осуществляется вирусная атака:

Вероятно, для распространения внутри сети новый шифровальщик может использовать старые уязвимости и техники, аналогичные WannaCry.

Но, если бы атакующие выбирали самый эффективный вектор первичного заражения для множества организаций в Украине, взлом и компрометация механизма обновлений такой популярной программы выглядит почти идеальным вариантом.

Выводы

- Вирусы могут распространяться через поддельные обновления программ.

- На время активной эпидемии #Petya отключите функции автоматических обновлений «М.Е. Doc» и других недоверенных программ сторонних производителей.

- Сегментируйте свою сеть, чтобы заражение одного компьютера или сервера не приводило к компрометации всех критичных систем.

- Собирайте журналы безопасности и логи сетевых подключений в отдельном, защищенном хранилище. Эти данные очень помогут в расследовании подобных инцидентов.

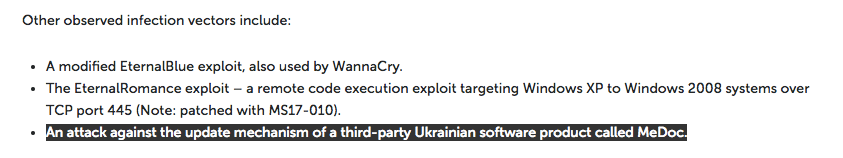

P.S. Лаборатория Касперского подтверждает компрометацию механизма обновлений программы «М.Е. Doc» как один из первичных векторов заражения:

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролируем их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и учебные примеры мошеннических писем — в том числе те, что применяются для выполнения подобных атак.

Чтобы проверить своих пользователей, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы первыми узнать об актуальных технологиях фишинга и других атаках на человека.

А вы заметили, что обновление загружается по протоколу http? Это вообще нормальная практика?