Антифишинг-дайджест №98 c 7 по 13 декабря 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 7 по 13 декабря 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мобильная безопасность

- Приложения маскировались под игры, фонарики и различные полезные утилиты.

- Вредоносы добавляли себя в автозагрузку, а если пользователь завершал их работу, через три минуты снова запускались

- Рекламный контент открывался в невидимом окне браузера размером 0х0 пикселей.

- Вредоносы редактировали данные User-Agent, представляясь пользователями iOS, поскольку рекламодатели больше платят за их клики, считая более платёжеспособными.

- Во время установки вредонос запрашивает права на использование специальных возможностей, чтобы автоматически имитировать нажатия и другие действия пользователя.

- Троян ждёт, когда пользователь запустит официальное приложение PayPal и войдёт в него.

- Троян активизируется и имитирует нажатия пользователя с помощью специальных возможностей, создавая новый перевод денег на свой счёт.

- Процесс занимает не более пяти секунд, так что пользователь не имеет шансов помешать происходящему:

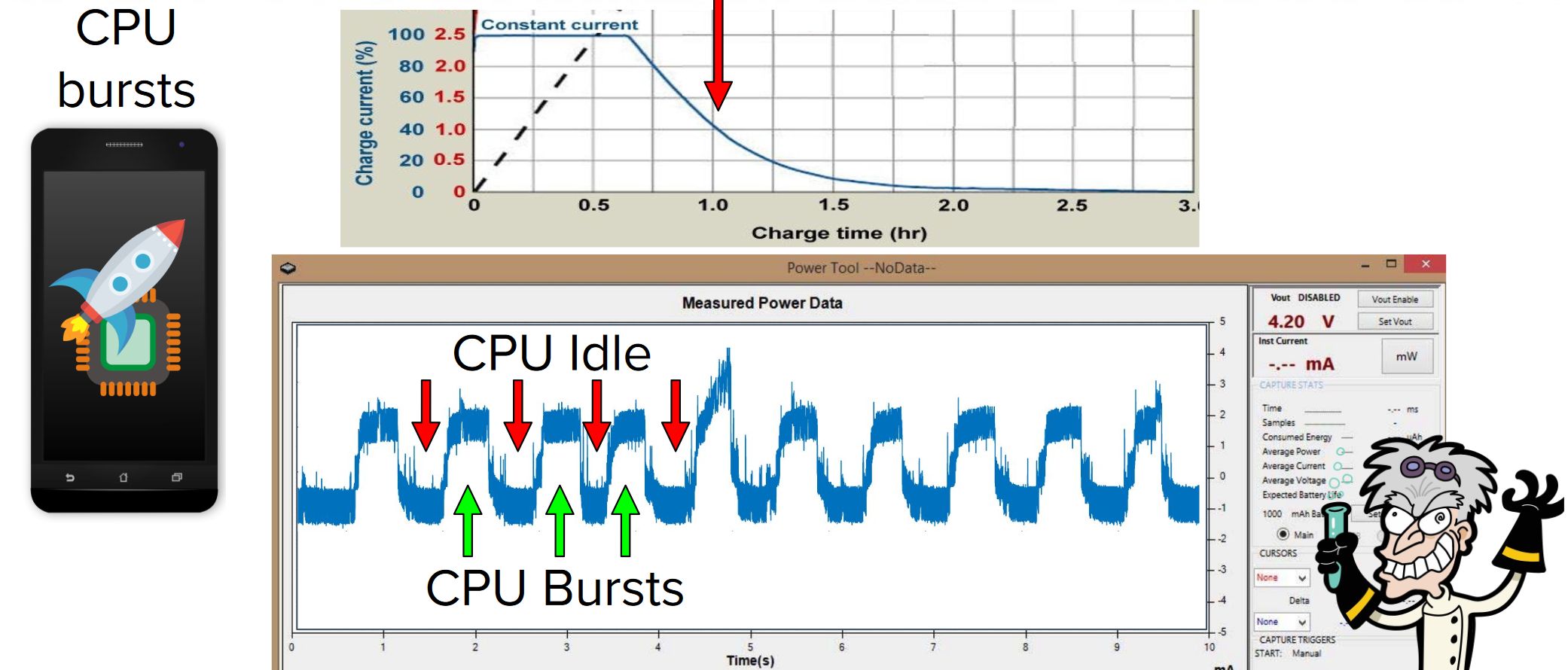

- Во внешний аккумулятор встраивается специальный декодер, который может преобразовывать электрические сигналы в двоичный код через GNURadio — программный инструмент с открытым кодом для разработки программно определяемого радио (SDR).

- На смартфоне злоумышленник должен установить специальное вредоносное приложение, которое может включать и выключать экран, либо загружать процессор энергоёмкими вычислениями, вызывая всплески энергопотребления.

- Декодер во внешнем аккумуляторе анализирует эти всплески и формирует из них поток байтов, позволяя передать похищенную из устройства конфиденциальную информацию.

- Скорость передачи информации составляет около 2 байт в секунду.

- Избежать атаки можно только выключив телефон во время зарядки.

Сайты, почта и мессенджеры

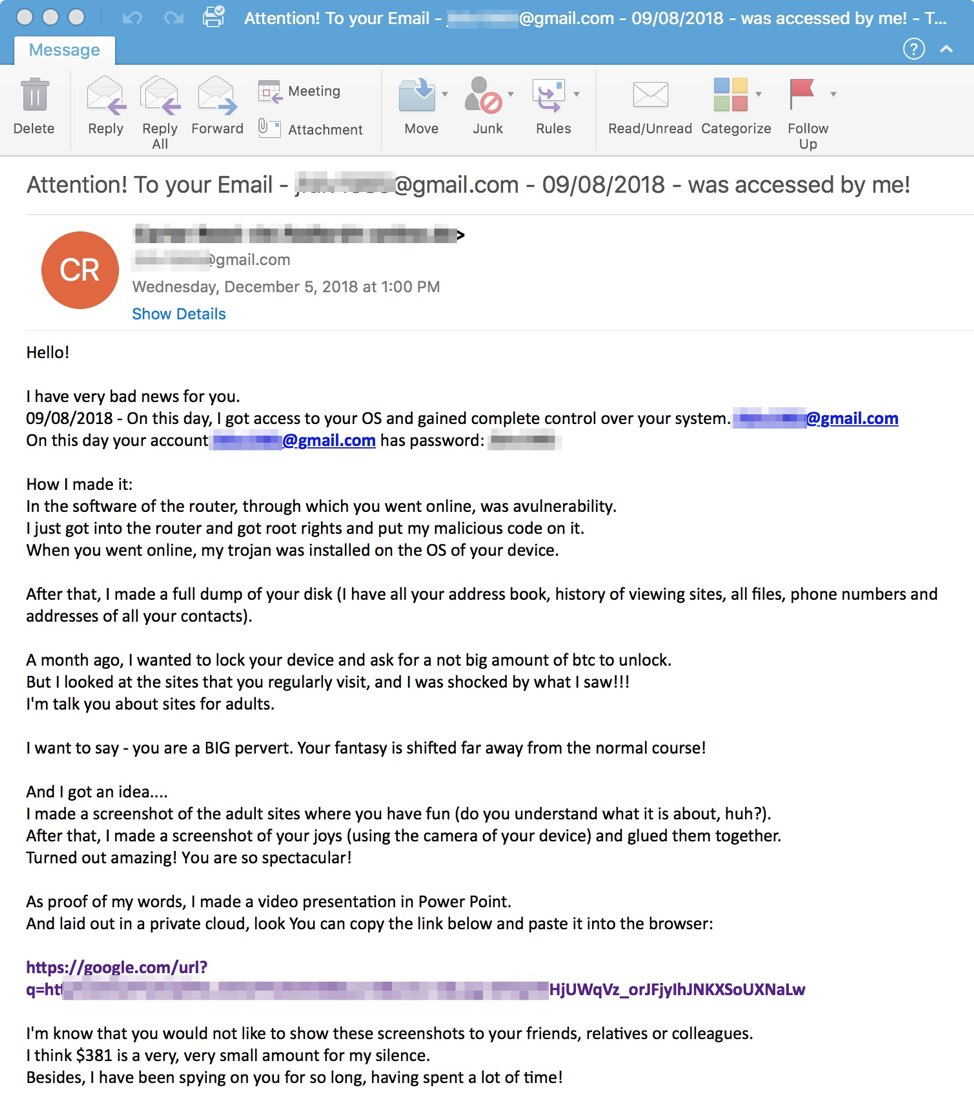

Злоумышленники используют для распространения вредоносного ПО сексуальный шантаж.

- Жертва получает письмо.

- В письме утверждается, что в распоряжении злоумышленников имеется видеозапись того, как жертва посещала порносайты, либо что у преступников имеются свидетельства хранения на компьютере нелегальной порнографии.

- Для убедительности в письме могут быть пароли жертвы, полученные из различных утечек прошлых лет.

- Жертве предлагается заплатить выкуп в биткоинах или другой криптовалюте.

- К письму прикладывается ссылка на ZIP-архив, в котором якобы содержится компромат на пользователя.

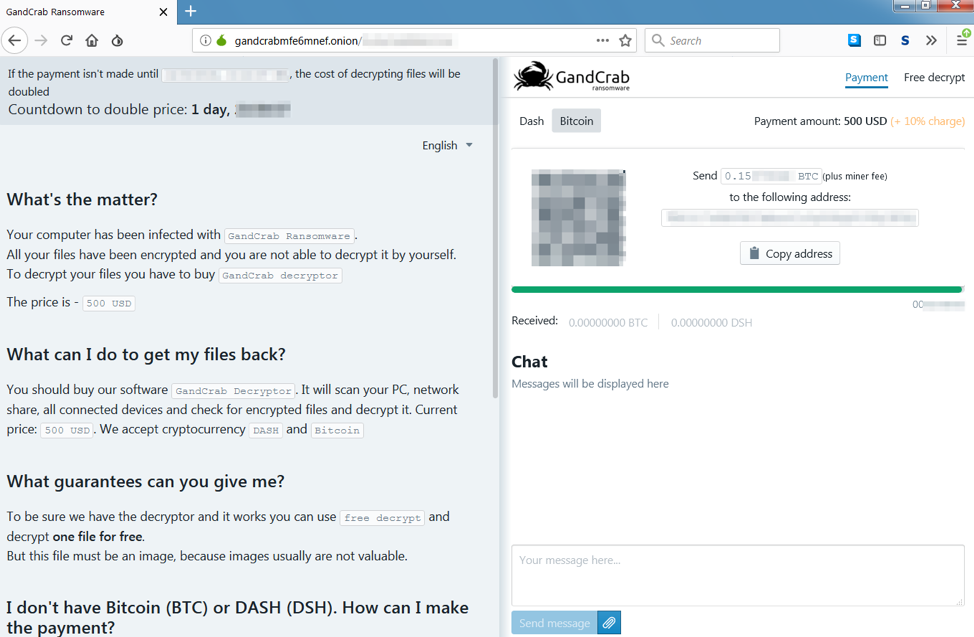

- В архиве содержится вредонос AZORult, который крадёт с компьютера пользователя аккаунты, куки, логи, а затем заражает его шифровальщиком GandCrab.

В Facebook создаётся учётная запись пользователя. От имени этой учётной записи создаются сотни различных событий. В описании событий указаны ссылки якобы на пиратские игры и программы:

Ссылки ведут на сайты со сгенерированным пользователями контентом, где под видом краков на игры пользователь загрузит архив с вредоносным ПО.

Вредоносное ПО

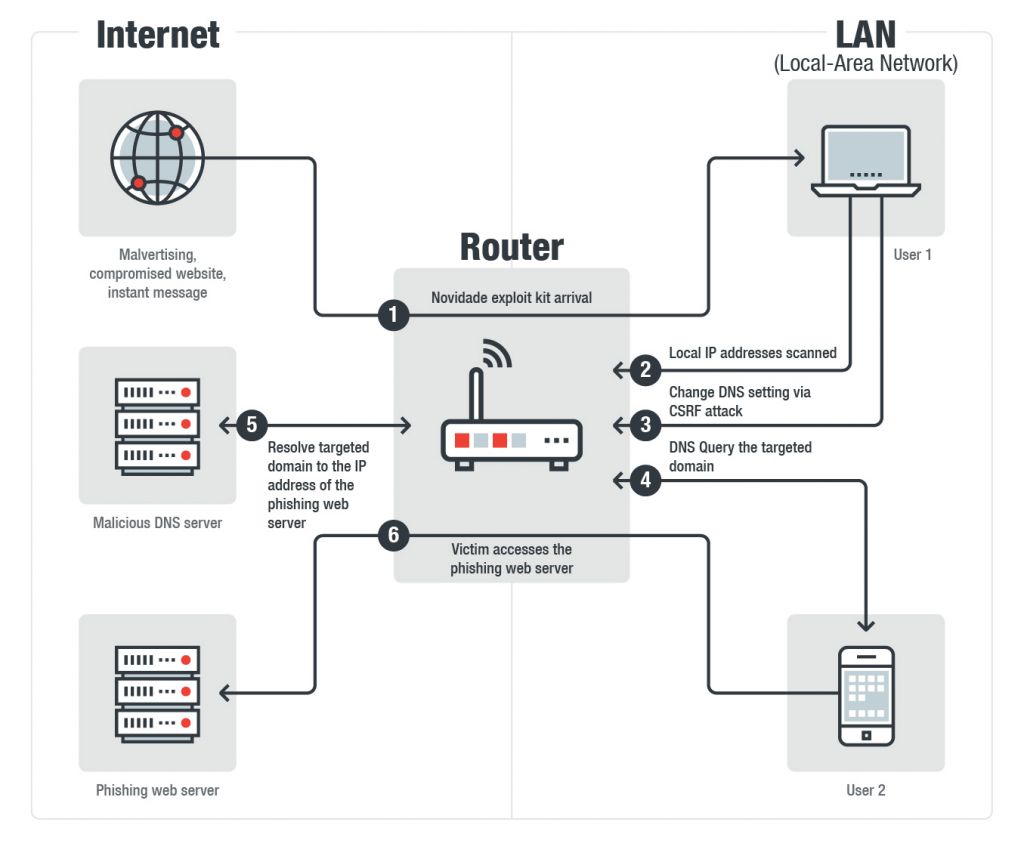

Киберпреступники атакуют маршрутизаторы с помощью нового набора эксплойтов Novidade.

Распространение эксплойтов происходит через вредоносную рекламу, скомпрометированные сайты и мессенджеры:

Эксплуатируя уязвимость CSRF, Novidade изменяет настройки DNS атакованных маршрутизаторов, перенаправляя трафик на IP-адрес, контролируемый злоумышленниками.

Вредонос DarthMiner для macOS изображает из себя взломщика для программ Adobe, но вместо взлома устанавливает на компьютер майнер криптовалюты.

- DarthMiner попадает на компьютер под видом пиратской утилиты Adobe Zii.

- Получив управление, вредонос загружает и запускает обфусцированный скрипт на Python и одну из версий Adobe Zii.

- Скрипт ищет на компьютере брандмауэр Little Snitch, а обнаружив, завершает его.

- Скрипт соединяется с управляющим сервером бэкдора EmPyre, добавляется в автозагрузку и устанавливает на компьютер майнер XMRig.

Атаки, уязвимости и утечки

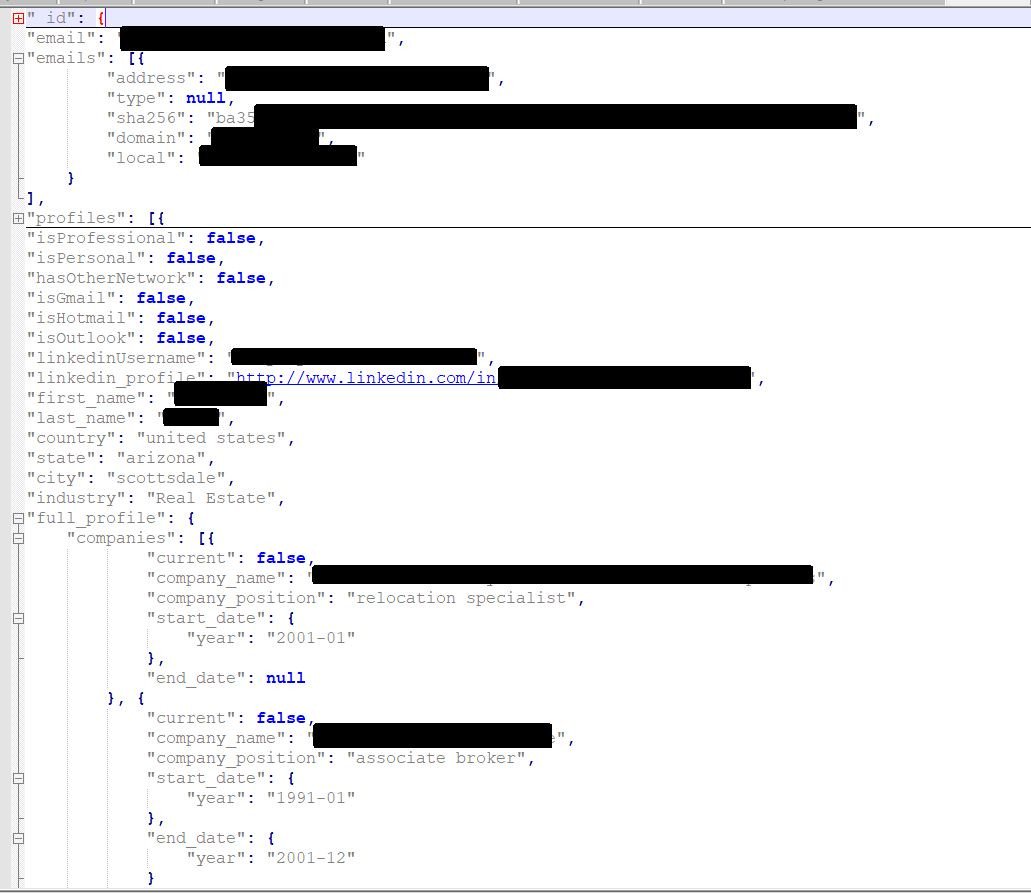

Обнаружена база данных MongoDB, которая содержит сведения о более чем 66 млн пользователей LinkedIn.

Любой желающий мог получить доступ к имени, электронной почте, телефону, адресу, спискам профессиональных навыков и мест работы, а в некоторых случаях — и к IP-адресу человека.

Хотя база была собрана из открытых данных и не содержит паролей и номеров банковских карт, информация из неё может быть использована для проведения фишинговых и целевых атак.

Из-за ошибки в Google+ People API личные данные 52,5 млн человек были доступны для кого угодно.

Ошибка присутствовала в коде соцсети всего 6 дней и давала приложениям, разработанным с использованием API, доступ к любой информации в профилях пользователей, включая непубличные профили.

В числе сведений — имя, е-мейл, возраст, дата рождения, род занятий и многое другое. Пароли и номера банковских карт в список сведений для утечки не попали.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.