Антифишинг-дайджест №97 c 30 ноября по 6 декабря 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 30 ноября по 6 декабря 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

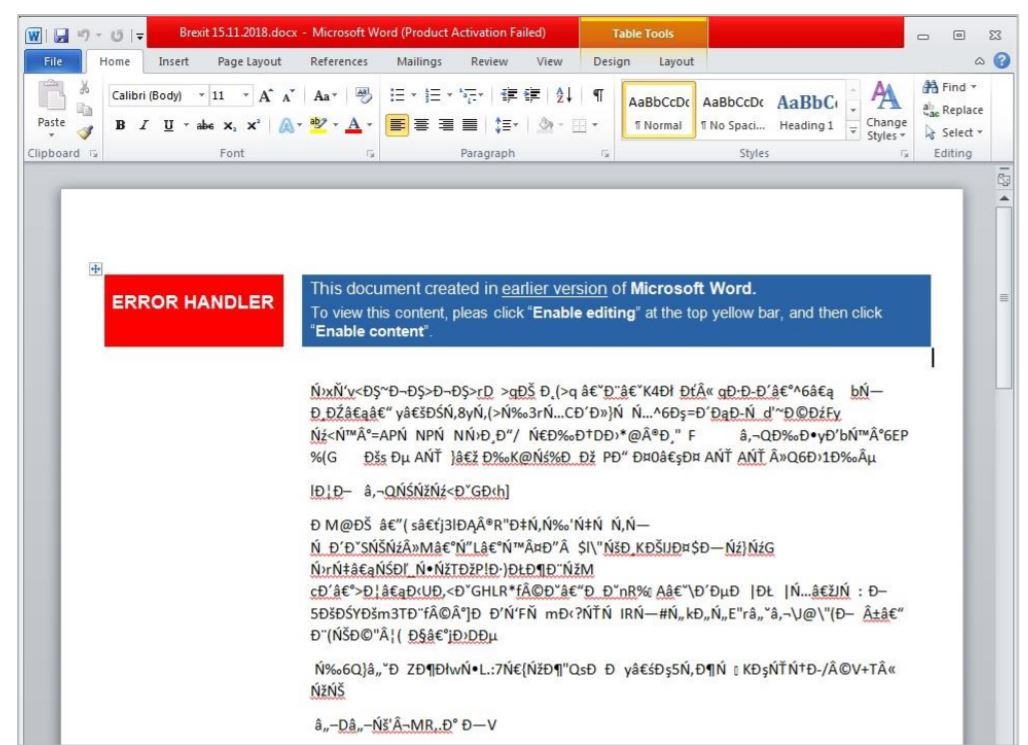

- Письма содержали вредоносный документ MS Word с именем «Brexit 15.11.2018.docx». 15.11.2018 — дата публикация Еврокомиссией текста окончательного проекта выхода Великобритании из Евросоюза.

- При открытии документа пользователю предлагается отключить защищенный режим и активировать макросы.

- Если выполнить это действие, в систему установится бэкдор Zekapab.

- Zekapab собирает информацию о системе и списке запущенных процессов, после чего отправляет эти сведения на управляющий сервер, который в ответ направляет вредоносную программу для дальнейших действий.

Мобильная безопасность и телефонное мошенничество

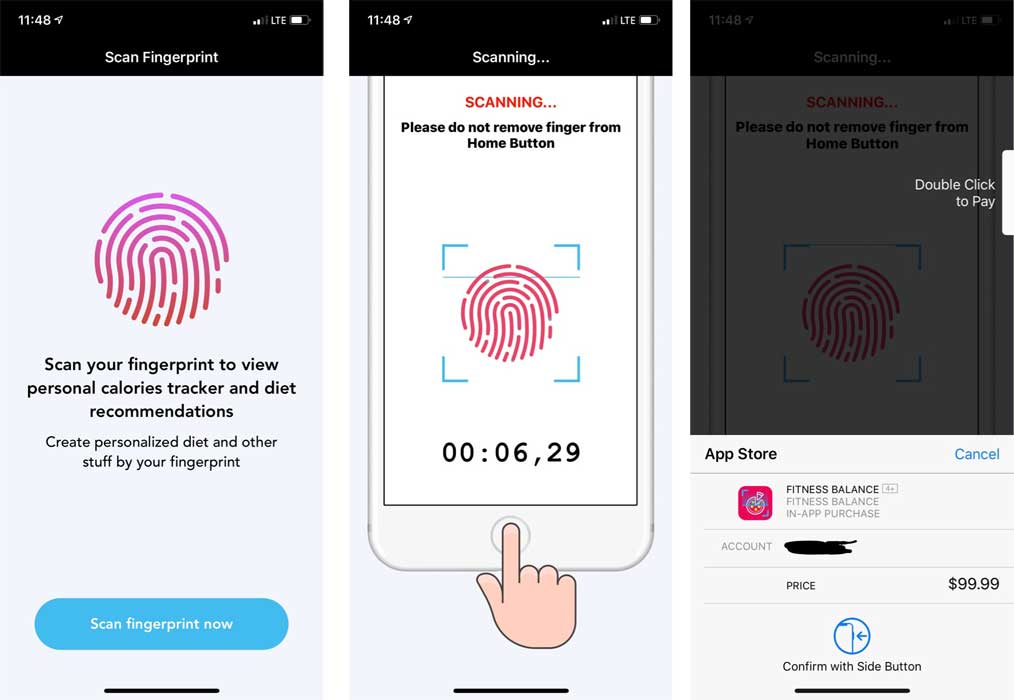

- При первом запуске такие приложения просят своих жертв приложить палец к сканеру TouchID якобы для завершения настройки.

- Предоставив приложению свой отпечаток, пользователь подтверждал платеж через TouchID в размере 99.99, 119.99 или 139.99 долларов США.

- Если пользователь отказывался, приложение попросту не запускалось.

- Для проведения платежа у пользователя должна быть банковская карта с достаточным количеством средств, привязанная к AppStore.

Scam iOS apps has been found on Apple App Store tricking users to pay over $100

Apps ask for fingerprint right at the moment when paying pop-up shows, which is accepted by user fingerprint.https://t.co/7WwT6bhsLF pic.twitter.com/BYZvd7p0VD— Lukas Stefanko (@LukasStefanko) 3 декабря 2018 г.

- Злоумышленники собирают информацию о потенциальной жертве в социальных сетях и других источниках.

- Как правило, мошенники просят деньги на внесение залога или решение проблем с законом. Другой вариант — аварии, в которых мнимый родственник оказался виновником, например, из-за вождения в нетрезвом виде или использования телефона за рулем.

- Злоумышленники играют на эмоциях, утверждая, что им больше некому позвонить, кроме как любимой бабушке или дедушке.

- Чтобы скрыть разницу в голосе, они придумывают легенду о сломанном носе или разговаривают сквозь непрекращающиеся рыдания.

- Чтобы затруднить поимку, преступники настаивают на наличных, предлагая разложить банкноты по нескольким конвертам, спрятать их между страниц журналов и отправить курьерской службой или обычной почтой.

За последние 12 месяцев ущерб от подобного мошенничества вырос более чем в полтора раза, достигнув 41 млн долларов США.

Атаки и утечки

Cтолы с розетками отлично подходят для скрытого размещения.

- Злоумышленники под видом курьера или соискателя вакансии проникали в помещение банка и незаметно подключали устройство к сети банка в переговорной или другом оборудованном розетками месте.

- В качестве устройства для проникновения использовался нетбук или недорогой ноутбук, одноплатный компьютер на базе Raspberry Pi, либо Bash Bunny, специальный инструмент для проведения USB-атак.

- Для удаленного доступа к устройству использовался GPRS/3G/LTE-модем, встроенный в устройство или подключенный к нему через USB-порт.

- Злоумышленники удаленно подключались к своему устройству и сканировали локальную сеть, пытаясь получить доступ к папкам общего доступа, веб-серверам и другим открытым ресурсам.

- Одновременно запускался перебор и перехват данных, которые можно использовать для авторизации в сети.

- Получив такие данные, злоумышленники авторизовались в системе и внедряли на ней ПО для удалённого доступа.

- Чтобы обойти белые списки и доменные политики, взломщики применяли бесфайловые методици и скрипты PowerShell.

Любопытная деталь: сценарий атаки почти буквально повторяет сюжет одного из эпизодов сериала «Mr. Robot».

Похищенная информация содержит ФИО, телефоны, паспортные данные, адреса электронной почты, почтовые адреса, даты рождения, а также номера банковских карт и сведения о сроках истечения их действия. Как отмечается в пресс-релизе Mariott, номера банковских карт хранились в зашифрованном виде, но не исключено, что преступники смогли расшифровать данные.

Установлено, что злоумышленники получили доступ:

- к информации об аккаунтах, включая имена, email-адреса, зашифрованные пароли;

- данным о публичных действиях и контенте, то есть к вопросам, ответам, комментариям и положительным оценкам пользователей;

- данным о непубличных действиях и контенте: личным сообщениям, запросам ответов, отрицательным оценкам.

Всех пострадавших пользователей уже разлогинили на сайте Quora, а во время следующего входа будет произведена смена пароля. Также компания начала рассылать уведомления всем, кого мог затронуть данный инцидент.

Умные устройства

Для атаки злоумышленник воспользовался инструментом Printer Exploitation Toolkit, который эксплуатирует уязвимости в 20 популярных моделях принтеров. Сама атака состоит в отправке на принтер с открытыми портами IPP, LPD и 9100 сообщения для печати.

Взломщик подчеркнул, что никогда прежде не занимался ничем подобным, но все приготовления и сама атака заняли у него лишь полчаса. Также он отметил, что мог бы скомпрометировать более 800 тыс. устройств, но ограничился меньшим количеством.

Операторы сервиса заявляют, что могут добраться до любого принтера в мире, сканируют интернет в поисках уязвимых устройств и распечатывают на них рекламу своего сервиса. Журналистам ZDNet они сообщили, что используют собственную разработку на языке Go, поскольку инструмент Printer Exploitation Toolkit работает слишком медленно.

Мониторинговый центр в Шанхае. Фото — AP/Ng Han Guan

Китайские чиновники заявляют, что информация собирается для обеспечения общественной безопасности и противодействия мошенничеству, однако количество собираемых сведений противоречит их словам.

В соответствии с принятыми в Китае нормами, электромобили должны отправлять данные своим производителям, а те переправлять их в мониторинговые центры, расположенные в Пекине и Шанхае. Всего собирается более 60 различных характеристик, включая геоданные, состояние батареи и двигателя.

Вредоносное ПО, уязвимости и эксплойты

Криптовалютный вредонос KingMiner атакует системы под управлением Windows Server.

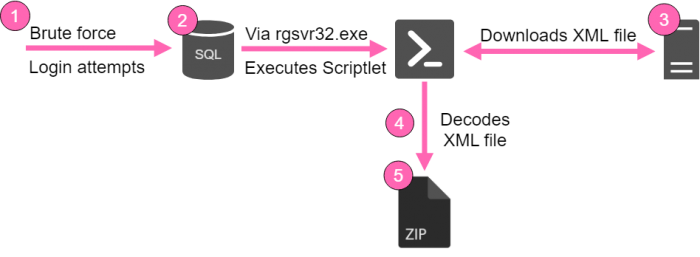

- Для проникновения в систему исплоьзуется брутфорс-атака.

- После попадания в систему определяется тип процессора и загружается соответствующая версия майнера XMRing.

- Если сервер уже был инфицирован, KingMiner выгружает из памяти и удаляет все файлы, относящиеся к своим предыдущим версиям, а затем повторно заражает компьютер.

- В коде майнера содержится ошибка, из-за которой он полностью загружает процессор инфицированного сервера.

Метод представляет собой модификацию первой практической атаки на RSA (Padding Oracle attack), предложенной Даниэлем Блейхенбахером (Daniel Bleichenbacher), при которой параллельно выполнятся несколько атак Padding Oracle. Это позволяет злоумышленнику похитить токен аутентификации для доступа к учётной записи пользователя и перехватить контроль над аккаунтом.

Для атаки уязвимы библиотеки OpenSSL, Amazon s2n, MbedTLS, Apple CoreTLS, Mozilla NSS, WolfSSL, GnuTLS и любое ПО, использующее их.

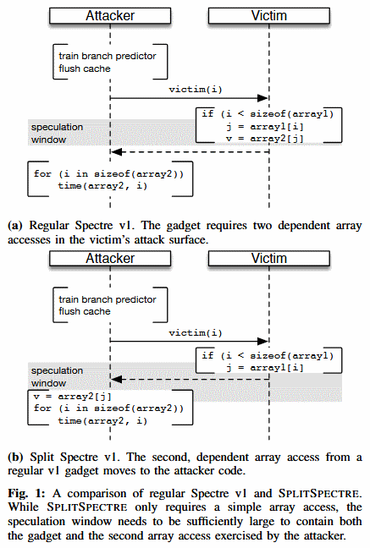

SplitSpectre — новый вариант уязвимости Spectre, который можно использовать через браузер.

По данным специалистов, использовать SplitSpectre значительно проще, чем выполнить оригинальную атаку Spectre. Уязвимость успешно протестирована на процессорах Intel Haswell, Skylake и AMD Ryzen с использованием JavaScript-движка SpiderMonkey 52.7.4.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.