Антифишинг-дайджест №89 c 5 по 11 октября 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 5 по 11 октября 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

Обнаружены две фишинговые атаки, использующие для маскировки легитимные SSL-сертификаты известных компаний.

Первая атака использует хранилище Microsoft Azure Blob для размещения фальшивой формы сбора персональных данных.

- Жертвы получали письма от имени юридической компании из Денвера.

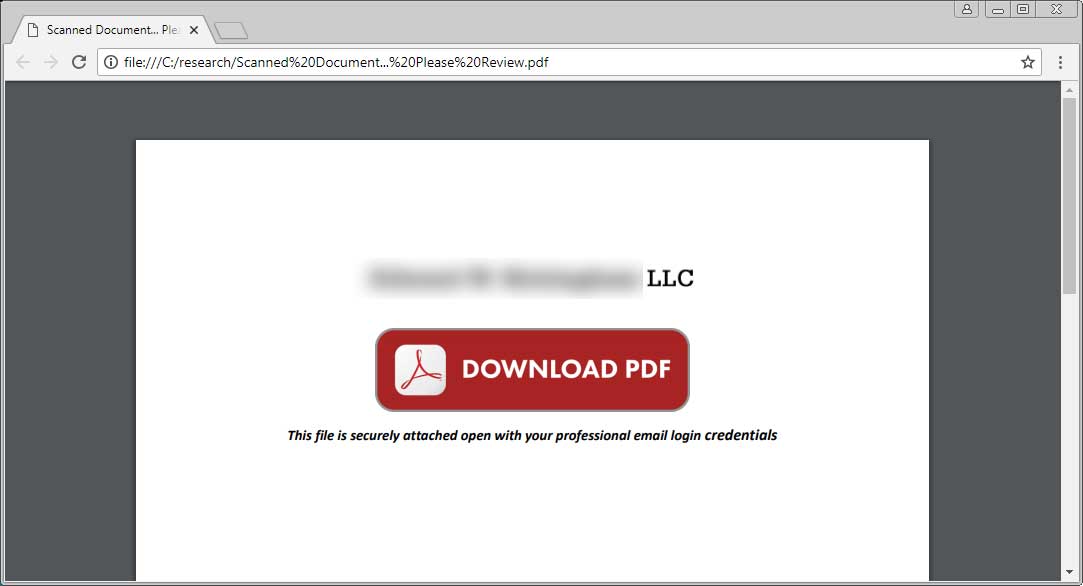

- К письму был прикреплен PDF?файл, содержавший кнопку для просмотра или загрузки документа:

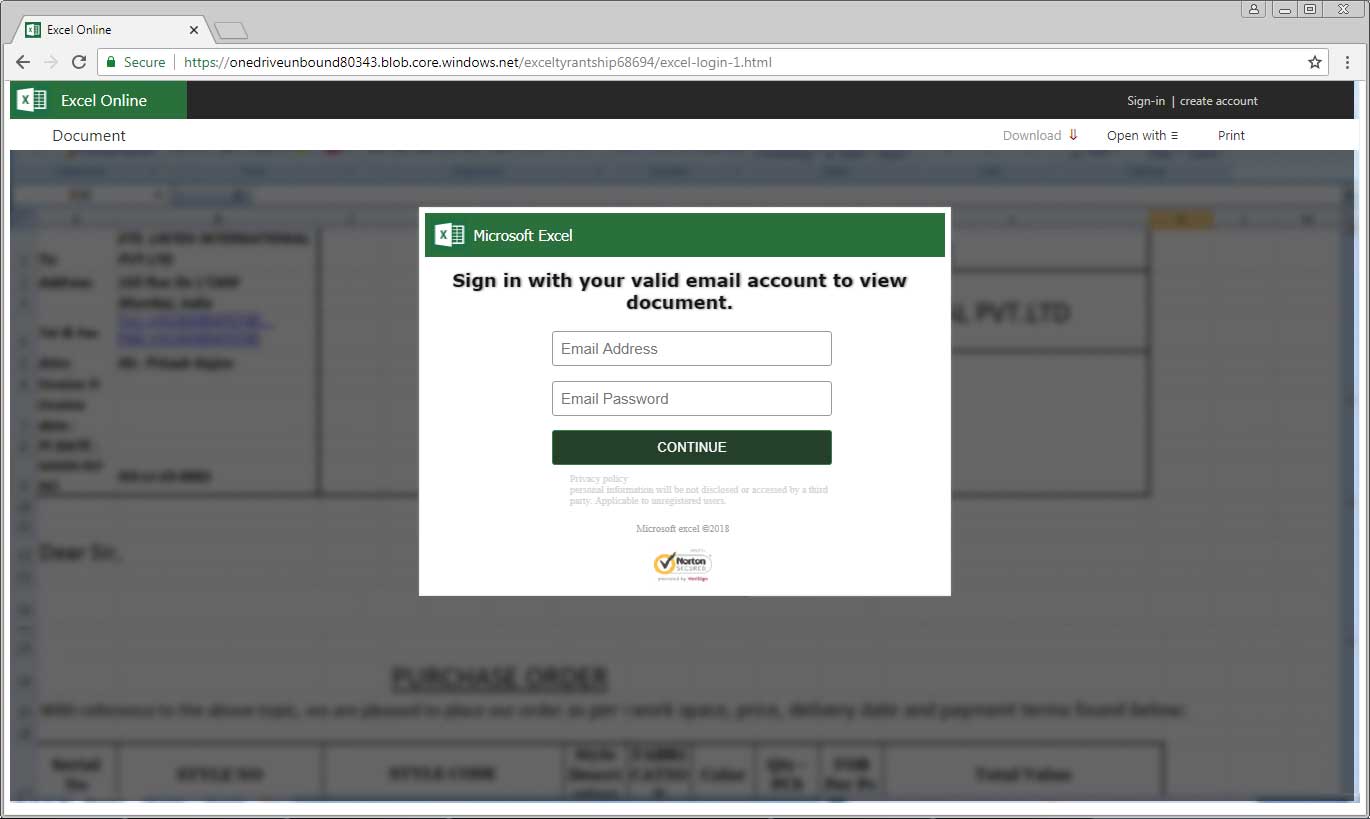

Клик по кнопке перенаправлял жертву на поддельную веб?страницу авторизации Office 365: HTML?файл, хранящийся на Azure Blob:

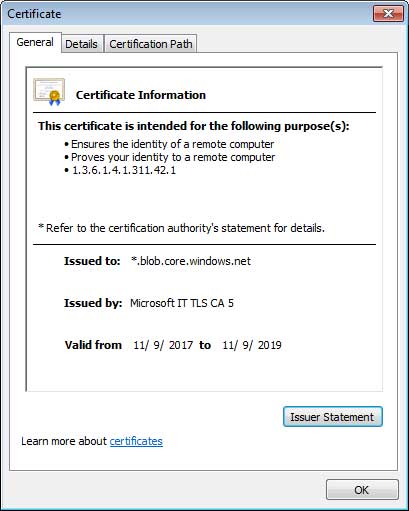

Пользователь, видя SSL-сертификат Microsoft, мог подумать, что он относится к странице авторизации и ввести логин и пароль:

Вредоносный скрипт отправлял учетные данные злоумышленникам, а жертву перенаправлял на одну из страниц легитимного сайта Office 365.

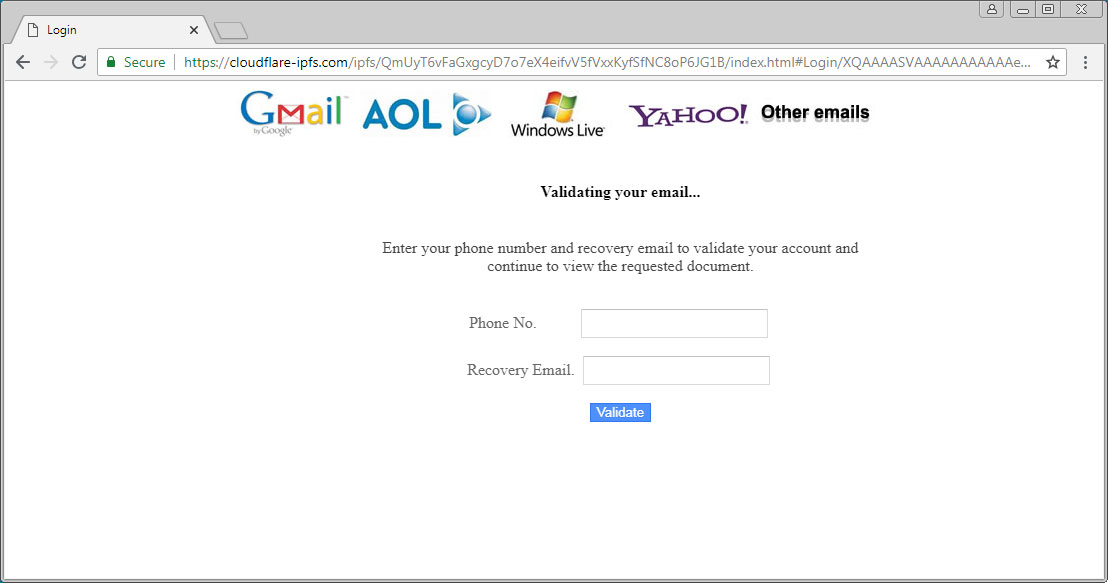

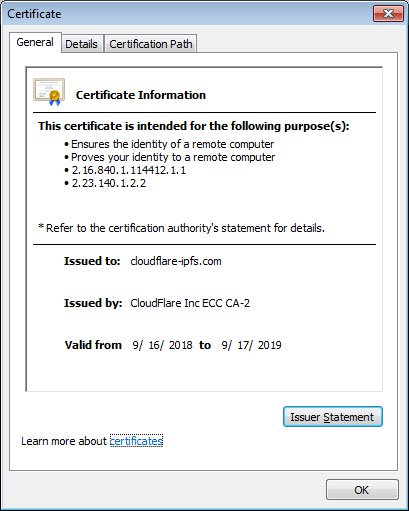

Вторая атака использовала для размещения вредоносного содержимого IPFS-шлюз сервиса Cloudflare.

Злоумышленники заманивали жертв на вредоносные страницы с «авторизацией», размещённые на IPFS-шлюзе Cloudflare:

Поскольку в браузере демонстрировался настоящий сертификат Cloudflare, пользователи без сомнений вводили свои учётные данные:

Злоумышленники, получив нужные им сведения, перенаправляли пользователя на PDF-документ «Бизнес модели, стратегии и инновации»:

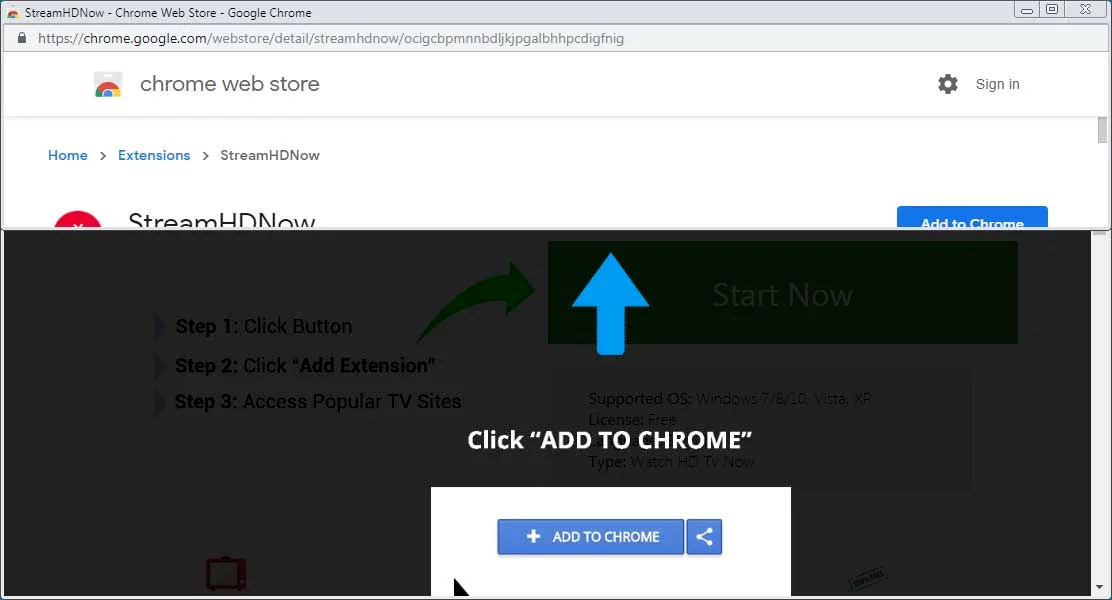

Злоумышленники используют фишинговые страницы, похожие на сайты Google, и пугают жертв якобы существующими проблемами безопасности. Предлагаемые к загрузке расширения обещают устранить все неприятности, назойливо напоминая о себе постоянными уведомлениями.

Чтобы обойти новые правила, злоумышленники стали встраивать официальный сайт в дизайн своего ресурса и скрывать от жертвы важную информацию о расширении — описание, количество скачиваний, отзывы других пользователей:

Установка грозит пользователю целым набором рисков. В разное время эксперты находили среди такого ПО шпионские программы и трояны для кражи электронных кошельков. Некоторые опасные расширения Chrome поражали сотни тысяч пользователей, прежде чем специалисты по безопасности удаляли их с портала.

![]()

- Злоумышленник добавляет номер телефона потенциальной жертвы в новую установку WhatsApp на своём устройстве.

- WhatsApp отправляет на номер телефона жертвы одноразовый код подтверждения.

- Если в это время жертва спит или находится далеко от телефона, после нескольких неудачных попыток проверки кода WhatsApp предлагает пройти голосовую проверку.

- Если жертва не берёт трубку, сообщение приходит на голосовую почту.

- Используя удалённый доступ к голосовой почте жертвы, атакующий вводит пароль по умолчанию, прослушивает запись с проверочным кодом и вводит его в учётную запись WhatsApp на своём устройстве.

- Завладев чужой учетной записью, злоумышленник может настроить двухфакторную аутентификацию, и жертва не сможет вернуть контроль.

Для эксплуатации уязвимости достаточно отправить мобильному приложению WhatsApp неправильно сформированный пакет RTP, который вызывает повреждение динамической памяти и позволяет перехватить контроль. Фактически, от злоумышленника требовалось лишь заставить жертву ответить на звонок.

Обновите WhatsApp на своих устройствах как можно скорее.

На момент выхода дайджеста разработчики WhatsApp уже устранили эту проблему.

Мобильная безопасность

Владелица телефона обнаружила, что устройство начинает жить собственной жизнью после подключения к зарядному устройству. Наблюдая за своим телефонам, она зафиксировала

— самопроизвольный запуск туристического приложения Ctrip

— попытку оплаты за забронированный президентский номер через WeChat

— переключение режима работы с 4G на 2G

— попытку покупки билета на поезд через WeChat

Предположительно, владелица ожившего смартфона стала жертвой вредоносного зарядного кабеля с мошеннической функциональностью.

Уязвимости и вредоносное ПО

В macOS обнаружена уязвимость, которая позволяет злоумышленникам незаметно для системы и пользователя создавать вредоносные копии установленных программ.

Несмотря на то, что macOS не допускает работу программ без цифровой подписи, её проверка производится один раз, во время установки приложения. Как только проверка пройдена, преступники могут модифицировать код, и система этого не обнаружит. В результате, запуская легитимно установленную программу, пользователь также запустит и зловреда.

Для эксплуатации ошибки злоумышленнику достаточно знать базовые сценарии оболочки, AppleScript и иметь зачаточные представления о программировании в Swift.

- В мошеннических письмах содержится вложенный файл .doc, который на самом деле имеет формат .rtf и содержит встроенные объекты для эксплуатации уязвимости в редакторе формул Microsoft Equation Editor.

- Если пользователь открывает вложение, на компьютер жертвы загружается и запускается Betabot.

- После запуска вредонос внедряет свой код в процесс explorer.exe и обращается к управляющему серверу за дальнейшими инструкциями.

Betabot крадёт учетные данные из клиентских программ, в том числе банковских, перехватывает HTTP/HTTPS-трафик, самостоятельно распространяется через USB-носители, загружает другое вредоносное ПО и проводит DDoS-атаки. Кроме того, он эффективно противостоит обнаружению. Новая версия вредоноса содержит майнет и руткит пользовательского режима.

«Умные» устройства

В умных телевизорах Sony Bravia обнаружены три опасных уязвимости.

- Уязвимость CVE-2018-16593 в приложении Photo Sharing Plus связана с переполнением буфера, возникающем при обработке имен загружаемых медиафайлов. Если злоумышленник находится в той же беспроводной сети, что и телевизор, он получит возможность удаленно выполнить любой код с правами root: например, чтобы подключить устройство к IoT-ботнету или использовать его для проведения атак на другие устройства в той же сети.

- Уязвимость CVE-2018-16595 связана с некорректной проверкой размера данных, вводимых пользователем, и грозит сбоем приложения.

- Третья уязвимость CVE-2018-16594 вызвана ошибками в процедуре обработки имен файлов при их загрузке по URL. Его использование позволяет просмотреть всю файловую систему, загрузив файл со специально присвоенным именем вида «../../».

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.