Антифишинг-дайджест №88 c 28 сентября по 4 октября 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 28 сентября по 4 октября 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Атаки на пользователей Apple

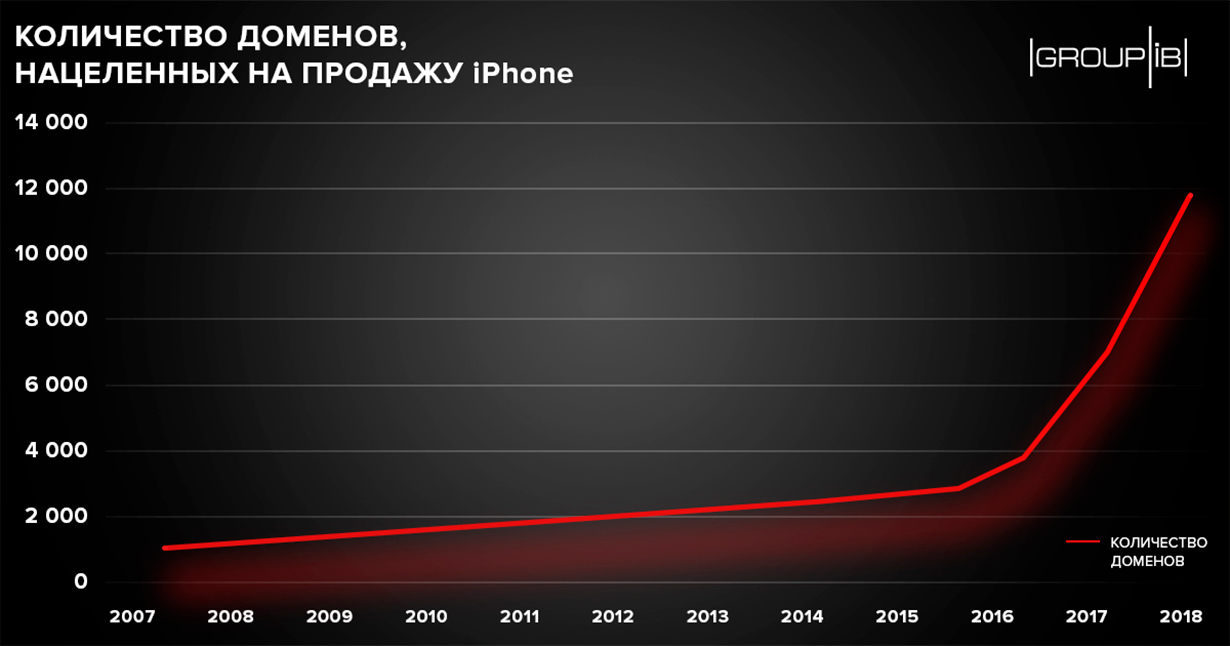

Всего было обнаружено более 5 000 подобных доменов. Часть из них уже используется для фишинга, кражи информации о банковских картах и персональных данных пользователей.

По данным системы Threat Intelligence от Group-IB, в сентябре 2018 года количество созданных фишинговых ресурсов, ориентированных на пользователей продуктов компании Apple, выросло в два раза по сравнению с аналогичным периодом 2017 года. Всего было создано порядка 800 фишинговых сайтов.

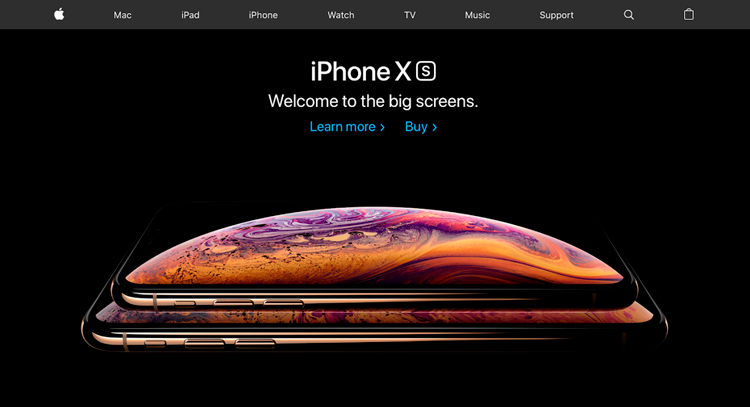

Мошенники копируют сайт официальных дилеров техники Apple, регистрируют похожее доменное имя и используют те же каналы продвижения и инструменты привлечения покупателей, что и легальные магазины: оплачивают кампании в социальных сетях, выкупают приоритетные позиции в поисковой выдаче, используют pop-up-сообщения о специальных акциях.

Видео: Обход пароля через звонок

Для эксплуатации уязвимости требуется физический доступ к устройству и номер телефона жертвы.

Процедура обхода пароля выглядит так:

- С экрана блокировки нужно вызвать Siri и попросить активировать службу VoiceOver.

- Позвонить на телефон с другого устройства.

- Когда на телефон поступит звонок, выбрать ответ сообщением и нажать кнопку «+».

- Если служба VoiceOver активирована, отправка сообщения на смартфоне жертвы вызовет системную ошибку, в результате злоумышленник сможет получить доступ к интерфейсу сообщений, списку последних набранных контактов и просмотреть подробную информацию о них, нажав кнопку «і».

Видео: Обход пароля отправкой сообщения

Уязвимости подвержены все устройства с iOS 12.

Ещё одна ошибка iOS 12 связана с некорректной работой приложения iMessage, в результате чего текстовые сообщения, адресованные одним пользователям, отправлялись совсем другим.

Проблема связана с новой функцией Unified Thread, объединяющей все диалоги с одним пользователем в одну беседу. Предполагалось, что она упростит жизнь пользователя, но из-за уязвимости приложение неправильно объединяет диалоги, отправляя сообщения не тем, кому они адресованы.

Сервисный режим предназначен для тестирования и настройки аппаратной платформы на стадии производства, поэтому его активное состояние позволяет злоумышленникам делать с ноутбуком практически всё что угодно, в том числе записать на него старую версию Intel ME без необходимости физического доступа к устройству.

Ошибка с активированным сервисным режимом была исправлена в последних версиях операционной системы macOS.

Мобильная безопасность

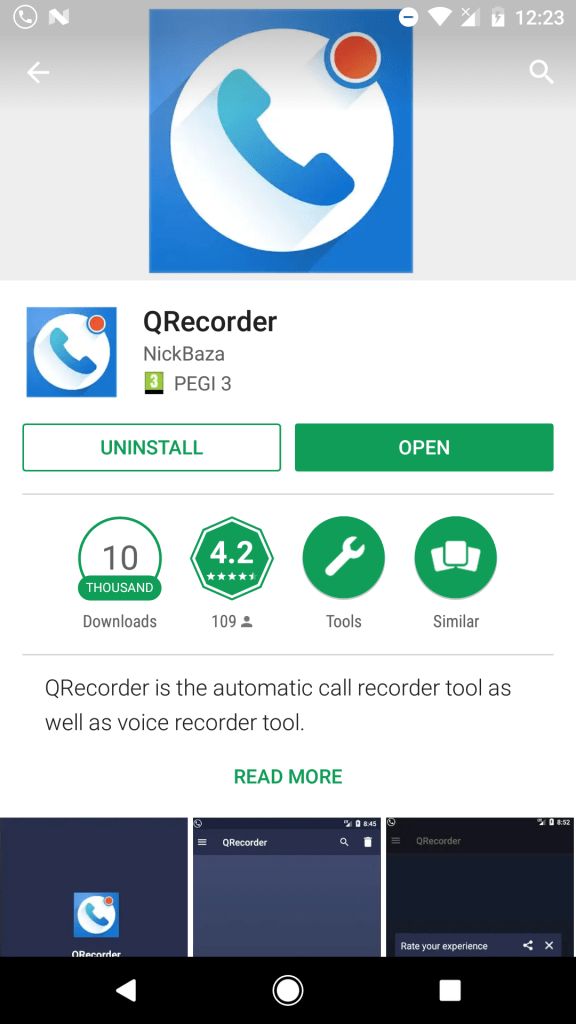

Android-приложение QRecorder похищает данные пользователей из мобильных банковских приложений.

- Заявленный функционал записи звонков работает нормально, поэтому у пользователя не возникает никаких подозрений.

- В течение суток после установки злоумышленники отправляют вредоносные инструкции, заставляя искать на устройстве банковские приложения.

- При запуске одного из таких приложений QRecorder накладывает поверх его окна фишинговое, собирает учётные данные пользователя и отправляет их операторам:

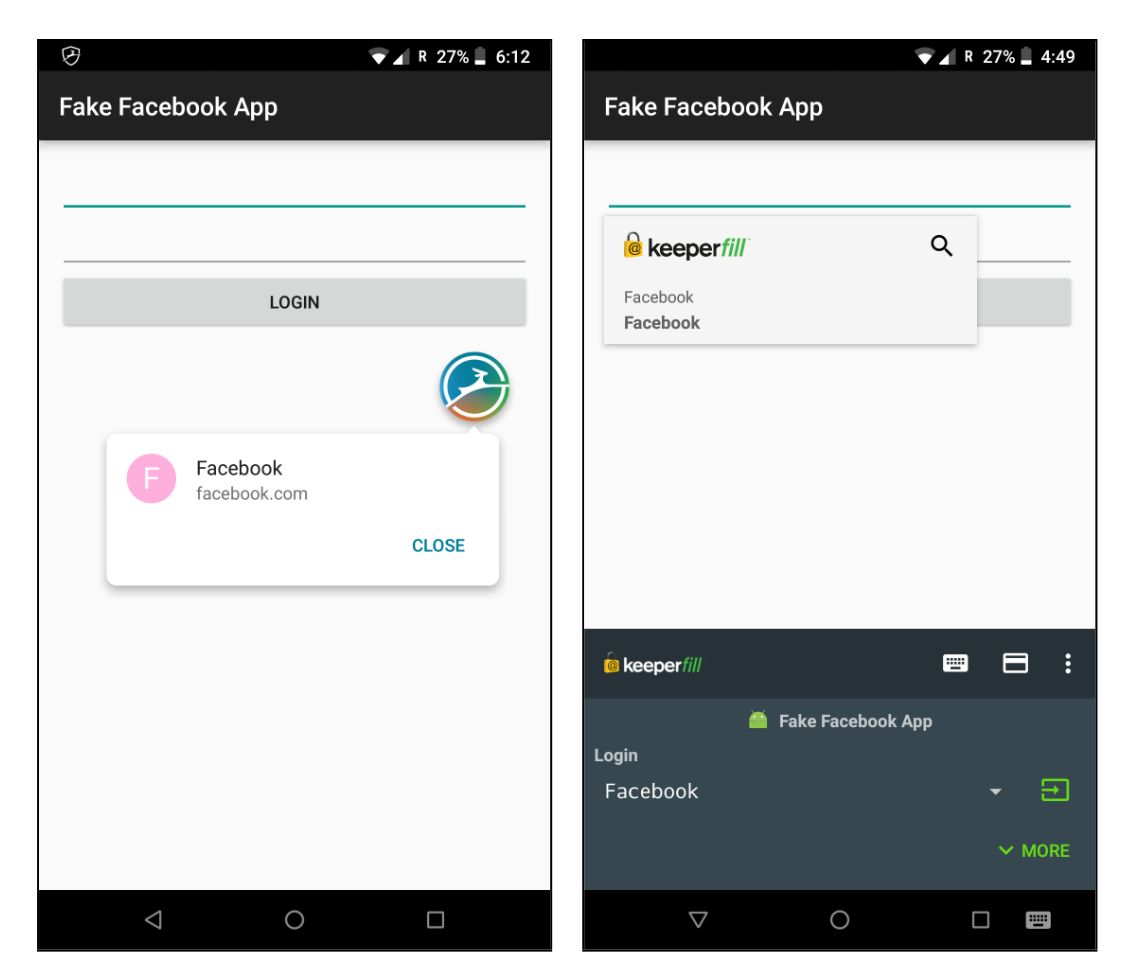

Мобильные менеджеры паролей помогают удобно хранить и вводить логины и пароли на различных сайтах.

Кибермошенники могут воспользоваться этими удобствами в своих целях: например, создавая фишинговые сайты или приложения, которые обманывают менеджеры паролей и собирают пароли пользователей.

Социальные сети и браузеры

Воспользоваться уязвимостью можно было через функцию «Посмотреть как», которая позволяет просмотреть свою учётную запись от имени другого пользователя.

Из-за ошибки в реализации функции хакеры сумели получить токены доступа пользователей и с их помощью проникнуть в учётные записи.

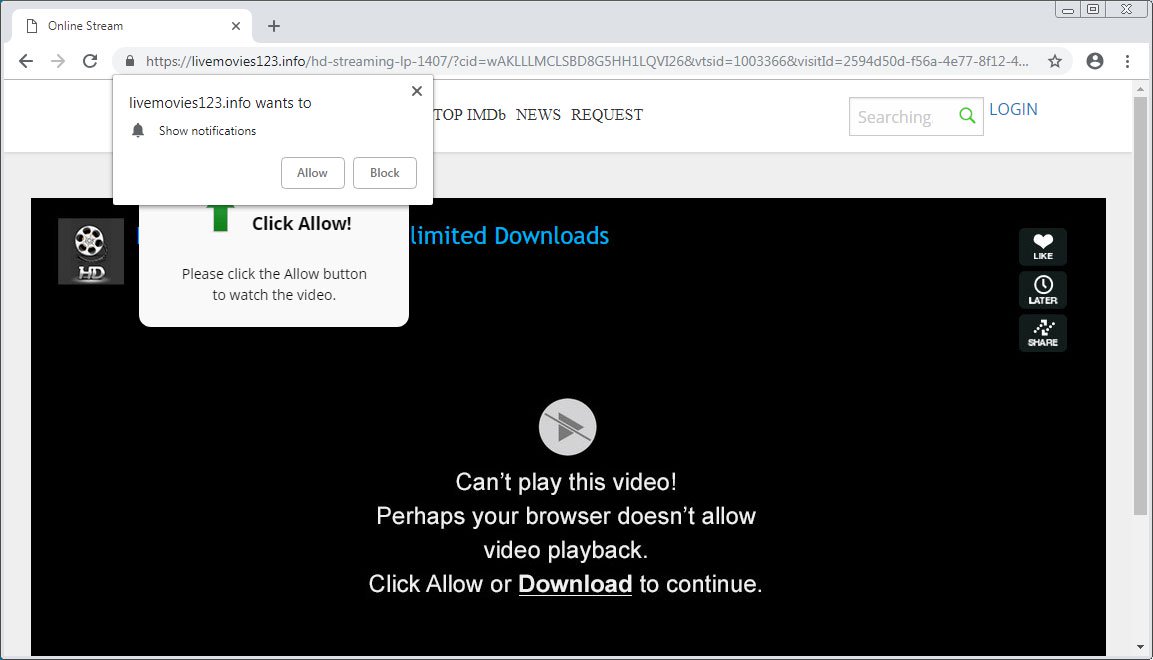

Спамеры используют функцию уведомлений браузера для демонстрации рекламных объявлений.

Мошеннические сайты сообщают пользователям, что для получения доступа к какому-либо сервису или просмотра видео им нужно подписаться на уведомления.

Если пользователь соглашается, его будут заваливать спамом через эти уведомления, которые будут приходить прямо на рабочий стол.

«Умные устройства» и сложное вредоносное ПО

Обнаружена вредоносная кампания, в ходе которой задействован первый известный руткит для UEFI/BIOS.

Руткит встроен в малварь LoJax, которая используется для установки на атакуемые устройства вредоносных обновлений прошивки, внедряя их как модуль UEFI/BIOS.

Благодаря этому руткит остаётся на компьютере даже после удаления ОС и замены жесткого диска.

Изучая сетевой трафик на предмет сообщений об ошибках, хакеры могут получить сведения о внутренней архитектуре устройства, например, об использованном в нём ПО web-сервера, версиях фреймворков, данные об изготовителе, используемых протоколах и т. п. В результате фаза сбора информации значительно сокращается, и организация целевой атаки на устройство становится значительно проще.

Кроме пассивного анализа трафика злоумышленники могут преднамеренно вызывать нужные ошибки, отправляя некорректные запросы веб-серверу или пытаясь соединиться с открытыми портами устройства. Провокация позволяет взломщику подробно изучить особенности работы отдельных приборов и проверить их на присутствие тех или иных брешей.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.