Антифишинг-дайджест №83 c 24 по 30 августа 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 24 по 30 августа 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Почта, сайты и мессенджеры

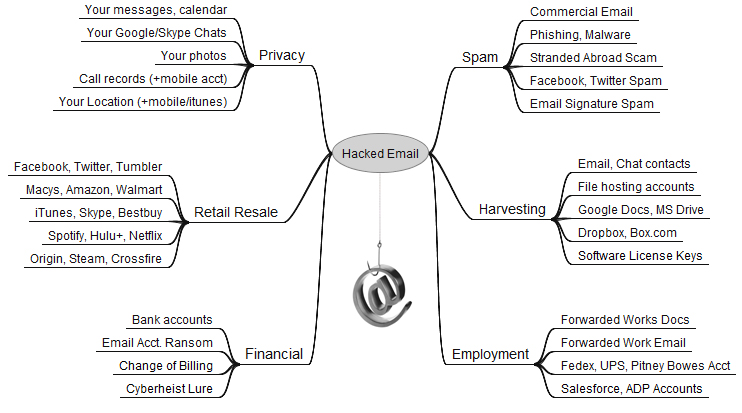

Команда исследователей во главе с Габором Сатмари приобрела шесть заброшенных доменных имен, часть которых ранее принадлежали нескольким австралийским юридическим фирмам.

Настроив почту на прием писем с любого адреса в домене, экспертам удалось заполучить порядка 25 тысяч сообщений, содержащих отчеты, заявления, уведомления, информационные бюллетени и спам.

Список просроченных доменов, доступных для регистрации

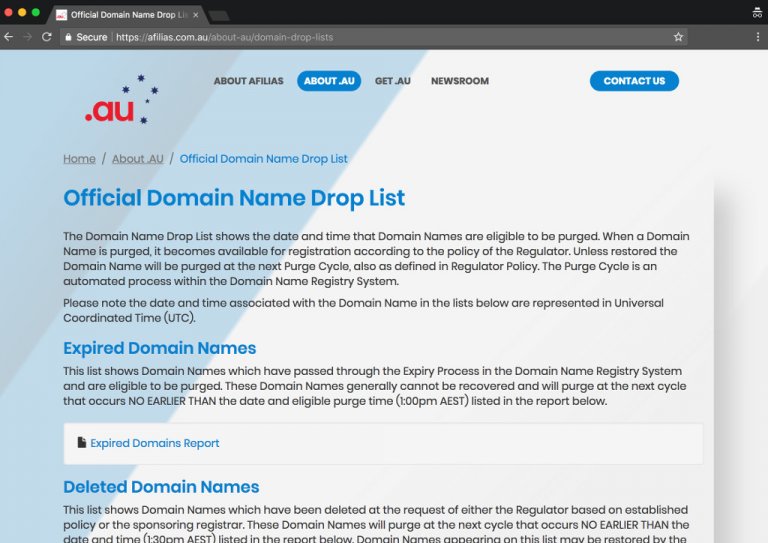

Письмо из банка, перехваченное исследователями

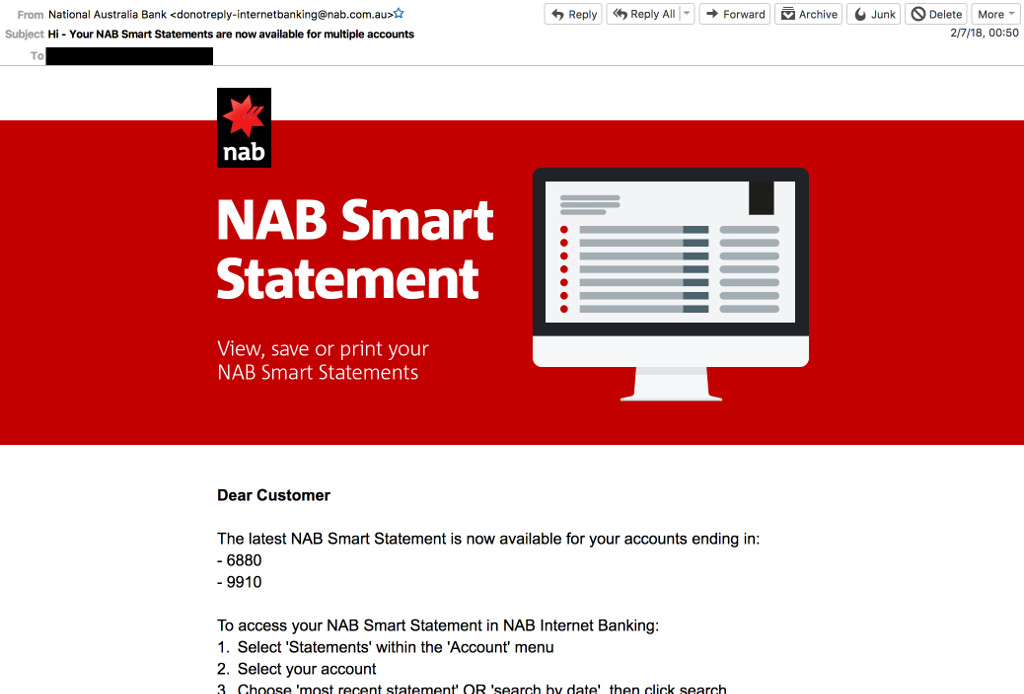

Подтверждение бронирования апартаментов

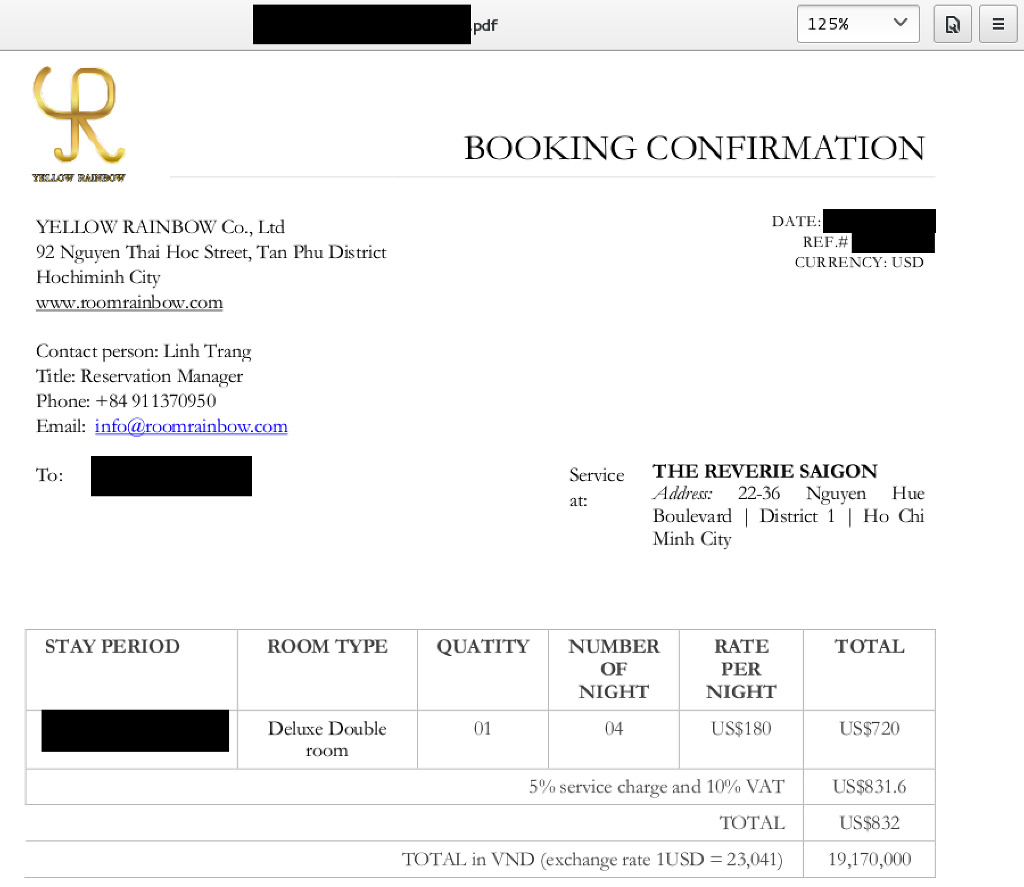

Другие возможные последствия потери контроля над почтовым ящиком:

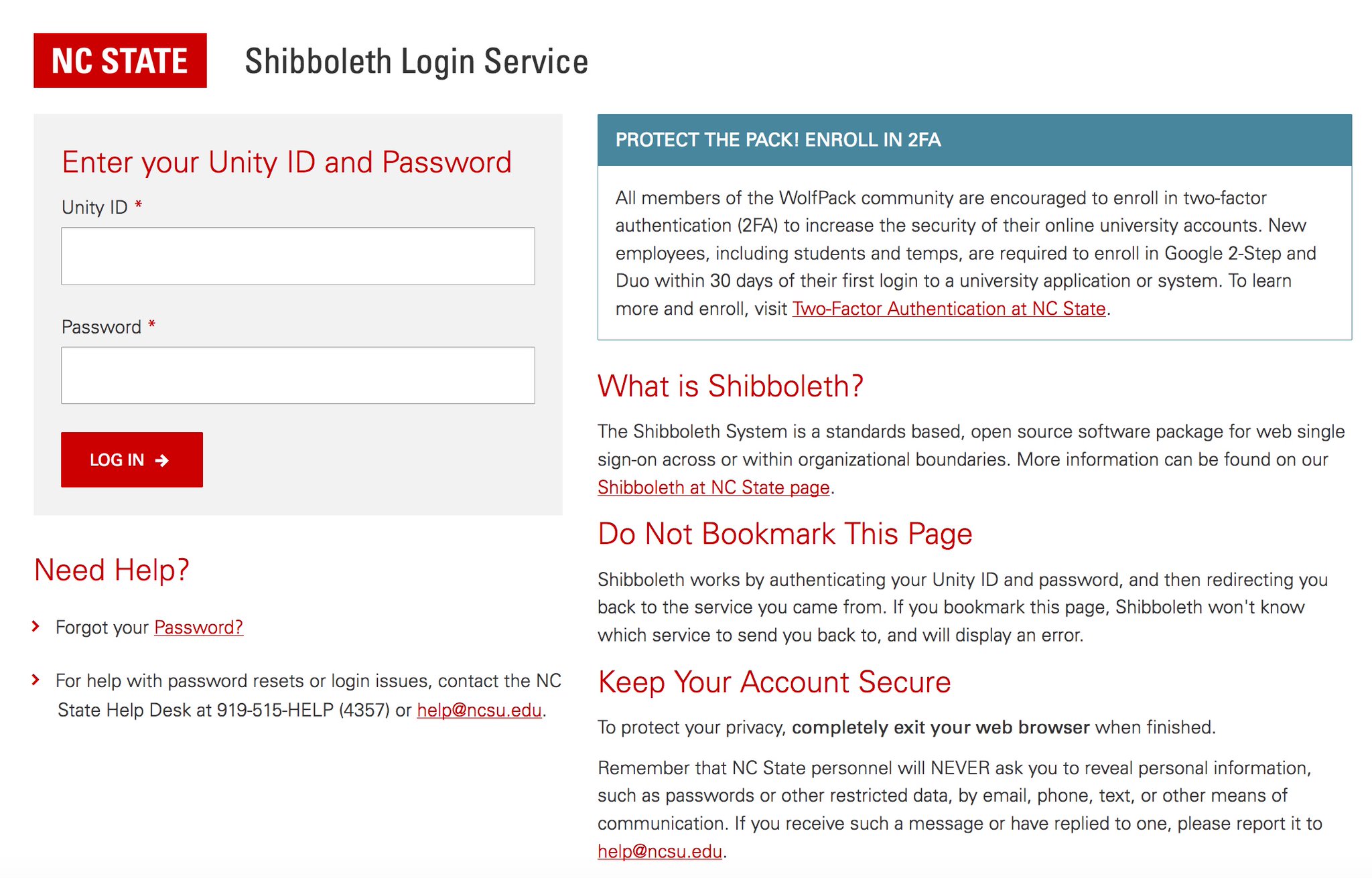

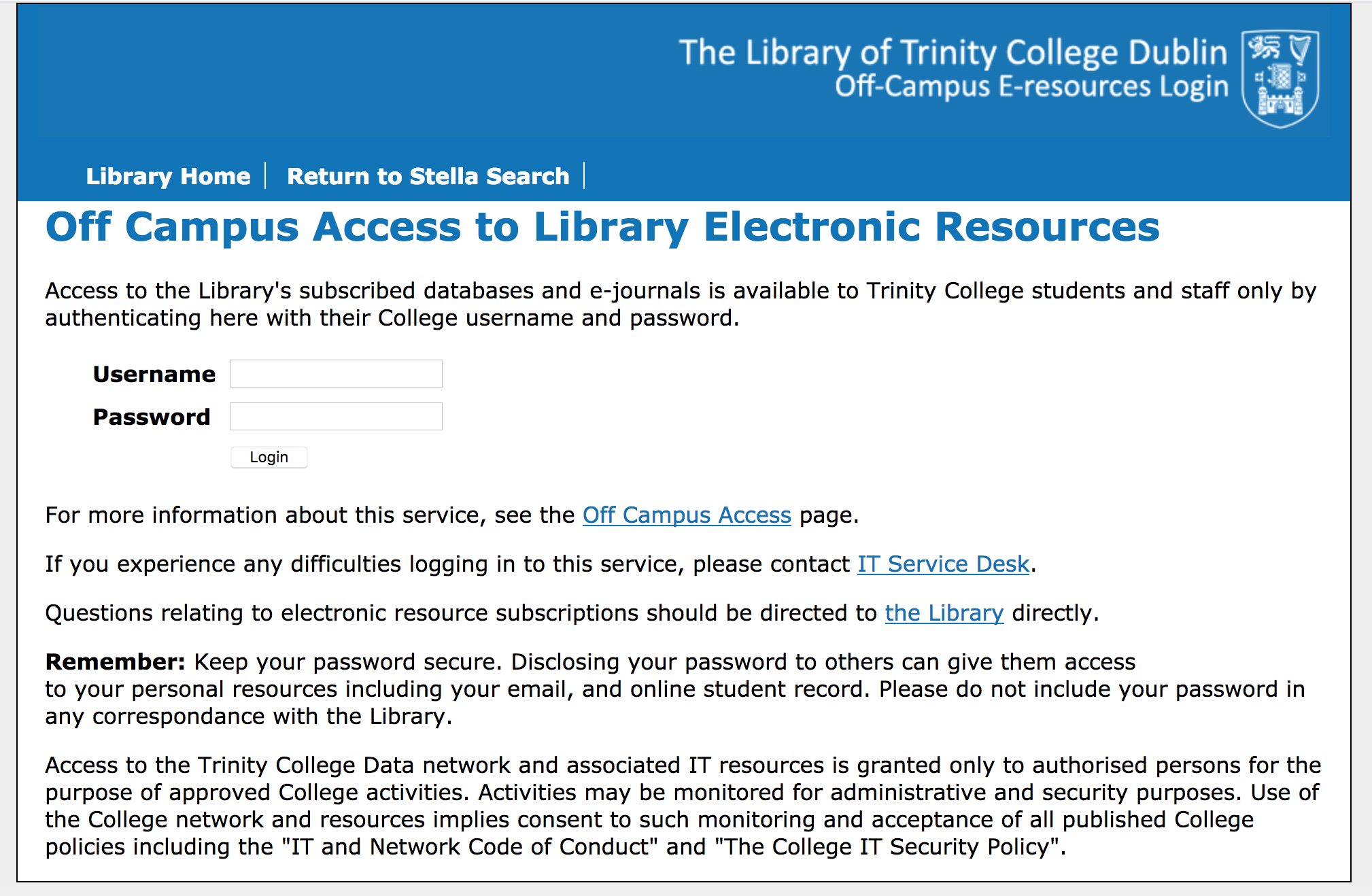

Фишинговые письма написаны очень грамотно, что в сочетании с отличной организационно-технической подготовкой обеспечивает высокую результативность рассылок.

Получив учётные данные, мошенники скачивают платные учебные материалы из электронных архивов образовательных учреждений.

По данным ФБР, к марту 2018 года злоумышленники украли свыше 31,5 ТБ данных более чем у 300 университетов в 22 странах мира. Атаки коснулись 100 тысяч пользователей, из которых взлому подверглись около 8 тысяч.

Эксперты оценили материальный ущерб в $3,4 млрд.

Вредоносное ПО

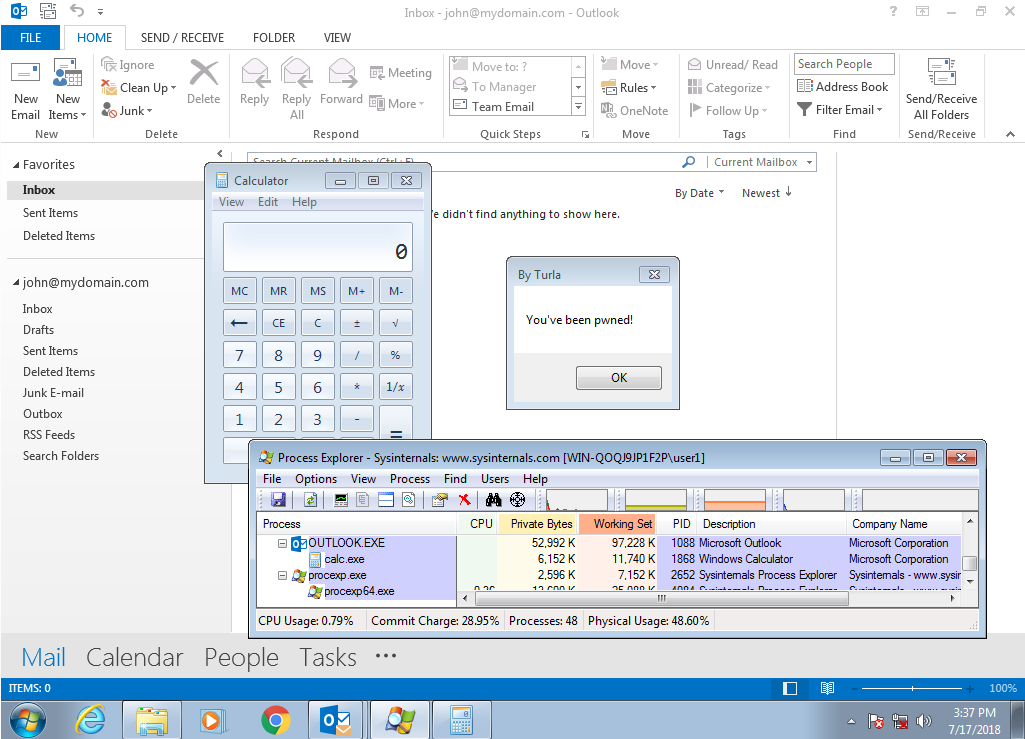

Вредонос представляет собой автономную DLL. Для управления им операторы Turla используют электронные письма, содержащие вложения из специальных PDF-файлов, содержащих такие команды, как:

- выслать данные;

- загрузить в систему дополнительные файлы;

- выполнить другие программы и запросы.

Бэкдор проверяет каждое входящее письмо на наличие PDF-файла с командами и выполнит команды любого, кто сможет закодировать их в PDF-документе.

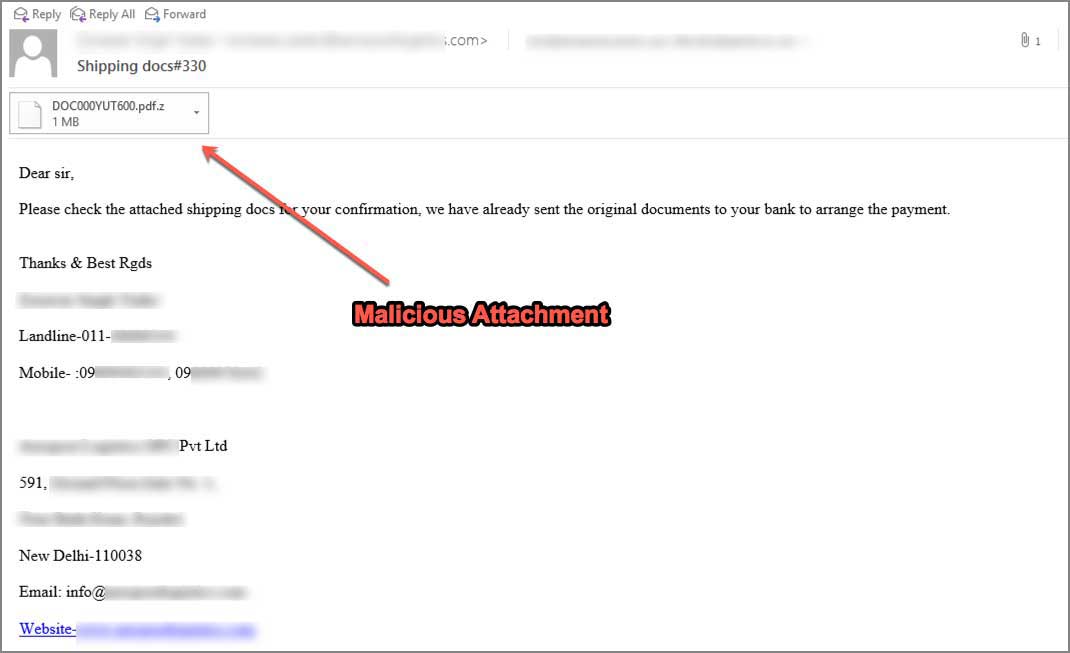

Обнаружена новая спам-кампания по распространению трояна для удаленного доступа DarkComet.

- Имена вложений, содержащих вредонос, представляют собой вариации на тему «DOC000YUT600.pdf.z».

- Внутри этих вложений находится файл с именем DOC000YUT600.scr, который при запуске установит вредонос DarkComet на компьютер пользователя.

- В процессе установки троян копирует себя в %UserProfile%\Music\regdrv.exe и %UserProfile%\Videos\Regdriver.exe. Также зловред создает пункт автозапуска с именем «Registry Driver», что позволит файлу Regdriver.exe автоматически запускаться каждый раз, когда пользователь вход в Windows.

- После установки DarkComet начинает регистрировать статистику использования приложений и активность клавиатуры. Все эти данные помещаются в специальный лог-файл, расположенный в папке %UserProfile%\AppData\Roaming\dclogs\.

DarkComet позволяет злоумышленнику подключиться к компьютеру жертвы и выполнить определенный набор команд. Это даёт киберпреступнику возможность собрать конфиденциальную информацию, чтобы потом использовать для шантажа.

Вредонос попадает на устройство в модифицированном APK-пакете с мобильной игрой Sex Game. Ранее она была доступна в Google Play, но в 2016 году ее удалили из официального магазина. Новая версия приложения практически идентична оригинальной как по коду, так и по функциональным возможностям. Единственное исключение — вредоносная нагрузка. Всё остальное, вплоть до иконки на экране устройства, остается таким же, как раньше, чтобы не вызывать подозрений у жертвы.

Атаки, уязвимости и утечки

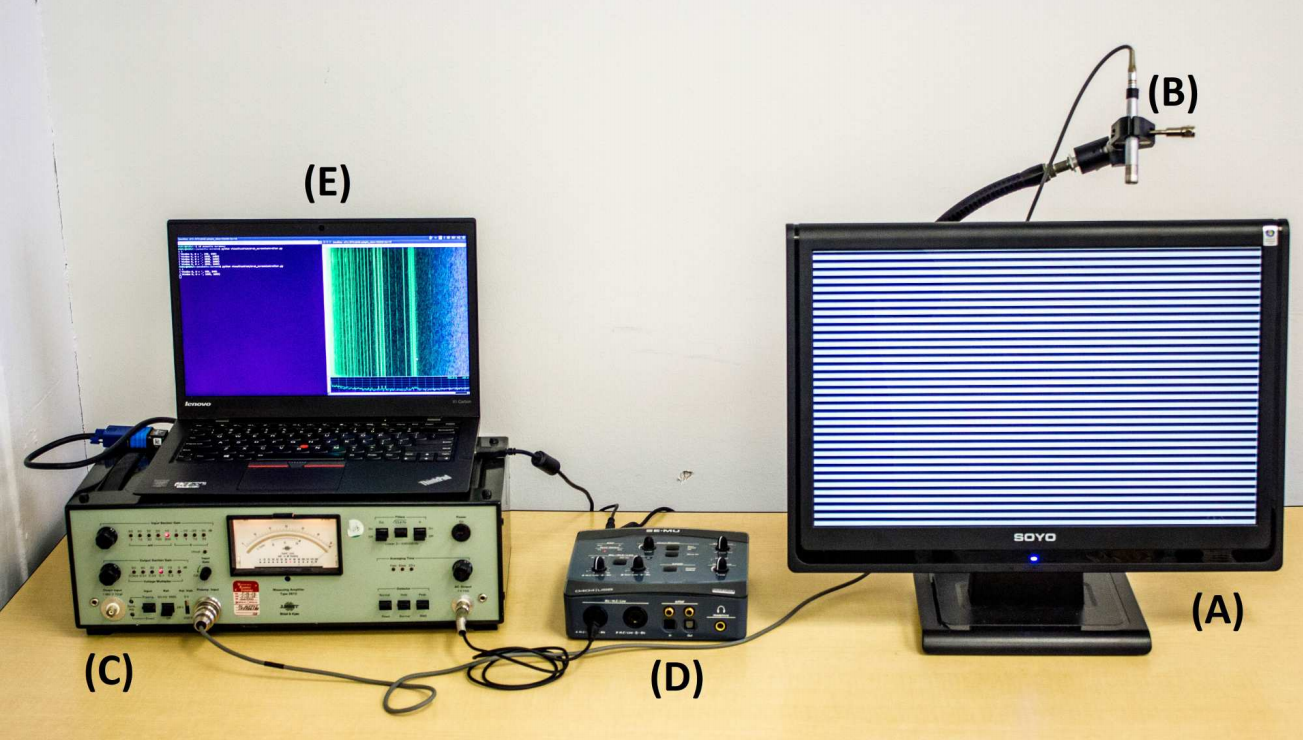

Специалисты научились определять по звуку устройства до 98% отдельных букв, а также различать веб-страницы, открытые пользователем. Такая атака требует тщательной подготовки, но может быть проведена даже с использованием стандартного оборудования.

Атака проходит в два этапа:

- Сбор звуковых образцов, характеризующих тот или иной тип контента, и обучение программы их определению.

- Использование полученных навыки для распознания знакомых ей акустических колебаний.

Обнаружен опасный способ атаки на пользовательские устройства через USB-порт.

Cам порт при этом выглядит лишь как источник питания и может размещаться в любом публичном или не очень месте, например, на зараженном ПК, в кафе или точке зарядки USB-устройств в аэропорте. Для успеха атаки нужно, чтобы владелец смартфона не смотрел на экран и не заметил, что устройство стало «жить своей жизнью.

Сама атака выполняется через использование недокументированных AT-команды для удаленного управления экраном смартфона. Это исключает возможность операционной системы обнаружить стороннее вмешательство и позволяет обмануть существующие функции защиты Android, имитируя прикосновения к экрану при помощи низкоуровневых AT-команд.

Атаке подвержены устройства Samsung и LG — именно на устройствах этих производителей проводились лабораторные опыты.

База содержала 142 Гб данных, в том числе различные отсканированные документы, начиная от соглашений о неразглашении информации и заканчивая контрактами и внутренними письмами. В общей сложности в базе находилось более 200 000 файлов, принадлежащих партнерам компании ABBYY, которые сканировали бумаги и сохраняли их в облаке.

Причиной инцидента стала ошибка при установке настроек приватности сервера. Компания оперативно закрыла доступ к серверу и уведомила все затронутые стороны, а также приняла меры по корректировке безопасности инфраструктуры, процессов и процедур.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.