Антифишинг-дайджест №77 с 13 по 19 июля 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 13 по 19 июля 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Почта, сайты и мессенджеры

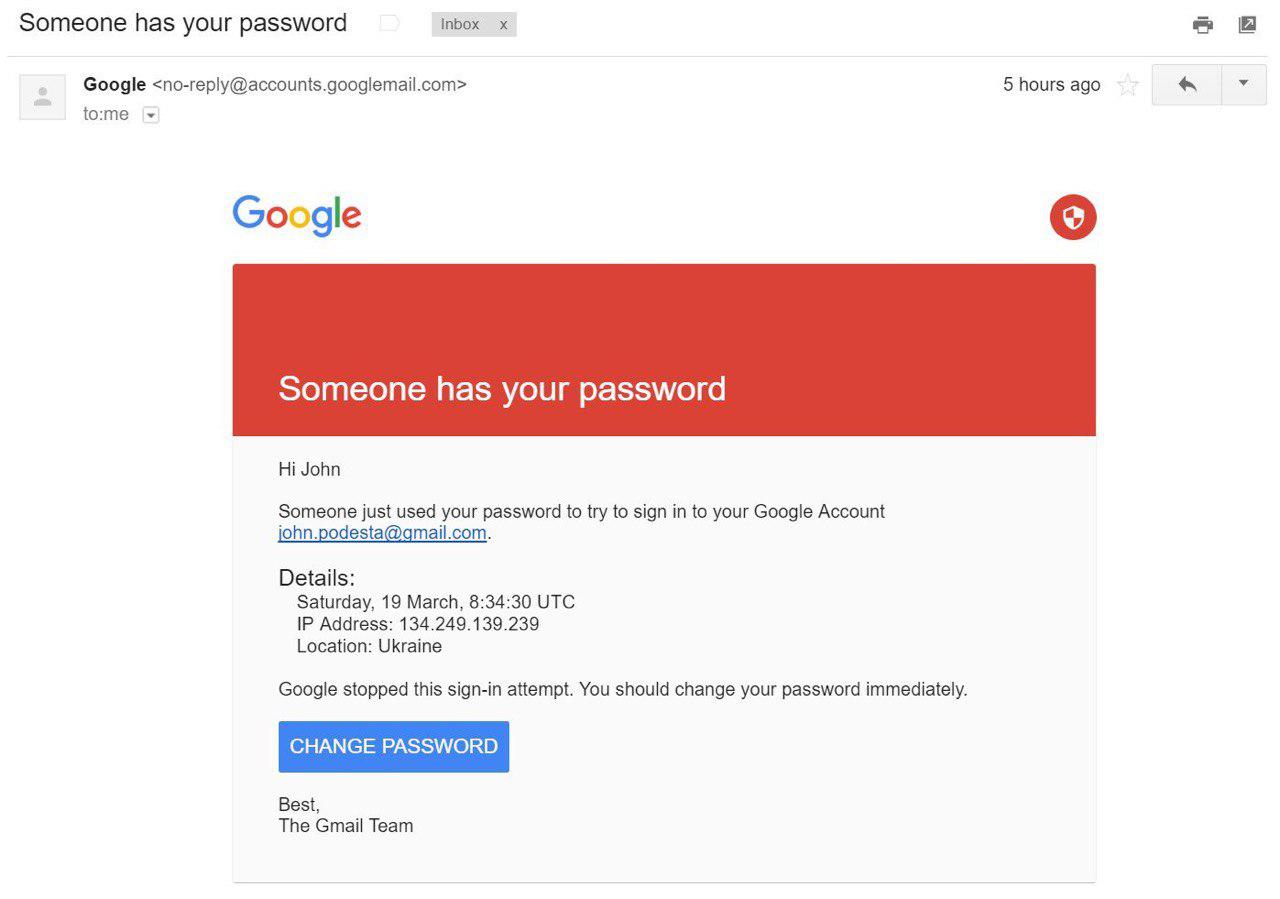

В обвинительном акте впервые подробно описывается, как были взломаны ресурсы Демократической партии и как распространяли выкраденную оттуда информацию по интернету. Как вектор первичного проникновения описывается целевой фишинг против сотрудников штаба Демократической партии:

Специалисты Лаборатории Касперского описали основные способы кражи криптовалюты.

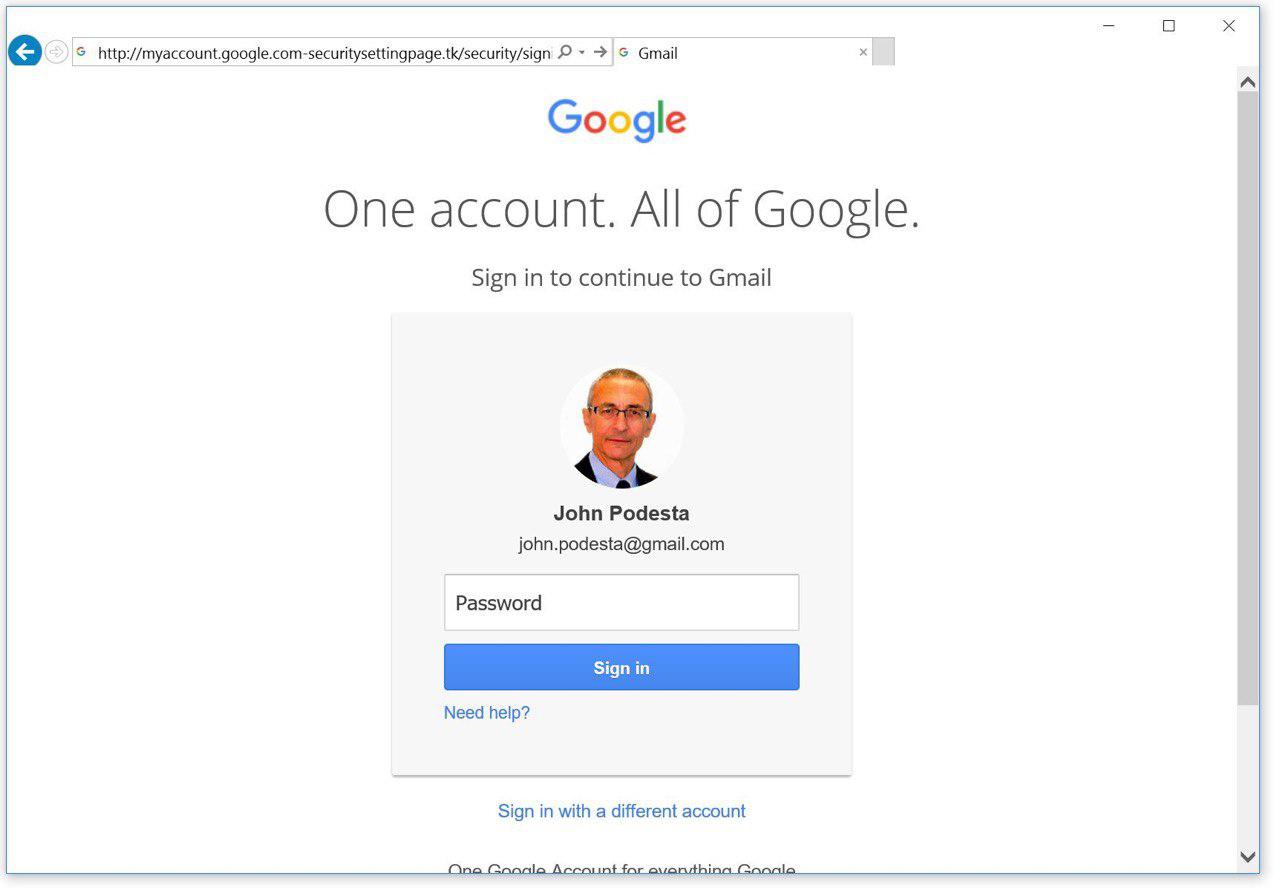

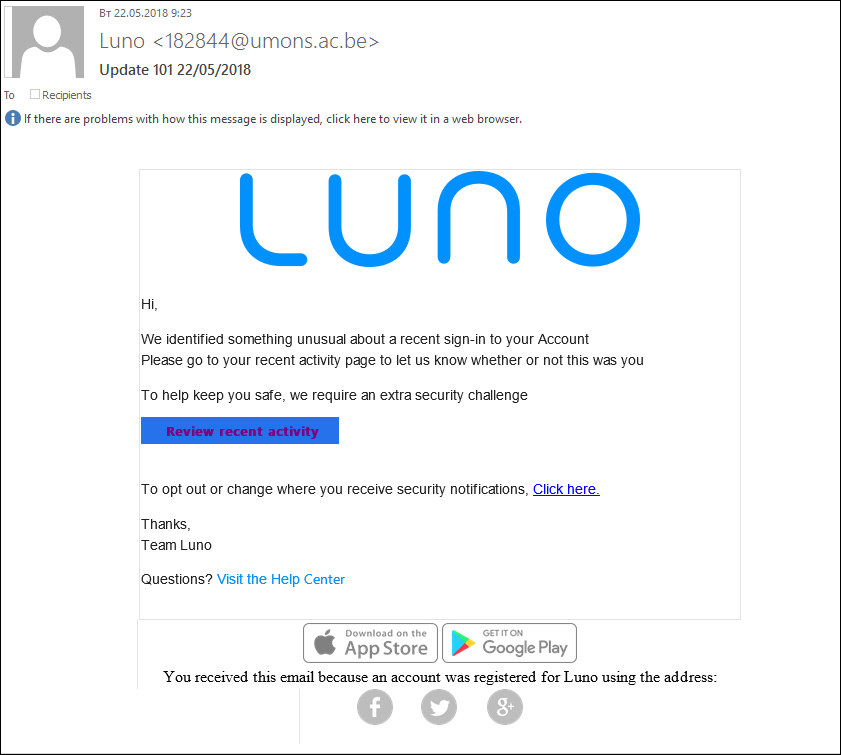

Ключевым во всех способах является обман пользователей: с помощью классического фишинга:

поддельных регистраций:

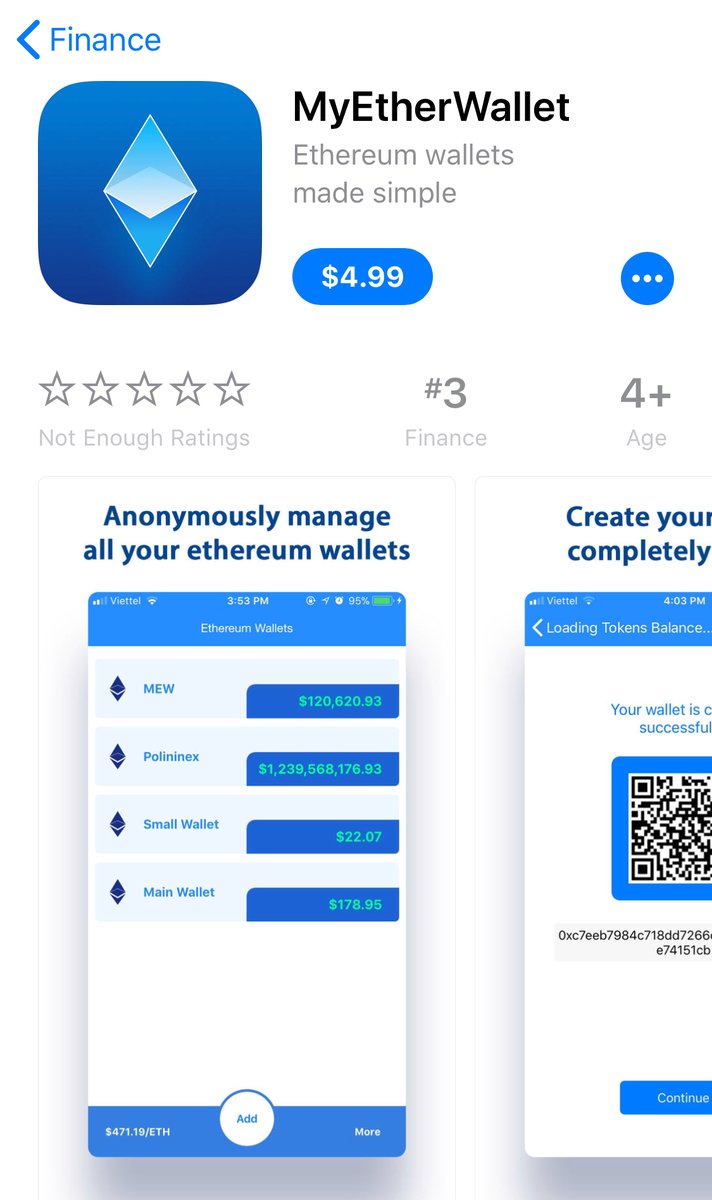

фальшивых мобильных приложений:

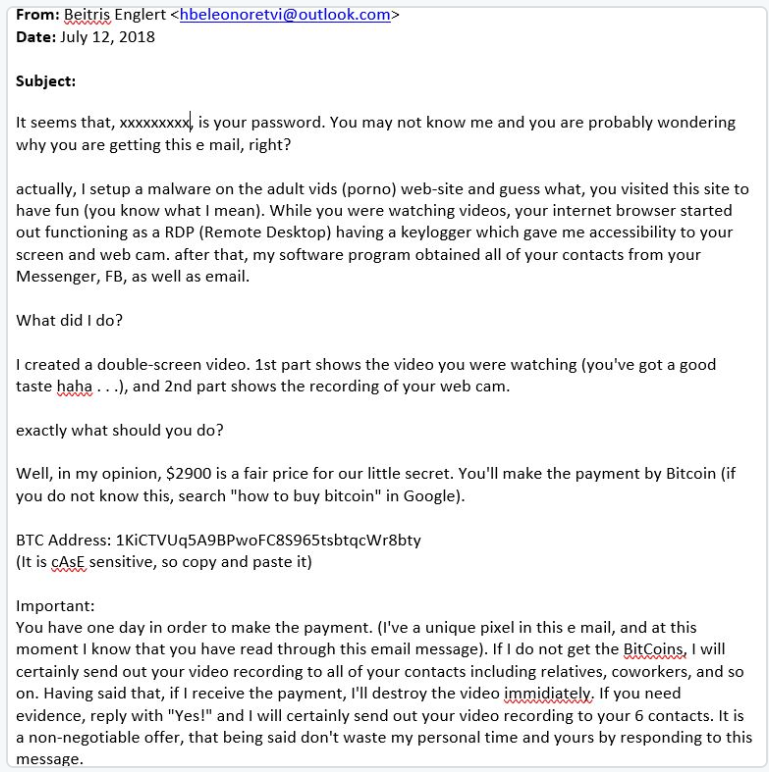

Мошенники добавляют пароль жертвы в письма с требованием выкупа, чтобы придать им убедительность.

В одном из таких писем сообщается, что компьютер жертвы взломан, а веб-камера устройства под контролем злоумышленника. Якобы, уже существует видеозапись, на которой жертва просматривает порнографический контент. Если не заплатить выкуп, интимный ролик может быть разослан друзьям жертвы:

Чтобы придать требованию убедительность, в текст письма добавлен пароль от одного из аккаунтов жертвы.

Предположительно, преступники воспользовались результатами предыдущих утечек или приобрели сведения о скомпрометированных учетных записях на одном из криминальных форумов.

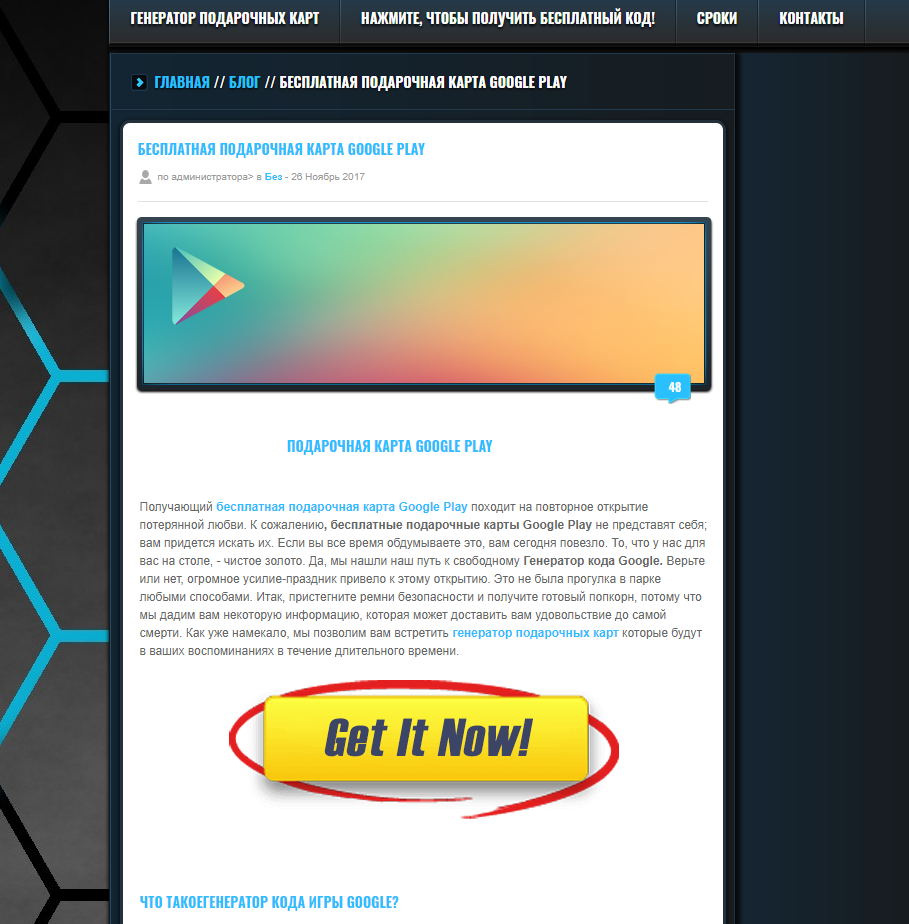

- Мошенники создают фишинговые сайты, с помощью которых перенаправляют посетителей на другие ресурсы.

- Жертвы вводят персональные данные, за которые владельцы поддельных сайтов-генераторов получают деньги.

- В результате пользователи не только не получают бесплатные коды подарочных карт, но и рискуют потерять деньги или скомпрометировать свои личные данные.

Злоумышленники уведомляют жертв о наличии якобы неоплаченной задолженности и предлагают перейти по содержащимся в письме ссылкам на «судебные постановления». При переходе на компьютер пользователя устанавливается вредоносное ПО. В письмах используется символика и профессиональные термины ведомства, а также присутствуют угрозы заморозки банковских счетов жертвы.

Мобильная безопасность

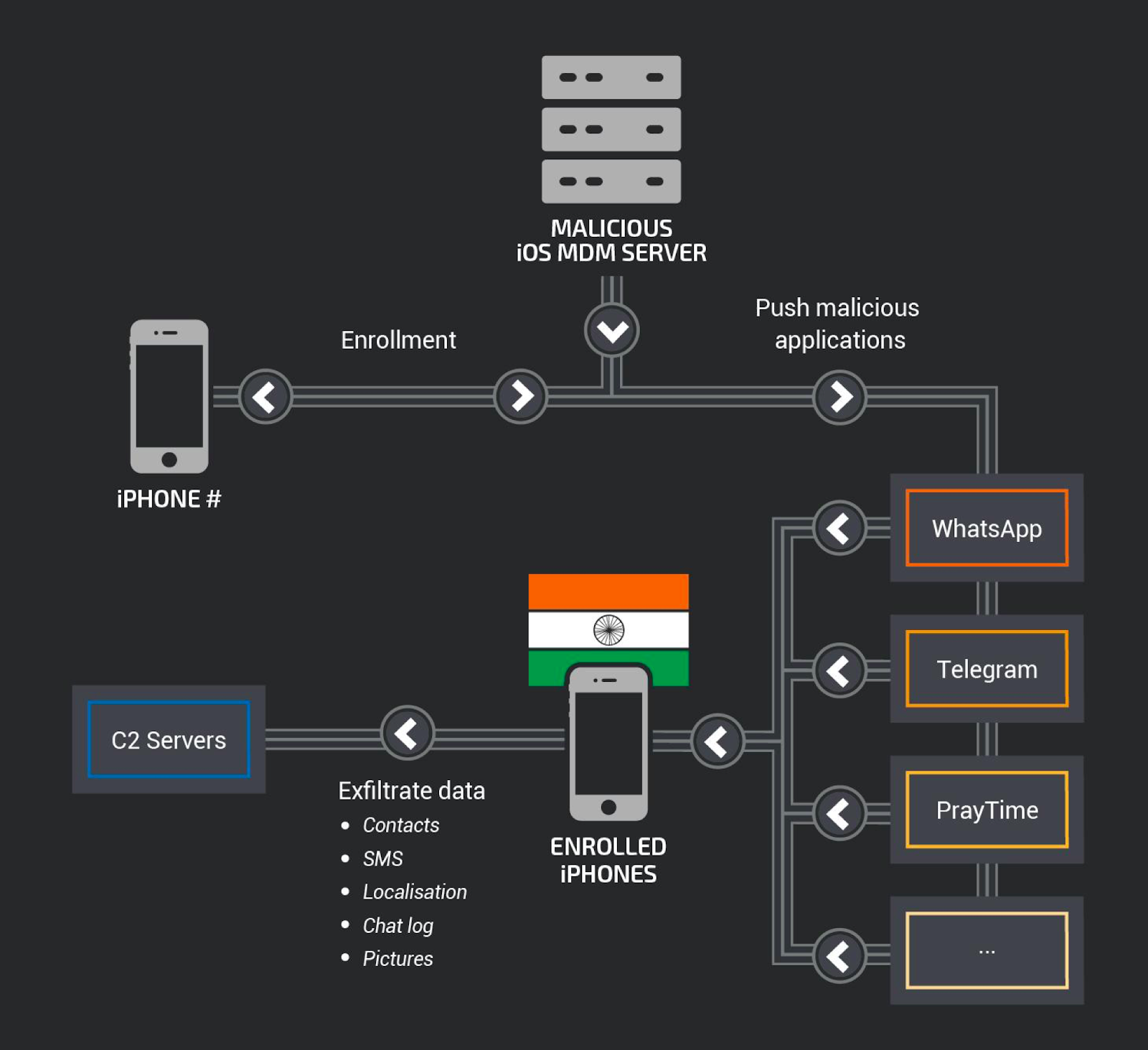

Исследователи обнаружили целевую атаку на 13 пользователей iPhone в Индии

Атака проводилась с помощью системы управления мобильными устройствами (MDM) с открытым исходным кодом. MDM позволяла устанавливать на устройства легитимные приложения дополненные вредоносным функционалом. Такие приложения похищали содержимое SMS, передавали данные о геопозиции и другую информацию с устройств жертв.

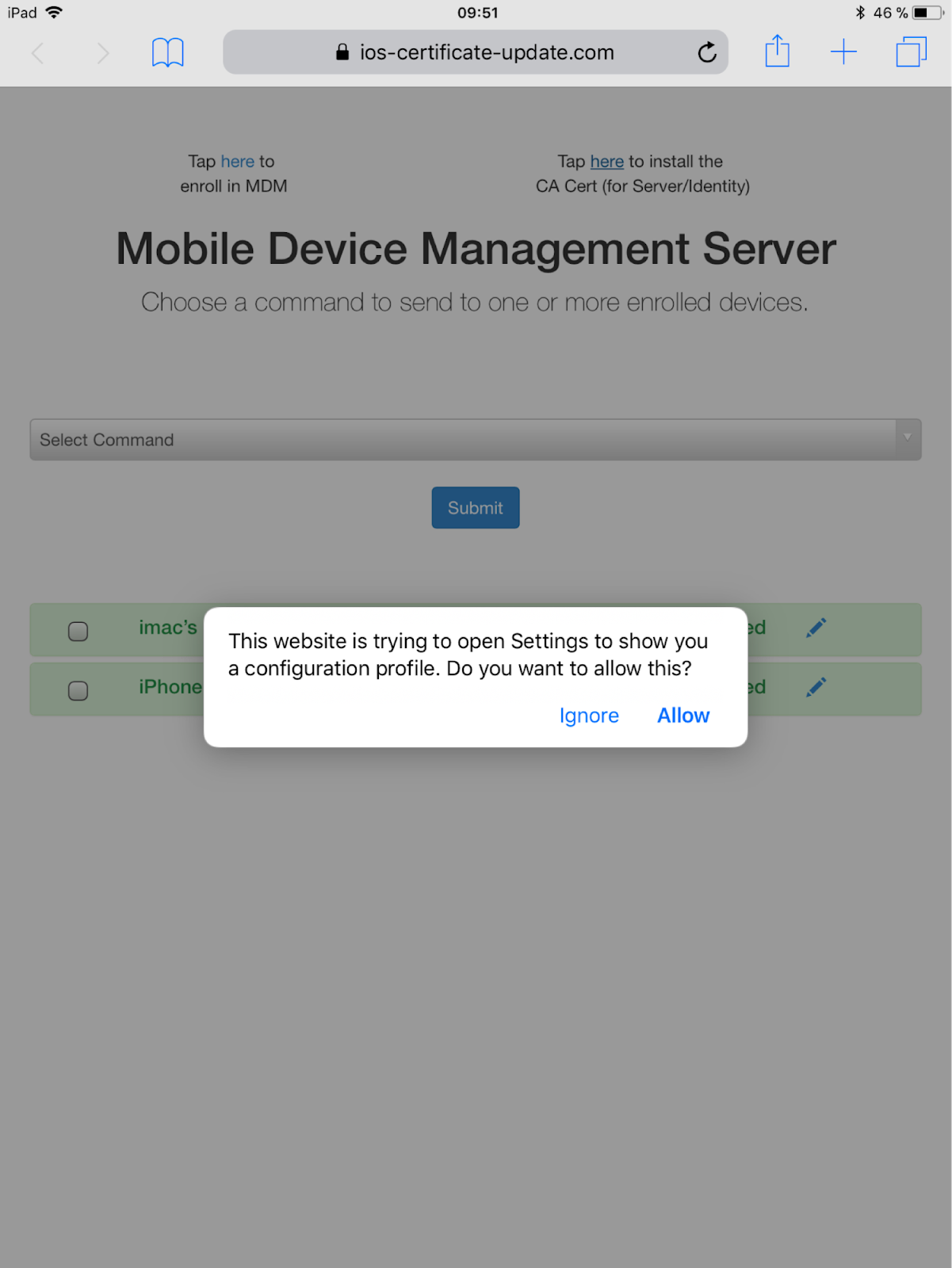

Исследователи предполагают физический доступ к устройствам или социальную инженерию в качестве способа, с помощью которого устройства были подключены к MDM.

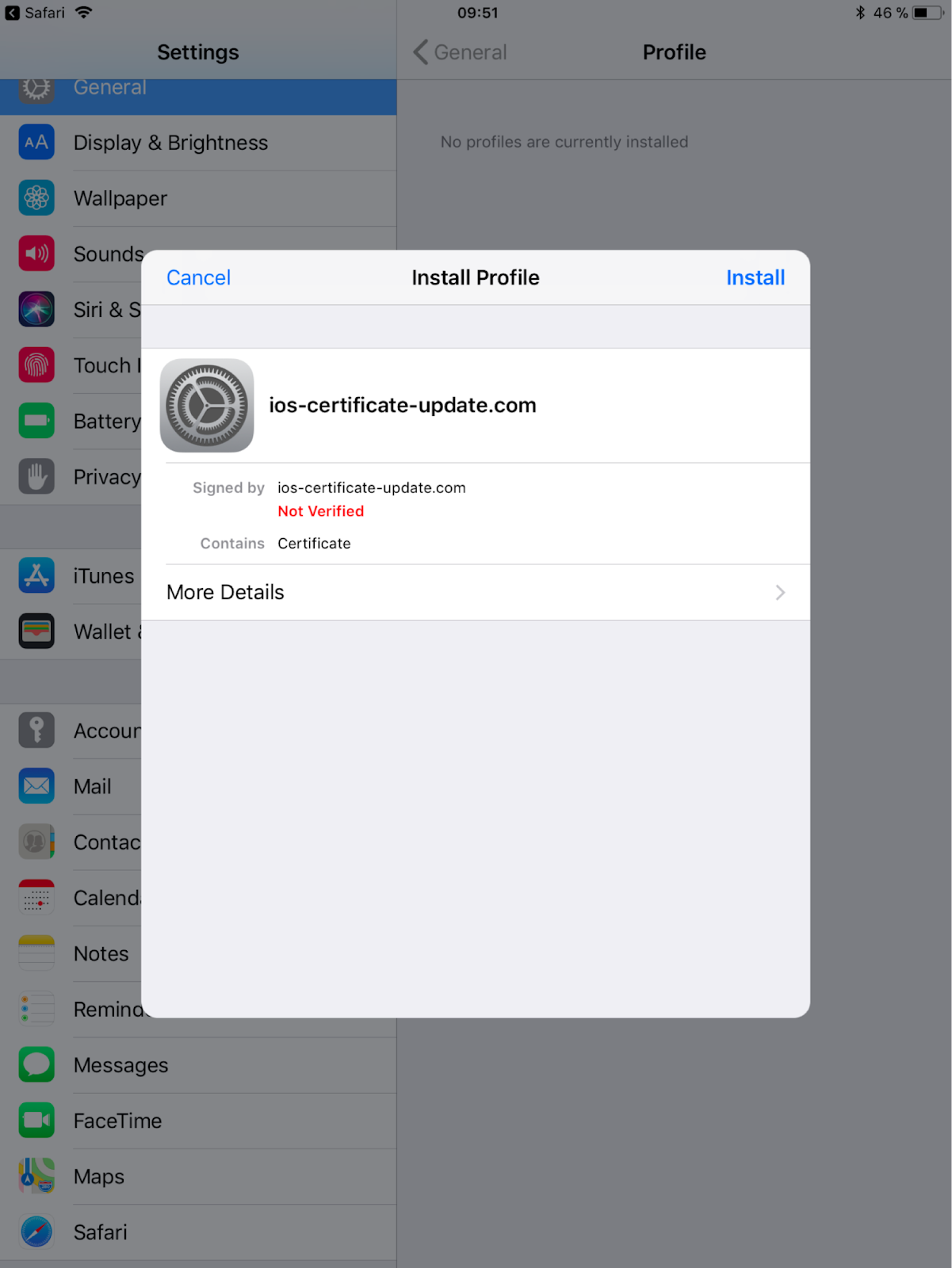

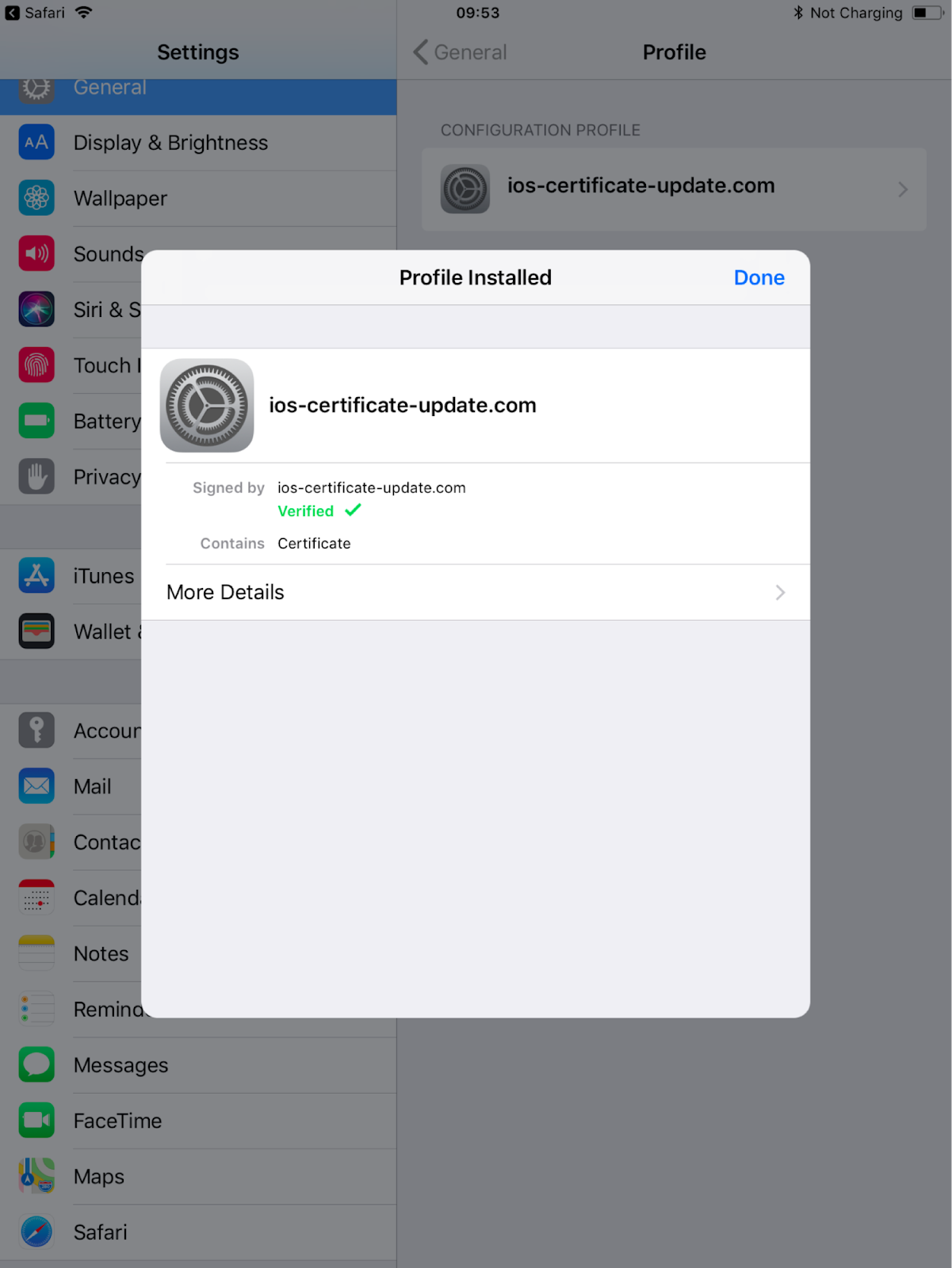

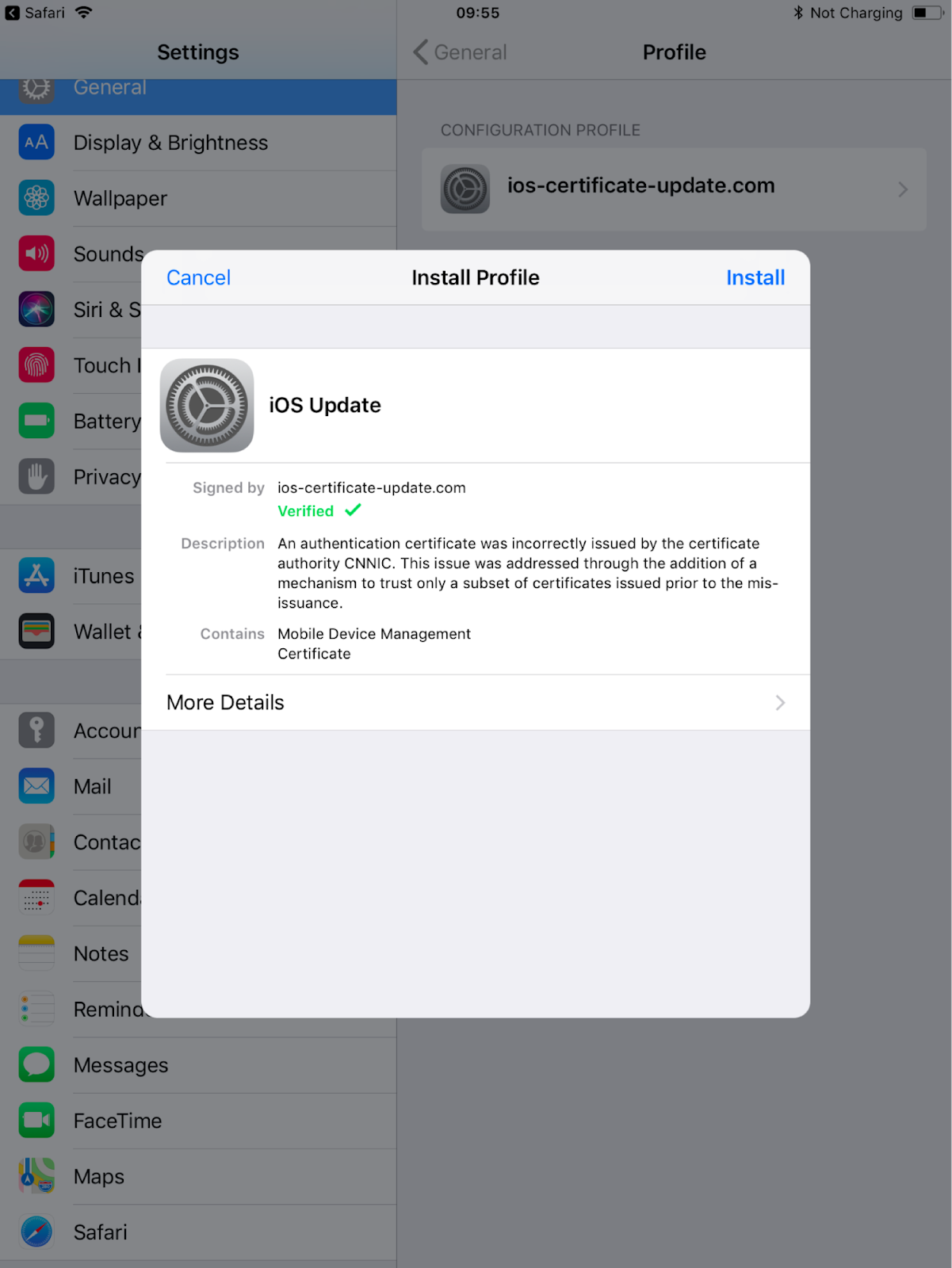

В последнем случае, для установки доверенного сертификата и профиля конфигурации, жертвы могли видеть следующее:

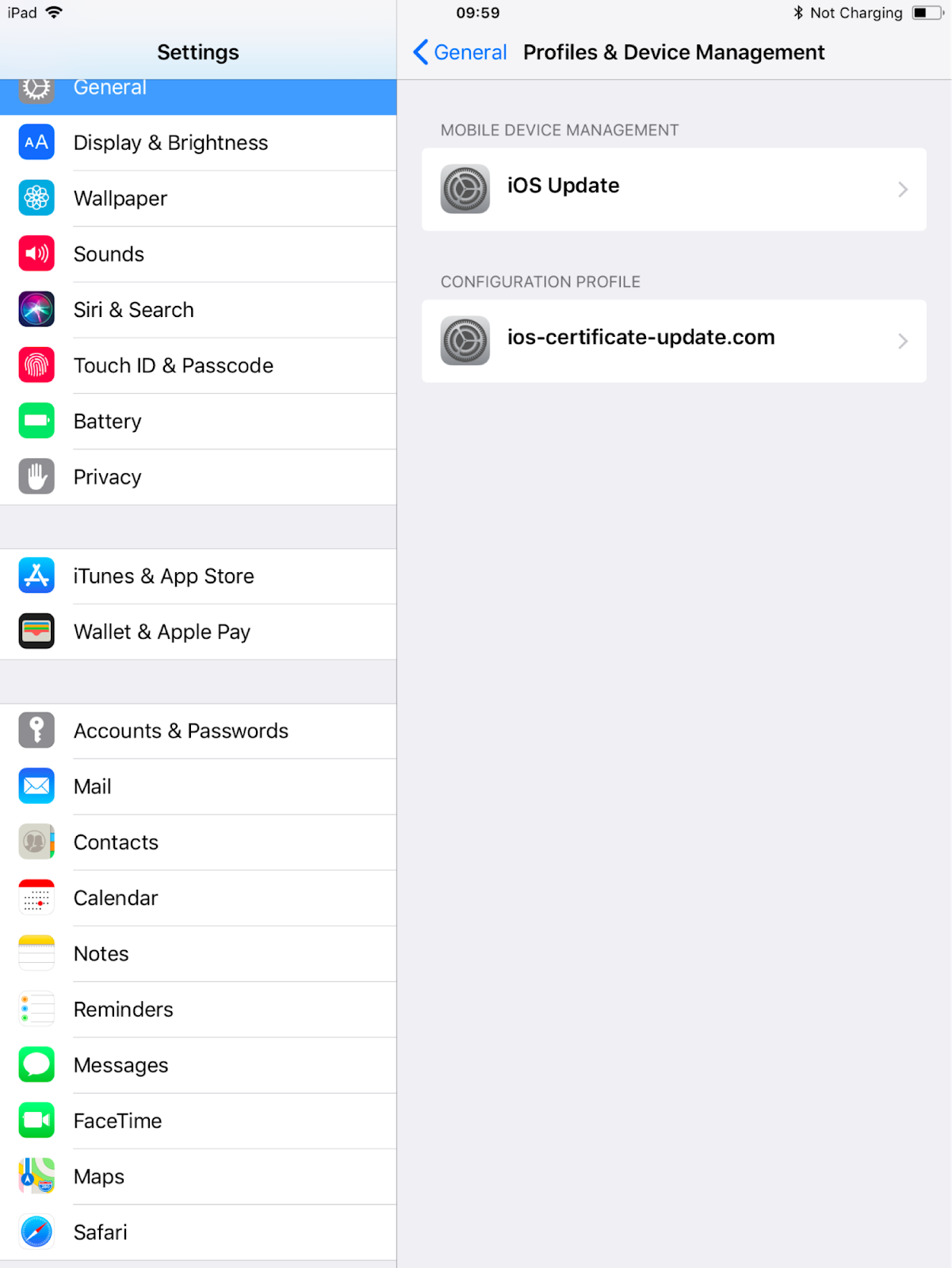

При установке вредоносных приложений жертвы могли видеть следующее:

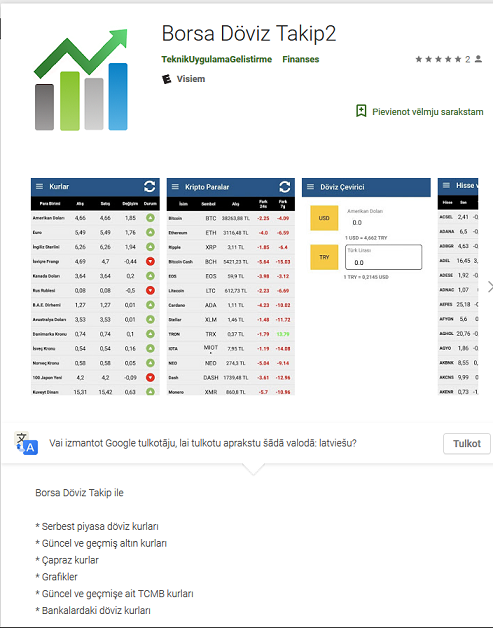

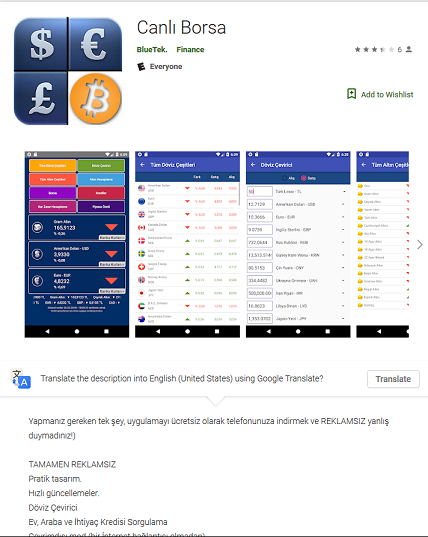

Злоумышленники встроили вредонос в приложения для онлайн-шоппинга, мониторинга фондовой биржи и другие, причём все они выглядели как совершенно легитимные:

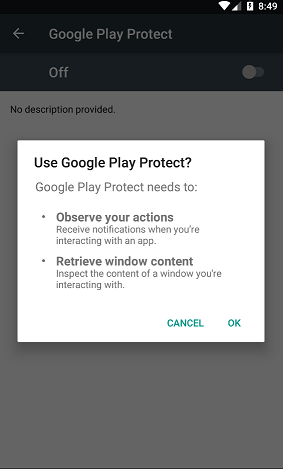

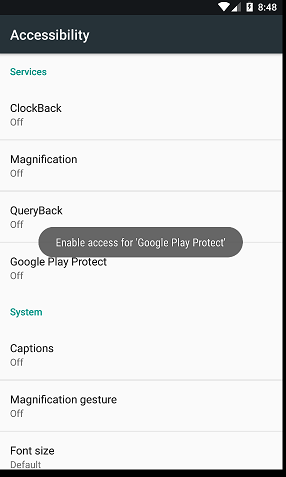

Проникнув на устройство, Anubis выдаёт себя за Google Protect, запрашивая разрешение на использование Accessibility Service:

Если пользователь соглашается, вредонос начинает запись вводимой информации, похищая финансовую информацию пользователя. Кроме того, Anubis делает снимки экрана и передаёт их своим операторам.

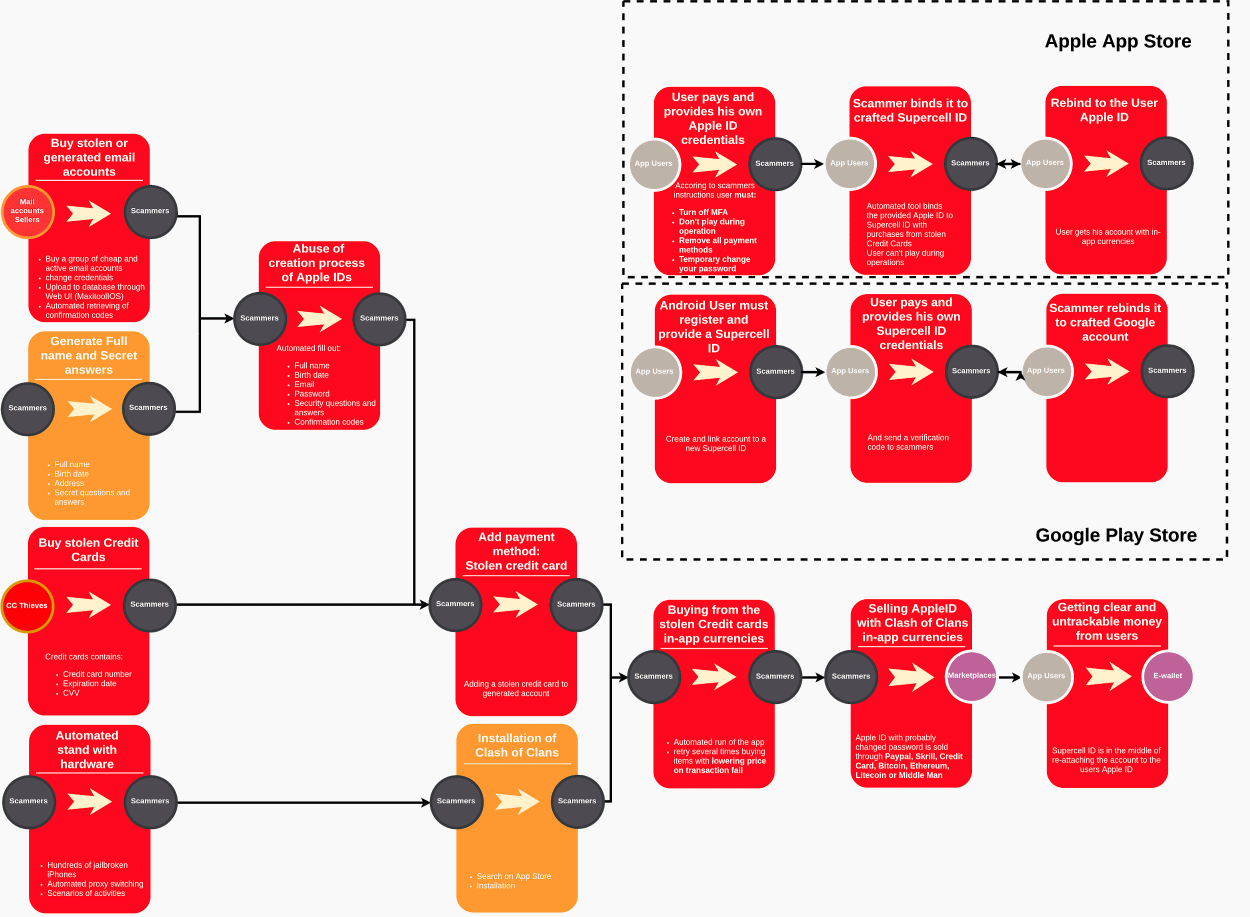

Обнаружена схема отмывания денег через мобильные игры.

Преступники использовали скомпрометированные банковские карты для создания аккаунтов и покупки виртуальных ресурсов в приложениях, а потом перепродавали учетные записи.

Мошенническая кампания вскрылась в процессе поиска скомпрометированных баз данных MongoDB. На одном из серверов было найдено незащищенное паролем хранилище, содержащее более 150 тыс. реквизитов банковских карт, а также сведения о десятках тысяч аккаунтов Apple ID и адресов электронной почты.

Предположительно, база данных использовалась для автоматизации процесса отмывания денег. При помощи специальных программ киберпреступники создавали аккаунты Apple ID и привязывали к ним скомпрометированные банковские карты. Для регистрации новых профилей создавались почтовые ящики на бесплатных площадках, не требующих аутентификации по номеру телефона.

«Умные» устройства

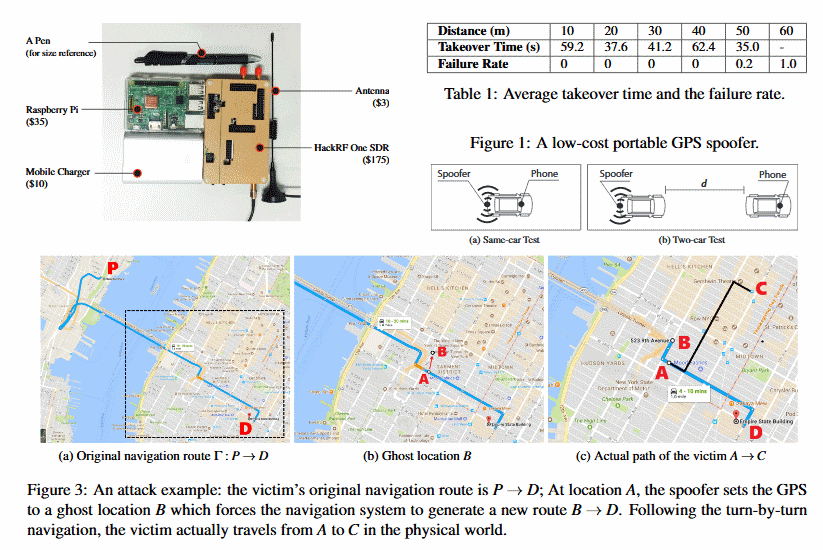

Метод позволяет осуществлять спуфинг-атаки с учетом схемы маршрута. Для этого используется специальный алгоритм, работающий в режиме почти реального времени, и портативное устройство для трансляции сигнала GPS, которое может крепиться к автомобилю жертвы или машине злоумышленника, следующего за объектом на расстоянии до 50 метров.

Таким способом можно направить жертву в любое место. Алгоритм создает и передает GPS-сигналы на целевой навигатор, и способен создавать некорректные маршруты для 99,8% поездок.

Смартфоны оказались уязвимы для атак с помощью ультразвука.

В публикации ИБ-специалиста Джулио Делла Флора рассказывает, как исследовал воздействие ультразвука на смартфон Xiaomi MI5S Plus. Выяснилось, что частота резонанса для гироскопа устройства находится в районе значения 20 400 Гц. Эту частоту можно получить в домашних условиях.

При воздействии ультразвука Xiaomi MI5S Plus начал резонировать и провоцировать различные сбои и аномалии:

Анализ трафика устройства показал, что в мобильное приложение от Elari можно добавлять владельцев других часов и следить за ними. Данная уязвимость затрагивает все часы, произведенные китайской компанией Wherecom.

Утечки данных

Виновник инцидента выгрузил данные из реестра инфицированных граждан, который ведется с 1983 года, и разместил в общедоступной папке на сервере компании.

Телекоммуникационный провайдер Telefonica допустил утечку данных, раскрыв личную и финансовую информацию миллионов испанских пользователей платного телевидения Movistar.

Из-за ошибки на сайте Movistar любой владелец учетной записи Movistar мог просматривать личные данные других клиентов, изменив буквенно-цифровой идентификатор счета в URL.

Приглашаем на конференцию Код ИБ ПРОФИ в Сочи

В этом году «Антифишинг» выступает партнером конференции «Код ИБ ПРОФИ», которая пройдет в Сочи с 26 по 29 июля. Мы проведем мастер-класс и будем рады пообщаться с вами все четыре дня.

По промокоду «АНТИФИШИНГ» при регистрации до 20 июля можно получить скидку 30% или доступ ко всем видеозаписям на 3 месяца.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.