Антифишинг-дайджест №71 с 1 по 7 июня 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 1 по 7 июня 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

sv@antiphish.ru

Сайты и мессенджеры

Мошенники используют Punycode для фишинга пользователей через массовые рассылки текстовых сообщений:

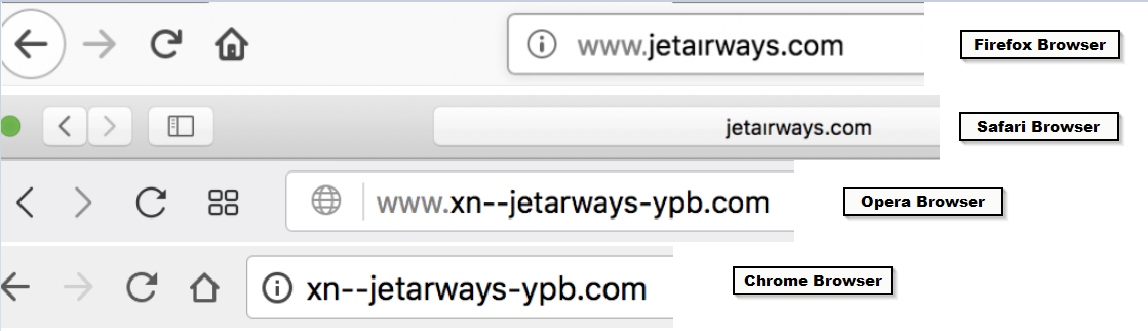

Обратите внимание на URL в адресной строке

С помощью Punycode в сообщения внедряются ссылки, содержащие символы других национальных алфавитов, визуально похожие на латинские символы в адресах легитимных ресурсов.

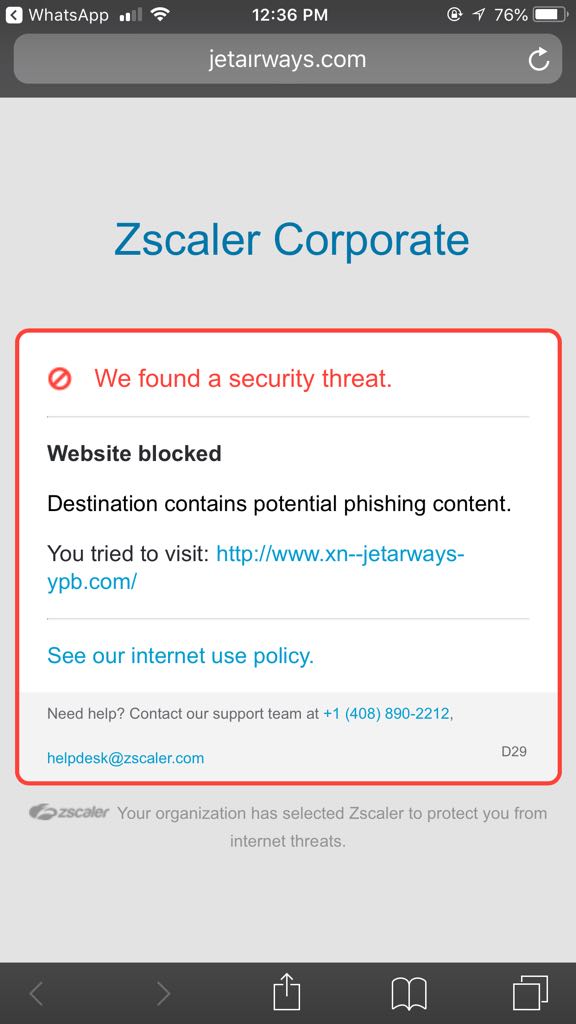

Например, жертва может получить сообщение в WhatsApp, в котором ей якобы предлагаются бесплатные авиабилеты от Jet Airways. Ссылка на первый взгляд ведёт на jetairways.com, но на самом деле пользователь попадает на xn-jetarways-ypb.com:

Главной целью в настоящее время стали пользователи мобильных устройств: на небольшом экране они имеют меньше шансов заметить странные модификации URL.

- Один из пострадавших искал в Сети помощь по загрузке и установке на свой компьютер программного обеспечения Adobe и попал на страницу «Support for Adobe Australia».

- «Специалисты» объяснили ему по телефону, что в его системе обнаружена вредоносная программа, и предложили удалить ее.

- Для этого надо было установить специальное «решение», которым была вредоносная программа. Она позволила получить удаленный доступ к компьютеру жертвы.

Популярный в прошлом антиспам-сервис сменил владельца и теперь сам распространяет спам и вредоносное ПО.

Визит на сайт spamcannibal[.]org заканчивается получением спама или предложением загрузить фальшивое обновление для Adobe Flash. Предположительно, произошёл захват домена с истекшим сроком действия.

В настоящее время ресурс недоступен.

Атаки

Вредоносный сайт может следить за активностью пользователей с помощью таблиц стилей CSS. Например, сайт может узнать имя пользователя Facebook, получить его аватарку в низком разрешении и узнать, на каких сайтах он ставил лайки. Никаких действий, кроме перехода на сайт, от пользователя не требуется.

Так определяется имя пользователя:

Аватарка:

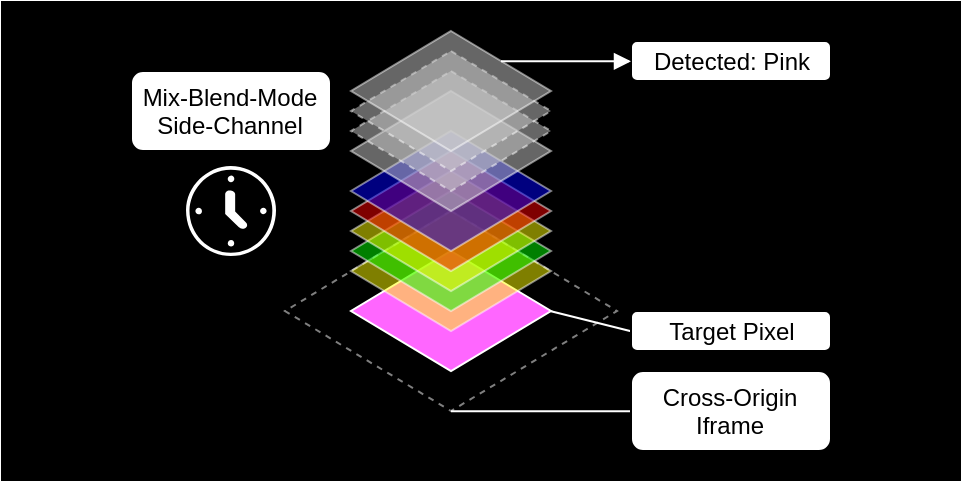

Проблема кроется в том, как браузеры Chrome и Firefox работают с функцией mix-blend-mode, которая появилась в CSS3 в 2016 году:

- В ходе атаки происходит наложение на iframe множества DIV-слоев с различными режимами наложения.

- Размер каждого из этих слоев составляет 1х1 пиксель, то есть каждый перекрывает один пиксель iframe’а за раз.

- Замеряя разницу во времени отрисовки iframe’a, атакующий может получить представление о содержимом.

Атака занимает около 20 секунд для имени пользователя, около 500 миллисекунд для проверки лайков на тех или иных сайтах, от 5 до 20 минут для воссоздания пользовательского аватара.

Страница с демонстрацией уязвимости.

Уязвимости

Для использования уязвимости достаточно было отправить на компьютер пользователя серию специально сформированных фрагментированных UDP-пакетов, которые вызывали переполнение буфера в библиотеке Steam, обрабатывающей такие датаграммы. После этого система могла выполнить любой код на усмотрение злоумышленника.

Уязвимости подвержены все модели смартфонов Pixel, OnePlus 6, Galaxy S8.

На момент выхода дайджеста ошибки в приложениях уже исправлены, обновленные версии Google Search, Assistant и Pixel Launcher доступны в Play Store.

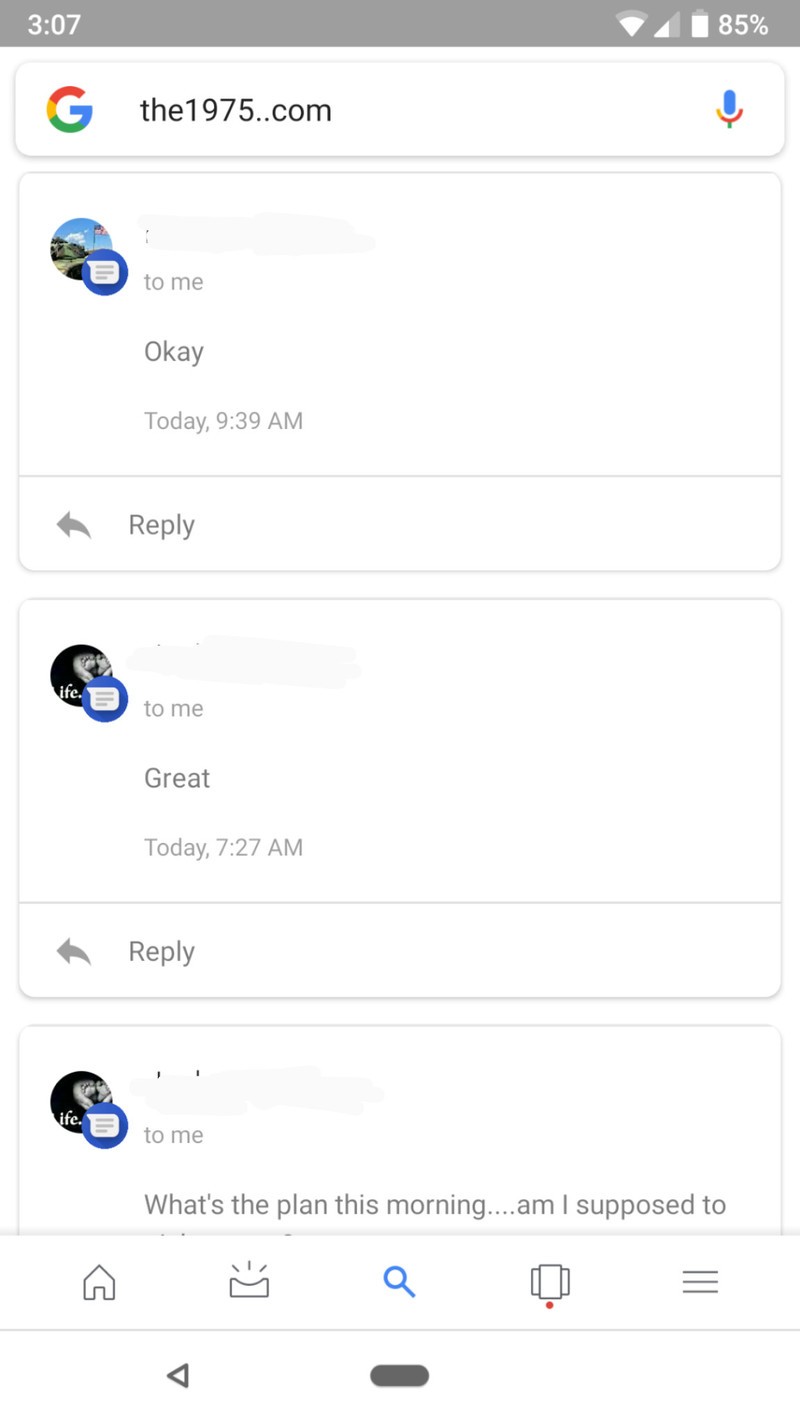

В числе таких поисковых запросов обнаружены следующие:

- the1976..com;

- thw1975..com;

- the1975..com;

- the1974..com;

- Vizel viagens;

- Izela viagens;

- Zela viagens

Уязвимость позволяет распаковать архив за пределами базового каталога и перезаписать любые файлы, включая системные библиотеки и файлы конфигурации сервера.

Атакующий может эксплуатировать уязвимость с помощью специально сформированного архива, в котором в путь сохраненного в архиве файла подставлены символы «../../». При распаковке такого архива из-за отсутствия проверки относительного пути файл будет сохранен в произвольную папку в системе.

Вредоносное ПО

При попадании на компьютер Sigrun проводит сканирование системы, и если находит русскую раскладку клавиатуры, самоуничтожается, не нанося вреда.

Жертве предлагают связаться с автором по электронной почте. Для русскоязычных пользователей мошенник проводит расшифровку бесплатно, а для иностранных жертв размер выкупа составляет $2,5 тыс. в криптовалюте Bitcoin или Dash:

Yup, many are doing that. Guess who is Russian and who is American? pic.twitter.com/1pS6NhPtXN

— S!Ri (@siri_urz) 31 мая 2018 г.

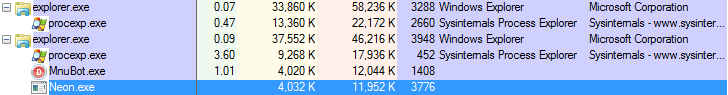

Банковский троян MnuBot написан на Delphi и использует для получения команд сервера MS SQL.

Троян для удалённого доступа (RAT) сохраняется в папке C:\Users\Public\Neon.exe и подключается к базам MSSQL на серверах злоумышленников. Оттуда он получает все необходимые инструкции с помощью SQL-запросов.

Такой способ общения отличает MnuBot от других вредоносов, позволяя скрыть от антивирусов все контакты с управляющими серверами: запросы на получение новых команд и сами команды выглядят как обычный SQL-трафик и обычно не вызывают подозрений у антивирусов.

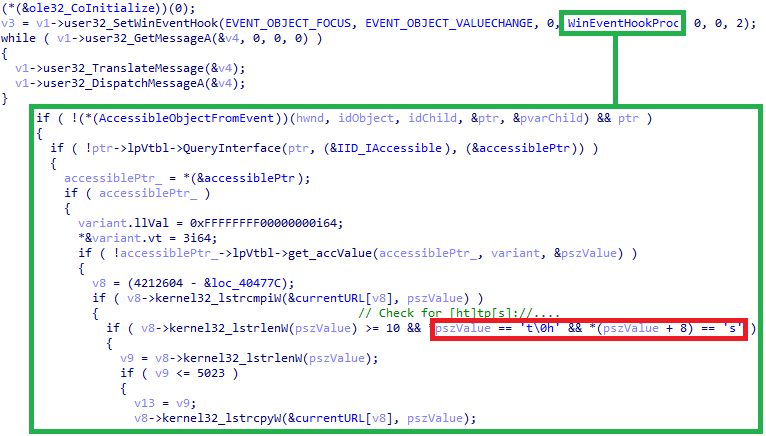

Семейство троянов BackSwap использует новый способ кражи средств с банковских счетов.

- BackSwap распространяется через спама: в письмах содержатся вложения с обфусцированным JavaScript-загрузчиком из семейства Nemucod.

- Полезная нагрузка BackSwap доставляется в систему в виде модифицированной версии легитимного приложения, частично переписанного вредоносным компонентом. Приложение, используемое для модификации, регулярно меняется. Это может быть, например, SQLMon, DbgView, WinRAR Uninstaller, 7Zip, OllyDbg и FileZilla Server.

- Троян не внедряет код в процессы браузера. Вместо этого он «узнает», когда пользователь заходит в онлайн-банк, с помощью событий Windows в цикле ожидания сообщений.

- Обнаружив работу с интернет-банком, малварь внедряет вредоносный код в веб-страницу через консоль разработчика в браузере или в адресную строку.

TrickBot, получив управление, загружает на машину жертвы дополнительные модули, расширяющие возможности для грабежа. Объединив усилия, вредоносные программы перенаправляют жертву на поддельные сайты, а также крадут идентификаторы и токены сеансов связи с банковскими службами.

Предположительно, преступные группировки, владеющие зловредами, договорились о сотрудничестве. Так им удалось расширить не только набор средств хищения данных, но и штат операторов, готовых к захвату аккаунтов и проведению мошеннических транзакций.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.