Антифишинг-дайджест №70 с 25 по 31 мая 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 25 по 31 мая 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Уязвимости

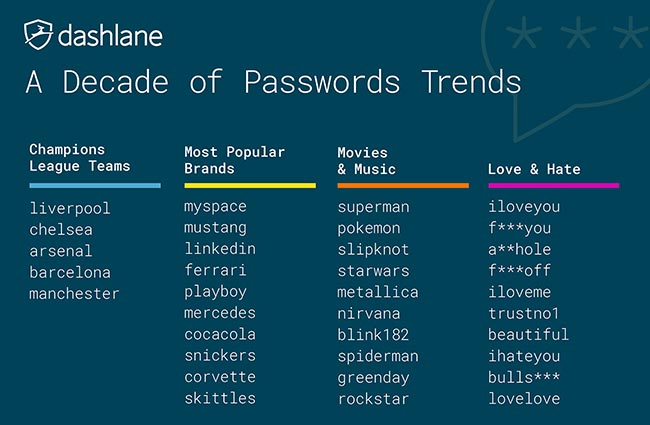

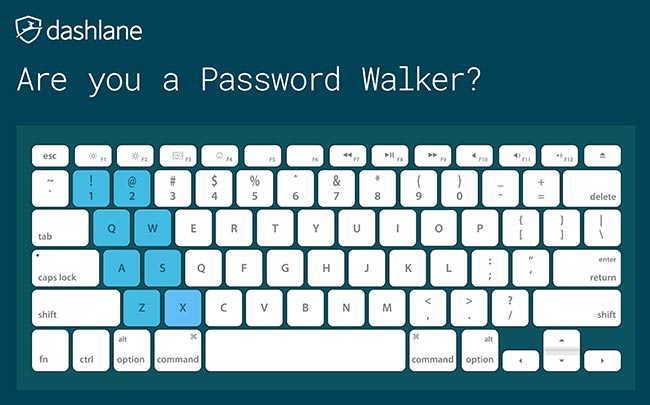

Разработчики утилиты для хранения паролей Dashlane проанализировали данные более 60 млн пользователей и рассказали о привычках, которым следуют люди при выборе ключей для своих аккаунтов.

Чаще всего секретная комбинация символов содержит названия футбольных клубов, слова любви и ненависти, а также имена звезд и марки автомобилей.

Один из служебных доменов компании содержал функциональность, которая позволяла без аутентификации отправить запрос и получить полный комплект данных о клиенте, включающий его полное имя клиента, почтовый адрес, номер платежного счета, а в некоторых случаях идентификационный номер налогоплательщика.

Атаки

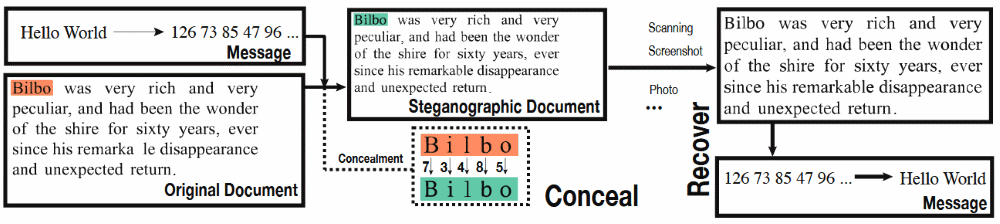

Методика FontCode позволяет размещать скрытые сообщения внутри глифов шрифта и основывается на том, что для компьютеров глифы являются лишь математическими уравнениями для прорисовки линий и кривых на экране.

FontCode позволяет немного изменить эти уравнения и внести незаметные для человеческого глаза изменения в один или несколько символов шрифта. При этом сторонний наблюдатель сможет обнаружить эти модификации и расшифровать их, получив отдельные буквы, при помощи специального алгоритма.

Благодаря своей незаметности FontCode может использоваться для внедрения скрытых посланий практически в любой текст, на самых разных носителях. Например, зашифрованное сообщение может быть интегрировано в книгу или газету, цифровое изображение или документ PDF:

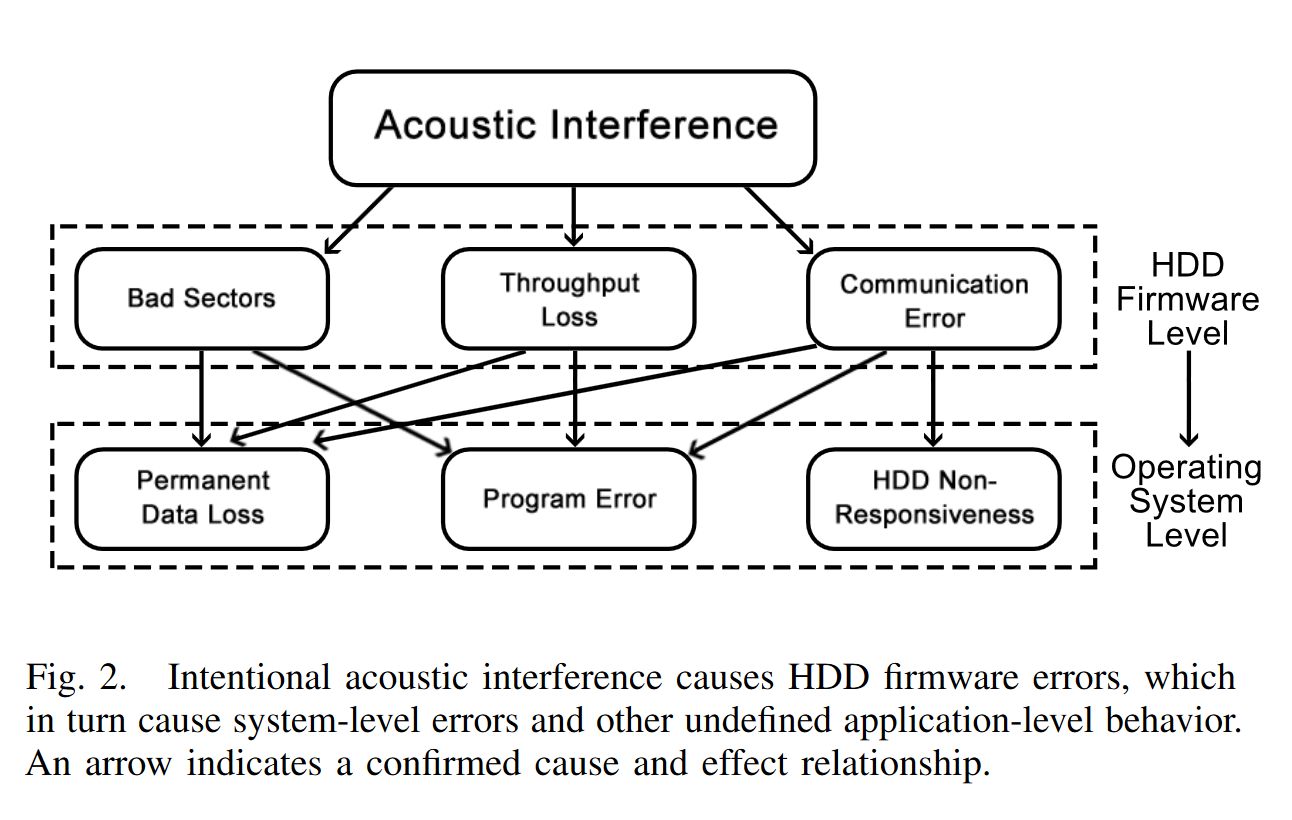

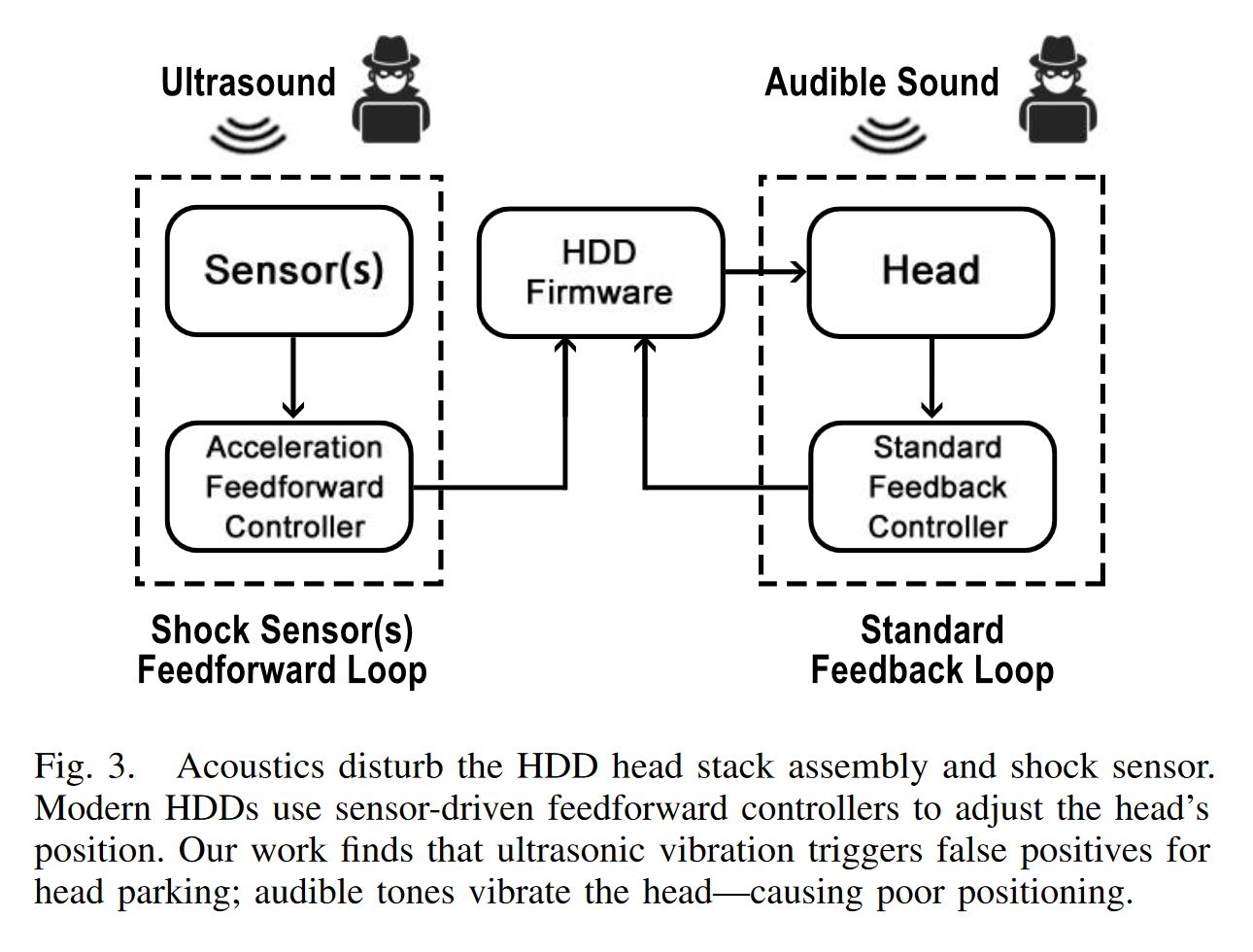

Звуковая атака приводит к усилению вибрации в блоке магнитных головок и смещению головок чтения/записи. Ультразвук влияет на датчик вибрации, который начинает парковать головки без необходимости.

В эксперименте понадобилось всего 12 секунд, чтобы вызвать сбои в работе камер видеонаблюдения Ezviz. Если атака продолжается 105 секунд и более, жесткий диск диск Western Digital 3.5 полностью прекращает запись до перезагрузки. В процессе демонстрации использовался свисающий с потолка динамик, который находился на расстоянии десяти сантиметров от жесткого диска.

Ноутбук Dell XPS 15 9550 удалось довести до сбоя, запустив на нём проигрывание вредоносного аудиофайла в течение 45 секунд. Через 2 минуты прослушивания такого звука для возвращения к нормальной работе потребовалась уже перезагрузка устройства.

Вредоносное ПО

Пользователей Mac атакует майнер криптовалюты Monero, работа которого сильно расходует мощность процессора и разряжает батарею.

Исполняемый файл вредоноса называется mshelper. Предположительно, он распространяется под видом обновления для Adobe Flash Player, содержится во вредоносных документах или пиратском ПО.

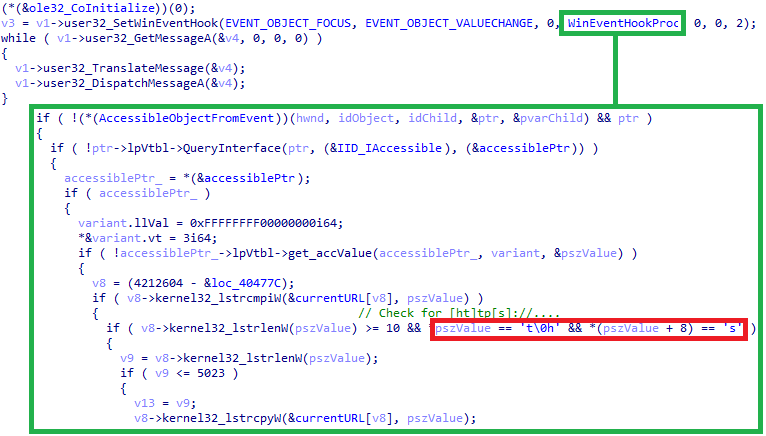

BackSwap не взаимодействует с браузером на уровне процесса, используя вместо этого управление элементами интерфейса пользователя Windows и имитацию нажатия клавиш. Зловред также не требует специальных привилегий и поэтому легко обходит современные средства защиты, умеющие детектировать обычное внедрение кода. Кроме того BackSwap не зависит от архитектуры или версии браузера (32 бит/64 бит).

«Умные» устройства

Умная колонка Amaxon Alexa записала беседу её хозяйки с мужем, а затем самостоятельно отправила запись на случайный номер в адресной книге, причём выполнила все эти действия без разрешения своих владельцев.

По мнению службы поддержки Amazon, причина странного поведения колонки — в неудачном стечении обстоятельств:

- В разговоре супруги произнесли слово, которое колонка восприняла как «Alexa».

- Далее в разговоре прозвучала фраза «отправить сообщение».

- После того, как колонка спросила, кому его отправить, прозвучало одно из имен из книги контактов пользователей.

- Колонка начала записывать разговор своих владельцев и после того, как он завершился, отправила запись беседы тому самому человеку, чье имя прозвучало в разговоре.

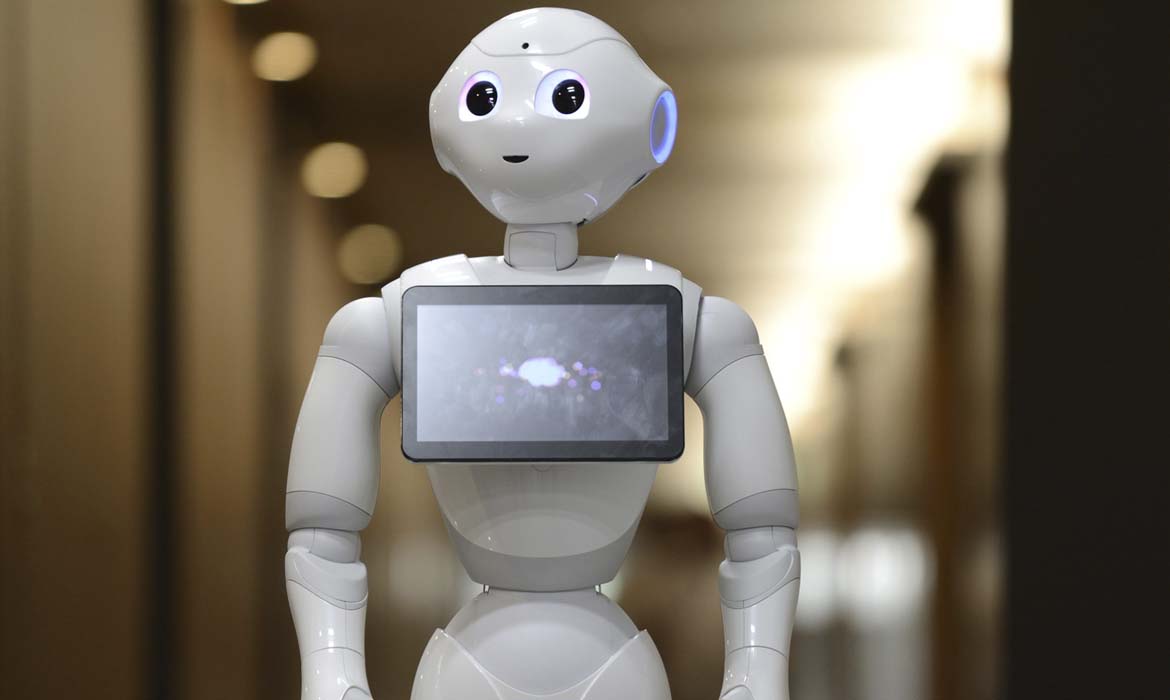

— Pepper оснащен неизменяемым паролем суперпользователя, указанным в руководстве пользователя.

— Передает данные в открытом виде по HTTP

— Работает на базе процессоров с уязвимостями Meltdown и Spectre.

— Страница администрирования предлагает только одну учетную запись пользователя с логином nao.

— На панели администрирования отсутствует функция «Выйти».

— Число попыток ввода пароля не ограничено.

Pepper API предоставляет доступ ко всем датчикам робота, камерам, микрофонам и подвижным частям. Робот принимает TCP-пакеты от любого источника без какой-либо аутентификации. Атакующий может отправлять роботу пакеты по TCP и использовать его камеры и микрофоны для слежки за людьми, прослушивания разговоров, фишинга.

Утечки

В ходе расследования была подтверждена подлинность документов, содержащих личную информацию некоторых работников. Утечка затронула около 8 000 сотрудников на территории США в штатах Колорадо, Мэн, Мэриленд, Вермонт, Пуэрто-Рико и Вермонт, которым сейчас рассылаются письма-предупреждения.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.