Антифишинг-дайджест №69 с 18 по 24 мая 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 18 по 24 мая 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Вредоносное ПО

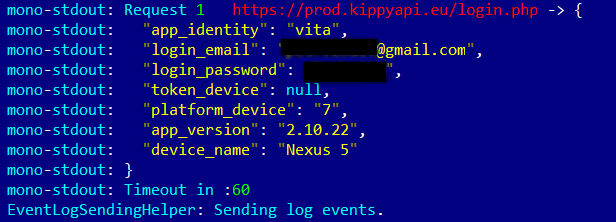

Для выполнения этих операций вредонос использует DNS hijacking, подменяя адреса DNS-серверов в настройках скомпрометированных роутеров на собственные DNS-сервера, которые всегда перенаправляют пользователей на вредоносный сайт.

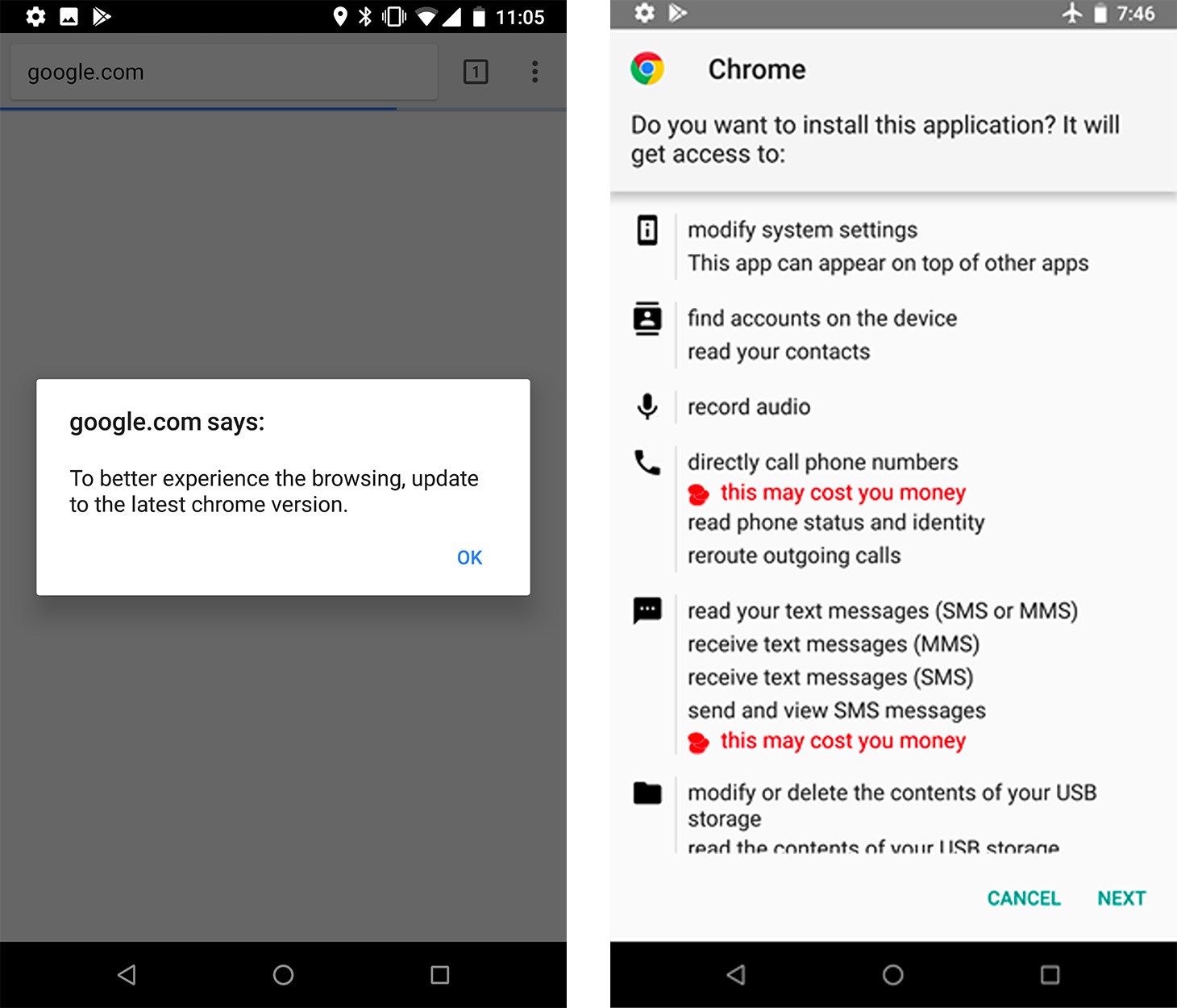

Попав на вредоносный сайт, пользователь получает уведомление, например, о необходимости обновить браузер. Далее начинается загрузка вредоносного приложения chrome.apk:

В процессе установки приложение запрашивает множество разрешений, в том числе на доступ к информации об аккаунтах, получение и отправку SMS-сообщений и обработку голосовых звонков, запись аудио, доступ к файлам, отображение своего окна поверх других и так далее.

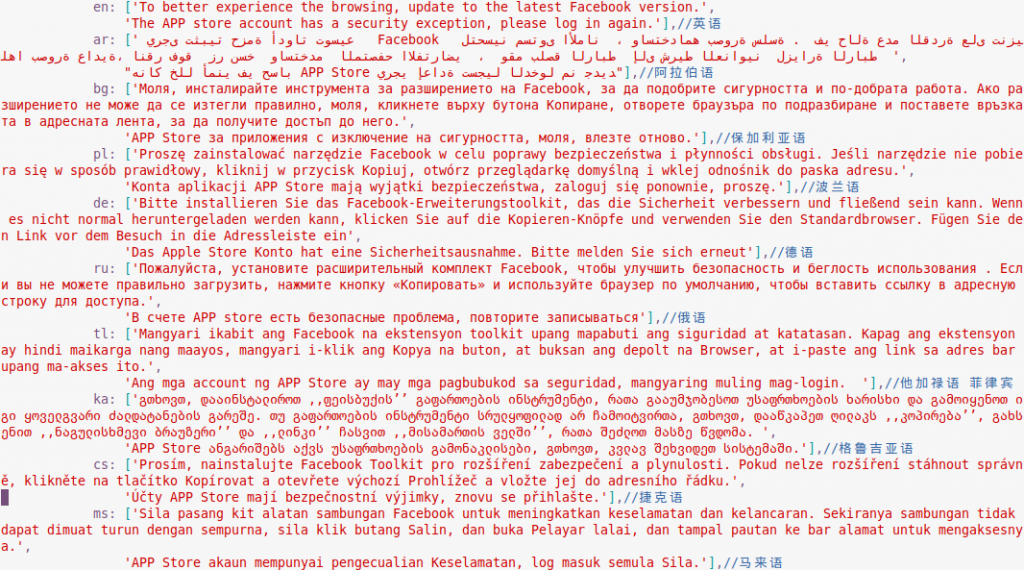

Исследователи обнаружили поддержку 27 разных языков, на которых пользователям показываются фальшивые оповещения:

Если при запуске WinstarNssmMiner обнаруживает в системе процессы антивирусов Avast или «Лаборатории Касперского», он завершает свою работу. В противном случае малварь запускает два процесса svchost.exe, один из которых является скрытым майнером. Второй svchost.exe наблюдает за другими антивирусными процессами и пытается завершить их, чтобы избежать обнаружения.

Вредоносный процесс майнера запускается с системным приоритетом CriticalProcess, и если попытаться «убить» этот процесс каким-либо способом, Windows экстренно перезагружается.

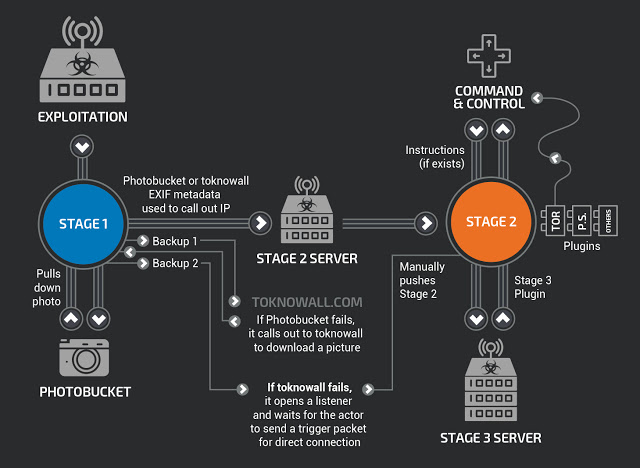

«Умные» устройства

VPNFilter представляет собой высокотехнологичное вредоносное ПО, сходное с разработками хакерской группы Blackenergy, предположительно создавшей вирусы Petya/NotPetya. Используя VPNFilter, злоумышленники могут организовывать DDoS-атаки, похищать данные о сайтах и выводить из строя цифровые устройства.

Как оказалось, во многих трекерах для использования Bluetooth не требуется авторизация, токены авторизации и геолокационные данные хранятся в незашифрованном виде, при подключении к серверу по HTTPS трекеры не проверяют цифровой сертификат, а некоторые трекеры и приложения позволяют устанавливать вредоносную прошивку и похищать персональные данные пользователей.

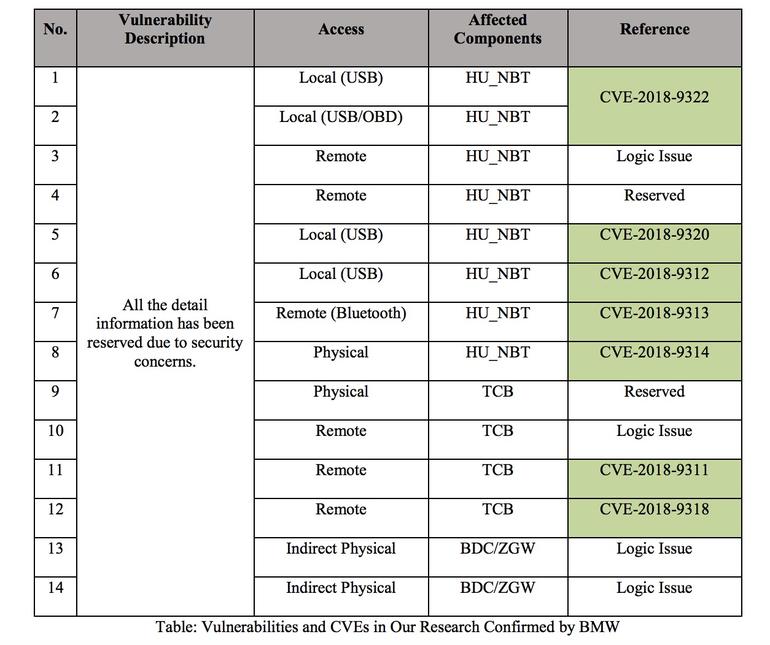

В развлекательных и телеметрических системах автомобилей BMW обнаружены 14 уязвимостей.

Эксплуатируя уязвимости, удалось получить доступ с повышенными правами к CAN-шине автомобилей, локальный доступ к авто и даже удалённо взломать его. Для удаленного взлома атакующему потребуется проникнуть в локальную сеть GSM. Уязвимости затрагивают модели серий BMW i, BMW X, BMW 3, BMW 5 и BMW 7.

Почта, сайты и мессенджеры

- Потенциальная жертва получает письмо с уведомлением о вступлении в силу с 25 мая 2018 года нового Общего регламента по защите данных (GDPR — General Data Protection Regulation)в Евросоюзе.

- В письме сообщается, что Airbnb обновляет политику конфиденциальности в связи с внедрением нового GDPR. Чтобы и дальше пользоваться всеми функциями сервиса, владельцу жилья предлагается «обязательно» принять новые условия, перейдя по ссылке в письме.

- Ссылка ведёт на фишинговую страницу с анкетой для «обновления личной информации». В анкете помимо прочего владельцу жилья нужно ввести данные банковской карты и аккаунта на Airbnb.

- Получив данные о банковских картах, мошенники могут использовать их для хищения средств или перепродажи.

Уязвимости

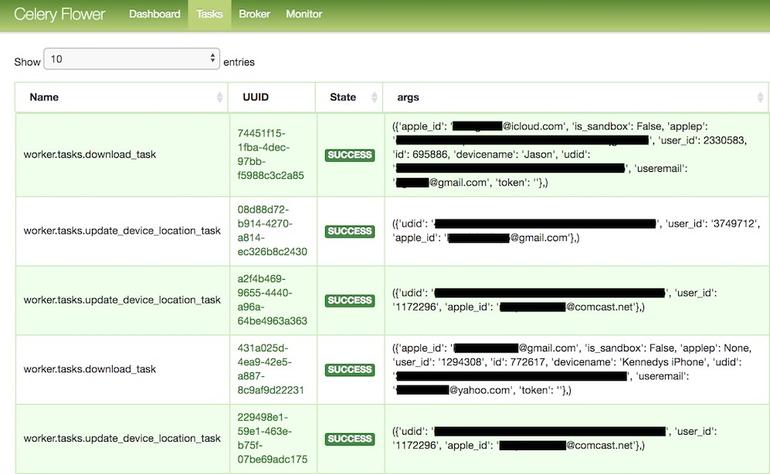

Мобильное приложение TeenSafe позволяет родителям просматривать текстовые сообщения и отслеживать местоположение своего ребёнка, контролировать звонки, историю просмотра веб-страниц и установленные приложения. Серверы компании были размещены в облаке Amazon, но пароль для доступа к ним не был установлен, в результате данные, например, пароли от Apple ID детей, были открыты для любого желающего.

Причина уязвимости была в коде серверного скрипта Keeper Commander, который обеспечивал пользователям возможность чередования паролей и исключал необходимость использовать встроенные в ПО и системы пароли. По умолчанию скрипт доверял API сервера, в результате чего любой, у кого есть контроль над сервером API Keeper мог получить доступ к ключу для шифрования паролей, хранящихся в менеджере, а значит, и ко всем паролям.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.