Антифишинг-дайджест №64 с 13 по 19 апреля 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 13 по 19 апреля 2018 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Почта, сайты и мессенджеры

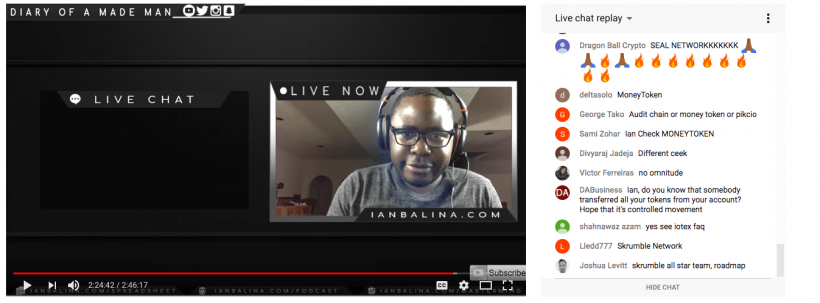

Криптоинвестора и блогера Яна Балина взломали во время онлайн-трансляции.

- Блогер хранил все пароли в блокноте Evernote, а основной е-мейл был связан со старым, заброшенным ещё во времена учёбы в колледже адресом.

- Используя старый адрес, злоумышленники сбросили пароль на его основном почтовом ящике.

- Через почтовый ящик они получили доступ к Evernote и вытащили оттуда учётные данные всех счетов и криптокошельков блогера.

Итогом стало хищение криптовалюты на сумму в два миллиона долларов США.

Уязвимости

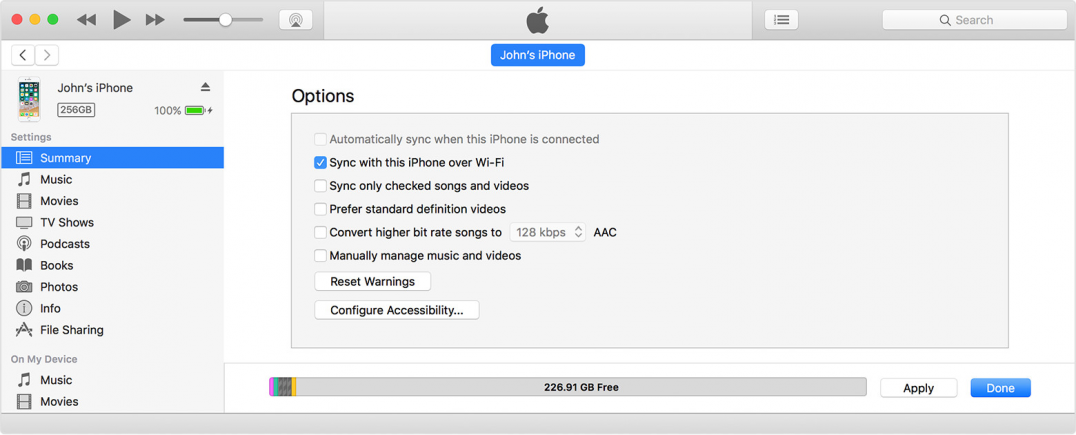

Механизм синхронизации iOS-устройств через iTunes и Wi-Fi содержит уязвимость Trustjacking.

- Эксплуатируя уязвимость, злоумышленник может завладеть ключами шифрования, которые используются для аутентификации при Wi-Fi-синхронизации и обманом заставить жертву «спарить» свой смартфон с вредоносным устройством.

- iTunes API позволяет следить за всем, что происходит на экране устройства, делать скриншоты через заданные промежутки времени и передавать их в iTunes преступника.

- Кроме того, можно удаленно установить или удалить приложения, создать резервную копию, чтобы позже внимательно изучить собранные данные.

Уязвимость CVE-2018-7600 получила название Drupalgeddon2 и позволяет атакующему выполнить произвольный код, полностью скомпрометировав уязвимый сайт. Для этого злоумышленнику достаточно обратиться к определенному URL-адресу.

Вредоносное ПО

- Письма содержат архив с файлом .url внутри.

- Адресатов обманным образом вынуждают открывать ссылку, делая ее название схожим с платежными квитанциями.

- При запуске ссылки скачивается скрипт, который устанавливает Quant Loader.

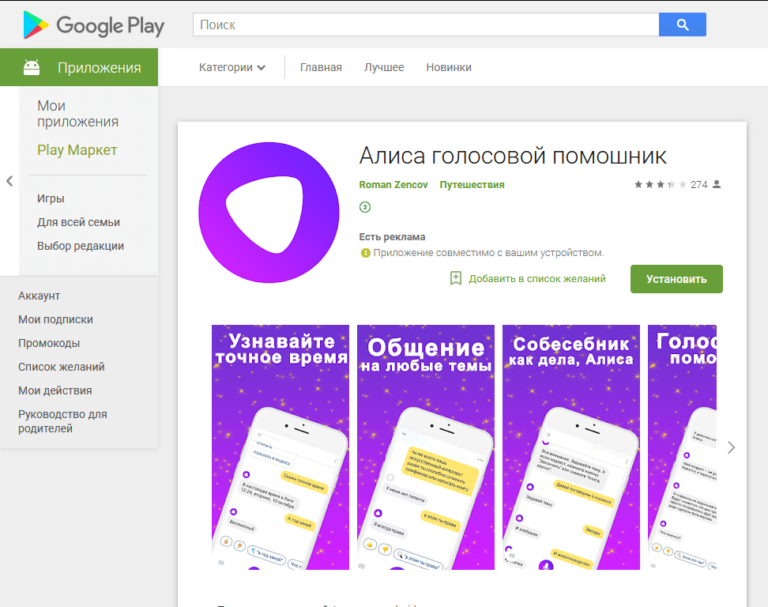

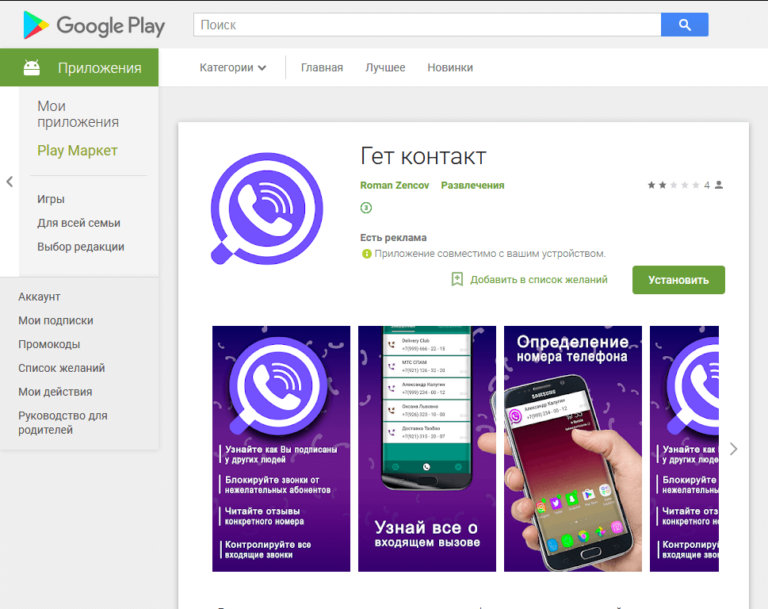

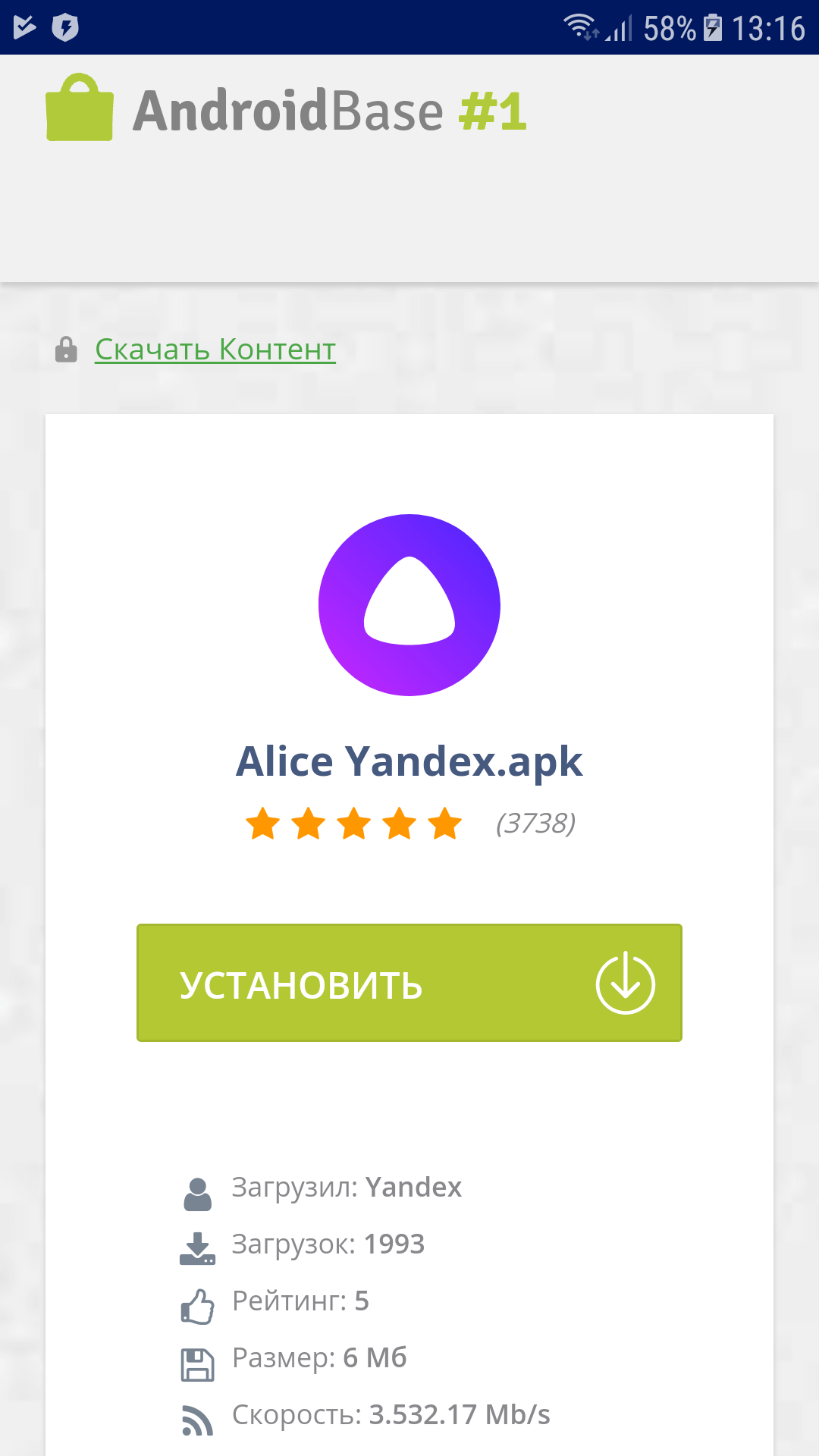

- После запуска вредоносная программа соединялась с управляющим сервером злоумышленников и ожидала от него задания. В зависимости от IP-адреса зараженного устройства троян получал ссылку на определенный сайт, который нужно было загрузить.

- Если мобильное устройство было подключено к интернету через Wi-Fi, пользователю предлагали установить интересующее его приложение, нажав на соответствующую кнопку.

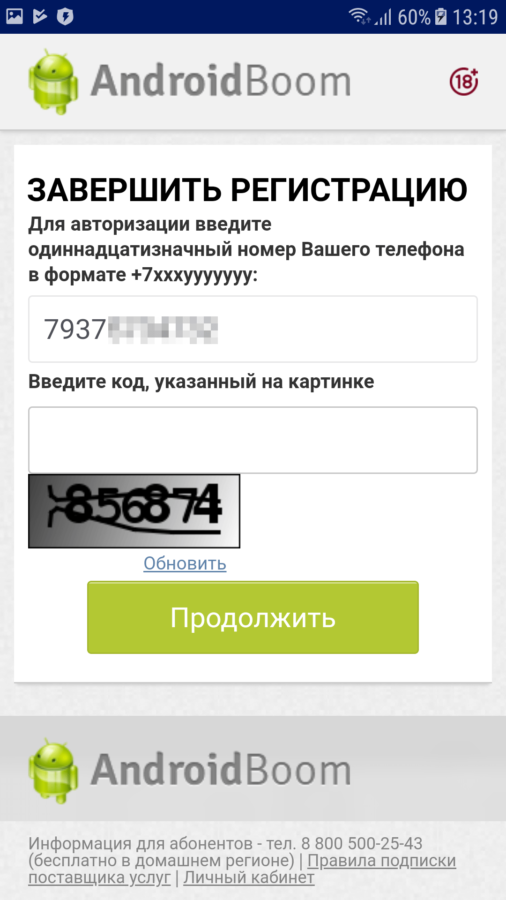

- Для загрузки файла у пользователя запрашивали номер мобильного телефона для «авторизации» или «подтверждения».

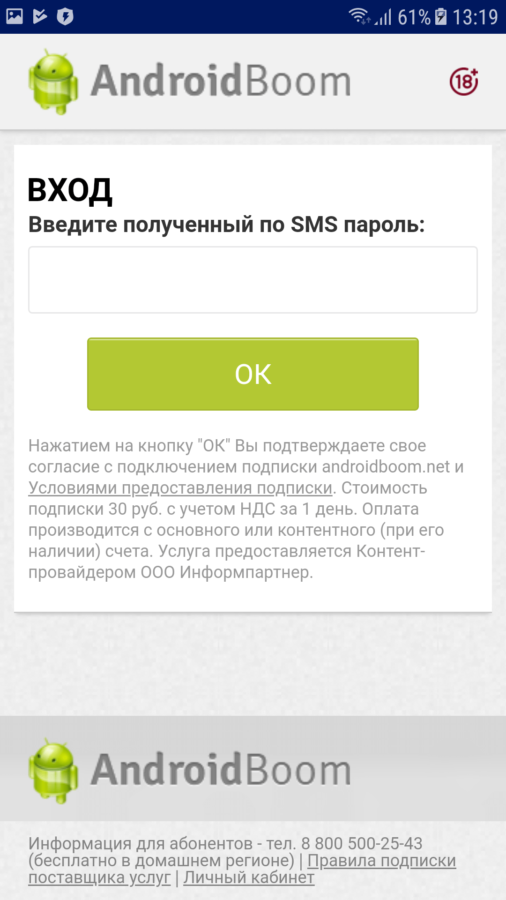

- После ввода номера пользователю отправлялся проверочный код, который необходимо было указать на сайте для завершения «загрузки». Однако никаких программ после этого жертва не получала, вместо этого ее подписывали на платную услугу.

Если жертва использовала мобильные интернет, ее автоматически подписывали на премиум-услугу с помощью технологии Wap-Click. При её использовании доступ к платным сервисам предоставляется без предварительного ввода номера телефона и кодов подтверждения из SMS.

Скины — популярная функция в игре, с помощью которой игроки могут модифицировать свой аватар. Minecraft предоставляет игрокам скины по умолчанию, однако желающие также могут загрузить их на сайт игры с посторонних online-ресурсов. Разработчик игры в настоящее время работает над устранением уязвимости в механизме загрузки скинов.

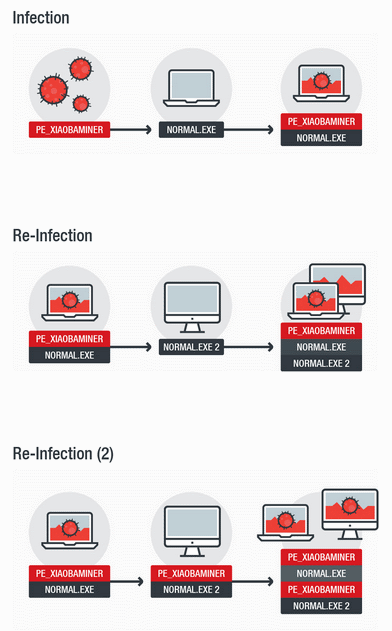

Новая версия шифровальщика XiaoBa превратилась из шифровальщика в криптовалютный майнер.

Из-за ошибок в коде вредонос стал более опасным, чем шифровальщик, поскольку необратимо портит пользовательские файлы, внедряя в них свои копии по нескольку раз. При этом XiaoBa не делает исключений для системных папок, повреждая файлы операционной системы, так что она становится неработоспособной.

Если пользователь откроет вредоносное вложение, Dimnie загружает дополнительные модули и начинает сбор учётных данных жертвы от различных сервисов и программ, в числе которых пароли от социальных сетей и параметры криптовалютных кошельков. Кроме того, Dimnie содержит функции кейлоггера.

После установки программа выполняет все заявленные функции: позволяет рисовать, меняя цвет и толщину линии при каждом клике. При этом в фоновом режиме троян добавляет себя в автозагрузку и запускает модуль для кражи учётных данных профиля Facebook.

Домен составлен с помощью Unicode-символов и выглядит в браузере как AOL.net, его название в Punycode выглядит как: xn—80a2a18a.net

Атаки в реальном мире

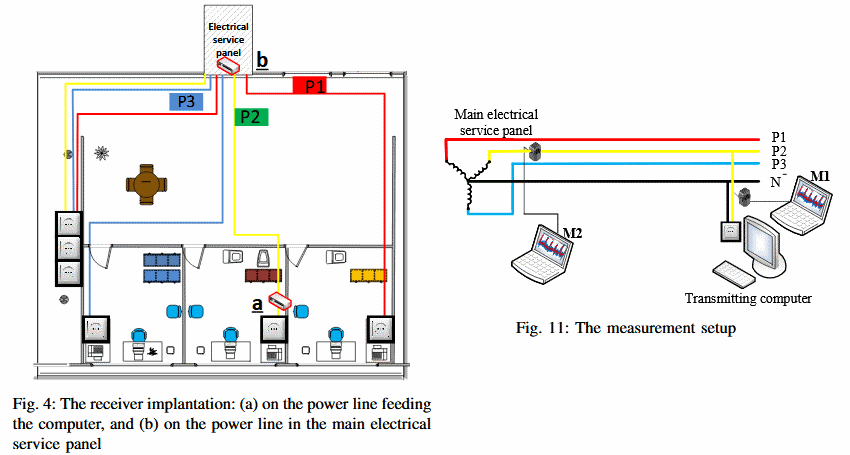

- Для работы PowerHammer целевой компьютер нужно заразить вредоносным ПО, которое регулирует уровень «занятости» процессора, выбирая самые ненагруженные ядра.

- Изменяя уровень энергопотребления ПК жертвы, вредонос может передавать информацию. Нулями и единицами при этом служат скачки потребления электричества.

- Считывать переданные таким образом можно с помощью кондуктивного излучения («наведенных помех») или измерения колебаний питания.

Злоумышленники взломали «умный» термометр в аквариуме казино и похитили информацию из базы данных.

«Умный» термометр использовался для контроля температуры воды в аквариуме в холле казино. Используя уязвимость в термометре, преступники получили доступ к сети казино, нашли базу данных, содержащую сведения о самых активных игроках, и выгрузили её содержимое на облачный диск.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.