Антифишинг-дайджест №53 c 26 января по 1 февраля 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 26 января по 1 февраля 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Почта, сайты и мессенджеры

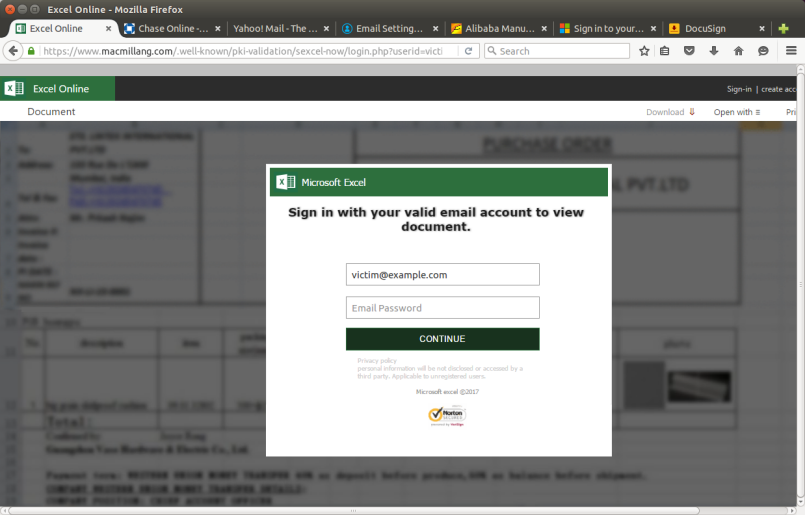

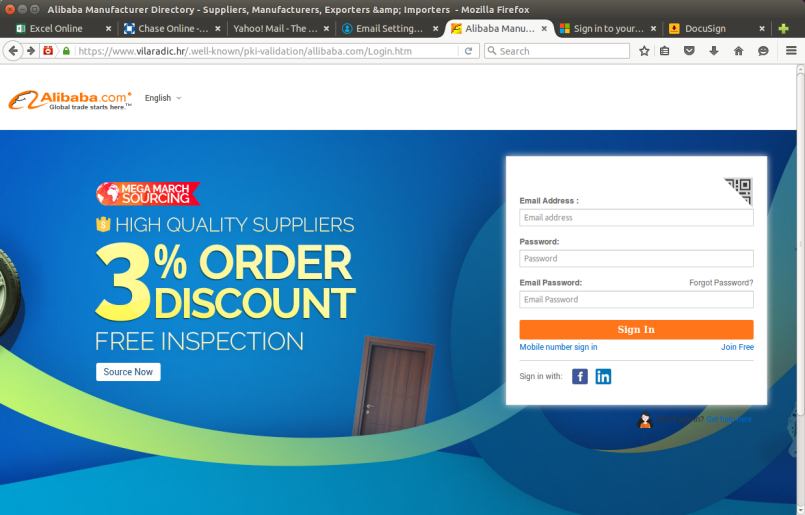

Страницы с вредоносным содержимым обнаружены в подкаталогах /.well-known/acme-challenge/ и /.well-known/pki-validation/, предназначенных для хранения идентификационных ключей ACME — системы автоматической генерации и установки SSL-сертификатов. Эти каталоги автоматически создаются на сайте в момент выдачи SSL-сертификата и не отображаются при помощи UNIX-команды ls:

Фишинговые страницы, размещенные на таких ресурсах, представляют серьезную опасность, поскольку прикрываются надежным SSL-сертификатом.

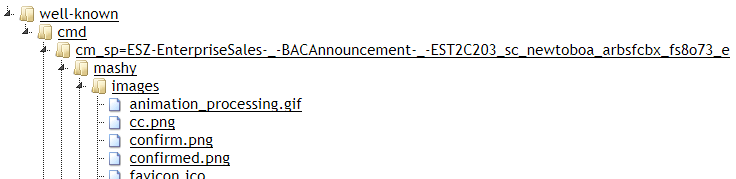

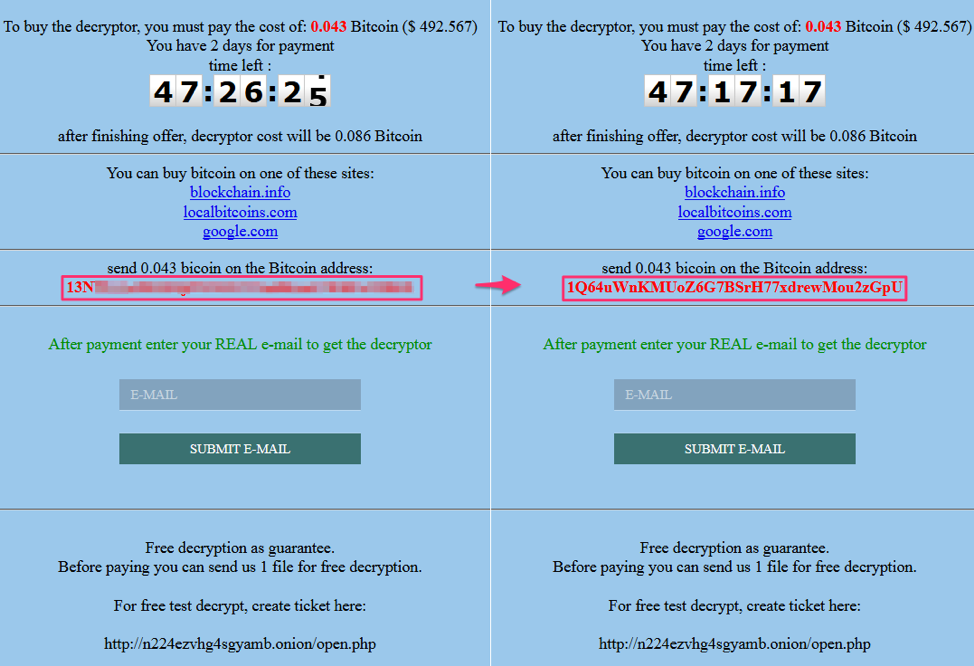

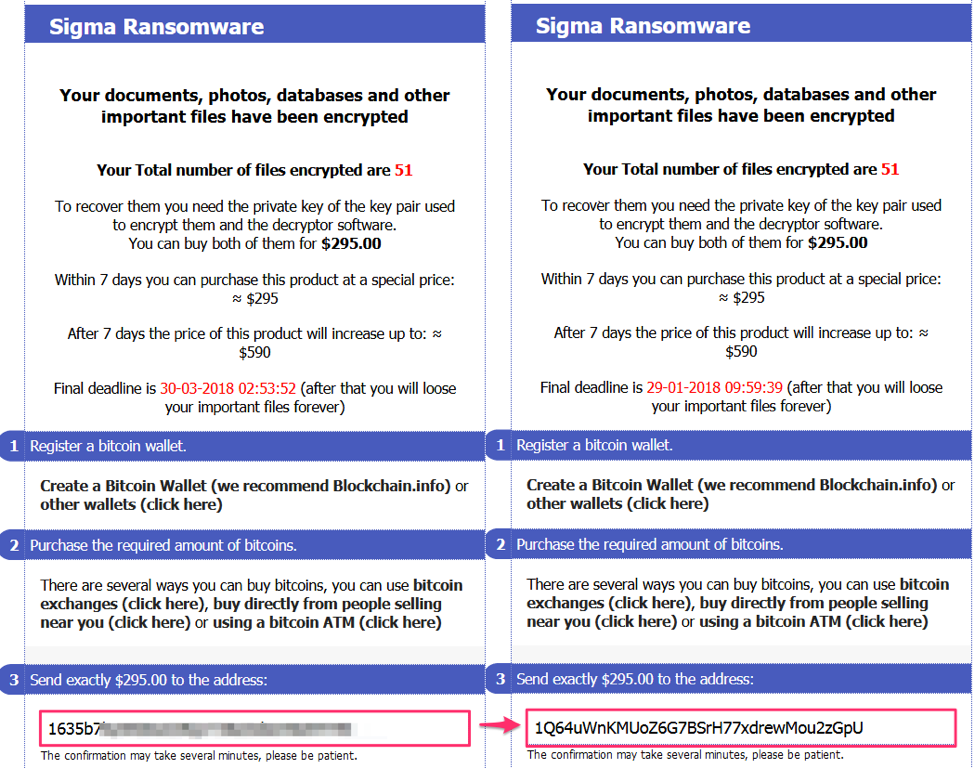

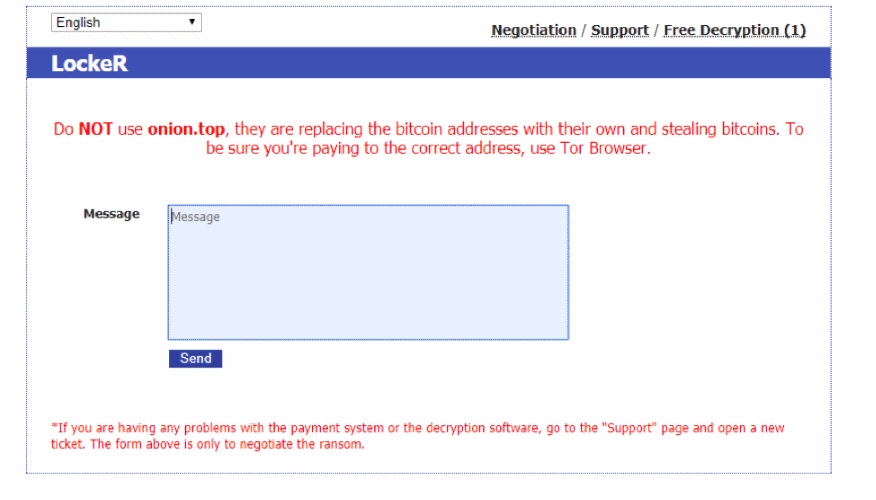

Например, операторы сервиса Onion(.)top в процессе передачи данных подменяют адреса Bitcoin-кошельков вымогателей LockeR, Sigma и GlobeImposter на свои. В результате на сайте вымогателя LockeR появилось предупреждение о том, что не следует использовать для перечисления выкупа Onion(.)top:

Для каждой несуществующей организации мошенники придумали фальшивых руководителей и разработчиков, создали им фальшивые личности в социальных сетях, включая профили в LinkedIn и Twitter:

- Когда фальшивые организации уже работали в полную силу, злоумышленники начали покупать с их помощью места для размещения вредоносной рекламы на обычных популярных сайтах.

- После клика на такой рекламе жертву перенаправляли на промежуточный домен, который изучал и сортировал входящий трафик, а затем отсылали на следующий домен, также принадлежавший мошенникам.

- Цепочка дальнейших переадресаций могла вести на сайт фальшивого антивируса, несуществующей технической поддержки или страницу с фальшивыми обновлениями Flash Player.

Криптовалюты

Неизвестный похитил около 4 миллионов долларов США в криптовалюте IOTA с помощью фишингового сайта:

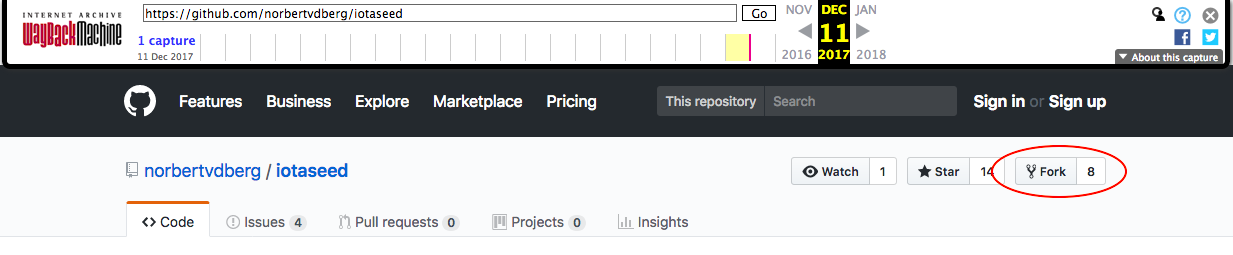

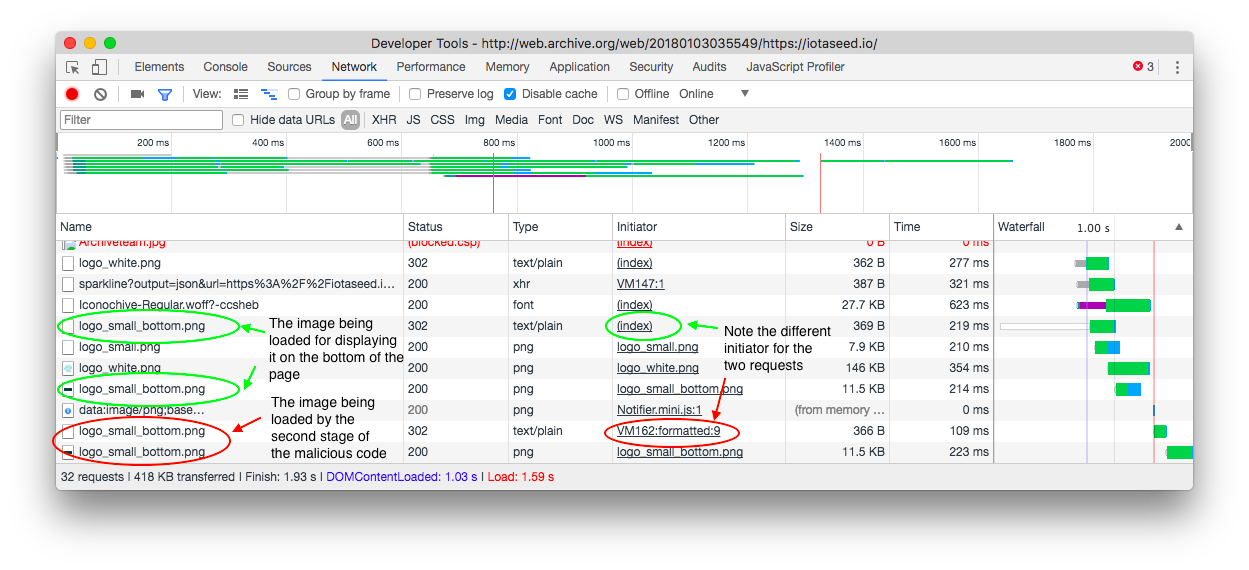

- Зарегистрировав домен iotaseed.io, он разместил там онлайн-генератор ключей для IOTA.

- С помощью рекламы сайт поднимался в поисковой выдаче Google.

- Для повышения уровня доверия пользователя сайт был привязан к репозиторию GitHub, но фактически, на сайте работала модифицированная версия программы, которая отправляла генерируемые ключи к мошеннику:

Накопив достаточное количество ключей, хакер получил доступ к кошелькам пользователей и перевел средства себе.

Вредоносное ПО

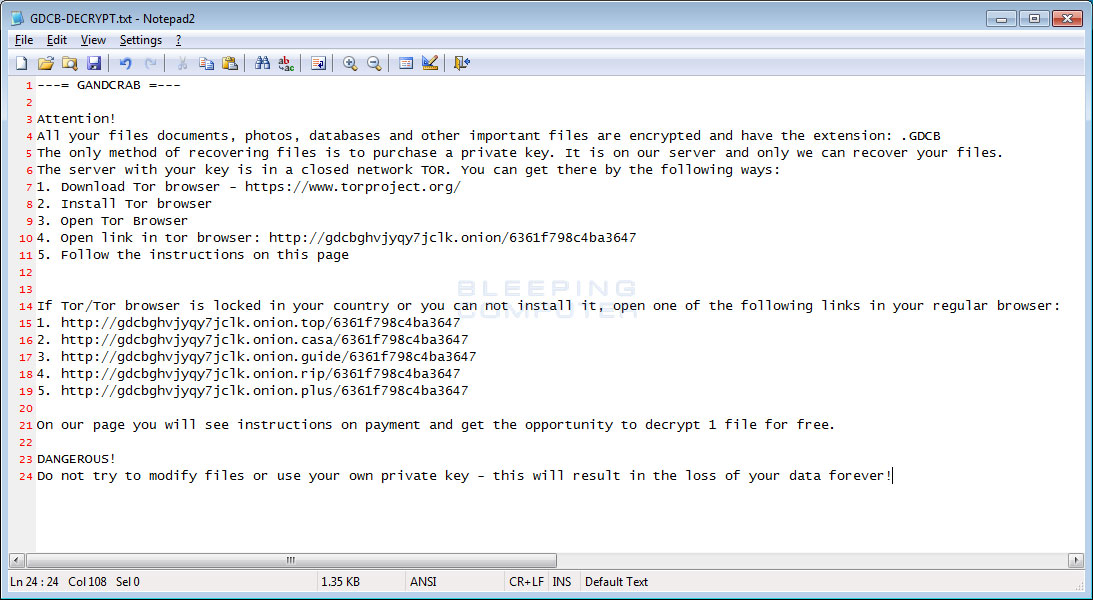

Шифровальщик GandCrab требует выкуп в криптовалюте DASH и распространяется через эксплойт-пак RIG.

RIG обеспечивает скрытую установку вредоносного ПО сразу через несколько уязвимостей.

После установки GandCrab обращается к удаленным командным серверам в доменной зоне .BIT, которая использует альтернативную систему доменных имён, основанную на технологии блокчейн. Сервера в этой зоне не зависят ни от какого государства и не могут быть заблокированы правоохранительными органами. Имена серверов в основном совпадают с наименованиями известных веб-ресурсов и ИТ-компаний:

- bleepingcomputer.bit — по названию популярного ИБ-портала;

- nomoreransom.bit — сайт «Лаборатории Касперского», посвященный борьбе с шифровальщиками.

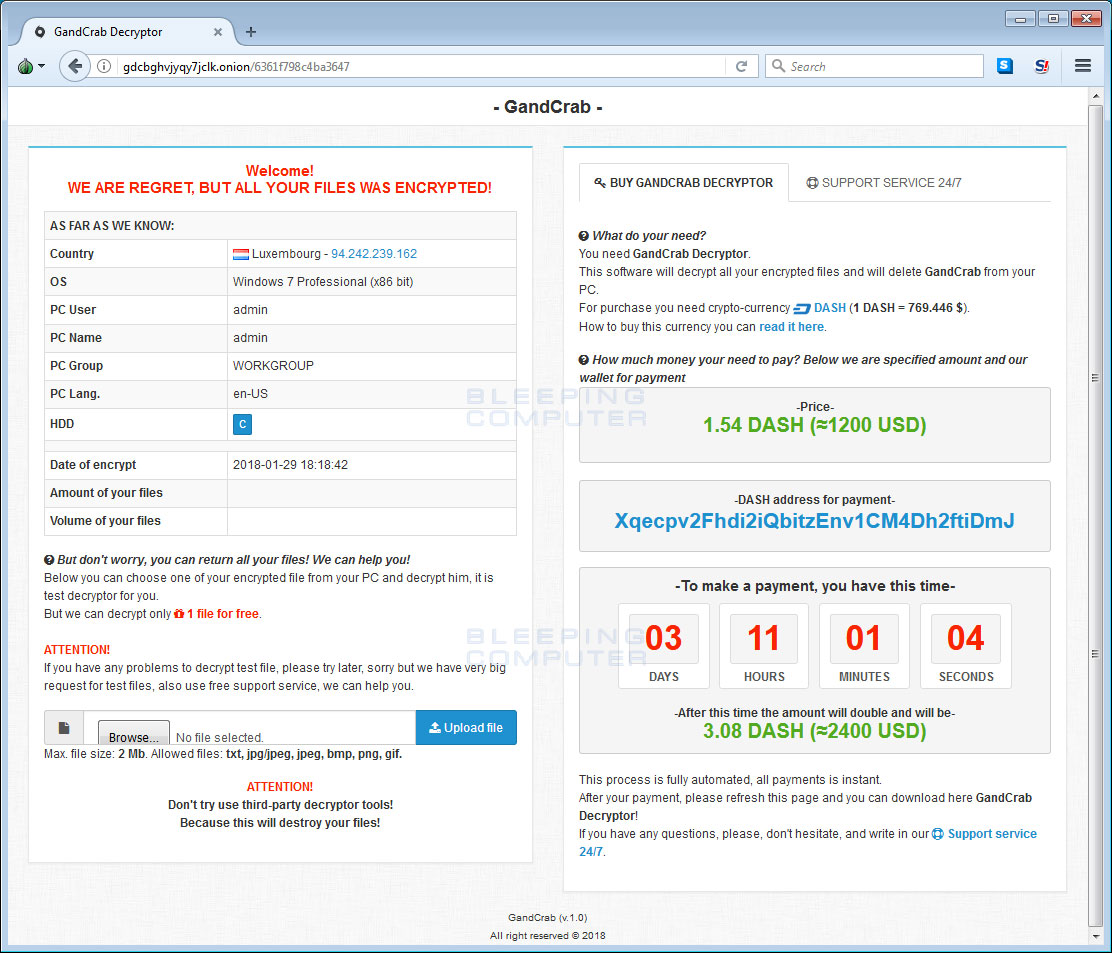

Связавшись с командными сервером, GandCrab шифрует файлы Excel, Word, Thunderbird, MySQL и другие и оставляет сообщение с предложением расшифровать файлы за выкуп в 1,54 DASH — около 1200 долларов США:

Заплатить выкуп и бесплатно расшифровать один файл можно на сайте вымогателей:

WannaMine использует для внедрения на компьютер жертвы несколько способов, включая фишинг и вредоносные веб-сайты. Попав на систему пользователя, зловред использует Powershell и WMI для получения учётных данных пользователя, после чего запускает майнер и пытается распространиться на все доступные компьютеры.

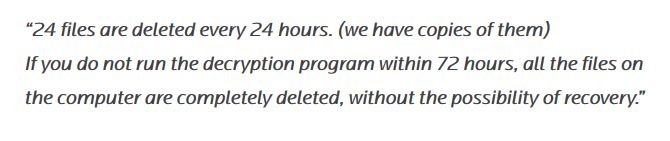

Зашифровав все файлы, Scarabey выводит вымогательское сообщение, которое переведено на английский с помощью Google Translate и содержит много ошибок.

Несмотря на угрозы, код вредоноса не содержит функций удаления файлов. Преступники запугивают своих жертв, чтобы они быстрее заплатили выкуп.

Умные устройства

«Тревожная кнопка» — простое IoT-устройство, которое нужно носить с собой и в случае опасности, незаметно нажать на него. После этого устройство соединяется через Bluetooth со смартфоном и передаёт доверенному лицу сигнал об опасности с местоположением пользователя кнопки.

Использование Bluetooth приводит к тому, что кнопку можно не только обнаружить, но и отключить с помощью DoS-атаки по этому протоколу.

ЦБ РФ предупреждает, что мошенники всё чаще используют фальшивые банкоматы с модифицированным ПО для сбора данных карт и PIN-кодов.

Особенно остро проблема может проявиться во время чемпионата мира по футболу, когда в городах проведения соревнований будет массовый наплыв туристов:

Вернуть средства, похищенные с помощью фальшивого банкомата, практически невозможно, поскольку если банкомат ничей, то и претензии предъявлять некому.

— исполнительный директор HEADS Consulting Никита Куликов

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.