Антифишинг-дайджест №42 c 10 по 16 ноября 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 10 по 16 ноября 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Главная новость

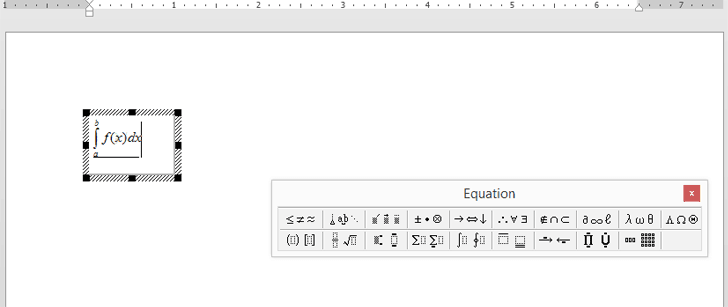

В редакторе формул, входящем в состав MS Office, обнаружены ошибки переполнения буфера, которые эксплуатируются через внедрение в документ вредоносных OLE-объектов и позволяют выполнить на машине произвольный код, в том числе скачать и запустить на компьютере пользователя любой файл с удаленного сервера:

Эксплоит работает для любых версий Microsoft Office, включая Office 365, и для всех версий Microsoft Windows, вышедших за последние 17 лет. Проблеме подвержены 32- и 64-разрядные архитектуры. Эксплойт не нарушает работы самого Microsoft Office, от пользователя требуется только открыть офисный документ.

Видео: атака в действии на примере разных версий Office и Windows

Антифишинг рекомендует пользователям:

- Не скачивать и не открывать офисные документы от неизвестных отправителей.

- Прочитать про защищенный режим MS Office и не отключать этот режим, если неизвестный файл все же был открыт.

Администраторам и ИТ-специалистам:

- Отключить уязвимый компонент на уровне реестра:

reg add “HKLM\SOFTWARE\Microsoft\Office\Common\COM Compatibility\{0002CE02-0000-

0000-C000-000000000046}” /v “Compatibility Flags” /t REG_DWORD /d 0x400- либо

reg add “HKLM\SOFTWARE\Wow6432Node\Microsoft\Office\Common\COM Compatibility\

{0002CE02-0000-0000-C000-000000000046}” /v “Compatibility Flags” /t REG_DWORD /d 0x400- Установить обновления от Microsoft.

Сайты, мессенджеры и почта

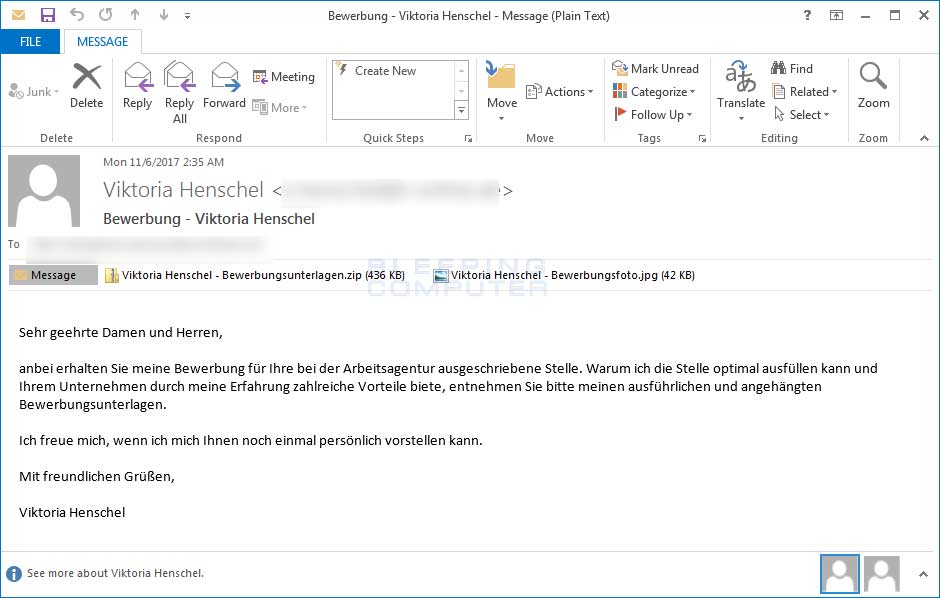

Вредонос Ordinypt атакует пользователей из Германии с помощью фишинговых писем:

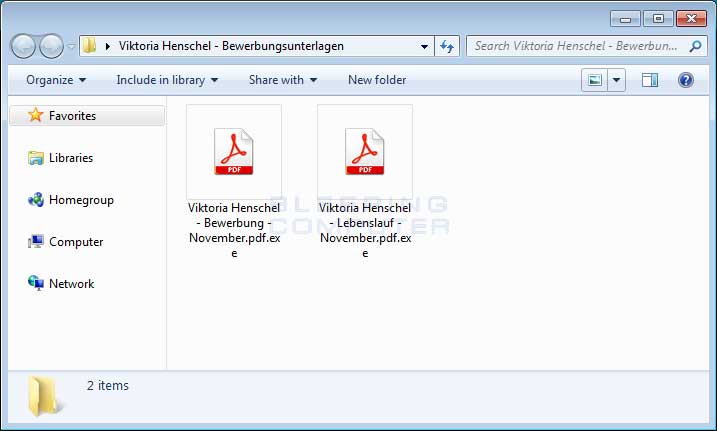

Письма содержат ответ на открытую вакансию и два вложенных файла — резюме в zip-архиве и фото соискательницы. На самом деле в архиве находятся два исполняемых файла EXE с двойными расширениями, замаскированные под файлы PDF:

Ordinypt переписывает случайно выбранные файлы и требует выкуп за приведение их в изначальный вид, однако как выяснилось, это не вирус-вымогатель, а вайпер, замаскированный под шифровальщик, и его главная цель — уничтожить файлы пользователей, чтобы саботировать работу ряда немецких компаний.

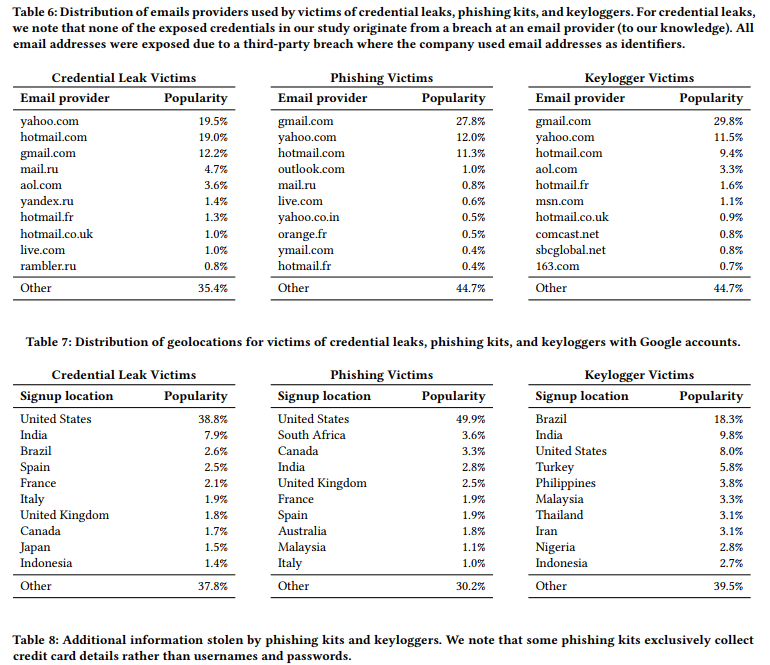

По данным исследования Google, фишинг является самым опасным видом атак, жертвами которого с марта 2016 по март 2017 года стали около 12,4 млн. человек:

При этом данные, похищенные в ходе фишинговых атак, успешно используются злоумышленниками почти в четверти случаев.

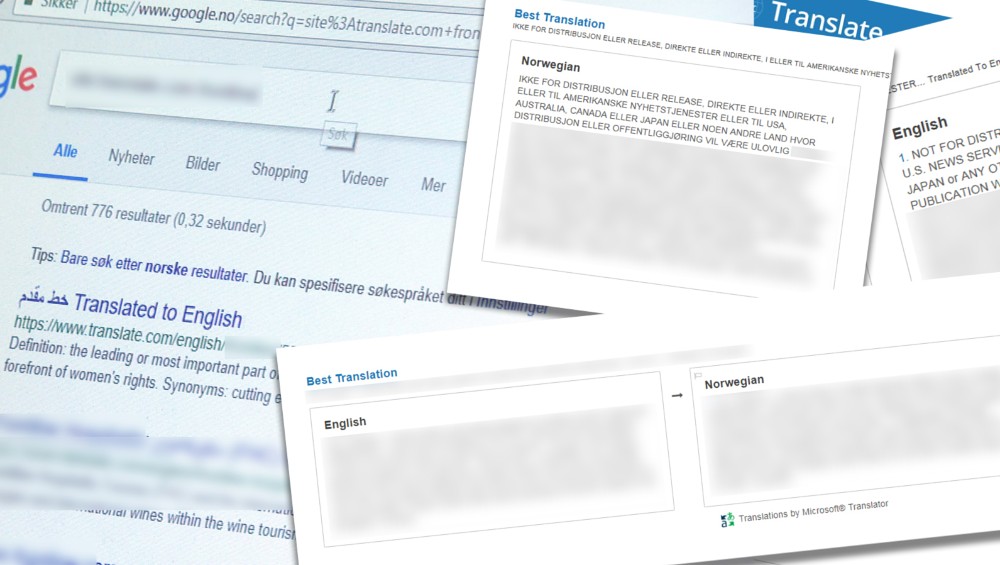

Кадровая информация одной из крупнейших в мире нефтегазовых компаний оказалась в открытом доступе из-за ошибки бесплатного онлайн-сервиса Translate.com. Через поисковик Google интернет-пользователи могли найти сообщения об увольнении, планы по аутсорсингу, контракты, пароли и прочие данные Statoil.

Бесплатные сервисы онлайн-перевода сохраняют загруженные данные для обучении своих систем и не гарантируют сохранения конфиденциальности этой информации. Корпоративные пользователи, как правило, не задумываются об этом и спокойно загружают в онлайн-переводчики клиентские презентации, договоры и другие материалы, содержащие сведения ограниченного распространения.

Вредоносное ПО

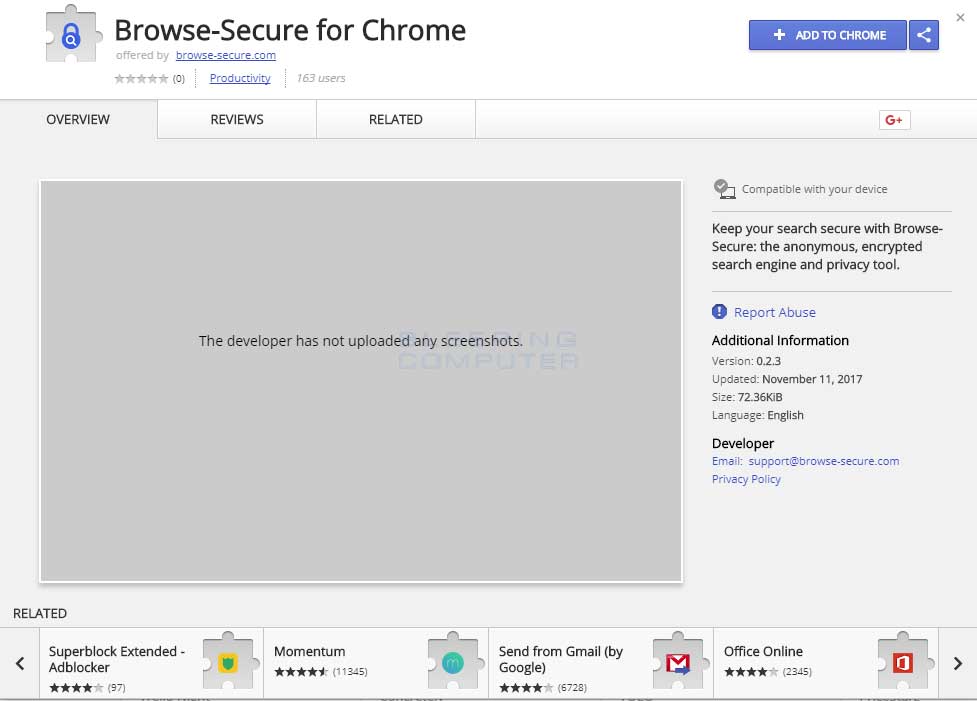

Расширение Browse-Secure для Chrome рекламируется как инструмент, гарантирующий своим пользователям безопасный, зашифрованный и анонимный поиск, но на самом деле похищает данные из аккаунтов LinkedIn и Facebook и передает их на удаленный сервер:

Browse-Secure распространяется на различных сайтах по стандартной мошеннической схеме: пользователю показывают фальшивое сообщение о проблемах с безопасностью и рекомендуют срочно загрузить расширение, которое все исправит:

После установки расширение связывается с управляющим сервером, передаёт туда идентификационные данные браузера пользователя, после чего собирает сведения из его профилей в соцсетях и направляет на тот же управляющий сервер. Собранные данные могут использоваться для фишинговых атак и рассылки спама.

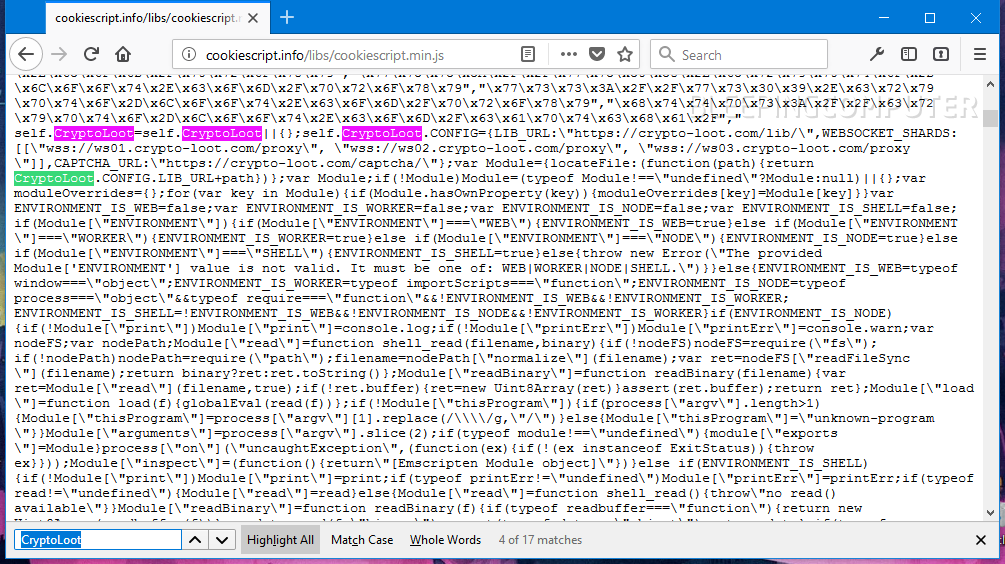

Вместе с безобидными скриптами, предупреждающими об использовании cookie, распространялся криптовалютный майнер.

Вредоносный код Monero-майнера Crypto-Loot был обнаружен в следующих скриптах:

- http://cookiescript.info/libs/cookiescript.min.js

- https://cookiescript.cdn2.info/libs/cookieconsent.4.min.js

- https://cookiescript.cdn2.info/libs/cookieconsent.5.min.js

- https://cookiescript.cdn2.info/libs/cookieconsent.6.min.js

После сообщения о наличии вредоносного кода майнер исчез из кода скриптов.

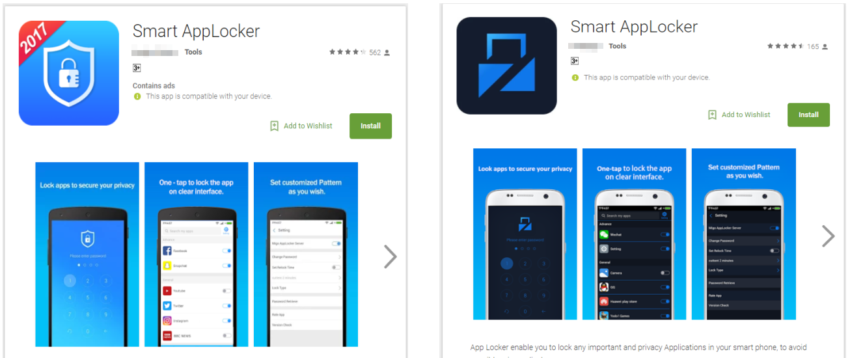

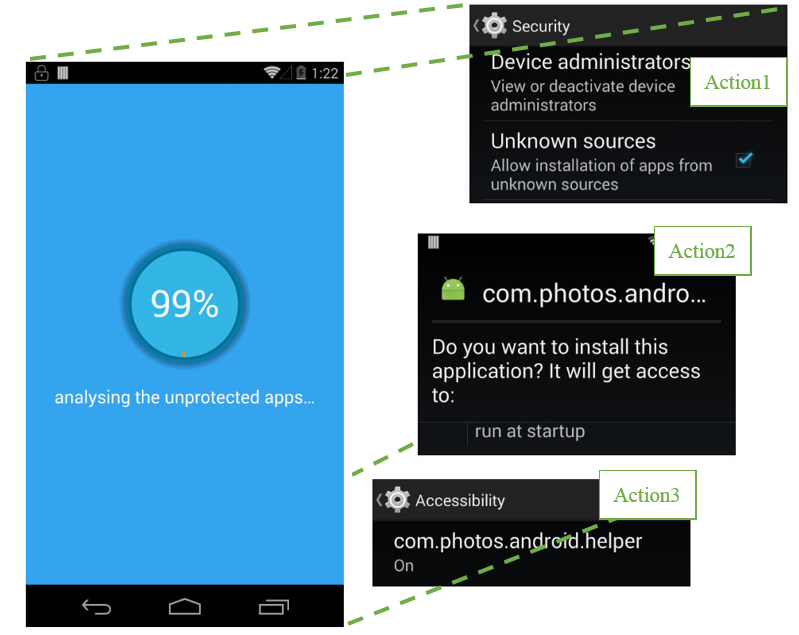

Обнаружена первая Android-малварь, которая на практике использует механизм Toast Overlay. Вредонос получил имя ToastAmigo и был найден в составе двух приложений в официальном каталоге Google Play. Оба вредоносных приложения назывались Smart AppLocker и позволяли задать PIN-код для запуска отдельных программ на устройстве.

После запуска приложения ToastAmigo инициировал атаку с использованием всплывающих уведомлений, отображая огромное уведомление, закрывающее весь экран и демонстрирующее фальшивый интерфейс приложения. На самом деле под этой фальшивкой скрывались запросы на получение доступа к Android Accessibility. Обманутые пользователи полагали, что нажимали на кнопки интерфейса, но на самом деле лишь выдавали новые права вредоносной программе.

Если атака удавалась, ToastAmigo устанавливал на устройство AmigoClicker — адварь, которая устанавливает прокси и загружает рекламу, принося доход своим операторам. Кроме того AmigoClicker собирает информацию об аккаунтах Google, нажимает на кнопки в системных диалогах, скликивает рекламу в Facebook и оставлять о себе положительные отзывы в Google Play.

Умные устройства

Cистему безопасности FaceID, реализованную в iPhone X, удалось обмануть с помощью самодельной маски:

Маска состояла из распечатанных двухмерных изображений глаз, сделанного вручную силиконового носа и других частей лица, а также каркаса, распечатанного на популярном 3D-принтере. Кроме того, для обмана системы щеки и область вокруг лица подверглись «специальной обработке». В общей сложности на создание маски специалисты потратили порядка $150.

Специалисты продемонстрировали удалённый взлом самолёта Boeing 757, используя типовое оборудование, которое можно пронести на борт воздушного судна. Детали взлома засекречены, но известно, что взлом потребовалось около двух дней, в течение которых самолёт находился на земле, а для проведения атаки использовалось радиочастотное оборудование.

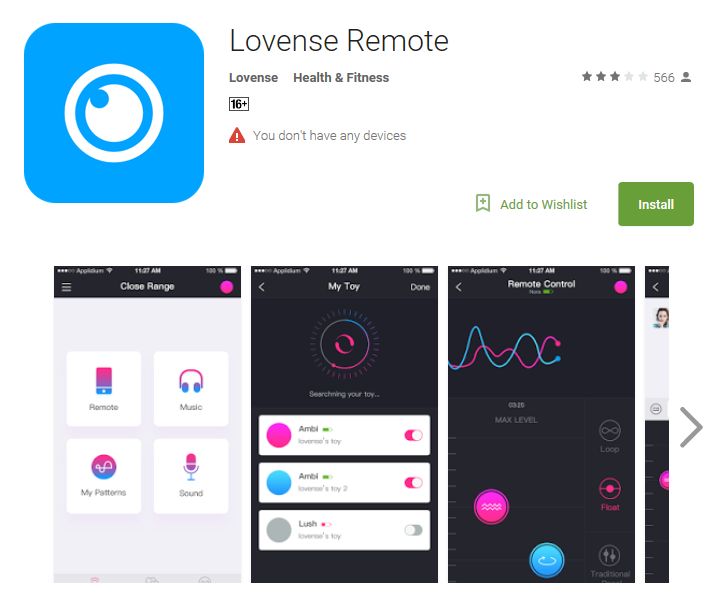

Приложение Lovense Remote для управления умными секс-игрушками гонконгского производителя Lovense записывает звуки происходящего во время использования интимного гаджета и сохраняет полученные аудиофайлы в формате 3gp в локальной директории смартфона или планшета.

Во время установки Lovense Remote действительно запрашивает доступ к микрофону и камере устройства, однако эти права якобы нужны приложению для работы встроенного чата и для использования голосовых команд.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.