Антифишинг-дайджест №41 c 3 по 9 ноября 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 3 по 9 ноября 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Сайты, мессенджеры и почта

Фальшивый WhatsApp загрузили из Google Play более миллиона раз. Внешне подделка мало отличалась от оригинальной версии мессенджера для Android и называлась Update WhatsApp Messenger.

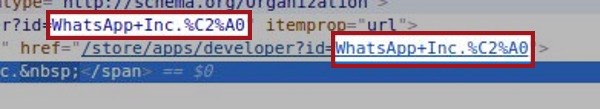

Чтобы выдать себя за разработчиков WhatsApp Inc, злоумышленники использовали Unicode-символ невидимого пробела на конце имени разработчика приложения:

Фальшивка запрашивала только доступ к интернету и использовалась как рекламная «обертка», загружающая дополнительный APK whatsapp.apk. При этом приложение пряталось от пользователя после установки с помощью пустой иконки и отсутствия названия.

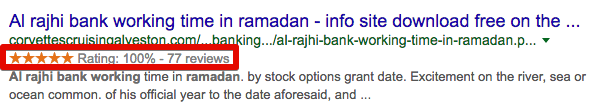

На большом количестве взломанных сайтов размещаются скрытые страницы, содержащие подобранные ключевые слова. Аналогичные ключи внедряются в существующие страницы. В результате Google присваивает этим страницам высокий рейтинг, и вредоносные сайты оказываются наверху поисковой выдачи по запросам, связанным с личными финансами и банковским обслуживанием.

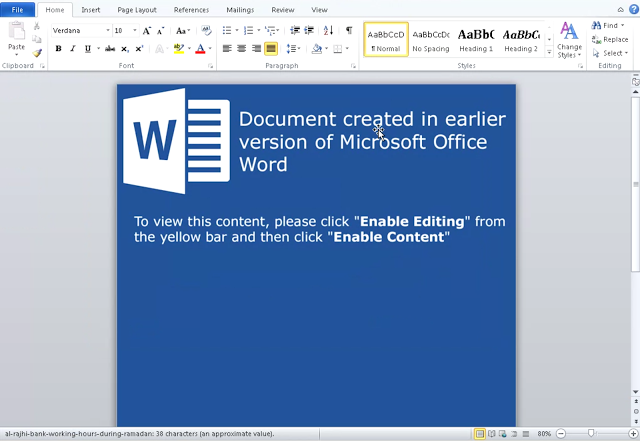

Когда пользователи попадают на такие сайты из поисковика, в браузере срабатывает вредоносный JavaScript, который переадресует жертв на несколько других ресурсов. В конце их ждет зараженный документ MS Word:

Вредоносное ПО

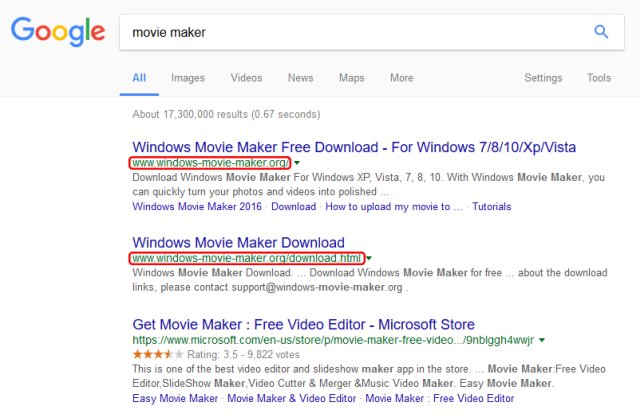

Для распространения используется сайт windows-movie-maker.org, выведенный в топ Google по поисковым запросам «Movie Maker» и «Windows Movie Maker». На руку мошенникам играет популярность приложения, поддержку которого Microsoft прекратила в начале 2017 года.

Фальшивый веб-сайт выглядит вполне убедительно:

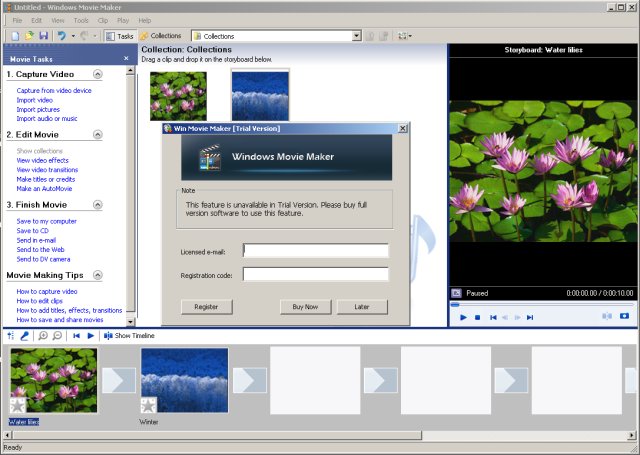

После установки и запуска приложение выдает сообщение о триальном периоде и предлагает оплатить $29,95 за лицензию со скидкой.

Разумеется, средства просто поступают к мошенникам, поскольку оригинальный MovieMaker — бесплатное приложение.

Умные устройства

Встроенный http-сервер в некоторых моделях принтеров Brother содержит уязвимость CVE-2017-16249, которую можно использовать для DoS-атаки на устройство. Специально подготовленный запрос HTTP POST заставляет веб-сервер надолго задуматься, а пока идёт обработка запроса, ни принтер, ни веб-интерфейс не работают.

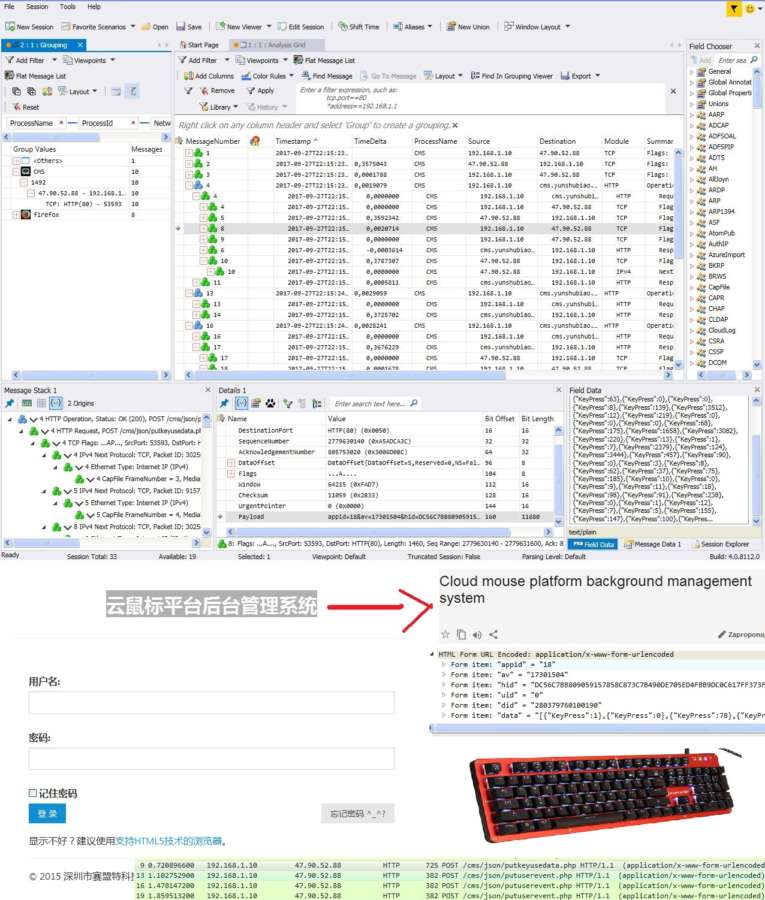

Китайские клавиатуры Mantistek GK2 Mechanical Gaming Keyboard собирают нажатия клавиш пользователя и передают их на сервер, принадлежащий Alibaba Group.

Позже выяснилось, что протоколируются не все нажатия на клавиши. Вместо этого утилита Cloud Driver из комплекта поставки клавиатур считает, сколько раз была нажата каждая клавиша.

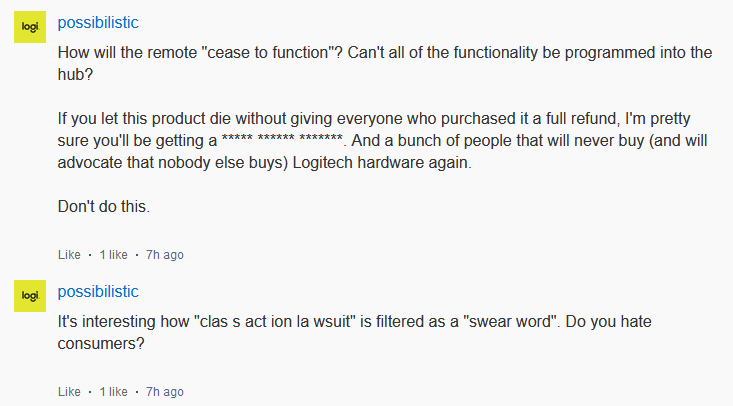

Компания Logitech уведомила пользователей хабов Harmony Link о том, что в связи с окончанием срока одной из лицезий на технологию, использованную в устройстве, все гаджеты будут автоматически выведены из строя, поскольку продлять лицензию компания не планирует.

После массового возмущения пользователей на официальных форумах поддержки Logitech компания внесла словосочетание «групповой иск» (class action lawsuit) в фильтр бранных слов.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.