Дайджест Start X № 394

Обзор новостей информационной безопасности с 25 по 31 октября 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

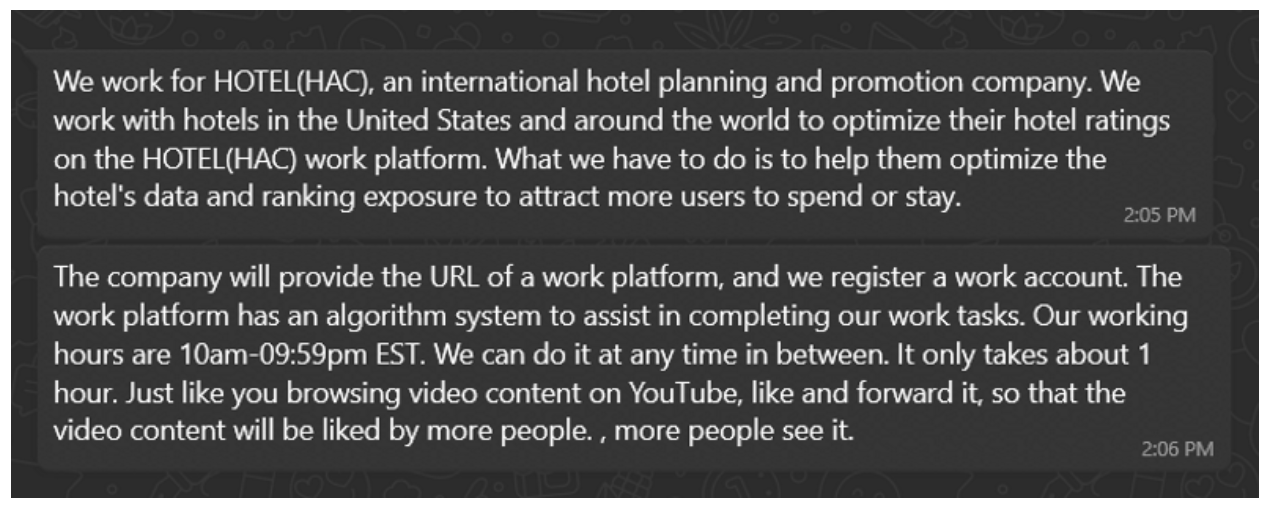

Выявлен всплеск мошеннических кампаний, нацеленных на соискателей удалённой работы. Новый вид мошенничества стремится получить быстрые выплаты от финансово уязвимых жертв.

Как действуют преступники

- Обман начинается на платформах обмена сообщениями и в социальных сетях, где злоумышленники представляются рекрутерами.

- Они предлагают удалённую работу в сферах музыкальных стримингов, оценки товаров и гостиничного бизнеса.

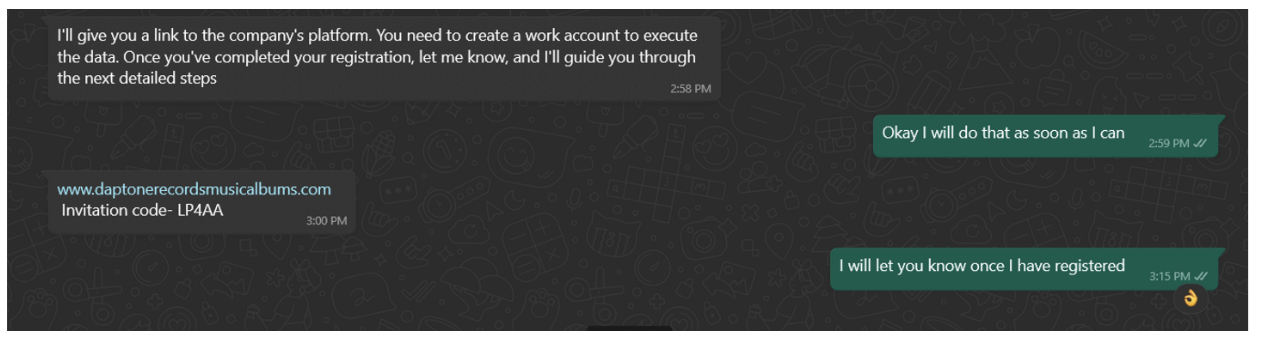

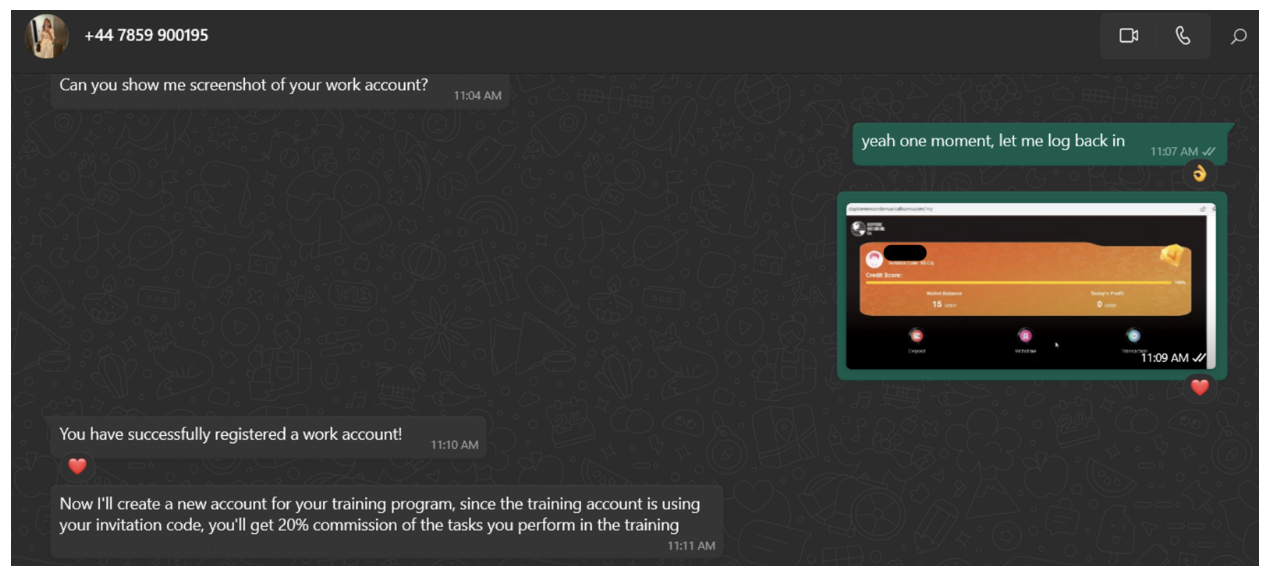

- Соискателей просят зарегистрироваться на поддельном портале для выполнения оплачиваемых задач.

- По мере выполнения заданий возникают «технические проблемы», из-за которых на аккаунте появляется отрицательный баланс. Для его пополнения жертве предлагают внести депозит, обещая доступ к более высокому доходу. В результате пользователи часто теряют сотни и даже тысячи долларов США.

- Злоумышленники активно используют Telegram и WhatsApp, где создают фальшивые чаты с другими «работниками», чтобы поддерживать иллюзию успешного заработка и стимулировать жертв к новым вложениям.

- Поддельные сайты часто имитируют бренды, такие как Temu и TikTok, а также гостиничные ассоциации. Высокий уровень вовлечённости позволяет мошенникам удерживать жертв в процессе.

Некоторые схемы оказались крайне прибыльными: за несколько месяцев мошенники собрали более 300 000 долларов США в криптовалютах Bitcoin и Ethereum.

Инциденты

Компания Change Healthcare официально подтвердила, что в результате кибератаки 21 февраля 2024 года были скомпрометированы данные более 100 млн человек. Происшествие стало крупнейшей утечкой защищённой медицинской информации (PHI) среди организаций, регулируемых HIPAA.

В ходе инцидента были похищены:

- информация о медицинском страховании (первичные, вторичные и другие медицинские планы/полисы, данные о страховых компаниях, ID участников/групп, ID плательщиков Medicaid Medicare);

медицинские данные (номера медицинских карт, диагнозы, лекарства, результаты анализов, снимки, сведения об уходе и лечении); - информация о выставлении счетов, претензиях и платежах (номера претензий, номера счетов, коды выставления счетов, платежные карты, финансовая и банковская информация, данные о произведенных платежах);

- прочие персональные данные, среди которых номера социального страхования, водительских прав, удостоверений личности, а также номера паспортов.

Похищенная информация может различаться для каждого конкретного пострадавшего, медицинские данные были раскрыты не во всех случаях.

Эту вымогательскую атаку и утечку данных связывают с хакерской группировкой BlackCat (ALPHV). Ранее в UnitedHealth Group признавали, что заплатили злоумышленникам выкуп, чтобы получить дешифровальщик и не дать хакерам обнародовать украденную во время атаки информацию. Сумма выкупа составила 22 млн долларов США. После его получения BlackCat отключила свои серверы и растворилась в небытии.

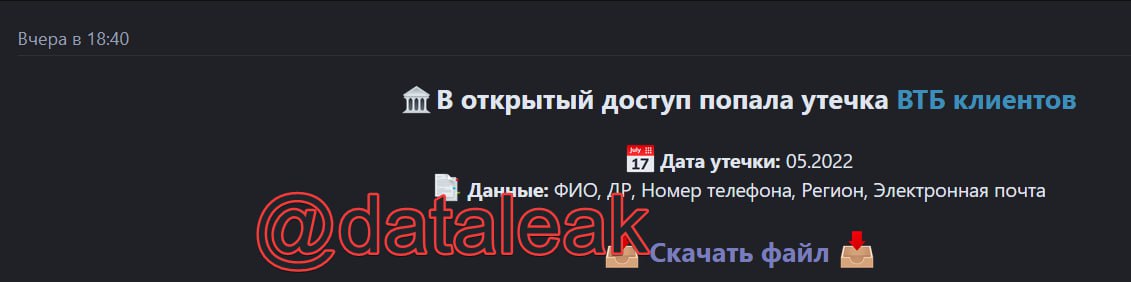

DLBI сообщает, что в свободный доступ на теневом форуме была выложена база данных «ВТБ-клиенты».

База содержит 6,1 млн строк: ФИО, номера телефонов, адреса эл. почты, даты рождения.

Известно, что данная база была составлена (обогащена) из нескольких других баз. За основу взята база, содержащая только номера телефонов и цифровые идентификаторы, размером более 9 млн строк и актуальностью 05.2022.

Проверка случайных номеров телефонов из оригинальной базы (9 млн телефонов) через Систему быстрых платежей (СБП) показала, что для всех этих номеров доступен банк «ВТБ».

Злоумышленник разместил в профиле Айри адрес контракта нового токена с тикером IB, чтобы привлечь инвесторов и поднять рыночную стоимость актива.

Хакерский аккаунт получил 12,5% от общего объема токенов, что вызвало резкое увеличение капитализации до 25 млн долларов США. Заработав на операции более 600 тысяч долларов США, злоумышленник начал массовую продажу токенов, что привело к обвалу стоимости актива на 98% и сократило капитализацию до 500 тысяч долларов США.

Участники сообщества попытались стабилизировать цену токена и частично восстановили его стоимость. Айри временно вернул доступ к своему аккаунту и сообщил, что хакер получил контроль над профилем через атаку на мобильного оператора, воспользовавшись схемой «SIM-swap». Однако вскоре аккаунт вновь подвергся подозрительным действиям, указывающим на отсутствие полного контроля

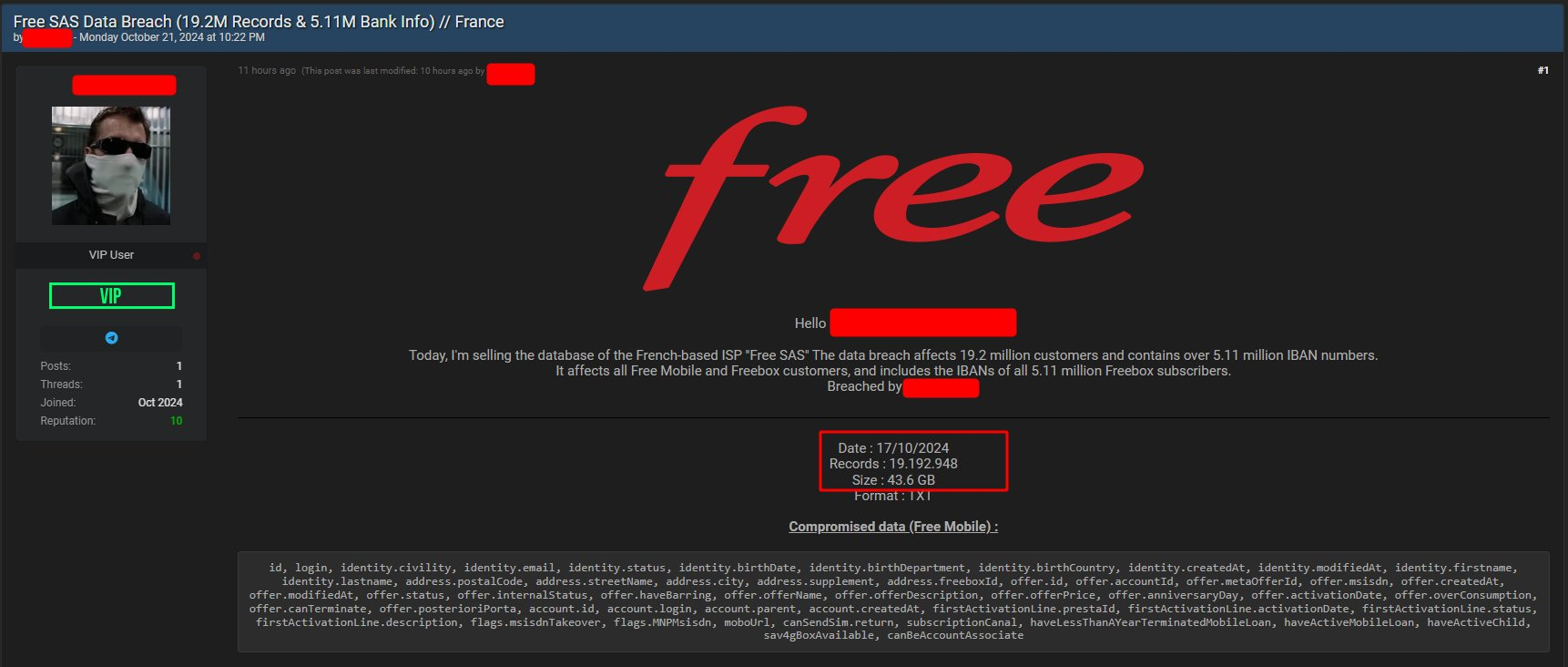

В даркнете выставлены на продажу базы данных французского оператора связи Free: информация о клиентах мобильных услуг Free Mobile и абонентах интернет-платформы Freebox.

В двух базах содержатся персональные данные более 19 млн человек, а также свыше 5 млн банковских реквизитов IBAN.

Free Mobile официально подтвердила факт атаки 26 октября, но отказалась комментировать объём утечки. В заявлении компании сказано, что кибератака не затронула пароли, данные банковских карт, электронные письма, SMS и голосовые сообщения. Оператор также отметил, что инцидент не повлиял на работу сервисов и услуг.

Представитель OMA сообщил, что IT-специалистам пришлось перейти на резервные системы, чтобы продолжить работу.

RansomHub требует выкуп, угрожая опубликовать 3 Тб украденных данных.

OMA предупредила пассажиров о временных неудобствах. Экраны с информацией о рейсах пока не работают, но сотрудники помогают пассажирам найти нужные терминалы. В аэропортах также размещены QR-коды для поиска выхода на посадку.

Первое сообщение об инциденте было сделано 15 октября, когда в аэропортах OMA перестали работать экраны.

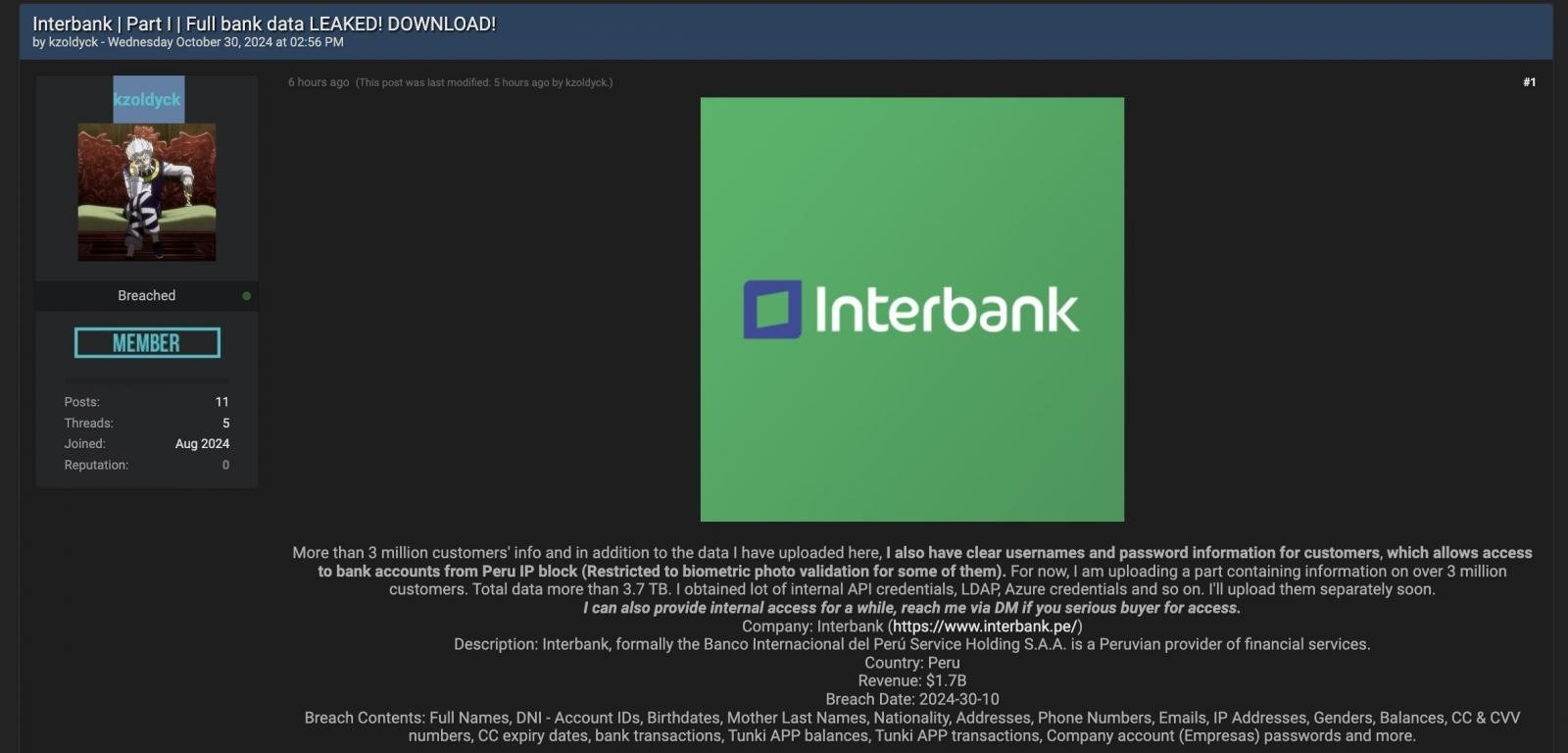

В Interbank подчеркивают, что большинство операций сейчас проводятся в штатном режиме, а вклады клиентов находятся в безопасности. Пока организация не раскрывает точное количество пострадавших клиентов.

Злоумышленник утверждает, что похитил полные имена клиентов Interbank, идентификаторы счетов, даты рождения, адреса, номера телефонов, адреса электронной почты и IP-адреса, а также номера банковских карт и CVV, информацию о сроках действия карт, данные о банковских операциях и другую конфиденциальную информацию, включая учётные данные в виде открытого текста.

Мошенники использовали конфиденциальные данные крупной налоговой компании H&R Block Canada, чтобы получить доступ к личным аккаунтам канадцев в канадском налоговом агентстве (CRA) и похитить более 6 миллионов долларов через поддельные налоговые возвраты.

Чтобы перевести деньги себе, мошенники меняли банковскую информацию на счетах пострадавших. Например, в одном случае злоумышленники указали поддельный адрес на несуществующей улице, чтобы скрыть махинации.

В ходе расследования стало известно, что сотрудники CRA обнаружили утечку данных H&R Block лишь когда на теневых онлайн-ресурсах стали предлагаться украденные данные.