Дайджест Start X № 393

Обзор новостей информационной безопасности с 18 по 24 октября 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Кампания получила название Horns&Hooves («Рога и копыта») и продолжается с весны 2023 года. Целями хакеров стали как частные пользователи в России, так и предприятия из сферы торговли и услуг.

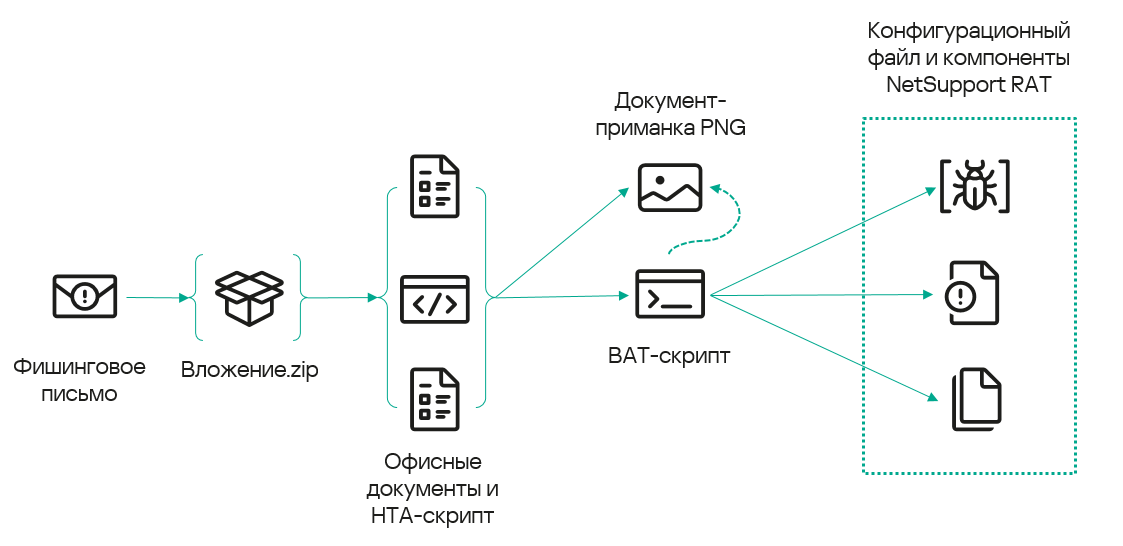

Как действуют преступники

- Обычно письма атакующих содержат ZIP-архивы, внутри которых находятся файлы с вредоносными скриптами (обычно JScript).

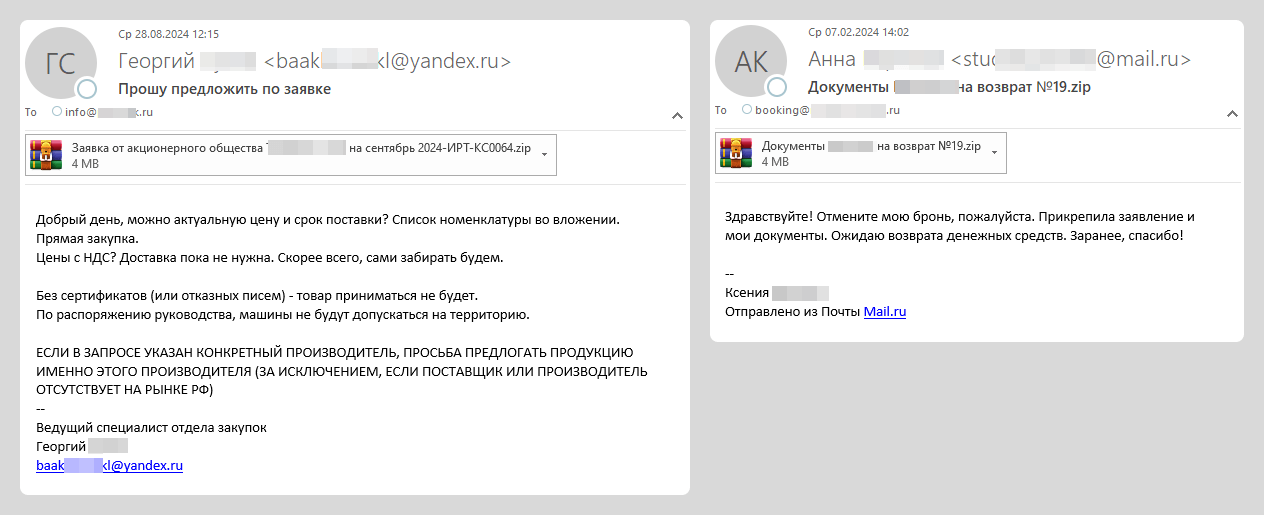

- Послания замаскированы под различные обращения: заявки на закупку товаров, запросы цен, акты сверки, заявления на возврат, досудебные или обычные претензии.

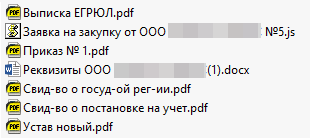

- Для создания видимости легитимности в архиве помимо скрипта действительно могут быть документы, относящиеся к конкретной организации или человеку, за которых выдают себя злоумышленники. Например, к письмам с запросом цен прилагаются выписки из ЕГРЮЛ, свидетельства о постановке на налоговый учет и карточки компаний.

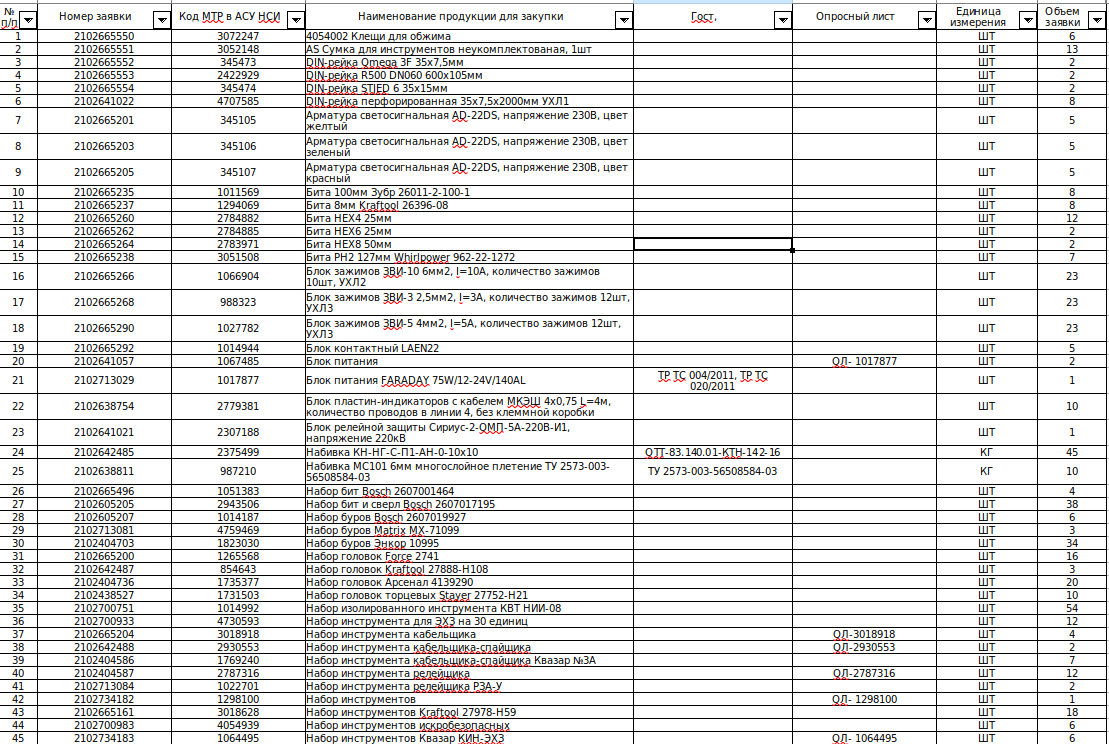

- При запуске вредоносного скрипта на экране жертвы отображается документ-приманка, например таблица со списком товаров для закупки.

- В результате таких атак на устройства жертв проникают трояны NetSupport RAT или BurnsRAT. Это вредоносные версии легитимных инструментов NetSupport Manager и Remote Manipulator System, возможностями которых злоупотребляют злоумышленники.

- Установка RAT — лишь промежуточное звено в атаке. После заражения на некоторые устройства пытались установить еще и стилеры (например, Rhadamanthys и Meduza).

Последствия заражения для компаний могут быть разными в зависимости от того, в чьи руки в дальнейшем попадут украденные сведения: от кражи данных до шифрования и повреждения систем. Также атакующие могут собирать документы и электронные адреса для продолжения собственных атак.

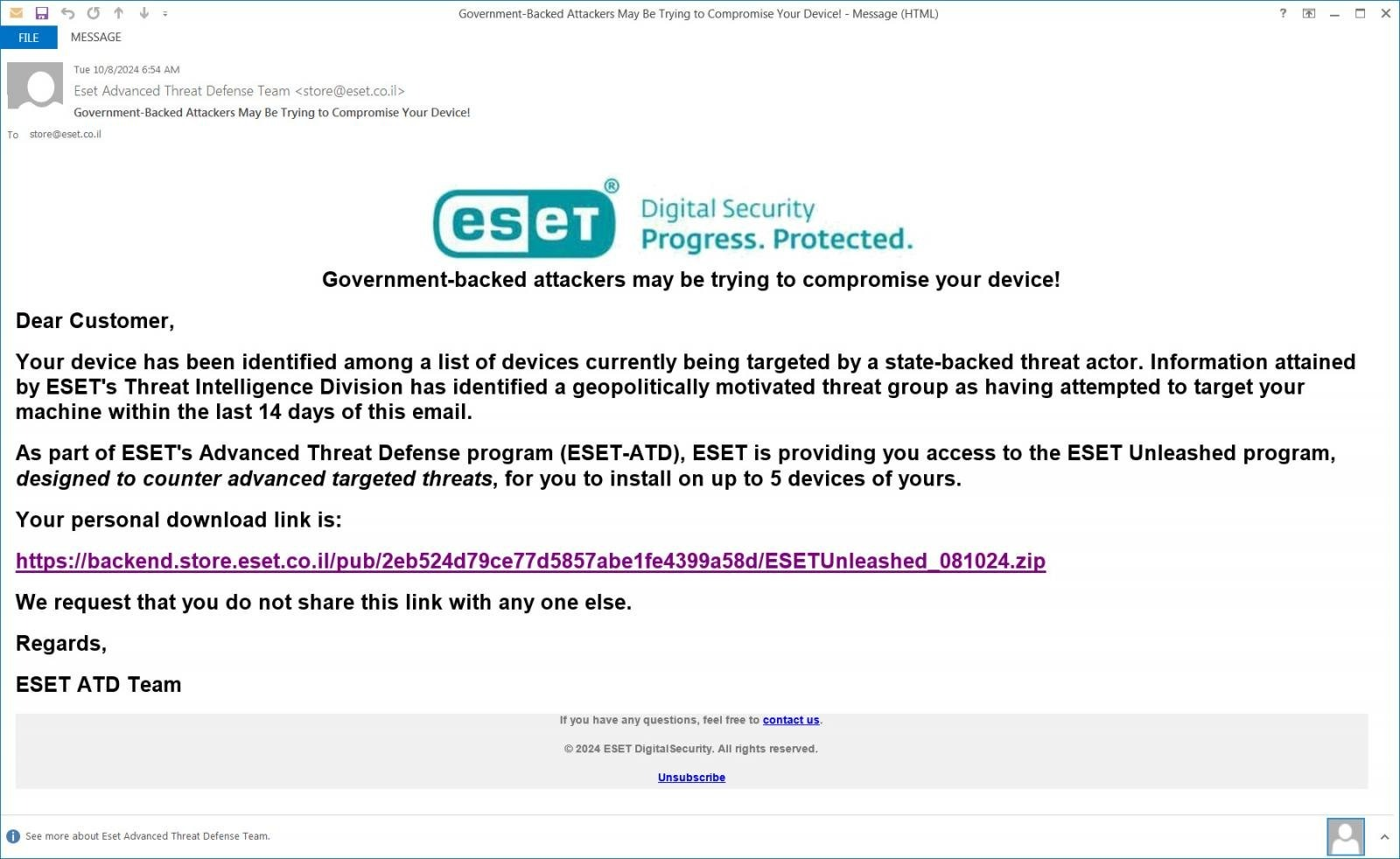

Злоумышленники скомпрометировали эксклюзивного партнера компании ESET в Израиле и разослали клиентам фишинговые письма, предлагая под видом антивирусного ПО установить вредоносное ПО, уничтожающее данные.

Как действовали преступники

- Хакеры рассылали жертвам электронные письма с логотипом ESET с легитимного домена eset.co.il, которым управляет компания Comsecure — израильский дистрибьютор продуктов ESET.

- В письмах хакеры выдавали себя за представителей ESET Advanded Threat Defense Team и предупреждали, что некие правительственные хакеры якобы пытаются атаковать устройство клиента. Для защиты от этой угрозы жертве предлагалось установить продвинутый антивирусный инструмент ESET Unleashed, якобы предназначенный для «противодействия современным таргетированным угрозам».

- Чтобы придать атаке большую легитимность, ссылка на загрузку ESET Unleashed тоже вела в домен eset.co.il.

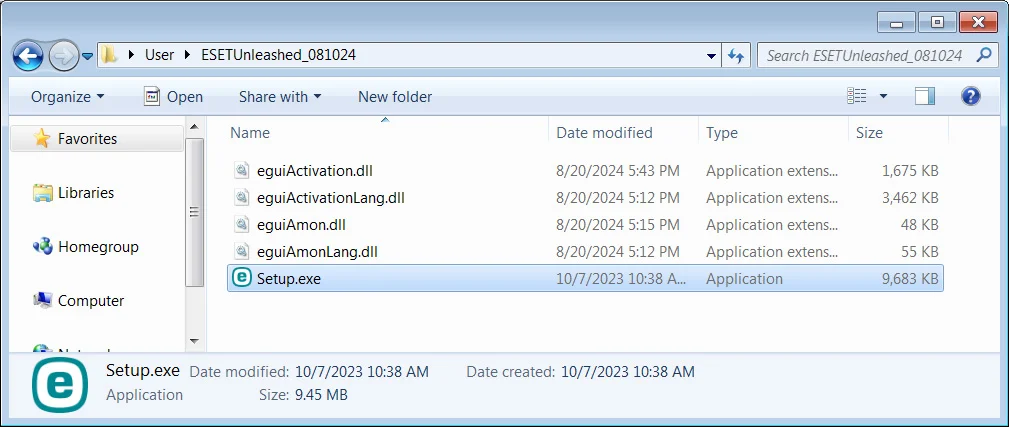

- Вредоносный ZIP-архив содержал четыре DLL-файла, подписанные подлинным цифровым сертификатом ESET, и файл Setup.exe, который не был подписан.

- Все DLL-библиотеки представляли собой легитимные файлы, действительно распространяющиеся в составе антивирусного ПО ESET, а вот Setup.exe был вайпером, то есть малварью для стирания и уничтожения данных.

- Вредоносное ПО использовало множество приемов, чтобы избежать обнаружения и обращалось к легитимному израильскому новостному сайту www.oref.org.il.

Мошенники рассылают поддельные квитанции на оплату услуг ЖКХ жителям Подмосковья. Внешне такие квитанции выглядят как обычные. Но деньги, которые переводят жители, попадают мошенникам.

Особенности кампании

- В почтовом ящике человека оказывается документ, похожий на реальную квитанцию на оплату услуг ЖКХ.

- Жертва оплачивает эти услуги, а позже приходит уже настоящая квитанция (вариант: настоящую квитанцию воруют мошенники, а через месяц приходит долговая квитанция от УК).

- QR-код на бланке может содержать ссылку, при переходе по которой человек загрузит вредоносное ПО с предоставлением удалённого доступа к смартфону, на которому установлены банковские приложения и «Госуслуги».

- В итоге человек может потерять не только те деньги, которые переведет преступникам, но и вообще все свои сбережения.

Инциденты

Хакеры получили доступ к приватным ключам разработчиков Radiant Capital, что в итоге позволило им похитить средства пользователей.

В компании заявили, что пострадавшие разработчики использовали аппаратные кошельки и находились в разных географических точках, что снижало вероятность скоординированной физической атаки, однако злоумышленники смогли скомпрометировать устройства как минимум трёх основных контрибуторов с помощью сложной инъекции вредоносного ПО. Затем эти скомпрометированные устройства использовались для подписи вредоносных транзакций.

По словам представителя Radiant Capital, компания «столкнулась с очень изощренным нарушением безопасности, в результате которого потеряла 50 миллионов долларов». Устройства разработчиков были скомпрометированы таким образом, что «отображали легитимные данные о транзакциях, в то время как вредоносные транзакции подписывались и выполнялись в фоновом режиме». Также сообщается, что взломанные устройства «не демонстрировали никаких очевидных предупреждений, не считая незначительных сбоев и сообщений об ошибках».

Работа компании Casio нарушена из-за кибератаки вымогателя в начале октября. Представитель компании сообщил, что пока не видит перспектив восстановления, а все предпринимаемые меры усложняют выполнение заказов и взаимодействие с поставщиками.

Вымогательское ПО нарушило работу нескольких ключевых систем Casio. В результате компания временно приостановила приём товаров на ремонт и предупредила, что возобновление обслуживания ожидается не раньше конца ноября.

Ответственность за атаку взяли на себя вымогатели из группировки Underground. Преступники заявили, что похитили 204,9 ГБ данных, среди которых информация временных и штатских сотрудников, а также работников компаний-партнеров и бизнес-партнёров. Также хакеры получили доступ к данным соискателей, проходивших собеседования с Casio и её партнёрами.

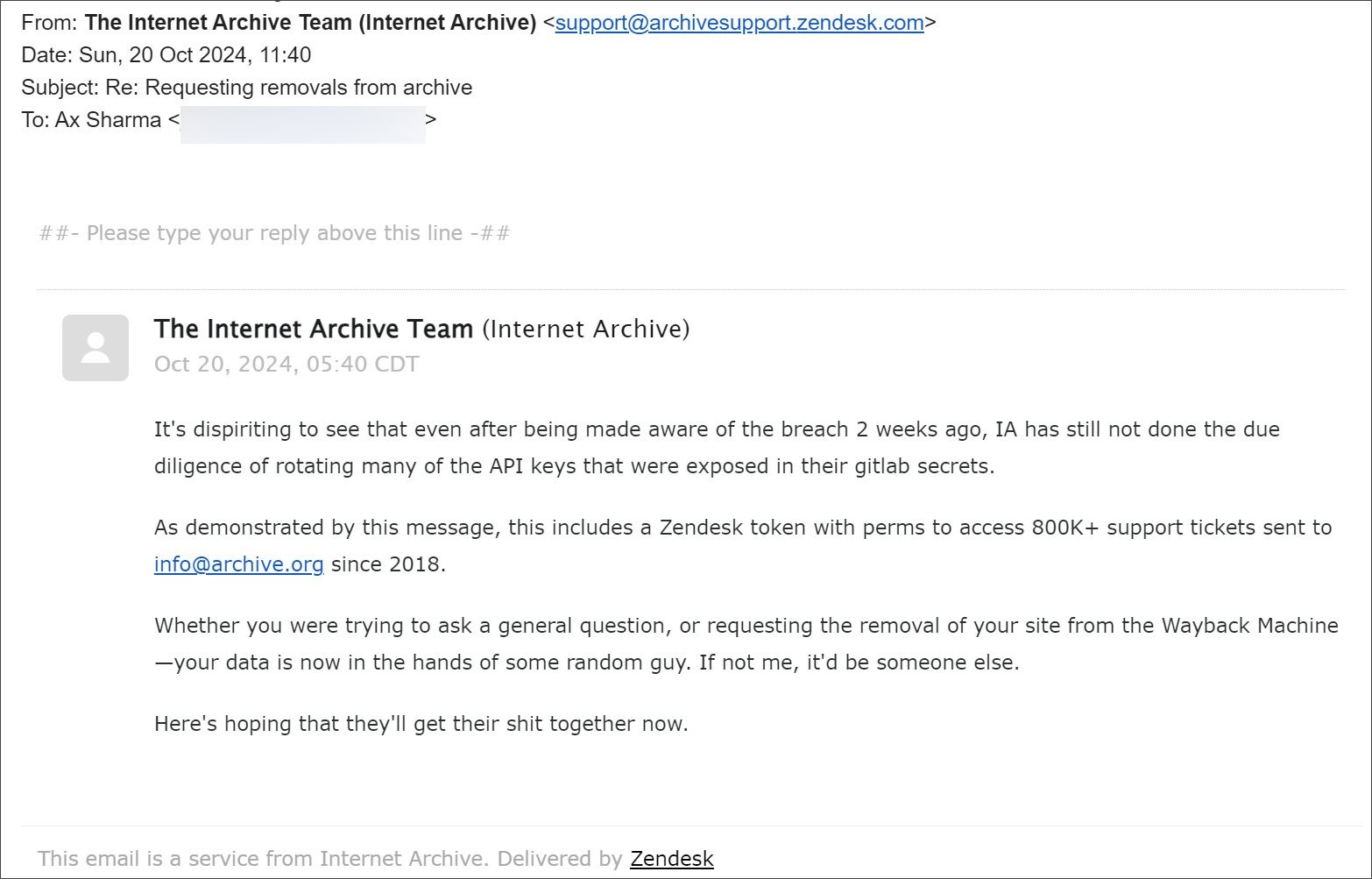

Некоммерческая организация «Архив интернета» (Internet Archive) второй раз за этот месяц пострадала от хакерской атаки. Злоумышленникам удалось похитить аутентификационные токены GitLab и скомпрометировать Zendesk организации.

Первый взлом произошёл в середине октября, когда «Архив интернета» подвергся дефейсу, краже данных и мощным DDoS-атакам. Тогда злоумышленники сумели похитить информацию о 31 млн пользователей.

В прошедшие выходные множеству пользователей неожиданно пришли ответы на старые запросы по удалению контента из Internet Archive. Сообщения были написаны злоумышленниками и гласили, что организация взломана, поскольку небрежно обращалась со своими аутентификационными токенами, которые были похищены две недели назад во время первой атаки.

Письма прошли все проверки, аутентификацию DKIM, DMARC и SPF, и были отправлены авторизованным сервером Zendesk с адреса 192.161.151.10.

При этом некоторые читатели сообщили журналистам, что при запросе на удаление контента из Wayback Machine им приходилось указывать личные данные. Теперь эта информация тоже может находиться в руках злоумышленников, в зависимости от того, какой доступ они имели к Zendesk.

В результате DDoS-атаки на несколько минут был нарушен доступ к порталу «gov.cy», однако остальные сайты министерств и ведомств остались недоступными для злоумышленников и продолжали работать в штатном режиме.

Министерство исследований, инноваций и цифровой политики Кипра сообщило, что оперативная и скоординированная работа специалистов помогла предотвратить атаку. В ведомстве не раскрыли, кто стоит за атаками и какие мотивы могли ими руководить.

МИД РФ сообщил о «беспрецедентной» атаке на свой сайт.

Высказывают предположения, что хакерская атака может быть связана с успешно проходящим саммитом БРИКС в Казани.

Мария Захарова прокомментировала инцидент:

«Мы регулярно сталкиваемся с атаками на наш сайт, но сегодняшнее кибернападение отличается беспрецедентным масштабом, и для того, чтобы восстановить работоспособность интернет-ресурсов, мы решили не добавлять нагрузки на сайт в виде трансляции и перенести брифинг.»

По состоянию на 10.30 утра в четверг сайт МИД РФ работает.

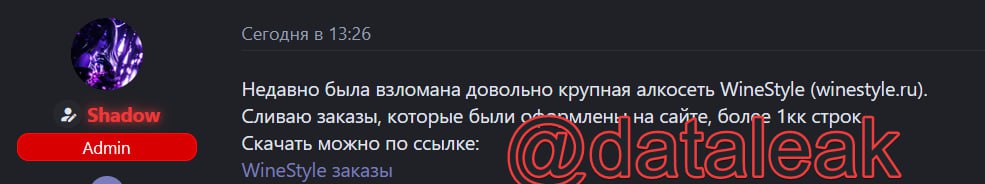

Телеграм-канал «Утечки информации» сообщает, что в свободный доступ были выложены данные заказов и покупателей сети винных магазинов winestyle.

В текстовом файле, содержащем 1 154 694 строки, находятся: имена, телефоны (427 тыс. уникальных), адреса эл. почты (407 тыс. уникальных), адреса доставки, содержимое, даты и стоимость заказов, IP-адреса.

Данные датируются 23.10.2024.