Дайджест Start X № 392

Обзор новостей информационной безопасности с 11 по 17 октября 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании

- Hijack Loader, также известный как DOILoader и SHADOWLADDER, распространяется через загрузку поддельных файлов под видом пиратского программного обеспечения или фильмов.

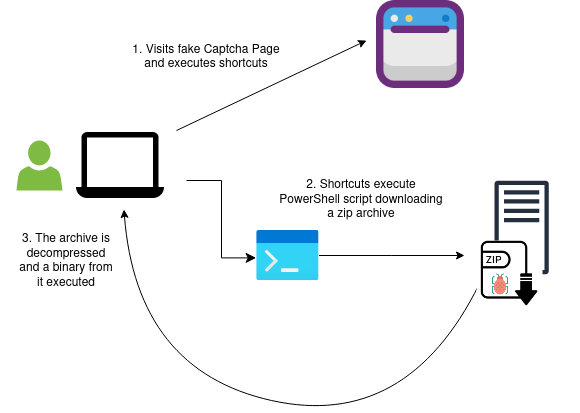

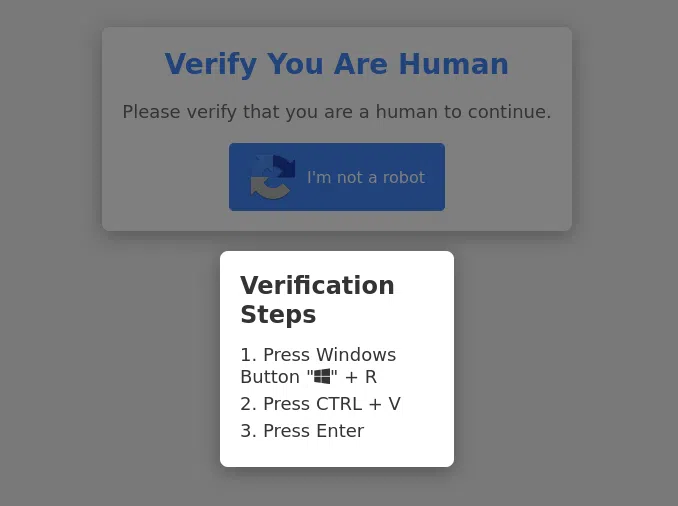

- Новые версии атак направляют пользователей на фальшивые CAPTCHA-страницы, где предлагается ввести и запустить вредоносную команду PowerShell, загружающую заражённый архив.

- Эксперты наблюдали три вариации вредоносного скрипта PowerShell с середины сентября этого года. Среди них — скрипты, использующие «mshta.exe» и «msiexec.exe» для выполнения кода и загрузки вредоносных данных с удалённых серверов.

- Архив, который скачивают жертвы, содержит как легитимный исполняемый файл, так и вредоносный DLL, загружающий Hijack Loader.

- Вредоносный файл расшифровывает и выполняет закодированные данные, предназначенные для загрузки и запуска инфостилера.

Как действуют преступники

- Мошенники взламывают аккаунты неактивных пользователей и начинают обзвон других пользователей мессенджера, выдавая себя за сотрудников банков или сотовых операторов.

- Для создания доверия мошенники могут изменить изображение профиля на логотип компании.

- Звонки поступают через мессенджер с номера жертвы, не подозревающей о взломе, что затрудняет идентификацию мошенничества. В результате со взломанного аккаунта могут проводиться массовые обзвоны.

- Чаще всего жертвами такой схемы становятся пожилые люди, которым мессенджер установили дети или внуки.

Инциденты

Центр мониторинга и управления сетью связи общего пользования (ЦМУ ССОП) сообщил, что каналы связи и инфраструктура нескольких операторов связи, а также инфраструктура крупного хостинг-провайдера подверглись массированным DDoS-атакам.

Максимальная мощность кибератаки составила до 1,73 Тбит/с. В атаке в основном принимали участие IP-адреса, зарегистрированные в США, Швеции и Великобритании, говорится в сообщении.

Атаки были успешно отражены с помощью средств Национальной системы противодействия DDoS-атакам (НСПА), созданной Роскомнадзором. Система обеспечивает дополнительную защиту ресурсов российского сегмента Интернета с использованием возможностей трансграничных технических средств противодействия угрозам (ТСПУ).

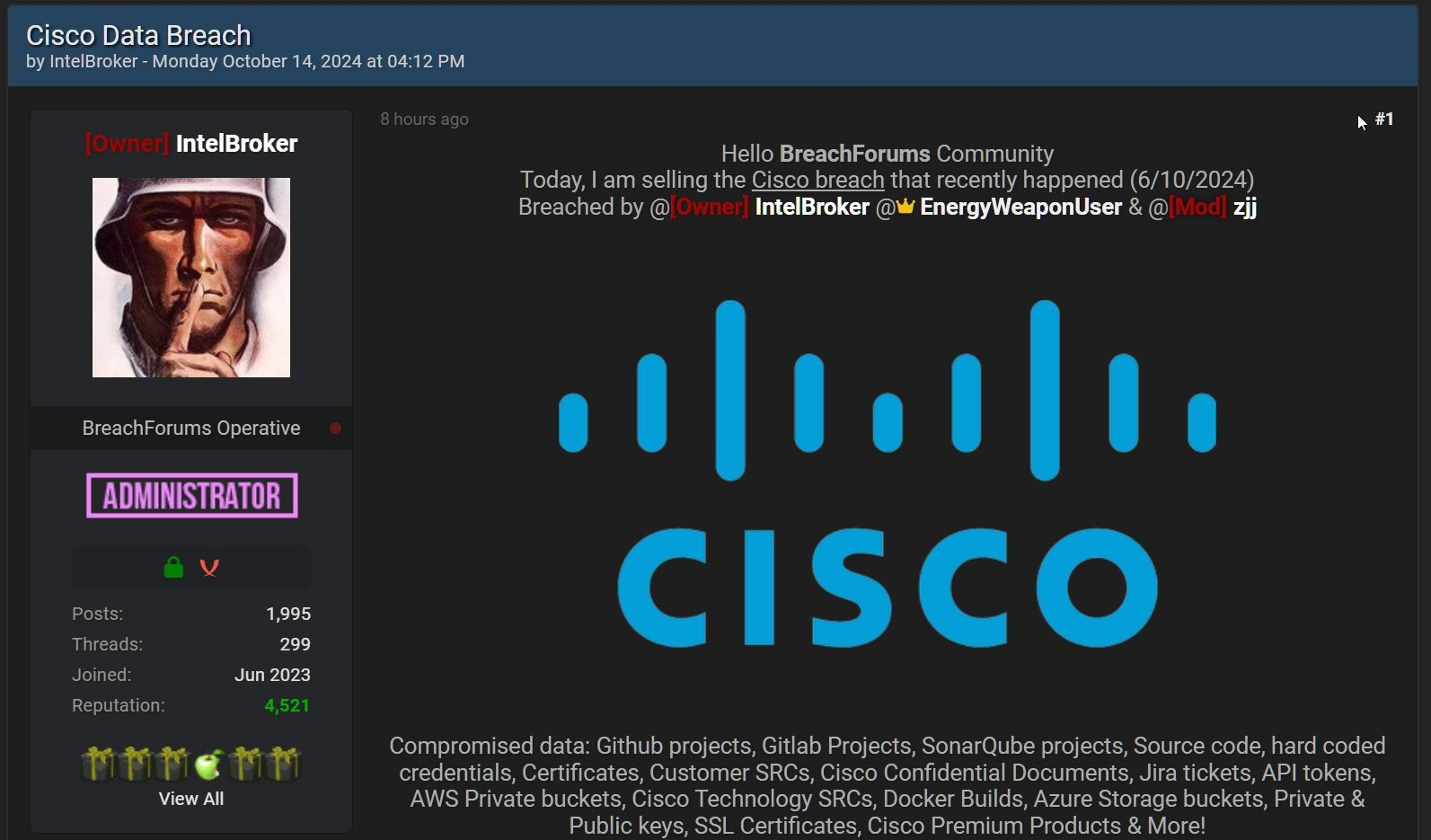

Хакер под ником IntelBroker заявил, что 6 октября он и его сообщники (EnergyWeaponUser и zjj) взломали компанию Cisco и похитили большое количество данных о разработчиках.

«Скомпрометированные данные: проекты Github, проекты Gitlab, проекты SonarQube, исходный код, жестко закодированные учетные данные, сертификаты, SRC клиентов, конфиденциальные документы Cisco, тикеты Jira, API-токены, приватные бакеты AWS, технологические SRC Cisco, сборки Docker, бакеты Azure Storage, приватные и публичные ключи, SSL-сертификаты, премиум-продукты Cisco и многое другое», — гласит сообщение IntelBroker на хакерском форуме.

В своём посте IntelBroker поделился образцами украденных данных, включая БД, информацию о клиентах, различную документацию для заказчиков и скриншоты порталов управления.

Хакер не предоставил никаких подробностей о том, как были получены все эти данные.

Представители Cisco сообщили журналистам, что уже расследуют эти заявления хакеров.

Источник неожиданной откровенности — публикация на различных сайтах, в Discord, X и на Reddit многочисленных скриншотов исходных кодов и сборок предстоящих игр Pokemon, разработанных Game Freak.

Хотя Game Freak не признала факт утечки данных, в компании подтвердили, что в результате хакерской атаки были украдены личные данные 2600 сотрудников, подрядчиков, бывших работников, а также бывших партнеров по бизнесу.

Известно, что в руки хакеров попали полные имена и email-адреса сотрудников, то есть потенциальные риски от этой утечки должны ограничиваться фишинговыми атаками и таргетированным брутфорсом. Компания обещает, что с пострадавшими в результате этого инцидента свяжутся в индивидуальном порядке.

Слабым звеном оказалась не сама Verizon, а сторонний провайдер, с которым сотрудничает компания.

Информацию выставил на продажу некто под ником Cyberphantom. Он заявил изданию, что работает с сообщником под ником Judische и ответственен за крупные взломы, вроде атак на AT&T и Ticketmaster.

Похищенные у Verizon данные действительно имеют некоторое сходство с информацией, украденной у компании AT&T летом текущего года. Тогда хакеры похитили метаданные звонков и текстовых сообщений 109 млн абонентов.

Взломщик подтвердил журналистам, что речь в объявлении идет о Verizon и добавил, что данные были получены из PTT-систем компании. Хотя Cyberphantom предоставил изданию несколько образцов данных, он отказался предоставить семпл, в котором фигурировали бы адреса и имена, упомянутые в объявлении.

Хакер сообщил, что не собирался вымогать у компании деньги, а решил сразу продать украденную информацию.