Дайджест Start X № 391

Обзор новостей информационной безопасности с 4 по 10 октября 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Как действуют преступники

- Злоумышленники используют для удалённого доступа к системам жертв агент для легитимной платформы MeshCentral.

- Агент загружается на устройства жертв после перехода по вредоносной ссылке, которую пользователи получают в фишинговых письмах.

- Перед атаками злоумышленники из Awaken Likho собирают как можно больше информации о своей цели, чтобы подготовить максимально убедительные послания.

- Вредоносное ПО распространяется в самораспаковывающемся архиве, созданном при помощи 7-Zip. Всего архив содержит пять файлов, четыре из которых замаскированы под легитимные системные службы и командные файлы. Среди них файл с MeshAgent — агентом для легитимной платформы MeshCentral.

- После открытия архива, содержащиеся в нем файлы и скрипты выполняются автоматически, и в результате малварь закрепляется в системе, а злоумышленники получают удалённый доступ к устройству цели.

Особенности кампании

- Преступники регистрируют фальшивые сайты и завлекают туда блогеров, которые в соответствии с законом обязаны предоставить сведения о себе в специальный перечень Роскомнадзора.

- Кибераферисты обещают помочь с подачей данных и получить регистрацию СМИ без дополнительных сложностей.

- За последние три месяца было зарегистрировано почти 500 подобных доменов и Telegram-каналов.

- Никаких проблем с подачей документов в Роскомнадзор на самом деле нет, всё происходит быстро и бесплатно.

- У доверчивых блогеров воруют личные данные и списывают деньги за «услугу» ускоренной регистрации.

- В результате вместо передачи данных в РКН люди добровольно отдают информацию злоумышленникам, да ещё и платят им деньги.

Инциденты

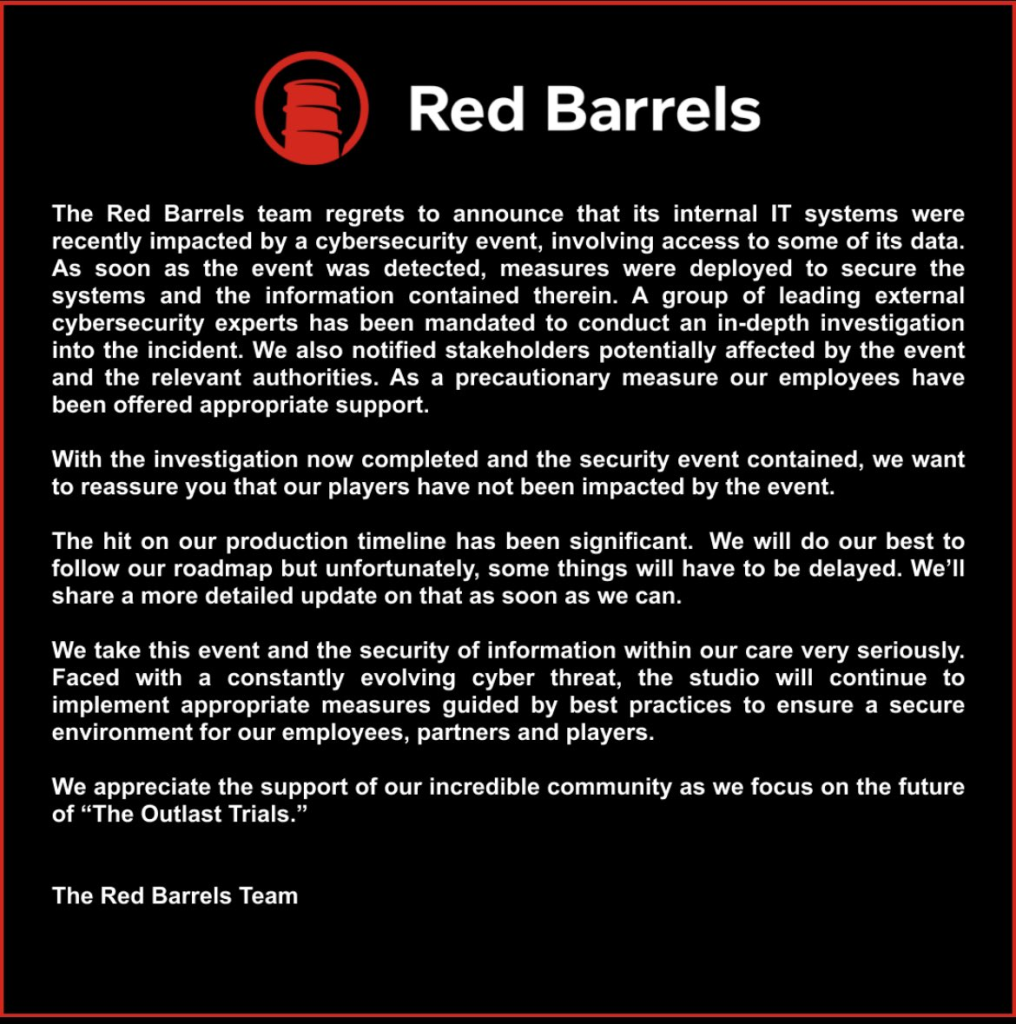

Представители Red Barrels сообщили, что внутренние IT-системы студии подверглись несанкционированному доступу, в результате чего злоумышленники получили доступ к части данных компании. Сразу после обнаружения атаки были приняты меры по обеспечению безопасности систем и содержащейся в них информации.

По заявлению Red Barrels, атака нанесла значительный ущерб производственным планам компании. В связи с этим некоторые этапы разработки будут задержаны, но студия приложит все усилия, чтобы следовать первоначальному плану. Ожидается, что в ближайшее время будут предоставлены более детальные обновления по этому вопросу.

Red Barrels не раскрыла подробностей о похищенных данных, однако получившие к данным утечки СМИ сообщают, что злоумышленники завладели исходными кодами игр, билдами, данными о сотрудниках и даже информацией о кредитных картах компании.

В открытом доступе обнаружены 7 хранилищ Azure Blob Storage, содержащие персональные данные почти 135 000 клиентов в Латинской Америке.

Утечка затронула жителей Доминиканской Республики, Мексики, Эквадора, Сальвадора, Боливии и Коста-Рики. Большая часть пострадавших, около 100 000 человек, — граждане Доминиканской Республики.

Под угрозой оказались следующие данные:

— ФИО;

— логины пользователей финансовых приложений;

— адреса электронной почты;

— номера телефонов.

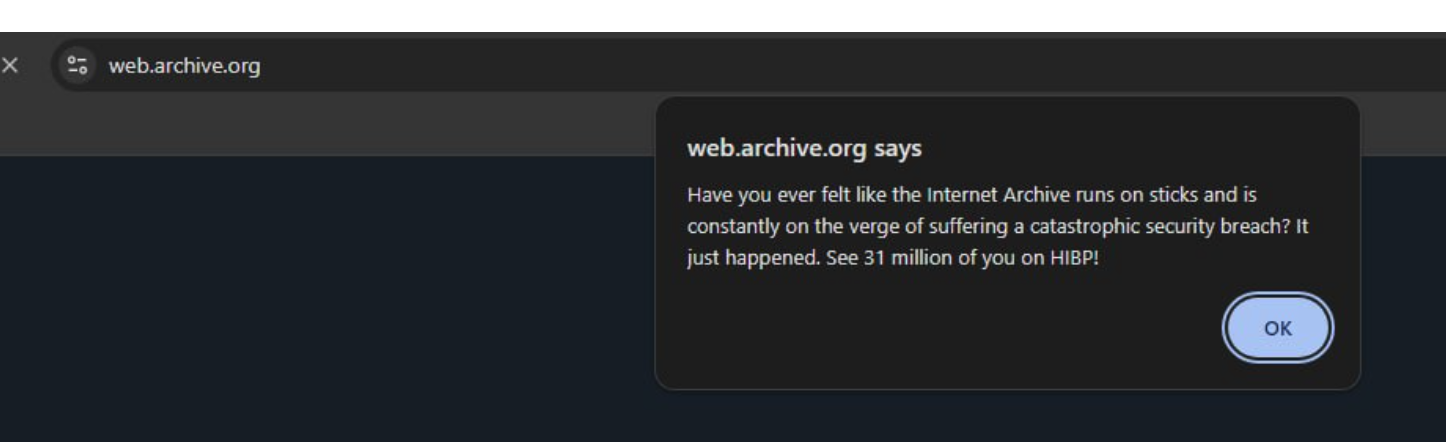

Об атаке стало известно 9 октября 2024 года. Первыми взлом заметили посетители сайта archive.org, так как хакеры создали JavaScript-оповещение, в котором заявили, что Internet Archive скомпрометирован.

Похищенная БД содержит информацию о зарегистрированных пользователяъ, включая их адреса электронной почты, псевдонимы, временные метки смены паролей, хешированные bcrypt пароли и другую внутреннюю информацию.

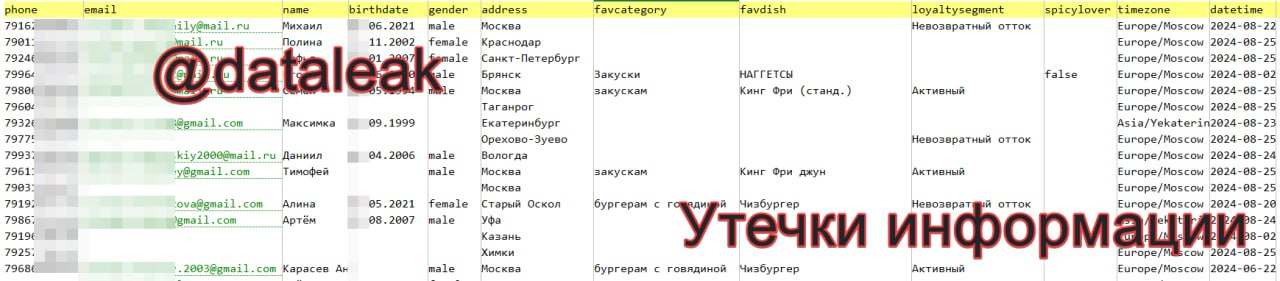

В открытом доступе опубликованы данные клиентов сети быстрого питания «Бургер Кинг».

В дампе 5,6 млн строк за промежуток времени с 31.05.2018 по 25.08.2024. Каждая строка содержит:

- имя,

- телефон (4 886 993 уникальных номера),

- адрес эл. почты (3 163 628 уникальных адресов),

- дату рождения,

- пол,

- город,

- любимую категорию/блюдо,

- дату заказа.

Эксперты считают, что данные получены из мобильного приложения.

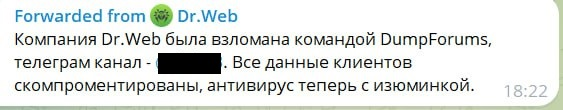

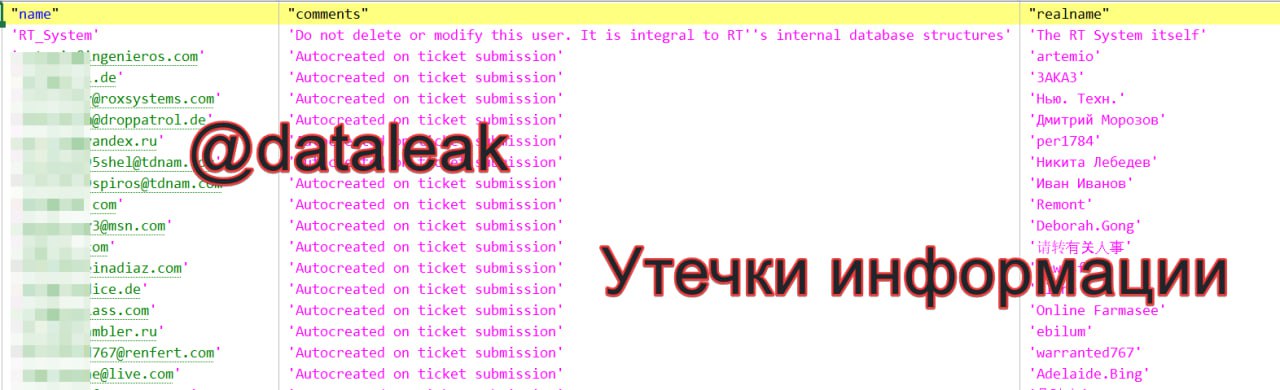

Хакерская группировка DumpForums заявила о компрометации инфраструктуры компании «Доктор Веб».

Через официальный Telegram-бот компании пользователям пришли сообщения о взломе, а хакеры уже опубликовали дампы нескольких БД внутренних ресурсов.

Как сообщают эксперты DLBI, хакеры обнародовали дампы ldap.dev.drweb[.]com, vxcube.drweb[.]com, bugs.drweb[.]com, antitheft.drweb[.]com, rt.drweb[.]com и других ресурсов, содержащих актуальные на 17 сентября 2024 сведения.

В своем Telegram-канале группировка заявляет, что похитила у компании более 10 ТБ данных и скрывалась в сети компании более месяца:

«Нам удалось взломать и выгрузить сервер корпоративного GitLab, где хранились внутренние разработки и проекты, сервер корпоративной почты, Confluence, Redmine, Jenkins, Mantis, RocketChat — системы, где велась разработка и обсуждались задачи. Все проекты по улучшению безопасности теперь, кажется, нуждаются в защите сами по себе. Не оставили без внимания и ресурсы по управлению ПО. Клиентские базы данных. Да, данные пользователей, которые доверяли Dr.Web свою безопасность, мы так же выгрузили. Вишенка на торте — домен контроллер. Овладев им, нам оставалось лишь пополнять наши накопители, выгружая все больше данных».

Бывший сотрудник «Доктор Веб», пожелавший сохранить анонимность, подтвердил подлинность информации на опубликованных хакерами скриншотах.

Представители «Доктор Веб» выпустили официальное заявление, в котором настаивают, что сообщения о взломе не соответствуют действительности.

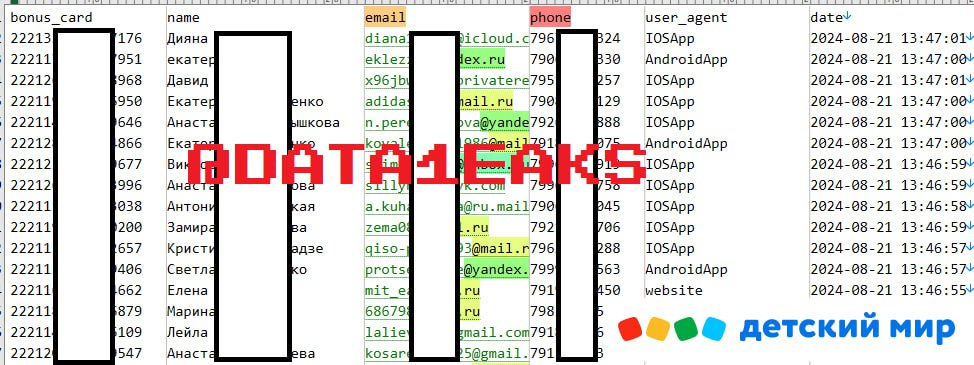

В открытом доступе обнаружены данные 1,2 млн клиентов магазина «Детский мир». Скомпрометированы пользователи сайта, мобильных приложений под Android и iOS.

В базе содержатся следующие данные:

- номер бонусной карты;

- фамилия имя;

- телефон (1 082 110 уникальных);

- эл. почта (1 079 373 уникальных);

- метка юзер-агент (IOSApp, AndroidApp, website);

- дата покупки.

Актуальность данных в утечке — август 2024 года.

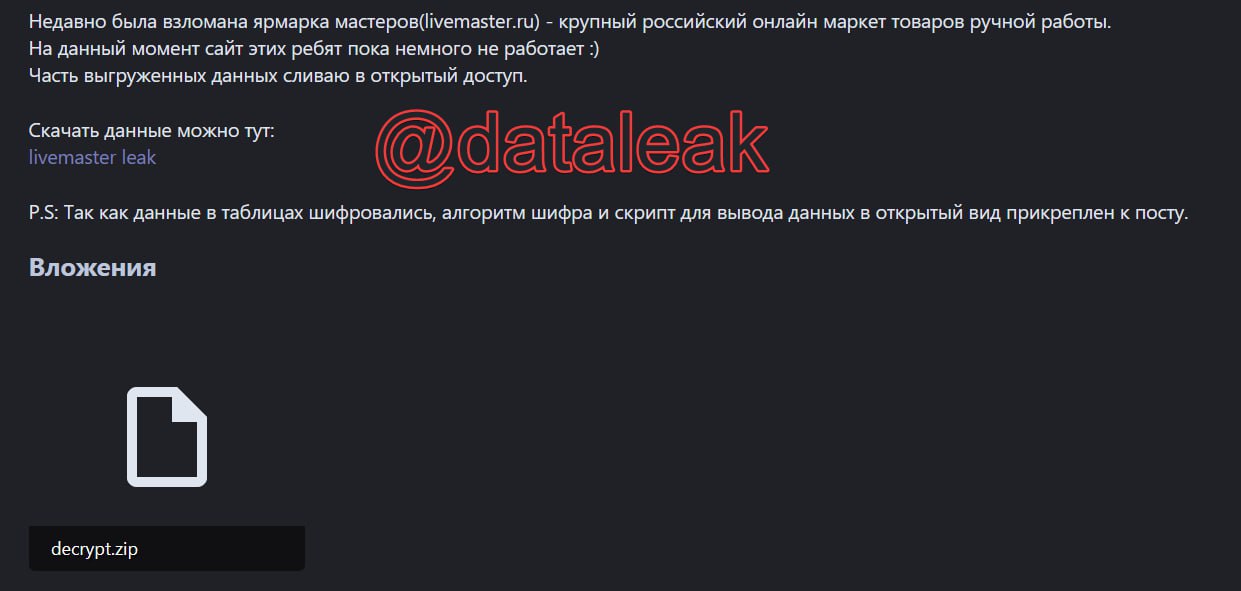

На одном из теневых форумов выложили частичный дамп базы данных маркетплейса «Ярмарка Мастеров».

Полный дамп содержит: ФИО, 3,3 млн уникальных номеров телефонов, 6,3 млн уникальных адресов эл. почты, адреса доставки, данные заказов, частичные номера банковских карт, ссылки на соц. сети, IP-адреса и многое другое.

Информация актуальна на 05.10.2024.

В настоящий момент компания совместно с привлечёнными внешними специалистами проводит расследование для выяснения масштабов и последствий взлома. Основное внимание уделяется проверке возможной компрометации личных данных и другой конфиденциальной информации.

Компания заверила своих клиентов и партнёров, что предпринимаются все необходимые шаги для защиты её сетевой инфраструктуры и предотвращения подобных инцидентов в будущем. «Мы быстро отреагировали на ситуацию и сотрудничаем с экспертами для улучшения нашей системы безопасности», — говорится в официальном заявлении.

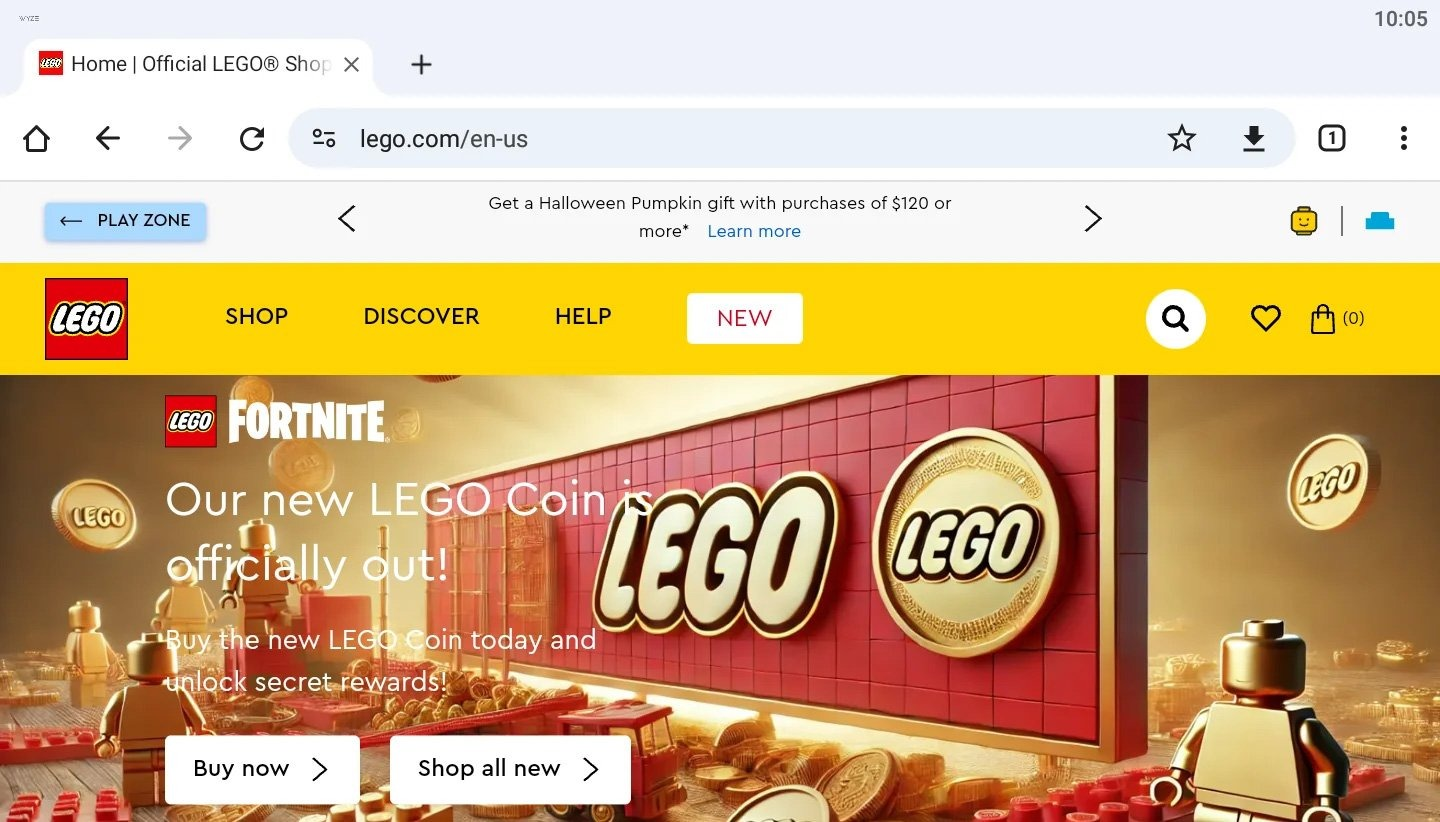

Во время атаки баннер на главной странице сайта заменили на картинку, изображавшую криптовалютные токены с логотипом Lego и текстом: «Наш новый Lego Coin официально запущен! Покупайте новую монету Lego сегодня и получайте секретные награды».

Взлом произошел около 21:00 вечера 4 октября 2024 года. Уже в 22:15 сайт очистили от рекламы несуществующего токена, то есть «время славы» взломщиков составило 75 минут.

Мошенники, стоящие за этой атакой, не заманивали пользователей на вредоносный сайт с малварью для кражи криптовалюты. Кликнув по ссылке «Купить сейчас», посетители попадали на платформу Uniswap, где могли приобрести мошеннический токен Lego, используя Ethereum.

Представители Lego подтвердили факт взлома, однако не стали делиться подробностями о том, как именно хакеры сумели получить доступ к сайту.

ИТ-системы Всероссийской государственной телевизионной и радиовещательной компании (ВГТРК) подверглись «беспрецедентной хакерской атаке» в ночь на 7 октября 2024 года. Представители медиахолдинга заверили, что инцидент не нанес существенного урона работе.

Утром 7 октября СМИ сообщили, что онлайн-вещание и внутренние сервисы ВГТРК перестали работать из-за хакерской атаки:

«ВГТРК подверглась беспрецедентной хакерской атаке. Не работает онлайн-вещание и внутренние сервисы, даже интернета нет и телефонии. Это надолго. Слышал, что стерли все с серверов, включая резервные копии. Они работают в аврале с 6 утра.»

Вскоре факт атаки подтвердили и сами представители медиахолдинга:

«В ночь на 7 октября онлайн-сервисы ВГТРК подверглись беспрецедентной хакерской атаке, однако существенный урон работе медиахолдинга нанесен не был, — сообщили ВГТРК. — Специалисты холдинга ведут работу над устранением последствий этого вредоносного вмешательства».

Представители ВГТРК подчеркнули, что, несмотря на попытки прервать вещание федеральных телеканалов и радиостанций холдинга, «все работает в штатном режиме, существенной угрозы нет».