Дайджест Start X № 387

Обзор новостей информационной безопасности с 6 по 12 сентября 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании

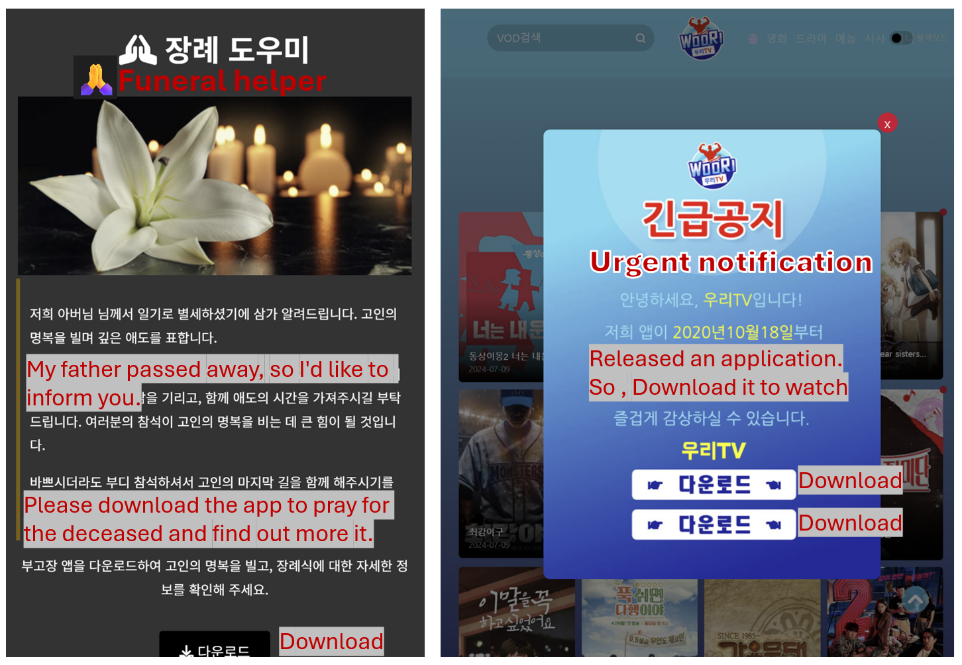

- Вредоносное ПО распространяется через фишинговые сообщения и социальные сети, где пользователям предлагается перейти по ссылкам на поддельные сайты, выглядящие как настоящие.

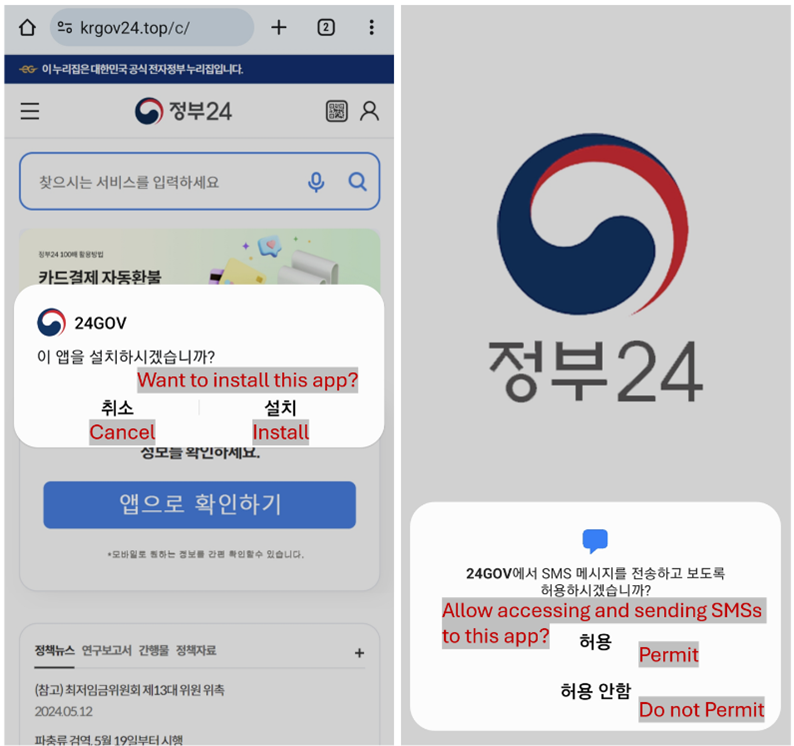

- После перехода на такой сайт предлагается загрузить вредоносный APK-файл под видом банковской, государственной или просто полезной программы.

- Во время установки приложение запрашивает разрешения на доступ к SMS-сообщениям, контактам и другим данным, которые используются для компрометации устройства.

- После установки вредоносное ПО начинает красть информацию и отправлять её на серверы злоумышленников. Оно может получать команды для управления устройством, включая изменение звуковых настроек и отправку SMS-сообщений.

- Злоумышленники используют уязвимые командные серверы с слабыми настройками безопасности, что позволило исследователям получить доступ к их содержимому.

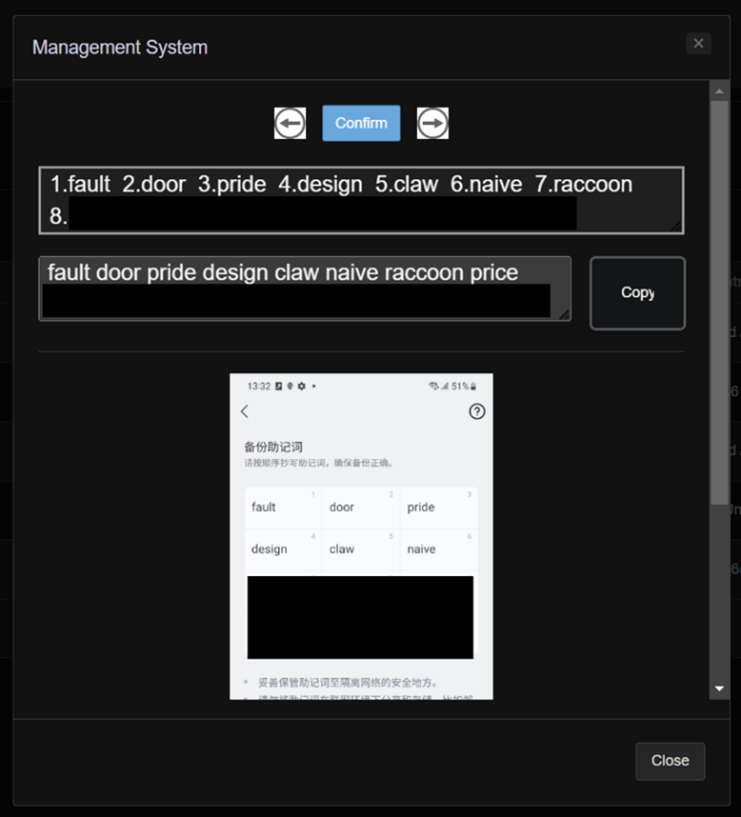

- Один из ключевых аспектов атаки — получение мнемонических фраз для доступа к криптовалютным кошелькам. Сервера обрабатывают изображения с устройства, используя технологию оптического распознавания символов (OCR), что позволяет извлекать текст из фотографий и упрощает дальнейшее использование данных.

Минздрав предупреждает о новой мошеннической схеме.

Как действуют преступники

- Аферисты звонят и убеждают установить новое «приложение Минздрава», если недавно проходили медицинские обследования, чтобы получить кешбэк.

- После того, как приложение оказывается в телефоне, мошенники дают жертве форму для ввода данных и получают доступ к банковской карте.

Внимание!

- У Минздрава России нет никаких специальных приложений.

- Все цифровые сервисы доступны на Едином портале госуслуг.

- Будьте бдительны и не передавайте никому данные ваших банковских карт!

Инциденты

АО «Аналитический Центр» не хранит закрытые (непубличные) ключи электронных подписей, поэтому электронные подписи пользователей, получивших сертификаты ключей в АО «Аналитический Центр», не скомпрометированы.

В настоящее время выдача новых сертификатов ключей проверки электронной подписи приостановлена, организация совместно с НКЦКИ проводит анализ инцидента и восстанавливает работу удостоверяющего центра.

Представительства УЦ «Основание» имеются в 60+ регионах РФ. УЦ является доверенной организацией удостоверяющего центра ФНС и выдаёт квалифицированные электронные подписи юрлицам и индивидуальным предпринимателям.

Кибератака привела к закрытию 34 школ в штате Вашингтон. Инцидент затронул спортивные мероприятия и собрания, а первоклассники не смогли начать учебный год.

Администрация округа заявила, что обнаружила несанкционированную активность в своих технологических системах и сразу предприняла меры для их защиты. В настоящий момент федеральные и региональные специалисты по кибербезопасности принимают активное участие в восстановлении нормальной работы сетей.

Персоналу округа запретили использовать служебные компьютеры и ноутбуки, интернет в школах был отключен. Пресс-секретарь округа отметила, что утечек личных данных сотрудников или учеников пока не зафиксировано, однако пострадал доступ к ключевым системам, в том числе к управлению школьным транспортом.

В уведомлении, направленном пострадавшим клиентам, компания сообщила, что хакеры сохранили доступ к ее сети почти год — с августа 2023 по июнь 2024 года. Подозрительную активность заметили только 15 июня текущего года, но в ходе расследования выяснилось, что хакеры получили доступ к сети Slim CD еще 17 августа 2023 года.

Представители компании заявили, что злоумышленники получили доступ к данным о банковских картах и просматривали информацию о них только в течение двух дней, между 14 и 15 июня 2024 года.

В руки хакеров могли попасть следующие данные:

- полное имя пользователя;

- физический адрес;

- номер банковской карты;

- дата окончания срока действия карты.

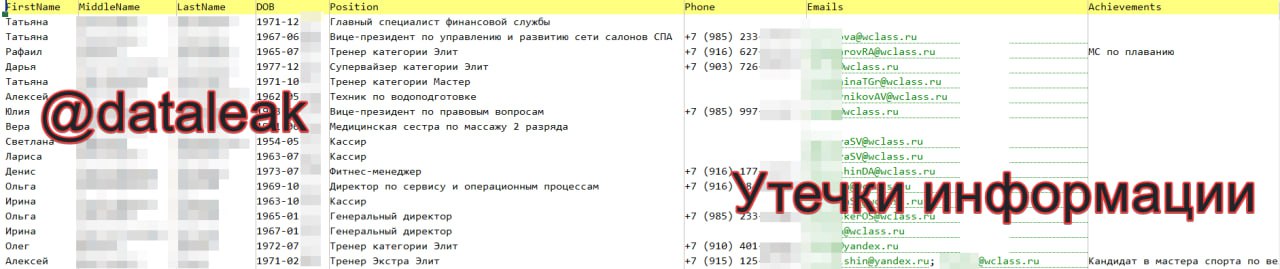

Телеграм-канал «Утечки информации» сообщает, что хакеры выложили в открытый доступ копию базы данных с информацией о клиентах и сотрудниках сети фитнес-клубов «World Class».

Экспертам удалось проанализировать таблицы из этой базы, содержащие данные примерно 2,2 млн юридических и физических лиц (активных, неактивных и потенциальных клиентов) и 10,1 тыс. сотрудников.

В таблицах с клиентами находится:

- ФИО (или название организации);

- адрес;

- телефон (1,9 млн уникальных номеров);

- адрес эл. почты (712 тыс. уникальных адресов);

- дата рождения;

- пол;

- паспортные данные (не для всех);

- частичный номер банковской карты (не для всех);

- банковские реквизиты (для юрлиц);

- информация о записях на индивидуальные тренировки, посещениях клубов;

- ссылка на фотографию.

Cведения в базе данных актуальны на 16.10.2023.

Преступники ждут уплаты выкупа до 13 сентября, угрожая публикацией украденной информации. Представители банка пока не давали комментариев, и неизвестно, является ли похищенная информация подлинной.