Дайджест Start X № 384

Обзор новостей информационной безопасности с 16 по 22 августа 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

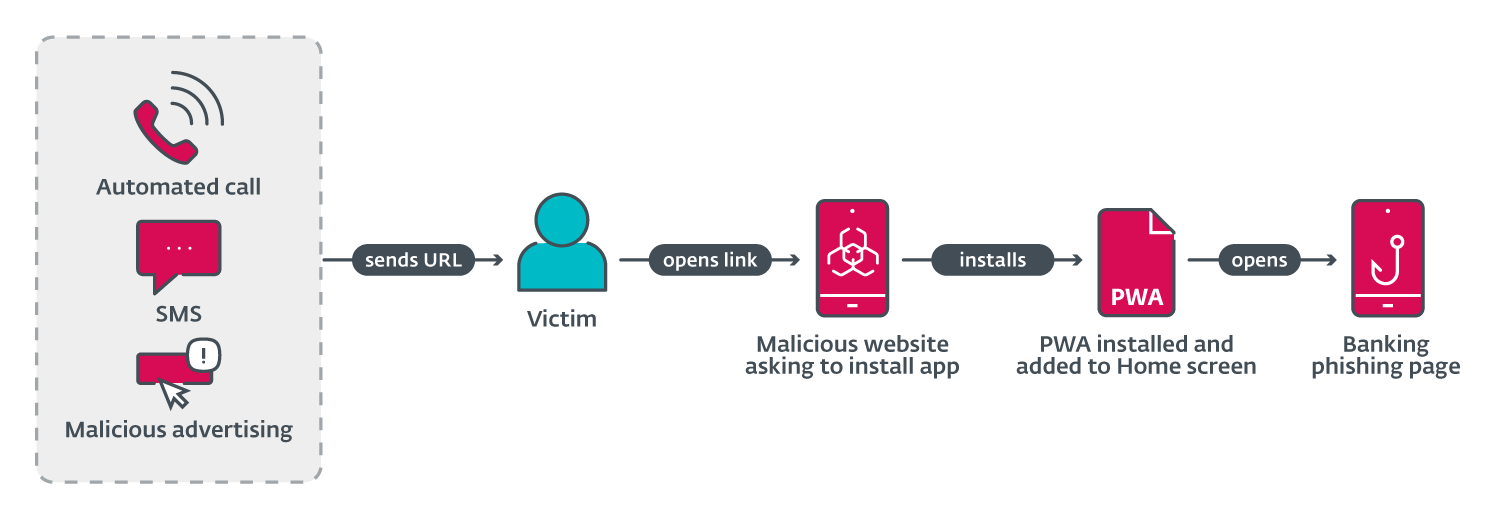

Схема кампании

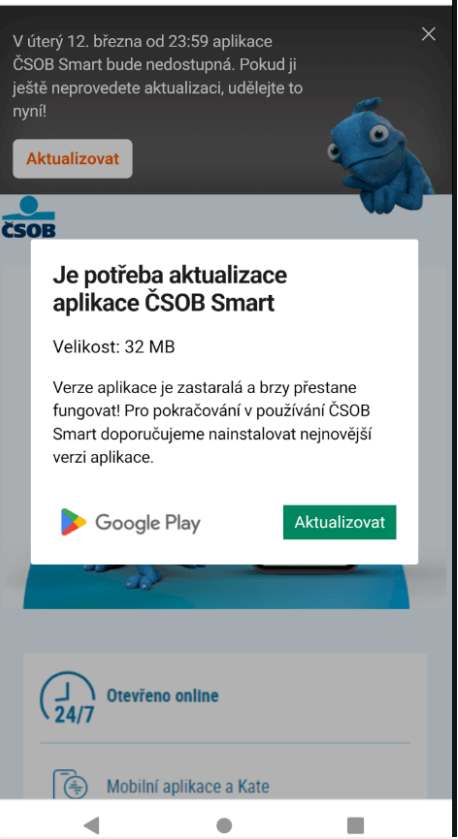

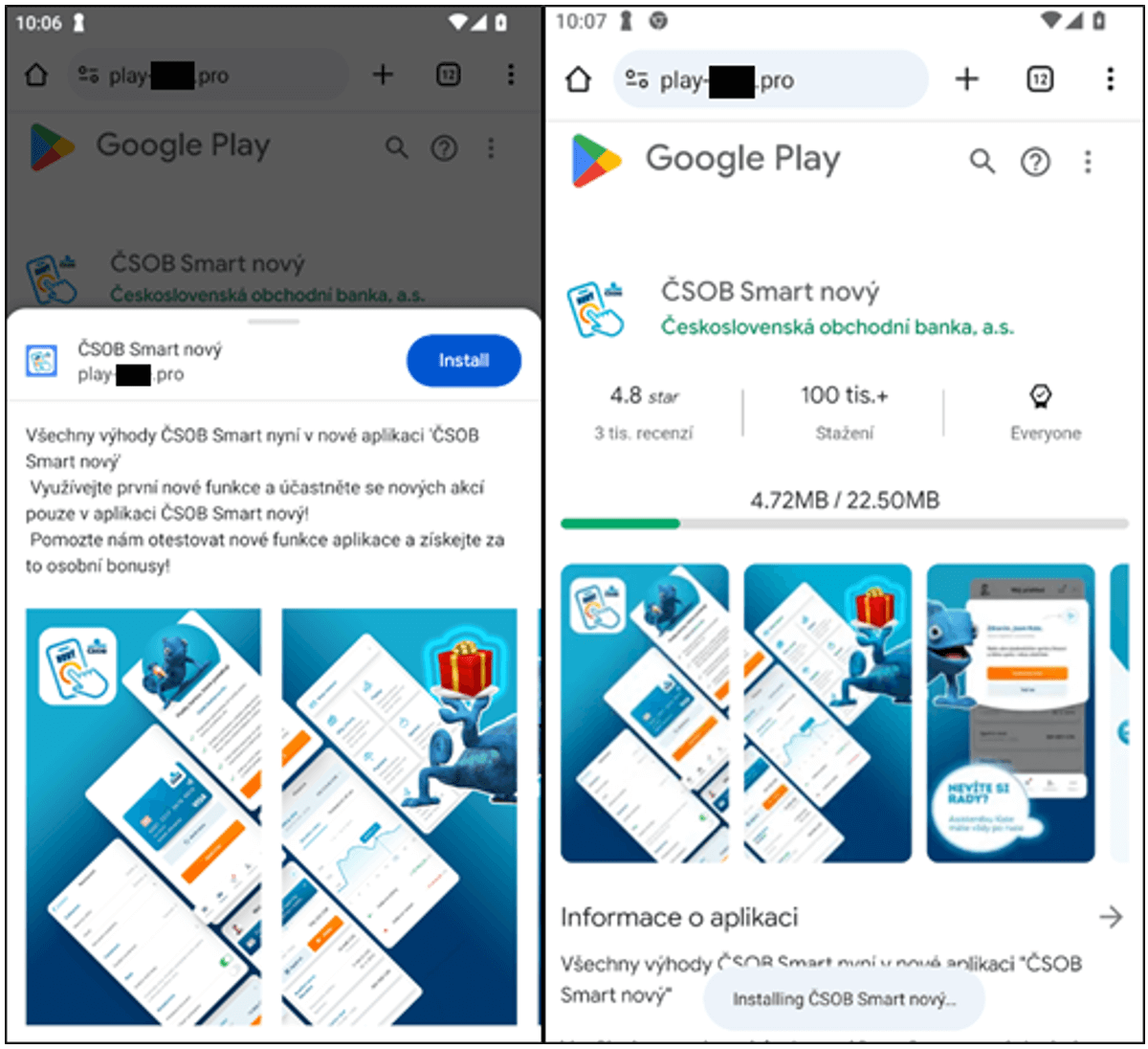

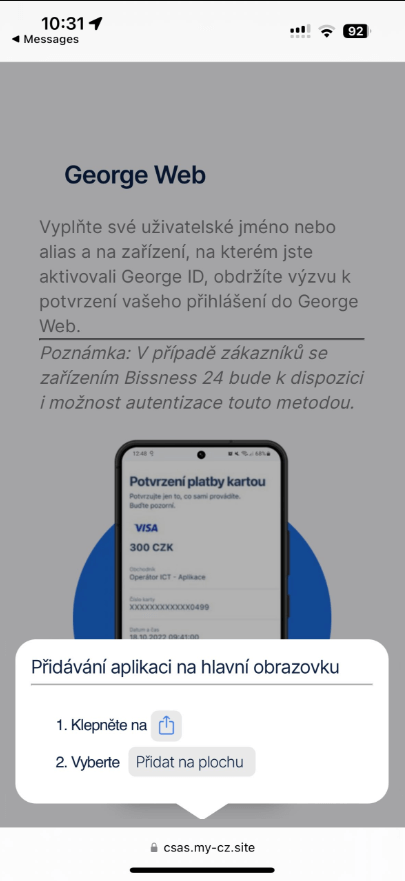

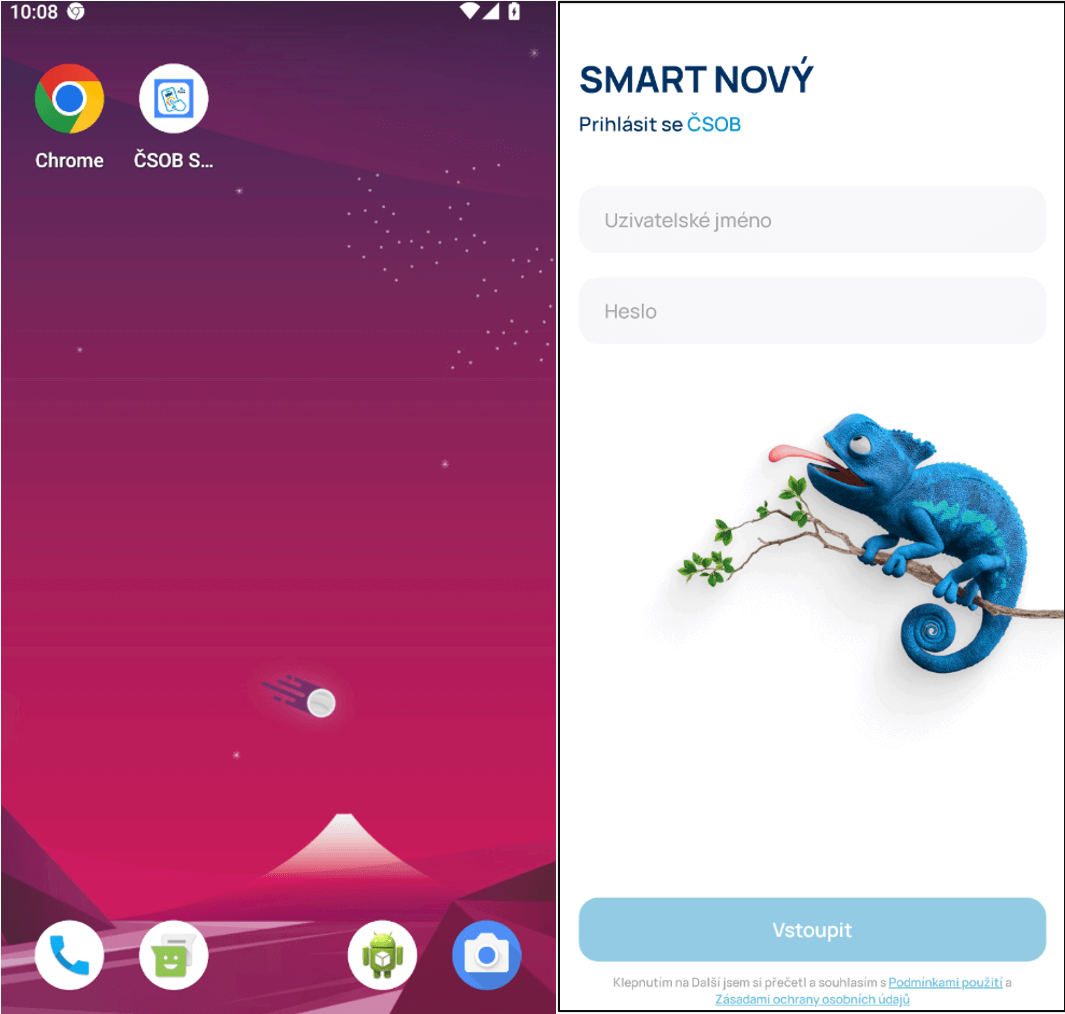

- Злоумышленники используют поддельные веб-сайты, которые побуждают пользователей установить PWA. На iOS жертвам предлагается добавить поддельное приложение на главный экран, а на Android установка происходит после подтверждения во всплывающих окнах в браузере. В результате пользователи устанавливают фишинговое приложение, которое внешне практически не отличается от настоящего банковского приложения.

- Особенность тактики заключается в том, что жертвы устанавливают PWA или WebAPK без одобрения установки приложений из неизвестных источников. Так злоумышленники обходят стандартные предупреждения браузера о возможной угрозе.

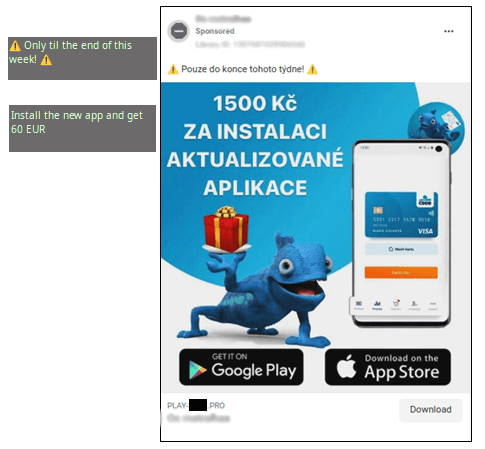

- Фишинговые сайты продвигаются через автоматизированные голосовые звонки, SMS-сообщения и рекламные объявления в соцсетях. Реклама нацелена на определенные группы пользователей по возрасту и полу.

- Пользователи получают звонок с предупреждением об устаревшей версии банковского приложения и после выбора опции на цифровой клавиатуре жертвам отправляется фишинговая ссылка.

- Кликнув по ссылке, пользователи попадают на сайт, который имитирует страницу приложения в Google Play или официальный сайт банка, что в конечном итоге приводит к установке фальшивого PWA или WebAPK под видом обновления приложения.

- Установка WebAPK не вызывает стандартных предупреждений о том, что приложение загружается из ненадежного источника, что усложняет обнаружение угрозы.

- Для пользователей iOS преступники разработали инструкции по добавлению фальшивого приложения на главный экран устройства.

- После установки жертвам предлагается ввести свои учетные данные онлайн-банка для доступа к своему счету через новое приложение.

- Вся представленная информация отправляется на командные серверы или в Telegram-группу злоумышленников.

Особенности кампании

- Злоумышленники заманивают жертв на фишинговые сайты, которые выглядят почти идентично легитимным сервисам, используя популярные темы: web3, криптовалюту, искусственный интеллект и онлайн-игры.

- Некоторые обнаруженные страницы мимикрируют под криптоплатформу, ролевую онлайн-игру и Al-переводчик.

- Фальшивые ресурсы выглядят настолько правдоподобно, что пользователи легко попадаются на уловку, вводя свои личные данные или скачивая вредоносное программное обеспечение.

- Мошеннические сайты позволяют выманивать конфиденциальные данные пользователей, например приватные ключи для криптокошельков, а также загружать на устройство жертвы вредоносное ПО.

- В дальнейшем злоумышленники могут получить доступ к криптокошельку через поддельный сайт и вывести с него средства либо украсть учётные данные, реквизиты кошелька и другую информацию посредством вредоносных программ.

- Арсенал киберпреступников включает инфостилеры Danabot и Stealc, а также клипперы. Первые нацелены на кражу паролей и другой конфиденциальной информации, в то время как клипперы перехватывают данные из буфера обмена, подменяя, например, адреса криптокошельков на вредоносные.

- Файлы для загрузки вредоносного ПО размещаются в Dropbox. Жертва, скачав файл, переходит на сайт с привлекательным интерфейсом, где ей предлагают авторизоваться или просто не закрывать страницу. В это время загружается дополнительное вредоносное ПО, которое продолжает атаку.

- В коде вредоносных программ содержатся строки на русском языке, а в файлах для загрузки встречается слово «Мамонт», которое русскоязычные киберпреступники часто используют для обозначения жертвы.

- Название кампании — Tusk («Бивень») — также отсылает к образу мамонта, за которым охотились ради ценных бивней.

Инциденты

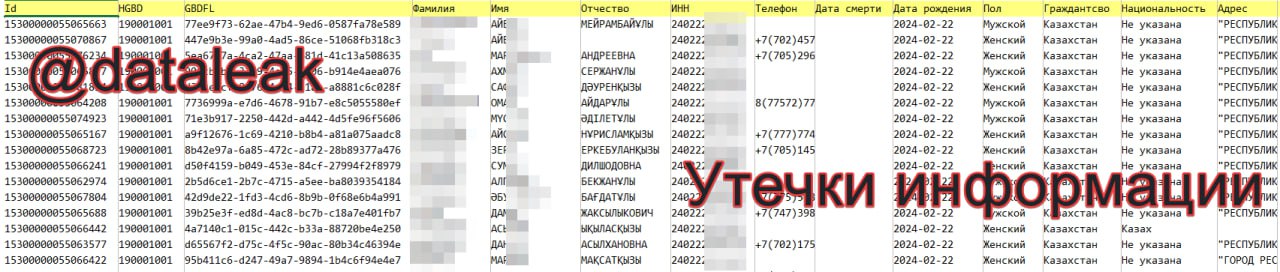

В открытый доступ выложены данные граждан Казахстана, родившихся в период с 15.09.2019 по 29.04.2024.

В нескольких текстовых файлах находится 2381474 строки, содержащих:

- ФИО,

- дата рождения,

- дата смерти,

- ИНН (ИИН),

- телефон,

- пол,

- гражданство,

- национальность,

- адрес,

- идентификатор/ссылка на запись в Государственной базе данных «Физические лица».

Эксперты телеграм-канала «Утечки информации» предполагают, что эти данные выгружены из медицинской базы или реестра новорожденных.

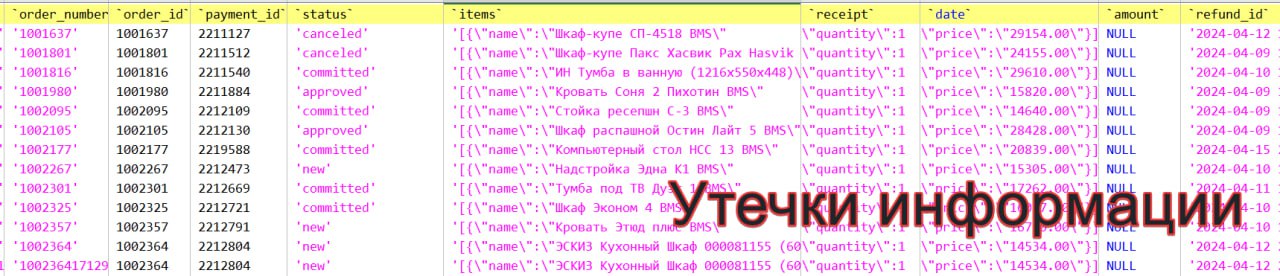

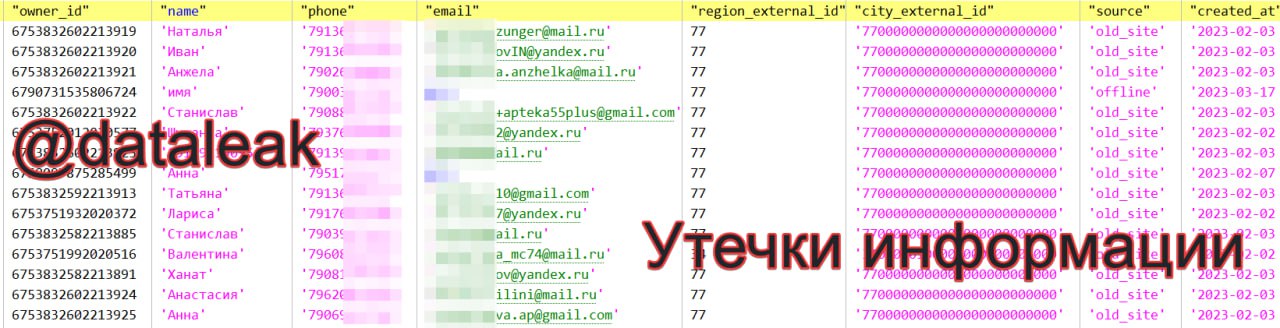

В свободный доступ выложен частичный дамп базы данных мебельного интернет-магазина bestmebelshop.

В этом частичном дампе содержатся данные только 100900 зарегистрированных пользователей. По данным «Утечек информации», в полном дампе присутствуют данные 704 248 пользователей и их заказов:

ФИО покупателей, адреса доставки, 506 тыс. уникальных адресов эл. почты, 689 тыс. уникальных номеров телефонов, заказы, хешированные (MD5 солью) пароли.

Данные в дампе актуальны на 18.08.2024.

Хакеры из группировки DumpForums слили дамп базы данных покупателей интернет-аптеки aptekiplus.

Дамп содержит имена покупателей, адреса эл. почты (почти 2 млн уникальных адресов), телефоны (4,5 млн уникальных номеров) и даты заказов.

Информация датируется 17.08.2024.

Дамп содержит контакты, финансовые документы, данные клиентов, схемы, сведения о сотрудниках, архив фотографий, БД, сведения о сетевой инфраструктуре, полные копии почтовых ящиков и множество других данных.

Злоумышленники утверждают, что также собрали информацию о сетевой инфраструктуре компании, включая учетные данные, используя опенсорсный инструмент ADRecon который помогает извлекать информацию из сред Active Directory.

СМИ сообщают, что файлы, судя по всему, были украдены или созданы 25 декабря 2022 года. Предполагают, что злоумышленники получили доступ к бэкап-серверу, на котором хранилась информация.

Представители Toyota подтвердили, что утечка действительно имеет место.

Злоумышленники установили семидневный срок до начала торгов, призывая потенциальных покупателей «подготовить кошельки». Стартовая цена за предполагаемый массив данных составляет 5 биткоинов, что эквивалентно 292 тыс. долларов США по текущему курсу.

Хакеры не указали объём похищенных с серверов газеты данных, но предоставили образец в качестве «доказательства» атаки.

По словам экспертов, образец содержит различные корпоративные файлы, включая банковские выписки, документы сотрудников, а также копию водительских прав штата Техас и карточки социального страхования.

«17 августа 2024 года компания Microchip Technology Incorporated обнаружила подозрительную активность в своих ИТ-системах. Обнаружив проблему, компания начала принимать меры по оценке, локализации и устранению потенциально несанкционированной активности. 19 августа 2024 года было установлено, что неавторизованная сторона помешала компании использовать некоторые серверы и осуществлять некоторые бизнес-операции».

В настоящее время Microchip Technology изучает масштабы и последствия атаки, а к делу привлечены внешние ИБ-эксперты. Также компания работает над восстановлением пострадавших ИТ-систем и возвращением к нормальной работе.

Подробности инцидента пока держатся в секрете. Ни одна хакерская группа не взяла на себя ответственность за случившееся.

Представители Boni подтвердили факт взлома, однако отказались раскрыть, удалось ли хакерам похитить какие-либо данные.

По информации HackManac, киберпреступники украли около 16 гигабайт данных, среди которых финансовые отчёты, персональные сведения сотрудников и клиентов, а также внутренние документы компании.

По данным властей, злоумышленники требуют выкуп в биткоинах в обмен на возвращение похищенных данных, и общая сумма их требований может достигать 42 миллионов долларов США.

Хакеры заявили, что получили доступ к конфиденциальной информации организации, угрожая её публичным разглашением, если не будет выплачен выкуп. В данном случае они использовали стратегию двойного вымогательства, когда помимо шифрования данных, хакеры угрожают опубликовать украденную информацию, что значительно усиливает давление на жертву.

Для первоначального взлома системы злоумышленники использовали методы фишинга, а затем применили шпионское ПО для мониторинга и управления заражёнными устройствами.

Инцидент произошёл 9 августа, когда неизвестный хакер получил доступ к учётным записям Google G Suite компании и изменил пароли всех пользователей, что привело к полной утрате доступа к системам.

Почти четыре дня сотрудники Unicoin с адресами электронной почты «@unicoin.com» не могли пользоваться рабочими сервисами, включая Google Mail и Google Drive. Лишь 13 августа компании удалось восстановить доступ и выгнать злоумышленника из своей сети.

Представители Unicoin заявили, что в настоящее время продолжается анализ ущерба и масштабов утечки данных. Пока не ясно, кто стоит за атакой, но компания отметила, что, несмотря на отсутствие доказательств кражи финансовых средств, были обнаружены нарушения в персональных данных сотрудников и подрядчиков в бухгалтерском отделе.

Также были зафиксированы следы взлома почтовых аккаунтов и сообщений некоторых менеджеров. Unicoin пока не может дать точный прогноз по возможным финансовым последствиям инцидента.