Дайджест Start X № 383

Обзор новостей информационной безопасности с 9 по 15 августа 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий преступников

- Злоумышленники рассылали целям письма с RAR-архивами во вложении.

- Внутри этих архивов находились вредоносные ярлыки, замаскированные под документы.

- При нажатии на ярлыки использовалась классическая техника DLL sideloading, и начиналась установка трояна, взаимодействующего с атакующими через Dropbox.

- После проникновения в сеть организации хакеры запускали на зараженных машинах малварь, предназначенную для кибершпионажа.

- Одним из вредоносов оказалась обновленная версия бэкдора CloudSorcerer.

- Вскоре после публикации об этом бэкдоре злоумышленники усовершенствовали его, добавив в него возможность использования профилей пользователей «Живого Журнала» и сайта вопросов и ответов Quora в качестве командного сервера, чтобы тщательнее маскировать активность вредоноса (ранее для этих целей использовался GitHub).

- Помимо CloudSorcerer, на компьютеры жертв также загружались вредоносные инструменты, используемые китайскими хак-группами APT27 и APT31. Эта малварь позволяет красть файлы, наблюдать за действиями на экране и перехватывать нажатия клавиш на заражённых устройствах.

Новая фишинговая кампания использует Google Рисунки для обхода систем защиты и обмана пользователей.

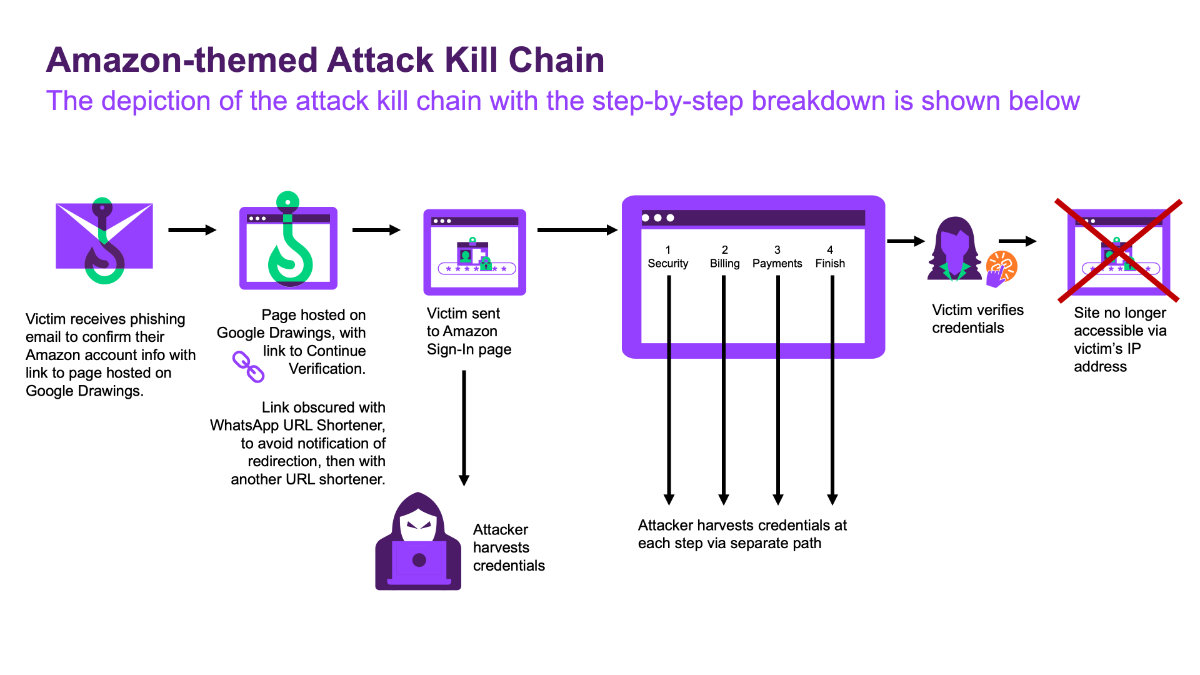

Схема кампании

- Атака начинается с фишингового письма, которое направляет получателей к изображению, якобы представляющему ссылку для проверки учетной записи Amazon.

- Изображение размещено на Google Рисунках (Google Drawings), что помогает избежать обнаружения.

- Использование легитимных сервисов предоставляет злоумышленникам очевидные преимущества: они не только экономят на стоимости, но и могут общаться внутри сетей, оставаясь незамеченными для средств безопасности и брандмауэров. Сервис Google Рисунки привлекателен на начальном этапе атаки тем, что позволяет включать ссылки в графические изображения. Пользователь даже может не заметит ссылку, особенно если ощущает срочность угрозы для своей учетной записи Amazon.

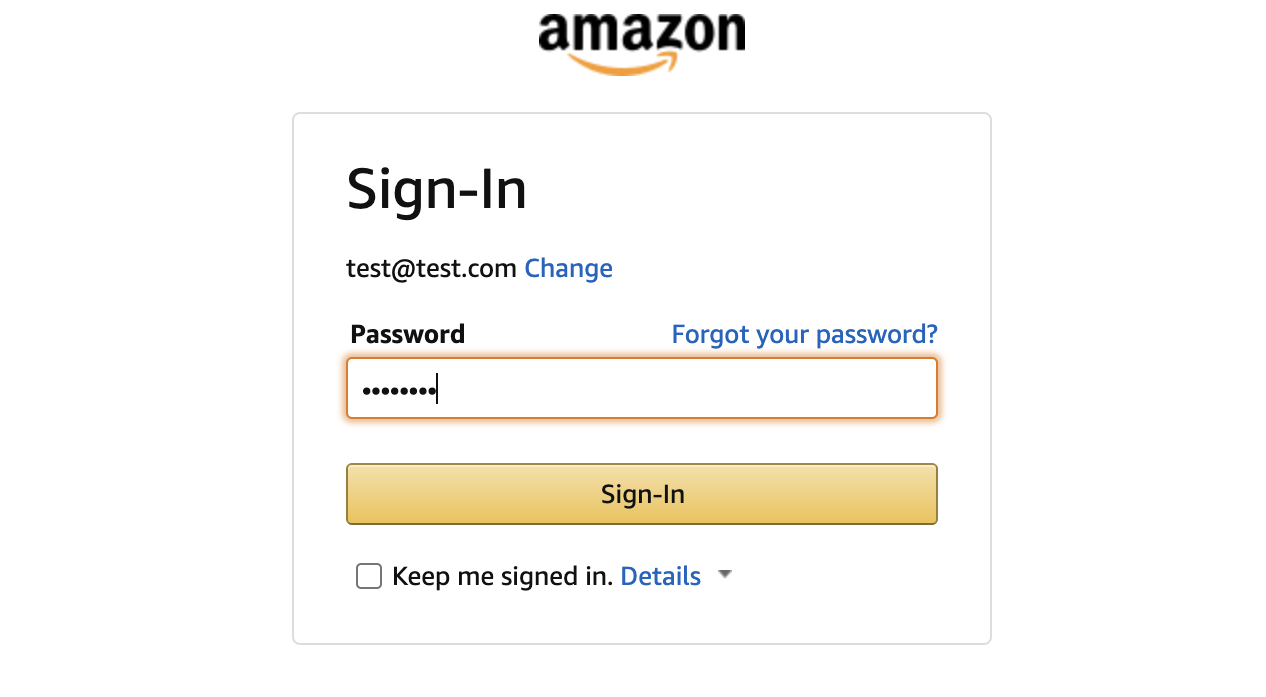

- Пользователи, которые кликают на ссылку для проверки учетной записи, попадают на поддельную страницу входа Amazon.

- Адрес страницы последовательно создается с использованием двух сокращенных URL-адресов — через WhatsApp («l.wl[.]co»), а затем qrco[.]de — для дополнительной запутанности и обмана сканеров URL.

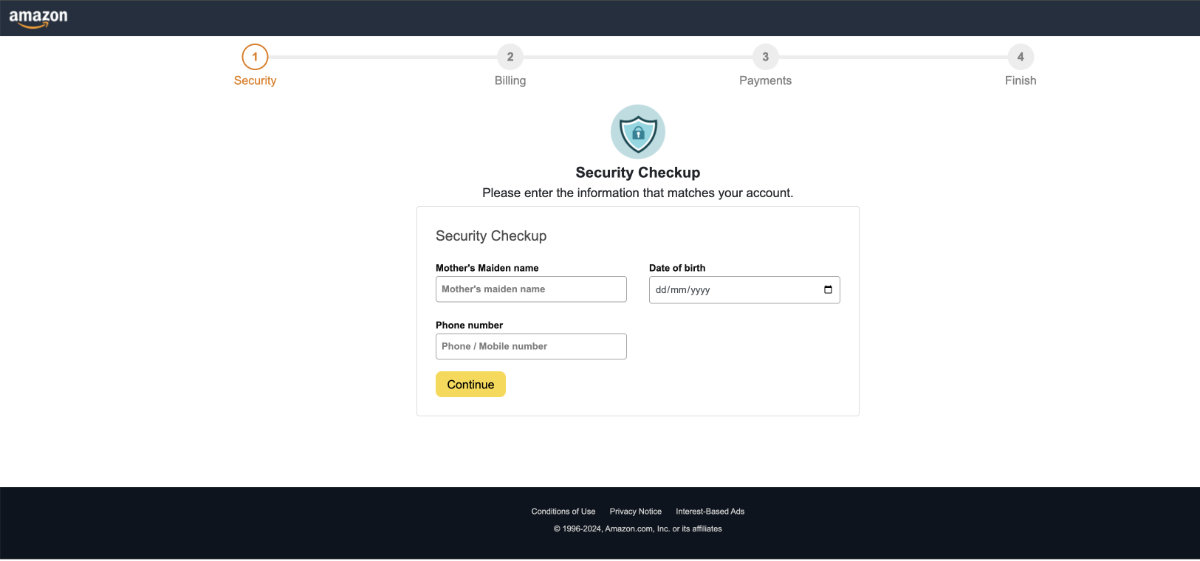

- Когда жертва вводит свои учетные данные на поддельной странице входа, последовательно отображаются четыре разные страницы для поэтапного сбора дальнейшей информации. Данные жертвы собираются по мере заполнения каждого из четырех шагов и отправляются злоумышленнику. Даже если жертва передумает или остановится в процессе заполнения данных, киберпреступник все равно получит информацию с каждого уже завершенного шага.

- Поддельная страница предназначена для сбора учетных данных, личной информации и данных кредитных карт. После кражи данных жертвы перенаправляются на настоящую страницу входа Amazon.

- Страница становится недоступной с того же IP-адреса после того, как учетные данные были подтверждены.

Как действуют преступники

- В качестве жертв злоумышленники выбирают людей пенсионного и среднего возраста, полагаясь на их доверчивость и исполнительность.

- Аферисты получают доступ к личному кабинету жертвы на «Госуслугах», а затем загружают поддельную нотариальную доверенность на распоряжение всеми счетами человека в специальный раздел «Госуслуг» для подписания документов в «Госключе».

- Жертве приходит уведомление о том, что нужно подписать документ.

- Жертве звонит якобы сотрудник органов, который убеждает, что все счета скомпрометированы, поэтому надо срочно подписать доверенность, чтобы он смог спасти деньги.

- Перепуганная жертва торопится сделать, как рекомендует «сотрудник органов», запуская вторую часть схемы.

- Жертве снова звонит сотрудник, но уже «настоящий», и сообщает, что человек стал жертвой мошенников. И они после подписания доверенности получили доступ ко всем счетам, поэтому средства с них нужно незамедлительно перевести на безопасный счёт.

- Манипуляция тем, что доверенность подписана официальным электронным инструментом и теперь даст возможность её обладателям ограбить жертву, звучит очень убедительно и устрашающе. Граждане в массе плохо знакомы с правилами оформления доверенностей и это повышает риск того, что мошенники добьются своей цели.

Инциденты

Злоумышленники атаковали протокол блокчейн-инфраструктуры Nexera и похитили 1,8 млн долларов США.

В результате атаки контракт токена NXRA был приостановлен, а торговля на децентрализованных биржах прекратилась. Nexera активно взаимодействует с централизованными биржами с целью приостановить торговлю на их платформах. К настоящему моменту биржи KuCoin и MEXC уже прекратили приём депозитов и вывод средств.

Атака привела к падение курса токена NXRA: по данным CoinMarketCap, стоимость NXRA упала на 40%,

Nexera сообщила, что обнаружила уязвимость и уже ведёт переговоры с правоохранительными органами для расследования инцидента.

В начале 2024 года LoanDepot подверглась атаке программы-вымогателя, в результате которой были зашифрованы данные и отключены некоторые системы. Под угрозой оказалась конфиденциальная информация более 16 миллионов клиентов, включая имена, адреса, номера телефонов и даже номера социального страхования.

Сумма в 26,9 миллионов долларов США включает расходы на расследование инцидента, уведомление пострадавших клиентов, предоставление услуг по защите личных данных, а также юридические издержки и урегулирование судебных исков.

LoanDepot также сообщила, что 25 миллионов долларов из общей суммы расходов были зарезервированы для урегулирования коллективного иска, связанного с киберинцидентом.

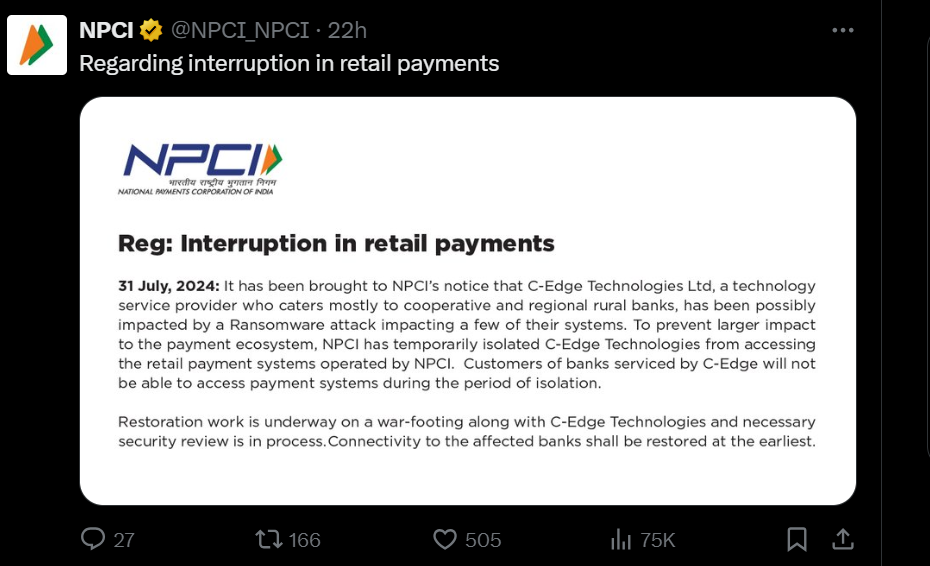

C-Edge Technologies оказалась уязвимой из-за неправильно настроенного сервера Jenkins, который стал начальной точкой атаки. В результате злоумышленники получили несанкционированный доступ к системам компании и внедрили программу-вымогатель.

Злоумышленники воспользовались уязвимостью Jenkins CVE-2024-23897 (оценка CVSS: 9.8), которая дает возможность атакующему, не имея аутентификации, читать произвольные файлы в файловой системе контроллера Jenkins и выполнять вредоносный код.

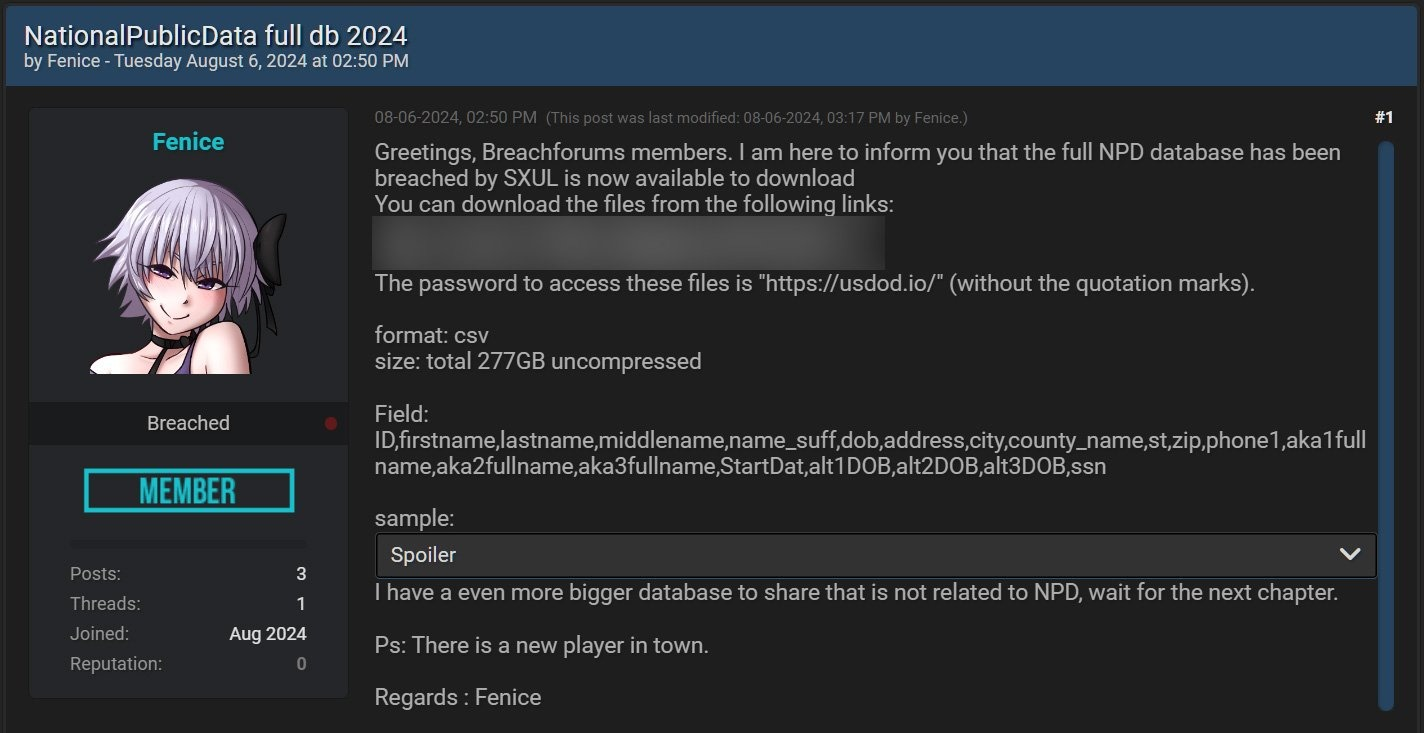

На хакерском форуме опубликованы почти 2,7 млрд записей с личной информацией жителей США.

Предполагается, что все эти данные были получены от National Public Data, компании, которая собирает персональные данные, а затем продает доступ к ним для проведения биографических проверок, сбора информации о судимостях и работы частных детективов. Считается, что National Public Data собирает информацию из открытых источников, чтобы формировать индивидуальные профили на жителей США и других стран.

Обнародованный дамп стоит из двух текстовых файлов общим объемом 277 ГБ, в которых содержится почти 2,7 млрд записей в открытом виде.

Хотя исследователи не могут подтвердить, что эта утечка содержит информацию о каждом жителе США, многие люди подтвердили изданию, что в дампе действительно можно найти реальную информацию как о них самих, так и членах их семей (включая уже умерших).

Мошенники обманули певицу Ларису Долину на 130 миллионов рублей.

В мае Лариса Долина выставила на продажу свою пятикомнатную квартиру в в Москве за 130 миллионов рублей. Принять это решение её убедили телефонные мошенники, заверив, что сделка будет фиктивной и квартира останется в её собственности. Однако вскоре нашлись покупатели, и, поддавшись на уговоры о срочности, певица предоставила им скидку и перевела вырученные деньги на «безопасный счёт».

Сообщается, что Долина также перевела мошенникам около 68 миллионов рублей из своих личных сбережений. Сделка по продаже квартиры была оформлена через риелторскую компанию «Львов Эстейт». Риелторы, покупатели и сама артистка не знали о мошеннической схеме.

Обман раскрылся, когда новые владельцы квартиры потребовали, чтобы Долина освободила жильё. Утром 13 августа пятеро неизвестных пришли в жилой комплекс, где находится квартира, и заявили, что они являются новыми владельцами, и что Долина должна была покинуть квартиру месяц назад.

На странице певицы в Instagram (принадлежит компании Meta, признанной экстремистской и запрещенной в России) появилось ложное сообщение, в котором утверждалось, что она якобы продала свою квартиру за 112 млн руб. и заложила дачу за 50 млн руб., чтобы перечислить средства в поддержку украинского батальона. В публикации также говорилось, что если данное сообщение появилось на её странице, значит, певица находится за пределами России. В настоящее время ложные посты удалены.

Инцидент произошел 10 августа, когда один из сотрудников компании стал жертвой мошеннической схемы, в результате которой были произведены несколько переводов денежных средств на счета, принадлежащие неизвестным третьим лицам. Системы компании не были взломаны, и данные не были скомпрометированы.

Неизвестные взломали внутренние коммуникации предвыборного штаба Дональда Трампа.

Среди похищенных сведений оказалось 271-страничное досье на сенатора Джеймса Дэвида Вэнса — кандидата на роль вице-президента. Несмотря на то, что полное содержание файла пока не обнародовано, несколько источников, знакомых с документом, подтвердили его подлинность.

Представитель кампании, Стивен Чунг заявил, что документы были «незаконно получены враждебными для Соединенных Штатов иностранными инстанциями» с целью вмешательства в выборы 2024 года.

Эксперты отмечают ключевые различия между нынешней атакой и взломом электронной почты Хиллари Клинтон в 2016 году. По их мнению, если восемь лет назад за кибератаками стояли российские группы, то теперь, вероятнее всего, следы ведут к иранским киберпреступникам.

Катарские представители сообщили, что стали жертвами хакеров, которые, взломали электронную почту и перенаправили платёж на неправильный счет. В результате деньги, предназначенные для трансфера Комана, оказались в другой стране.

В связи с нарушением сроков платежа, который должен быть выполнен до 31 июля, румынский клуб ФКСБ теперь рассчитывает на компенсацию в размере 6,25 миллиона евро, включая штраф за задержку.