Дайджест Start X № 381

Обзор новостей информационной безопасности с 26 июля по 1 августа 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Как действуют злоумышленники

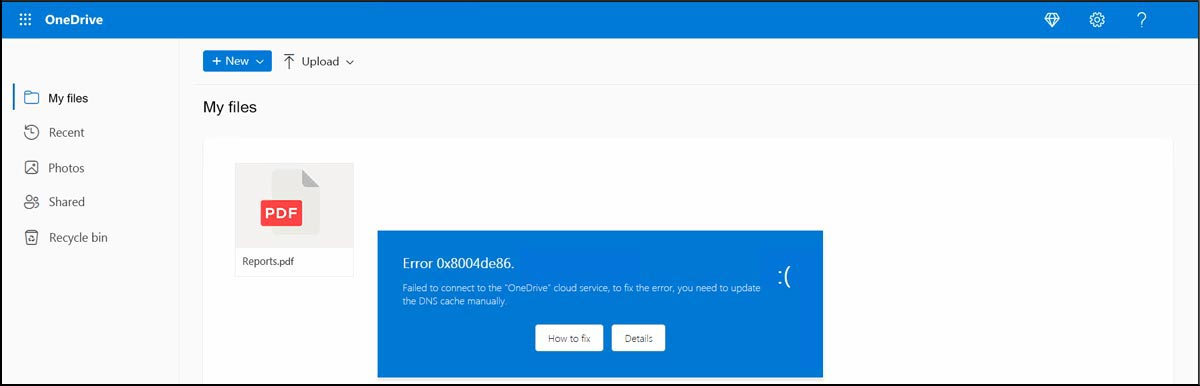

- Атака начинается с электронного письма с вложенным HTML-файлом. При открытии вложения показывается изображение, имитирующее страницу OneDrive, с сообщением об ошибке: «Не удалось подключиться к облачному сервису OneDrive. Чтобы исправить ошибку, необходимо вручную обновить кэш DNS».

- Сообщение предлагает два варианта действий: «Как исправить» и «Подробности».

- Нажатие на кнопку «Подробности» приводит пользователя на легитимную страницу Microsoft Learn по устранению неполадок DNS.

- Нажатие на «Как исправить» инициирует выполнение ряда шагов, включая открытие терминала PowerShell и вставку команды, закодированной в Base64, якобы для устранения ошибки.

- Команда запускает «ipconfig /flushdns», создаёт папку с названием «downloads» на диске C:, загружает туда архивный файл, распаковывает его содержимое и выполняет скрипт с помощью «AutoIt3.exe».

Кампания нацелена на пользователей в США, Южной Корее, Германии, Индии, Ирландии, Италии, Норвегии и Великобритании.

Лаборатория Касперского предупреждает о новой элегантной схеме криптомошенничества, жертв которой искусно и неторопливо побуждают установить вредоносное приложение для управления криптовалютой.

Схема кампании

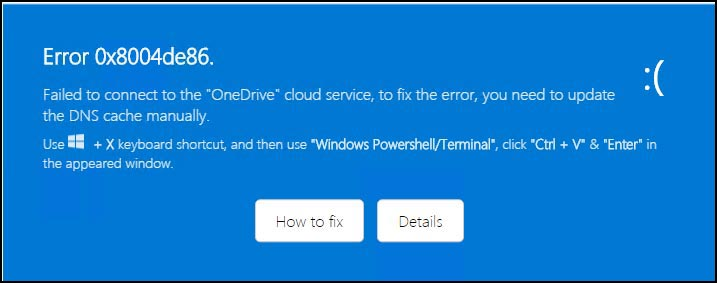

- В Telegram потенциальной жертвы приходит сообщение на криптотематику, пересланное от другого пользователя.

- Текст в сообщении для ухода от детектирования «обернут» в пятисекундный видеоролик сo скриншотом объявления о спешной, с огромным дисконтом продаже пары прибыльных криптопроектов и ссылками на них.

- Первая ссылка на предполагаемый объект продажи вела на небольшую, но реально работающую криптобиржу второго эшелона — вероятнее всего, для усыпления бдительности жертв.

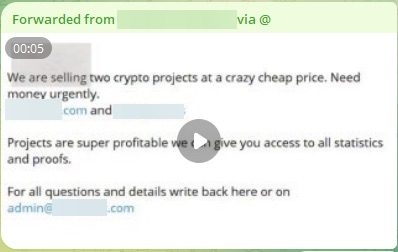

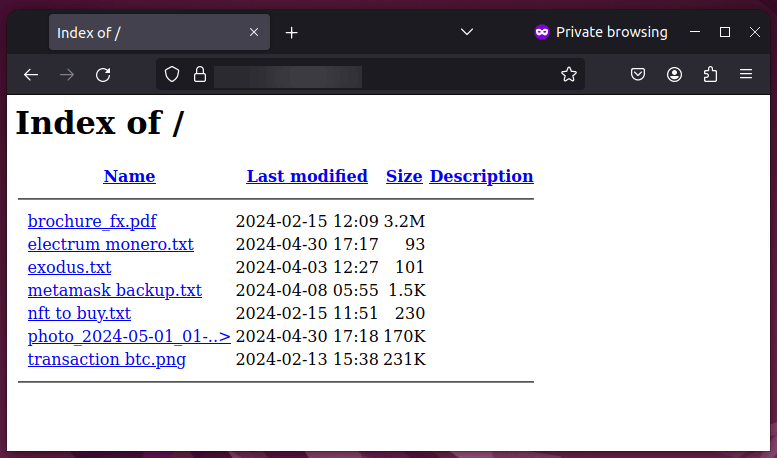

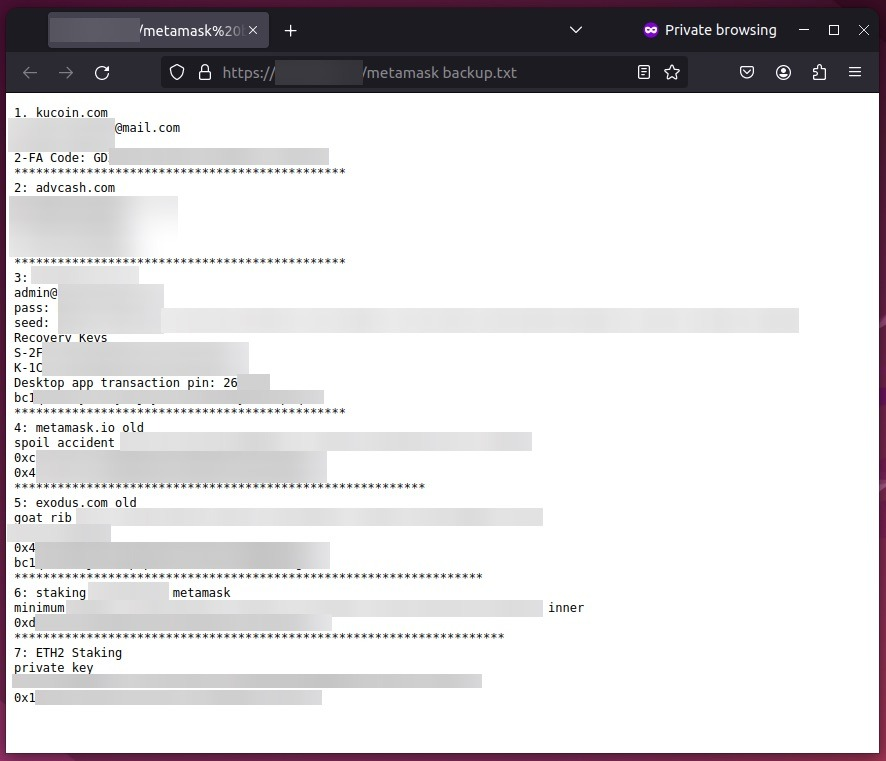

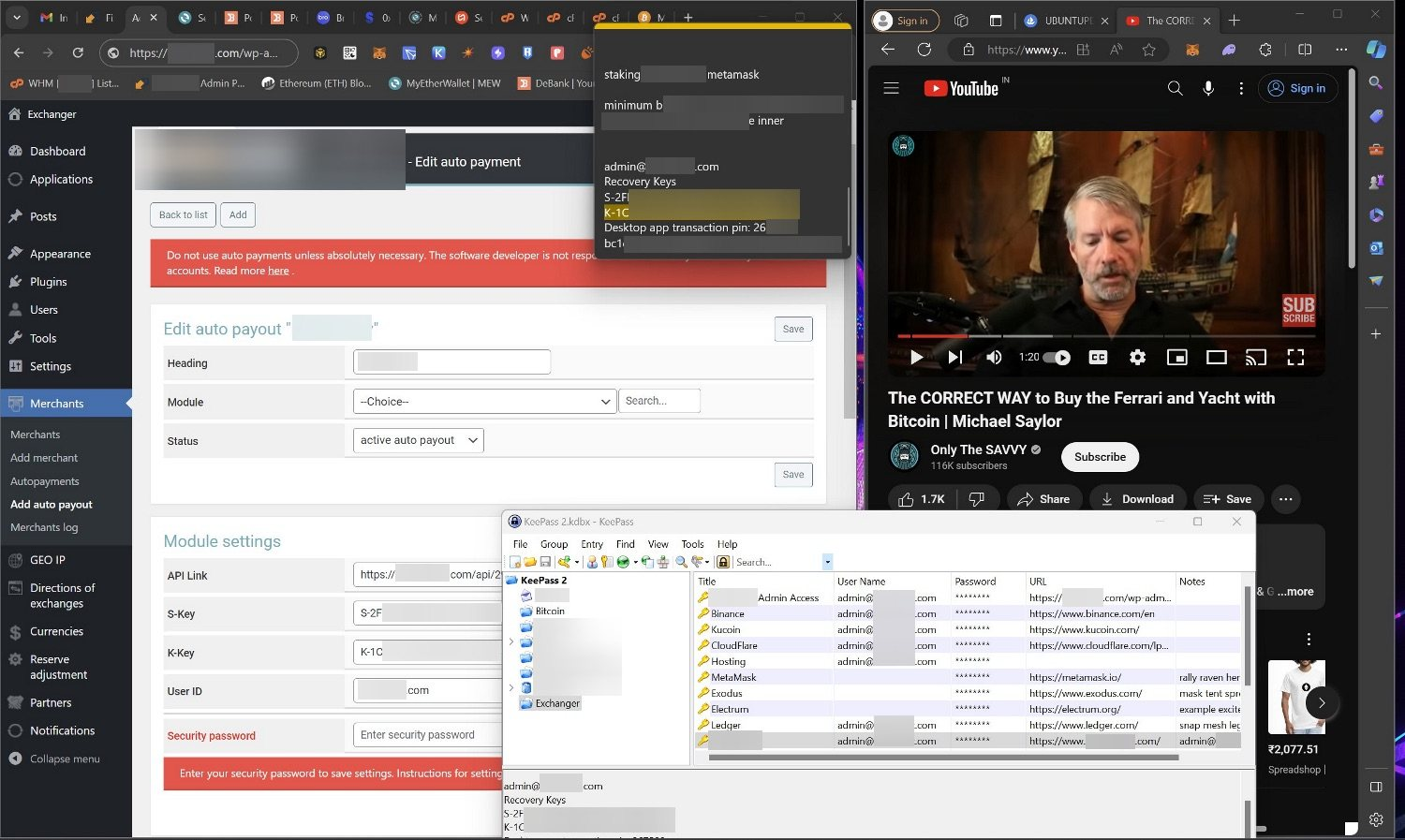

- Настоящая приманка скрывалась за второй ссылкой. После ввода адреса вместо титульной страницы сайта отображался листинг корневой директории с заманчивыми именами файлов. Выглядело так, как будто сервер неправильно настроили или случайно удалили с него домашнюю страницу — и он выдавал список всех файлов в корневом каталоге сайта, якобы сливая всю информацию ничего не подозревающего владельца домена. Можно было кликнуть на любой файл в списке и просмотреть его содержимое прямо в браузере, ведь все они хранились в простых и удобных форматах — TXT, PDF, PNG или JPG.

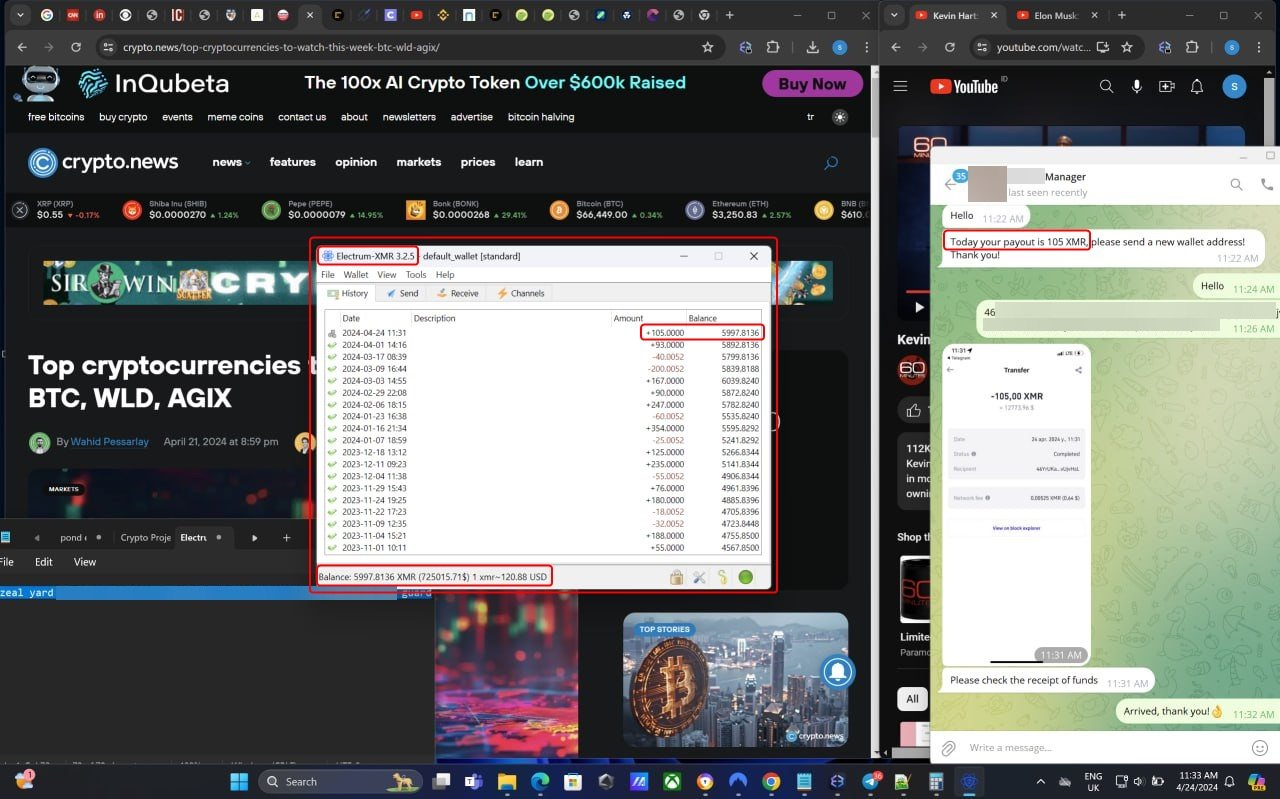

- В текстовых файлах обнаружились реквизиты криптокошельков, включая сид-фразы, в графических — скриншоты, подтверждающие успешный перевод крупной суммы в крипте, а также демонстрирующие большие остатки в кошельках и роскошный образ жизни владельца.

- На одном из скриншотов фоном висит открытая вкладка YouTube с инструкцией по покупке «Феррари» и яхт за биткоины.

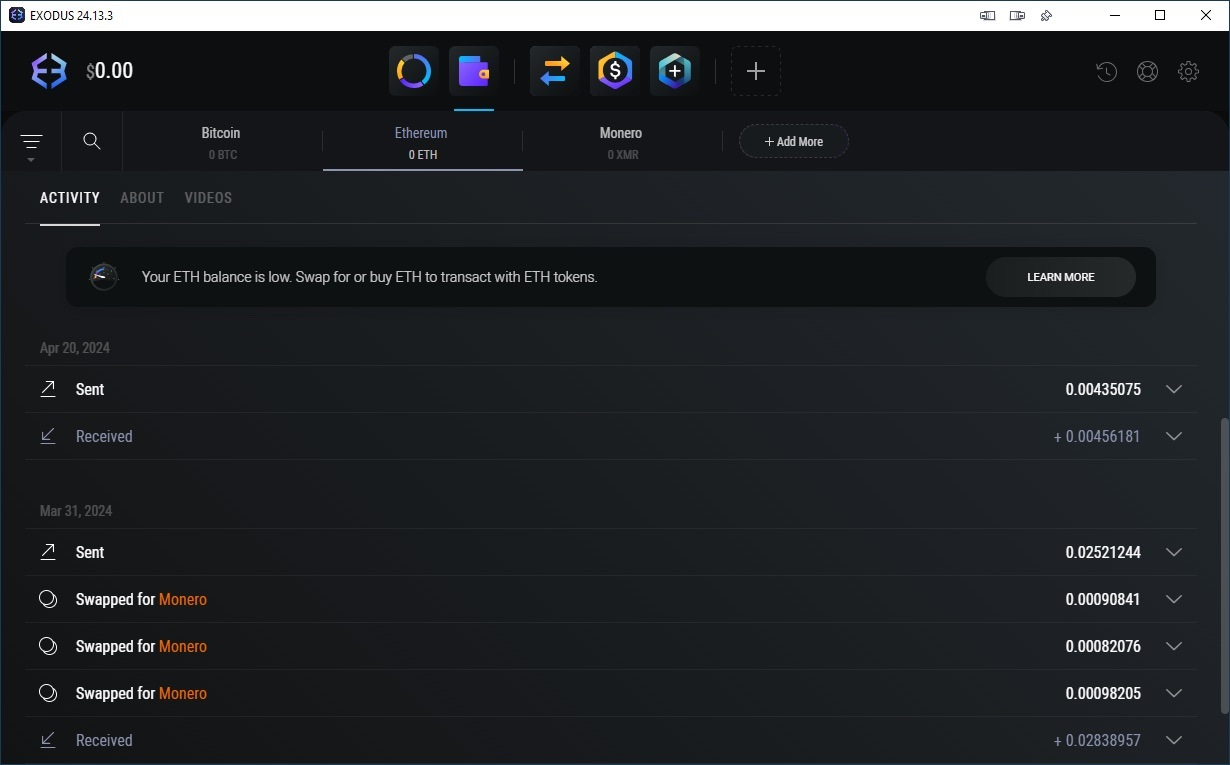

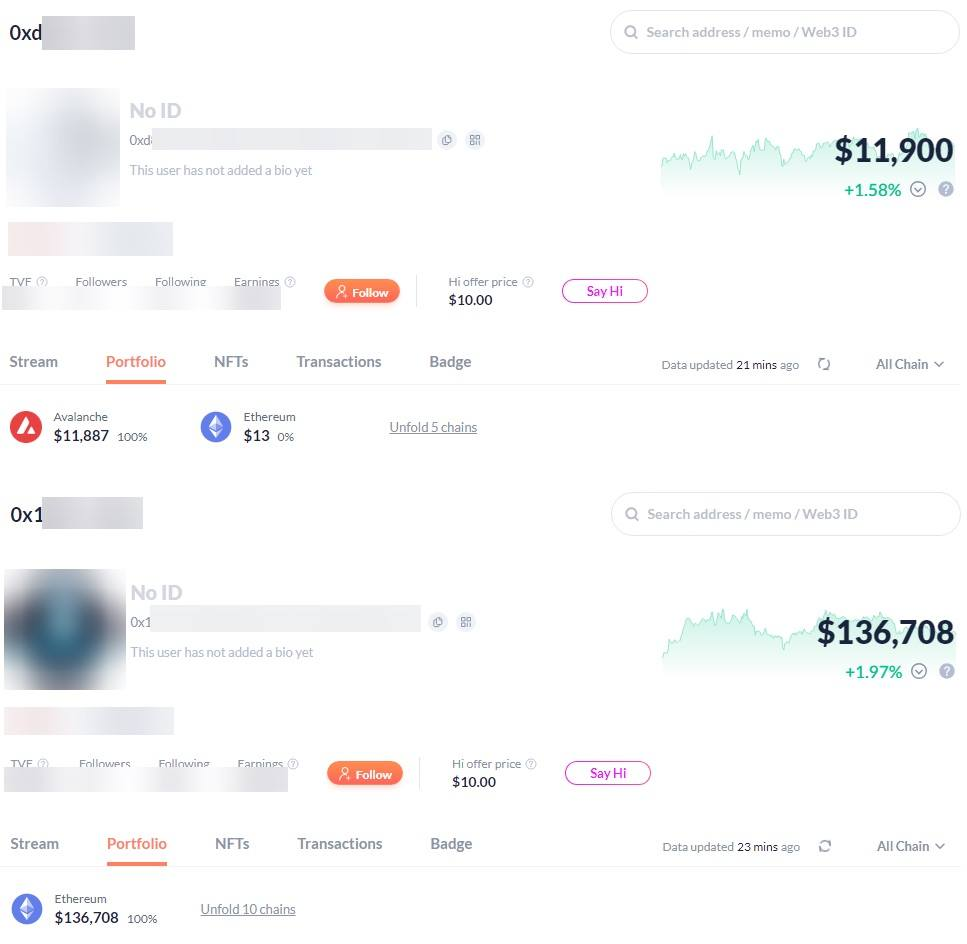

- Особенность схемы — реквизиты криптокошельков настоящие, и можно действительно получить к ним доступ и увидеть, например, историю транзакций кошелька Exodus или активы в других кошельках — почти 150 тыс. долларов США по версии DeBank.

- Деньги из кошелька вывести не получится, потому что они находятся в стейкинге (грубо говоря — заморожены во вкладе). Тем не менее это сильно снижает скепсис посетителя: кажется, это не спам и не фишинг, а настоящая утечка чьей-то информации, допущенная по небрежности.

- Через какое-то время на сайте появляется скриншот с Telegram-чатом, в котором якобы успешно проводится очередная выплата в токенах Monero. На том же скриншоте заметно некое приложение кошелька Electrum-XMR с логом транзакций и общим, очень немалым, остатком на счету: почти 6000 XMR — токенов Monero (около миллиона долларов США).

- Мошенники различными способами подводят жертву, которая практически готова завладеть чужими деньгами из «утёкших» кошельков к установке вредоносного приложения.

- Если скачать и установить Electrum-XMR, компьютер будет заражён вредоносным ПО Backdoor.OLE2.RA-Based.a, обеспечивающим скрытый удалённый доступ атакующих к компьютеру.

Инциденты

Факт выплаты рекордного выкупа подтвердили и блокчейн-аналитики из компании Chainalysis, которые сообщили об этом в соцсети Илона Маска.

Самым крупным выплаченным выкупом до этого считался платеж в размере 40 млн долларов, которые заплатил страховой гигант CNA вымогательской группировке Evil Corp.

Как сообщают эксперты Zscaler ThreatLabz, Dark Angels использует стратегию «охоты на крупную дичь» (Big Game Hunting). Её смысл в том, чтобы атаковать только небольшое количество крупных компаний в надежде на большие выплаты, а не множество мелких компаний одновременно для получения многочисленных, но небольших выкупов.

Хотя инцидент произошёл в марте 2024 года, факт утечки официально подтвердили лишь в конце июня. По данным HealthEquity, злоумышленники использовали скомпрометированные учётные данные партнёра компании для доступа к незащищённому хранилищу данных вне основных систем.

Среди похищенной информации оказались полные имена, домашние адреса, номера телефонов, идентификаторы работодателей и сотрудников, номера социального страхования, общая информация об иждивенцах и данные платёжных карт без номеров карт.

Пока ни одна хакерская группировка не взяла на себя ответственность за атаку, украденные данные в открытом доступе не появлялись.

Gemini пострадала от утечки данных со стороны третьих лиц, после того как неавторизованный злоумышленник проник в системы неназваного поставщика Gemini (в период с 3 по 7 июня 2024 года).

Инцидент затронул банковскую информацию 15 тыс. клиентов биржи, в том числе их полное имя, номер банковского счета и номер маршрута, который Gemini использовала для ACH-переводов. Подчеркивается, что никакая другая информация не была скомпрометирована.

В настоящее время инцидент с утечкой данных локализован, и продолжается расследование случившегося с привлечением внешних ИБ-специалистов.

Злоумышленники атаковали руководителя подразделения Ferrari NV с использованием технологии дипфейк.

Сначала жертва получала сообщения в WhatsApp якобы от исполнительного директора компании Ferrari. В них «директор» писал: «Эй, слышал о крупном приобретении, которое мы планируем? Мне может понадобиться твоя помощь».

Номер телефона и фото профиля WhatsApp не совпадали с реальными данными директора. Мошенник просил жертву подписать соглашение о неразглашении, заверяя, что итальянский регулятор рынка и Миланская фондовая биржа уже проинформированы. В сообщении также подчёркивалась необходимость соблюдать максимальную секретность.

Затем злоумышленники позвонили потенциальной жертве и при помощи технологии дипфейк стали вести реалистичный разговор от лица директора. Голос, имитировавший директора, был весьма убедителен, в речи присутствовал южноитальянский акцент.

Мошенник объяснил руководителю подразделения, что звонит с другого номера из-за необходимости обсуждать конфиденциальный вопрос, связанный с возможными проблемами в Китае и необходимостью валютной хедж-транзакции.

Руководитель заподозрил подлог, заметив незначительные механические интонации в голосе. Он спросил, какое название книги директор недавно ему рекомендовал, и после этого звонок внезапно оборвался. Затем Ferrari начала внутреннее расследование.

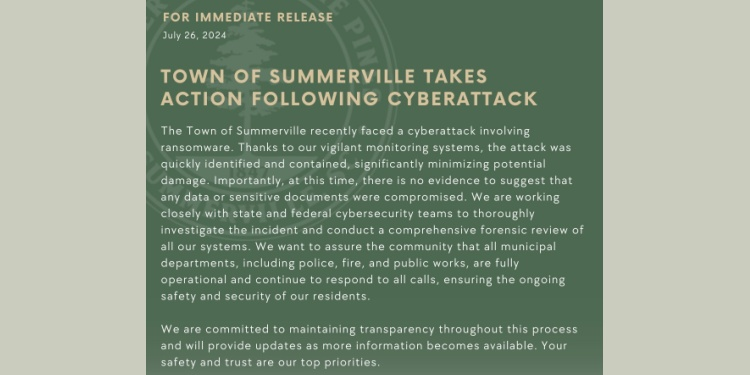

Вымогатели Embargo атаковали город Саммервилль в штате Южная Каролина. Хакеры утверждают, что похитили более 1,7 ТБ конфиденциальной информации из местного полицейского управления.

Чиновники опубликовали заявление, в котором говорится, что атака была оперативно выявлена и сдержана, благодаря чему удалось минимизировать потенциальный ущерб.

Городские власти сообщают, что все муниципальные службы, включая полицию, пожарную службу и коммунальные службы, продолжают свою работу в обычном режиме и обеспечивают безопасность и благополучие жителей. Однако хакеры в своем блоге в даркнете заявляют обратное и угрожают опубликовать похищенные данные, если не будет выплачен выкуп до 30 июля.

Хакеры не предоставили образцов якобы украденных данных или подробностей о них. Вместо этого они сделали провокационные обвинения в адрес полиции Саммервилля, утверждая, что департамент «обеспечивает наивысший уровень обслуживания в стрельбе по чернокожим детям».

Дамп содержит только данные заказов — 464748 строк, содержащих ФИО, телефоны, адреса, содержимое и стоимость заказов.

В полном дампе помимо заказов, находятся еще и данные зарегистрированных пользователей 50759 строк, содержащих: ФИО, телефоны, адреса эл. почты, пароли в открытом (Base64) виде, адреса.

Всего в полном дампе находится 76399 уникальных номеров телефонов и 59860 уникальных адресов эл. почты.

Информация в дампе датируется 27.07.2024.