Дайджест Start X № 377

Обзор новостей информационной безопасности с 28 июня по 4 июля 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

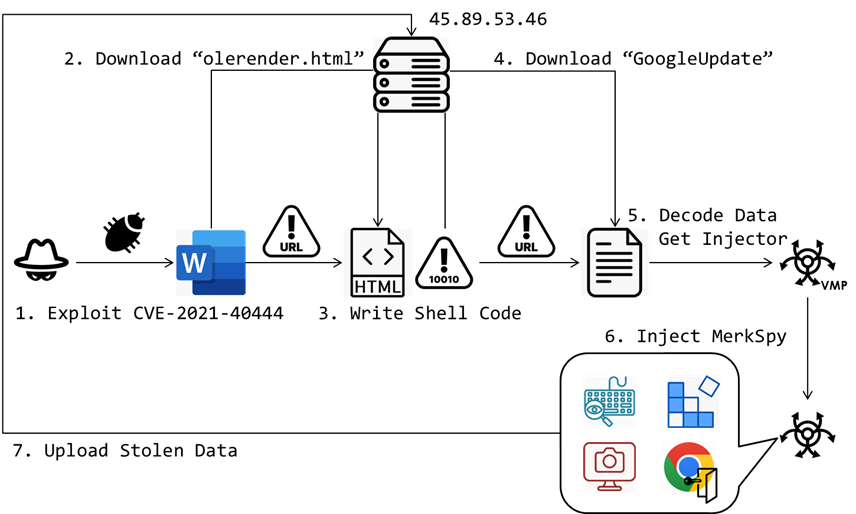

Схема кампании

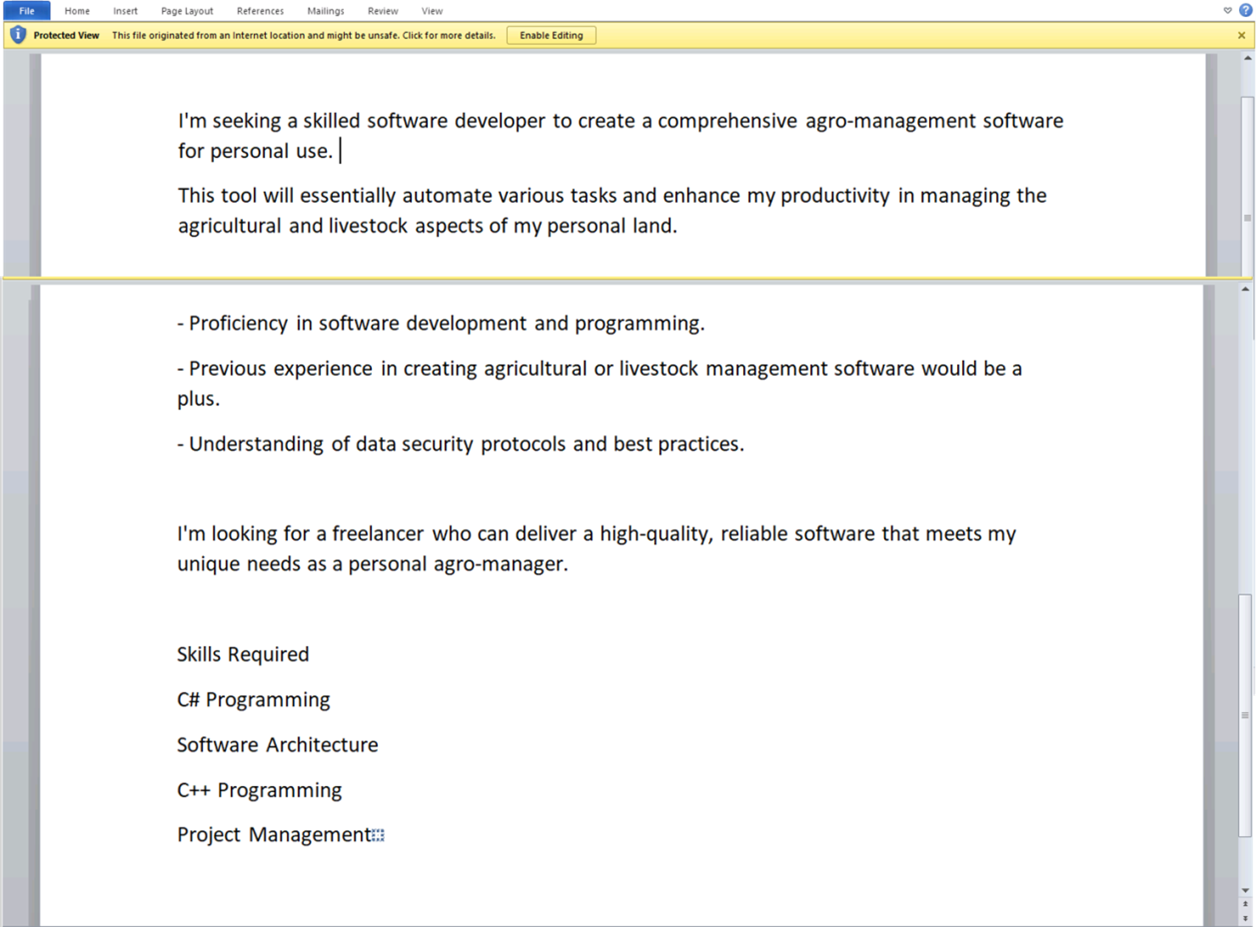

- Хакеры рассылают фишинговые письма с документом MS Word, который содержит описание вакансии программиста.

- При открытии файла активируется эксплуатация уязвимости CVE-2021-40444, которая приводит к удалённому выполнению кода без взаимодействия с пользователем.

- Этот процесс загружает HTML-файл (olerender.html) с удалённого сервера, который запускает встроенный шелл-код после проверки версии операционной системы.

- Olerender.html использует функцию VirtualProtect для изменения разрешений памяти, что позволяет записать декодированный шелл-код в память. Затем «CreateThread» запускает внедрённый шелл-код, подготавливая загрузку и выполнение следующего вредоносного кода с сервера злоумышленников.

- Шелл-код загружает файл под именем «GoogleUpdate», который, на самом деле, содержит полезную нагрузку инжектора, скрывающуюся от антивирусного ПО и загружающую MerkSpy в память системы. Шпионское ПО сохраняет своё присутствие на устройстве через изменения в реестре Windows, обеспечивая автоматический запуск при старте системы.

- MerkSpy способен захватывать скриншоты, фиксировать нажатия клавиш, собирать данные для входа, хранящиеся в Google Chrome, и данные из расширения MetaMask для управления криптокошельками. Все собранные данные отправляются на сервер злоумышленников.

Обнаружена новая схема кражи Telegram-аккаунтов и криптовалюты с помощью фишинговых ботов. Злоумышленники атакуют владельцев цифровых активов, которые совершают P2P-сделки внутри мессенджера.

Схема действий преступников

- Атакующие нацелены на пользователей, которые намерены совершить сделку с криптовалютой в рамках P2P-трейдинга через Telegram, и выходят с ними на связь под предлогом осуществления транзакции.

- Потенциальной жертве сообщают, что для повышения уровня безопасности и соблюдения требований регуляторов якобы необходимо пройти KYC-верификацию, иначе криптокошелек будет заморожен.

- Сделать это предлагают через специальный сервис авторизации, ссылку на который присылают сами мошенники. Разумеется, никакой KYC-проверки нет, и мошенники просто заманивают человека в фишингового бота.

- Как только владелец криптовалюты переходит к Telegram-боту с характерным названием (например, Wallet KYC), ему предлагают авторизоваться через Telegram-аккаунт.

- Для этого пользователя просят отключить двухфакторную аутентификацию в мессенджере и подтвердить это действие, нажав соответствующую кнопку.

- Затем нужно сообщить код для авторизации в Telegram, который придет от официального сервиса.

- Получив код, мошенники перехватывают аккаунт жертвы в мессенджере и могут совершать P2P-сделки от ее имени.

- Через аккаунт человека в Telegram мошенники получают доступ к его криптовалютному кошельку Telegram Wallet. В результате жертва рискует потерять не только доступ к учетной записи, но и свою криптовалюту.

Для убедительности злоумышленники нередко ссылаются на требования законодательства — настоящие и выдуманные. Пользователям следует перепроверять информацию, прежде чем реагировать на предложение собеседника.

Внимание! Просьба отключить двухфакторную аутентификацию и сообщить одноразовый код для авторизации — явный признак мошенничества.

Мошенники публикуют поддельные предложения об удалённой работе от имени российских IT-компаний.

Схема кампании

- Киберпреступники публикуют в профильных Telegram-каналах с ИТ-вакансиями несуществующие предложения о работе на удалёнке на выгодных условиях.

- Всем соискателям злоумышленники предлагают перейти по ссылке и заполнить Google-форму, указав свои контактные данные, или же напрямую связаться с HR-менеджером.

- После успешного прохождения собеседования с будущим работником связываются якобы бухгалтеры компании и предлагают привязать корпоративную SIM-карту к личному кабинету банка, что якобы позволит получать зарплату с первого дня трудовой занятости.

- Если соискатель соглашается, мошенники крадут деньги с его счёта.

Подобные мошеннические публикации с вакансиями стали появляться в профильных Telegram-каналах, которые имеют несколько десятков тысяч подписчиков, и они присутствуют среди реальных предложений от настоящих работодателей.

В общей сложности эксперты обнаружили в различных Telegram-каналах и чатах не менее 35 подобных объявлений, которые были опубликованы только одним аккаунтом, принадлежащим мошеннику.

Инциденты

Представитель «Инфосистемы джет» подтвердил журналистам, что сайт был атакован, но уточнил, что инфраструктура центра CSIRT и самой компании физически изолирована от сайта. Сам же сайт содержит исключительно справочную информацию об услугах Jet CSIRT, а его администрированием занимается сторонний подрядчик с локальными учётными записями. В связи с этим собственная IT-инфраструктура компании и Jet CSIRT не были затронуты атакой, никаких угроз для «Инфосистемы Джет» или его заказчиков не возникло.

Хакеры взломали корпоративную сеть TeamViewer.

Компания заявила о том, что обнаружила нарушение во внутренней корпоративной ИТ-среде TeamViewer, после чего немедленно задействовала команду по реагированию на инциденты и начала расследование. Также были приняты меры для устранению последствий атаки.

В компании подчеркивают, что «внутренняя корпоративная ИТ-среда TeamViewer полностью независима от продуктовой среды», и нет никаких признаков того, что атака затронула продукты компании или данные клиентов.

По информации Health-ISAC, за атакой на TeamViewer могла стоять русскоязычная группировка APT29, также известная как Cozy Bear, NOBELIUM и Midnight Blizzard.

В Health-ISAC рекомендуют администраторам проверять логи на предмет необычного трафика.

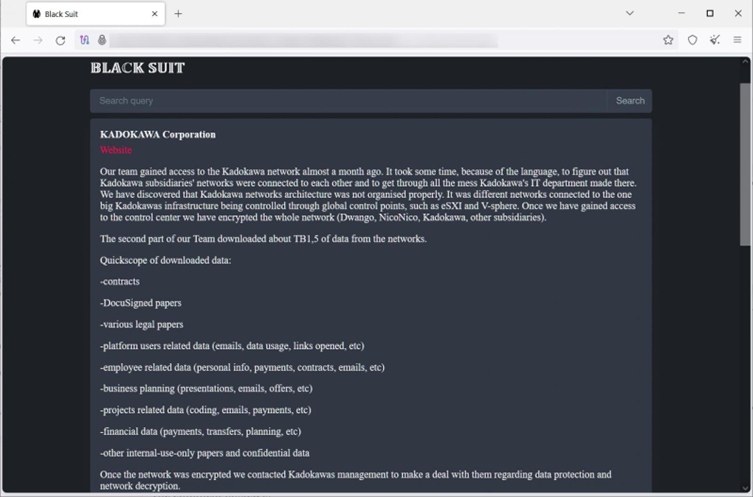

Кибератака произошла 8 июня, и с тех пор компания борется с её последствиями. Пострадали многие веб-сайты и сервисы, в том числе популярный японский видеохостинг Niconico. В результате атаки значительная часть операций компании и её дочерних предприятий была парализована, так как их данные были зашифрованы с помощью программы-вымогателя.

Вымогатели BlackSuit добавили Kadokawa на свой сайт утечек данных и опубликовали часть украденной информации. В случае невыплаты выкупа до 1 июля, злоумышленники угрожают обнародовать все похищенные данные, включая контакты, конфиденциальные документы, данные сотрудников, бизнес-планы и финансовую информацию.

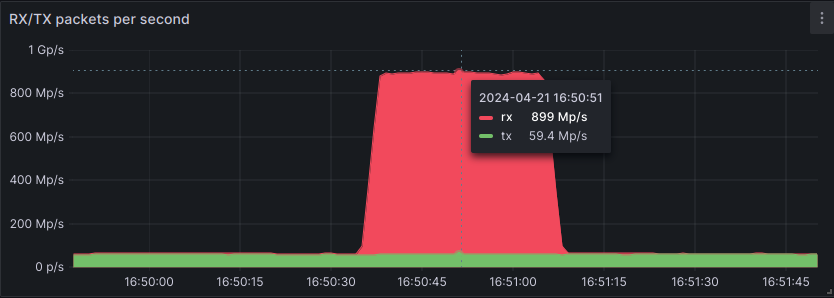

Компания OVHcloud, один из крупнейших поставщиков облачных услуг в Европе, сообщает об отражении рекордной DDoS-атаки, мощность которой достигла 840 млн пакетов в секунду (Mpps).

По данным OVHcloud, начиная с 2023 года наблюдается общая тенденция к увеличению объема атак, причем атаки, превышающие 1 Тбит/с, становятся все более частыми, и в 2024 году они уже стали еженедельными и практически ежедневными.

За последние 18 месяцев самая мощная атака, зафиксированная OVHcloud, произошла 25 мая 2024 года и достигала 2,5 Тбит/с.

Анализ нескольких таких атак выявил, что злоумышленники опираются на устройства Mikrotik, которые делают атаки более мощными и сложными для обнаружения и блокирования.

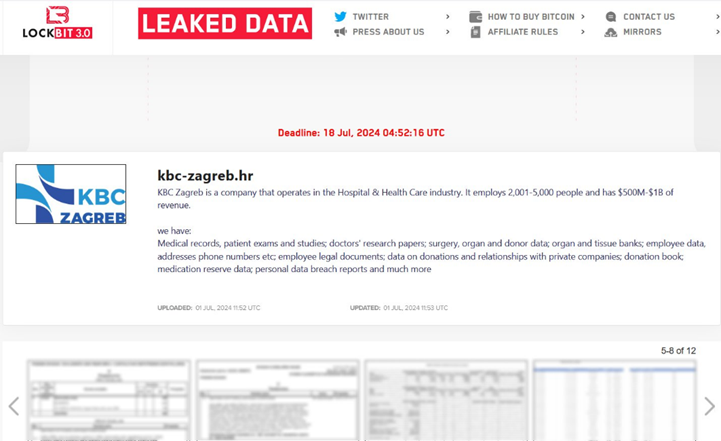

Местные СМИ сообщают, что атака замедлила работу экстренных служб, вынудив KBC Zagreb перенаправлять пациентов в другие медучреждения Загреба. В KBC Zagreb пожаловались, что атака вернула больницу на 50 лет назад, к использованию бумаги и карандаша.

Злоумышленники заявили, что получили доступ к информации о пациентах и сотрудниках, медицинским записям, данным доноров и донорских органов, а также контрактам со сторонними компаниями.

В министерстве внутренних дел Хорватии заявили, что не хотят раскрывать слишком много информации, полученной следователями, и добавили, что им ничего не известно о требовании выкупа.