Дайджест Start X № 376

Обзор новостей информационной безопасности с 21 по 27 июня 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

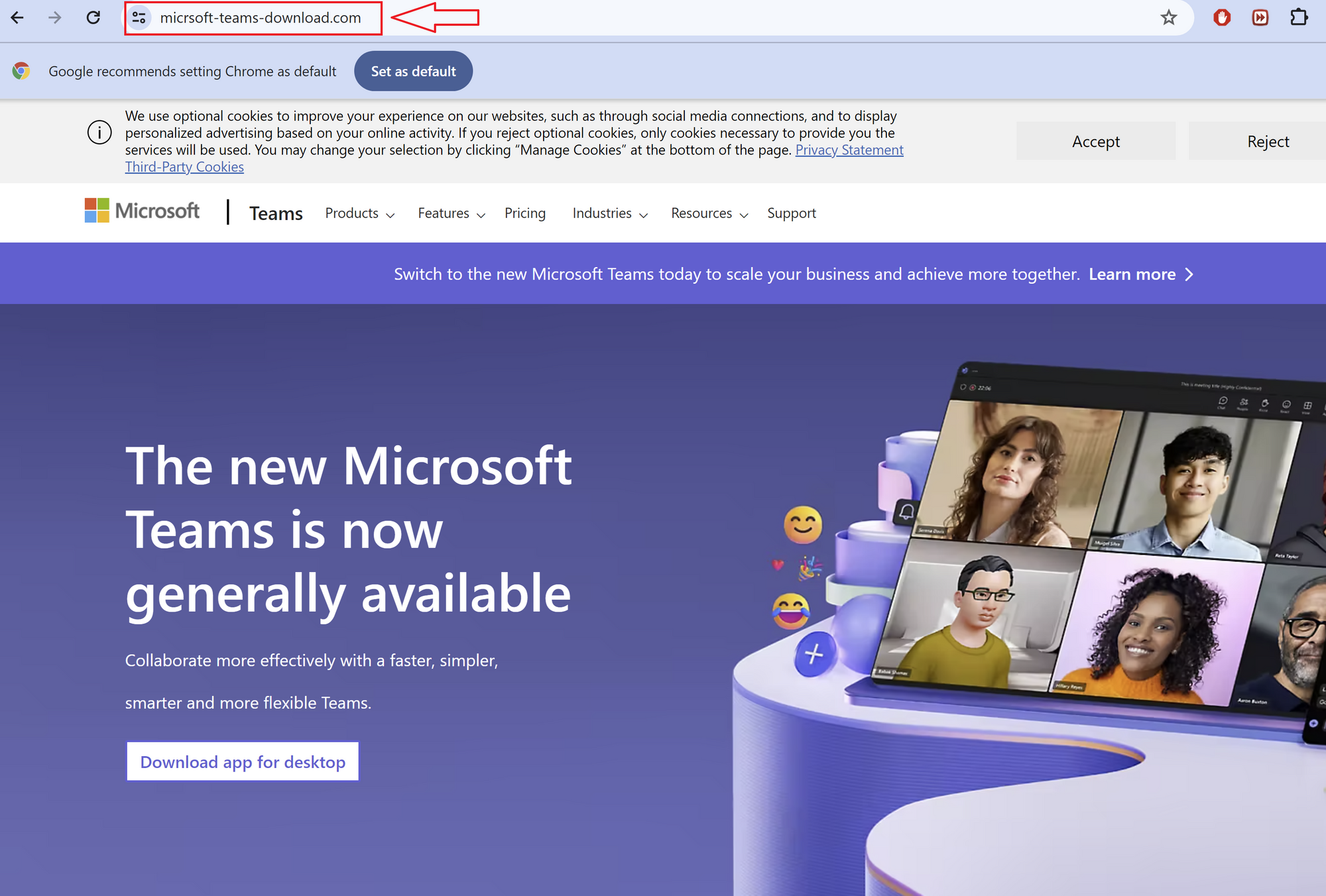

- Злоумышленники создают фальшивые сайты с вредоносными программами и перенаправляют на на них пользователей, которые ищут программное обеспечение в поисковых системах Google и Bing.

- Мошенники обманывают пользователей, заставляя их скачивать установочные файлы с вышеописанных поддельных сайтов.

- Вместо установки ожидаемой легитимной программы жертвы атаки инициируют цепочку заражения вредоносным ПО.

- Вместе с вредоносом устанавливается и легальная версия искомой программы, чтобы не вызвать подозрений.

- Вредоносное ПО запускает скрипт PowerShell для обеспечения постоянного присутствия на системе.

- Бэкдор собирает информацию о заражённом компьютере, взаимодействует с командно-контрольным сервером и поддерживает удалённое выполнение команд.

Опасный троян Remcos RAT проникает в компьютеры через обычные документы Microsoft Word, содержащие короткие ссылки.

Схема кампании

- Пользователь получает письмо с вложением в формате «.docx».

- После открытия документа жертва обнаруживает внутри сокращённую веб-ссылку.

- При нажатии на эту ссылку происходит загрузка вредоносного ПО.

- Троян использует уязвимость в редакторе формул Word (CVE-2017-11882) для установки, а вредоносный код маскируется с помощью сложного шифрования.

Remcos RAT позволяет злоумышленникам получить полный контроль над заражённым компьютером. Он может получать доступ к файловой системе, управлять процессами, создавать скриншоты, записывать звук и видео с микрофона и веб-камеры, с также воровать пароли и финансовые данные, устанавливать дополнительные вредоносные программы.

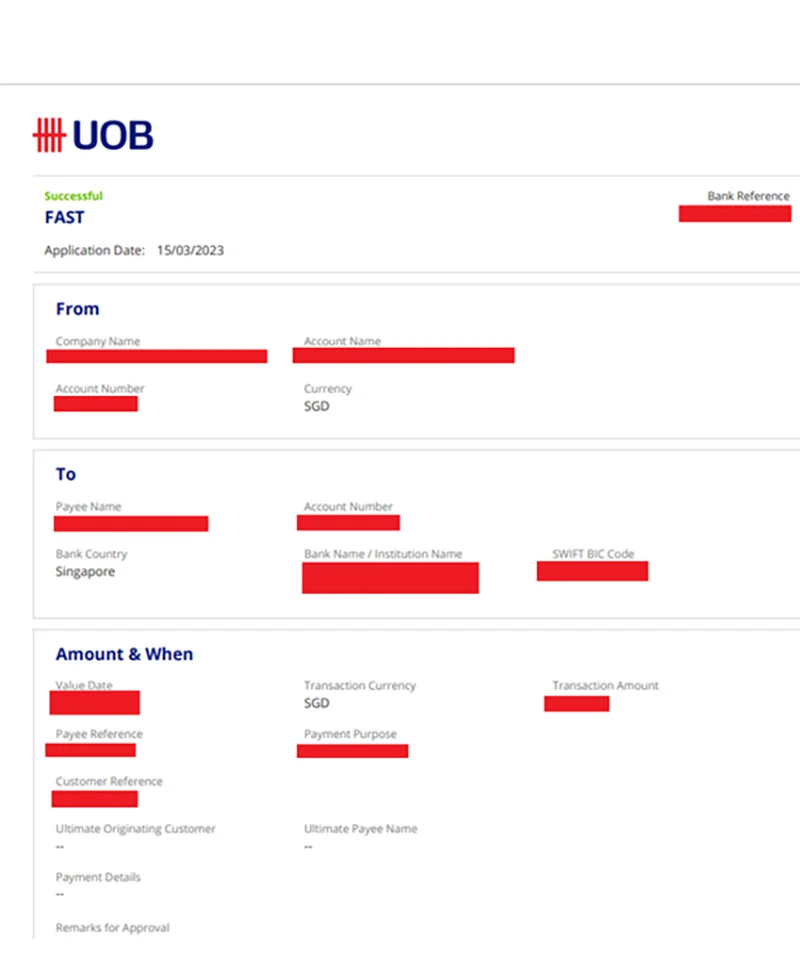

Как действуют преступники

- Злоумышленники находят логин и пароль от личного кабинета жертвы, а также номер телефона в открытом доступе, в опубликованных утекших базах данных, покупают в даркнете или выманивают на фишинговых сайтах.

- Мошенник пытается зайти в аккаунт жертвы и получает запрос на ввод OTP-кода.

- Жертве на телефон приходит сообщение с одноразовым паролем. OTP-бот звонит пользователю и с помощью заранее заготовленного скрипта уговаривает ввести полученный код.

- Жертва набирает код на клавиатуре телефона прямо во время звонка.

- Код поступает в Telegram-бот злоумышленника, который таким образом получает доступ к аккаунту жертвы.

Злоумышленники стараются, чтобы жертва поверила в легитимность звонка, поэтому некоторые OTP-боты перед набором номера отправляют жертвам СМС-сообщения с предупреждением о предстоящем звонке. Это тонкий психологический приём, нацеленный на создание доверия: сначала пообещать что-то и затем сдержать обещание.

Схема кампании

- Злоумышленники пишут целевым сотрудникам от имени главы отдела закупок дубайской компании. Их интересует наличие того или иного товара или аналогичных моделей.

- Фишинговые письма написаны на хорошем русском языке и не содержат опечаток.

- Подробностей в этих электронных письмах нет, зато есть ссылка на файлообменник, где можно посмотреть детали заказа на поставку.

- Если работник кликнет по такому URL, его переведут на фейковую страницу, имитирующую окно аутентификации популярного почтового сервиса.

- Если жертва вводит логин и пароль на этой странице, они отправляются мошенникам, которые получают доступ к почтовому ящику (если жертва не включила 2FA).

Инциденты

CDK Global предоставляет своим клиентам SaaS-платформу, и это ПО управляет всеми аспектами работы автосалонов, включая CRM, финансирование, расчет заработной платы, поддержку и обслуживание, инвентаризацию и так далее. Услугами компании пользуются более 15 000 автосалонов на территории Северной Америки.

Атака заставил CDK Global отключить ИТ-системы, телефоны и приложения в двух дата-центрах, чтобы предотвратить дальнейшее распространение угрозы.

Сотрудники нескольких автосалонов рассказали, что CDK не предоставила им никакой информации о происходящем кроме электронного письма с предупреждением о киберинциденте.

Официальных заявлений от CDK не поступало, но эксперты предполагают, что компания стала жертвой вымогателей, причём атака затронула резервные копии. Это означает, что перебои могут продолжаться ещё долго.

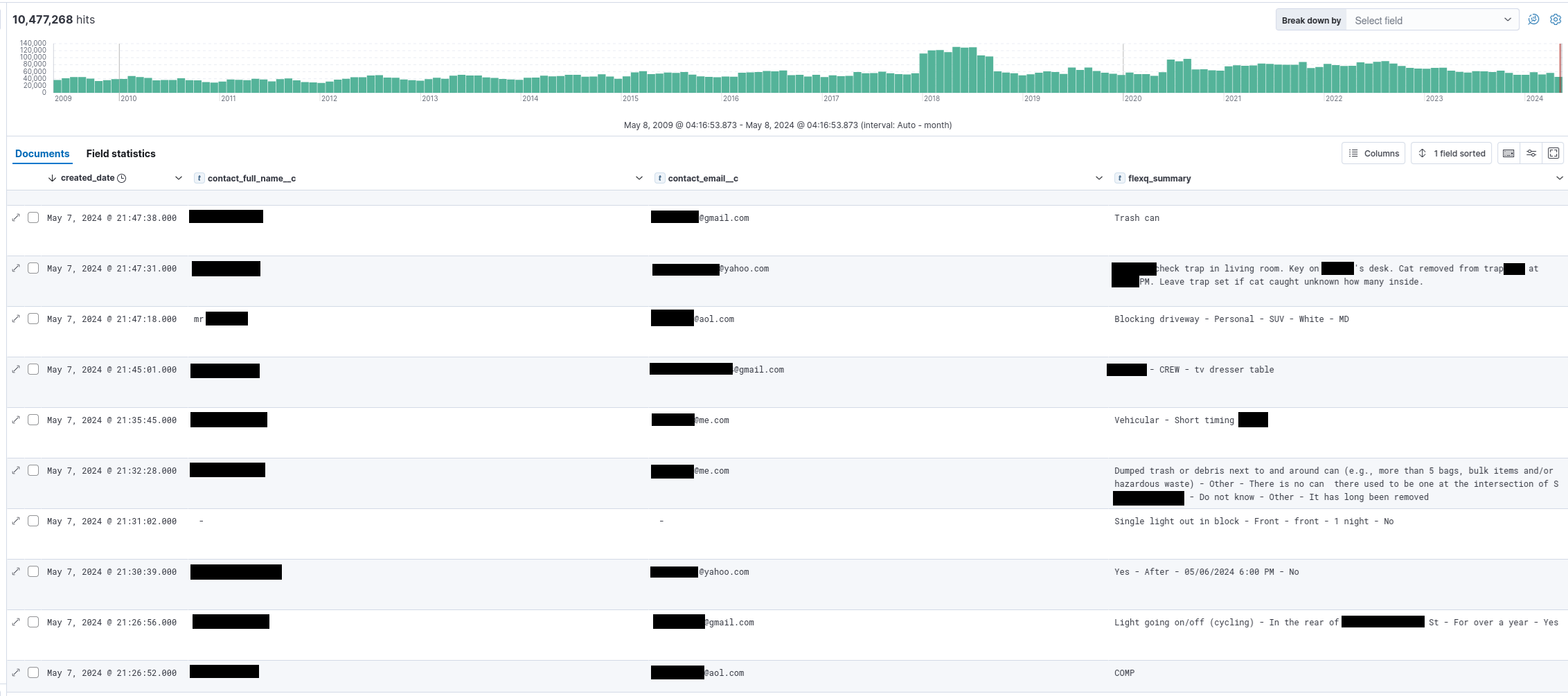

Утечка раскрыла имена, адреса электронной почты и номера телефонов людей, подавших заявки по широкому спектру вопросов, включая проблемы с дорогами, санитарным состоянием, бездомными животными, нарушениями парковки и другими городскими проблемами, не требующими немедленного вмешательства властей.

Раскрытая информация содержала:

- сообщения о дорожно-транспортных происшествиях;

- жалобы на санитарное состояние жилья;

- отчеты о качестве дорог;

- расположение и статусы камер контроля скорости;

- жалобы на животных;

- обвинения в незаконной деятельности;

- заявления о преступлениях.

Администрация города пока не прокомментировала ситуацию.

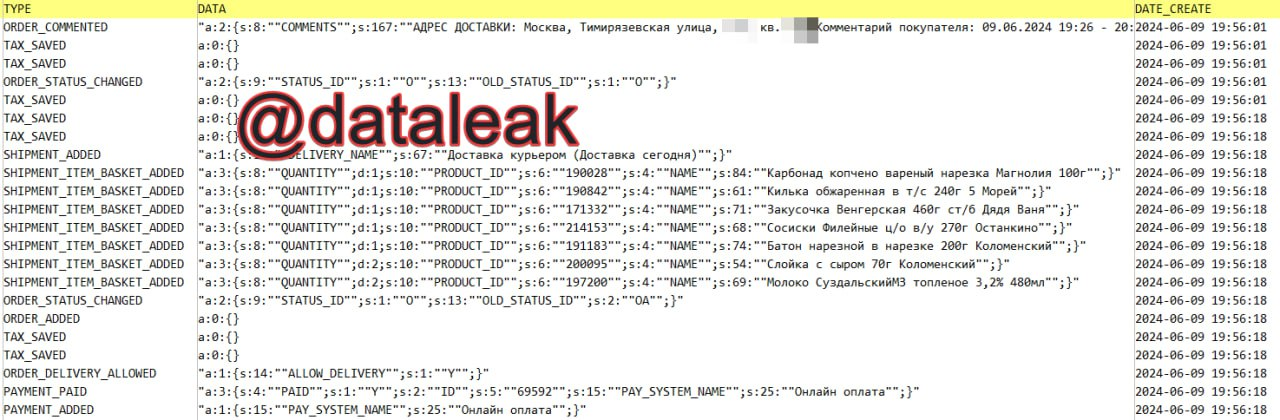

Опубликованная информация содержит:

- ФИО (часто это автосгенеренные последовательности в формате П<номер телефона>);

- адрес доставки;

- адрес эл. почты (245 931 уникальный адрес, часто это автосгенеренные последовательности в формате <номер телефона>@shop.mgnl.ru);

- номер телефона (252 209 уникальных номеров);

- хешированный пароль;

- состав, стоимость и дата заказа;

- купон на скидку.

Актуальность данных — 09.06.2024.

В дампе содержатся:

- ФИО;

- номер телефона (152 тыс. уникальных номеров);

- адрес эл. почты (2,5 тыс. уникальных адресов);

- хешированные пароль;

- пол;

- дата рождения;

- адрес доставки;

- детали заказа.

Актуальность данных — 06.06.2024.

Число заражённых пользователей «веб-жестких дисков» — южнокорейского термина, обозначающего службы веб-хранилищ, которые позволяют загружать файлы и обмениваться контентом — достигло 600 тыс.

Вредоносное ПО, предназначенное для сокрытия файлов, предположительно было внедрено в Grid Program — программу, который позволяет пользователям KT обмениваться данными методом peer-to-peer. Впоследствии службы обмена файлами перестали работать, что вызвало массовые жалобы пользователей.

В ходе расследования установлено, что в KT существовала целая команда, занимающаяся обнаружением и вмешательством в передачу файлов. Часть сотрудников занимались разработкой вредоносного ПО, другие — его распространением и эксплуатацией, а также прослушиванием телефонных разговоров. По предварительным данным, под подозрение попали 13 сотрудников KT и компаний-партнёров, которых могут привлечь к ответственности.

KT пока официально не подтвердила инцидент. Позиция компании состоит в том, что служба P2P веб-дисков является вредоносной программой, поэтому компания вынуждена её ограничивать.

Российских музыкантов Soda Luv, Slava Marlow, Yanix, 163onmyneck, Lida, Джизуса взломали в Spotify.

Вместо фотографий появились ссылки на телеграм-канал хакеров, где продают доступ к взломанным аккаунтам.

Ситуация осложняется отсутствием официального представительства Spotify в России. Исполнителям придется обращаться в службу поддержки на общих основаниях, что может занять продолжительное время.

Данные клиентов американского ритейлера Neiman Marcus выставлены на продажу за 150 тыс. долларов США.

Утечка затронула 64 472 человека. Несанкционированный доступ к базе данных был получен в период с апреля по май 2024 года в результате взлома платформы Snowflake.

Похищенные данные содержат имена, контактную информацию, даты рождения и номера подарочных карт Neiman Marcus и Bergdorf Goodman. Коды активации подарочных карт не были скомпрометированы, в связи с чем они остаются действительными.

Neiman Marcus отключил доступ к платформе базы данных сразу после обнаружения утечки, инициировал расследование с участием экспертов по кибербезопасности и уведомил правоохранительные органы. Компания также подтвердила, что данные были украдены из её аккаунта в Snowflake.

По словам хакера, выставившего данные на продажу, украденная информация также включает последние четыре цифры номеров социального страхования, данные о транзакциях клиентов, их электронные адреса, истории покупок, данные сотрудников и миллионы номеров подарочных карт (без кодов активации).

Geisinger использует Nuance в качестве ИТ-провайдера. Расследование инцидента выявило, что после увольнения одного из своих сотрудников, Nuance не закрыла ему доступ к корпоративным файлам. Через 2 дня после увольнения он вошёл в систему и сделал копии конфиденциальных данных пациентов Geisinger.

Nuance провела собственное расследование и установила, что бывший работник мог похитить данные более 1 миллиона человек, включая даты рождения, адреса, записи о приеме и выписке из больницы, демографическую информацию и другие медицинские данные.

Министерство связи Индонезии стало жертвой вымогательской группировки. Хакеры зашифровали системы в национальном центре обработки данных страны, вызвав сбои в работе иммиграционных проверок в аэропортах и других общественных услуг.

Системы Временного национального центра обработки данных (Temporary National Data Center, PDNS) были заражены Brain Cipher, новым вариантом пресловутой программы-вымогателя LockBit 3.0. Атака затронула филиал PDNS, расположенный в Сурабае.

В Министерстве связи сообщили, что злоумышленники потребовали выкуп в размере 8 млн долларов США, но подчеркнули, что правительство не собирается выполнять требования вымогателей.

Кибератака затронула службы оформления виз и вида на жительство, паспортные услуги и системы управления иммиграционными документами. Из-за атаки в аэропортах образовались длинные очереди на иммиграционных стойках.

Атака также затронула платформу, используемую для онлайн-зачисления в школы и университеты, что вынудило правительство региона продлить срок регистрации. В общей сложности программа-вымогатель нарушила работу как минимум 210 местных служб.