Дайджест Start X № 372

Обзор новостей информационной безопасности с 24 по 30 мая 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Целью вредоноса ужже стали банки Banco do Brasil, Bradesco, Banco Safra, Caixa Econômica Federal, Itaú Unibanco, Sicoob и Sicredi.

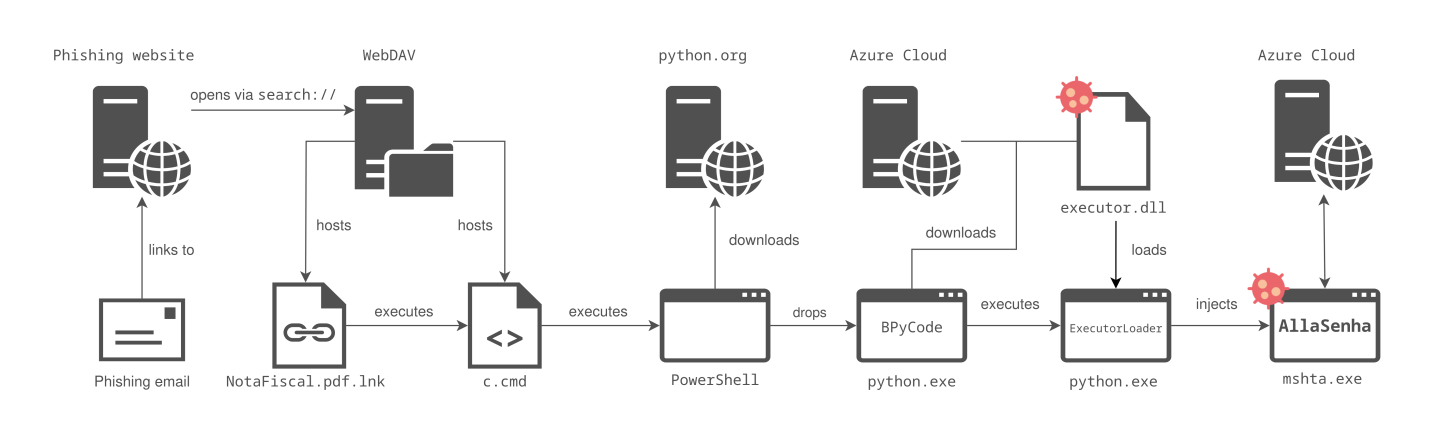

Схема кампании:

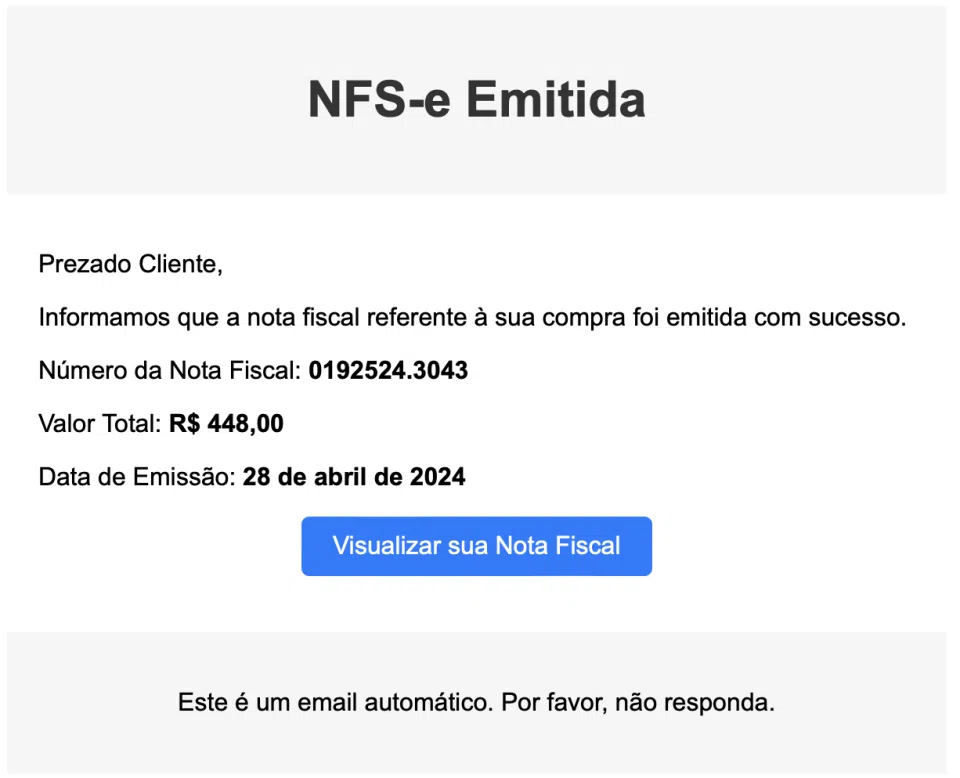

- Злоумышленники рассылают фишинговые сообщения с вредоносными ссылками.

- Ссылки содержат LNK-ярлык Windows, замаскированный под PDF-документ, размещенный на сервере WebDAV.

- Ярлык открывает командную оболочку Windows, отображает подставной PDF-документ и загружает BAT-файл «c.cmd».

- BAT-файл запускает PowerShell команду, которая скачивает бинарный файл Python с официального сайта (python.org) и выполняет скрипт BPyCode.

- Скрипт BPyCode загружает и запускает динамическую библиотеку (executor.dll).

- DLL-библиотека извлекается из одного из доменных имен, созданных с помощью алгоритма генерации домена (DGA). Сгенерированные имена хостов соответствуют тем, которые связаны со службой Microsoft Azure Functions, бессерверной инфраструктурой, которая в данном случае позволяет операторам легко развертывать и управлять промежуточной инфраструктурой.

- Библиотека выполняется в памяти и внедряет троян AllaSenha в легитимный процесс «mshta.exe».

Помимо кражи учетных данных для онлайн-банкинга из веб-браузеров, AllaSenha может отображать наложенные окна для захвата кодов двухфакторной аутентификации (2FA) и даже обманом заставить жертву отсканировать QR-код для одобрения мошеннической транзакции, инициированной злоумышленниками.

Все образцы AllaSenha используют Access_PC_Client_dll.dll в качестве исходного имени файла. Такое имя можно найти в проекте KL Gorki — банковском вредоносном ПО, которое, по-видимому, сочетает компоненты AllaKore и ServerSocket.

Схема действий преступников

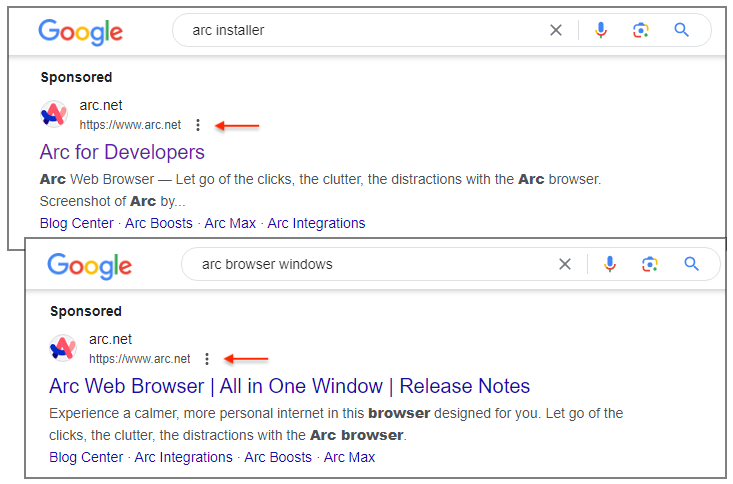

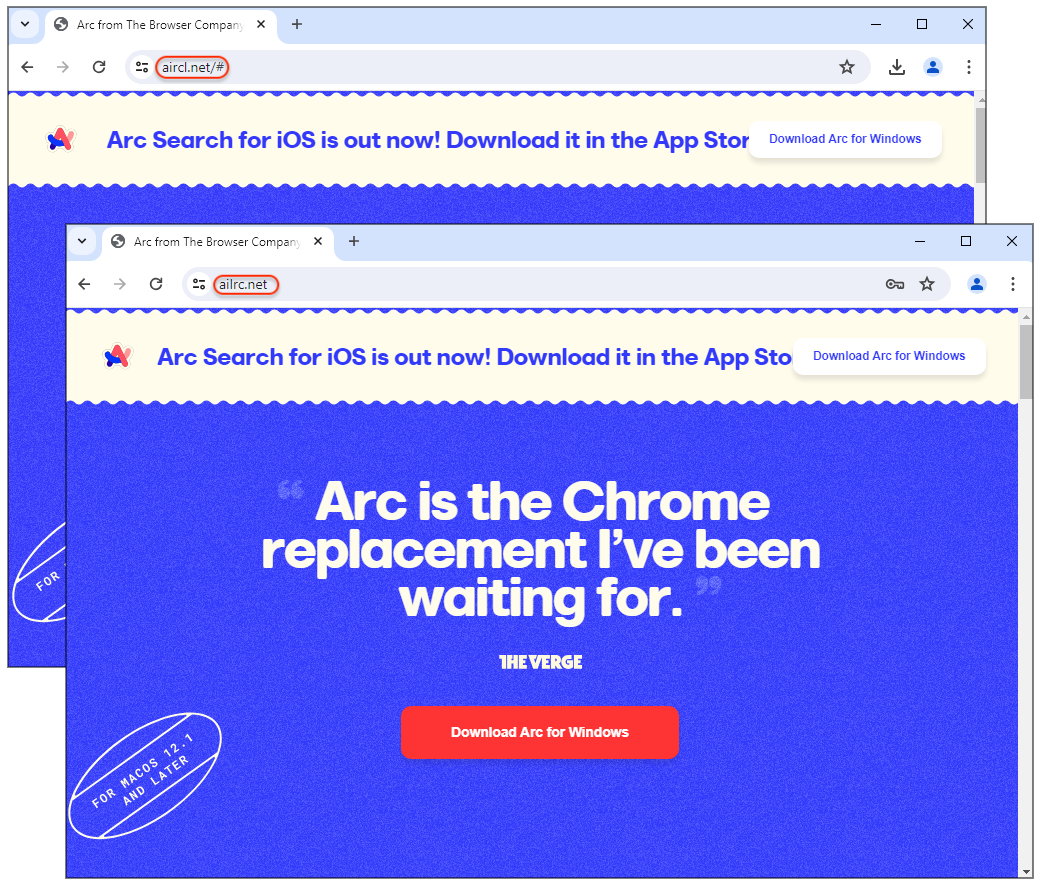

- По поисковым запросам в Google «arc installer» и «arc browser windows» выводились объявления с официальным адресом сайта браузера Arc.

- Однако после клика по рекламе пользователи не попадали на официальный сайт, а перенаправлялись на вредоносные домены, визуально напоминающие реальный сайт Arc.

- После нескольких перенаправлений домен в адресной строке браузера уже не совпадает с официальным, однако, так как интерфейс сайта выглядит вполне легитимно, многие пользователи не обращают внимания на содержимое адресной строки.

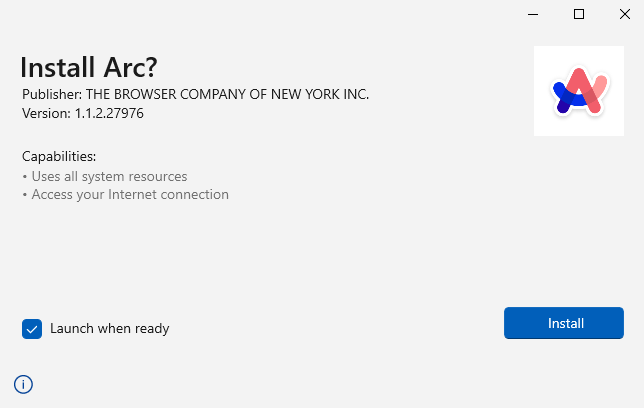

- При нажатии на кнопку «Скачать» загружается троянский установщик с платформы MEGA, который затем загружает дополнительное вредоносное ПО под названием «bootstrap.exe» с внешнего ресурса. При этом легитимный Arc Browser действительно устанавливается на целевую систему, чтобы избежать подозрений со стороны пользователя.

- Этот троянский установщик использует API MEGA для совершения C2-операций, отправляя и получая операционные инструкции и данные. Вредоносный файл также загружает PNG-файл с вредоносным кодом, который компилируется и сбрасывает конечный вредоносный файл «JRWeb.exe» на диск жертвы.

- Эксперты также зафиксировали отдельную цепочку заражения, где установщик использует исполняемый файл Python для внедрения кода в «msbuild.exe», который запрашивает команды с внешнего сайта для выполнения.

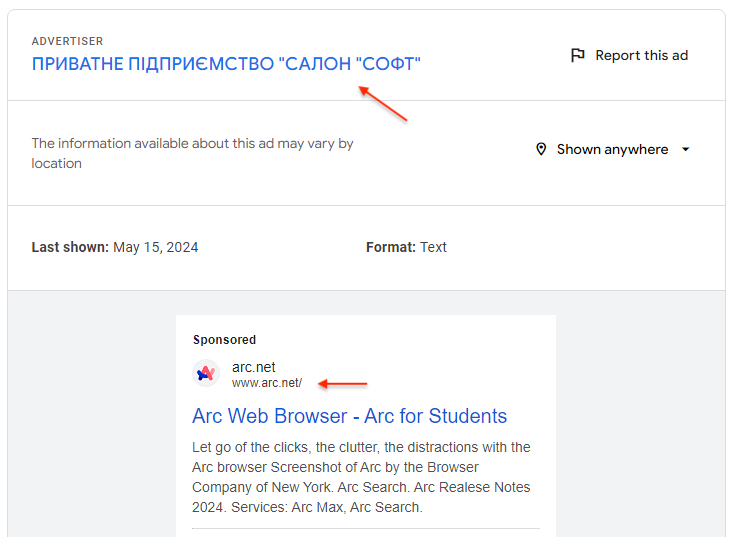

- Проверив вредоносную рекламу через Google Ad Transparency Center, аналитики выяснили, что её создатель — украинская компания САЛОН СОФТ.

Эксперты предполагают, что вредоносное ПО во всех рассмотренных атаках является инфостилером. Поскольку настоящий браузер Arc в итоге устанавливается на компьютер жертвы, а вредоносные файлы работают незаметно в фоновом режиме, пользователи вряд ли поймут, что их устройства заражены.

Как работают мошенники

- Аналитики выявили более 200 ресурсов, предлагающих «легальные» водительские права для управления различными транспортными средствами.

- Аферисты целятся на жителей крупных городов, таких как Москва, Санкт-Петербург, Казань, Ростов-на-Дону, Ярославль и Воронеж.

- Каждый сайт мошенников создается под конкретный город и позиционируется как местная компания, например, MosPrava в Москве и VolPrava в Волгограде.

- На этих ресурсах мошенники уверяют, что смогут оформить водительские права без лишних хлопот за 3 дня, решив все проблемы водителей, лишенных прав, с помощью поддельных документов.

- На сайте жертва сталкивается с социальной инженерией и маркетинговыми приемами. Там размещены статьи с названиями вроде «Почему сдать на права с первого раза получается только у 5%» или «Почему получение прав самостоятельно через автошколу — мучительный процесс».

- Пользователю рассказывают, как легко и быстро купить права с гарантией. Если человек соглашается, он отправляет свои ФИО, телефон, фото и копию паспорта, но взамен ничего не получает, а его данные используются мошенниками.

- Особенность кампании с фальшивыми водительскими правами в том, что пострадавшие сами нарушают закон, пытаясь приобрести поддельные документы, поэтому мошенники уверены, что жертвы не будут жаловаться.

- Предоставленные персональные данные могут быть использованы для взятия кредитов, регистрации на различных платформах и других мошеннических действий.

Мобильная безопасность

Anatsa — банковский троян, нацеленный на более 650 приложений финучреждений в Европе, США, Великобритании и Азии. Троян похищает учётные данные онлайн-банков для выполнения мошеннических транзакций.

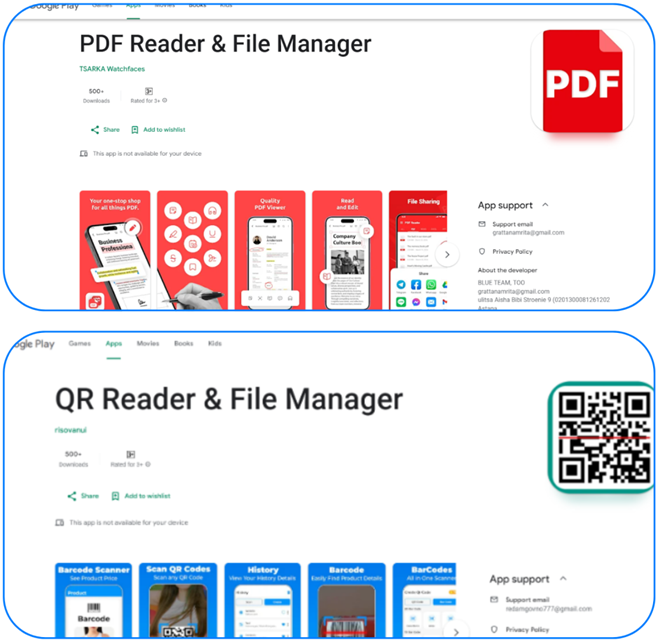

По данным экспертов, Anatsa распространяется через два приложения-приманки: «PDF Reader & File Manager» и «QR Reader & File Manager». На момент анализа приложения были установлены 70 000 раз.

Anatsa использует многоэтапный механизм доставки полезной нагрузки, включающий четыре этапа:

- получение конфигурации с управляющего сервера;

- загружка и активация DEX-файла с вредоносным дроппером;

- загрузка файла полезной нагрузки Anatsa;

- установка вредоносного ПО (APK) и завершение процесса заражения.

Инциденты

Дерматологическая клиника Affiliated Dermatologists (AD) стала жертвой вымогателей BianLian.

10 апреля 2024 года руководство компании обнаружило вымогательскую записку, из которой следовало, что между 2 и 5 марта 2024 года хакеры получили доступ к системам и скопировали данные из сети клиники.

Среди украденной информации оказались:

- имена пациентов;

- даты рождения;

- адреса;

- номера социального страхования;

- медицинские карты;

- Информация о претензиях по медицинскому страхованию пациентов;

- номера водительских удостоверений и паспортов сотрудников.

Представители клиники подчеркнули, что объём утекшей информации различен для каждого пострадавшего. По данным генпрокурора, инцидент затронул около 373 000 человек.

Документы раскрывают подробности по поводу информации, которую Google отслеживает и использует в своём алгоритме ранжирования поиска.

Изучив документы, SEO-эксперты сделали вывод о «лжи Google» по поводу сбора и использования данных для ранжирования страниц по ряду признаков. Например, представители IT-гиганта неоднократно указывали на то, что компания не использует данные поисковика Chrome для ранжирования. Однако в слитых документах Chrome отдельно упоминается в разделах про то, как веб-сайты появляются в поиске.

Тем не менее, представитель Google рекомендует не торопиться с неправильными выводами о работе поискового алгоритма на основе вырванной из контекста, устаревшей или неполной информации.

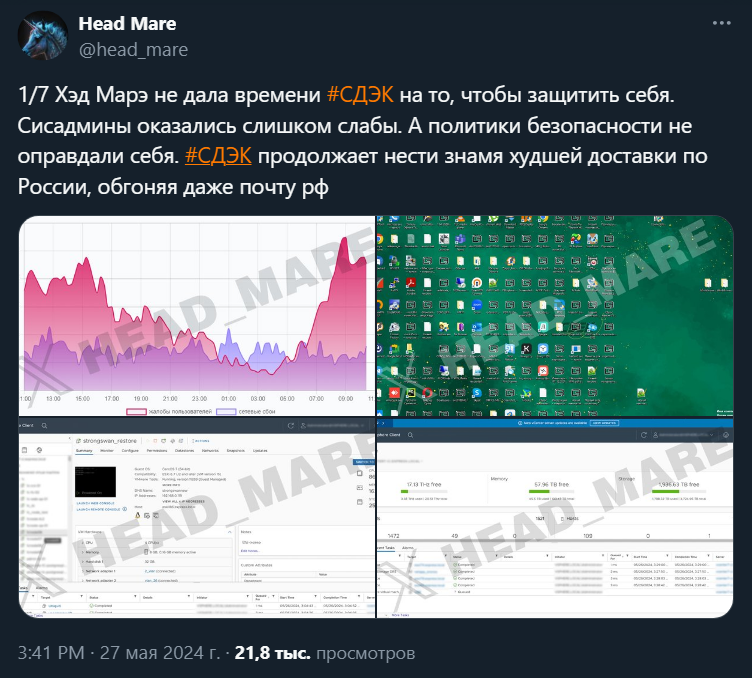

Сервисы логистической компании СДЭК работают с перебоями с 26 мая.

Руководство сообщает о технических проблемах, а хакерская группировка Head Mare заявила, что взломала СДЭК, зашифровала данные и уничтожила бэкапы.

В компании заверили, что все посылки «будут бережно сохранены и выданы после устранения технических проблем», а срок хранения в ПВЗ при необходимости будет продлен.

В четверг 30 мая СДЭК начал выдачу посылок в пунктах выдачи, однако часть сервисов на сайте пока не работает.