Дайджест Start X № 371

Обзор новостей информационной безопасности с 17 по 23 мая 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

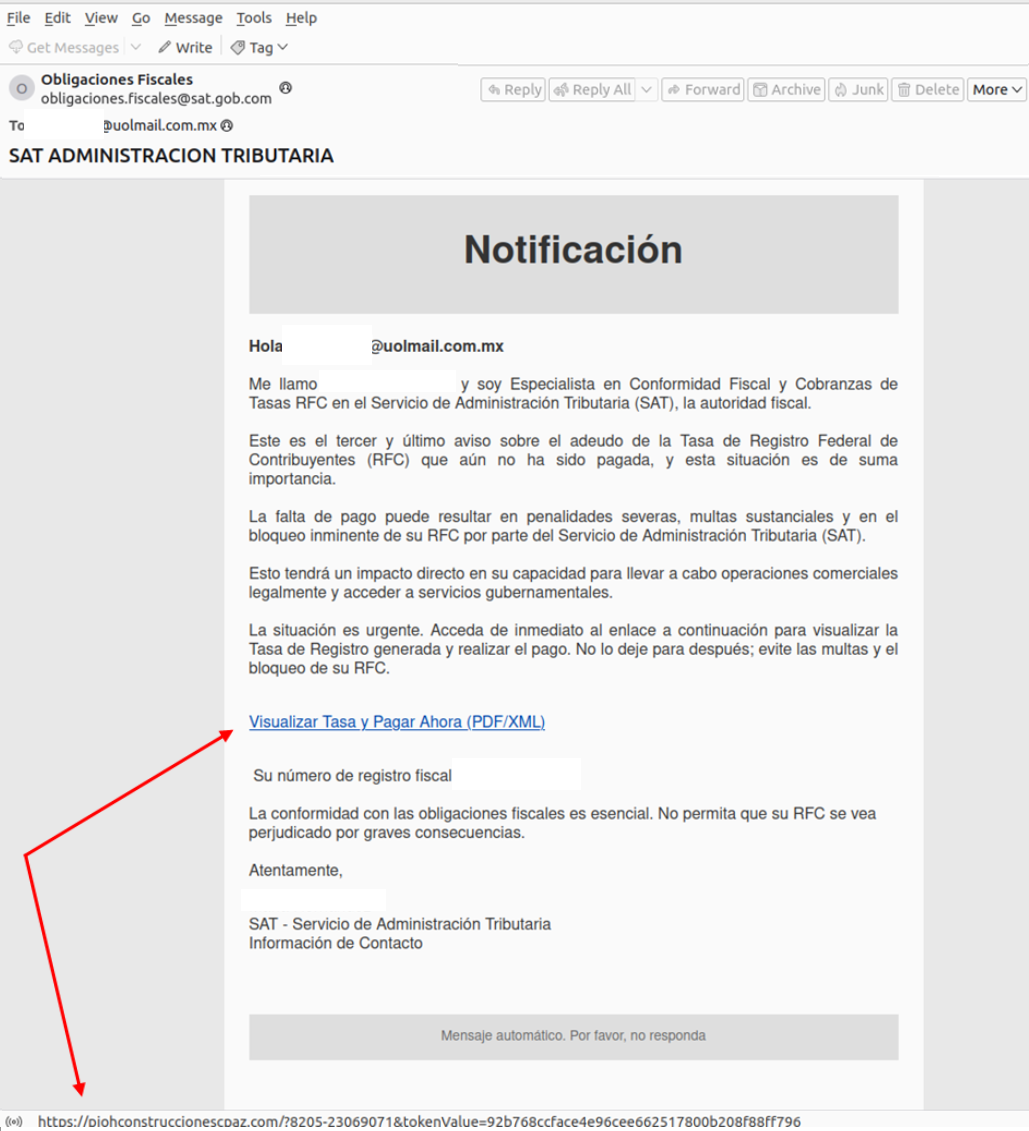

- Атаки начинаются с фишинговых писем, инструктирующих получателей кликнуть по ссылке для просмотра счета или оплаты в зависимости от используемой приманки и имитируемого правительственного учреждения.

- Жертвы, кликнувшие по ссылке, перенаправляются на изображение PDF-иконки, которое приводит к загрузке ZIP-архива с исполняемым файлом-загрузчиком Grandoreiro.

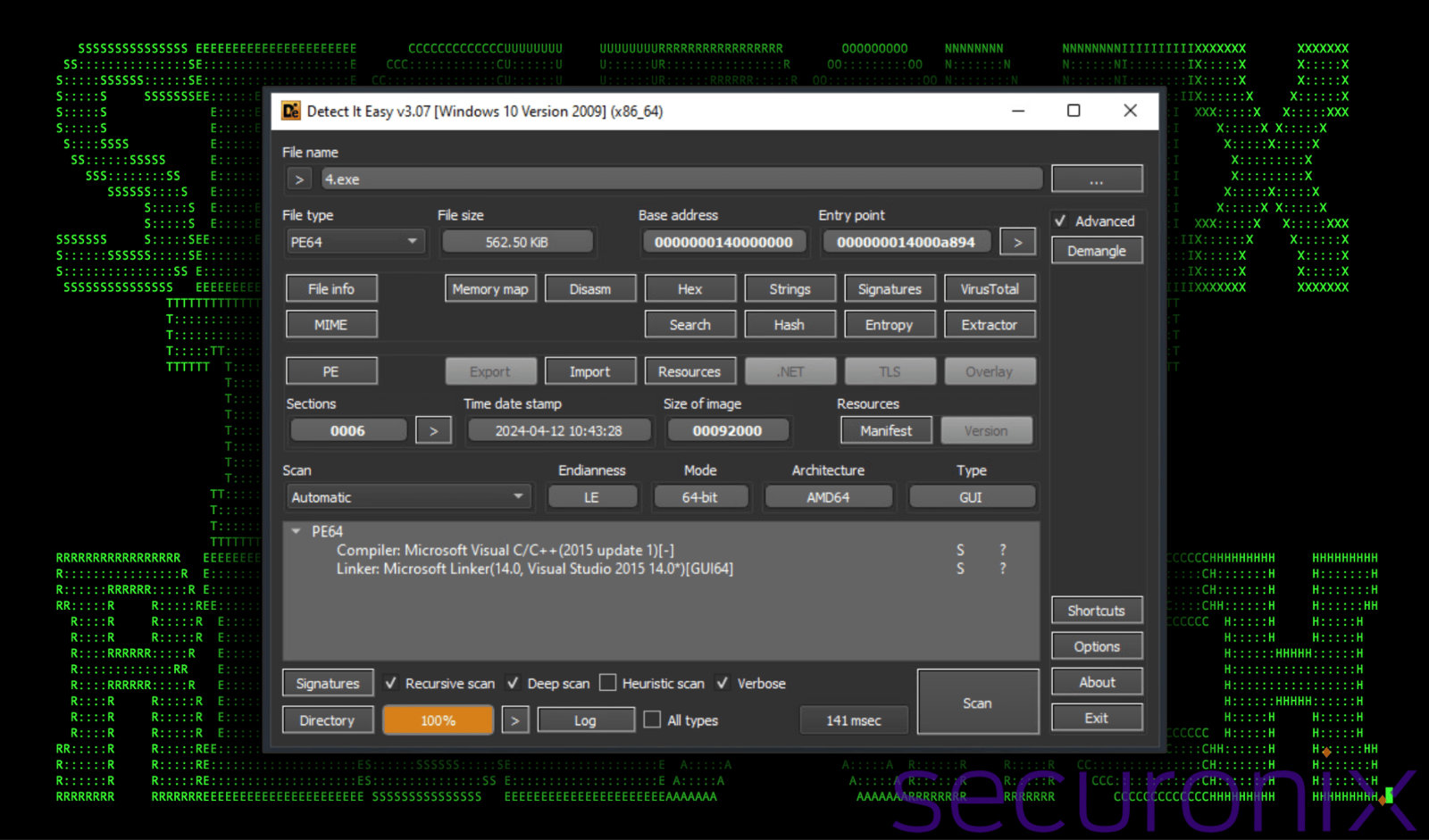

- Этот специальный загрузчик искусственно раздут до более чем 100 МБ, чтобы обойти сканирование антивирусным ПО. Он также проверяет, не находится ли скомпрометированный хост в песочнице, собирает базовые данные жертвы на сервер контроля и управления (C2) и запускает основной троян.

- Этот этап проверки пропускает системы, расположенные в России, Чехии, Польше, Нидерландах, а также машины под Windows 7 из США без установленного антивируса.

- Основной компонент трояна начинает работу, устанавливая постоянное присутствие через реестр Windows, после чего использует переработанный алгоритм генерации доменов для подключения к C2-серверу и получения дальнейших инструкций.

- Grandoreiro поддерживает различные команды, позволяющие злоумышленникам удаленно управлять системой, выполнять файловые операции и активировать специальные режимы, включая новый модуль для сбора данных Microsoft Outlook и злоупотребления учетной записью электронной почты жертвы для рассылки спама другим целям.

- Для взаимодействия с локальным клиентом Outlook Grandoreiro использует инструмент Outlook Security Manager, программное обеспечение для разработки надстроек Outlook. Главная причина в том, что Outlook Object Model Guard выдает предупреждения безопасности при обнаружении доступа к защищенным объектам.

- Используя локальный клиент Outlook для рассылки спама, Grandoreiro может распространяться через зараженные входящие жертв по электронной почте, что способствует большому объему спама, наблюдаемому от Grandoreiro.

Схема кампании

- Атака начинается с фишингового письма, которое содержит ZIP-архив с исполняемым файлом, маскирующимся под Microsoft Excel.

- Этот файл использует иконку с логотипом Excel, в имени файла также применён скрытый символ Unicode (U+202E), который переворачивает порядок следующих символов в строке, обманывая пользователя и заставляя его думать, что он открывает файл Excel. Так, рассмотренный в рамках кампании исполняемый файл «RFQ-101432620247fl[U+202E]xslx.exe» отображался в системе жертвы под видом «RFQ-101432620247flexe.xlsx».

- В ходе атаки исполняемый файл запускает восемь вредоносных нагрузок, включая поддельный Excel-файл и сильно обфусцированный скрипт на Visual Basic, который открывает файл Excel и запускает два других скрипта.

- Оба скрипта закрепляются на компьютере жертвы, используя задачу в планировщике Windows, замаскированную под обновление браузера Google Chrome. Эти задачи запускают уникальные VB-скрипты каждые 60 секунд.

- Каждый из этих скриптов запускает по два PowerShell-скрипта, которые подключаются к управляемым злоумышленниками аккаунтам Dropbox и Google Drive для загрузки дополнительных скриптов.

- Эти скрипты запускают загруженные PowerShell-скрипты и скачивают дополнительные файлы из облачных сервисов, включая исполняемые файлы в зависимости от настроек системы.

- Последний PowerShell-скрипт загружает файлы с Google Drive на локальную систему в директорию ProgramData, выполняя их в зависимости от критериев, установленных злоумышленниками.

Перечисленные действия позволяют злоумышленникам оставаться незамеченными, благодаря встраиванию вредоносных скриптов в обычные облачные платформы.

Инциденты

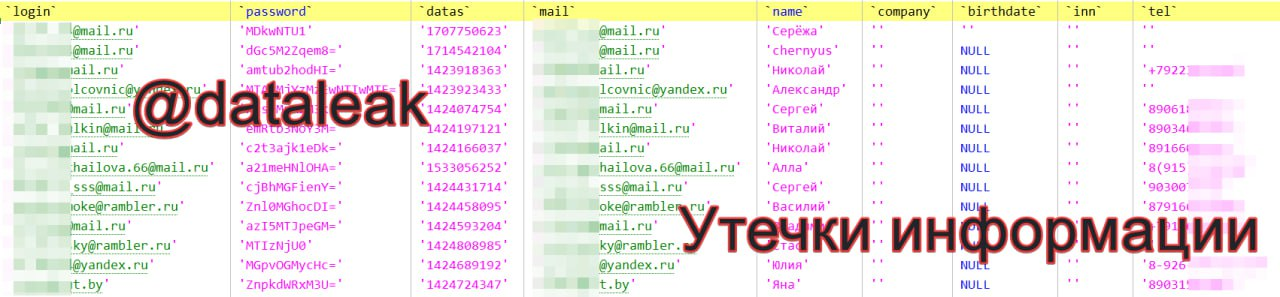

В дампе содержится:

- ФИО;

- адрес эл. почты (271 тыс. уникальных адресов);

- телефон (266 тыс. уникальных номеров);

- пароль в текстовом виде, закодированный Base64;

- дата рождения (не для всех);

- адрес доставки;

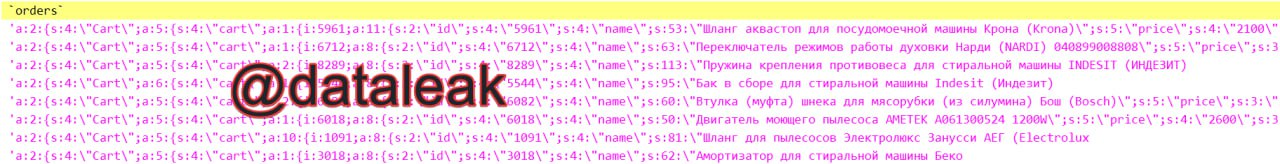

- стоимость и состав заказа.

Данные в утечке актуальны на 08.05.2024.

Программа под названием «pcTattletale» непрерывно производила скриншоты внутреннего программного обеспечения для работы отелей, на которых видны все детали бронирований и данные клиентов. Из-за уязвимости в данном шпионском ПО, все эти скриншоты доступны в открытом доступе из Интернета.

pcTattletale позволяет удалённо просматривать устройства под управлением Android или Windows и работает скрытно, не уведомляя владельца устройства. Однако, благодаря уязвимости, скриншоты можно скачать напрямую с серверов pcTattletale.

Скриншоты из двух отелей Wyndham, предоставленные журналистам, содержат имена гостей, детали бронирования и частичные номера платёжных карт. Другой скриншот демонстрирует доступ к системе управления бронированиями сервиса «Booking.com».

Пока не удалось установить, кто установил приложение. Это могли сделать как удалённые злоумышленники, так и действующие сотрудники, или даже владельцы отелей.

Gala Games, одна из ведущих игровых платформ на блокчейне, стала жертвой масштабного взлома. Хакеры реализовали 600 млн внутренних монет платформы GALA на сумму около 5913 эфиров (свыше 22 млн долларов США).

Взломщики также самовольно создали 4,4 млрд дополнительных монет GALA, но оперативные действия команды безопасности Gala Games позволили вовремя заблокировать учетную запись злоумышленников и аннулировать счет.

Удар такого масштаба стал возможен из-за нарушения внутренних процедур безопасности, которое сделало возможным проникновение взломщиков в административную систему.

По факту инцидента Gala Games уже обратилась в правоохранительные органы, включая ФБР, Министерство юстиции США, а также подключила «сеть международных властей». Личность предполагаемого злоумышленника уже установлена.

На прошлой неделе OmniVision уведомила власти Калифорнии о нарушении безопасности, произошедшем с 4 по 30 сентября 2023 года, когда системы компании были зашифрованы вымогательским ПО.

Проверка установила, что неавторизованное лицо получило доступ к некоторой личной информации в системах компании в период с 4 по 30 сентября 2023 года.

Расследование инцидента завершилось лишь 3 апреля 2024 года. Выяснилось, что злоумышленники похитили конфиденциальные данные компании. Уакие именно данные были украдены, в уведомлении не уточняется, также неизвестно количество пострадавших лиц.

Если судить по данным хакеров из группы Cactus, опубликовавших уведомление о взломе 17 октября 2023 года, были похищены следующие данные:

- сканированные копии паспортов сотрудников;

- соглашения о неразглашении данных (NDA);

- партнёрские контракты;

- прочие конфиденциальные документы.

В итоге злоумышленники выложили все похищенные данные в ZIP-архиве для бесплатного скачивания. На текущий момент упоминания OmniVision были удалены со страницы вымогателей Cactus в даркнете.

Американская радиорелейная лига (The American Radio Relay League, ARRL) стала жертвой кибератаки, которая нарушила работу ее IT-систем и онлайн-служб, включая электронную почту и работу Logbook of the World.

Logbook of The World (LoTW, «Всемирный аппаратный журнал») представляет собой онлайновую базу данных, которая позволяет радиолюбителям предоставлять электронные журналы успешных сеансов связи (QSO) и подтверждений (QSL) между пользователями по всему миру. Подтверждения из LoTW могут использоваться для получения дипломов (например, DXCC, WAS и WPX).

Представители ARRL заверили, что готовы развеять опасения членов организации по поводу безопасности их данных и подтвердили, что организация не хранит информацию о банковских картах и не собирает номера социального страхования.