Дайджест Start X № 370

Обзор новостей информационной безопасности с 26 апреля по 16 мая 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема мошенничества

- Исходная ссылка отправлялась жертвам в рамках спам-кампаний, нацеленных на пользователей мобильных устройств.

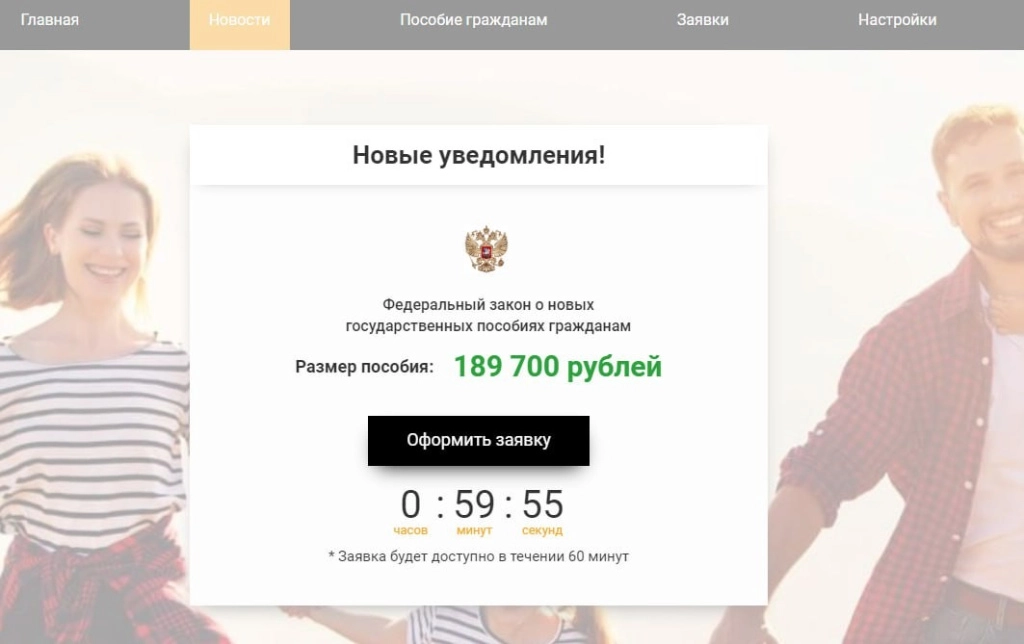

- Жертву заманивают на фишинговый сайт gos-uslugi[.]biz, где предлагают «оформить заявку» на получение крупного денежного пособия. Для начала процедуры нужно нажать соответствующую кнопку.

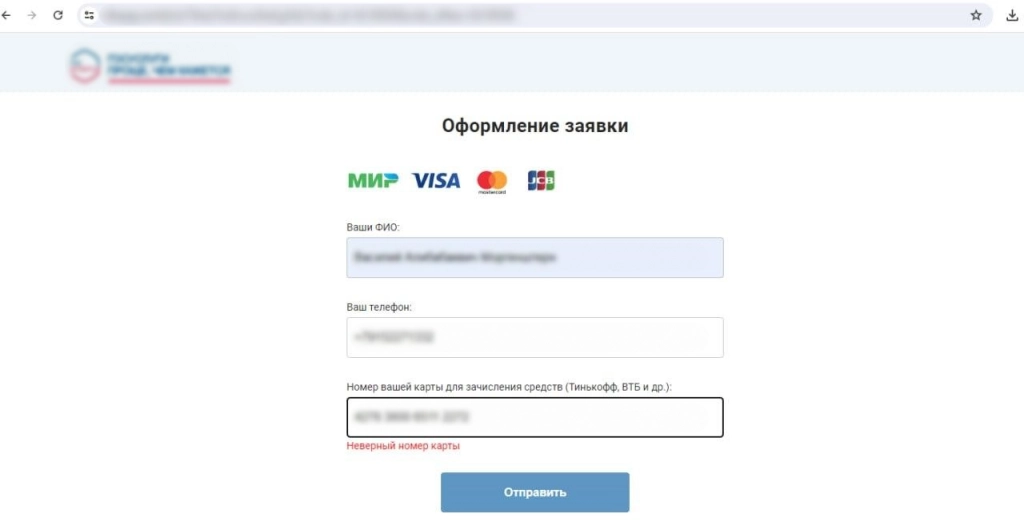

- После этого мошенники перенаправляют пользователей на другую страничку, где в рамках оформления заявки предлагают ввести свои фамилию, имя, отчество, телефон и номер банковской карты.

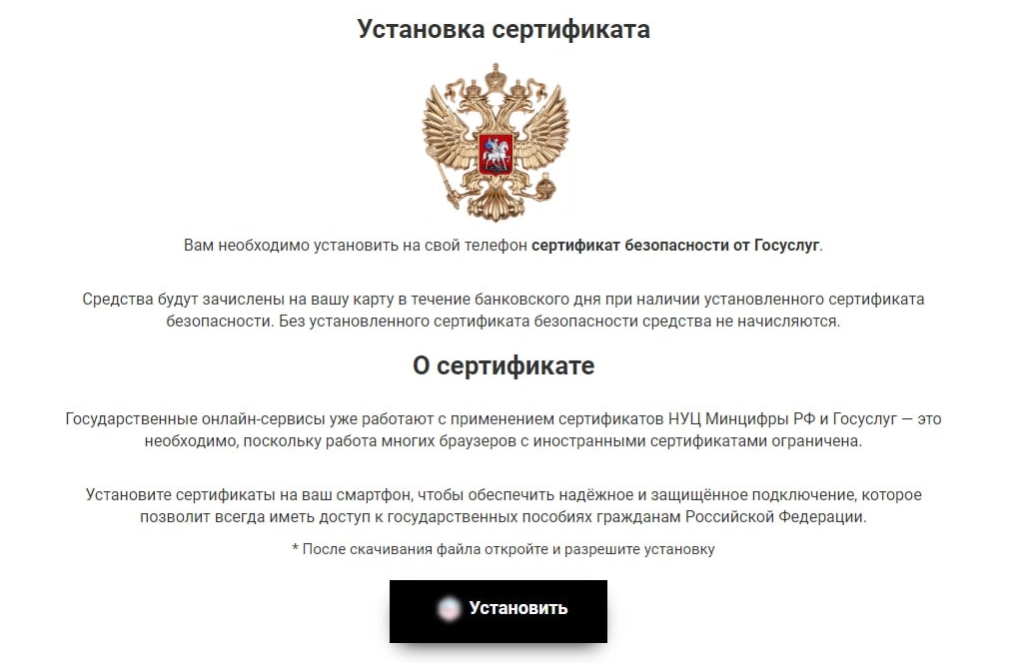

- Далее пользователь перенаправляется на новую страницу. С неё предлагается скачать “сертификат безопасности”, который на деле является вредоносным Android-приложением.

Мошенники запустили новую масштабную схему, связанную с организацией фейковых фотосессий.

Схема кампании

- Злоумышленники под видом начинающего фотографа связываются с моделями в соцсетях и предлагают свои услуги на условиях TFP (Time for Photo — «Время за фото»). От девушки требуется только оплата аренды студии.

- Лжефотографы скидывают потенциальным жертвам ссылки на мошеннические сайты «проверенных фотостудий» с профессиональным оборудованием и реквизитом.

- На мошеннических сайтах девушкам предлагают забронировать понравившуюся локацию, выбрать реквизит, удобное время и дату съемки. Затем им сразу предлагают оплатить аренду, которая стоит от 1800 до 3000 рублей, и дополнительно — услуги стилиста и реквизит.

- После этого жертва попадает на другой домен, якобы относящийся к платежному сервису, или же ей предлагают сделать перевод по реквизитам банковской карты.

- После указания данных карты жертве приходит SMS с подтверждением и одноразовым кодом, который она вводит на мошенническом сайте.

- Все реквизиты отправляются злоумышленникам, которые выводят деньги на свои карты. Иногда жертва оплачивает «аренду», переводя деньги прямо на карту лжефотографу.

- В некоторых случаях накануне «забронированной» фотосессии жертве сообщают об отмене брони по техническим причинам и присылают ссылку на страницу для возврата средств, где есть уже привычные поля для ввода данных карты.

- Если жертва сообщает данные, у неё повторно списывают сумму за «аренду».

Киберполиция России предупреждает о мошеннической схеме, в рамках которой злоумышленники во время телефонного звонка представляются сотрудниками Социального фонда и сообщают доверчивым россиянам о неком обнаруженном неучтённом стаже.

Как действуют мошенники

- Звонки поступают преимущественно лицам пенсионного возраста.

- В процессе разговора аферисты сообщают потенциальной жертве о неучтенном стаже, выявленном в ходе некой проверки, и предлагают оформить официальное заявление на перерасчёт пенсии в сторону её увеличения.

- В случае согласия с такой процедурой злоумышленники предлагают подать заявление в телефонном режиме. Для идентификации просят продиктовать поступивший код из SMS-сообщения.

- Если продиктовать данный код, то мошенники получат доступ либо к порталу «Госуслуги» либо к мобильному банку, что приведет к компрометации учётной записи на «Госуслугах» или к попытке перевода аферистами денежных средств с банковского счёта жертвы.

Схема действий мошенников

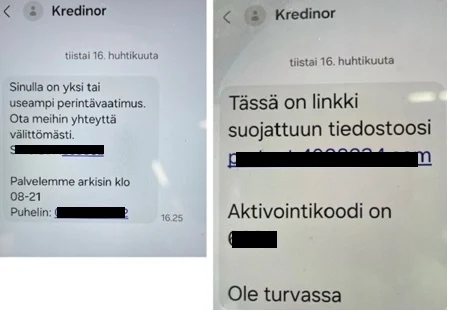

- В SMS жертвам предлагают установить приложение McAfee для защиты своих финансов.

- В отправленных сообщениях обычно содержится ссылка на загрузку приложения в формате «.apk», размещённого за пределами официального магазина приложений Android.

- На самом деле это приложение является мошенническим и даёт злоумышленникам доступ к банковским аккаунтам.

- Вредоносное ПО позволяет его операторам переводить деньги с банковских счетов жертв.

Атака направлена исключительно на пользователей Android. По данным аналитиков Fox-IT, эксплуатация доверия пользователей к бренду McAfee может быть связана с уже известной кампанией по распространению трояна Vultur, который теперь использует смешанный метод СМС-фишинга и телефонных звонков для убеждения жертв установить вредонос.

Умные устройства

Опасная ошибка в приложении для управления инсулиновыми помпами привела к массовому отзыву устройств компании Tandem Diabetes Care. Более 224 диабетиков пострадали из-за неполадок в iOS-приложении t:connect, приводящих к нежелательному отключению инсулиновых насосов t:slim X2.

Проблема заключается в версии 2.7 приложения, которая из-за программного сбоя приводит к частым перезапускам, что вызывает излишнюю активность по Bluetooth и, как следствие, быструю разрядку батареи устройства. В результате насос может отключиться гораздо раньше ожидаемого срока, хотя устройство и предупреждает пользователей заранее с помощью сигнала тревоги и сообщения о низком заряде батареи.

В связи с потенциальной опасностью, возникающей при отключении насоса, такая ситуация может привести к недостаточной подаче инсулина и, как следствие, к гипергликемии. В тяжелых случаях это может вызвать диабетический кетоацидоз, требующий госпитализации или медицинского вмешательства.

Пока смертельных случаев, связанных с дефектом приложения, не зарегистрировано.

Инциденты

Хакеры проникли в производственные системы платформы Dropbox Sign eSignature и получили доступ к токенам аутентификации, данным многофакторной аутентификации (МФА), хешированным паролям и информации о клиентах.

Dropbox Sign (ранее HelloSign) — это платформа электронной подписи, позволяющая клиентам хранить, отправлять и подписывать документы онлайн, причем подписями, имеющими юридическую силу.

Злоумышленники неустановленным способом получили доступ к автоматизированному инструменту для настройки системы Dropbox Sign, который является частью бэкэнд-сервисов платформы. С помощью этого инструмента хакеры смогли запускать приложения и автоматизированные сервисы с повышенными привилегиями, что позволило им добраться до базы данных клиентов.

В ходе расследования обнаружили, что злоумышленники получили доступ к данным, в том числе информации о клиентах Dropbox Sign, включая адреса электронной почты, имена пользователей, номера телефонов и хешированные пароли, а также общие настройки аккаунтов и некоторые аутентификационные данные (ключи API, токены OAuth и МФА).

Люди, которые пользовались платформой Dropbox Sign eSignature, но не создавали аккаунт, тоже пострадали. Злоумышленники получили доступ к их адресам электронной почты и именам.

Винсента Каннади привлекли для оценки и устранения уязвимостей в международной IT-компании с офисом в Нью-Йорке. Во время работы Каннади использовал служебный ноутбук для скачивания в личное облачное хранилище проприетарной информации компании, включая информацию об архитектуре сети, коммерческие тайны и списки потенциальных уязвимостей.

После того, как в июне 2023 года Каннади уволили по причине низкой производительности, он стал угрожал раскрыть украденную информацию, если компания не выплатит ему 1,5 млн долларов США как компенсацию за «дискриминацию на рабочем месте». После начала расследования обстоятельств кражи данных, Каннади усилил свои требования, заблокировал доступ кадровой компании к ноутбуку и начал длительный процесс вымогательства, включая угрозы юридической ответственности по поводу эмоционального вреда и других претензий.

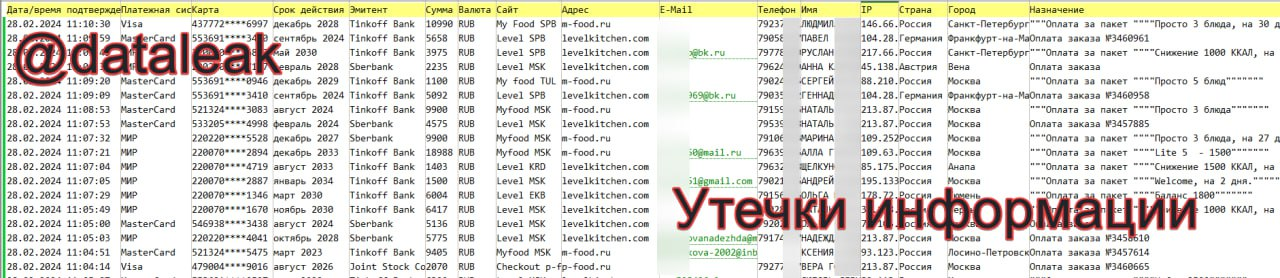

Телеграм-канал «Утечки информации» сообщает, что в открытый доступ попал достаточно крупный фрагмент базы платежных транзакций сервисов доставки готовой еды levelkitchen.com, m-food.ru и p-food.ru, входящих в холдинг Performance Group.

Фрагмент содержит 63870 строк и содержит:

- имя и фамилию;

- адрес эл. почты;

- телефон;

- частичный номер банковской карты, срок ее действия, тип и банк-эмитент;

- дату и время транзакции;

- номер и сумму заказа;

- назначение платежа;

- страну и город;

- IP-адрес.

О взломе стало известно 20.04.2024, когда в открытый доступ были выложены отдельные файлы (базы данных MS SQL, таблицы MS Excel, файлы 1С), имеющие отношение к бухгалтерии и финансам. Персональные и платёжные данные клиентов сервисов доставки тогда в свободный доступ не попали.

Позднее, 25.04.2024 на одном из теневых форумов появилось объявление о продаже уже информации клиентов, содержащейся в двух текстовых файлах: платежные транзакции и чеки.

В полную версию «слива» попало 500 тыс. уникальных телефонных номеров и 430 тыс. уникальных адресов эл. почты.

Данные в файлах датируются 25.04.2024 и это говорит о том, что хакеры, даже после опубликования информации о взломе, продолжили иметь доступ к ИТ-системе.

Инцидент безопасности связан с несанкционированным доступом к системам City of Hope, ключевого поставщика услуг для Kaiser Permanente. 12 октября 2023 года в системах City of Hope были обнаружены подозрительные действия, позже подтвердившиеся как кибератака.

Несанкционированное вторжение позволило злоумышленникам получить доступ и скопировать файлы с чувствительной информацией миллионов людей, включая их имена, контактные данные, номера социального страхования, медицинские записи и прочие данные.

Из-за киберинцидента канадская аптечная сеть London Drugs закрыла все свои розничные магазины.

Компания экстренно приняла ряд мер по защите и обратилась к специалистам по кибербезопасности для помощи в локализации угрозы и проведении всестороннего расследования.

На данный момент нет доказательств того, что данные клиентов или сотрудников были затронуты в результате атаки. В компании заверили, что в случае выявления утечки личных данных, они незамедлительно уведомят пострадавших и соответствующие органы в соответствии с законами о конфиденциальности.

Аптечная сеть призывает клиентов, нуждающихся в срочных фармацевтических услугах, обращаться в другие ближайшие аптеки для решения своих вопросов.

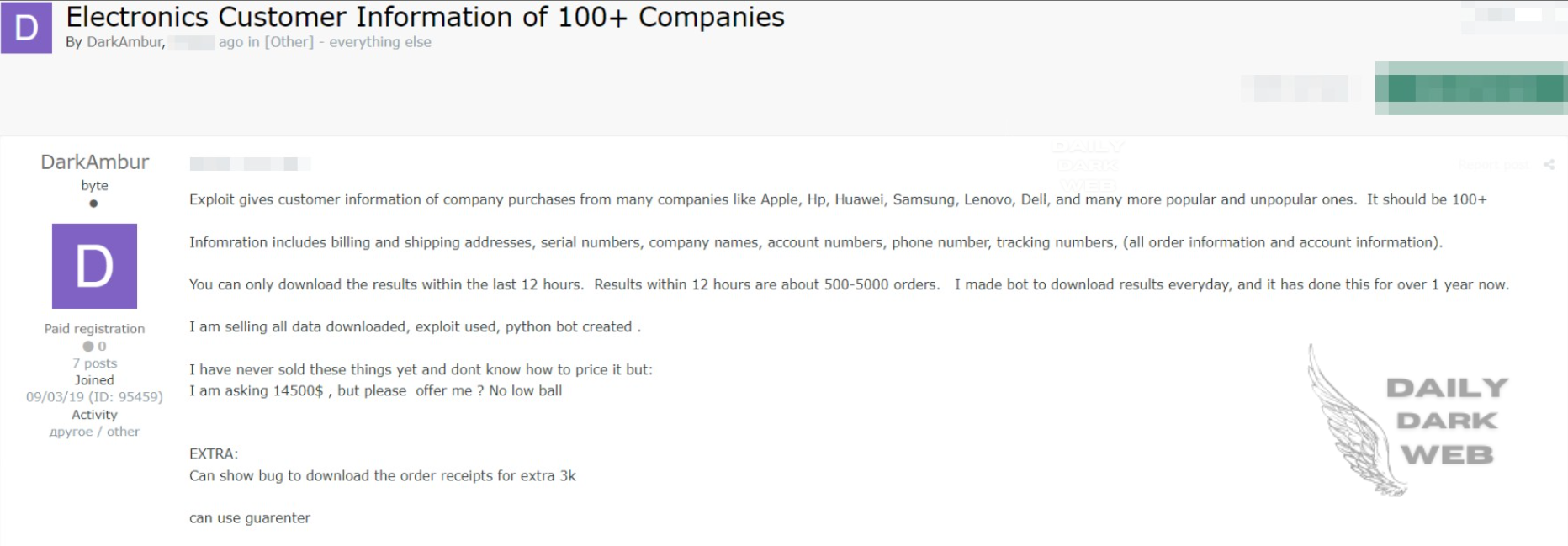

Данные включают:

- адреса выставления счетов и доставки;

- серийные номера;

- названия компаний;

- номера счетов;

- номера телефонов;

- номера отслеживания.

По словам злоумышленника, специально созданный бот ежедневно скачивает данные о 500-5000 заказах, сделанных в течение последних 12 часов. В продаваемый пакет входят сами скачанные данные, используемый для взлома эксплойт и код Python-бота. Хакер заявил, что ранее не занимался продажей подобных данных и установил начальную цену в 14500 долларов США, оставив возможность для торга.

Ещё за 3000 долларов США киберпреступник предлагает продемонстрировать уязвимость, которую использует для загрузки информации о заказах.

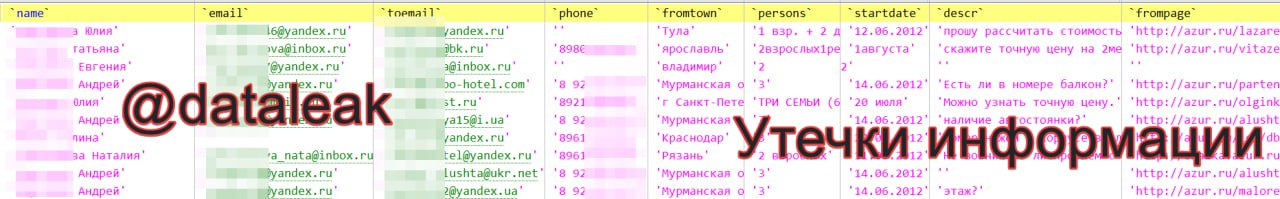

В открытый доступ попала информация из базы данных предположительно туристического портала azur.ru.

Среди прочего, в дампе содержатся данные онлайн-бронирования отелей и курортов Краснодарского края, Крыма и Абхазии:

- имя и фамилия;

- адрес эл. почты (428 тыс. уникальных адресов);

- телефон (248 тыс. уникальных номеров);

- город;

- информация о бронировании (дата заезда/выезда, количество человек, тип номера, стоимость и т. п.);

- IP-адрес.

Информация актуальна на 10.04.2024.

Мошенники создали аккаунт в WhatsApp, используя общедоступное изображение Рида, и организовали встречу в Microsoft Teams, которая казалась настоящей благодаря участию Рида и другого высокопоставленного сотрудника WPP. Во время встречи они использовали клонированный голос исполнительного директора и видеоматериалы с YouTube. Сам Рид был изображён в чате встречи. Хотя мошенничество не увенчалось успехом, целью был «руководитель агентства», которого попытались убедить открыть новый бизнес для вымогательства денег и персональных данных.

Благодаря бдительности сотрудников, включая пострадавшего руководителя, инцидент был предотвращен. Компания не сообщила, когда именно произошла атака и кто ещё из руководителей был вовлечён.

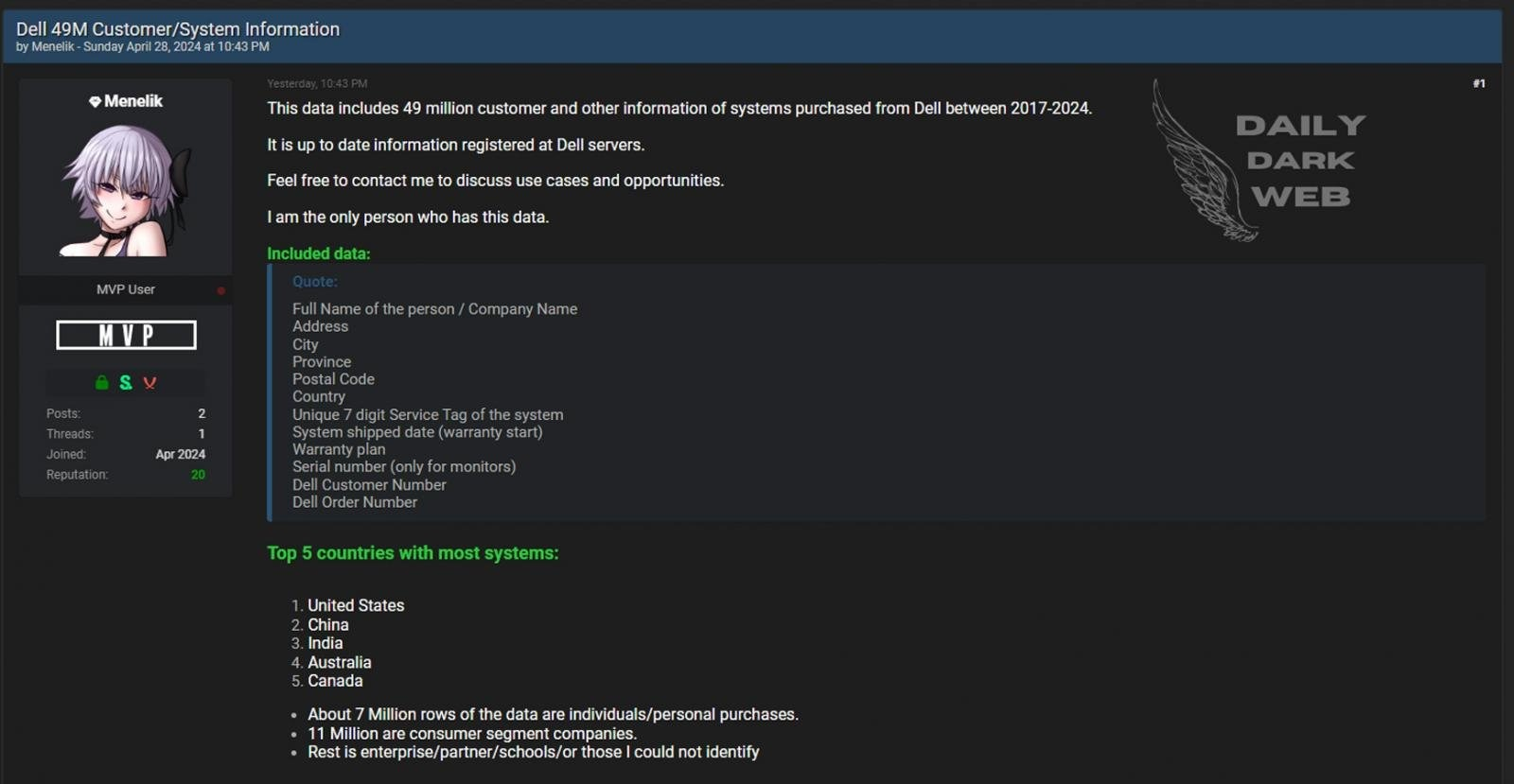

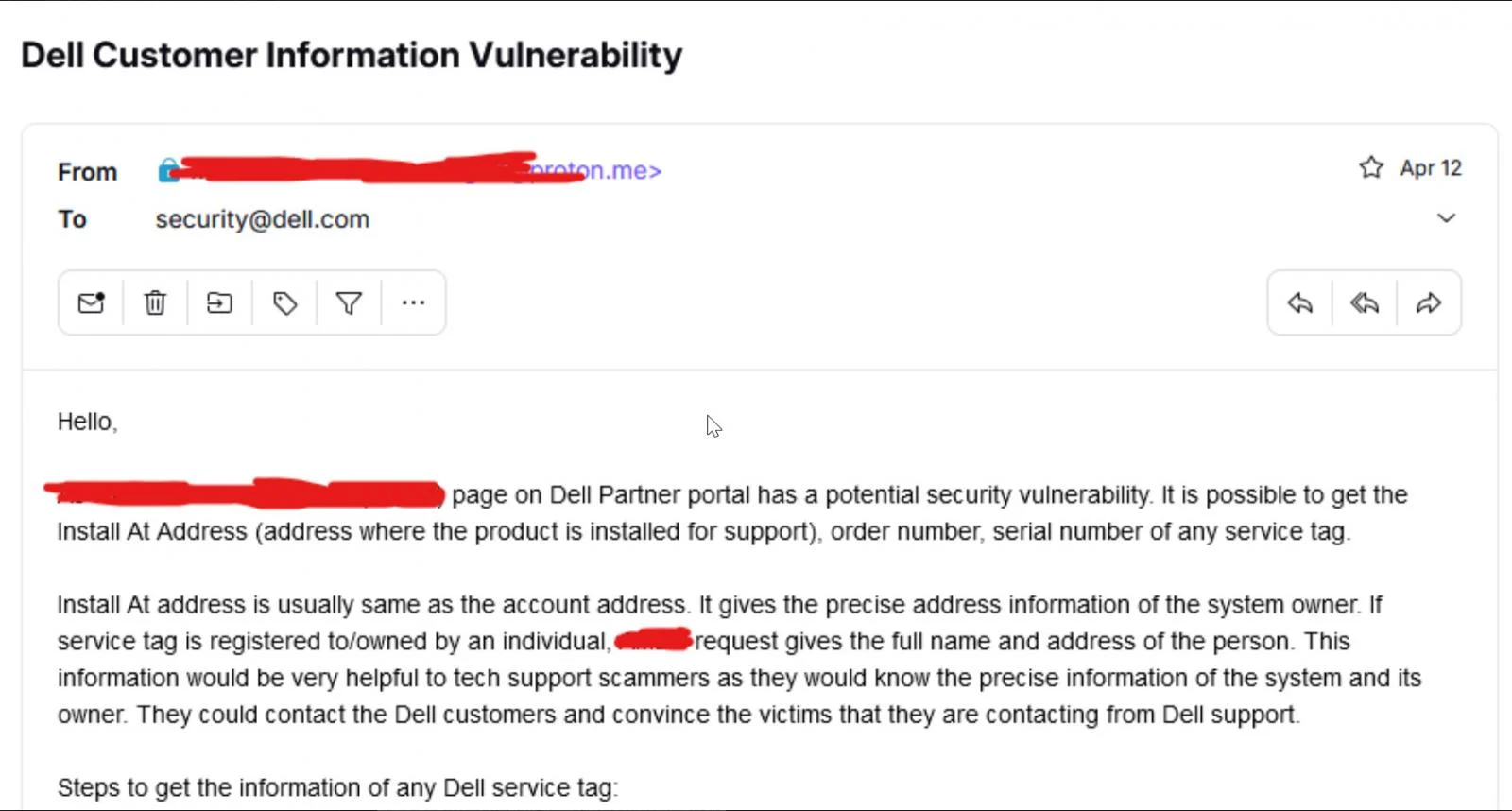

Dell предупредила клиентов об утечке данных 49 млн человек.

На прошлой неделе компания начала рассылать пользователям сообщения, в которых предупреждала, что портал Dell, содержащий информацию о покупках клиентов, был взломан.

Dell заявляет, что злоумышленники получили доступ к следующей информации:

- имя;

- физический адрес;

- информация об аппаратном обеспечении Dell и заказах, включая сервисную метку, описание товара, дату заказа и информацию о гарантии.

В компании подчеркнули, что похищенная информация не содержит финансовых и платежных данных, адресов электронной почты или номеров телефонов. Dell заявила, что уже работает с правоохранительными органами сторонними ИБ-криминалистами над расследованием инцидента.

Информация об утечке данных пользователей Dell впервые появилась на хакерском форуме Breach Forums 28 апреля 2024 года, когда хакер под ником Menelik попытался продать соответствующую БД. Злоумышленник писал, что похитил у производителя информацию «о 49 миллионах клиентов и системах, приобретенных у Dell в период с 2017 по 2024 год». Вскоре модераторы Breach Forums удалили это сообщение, что может означать, что сделка состоялась.

Хакер рассказал журналистам, что соскрапил эти данные, проникнув на портал для партнеров, реселлеров и розничных продавцов Dell, API которого можно было использовать для поиска информации о заказах.

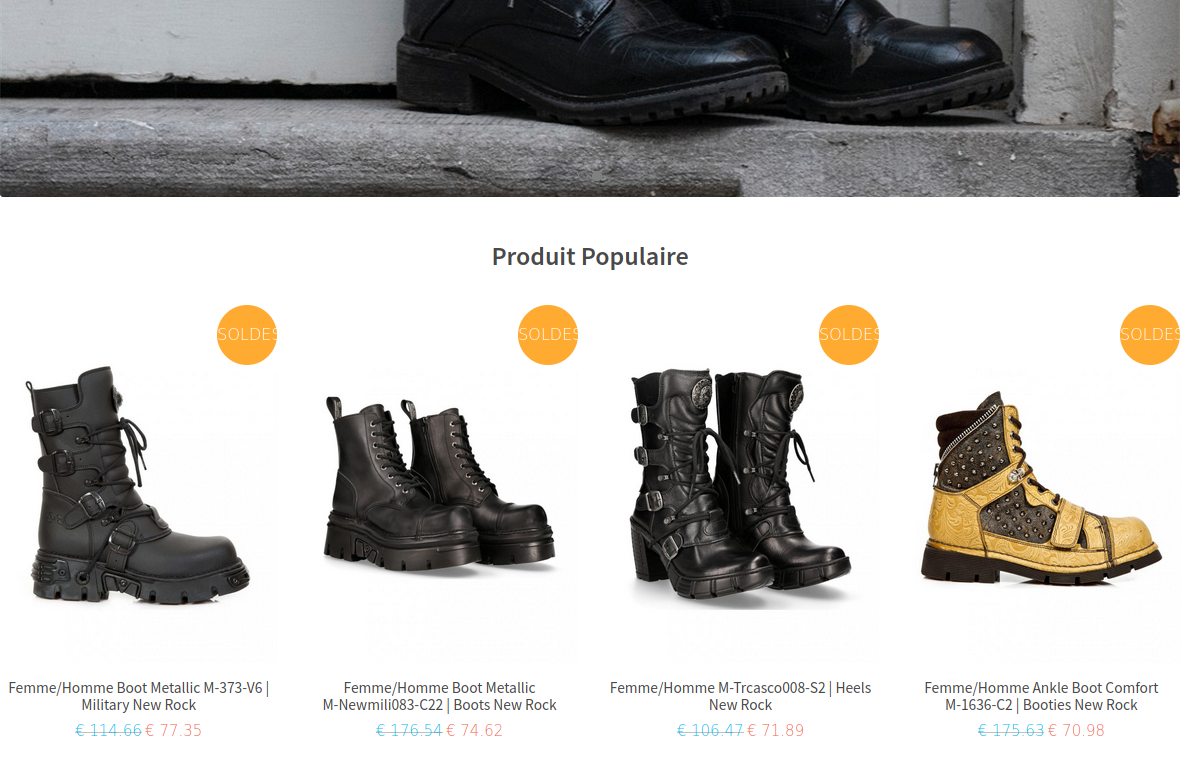

Фейковые магазины, используя просроченные домены с хорошей репутацией в Google, привлекали жертв под видом выгодных предложений на обувь и одежду, но в итоге похищали данные платёжных карт.

Более 850 000 покупателей из Западной Европы, Австралии и США, уже пострадали от этой схемы, а в Китае, где предположительно находится основная база мошенников, жертв практически нет. Сеть включает в себя более 75 000 доменов, из которых около 22 500 были активны по состоянию на апрель 2024 года.

Мошенники использовали два основных метода преступления: сбор данных кредитных карт на поддельных страницах оплаты и продажа несуществующего или контрафактного товара через фейковые платёжные системы, имитирующие PayPal и Stripe.

Клиенты, сделавшие покупку через фальшивый сервис, не получали ничего или, в лучшем случае, контрафактные товары. Мошенники использовали поддельные платёжные страницы, которые при необходимости можно было быстро заменять на новые.

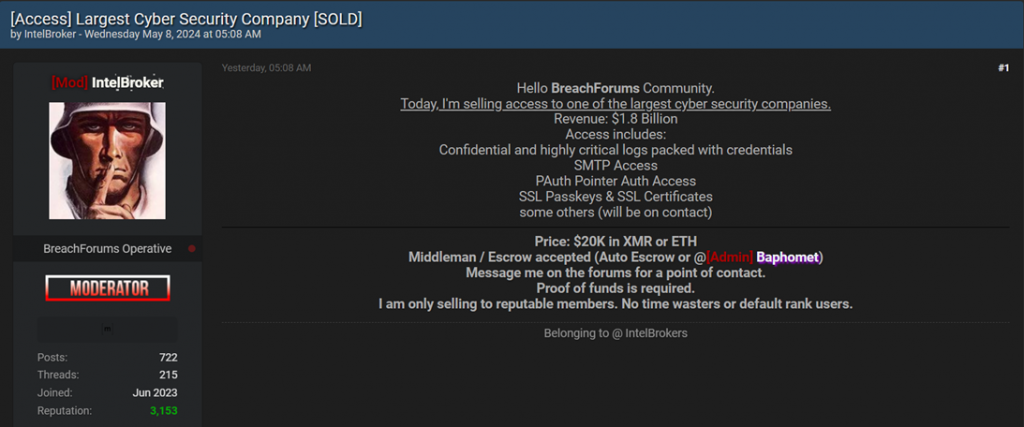

IntelBroker разместил объявление на известном форуме киберпреступников BreachForums, предлагая продажу доступа к чувствительным данным и системам пострадавшей компании за 20 тысяч долларов в криптовалюте Monero (XMR). При этом само название пострадавшей компании хакером раскрыто не было, видимо, чтобы она не успела принять защитные меры до продажи данных.

Среди украденной информации SSL-ключи, доступ к почтовому серверу и логи, содержащие учётные данные.

Хакер заявил, что предоставит дополнительные сведения только после связи с потенциальными покупателями и согласился использовать услуги посредника или эскроу-сервиса для сделки. IntelBroker требует от покупателей подтверждения наличия средств и ограничивает продажу только для членов форума с высокой репутацией.

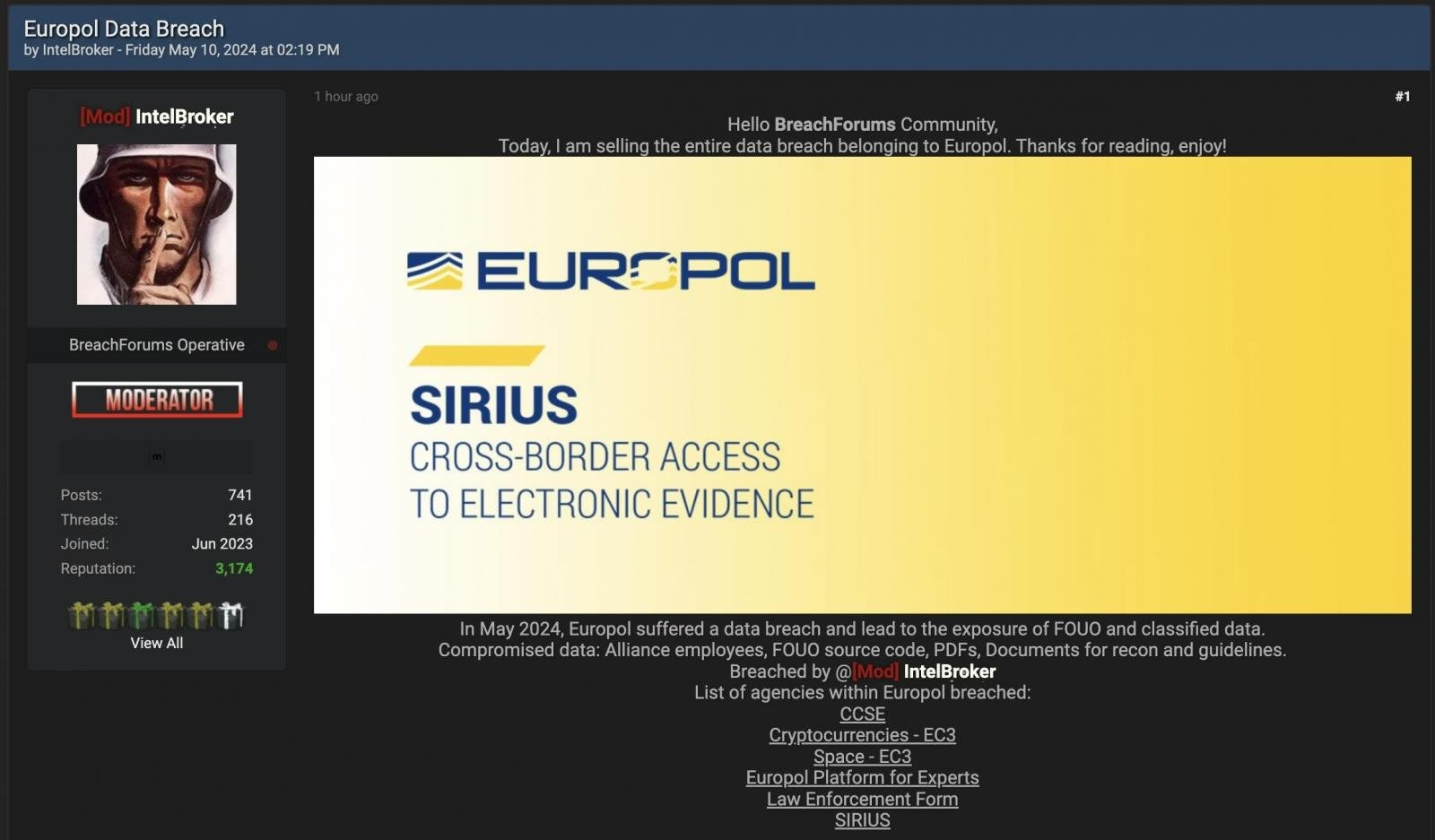

Ещё одной жертвой хакера IntelBrocker стал Европол. В результате атаки пострадал портал Europol Platform for Experts (EPE) и были украдены документы под грифом «Только для служебного пользования» (For Official Use Only, FOUO), содержащих секретные данные.

Представители Европола подчеркнули, что инцидент затронул только EPE, а «никакая оперативная информация в EPE не обрабатывается, основные системы Европола не были затронуты, и никакие оперативные данные не были скомпрометированы».

В настоящее время портал EPE отключен, и сообщение на сайте гласит, что сервис недоступен из-за технического обслуживания.

IntelBroker уже выставил на продажу сведения о сотрудниках Европола, исходные коды, PDF-файлы, документы разведки и инструкции.

Также хакер заявил, что получил доступ к EC3 SPACE (Secure Platform for Accredited Cybercrime Experts), одному из сообществ на портале EPE, где размещены сотни материалов, связанных с киберпреступностью, которыми пользуются более 6000 экспертов со всего мира, включая:

- правоохранительные органы и уполномоченные органы государств-членов ЕС и стран, не входящих в ЕС;

- судебные органы, образовательные учреждения, частные компании, неправительственные и международные организации;

- сотрудников Европола.

IntelBroker утверждает, что скомпрометировал и платформу SIRIUS, используемую судебными и правоохранительными органами из 47 стран мира (включая страны ЕС, Великобританию, страны, имеющие соглашение о сотрудничестве с Евроюстом, а также Европейскую прокуратуру). Платформа используется для доступа к международным цифровым уликам в контексте разных уголовных расследований и разбирательств.

Хакер опубликовал скриншоты пользовательского интерфейса EPE, а также слил небольшой образец БД EC3 SPACE, содержащий 9128 записей. В дамп вошла личная информация сотрудников правоохранительных органов и ИБ-специалистов, имеющих доступ к EC3 SPACE.

Военные заявляют, что пока нет прямых доказательств причастности какого-либо государства, но этого нельзя исключать. Они не подтвердили сообщения СМИ о том, что за кибератакой могут стоять китайские хакеры. По соображениям национальной безопасности дополнительные подробности не могут быть раскрыты.

Утечка затронула данные клиентов службы SSCL — крупнейшего поставщика критически важных вспомогательных услуг для правительства. Помимо Минобороны, в число ее клиентов входят Министерство внутренних дел, Кабинет министров и Министерство юстиции.

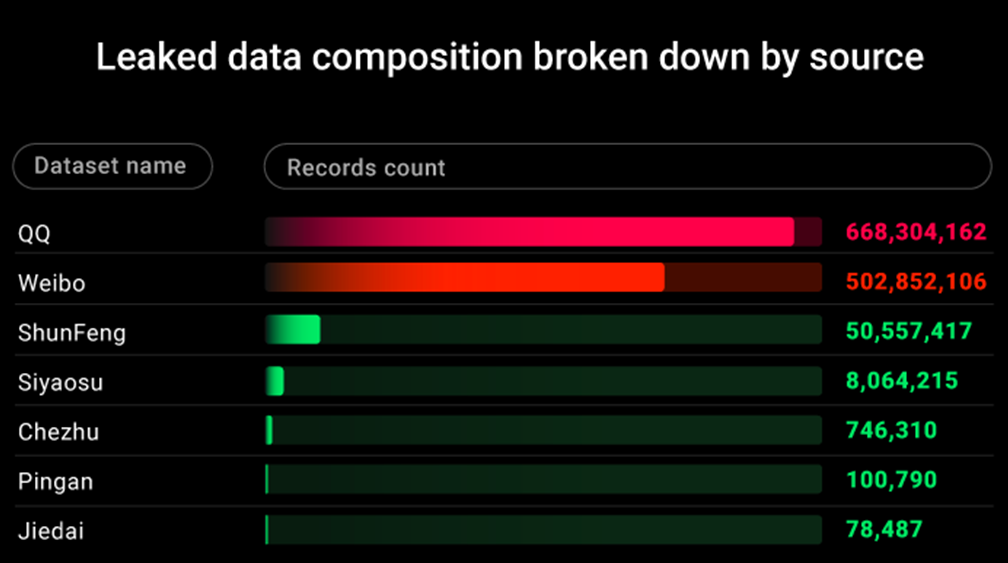

Первая запись в этот архив была добавлена 29 апреля, а всего за неделю количество данных увеличилось до 1 230 703 487 записей. Утечка занимает около 100 гигабайт и содержит в основном номера телефонов, но встречаются и другие чувствительные данные, такие как домашние адреса и номера удостоверений личности.

Утечка содержит:

- 668 304 162 записей, включающих номера учётных записей QQ и телефонные номера;

- 502 852 106 записей, содержащих идентификаторы учётных записей Weibo и номера телефонов;

- 50 557 417 записей из базы данных ShunFeng, включающей номера телефонов, имена и адреса;

- 8 064 215 записей в наборе данных Siyaosu, раскрывающих имена, номера телефонов, адреса и номера удостоверений личности;

- 746 310 записей Chezhu, включающих имена, номера телефона, адреса электронной почты, домашние адреса и номера удостоверения личности;

- 100 790 записей Pingan, содержащие имена, номера телефонов, адреса электронной почты, домашние адреса, заказанные услуги, номера карт и выплаченную сумму по страховке;

- 78 487 записей в поддиапазоне Jiedai, включающих имена, телефонные номера, домашние адреса, номера удостоверений личности, места работы, данные об образовании, имена партнеров и их телефонные номера.

Все эти данные хранятся на серверах в Германии, а интерфейс Kibana, через который можно просматривать данные, настроен на упрощённый китайский.