Антифишинг-дайджест №36 c 29 сентября по 5 октября 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 29 сентября по 5 октября 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Вредоносное ПО

Новый троян похищает пользовательские данные у клиентов бразильских банков, используя легальный файл от VMWare:

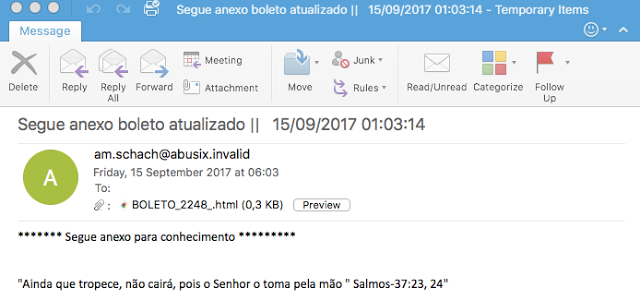

- Троян распространяется через спам-рассылки, написанные на португальском языке.

- Вложение замаскировано под счет платежной системы Boleto — один из самых популярных методов оплаты в Бразилии:

- Если получатель кликает по ссылке из вложенного HTML-файла, он попадает на цепочку редиректов — сначала на укороченный URL goo.gl, затем к архиву с JAR-файлом, который и устанавливает вредонос.

- Тот, в свою очередь, готовит рабочую среду для основного ПО, самостоятельно догружает и переименовывает дополнительные файлы с удаленного сервера.

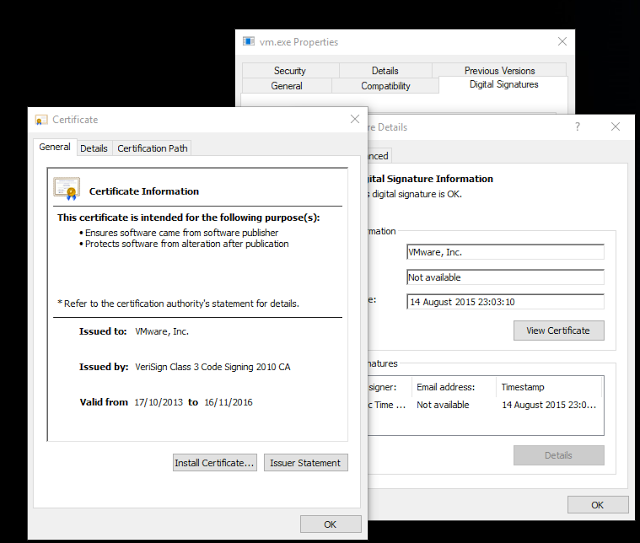

- На следующем этапе троян запускает легальный файл от VMware, и с его помощью загружает нужную вредоносную библиотеку. Подлинность файла подтверждена цифровой подписью, и антивирус автоматически разрешает файлу загрузить все нужные библиотеки:

- Вредоносная библиотека поражает explorer.exe или notepad.exe.

- Основной троянский модуль завершает работу процессов taskmgr.exe (диспетчер задач), msconfig.exe (настройка Windows), regedit.exe (редактирование реестра) и добавляет себя в список автозагрузки.

- Когда на рабочем столе открывается окно с названием одного из крупных бразильских банков, троян перехватывает логин и пароль.

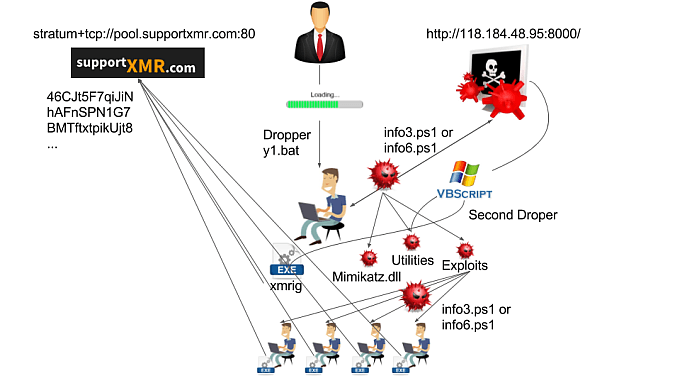

Необычный сетевой червь ворует пароли пользователя и устанавливает на компьютер майнер криптовалюты Monero. Зловред использует для заражения сложный процесс с использованием уязвимостей Windows и работает без записи файлов на диск:

- Проникновение червя начинается с фишингового письма, содержащего вредоносный файл 1.bat.

- При запуске 1.bat с китайского сервера запускается дроппер info6.ps1 — сильно обфусцированный скрипт PowerShell, состоящий из трех модулей:

- Первый похищает пароли пользователя

- Второй содержит набор утилит для деобфускации, сканирования локальных сетей, активации эксплойтов и загрузки и запуска майнера.

- Третий модуль представляет собой набор эксплойтов EternalBlue.

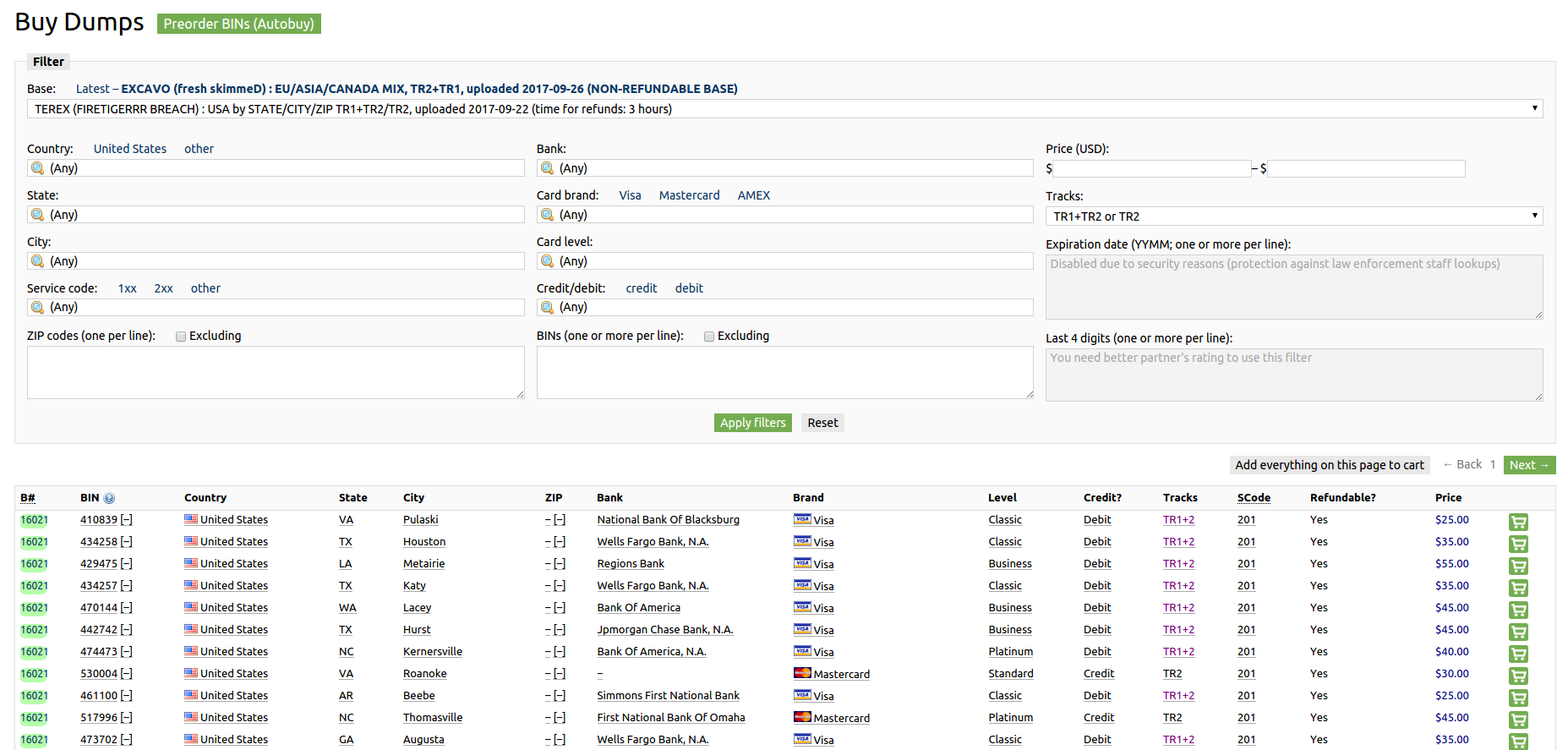

Киберпреступникам удалось похитить данные банковских карт клиентов сети ресторанов быстрого питания Sonic. Компания, ведущая свой бизнес в 45 американских штатах, не уточняет количество пострадавших, но на подпольных торговых площадках предлагалась база данных по картам посетителей Sonic, содержащая около 5 млн. записей.

Причиной утечки стало вредоносное ПО, которое злоумышленники внедрили в POS-терминалы сети.

Мобильная безопасность

iOS-приложения могут составить историю перемещений пользователя на основе метаданных из фотографий. Если приложению разрешен доступ к галерее изображений пользователя, оно может считывать все метаданные изображений из EXIF-тегов и получить информацию о точном месте, где была сделана фотография, скорости съемки, модели камеры, дате, времени и другие сведения:

Steps to Reproduce:

1. Ask the user for permission to access photo library

2. If approved, get a list of all the past locations using

```objective-c

PHFetchResult *photos = [PHAsset fetchAssetsWithMediaType:PHAssetMediaTypeImage options:nil];

for (PHAsset *asset in photos) {

if ([asset location]) {

// Access the full location, speed, full picture, camera model, etc. here

}

}

```

3. Use that data to get a great understanding of what the user doesУмные устройства

Эксперт по кибербезопасности Джейсон Хьюз взломал прошивку автомобиля Tesla Model S P85 и установил на неё автопилот и софт от двухмоторных версий Tesla. Мощность двигателя при этом выросла с 416 до 570 л.с.

Взломанную версию Хьюз выставил на продажу по цене втрое выше оригинальной, объясняя это уникальностью данного автомобиля.

Демонстрация работы взломанной версии:

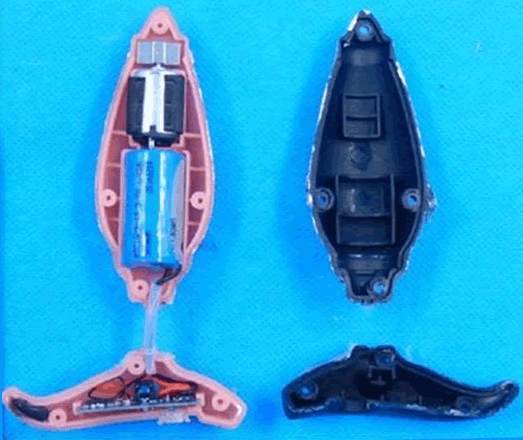

Хакеры могут подключиться к «умным» секс-игрушкам и управлять ими. Для связи со смартфонами секс-гаджеты используют уязвимые реализации протокола Bluetooth и пин-коды типа 0000 или 1234:

Помимо управления, злоумышленники получают доступ к личным данным владельца устройства, включая частоту и географические координаты его использования.

Сайты, мессенджеры и почта

Доверять публикациям в интернете становится всё более опасно: киберпреступники предлагают услугу «фальшивые новости как сервис». В рамках услуги команда копирайтеров и специалистов по маркетингу в соцсетях сочиняет и распространяет фальшивые новости, посвящённые какой-то конкретной теме. При этом расценки на услуги достаточно гуманные. Например, 1 000 000 просмотров видеоролика на YouTube можно купить за 1000 долларов.

Попытки фейсбука и гугла отслеживать корректность новостей пока не увенчались успехом.

Полное исследование (ПДФ).

Криптовалюты

Жители Обнинска стали жертвами мошенников, которые предлагали пластиковые монеты под видом биткоинов.

Пластиковые подделки предлагались по цене в 1000 ? за одну «монету». Продавец заверял покупателей, что криптовалюта постоянно дорожает и уже в ноябре можно будет заработать несколько тысяч рублей на колебании курса.

Позже выяснилось, что к продаже предлагались сувенирные пластиковые монетки, продающиеся на AliExpress за €1.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.