Антифишинг-дайджест №35 c 22 по 28 сентября 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 22 по 28 сентября 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Сайты, мессенджеры и почта

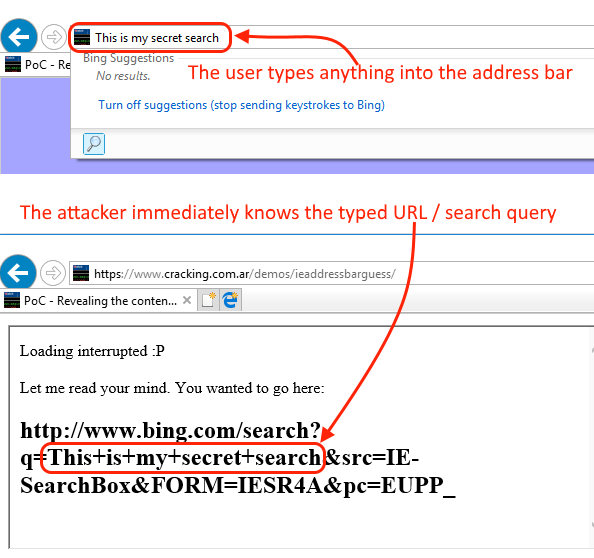

Злоумышленники могут незаметно узнать, что именно вводит в адресную строку браузера пользователь: поисковые запросы, адреса сайтов в интернете и внутренних сетях. Чтобы использовать уязвимость, злоумышленникам достаточно добавить в HTML-тег object любого объекта на странице скрипт, который заставит его считать себя окном верхнего уровня, а своим адресом — адрес открытой веб-страницы, и затем передавать этот адрес кому угодно:

Когда пользователь переходит по ссылке или вводит в адресную строку URL или поисковый запрос, зараженный объект успевает передать новый адрес своим хозяевам. Заметить происходящее пользователь не может.

Видео с демонстрацией уязвимости:

Для внедрения скрипта даже не обязательно взламывать сайт: проще всего встроить его в объекты, остающиеся под контролем сторонних по отношению к сайту лиц, например в рекламные баннеры.

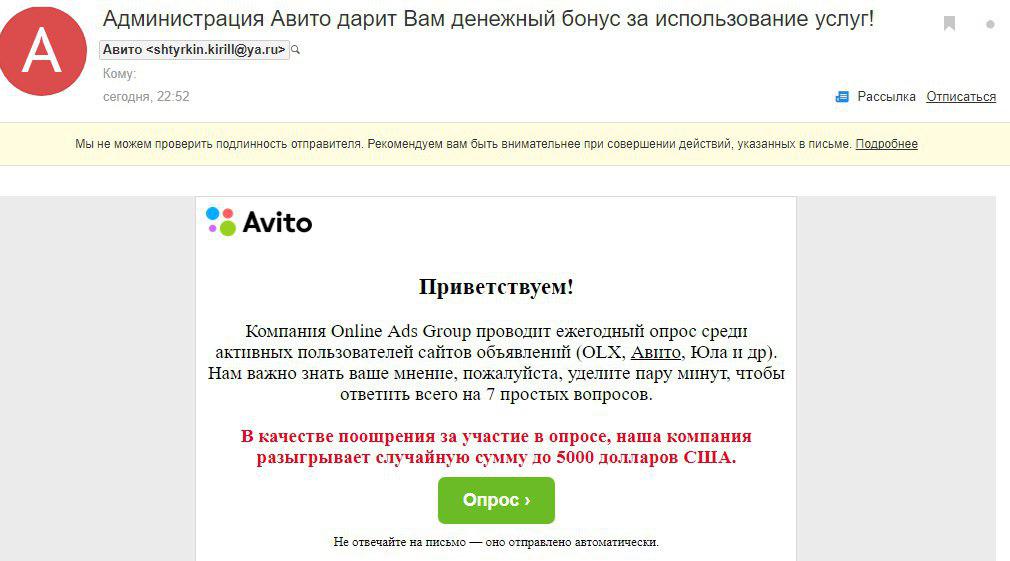

Специалисты Антифишинга сообщают о новых атаках, направленных на пользователей Авито:

- От имени администрации сайта мошенники присылают письмо с предложением участвовать в «опросе пользователей».

- В качестве бонуса заявляется возможность выиграть до 5 000 долларов США.

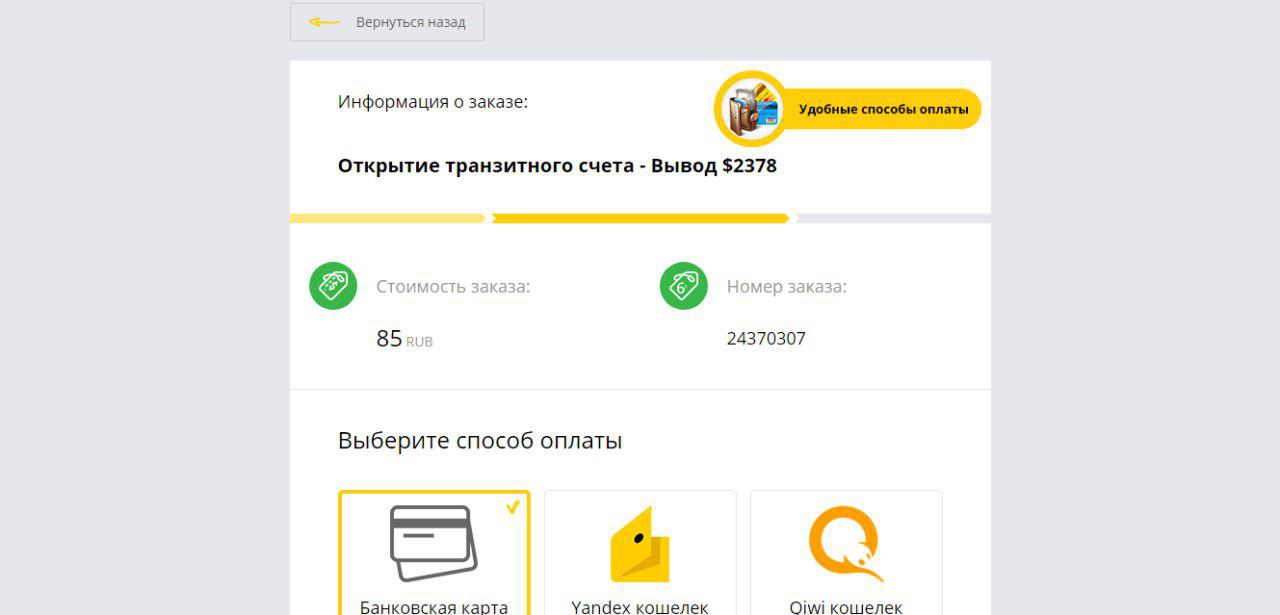

- При переходе по ссылке пользователю сообщают о том, что он может вывести почти пловину этой суммы.

- Для вывода ему нужно открыть «транзитный счет», а для этого предлагается заплатить мошенникам порядка 85 рублей.

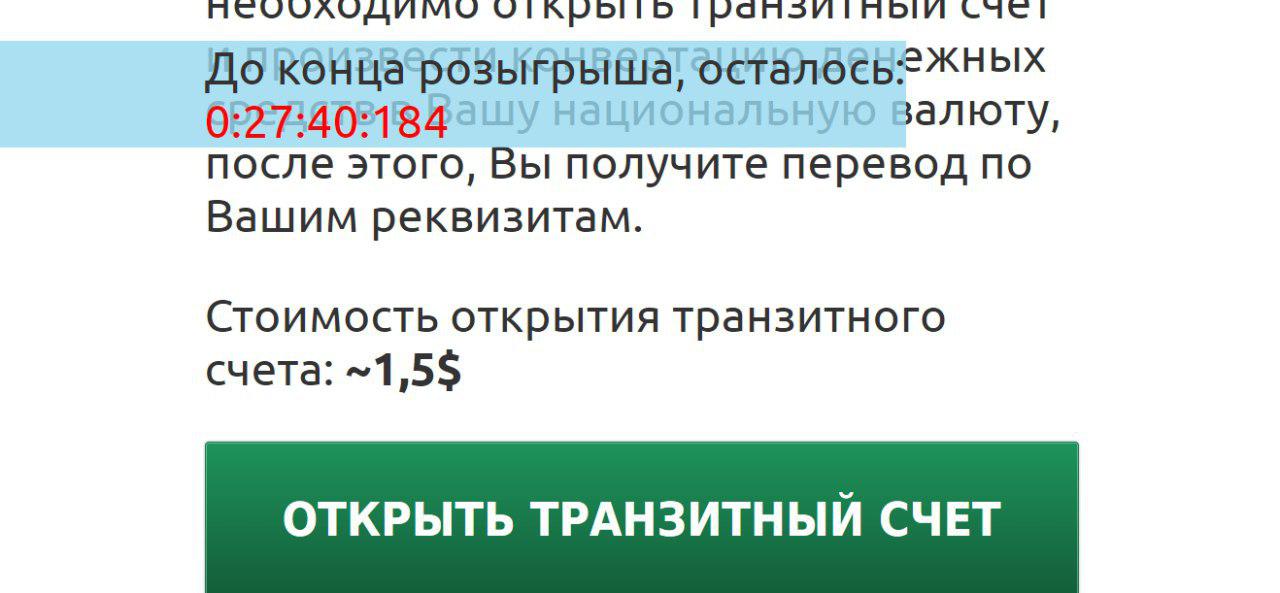

- Мошенники используют ощущение срочности — добавляют таймер на страницу, с которой нужно «вывести деньги».

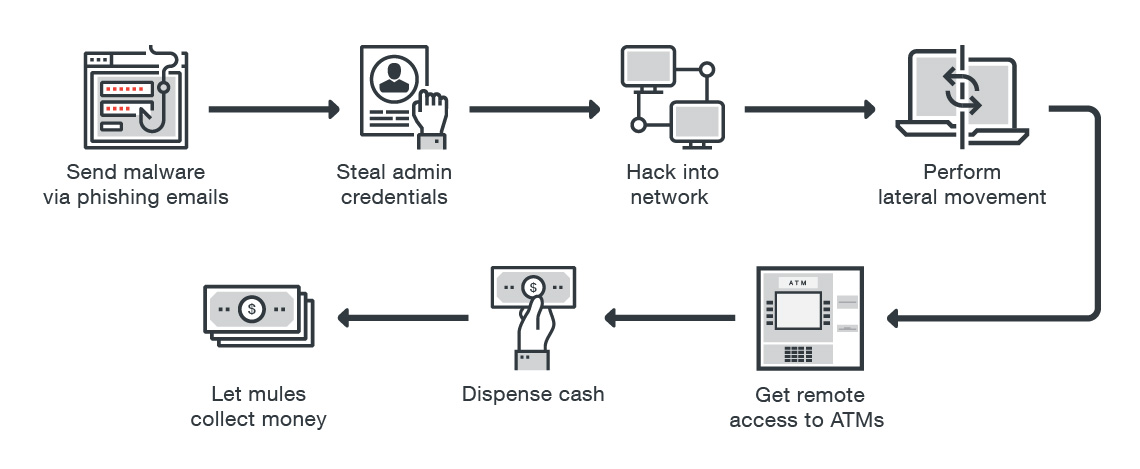

Эксперты предупреждают об участившихся случаях взлома банкоматов через удалённое проникновение в банковскую ИТ-инфраструктуру:

- Мошенники отправляют в банк мошенническое электронное письмо.

- Вредоносное ПО из письма похищает учётные данные администраторов и помогает проникнуть в сеть.

- Получив доступ к управлению банкоматами, преступники выдают себе наличные.

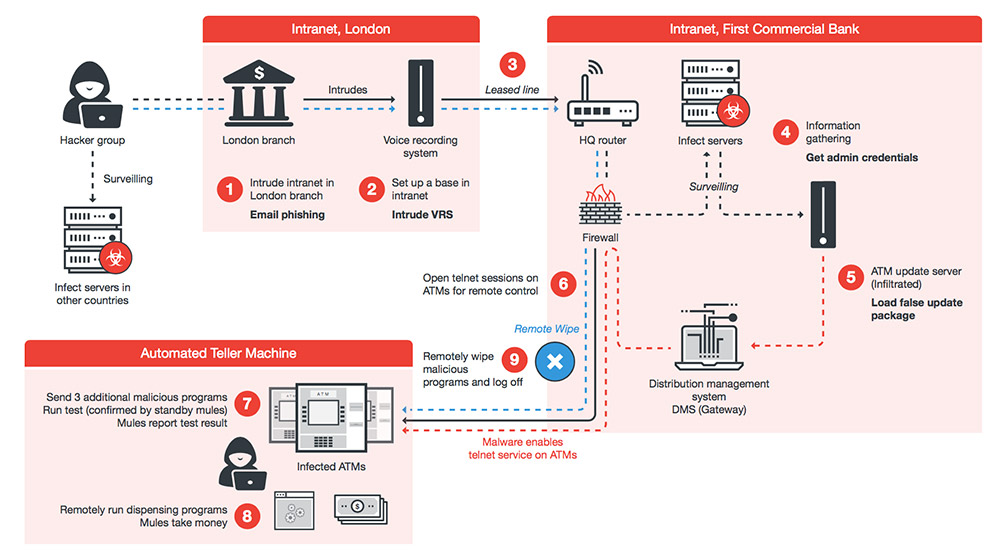

Пример реализованного сценария атаки с тем же первичным вектором проникновения:

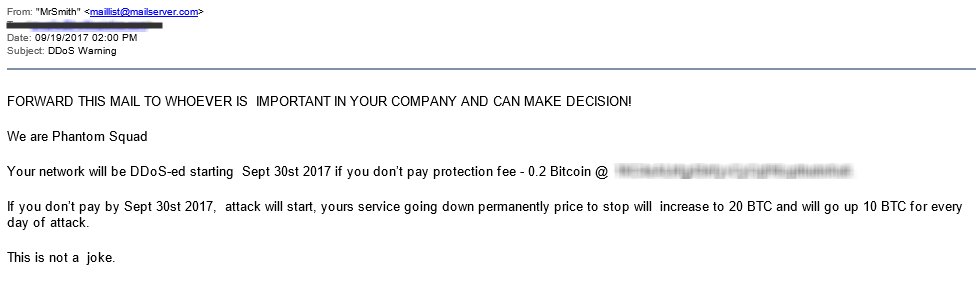

Новые спам-рассылки содержат требование выкупа под угрозой DDoS-атаки:

В письме получателя предупреждают, что 30 сентября на его ресурсы будет проведена DDoS-атака; если он не уплатит выкуп в размере 0,2 биткойна (порядка 720 долларов), его сайт падет, и придется заплатить значительно больше, чтобы остановить атаку.

Мобильная безопасность

Опубликован эксплойт, который позволяет получить удаленный контроль над W-Fi-чипом iPhone 7. Эксплойт использует уязвимость в прошивке, которая затрагивает чип Wi-Fi SoC (System on Chip) американской компании Broadcom. Эксплоит не требует участия пользователя и может использоваться для атак на владельцев устройств при попытке подключения к подконтрольной злоумышленникам Wi-Fi-сети.

Рекомендуем всем пользователям iPhone 7 обновиться до IOS 11.

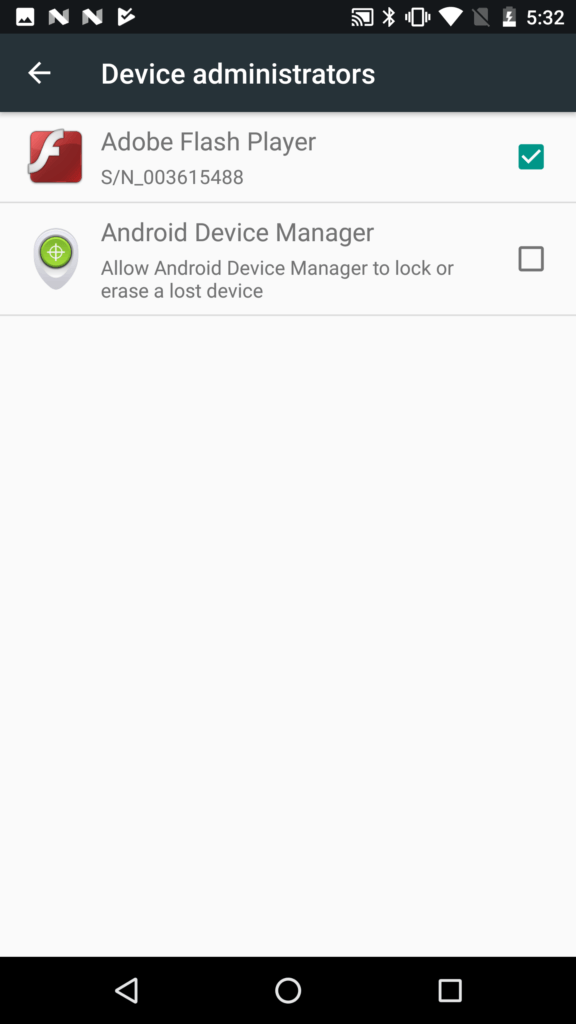

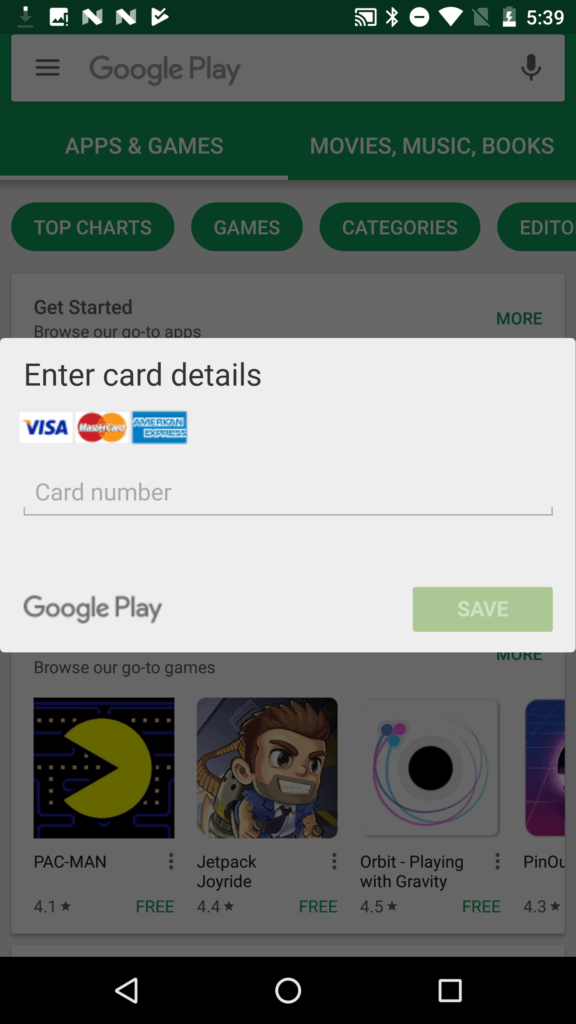

Новая модификация мобильного банковского троянца Svpeng записывает нажатия клавиш на устройстве, эксплуатируя функции Android для людей с ограниченными возможностями:

- Троянец распространяется через вредоносные веб-сайты под видом фальшивого Flash-плеера.

- После активации Svpeng запрашивает права доступа к функциям для людей с ограниченными возможностями.

- Вместе с ними он приобретает много дополнительных привилегий: например, получает доступ к интерфейсу других приложений и возможность делать скриншоты экрана каждый раз, когда на виртуальной клавиатуре набирается символ.

- Некоторые приложения, в частности банковские, запрещают делать скриншоты во время своего отображения на экране. В таких случаях троянец выводит поверх приложения собственное фишинговое окно, куда пользователь и вводит данные, однако получают их уже киберпреступники.

Троянец атакует приложения нескольких ведущих банков Европы.

Вредоносное ПО

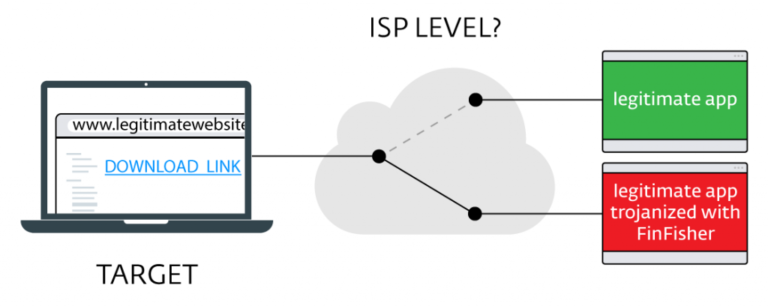

Шпионское ПО FinFisher может включать камеру и микрофон, перехватывать нажатия клавиш, похищать файлы, «подслушивать» звонки через Skype и совершать другие действия на зараженной машине. FinFisher распространяется через целевой фишинг, 0-day эксплоиты, drive-by-загрузки со взломанных сайтов.

Новая версия шпиона использует для распространение интернет-провайдеров:

Компании-провайдеры могут контролировать трафик своих клиентов и используют эту возможность для осуществления подобных MitM-атак. Когда пользователь пытается скачать определенную программу, его незаметно переадресуют на вредоносную версию этого ПО, содержащую FinFisher. Для этого провайдеры используют HTTP 307 Temporary Redirect, подменяя популярные приложения — WhatsApp, Skype, Avast, WinRAR, VLC Player и многие другие:

Возможным инструментом, с помощью которого это делается, является FinFisher ISP, информация о нем была опубликована в WikiLeaks.

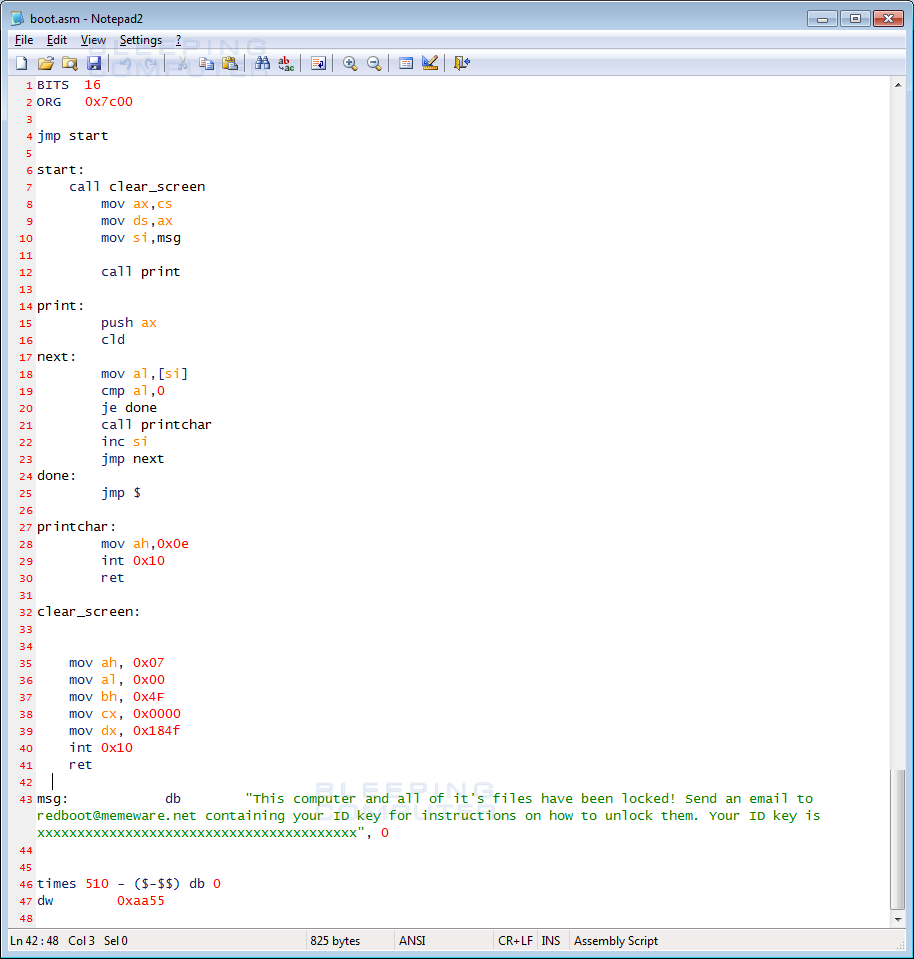

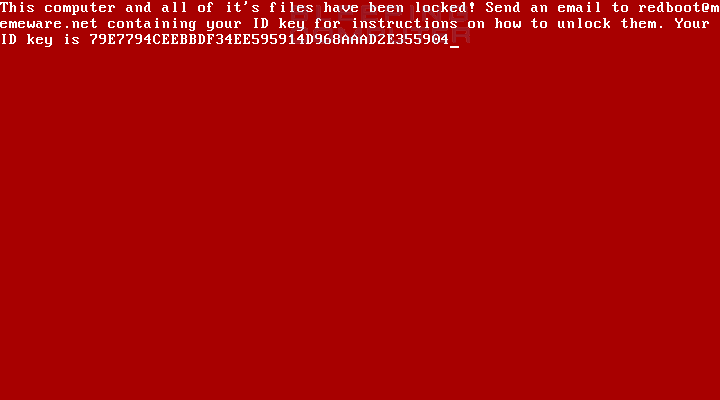

Новый криптолокер RedBoot для Windows не только шифрует файлы, но и перезаписывает главную загрузочную запись (MBR) и модифицирует таблицу разделов диска без возможности восстановления.

Вымогатель скомпилирован в исполняемый файл с помощью программы AutoIt. При исполнении он извлекает пять файлов, необходимых для замены MBR и выполнения шифрования: boot.asm, assembler.exe, main.exe, overwrite.exe и protect.exe. Последний, как следует из имени, предназначен для блокировки программ, которые можно использовать для анализа или принудительного завершения процессов RedBoot, — в частности, диспетчера задач и менеджера процессов.

За поиск файлов и их шифрование отвечает компонент main.exe. Он шифрует исполняемые файлы, dll, файлы данных, добавляя к итоговому имени расширение .locked. После этого система перезагружается, но вместо экрана Windows жертва видит сообщение с требованием выкупа, идентификатором и почтовым адресом, на который следует отправить этот ID.

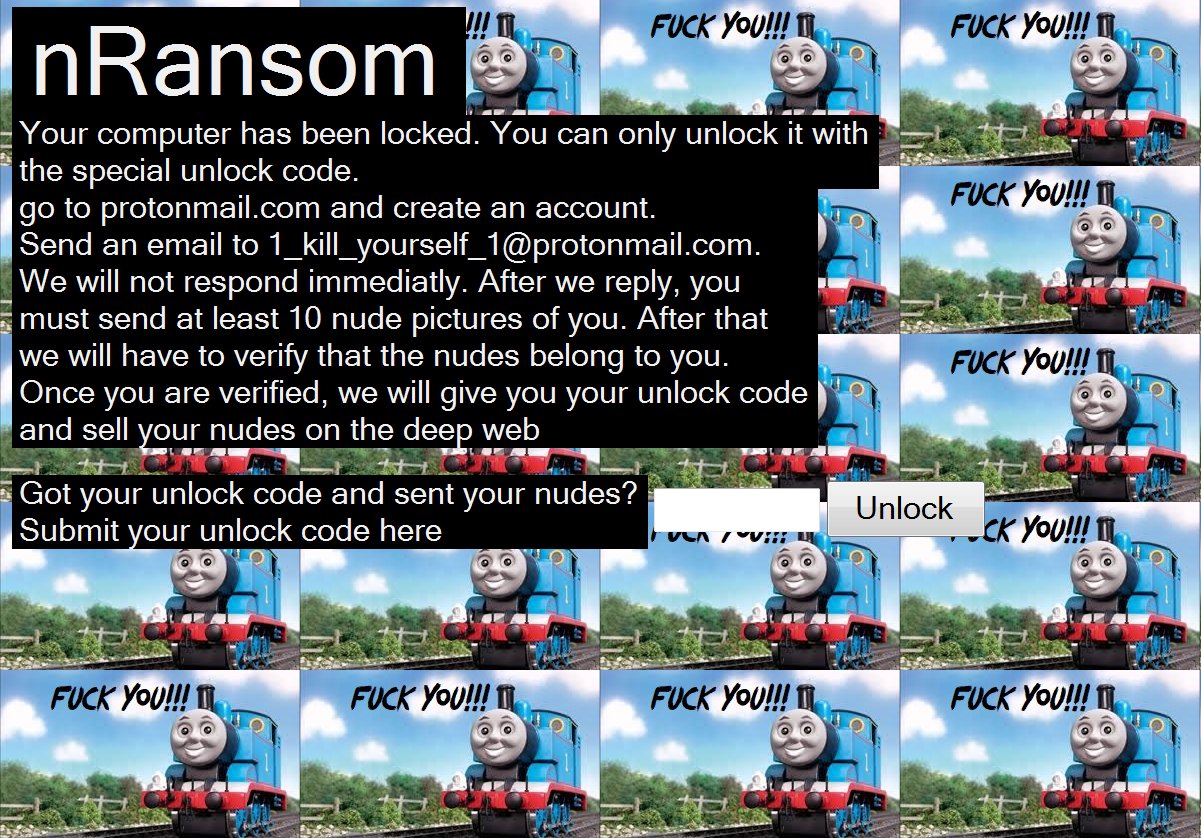

Вымогатель nRansom требует выкуп в виде интимных фотографий жертвы:

Вредонос предлагает жертве получить код разблокировки после отправки на адрес Proton Mail не менее 10 откровенных фото. В выводимом на экран сообщении также утверждается, что эти фото будут подвергнуты проверке на достоверность, а затем проданы в Дарквебе.

nRansom лишь препятствует доступу к рабочему столу, файлы он не шифрует. Кроме того, вредонос содержит много ошибок и явно не предназначен для широкого использования. Адрес, указанный в требовании выкупа, уже заблокирован.

«Умные» устройства

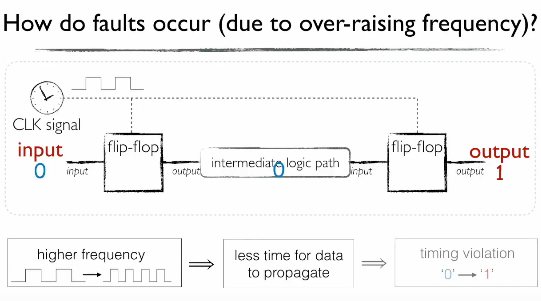

Через уязвимости программного обеспечения можно получить контроль над устройствами для управления энергопотреблением. Такой метод атаки получил название CLKSCREW.

В основе CLKSCREW лежит провоцирование/создание аппаратных ошибок (differential fault attack, DFA). Атака предполагает сопоставление работы аппаратного обеспечения в нормальном режиме и на предельных мощностях. Для обхода систем безопасности требуется изменить в этих данных один байт.

Во время атаки CLKSCREW устройство считывает вредоносный контент из интернета. Программа взаимодействует с драйверами устройства и модифицирует настройки напряжения и частоты, обеспечивая необходимые для DFA стрессовые условия работы устройства.

Видео с докладом о структуре атаки:

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.