Дайджест Start X № 347

Обзор новостей информационной безопасности с 27 октября по 2 ноября 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Обнаружена фишинговая кампания хакерской группировки Higaisa против китайских пользователей.

Схема кампании

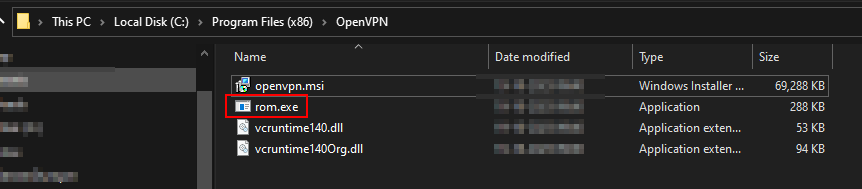

- Хакеры создали фишинговый сайт, очень похожий на легитимный VPN-сервис OpenVPN и разместили на нём вредоносный файл-установщик OpenVPN, а также вредоносные инсталляторы Google Meet и Zoom.

- Инсталляторы представляют собой модифицированные дистрибутивы легальных программ OpenVPN, в которые добавлена программа-бэкдор.

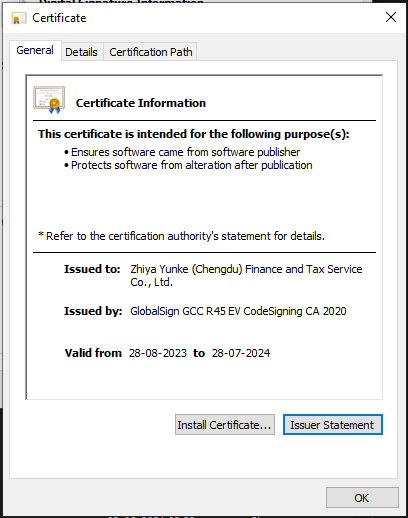

- Файлы инсталлляторов имеют цифровую подпись китайской организации «Zhiya Yunke (Chengdu) Finance and Tax Service Co»

- После завершения установки инсталлятор запускает бэкдор, который устанавливает зашифрованное соединение с удалённым сервером управления хакеров, предоставляя им полный контроль над заражённым устройством.

Инциденты

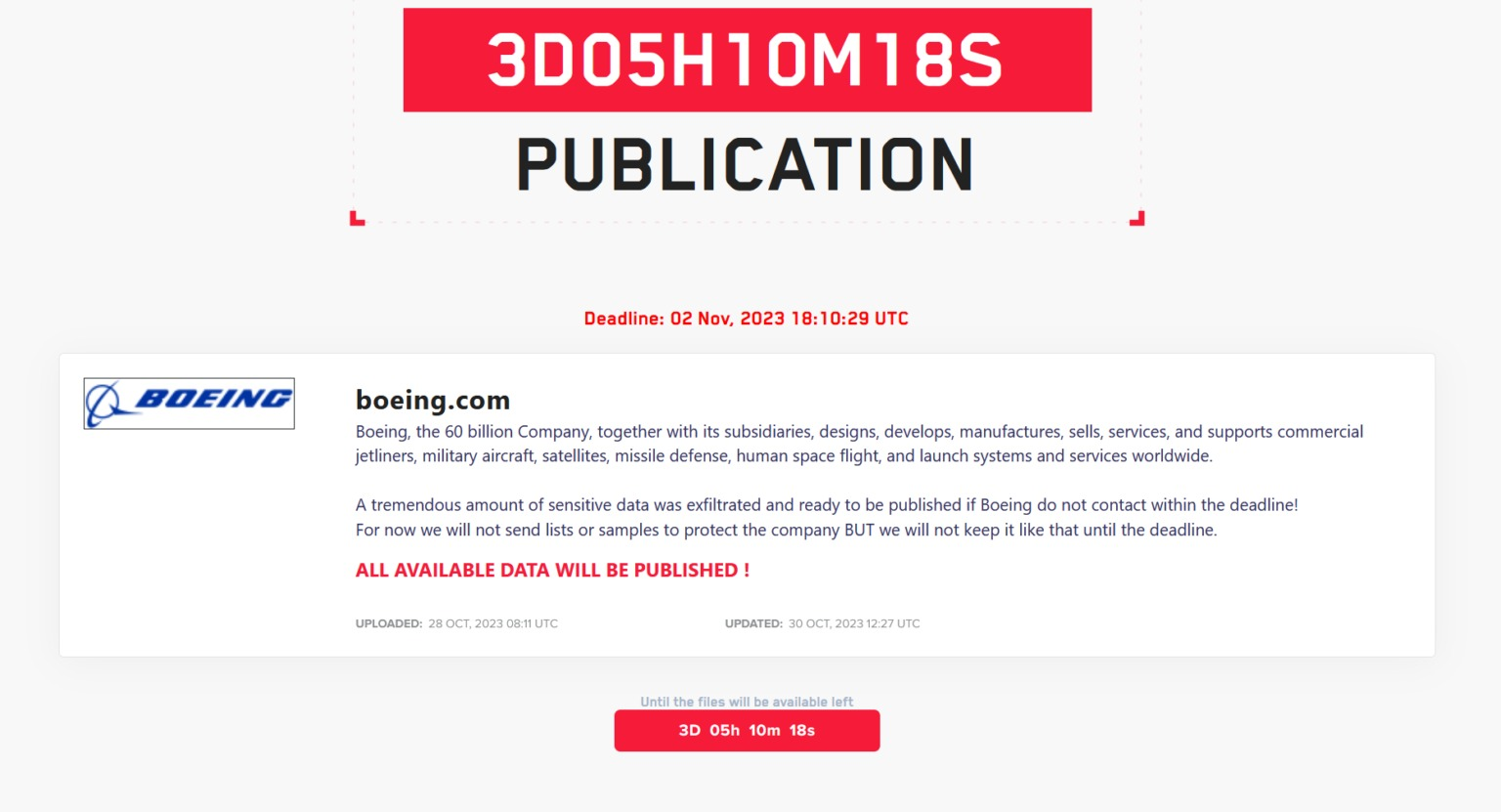

Таймер на сайте группировки отсчитывал время до 2 ноября, после этого хакеры собирались начать публикацию украденной информации.

Участники LockBit заявляют, что один из партнеров группировки взломал Boeing при помощи неназванной 0-day уязвимости. Хакеры отказались сообщить, как долго у них был доступ к системам компании, и какой объем данных они украли.

К 30 октября объявление об утечке исчезло с сайта. Хакеры сообщили, что начались переговоры о выкупе.

Boeing пока не выпустила официального пресс-релиза и не предоставила отчет об инциденте в Комиссию по ценным бумагам и биржам США.

Злоумышленники произвели несанкционированную замену сим-карты SIM-своппинг (SIM Swapping) одного из топ-менеджеров компании и получили доступ к рабочим и личным аккаунтам жертвы.

Сообщение о взломе на сайте хакеров

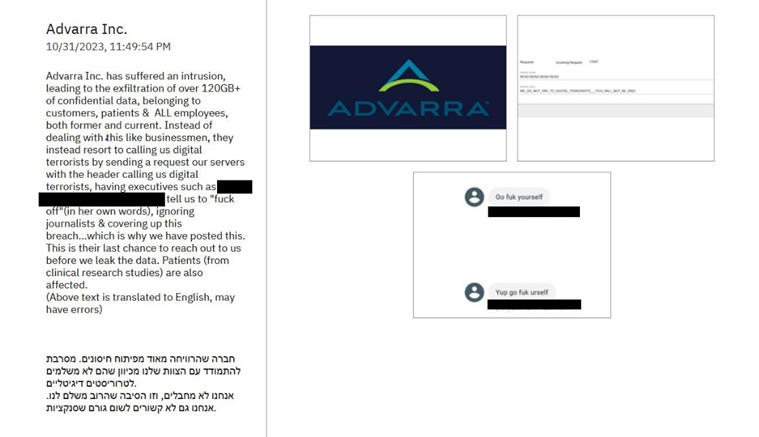

Злоумышленники похитили более 120 ГБ данных, включая личную информацию клиентов, пациентов и сотрудников компании, как текущих, так и прошлых. В качестве доказательства успешной атаки они опубликовали личные данные несовершеннолетнего и скан паспорта одного из руководителей Advarra.

Несмотря на угрозы вымогателей компания заявила, что ситуация находится под контролем и что никакие системы, с которыми работают клиенты и партнеры, не были скомпрометированы.

Представитель Advarra подтвердил, что сотрудник действительно стал жертвой атаки, но заверил, что компания приняла меры по предотвращению дальнейшего доступа и ведет расследование с привлечением экспертов по кибербезопасности и федеральных правоохранительных органов.

Инцидент стал поводом для дискуссий о безопасности аутентификации через СМС и голосовые вызовы, которые могут быть уязвимы для подобных атак.

Утром 30 октября группа неизвестных хакеров зашифровала серверы муниципального сервисного провайдера Südwestfalen-IT. Для предотвращения распространения вредоносного ПО компания ограничила доступ к своей инфраструктуре более чем для 70 муниципалитетов, преимущественно находящихся в районе Северный Рейн-Вестфалия.

В результате атаки услуги местного самоуправления оказались «сильно ограниченными», а основной сайт пока остаётся недоступным после инцидента.

После атаки администрация немецкого города Зиген отменила все запланированные встречи с гражданами, поскольку большая часть городских IT-систем была выведена из строя. По состоянию на среду 1 ноября большинство онлайн-сервисов администрации оставались недоступными.

Пострадавшие администрации заявили, что услуги населению предоставляются в оффлайн-формате. Однако их внутренняя и внешняя связь, включая электронную почту и телефонные сервисы, не работают.

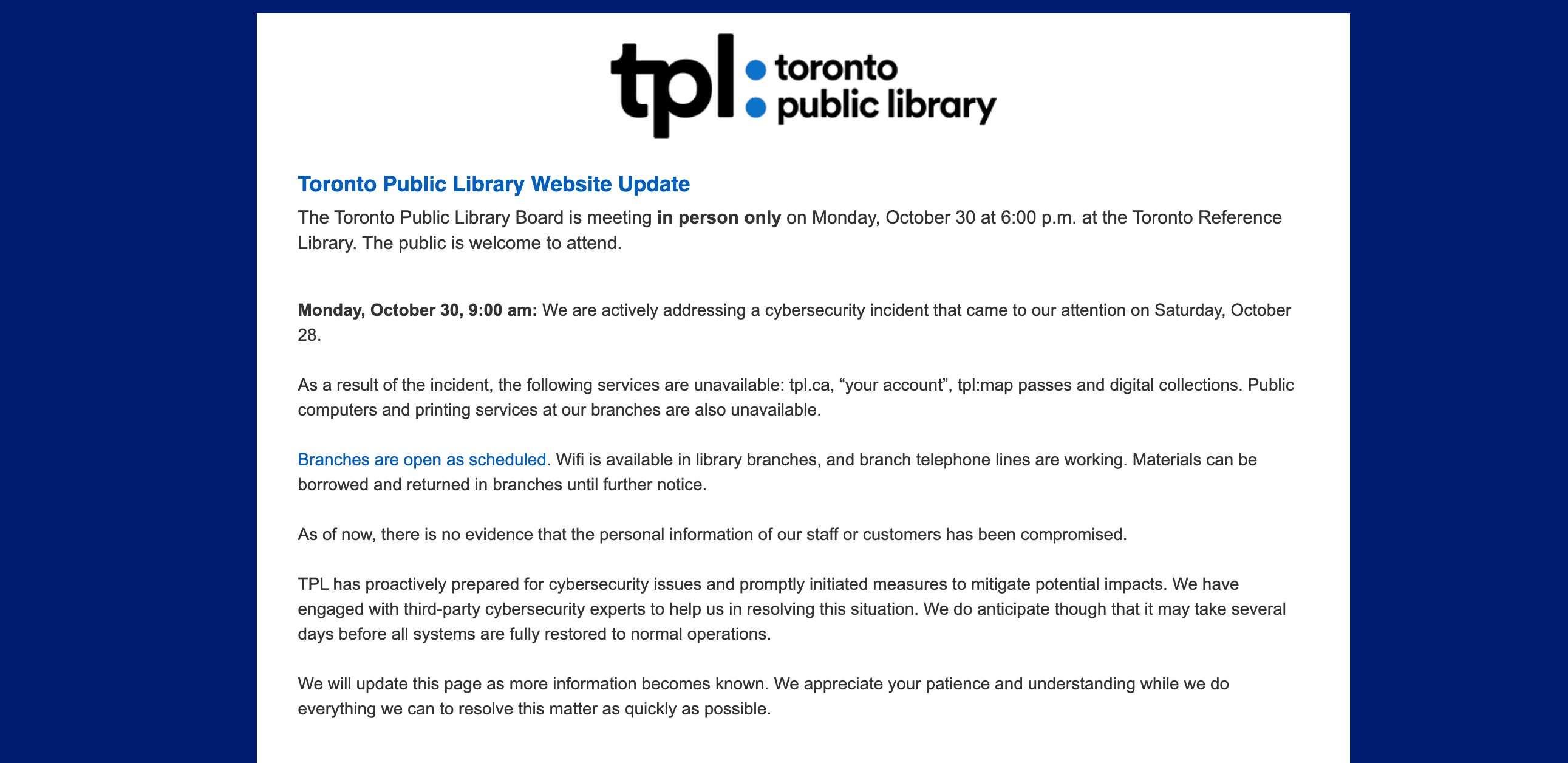

Публичная библиотека Торонто предоставляет более 12 млн. единиц хранения в 100 филиалах для более чем 1,2 млн. пользователей. В субботу днем библиотека сообщила, что испытывает технические трудности с онлайн-сервисами, WiFi в филиалах и печатью.

Для устранения проблемы были привлечены специалисты по кибербезопасности, однако официальные лица предупреждают, что «может пройти несколько дней, прежде чем все системы будут полностью восстановлены для нормальной работы».

Ни одна из хакерских группировок не взяла на себя ответственность за атаку, и организация не ответила на вопросы о том, был ли это инцидент с программой-вымогателем и будет ли выплачен выкуп.

Как сообщила пресс-служба НСПК,

«Сайт НСПК разработан и обслуживается сторонним подрядчиком. Он является только визитной карточкой с информацией о деятельности компании и не содержит никаких конфиденциальных данных, а также не имеет отношения к платежной инфраструктуре. Получить с сайта доступ к каким-либо системам компании невозможно. Сервера и ЦОДы компании не имеют доступа в интернет. Обработка всех платежей по банковским картам и операций через СБП осуществляется НСПК в штатном режимею»

Эксперты подтверждают, что компрометация сайта не повлияла на работу Системы быстрых платежей (СБП) НСПК и работу платежной системы. По их словам, атакующие не получили доступ к чувствительной информации, и сделать это было невозможно «чисто физически» из-за нескольких контуров защиты.

Представители Роскомнадзора уже сообщили СМИ, что не получали уведомлений о возможной утечке данных с сайта Национальной системы платежных карт.

Для кибератаки хакеры использовали уязвимости в MOVEit — популярном инструменте для передачи файлов. В результате им удалось получить доступ к адресам электронной почты правительства, ссылкам на опросы среди сотрудников, проводимые OPM, и внутренним кодам отслеживания OPM. Среди пострадавших сотрудники министерства юстиции и различных подразделений министерства обороны: ВВС, армии, инженерных войск армии США, офиса министра обороны, комитета начальников штабов и агентств обороны, а также полевых служб.

Эксперты заявляют, что атака не имеет особого значения, скомпрометированные данные были «низкого уровня важности» и не являлись секретными.

Американская компания Ace Hardware была вынуждена остаовить работу из-за киберинцидента.

В Ace Hardware заявили, что работа многих из ключевых операционных систем, в том числе ACENET (каталог для поставщиков компании), системы управления складом, портал для выставления счетов и телефон центра обслуживания клиентов, была прервана или приостановлена.

В уведомлении для поставщиков Ace подтвердила, что поставок в магазины 30 и 31 октября не будет. Компания добавила, что о влиянии инцидента на POS-системы розничных продавцов и обработку кредитных карт неизвестно.

Сайт Acehardware.com продолжает работать, позволяя клиентам искать и просматривать продукты, однако заказать ничего не получится.

Ответственность за инцидент взяла на себя группировка SingularityMD. Хакеры утверждают, что взломали системы округа и имеют доступ к большому количеству конфиденциальной информации. В качестве доказательства киберпреступники разослали родителям учеников электронные письма с PDF-вложением, якобы включающие личные данные учеников, такие как имена, адреса, номера ученических билетов, фотографии и другую чувствительную информацию.

Школьный округ предпринял шаги по усилению безопасности, включая отключение доступа к Google Workspace из внешних аккаунтов и сброс паролей учеников. Однако хакеры утверждают, что их действия продолжаются, и предлагают округу заплатить выкуп за остановку утечки и удаление украденных данных.