Дайджест Start X № 345

Обзор новостей информационной безопасности с 13 по 19 октября 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

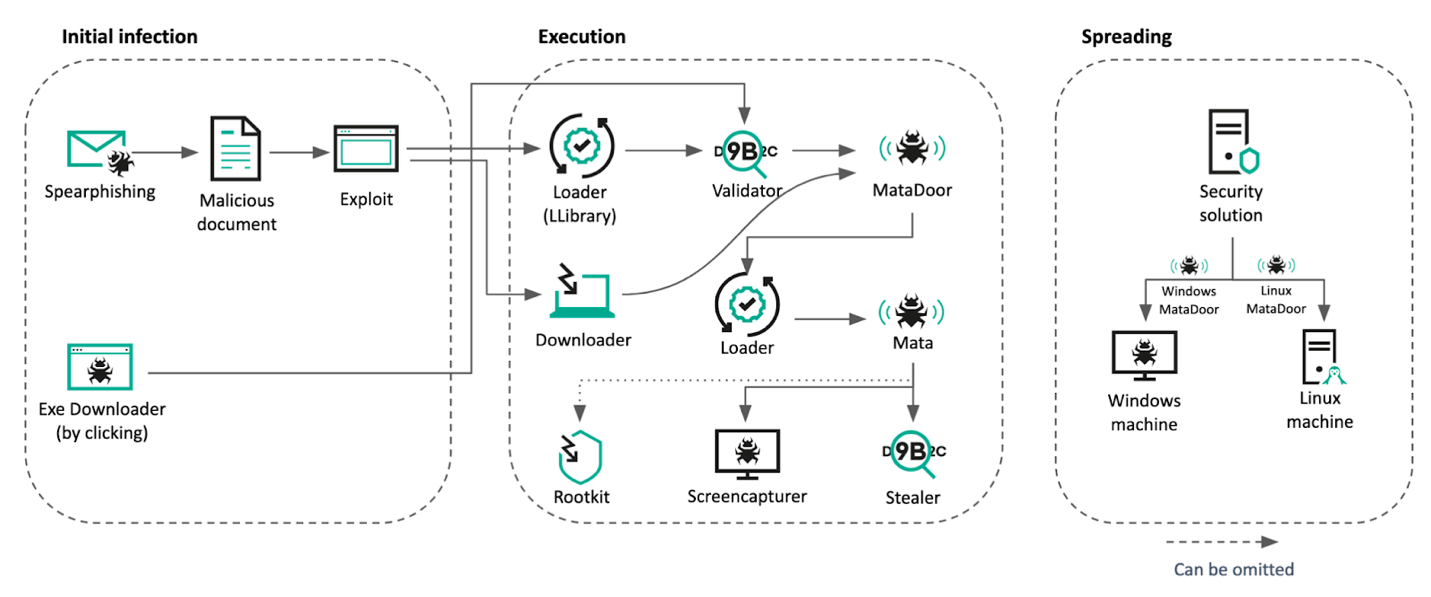

Цепочка заражения

Схема действий преступников

- Злоумышленники проникли в сеть одного из предприятий с помощью целевых фишинговых писем.

- В этих письмах жертв обманом вынуждали загрузить вредоносные исполняемые файлы, которые эксплуатировали уязвимость CVE-2021-26411 в Internet Explorer и инициировали цепочку заражения.

- Проникнув в корпоративную сеть, злоумышленники похищали аутентификационные данные пользователей и подключались к терминальному серверу материнской компании.

- В головной организации злоумышленникам удалось повторить успех и добраться до контроллера домена.

- Скомпрометировав информационные системы, связывающие материнское предприятие с дочерними (сервер финансовой системы и панель управления защитным решением для проверки требований ИБ), злоумышленники получили доступ к сетям нескольких десятков дочерних организаций.

- Чтобы скрыть вредоносную активность, хакеры применяли множество техник: использовали руткиты и порты, уязвимые драйверы, маскировали файлы под пользовательские приложения, применяли многоуровневое шифрование файлов и сетевой активности малвари.

- Целями злоумышленников также стали серверы, работающие под управлением UNIX-подобных операционных систем. Захват панели управления защитным решением, в совокупности с применением MATA для Linux, позволил злоумышленникам получить доступ практически ко всем системам атакованных предприятий, в том числе к тем, которые не входили в домен.

- В ситуациях, когда установить прямую связь с целевой системой не представлялось возможным, атакующие использовали модуль для работы с USB-носителями. Он позволял обмениваться данными с изолированными сетями, которые могут хранить потенциально интересную для злоумышленников информацию.

- Например, для обхода EDR и защитных решений атакующие использовали общедоступный эксплоит для проблемы CVE-2021-40449, носящий имя CallbackHell. Если это не срабатывало, хакеры переключались на использование техники BYOVD (Bring Your Own Vulnerable Driver, «Принеси свой уязвимый драйвер»).

Схема действий преступников

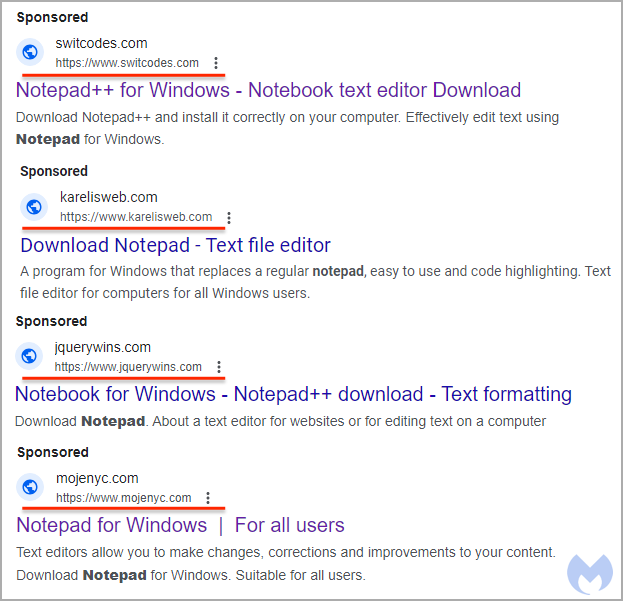

- Киберпреступники рекламируют URL-адреса, не имеющие отношения к оригинальной программе Notepad++. Мошеннические сайты используют схожие с программой названия в рекламных объявлениях Google, манипулируя механизмами SEO. Многие пользователи могут попасться «на крючок», так как названия объявлений более заметны, чем сами URL-адреса.

Мошеннические объявления в поиске Google

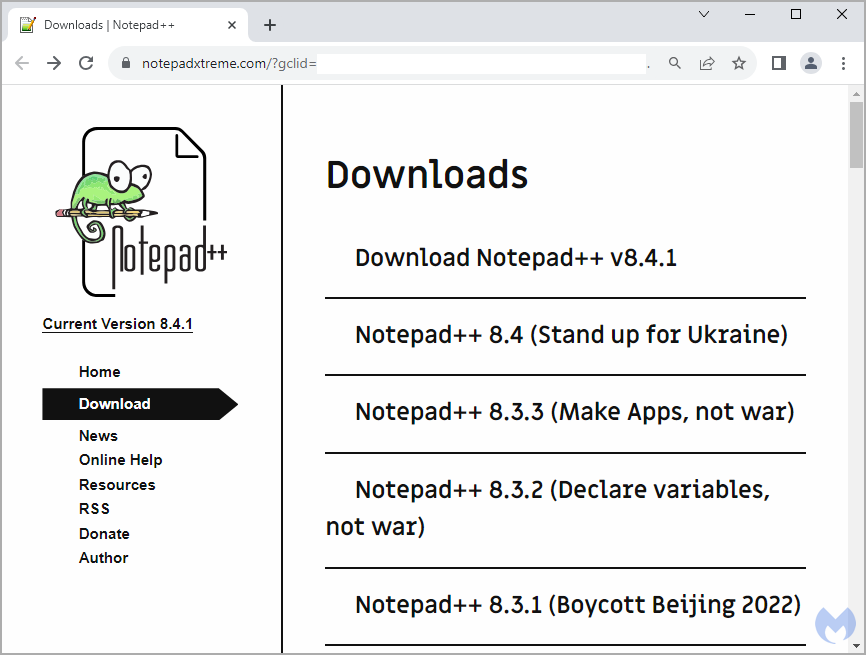

- После перехода по рекламной ссылке происходит проверка IP пользователя. Если IP соответствует списку, который включает в себя ботов, VPN и прочее, пользователь направляется на безвредный сайт. Нужные жертвы переадресовываются на «notepadxtreme[.]com», имитирующий оригинальный сайт Notepad++.

Мошеннический сайт, имитирующий сайт Notepad++

- После нажатия на ссылку для скачивания выполняется дополнительная проверка. Те, кто проходит ее, получают вредоносный HTA-скрипт с уникальным ID.

- Скрипт пытается подключиться к удаленному домену через специальный порт. Исследователи предположили, что это является частью развертывания Cobalt Strike.

Инциденты

Ответственность за атаку взяла на себя группировка Black Basta. Компания подтвердила факт атаки, но не уточнила дату инцидента и не сообщила, будет ли уплачен выкуп. Представитель компании заявил, что инцидент «на короткое время прервал работу». Большинство операций уже восстановлено, и фирма сотрудничает со специалистами и правоохранительными органами по этому вопросу.

Пользователи сообщали о сбоях в работе мобильного приложения, системы лояльности и службы поддержки. Многие клиенты были особенно возмущены проблемами при попытках заправить автомобиль или сделать онлайн-заказы.

12 октября представители Kwik Trip подтвердили, что причиной стал «сетевой инцидент». Ответы на вопросы о возможной вымогательской атаке остались без комментариев.

В обращении компании говорится:

«Мы до сих пор наблюдаем перебои в системе лояльности Kwik Reward, которые влияют на функционирование приложения, сайта и начисление/использование бонусов в магазинах. Мы активно работаем над тем, чтобы как можно скорее восстановить сервисы. Участникам программы Kwik Rewards Plus, столкнувшимся с трудностями при оплате, мы готовы помочь решить возникшие вопросы и скорректировать штрафы за несвоевременное продление подписки».

Сотрудники Kwik Trip поделились на Reddit , что внутри компании также наблюдаются проблемы: от ошибок в учете товаров до трудностей с оргтехникой и даже начислением заработной платы.

Вымогательская атака парализовала работу судебных систем штата Канзас.

Город Топика объявил о временном закрытии муниципального суда, службы пробации и прокуратуры. Верховный суд Канзаса перешел на использование бумажных записей для поддержания работы.

По словам судьи, перебои были вызваны атакой программы-вымогателя. Неизвестно, какая группа стоит за атакой и потребовали ли киберпреступники выкуп. Суды перешли на бумажный документооборот. Электронная почта суда также не работает.

Проблемы начались 12 октября и затронули систему электронной подачи документов, портал для приказов стороны защиты, публичный портал окружного суда, систему апелляционных дел, государственный реестр адвокатов,

систему онлайн-заявок на получение лицензий на брак в Канзасе.

Пока не установлено, что произошло во время инцидента и какой уровень доступа был получен злоумышленниками. Верховный суд принял решение приостановить электронную подачу документов, чтобы дать специалистам время для анализа инцидента.

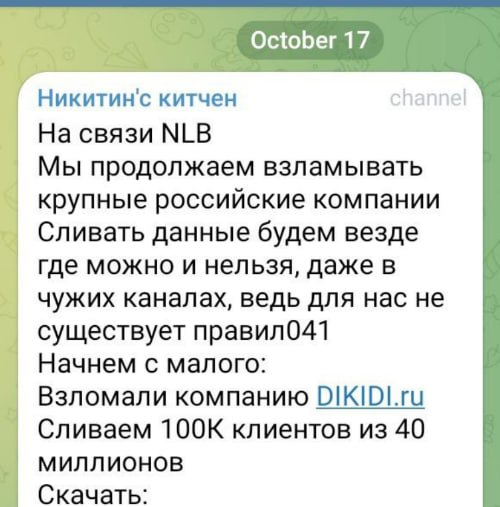

В качестве подтверждения было выложено 99 999 строк, содержащих:

- имя,

- телефон,

- адрес эл. почты,

- хешированный (SHA-256) пароль,

- дату регистрации и последнего входа (с 10.08.2023 по 10.09.2023).

Утверждается, что в полной базе 40 млн. таких записей.

Для распространения информации о сливе хакеры предположительно использовали токен Telegram-бота для отложенного постинга «SmmBox» и таким образом опубликовали свое сообщение во множестве каналов.

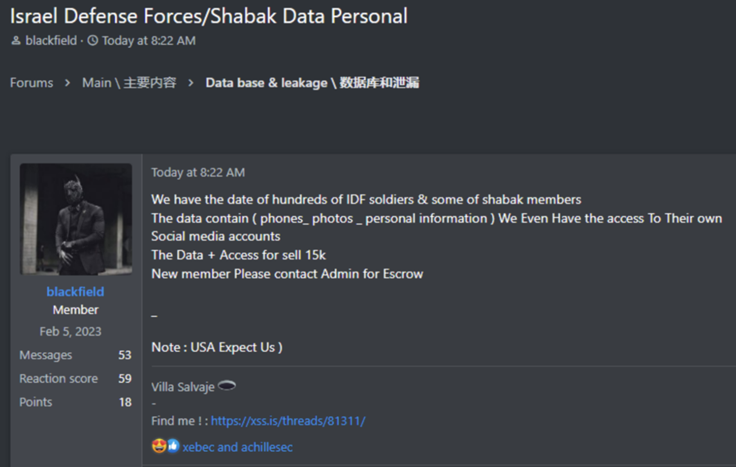

Продавец оценил стоимость пакета данных в 15 000 долларов США и заявил, что воспользуется эскроу-счётом форума для совершения безопасной сделки.

Специалисты предполагают, что данные были получены с помощью взломов профилей в соцсетях методом подстановки учетных данных (Credential stuffing). Возможно, у киберпреступника была дополнительная информация, которая позволила ему идентифицировать членов ЦАХАЛ и Шабак.

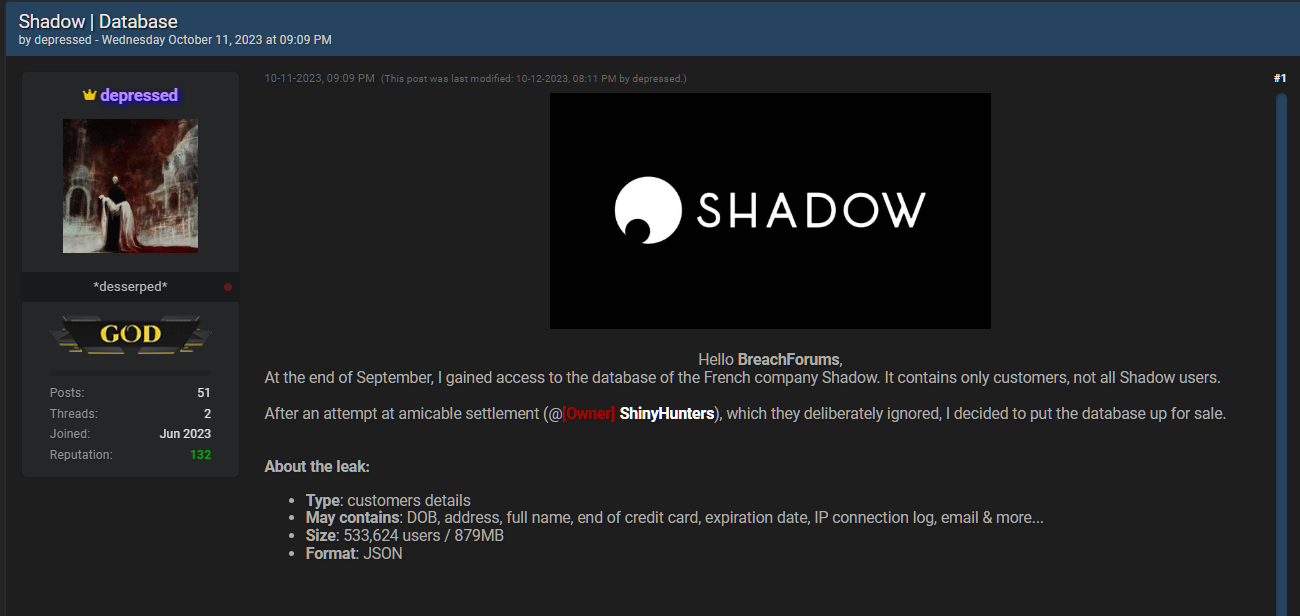

Данные 533 624 клиентов игрового облачного сервиса Shadow выставлены на продажу в даркнете.

В конце сентября компания стала жертвой «социальной инженерии, которая привела к краже базы данных одного из поставщиков, что привело к несанкционированному раскрытию определенной информации клиентов».

Сотрудник компании через Discord загрузил вредоносное ПО, замаскированное под игру на платформе Steam. Игру сотруднику порекомендовал знакомый, сам ставший жертвой той же атаки.

В руки хакеров попали полные имена пользователей, их email-адреса, даты рождения, платежные адреса и даты истечения срока действия банковских карт. В письме подчеркивается, что пароли и конфиденциальные банковские данные не были скомпрометированы.

Злоумышленники заявляют, что дамп содержит даты рождения пользователей, их физические адреса, полные имена, последние четыре цифры банковской карты и дату истечения срока ее действия, журнал IP-соединений, email-адреса и «многое другое».