Антифишинг-дайджест №34 c 15 по 21 сентября 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 15 по 21 сентября 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Сайты, мессенджеры и почта

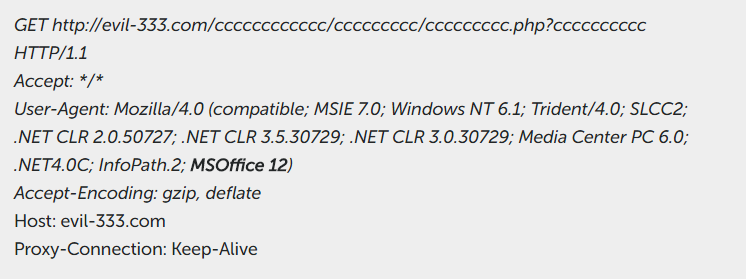

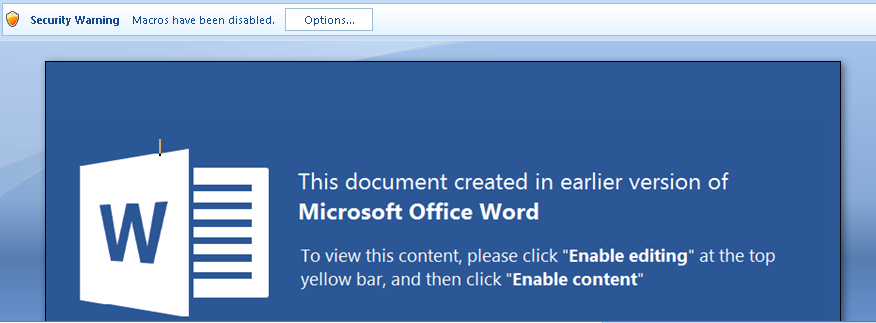

Обнаружена фишинговая кампания, которая использует недокументированную особенность MS Office для сбора подробных сведений о конфигурации атакуемых систем. Злоумышленникам достаточно обманом заставить пользователя открыть модифицированный документ Word, который не содержит VBA-макросов, встроенных Flash-объектов или файлов Portable Executable:

- В письме вложен файл MS Word в формате OLE2 (Object Linking and Embedding).

- В файле содержатся ссылки на ресурсы с использованием поля INCLUDE PICTURE со вставками Unicode в инструкциях вместо ожидаемого формата ASCII.

- Из Unicode-элементов злоумышленники составляли код, отправляющий HTTP GET-запрос на вредоносные замаскированные ссылки, которые содержались в коде того же документа MS Word.

Ссылки вели на детектирующие PHP-скрипты на сторонних ресурсах. В результате атакующие получали сведения об IP-адресе и версиях программ, установленных на компьютере жертвы.

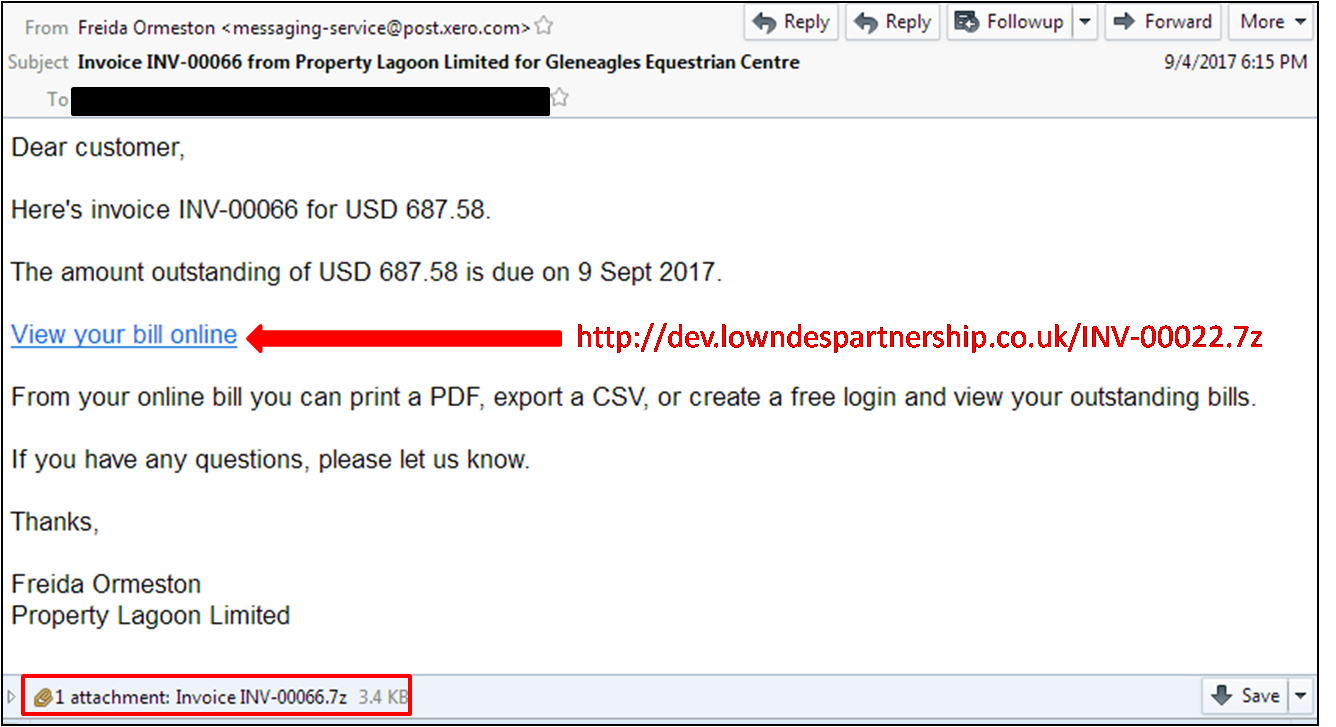

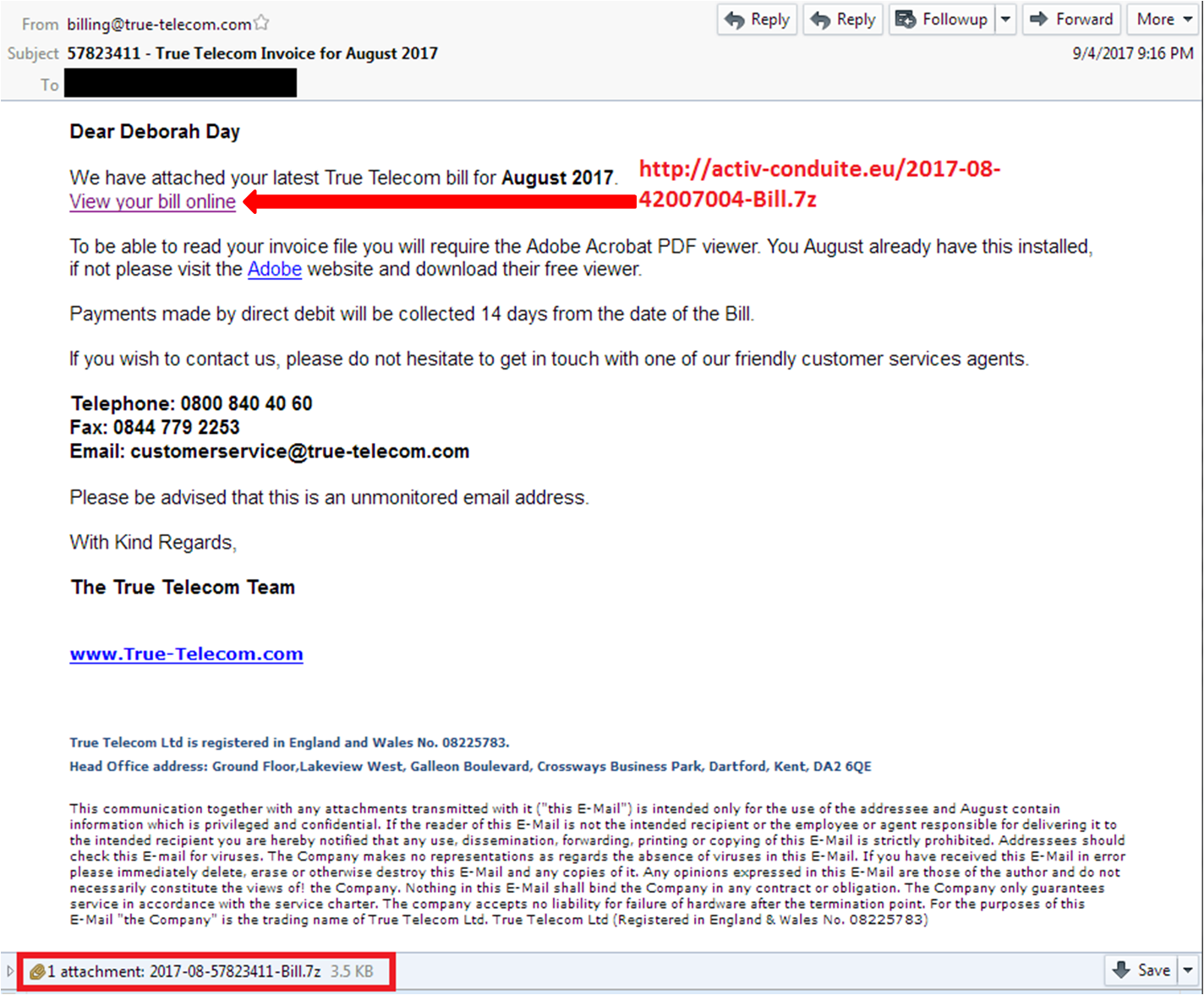

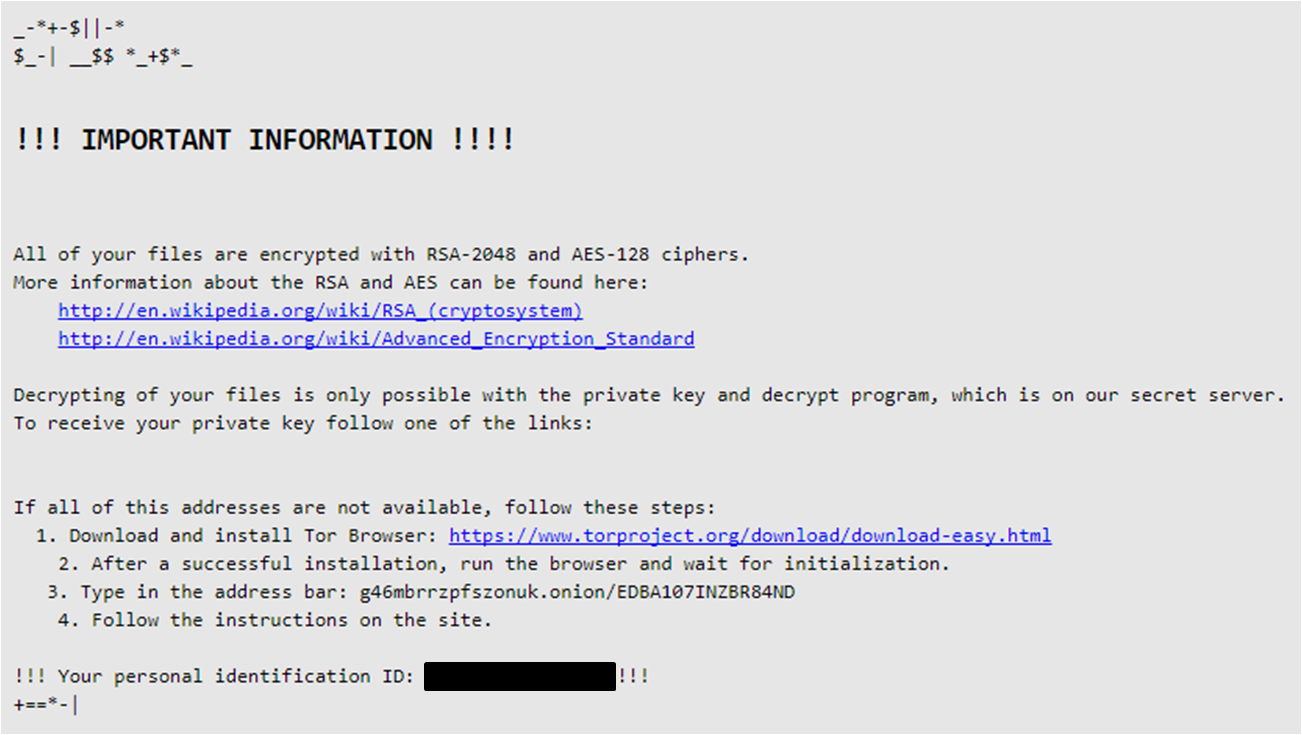

Жертвы новой спам-кампании вынуждены оплачивать выкуп дважды, поскольку вредоносное вложение загружает сразу два вымогателя — Locky и FakeGlobe.

Письма содержат ссылку и вредоносное вложение, замаскированное под счет или квитанцию. Скрипт во вложении аналогичен тому, что находится в архиве, загружаемом по ссылке, но один из них загружает Locky, а второй — FakeGlobe. Файлы жертв шифруются несколько раз, поэтому пользователям придется платить выкуп дважды или смириться с потерей информации.

Мобильная безопасность

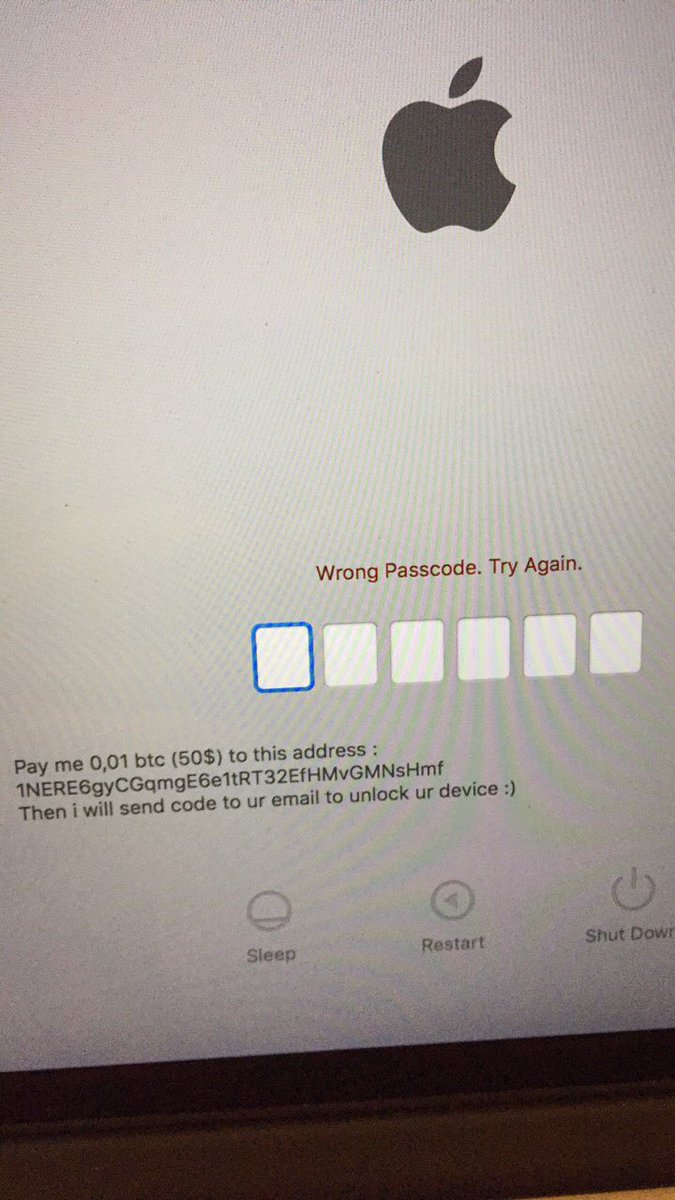

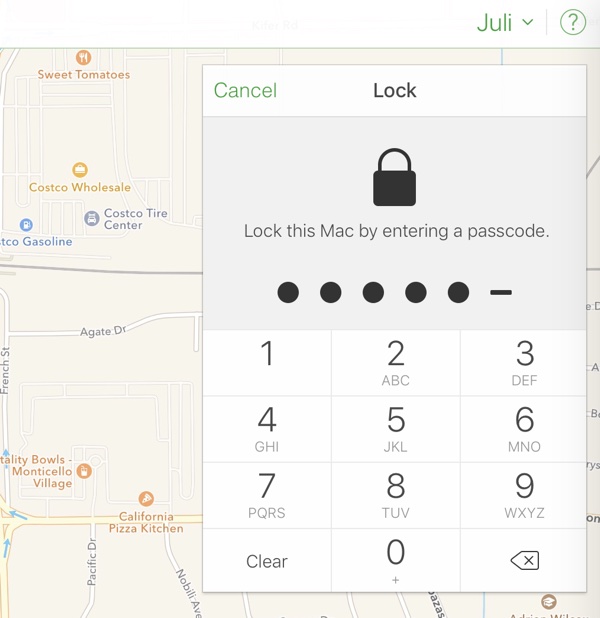

Киберпреступники вымогают деньги у владельцев Mac с помощью функции Find My iPhone.

Злоумышленники авторизуются в принадлежащей жертве учетной записи iCloud, удаленно блокируют ее компьютер, используя функцию Find My iPhone, и требуют выкуп за восстановление доступа:

Apple позволяет заблокировать компьютер через Find My iPhone без двухфакторной аутентификации в случае потери или кражи единственного доверенного устройства.

Вероятно, злоумышленникам удалось получить учетные данные пользователей, утекшие в результате прошлых взломов различных сервисов. Поскольку серверы Apple скомпрометированы не были, проблема касается только тех, кто использует одни и те же логины и пароли во всех сервисах.

Банкоматы и «умные» устройства

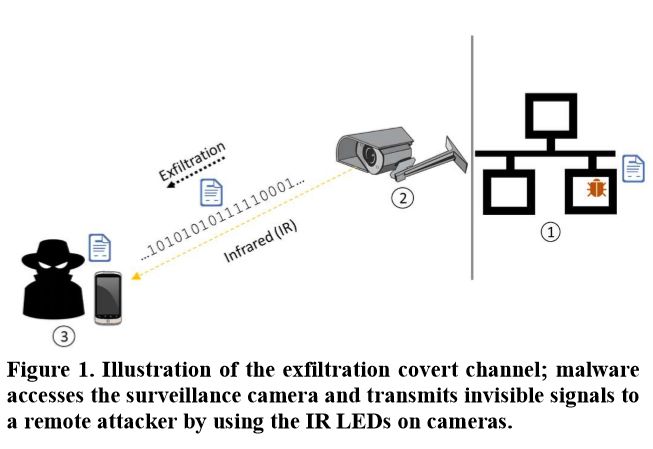

Новая разновидность вредоносного ПО — aIR-Jumper — может передавать данные и получать команды с помощью инфракрасных сигналов, излучаемых камерами видеонаблюдения.

- Программа устанавливается либо на компьютер, к которому непосредственно подключается камера видеонаблюдения, либо на компьютер, находящийся с камерой в одной сети.

- Вредонос похищает с зараженной системы данные, конвертирует их в двоичный код, а затем с помощью API видеокамеры заставляет ее инфракрасный светодиодный индикатор мигать соответствующим образом, передавая похищенную информацию злоумышленнику.

- Для получения данных атакующий должен находиться неподалеку от индикатора, чтобы иметь возможность записать мигание.

- С помощью специального ПО периодичность мерцаний и пауз снова переводится в двоичный код.

Видео с демонстрацией атаки:

Зловред RouteX использует роутеры Netgear WNR2000 для создания ботнета. Для проникновения в роутер используется уязвимость CVE-2016-10176 в веб-сервере устройства.

Главной целью RouteX являются компании из списка Fortune 500.

Мошенницы деньги через сервис «Сбербанк Онлайн», используя чеки, найденные в мусорных урнах возле банкоматов:

- В чеках содержались номера телефонов, идентификаторы пользователей и пароли.

- Полученные данные отправлялись сообщнику, работавшему в одном из столичных салонов связи.

- Сообщник предоставлял паспортные данные клиентов из базы сотовых операторов.

- На номер жертвы подключалась услуга «добровольная блокировка»

- С помощью фальшивой доверенности оформляли новые SIM-карты взамен якобы утерянных.

- Далее мошенницы взламывали личный кабинет клиента в сервисе «Сбербанк Онлайн» и переводили его средства на свои банковские карты.

В период с мая по сентябрь 2016 года было похищено около 660 тыс. рублей с 11 счетов.

Вредоносные программы

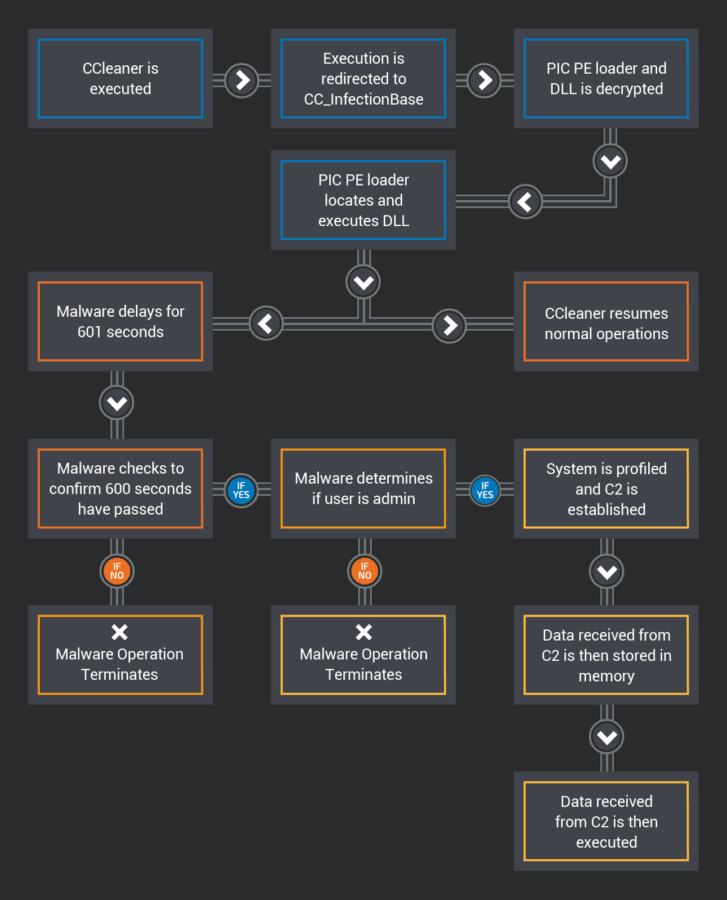

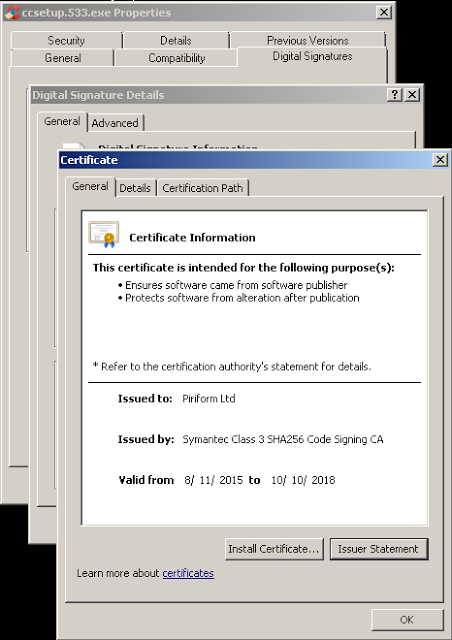

С 15 августа по 12 сентября этого года в составе популярной у ИТ-специалистов программы CCleaner версии 5.33 распространялась вредоносная программа:

Программа собирала и передавала на удаленный сервер управления данные о зараженной машине: информацию о системе, запущенных процессах, MAC-адресах сетевых устройств и уникальные ID комплектующих. Дистрибутив при этом был подписан корректным цифровым сертификатом:

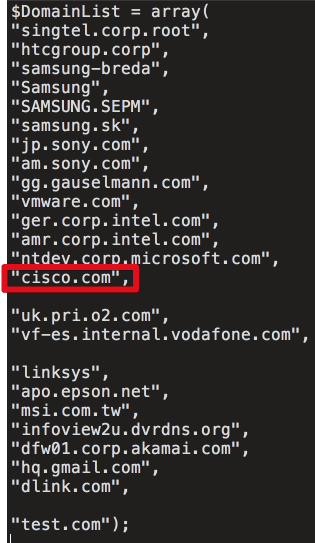

Злоумышленники тщательно выбирали объекты для следующей волны атаки на уже зараженные машины. Вот домены жертв, которые интересовали мошенников:

Из более чем 700 тысяч зараженных компьютеров, которые обращались на сервера злоумышленников, около 20 машин получили дополнительное вредоносное ПО.

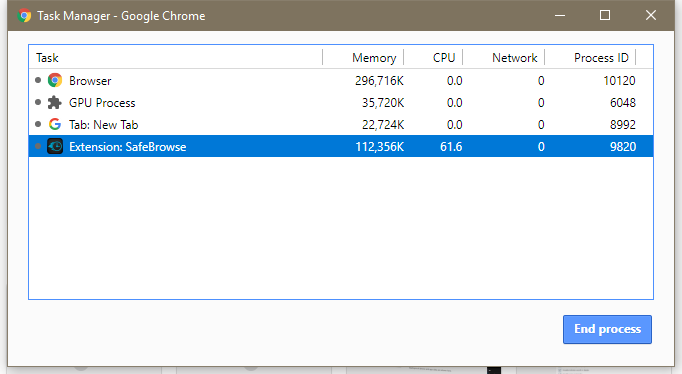

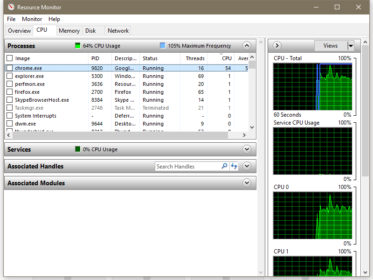

После эксперимента The Pirate Bay с майнингом криптовалюты в браузере пользователя жертвами майнеров стали разработчики и 140 000 пользователей SafeBrowse, популярного расширения для Chrome.

В коде аддона появился вредоносный JavaScript, который заставлял браузеры пользователей майнить криптовалюту Monero. В результате нагрузка на CPU значительно возрастала, вплоть до полной неработоспособности «зараженного» компьютера.

Разработчики аддона не смогли сказать, каким образом вредоносный код попал в расширение.

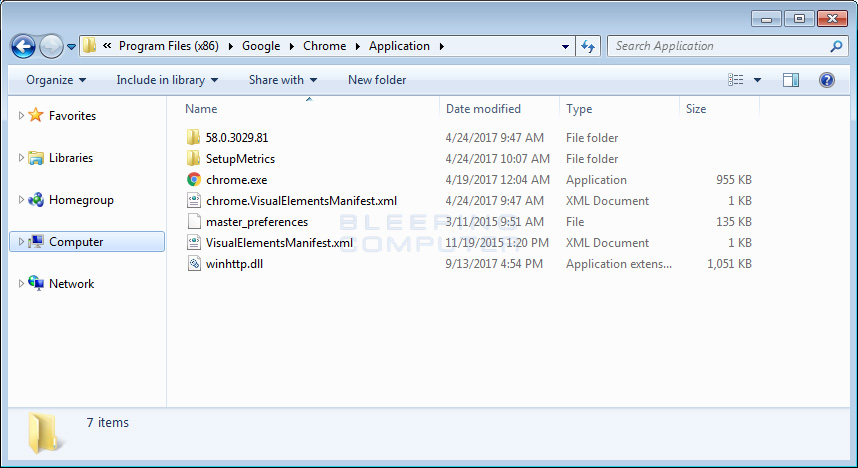

Троянская программа AdService, предназначенная для сбора информации о пользователях Facebook и Twitter, активно распространяется в составе AdWare-комплектов и загружается при запуске Chrome путем подмены библиотеки, используемой этим браузером.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.