Дайджест Start X № 332

Обзор новостей информационной безопасности с 14 по 20 июля 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

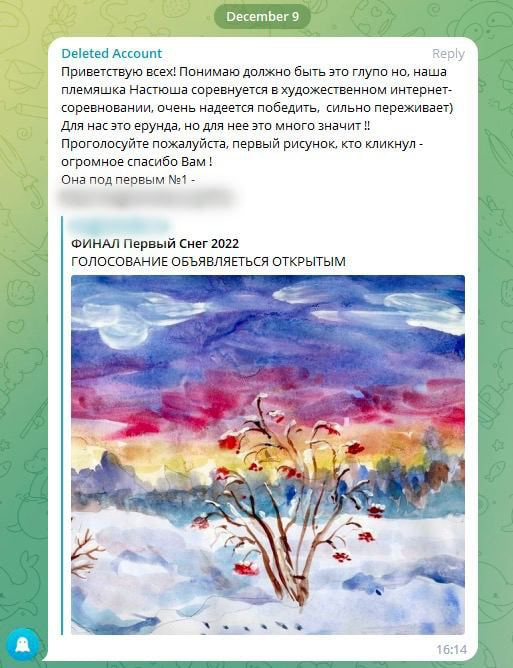

Предыдущий вариант фишингового сообщения

В рамках этой схемы предлагается проголосовать за детский рисунок в публичном канале. Обычно авторы сообщений мотивируют потенциальных жертв тем, что победа в конкурсе поможет ребенку получить путевку в детский лагерь.

Атака начинается с того, что пользователя Telegram добавляют в канал, а не пишут в личных сообщениях, как делали раньше. В канале злоумышленники размещают сообщения от имени некой женщины. Якобы у ее друзей дочь попала в финал конкурса рисунка и нужно проголосовать за нее, чтобы девочка смогла выиграть путевку в лагерь. Для этого нужно набрать 500 голосов.

Фишинговое сообщение выглядит правдоподобным. Автор даже предлагает связаться с ней в личных сообщениях, если у людей возникнут вопросы. В профиле размещена фотография человека, а не обезличенная картинка.

Чтобы проголосовать в конкурсе, нужно перейти по ссылке, которая указана в сообщении. Однако в реальности человек попадает не на страницу с голосованием, а на фишинговый ресурс, который мимикрирует под страницу авторизации в Telegram. На нем человека просят ввести номер телефона и код подтверждения — именно эти данные и нужны злоумышленникам для кражи аккаунта.

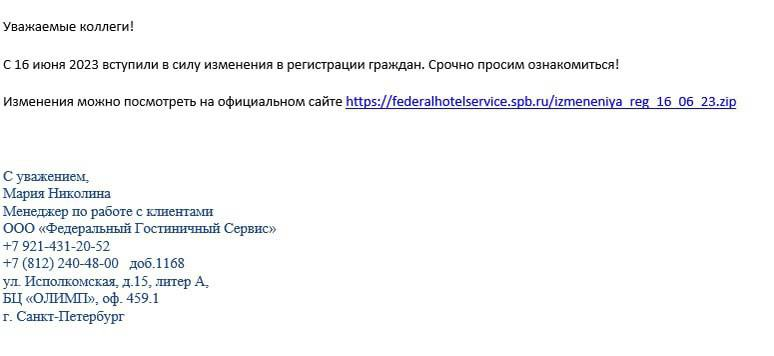

Обнаружена кампания группировки Quartz Wolf, нацеленная на российский гостиничный бизнес.

Схема кампании

- Злоумышленники рассылали фишинговые электронные письма от имени ООО «Федеральный Гостиничный Сервис».

- Письма содержали ссылку, которая вела на архив с вредоносным файлом.

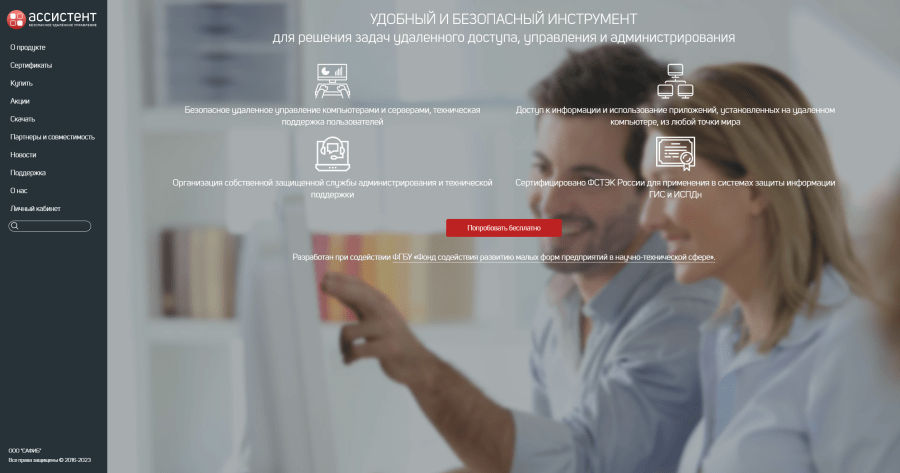

- Файл в архиве представлял собой инсталлятор Inno Setup, который устанавливал на компьютер ПО «Ассистент».

- ПО «АССИСТЕНТ» загружает вредоносный файл quartz.dll, который содержит следующую стадию. Эта стадия зашифрована RC4, в качестве ключа используется контрольная сумма MD5 от контрольной суммы CRC32 от адреса командного сервера. Адрес командного сервера содержится в файле whu3.cfg, который также зашифрован RC4, а в качестве ключа используется контрольная сумма MD5 от контрольной суммы CRC32 от файла roh2w3.bmp.

- ПО «АССИСТЕНТ» позволяет атакующим перехватывать управление скомпрометированной системой, блокировать устройства ввода, копировать файлы, модифицировать реестр, использовать командную строку Windows.

Организаторы новой мошеннической кампании на Android распространяют в мессенджерах модифицированные версии программ для удаленного доступа под видом приложений служб поддержки российских банков.

Схема действий преступников

- Мошенник звонит потенциальной жертве (в большинстве случаев — через мессенджер) и представляется сотрудником службы поддержки банка

- Под разными предлогами он убеждает человека установить приложение, которое присылает в сообщении в виде файла (установочного пакета).

- Когда жертва установит приложение, злоумышленник выясняет у неё информацию для подключения и получает удаленный доступ к смартфону.

- Для обмана преступники копируют легитимные приложения для удаленного доступа (сообщается, что одно из них есть в Google Play), а затем модифицируют их, чтобы вводить людей в заблуждение.

Атаки и уязвимости

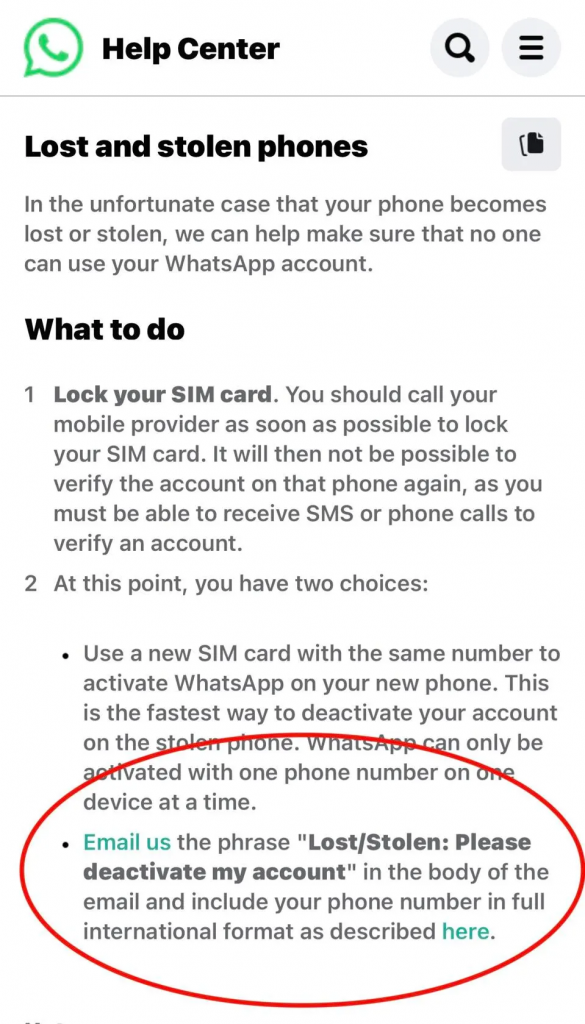

В WhatsApp обнаружили уязвимость: оказалось, что заблокировать чужой аккаунт мессенджера может любой, кто знает номер владельца. Для этого достаточно написать в техподдержку сервиса и указать номер телефона, привязанный к аккаунту.

В справке платформы говорилось, что если телефон потерян или украден, то можно попросить техподдержку заблокировать аккаунт WhatsApp, отправив ей электронное письмо с номером телефона. Эксперт проверил этот метод на тестовом телефоне и получил положительный результат — техподдержка заблокировала аккаунт без каких-либо дополнительных проверок. При этом он использовал почтовый адрес, который не был связан с ним.

Это может быть как опасно для честных пользователей мессенджера, так и полезно для тех, кто столкнулся с кражей или шпионажем. Однако стоит учесть, что техподдержка WhatsApp только блокирует учётную запись, а не удаляет её окончательно. Владелец аккаунта может получать сообщения в течение 30 дней и восстановить свой аккаунт, если успеет — иначе он будет стёрт навеки.

Инциденты

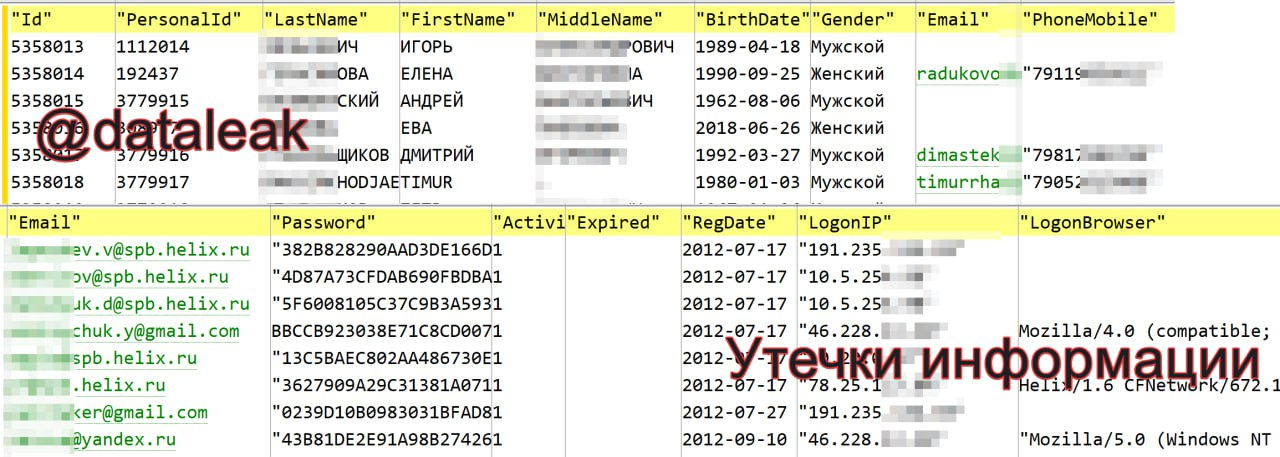

В этом файле содержится 7 344 919 строк:

- 🌵 ФИО,

- 🌵 телефон (879 тыс. уникальных номеров),

- 🌵 адрес эл. почты (779 тыс. уникальных адресов),

- 🌵 дата рождения,

- 🌵 пол,

- 🌵 СНИЛС (не для всех).

Второй файл содержит записи 4 986 296 зарегистрированных пользователей:

- 🌵 адрес эл. почты (4,9 млн уникальных адресов),

- 🌵 хешированный (SHA-512 без соли) пароль,

- 🌵 IP-адрес и строка User-Agent,

- 🌵 дата регистрации и последнего захода в личный кабинет(с 17.07.2012 по 15.07.2023).

Оба дампа датируются 15.07.2023.

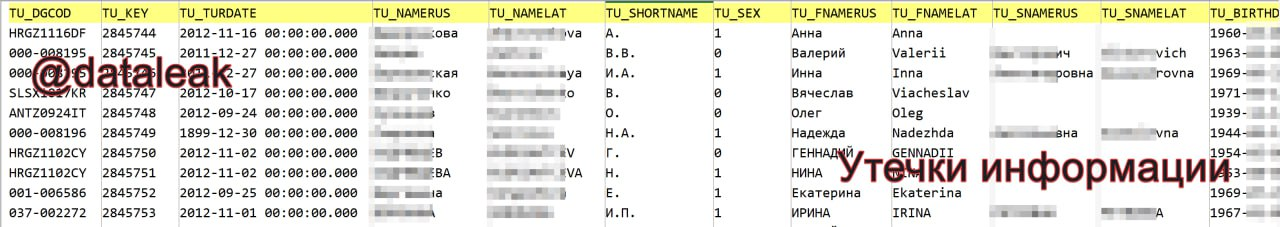

Хакеры из «DumpForums» и «UHG» заявили, что они взломали туроператора «Интурист» (intourist.ru).

Текстовый файл с данными Интуриста содержит 5 507 954 строки:

- 🌵 ФИО (включая имя/фамилия латиницей),

- 🌵 телефон (всего около 119 тыс. уникальных номеров),

- 🌵 адрес,

- 🌵 дата рождения,

- 🌵 пол,

- 🌵 гражданство и место рождения,

- 🌵 серия/номер паспорта (в т.ч. заграничного), дата выдачи/окончания,

- 🌵 дата тура.

Данные очень сильно «замусорены», содержат много тестовых и недействительных записей.

Часть этих писем является спамом и не содержит секретной информации, но есть и послания с чувствительными данными, включая медицинские отчеты, информацию о личности, списки экипажей и персонала баз, отчеты о военно-морских инспекциях и другие данные.

С 17 июля управление доменом .ml переходит под контроль правительства Мали, которое Financial Times называет близким союзником России. До этого времени доменом в течение 10 лет управлял Йоханнес Зурбиер, голландский интернет-предприниматель. Это означает, что власти Мали смогут получить доступ ко всем письмам, отправленным на их домен по ошибке.

Проблема с опечатками в доменах затронула не только американскую армию, но и Нидерланды, чей домен army.nl всего в одном символе отличается от малийского военного домена army.ml. Кроме того, правительство Мали получило восемь писем из австралийского министерства обороны, предназначавшихся для США, включая информацию о коррозии на австралийских истребителях F-35.

Киберпреступники заменили одну букву в адресе электронной почты менеджера по продажам французской компании, с которой индийская фирма сотрудничала.

компания из Пуны разместила заказ на сумму более 51 000 евро у крупного французского инженерного предприятия в январе. Заказ был отправлен на электронный адрес менеджера по продажам французской компании, с которым фирма из Пуны поддерживала долгосрочные деловые отношения.

Через несколько дней индийская фирма получила электронное письмо, в котором говорилось, что банковский счет и код SWIFT французской компании недоступны. В письме было указано, что фирма должна произвести оплату на новый счет в банке Лиссабона.

Доверяя этому сообщению и не подозревая обмана, руководители индийской фирмы перевели авансовый платеж в размере 24 589 евро на мошеннический счет в банке Лиссабона.

Владелец MAC Cosmetics сообщил, что работает над восстановлением затронутых систем и принял меры по обеспечению безопасности своих операций. Компания отключила некоторые из своих систем, чтобы смягчить последствия инцидента.

Примечательно, что ответственность за эту атаку взяли на себя сразу две вымогательские группировки — BlackCat и Cl0p.

Это не первый случай, когда Estee Lauder сталкивается с утечкой данных. В феврале 2020 года в открытый доступ попали 440 миллионов записей о клиентах компании.

Австралийская горнодобывающая компания Fortescue Metals стала жертвой кибератаки вымогателей Cl0p.

В Fortescue подтвердили взлом, назвав его «киберинцидентом с низким уровнем воздействия», поскольку атака привела к «раскрытию небольшой части данных из сетей организации», которые «не носили конфиденциальный характер».

Cl0p заявила, что никакие документы или данные Fortescue еще не опубликованы в сети, что дает Fortescue Metals возможность вести переговоры о выкупе. Хакеры дали Fortescue неделю на переговоры до того, как начнут публиковать украденные данные.

На данный момент неизвестно, как хакеры проникли в сеть компании. Предполагают, что киберпреступники могли воспользоваться 0day-уязвимостью в MOVEit Transfer ( CVE-2023-34362 CVSS: 9.8).

JumpCloud утверждает, что угроза была ликвидирована, а вектор атаки, который злоумышленники использовали для «целевого воздействия на малую и конкретную группу» клиентов, уже был устранён. Компания не сообщила, были ли похищены учётные данные клиентов и насколько масштабной получилась утечка.

JumpCloud впервые обнаружила аномальную активность в своей внутренней системе управления 27 июня. Она связала её с нападением методом целевого фишинга, произошедшую за несколько дней до этого, 22 июня. Несмотря на отсутствие доказательств воздействия на клиентов в то время, JumpCloud изменила учётные данные, перенастроила инфраструктуру и предприняла дополнительные шаги для усиления безопасности своей сети.

Однако 5 июля компания заметила признаки воздействия на данные своих клиентов. Тогда компания провела внутреннее расследование и обнаружила злонамеренную активность во внутренней сети, в связи с чем сбросила API-ключи всех администраторов. Это потребовало от клиентов обновить все интеграции с третьими сторонами с помощью новых ключей.

В воскресенье 16 июля IT-специалисты компании обнаружили необычную активность в информационных системах, указывающую на атаку извне. Они немедленно приняли меры и отключили многие системы, чтобы сдержать и смягчить ситуацию. Пока полного представления о возможных последствиях кибератаки не составлено.

Обсуждая потенциальные последствия атаки, компания заявила о нестабильности и замедлении сервиса, не упомянув при этом о характере самой атаки и возможной утечке данных, а также прочих негативных последствиях. Вполне вероятно, TOMRA пока сама не уверена, насколько глубоко успели проникнуть хакеры, поэтому не хочет делать преждевременных заявлений.

После обнаружения инцидента все компьютеры были отключены от сети, чтобы локализовать угрозу и предотвратить её распространение. Ожидается, что все затронутые системы будут тщательно проверены, очищены и лишь после этого вернутся в эксплуатацию для обеспечения нормальной работы городской инфраструктуры.

Некоторые услуги, предоставляемые городом, могут оказываться с задержкой или вовсе быть временно недоступны до полного восстановления всех систем.

Главная телефонная линия полиции в настоящее время не работает из-за атаки. Однако представители правоохранительных органов предоставили альтернативные номера телефонов для тех, кому нужно дозвониться напрямую в полицию.

Власти не называют группировку вымогателей, стоящую за атакой, а также хранят молчание относительно выкупа.