Антифишинг-дайджест № 328

Обзор новостей информационной безопасности с 16 по 22 июня 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

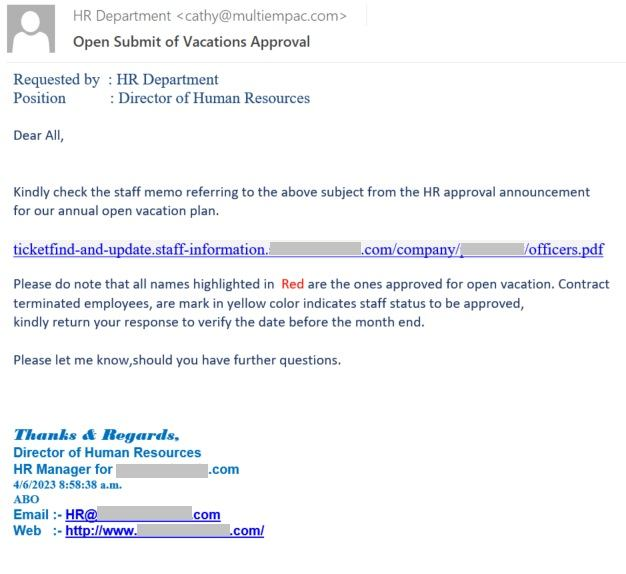

Схема действий мошенников

- Поэтому мошенники рассылают письма от имени сотрудников HR отдела, так или иначе упоминающие график отпусков: речь может идти о внезапном переносе сроков, необходимости их подтвердить или о конфликте дат отпусков с какими-либо важными мероприятиями.

- Под ссылкой, ведущей якобы на документ в формате PDF, на самом деле скрыт совершенно иной адрес.

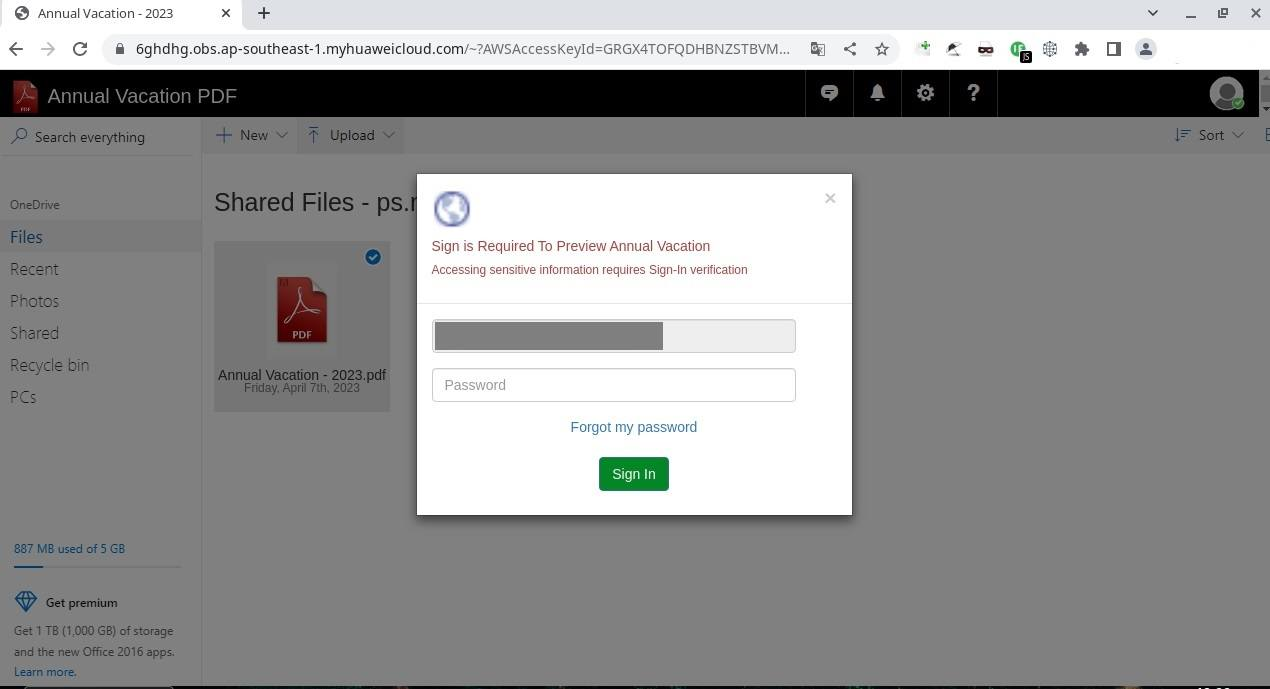

- Если получатель поддастся на уловку и кликнет по ссылке, чтобы просмотреть документ, он попадёт на фишинговый сайт, размещённый в облаке myhuaweicloud.com.

- Чтобы просмотреть документ, сайт требует ввести корпоративные учётные данные.

- Если сотрудник вводит пароль в окне авторизации, последний мгновенно утекает на серверы злоумышленников.

В ходе кампании киберпреступники распространяют ZIP-файлы, содержащие VBScript-загрузчик, который жертва запускает вручную, думая, что это премиум-коллекция OnlyFans.

Привлечение жертв происходит в сообщениях на форумах, личных сообщениях, через вредоносную рекламу и вредоносные сайты Black SEO, занимающие высокие позиции в определенных поисковых запросах. Один из образцов вредоносных файлов содержит обнаженные фотографии бывшей актрисы фильмов для взрослых Мии Халифы.

При запуске VBScript-загрузчика полезная нагрузка DcRAT загружается в память и внедряется в процесс «RegAsm.exe», законную часть .NET Framework.

DcRAT способен выполнять следующие действия:

- записывать нажатия клавиш;

- записывать видео с веб-камеры;

- манипулировать файлами;

- предоставлять удаленный доступ;

- красть учетные данные и cookie-файлы из веб-браузеров;

- захватывать токены Discord.

Кроме того, DcRAT содержит подключаемый модуль программы-вымогателя, который нацелен на все несистемные файлы и добавляет расширение имени файла «.DcRat» к зашифрованным файлам.

Мобильная безопасность

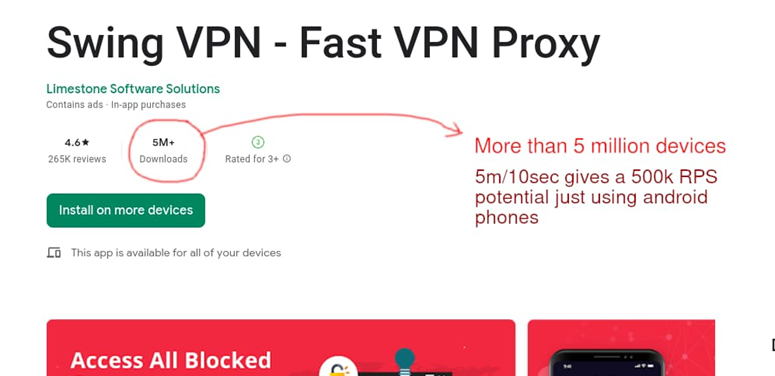

Swing VPN — Fast VPN Proxy, официальное VPN-приложение, разработанное Limestone Software Solutions для Android, превращает смартфон в участника бот-сети для выполнения DDoS-атак.

Оказалось, что телефон с установленным приложением каждые 10 секунд отправляет запросы на определенный веб-сайт, причём приложение использует различные тактики, чтобы скрыть свои вредоносные действия, чтобы атака оставалась незамеченной.

Эксперты выяснили, что приложение после установки определяет IP-адрес пользователя и загружает соответствующий файл конфигурации. После этого приложение подключается к рекламной сети и начинает DDoS-атаку.

Одним из атакованных сайтов был сайт Туркменских авиалиний (turkmenistanairlines.tm). Полезная нагрузка запроса содержала определенные данные, а конечная точка запросов извлекала многие ресурсы сайта, запрашивая поиск рейса.

Инциденты

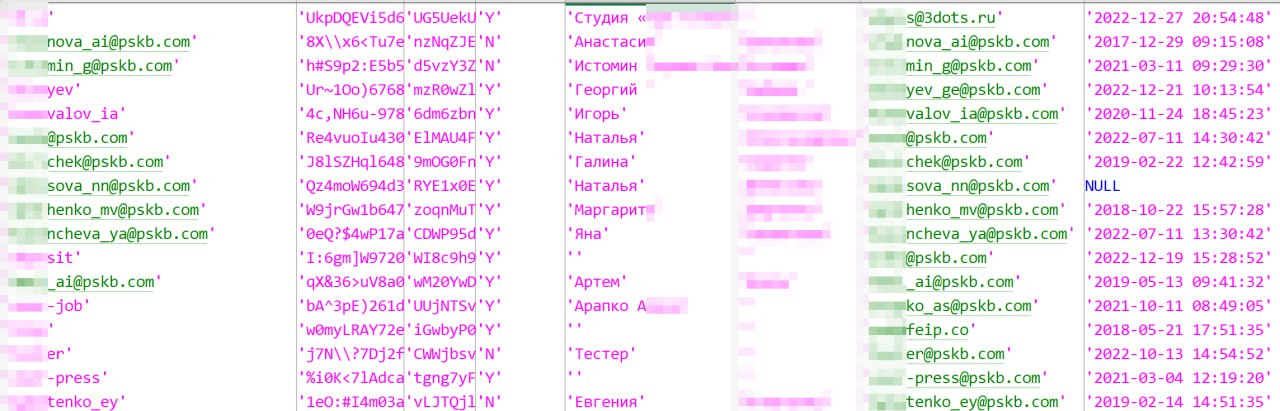

Канал «Утечки информации» сообщает, что в открытый доступ выложен частичный SQL-дамп из CMS «Bitrix» предположительно сайта крупного банка Приморского края «ПримСоцБанк» (pskb.com).

В таблице зарегистрированных пользователей 90,848 записей, содержащих: логины, хешированные пароли, адреса эл. почты (90,829 уникальных адресов), имена/фамилии за период с 22.12.2016 по 29.12.2022.

Кроме частичного дампа, в открытый доступ попал текстовый файл с логами модуля регистрации заявок на банковские услуги.

В файле 7,335 заявок, содержащих: ФИО, адреса эл. почты, телефоны (2,046 уникальных номеров), адреса, паспортные данные (серия, номер, кем и когда выдан), даты и места рождения за период с 16.02.2021 по 21.06.2023.

Компания NortonLifeLock, разработчик Norton Antivirus, стала жертвой вымогателей Clop.

Преступники разместили информацию о компрометации на своей странице в тёмной сети и угрожают опубликовать украденные данные, если компания не заплатит выкуп.

Предположительно хакеры использовали уязвимость в облачном MFT-решении для передачи файлов MOVEit Transfer от Progress Software. Уязвимость позволила подобрать пароли к базе данных SQL с помощью брутфорса. После успешного взлома киберпреступники получили полный доступ к веб-репозиторию и смогли загружать и управлять конфиденциальными файлами множества компаний. Несмотря на то, что уязвимость была исправлена в скором времени после её обнаружения, это не помогло предотвратить атаку.

Данные были похищены из сети юридической фирмы Bryan Cave Leighton Paisner LLP (BCLP), которая оказывала услуги Mondelez. Собственная IT-система Mondelez не затронута.

Киберпреступники получили доступ к следующей информации о бывших и нынешних сотрудниках:

- номера социального страхования (SSN);

- имена и фамилии;

- адреса;

- даты рождения;

- семейное положение;

- пол;

- идентификационный номер сотрудника;

- сведения о пенсионном страховании Mondelez.

Отключение затрагивает электронную почту, онлайн-платежи и сетевые приложения. Полиция, пожарная служба и экстренные службы 911 не пострадали от этой проблемы. Отдел информационных технологий города привлек все доступные ресурсы и работает над решением проблемы. Сообщается, что онлайн-сервисы предположительно останутся недоступными как минимум ещё несколько дней.

Оплату коммунальных услуг местным жителям теперь нужно производить лично в соответствующем отделении, причём только наличными или чеком. Однако за неуплату отключать коммунальные услуги пока что никто не будет.

Директор по информационным технологиям Фейетвилла сообщил местному новостному агентству, что город нанял сразу три разных фирмы по кибербезопасности для помощи в реагировании на инцидент.

Компания Microsoft признала, что причиной серьезных сбоев в работе ее облачных сервисов в начале июня была масштабная DDoS-атака. Сбои затронули Outlook, OneDrive и Azure Cloud.

Компания заявила, что начиная с начала июня 2023 года она столкнулась с резким увеличением трафика против некоторых своих сервисов, что привело к временным сбоям в их работе. Компания немедленно открыла расследование и выяснила, что за атакой стоит группировка Storm-1359.

Microsoft не раскрыла, кто такие Storm-1359 и как они связаны с Anonymous Sudan. Однако компания сообщила, что эта группа имеет доступ к большому количеству ботнетов и инструментов, которые позволяют ей запускать DDoS-атаки из разных облачных сервисов и открытых прокси.