Антифишинг-дайджест № 327

Обзор новостей информационной безопасности со 2 по 8 июня 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий преступников

- Вредонос распространяется через сайты, которые предлагают бесплатно скачать музыкальные композиции, фильмы и игры.

- Вместо желаемых медиафайлов жертва в итоге получает нагрузку в формате VBScripts, выполняющую PowerShell-скрипты и создающую запланированную задачу в ОС с префиксом «chrome_».

- При выполнении эта задача запускает серию скриптов, в результате чего на компьютер загружается дополнительный PowerShell-скрипт. Последний приводит в действие вредоносный аддон Shampoo.

- Shampoo может вставлять рекламные объявления на любые сайты и перенаправлять пользователя на сторонние ресурсы. После установки вредонос закрывает жертве доступ к странице расширений Chrome.

Схема действий преступников

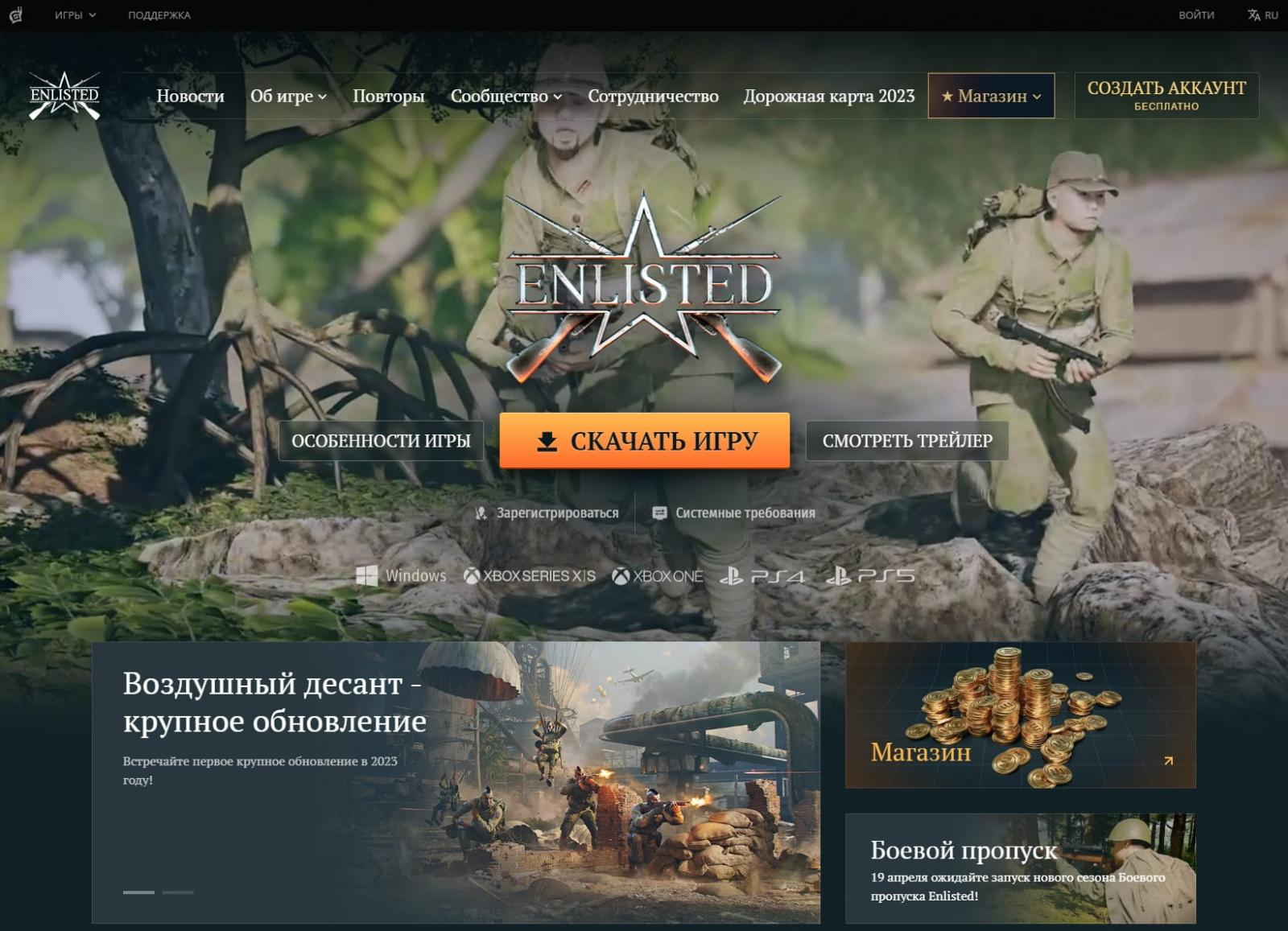

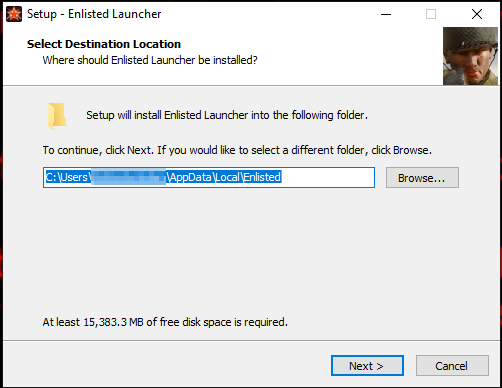

- Злумышленники скачали установщик из официального источника и добавили в него вредоносную составляющую.

- В качестве вредоноса выступает программа-вымогатель, выдающая себя за одну из версий знаменитого шифровальщика WannaCry. К зашифрованным файлам добавляется расширение «.wncry».

- Этот вариант поддельного WannaCry основан на Python-локере с открытым исходным кодом — «Crypter», который был создан в учебных целях.

- Загружаемый с фальшивого сайта установщик enlisted_beta-v1.0.3.115.exe сбрасывает в систему два исполняемых файла. Первый файл «ENLIST~1» представляет собой настоящую игру, а вот второй (enlisted) содержит шифровальщик, написанный на Python.

- Программа-вымогатель использует для шифрования алгоритм AES-256, а ко всем пострадавшим файлам добавляет расширение «.wncry». Интересно, что зловред не пытается завершить или остановить процессы в системе, как это обычно бывает в случае с современными шифровальщиками, но удаляет теневые копии.

Схема кампании

- Новое вредоносное ПО представляет собой PowerShell-скрипт, который распространяет Pterodo через зараженные USB-накопители.

- Скрипт активируется, когда такие накопители подключаются к целевым компьютерам.

- Скрипт копирует себя на компьютер и создает ярлык с расширением rtf.lnk, который запускает Pterodo на машине.

- Файлы имеют такие названия, как video_porn.rtf.lnk, do_not_delete.rtf.lnk и evidence.rtf.lnk. Они с большой вероятностью заставляют жертв открыть файлы и установить Pterodo.

- Скрипт сканирует все диски, подключенные к компьютеру, и копирует себя на все съемные носители, вероятно, в надежде заразить любые изолированные устройства, которые не подключены к Интернету в целях безопасности.

- Для маскировки своей деятельности Shuckworm создает десятки вариантов своего ПО и быстро меняет IP-адреса и инфраструктуру, которую она использует для управления и контроля.

- Хакеры используют Telegram и платформу микроблогов Telegraph для управления и контроля, чтобы избежать обнаружения.

- Фишинговые письма используются для распространения свободно доступных инструментов удаленного доступа Remote Manipulator System (RMS) и UltraVNC, а также специализированного вредоносного ПО Pterodo/Pteranodon.

- Группа также использует инструменты living-off-the-land для кражи учетных данных и перемещения по сетям жертв.

Схема кампании

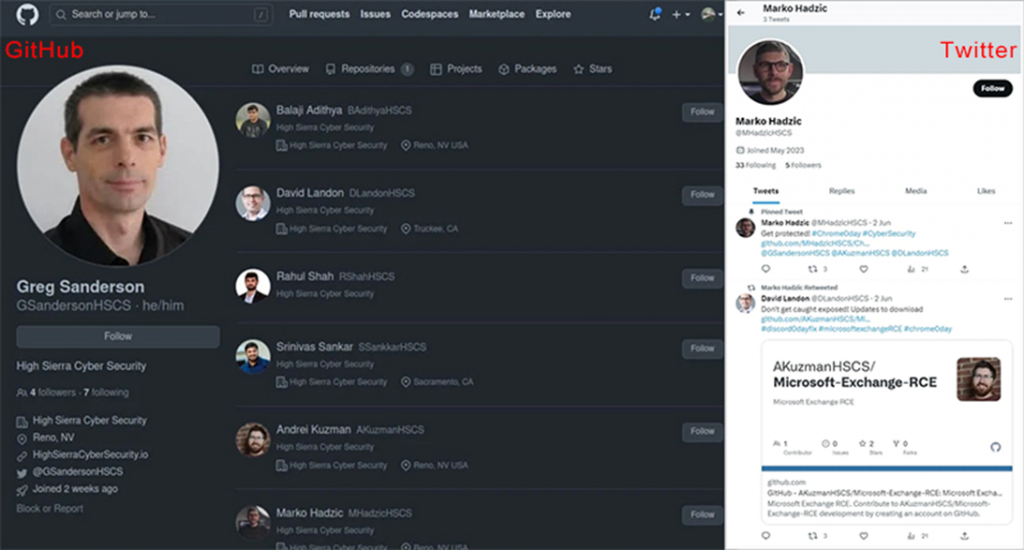

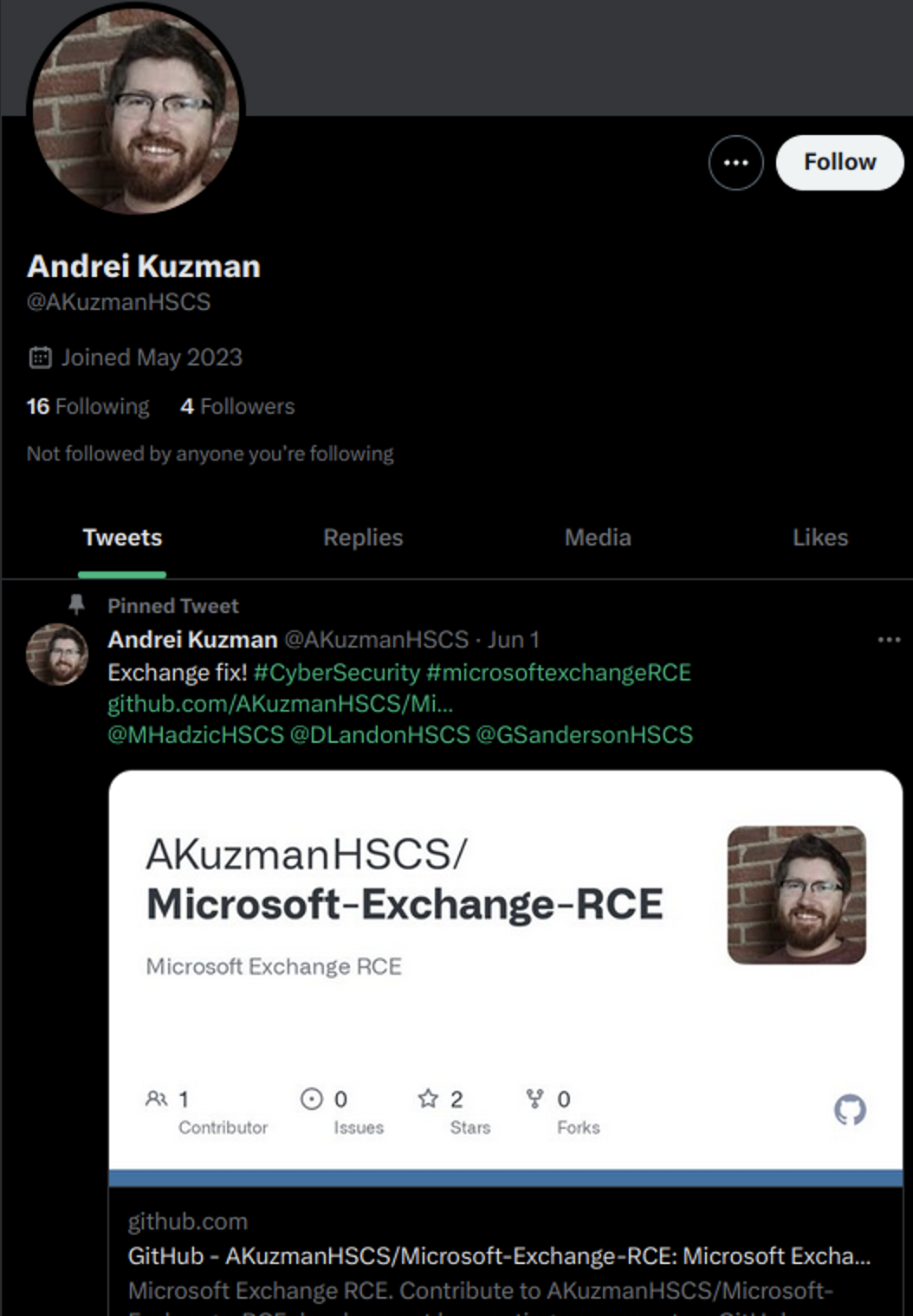

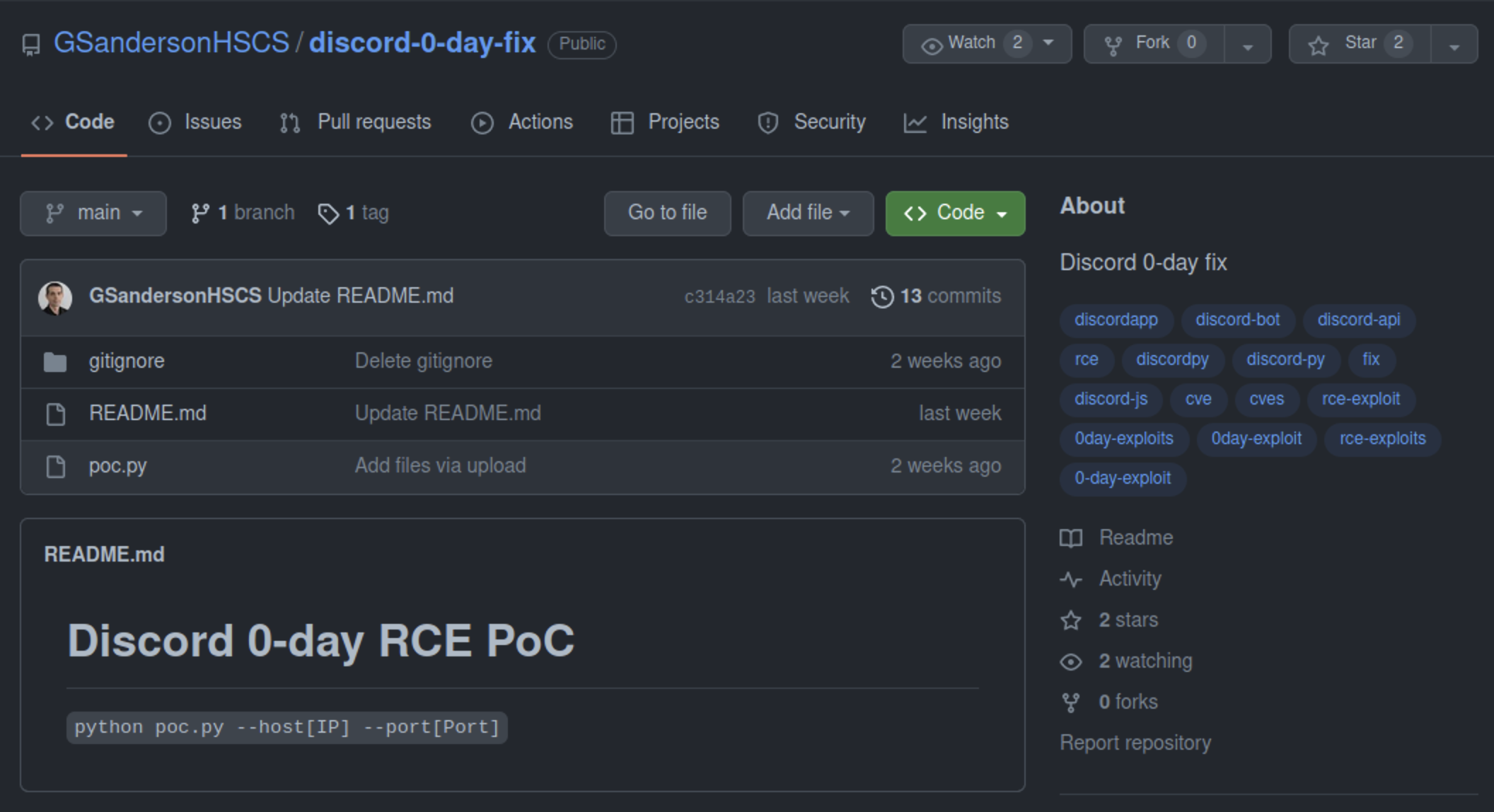

- На GitHub и в Twitter созданы поддельные аккаунты, имитирующие исследователей безопасности из разных крупных компаний.

- От лица белых хакеров, объединённых «под крышей» фиктивной компании «High Sierra Cyber Security», злоумышленники публикуют поддельные PoC-эксплойты для уязвимостей нулевого дня, которые, по иронии судьбы, заражают компьютеры на Windows и Linux вредоносным ПО.

- Аккаунты хакеров выглядят вполне легитимными, так как подражают настоящим исследователям из разных компаний по кибербезопасности, используя их имена и фотографии.

- Злоумышленники в основном публикуют эксплойты на уязвимости нулевого дня в популярном ПО, таком как Chrome, Discord, Signal, WhatsApp и Microsoft Exchange.

- Во всех случаях вредоносные репозитории содержат скрипт на Python, который и выступает в качестве загрузчика вредоносного ПО для систем Linux и Windows.

- Скрипт загружает ZIP-архив с внешнего URL-адреса на компьютер жертвы в зависимости от её операционной системы: пользователи Linux загружают «cveslinux.zip», а пользователи Windows получают «cveswindows.zip».

- Вредоносное ПО сохраняется в папке %Temp% для Windows или /home/

/.local/share для Linux, извлекается и запускается. - Заражая устройства исследователей в сфере кибербезопасности, злоумышленники могут получить доступ к неопубликованным исследованиям уязвимостей, которые позже могут быть использованы в их собственных атаках или совершить вымогательскую атаку и испортить репутацию жертвы.

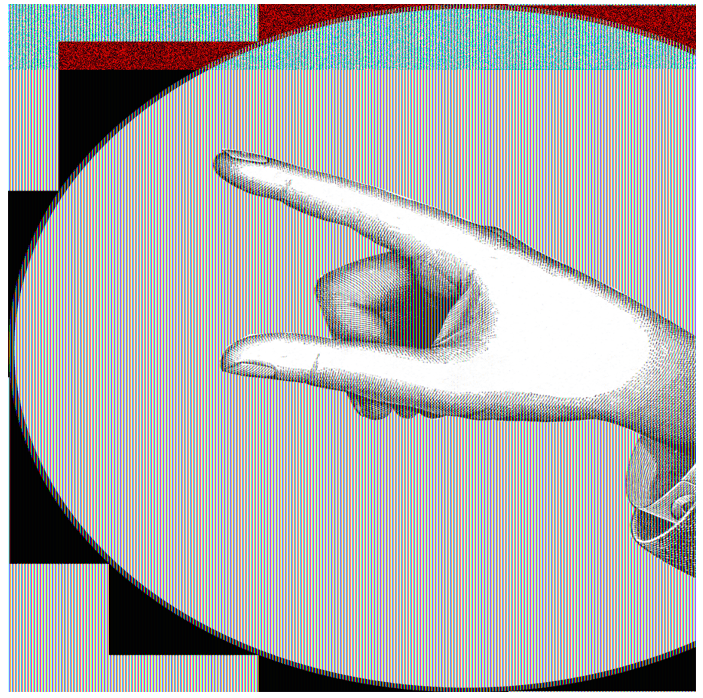

Файл aa.png с внедренной полезной нагрузкой четвертого этапа

Схема кампании

- Атака начинается с того, что жертва открывает вредоносное вложение PIF в электронном письме, запуская первый этап загрузчика DoubleFinger.

- Первый этап представляет собой модифицированный файл espexe.exe (приложение Microsoft Windows Economical Service Provider), который выполняет зловредный шелл-код, отвечающий за загрузку PNG-изображения с сервиса Imgur.

- Изображение использует стеганографический прием для сокрытия зашифрованной полезной нагрузки, которая запускает четырехступенчатую цепочку компрометации, в результате которой на зараженном хосте выполняется GreetingGhoul.

- Особенностью GreetingGhoul является использование Microsoft Edge WebView2 для создания поддельных наложений поверх легитимных криптовалютных кошельков, чтобы похитить учетные данные, вводимые ничего не подозревающими пользователями.

- DoubleFinger также доставляет Remcos RAT — коммерческий троян, который широко использовался злоумышленниками для атак на европейские и украинские организации в последние месяцы.

- Многоуровневый загрузчик, который применяет шелл-коды и стеганографию, использует COM-интерфейсы Windows для скрытого выполнения и применяет метод Process Doppelgänging для интеграции в отдаленные процессы, демонстрирует высокий уровень продуманности и сложности атаки.

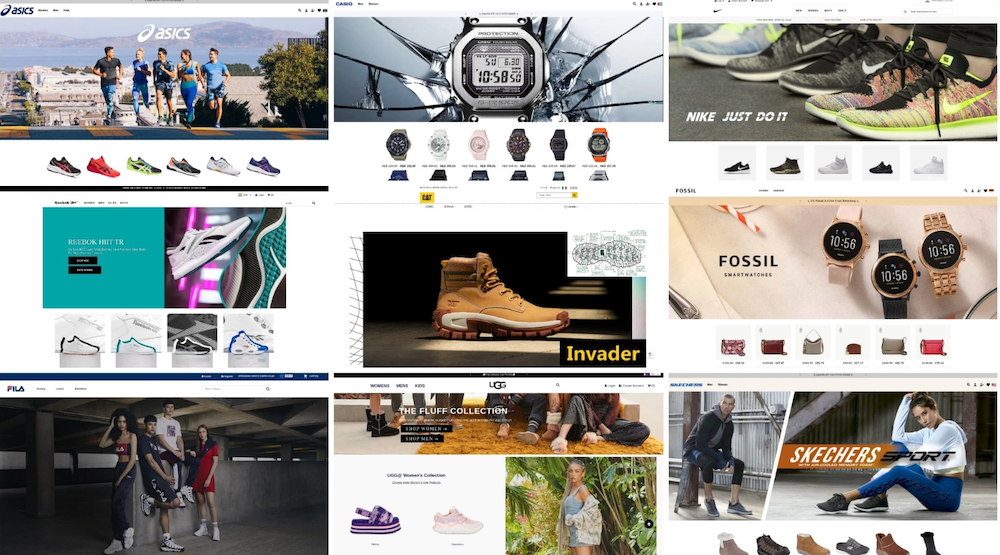

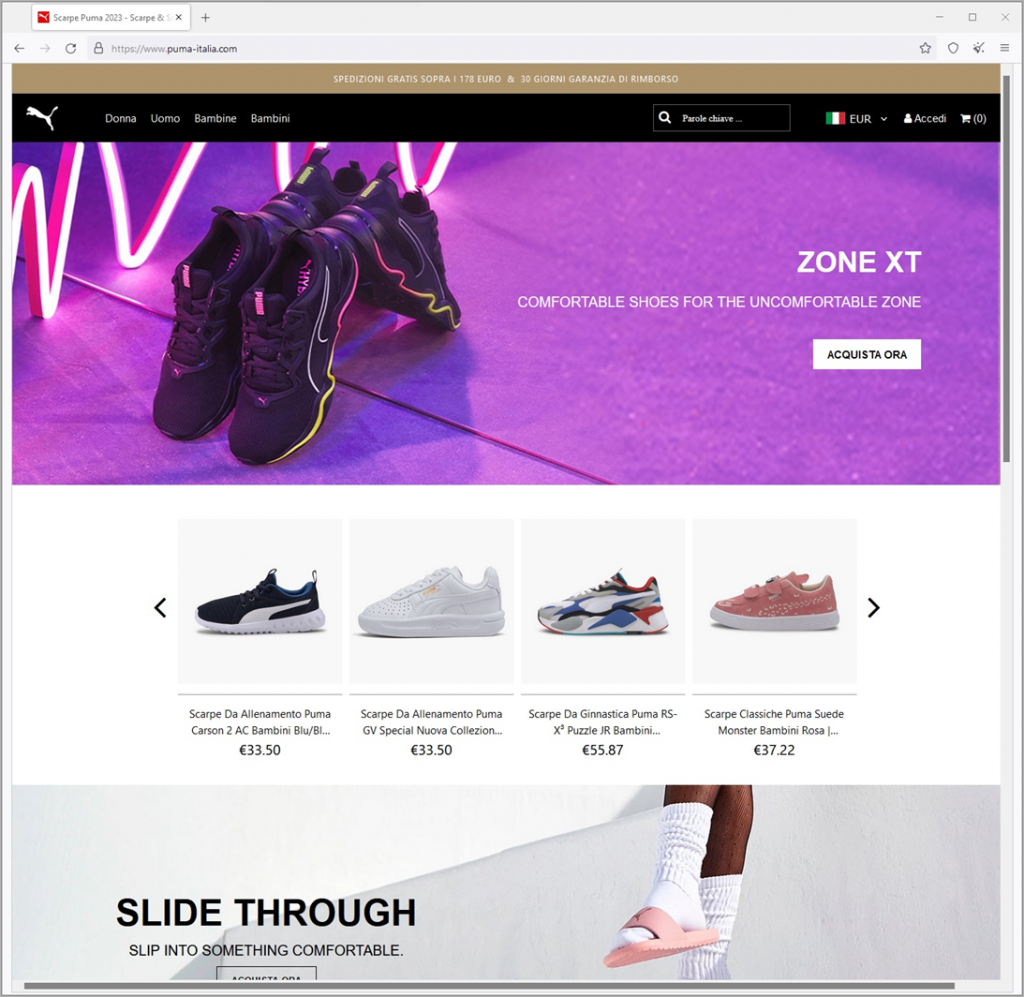

Масштабная фишинговая кампания по имитации брендов нацелена на сотни популярных марок одежды и обуви. Злоумышленники обманом заставляют ничего не подозревающих жертв вводить учётные данные от своих аккаунтов, а также различную финансовую информацию на поддельных веб-сайтах.

Бренды, продукцию которых якобы предлагают данные веб-сайты, включают таких мастодонтов отрасли, как Nike, Puma, Asics, Vans, Adidas, Columbia, Reebok, Converse, New Balance, Tommy Hilfiger, Casio, Timberland, Salomon, Crocs, Caterpillar и многих других

Исследователи обнаружили по меньшей мере 3000 доменов и примерно 6000 сайтов, включая неактивные. В период с января по февраль 2023 года у данной фишинговой кампании наблюдался значительный всплеск активности, ежемесячно добавлялось по 300 новых поддельных сайтов.

Доменные имена используют название бренда вместе с городом или страной целевой аудитории злоумышленников. Сайты с такими адресами, как правило, не внушают подозрений и зачастую используются даже легитимными компаниями, в связи с чем жертвы активно ведутся на подобный развод.

Большинство из доменов, используемых в данной кампании, зарегистрированы через Alibaba.com Сингапур, а срок их активности, как правило, превышает два года. Хотя некоторым обнаруженным доменам было всего по три месяца.

Так называемое «Старение домена» (Domain Aging) является решающим фактором в фишинговых операциях, поскольку чем дольше домен активен, но при этом безобиден, тем меньше вероятность того, что средства безопасности пометят его как подозрительный.

Многие вредоносные домены долго существовали без какой-либо подозрительной активности, поэтому поиск Google проиндексировал их и показывал на высоких позициях по определённым поисковым запросам.

Это особенно эффективная стратегия для заманивания ничего не подозревающих пользователей на фишинговый сайт, поскольку большинство людей связывают высокий рейтинг в поиске Google с достоверностью. Кроме того, качество исполнения сайтов из рассмотренной исследователями кампании тоже находится на довольно высоком уровне, из-за чего их практически невозможно «на глаз» идентифицировать как фишинговые.

Схема кампании

- Мошенники использовали спуфинг: подделывали адрес отправителя, чтобы получатель принял их за сообщения от государственных органов.

- Темы писем были следующие: «Призыв по мобилизации», «Всеобщая мобилизация 2023», «Сверка документов Военкомата», «Призывники 2023 список».

- Тема и содержимое сообщений убеждали пользователей открыть прикрепленный архив или загрузить его по ссылке.

- Вредоносный файл, находящийся в архиве, устанавливал на компьютере троян DCRat. Этот вредонос открывает операторам доступ к атакованной системе и позволяет получить над ней полный контроль. Помимо этого, DCRat снимает скриншоты, записывает последовательность нажатых клавиш (функциональность кейлогера), вытаскивает содержимое буфера обмена и др.

- В результате преступники получали доступ к учётным данным от корпоративных аккаунтов, финансовой информации и персональным данным.

Схема кампании

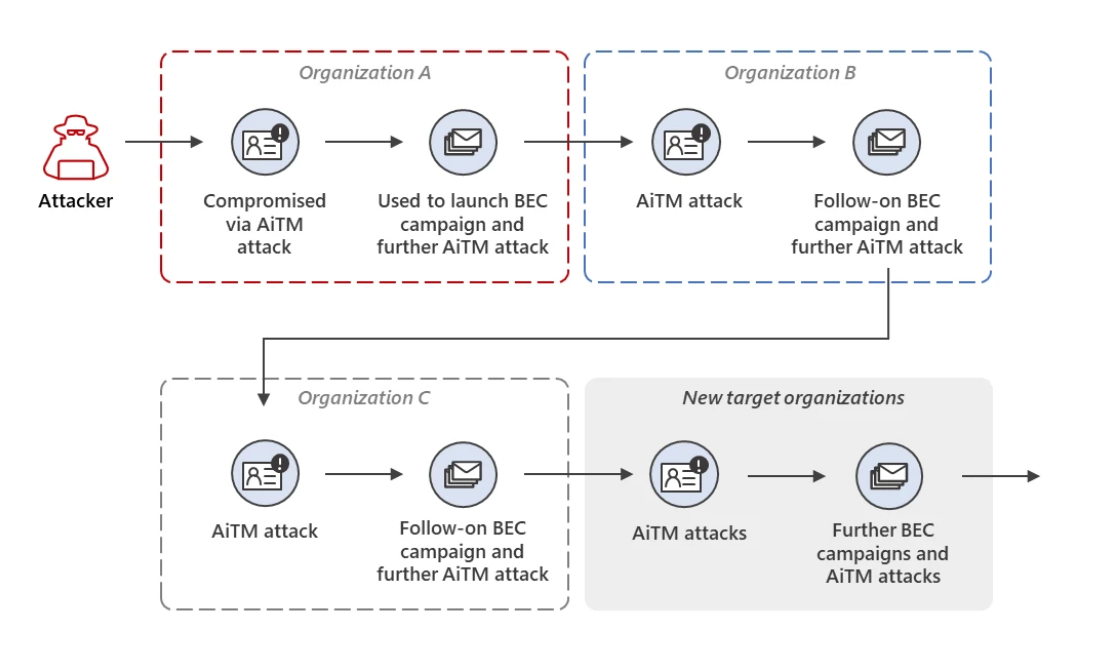

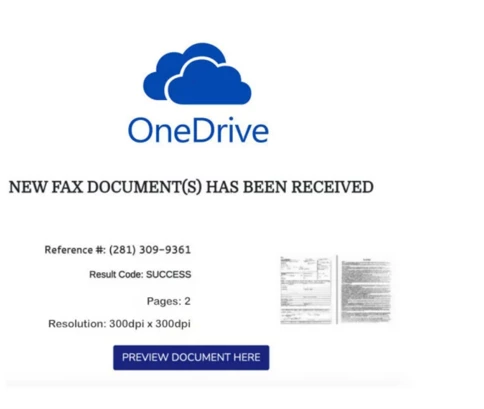

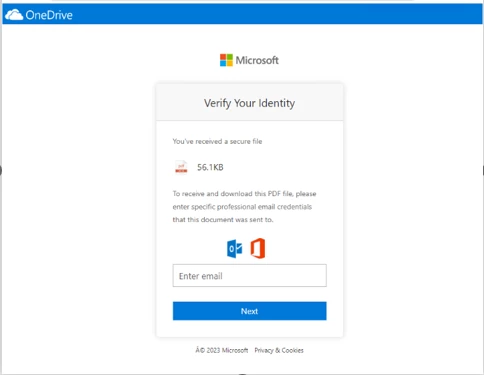

- Цепочка атак начинается с фишингового письма, содержащего ссылку, указывающую на поддельную страницу входа в Microsoft. Страница предназначена для того, чтобы заставить посетителей ввести свои учетные данные и код двухфакторной аутентификации (2FA).

- Затем злоумышленники используют украденные учетные данные и cookie-файлы сеанса для доступа к почтовому ящику жертвы посредством повторной атаки. Украденные данные также используются для проведения BEC-атаки.

- Киберпреступники сначала скомпрометировали доверенного поставщика, который работает с целевыми компаниями, а затем нацелились на несколько организаций с помощью AiTM-атак и последующих действий по компрометации корпоративной электронной почты (BEC-атака).

- В ходе кампании злоумышленники устанавливают прокси-сервер между целевым пользователем и фишинговым веб-сайтом, на который перенаправляется пользователь из фишингового письма. Прокси-сервер позволяет злоумышленникам получить доступ к трафику и перехватить пароль и cookie-файл сеанса.

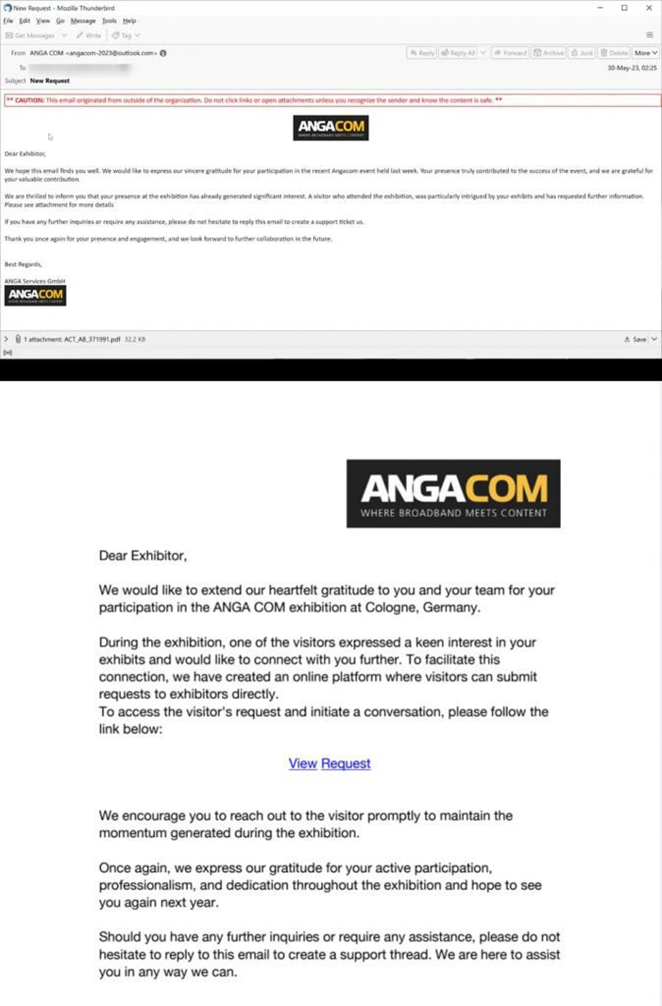

Обнаружена фишинговая атака на участников бизнес-конференции Anga Com.

Схема действий преступников

- Атака начиналась с электронного письма от лица Anga Com участнику конференции, которое информирует, что посетители проявили интерес к его стартапу во время конференции.

- Электронное письмо привлекает пользователей перспективой создания нового бизнеса и призывает их щелкнуть ссылку для взаимодействия с потенциальными клиентами.

- При проверке адрес электронной почты отправителя оказывается адресом Outlook, не связанным с Anga Com.

- Щелчок по ссылке перенаправляет пользователей на фишинговую страницу входа, имитирующую сайт Anga Com.

- Данные, введённые жертвой на поддельной странице, уже оказываются в руках хакеров.

Инциденты

Южноафриканский банк развития (Development Bank of Southern Africa, DBSA) стал жертвой успешной вымогательской атаки хакерской группы Akira, в результате которой серверы, журналы событий и документы банка были зашифрованы.

Атака произошла 21 мая. Хакеры угрожали опубликовать похищенную информацию, если не будет выплачен денежный выкуп, размер которого не уточняется.

После обнаружения инцидента DBSA немедленно провёл расследование и установил, что названия компаний, имена директоров и акционеров, адреса, документы для идентификации, телефонные номера и адреса электронной почты могли быть незаконно получены или приобретены злоумышленниками. Многие из документов также содержали подробности о коммерческих или трудовых отношениях различных организаций с DBSA и прочую финансовую информацию.

Расследование банка по этому инциденту продолжается. Представители DBSA предупредили, что хакеры могут выдавать себя за партнёров банка, используя полученную скомпрометированную информацию.

Вымогатели Clop взломали транспортное управление Лондона (Transport for London, TfL) и похитили данные более 13 000 водителей, перечисленных в базе данных зон ULEZ и Congestion Charge Repository.

Кража данных произошла из-за того, что хакеры атаковали одного из подрядчиков TfL, отвечающего за хранение и защиту баз данных.

Transport for London — не единственная жертва группировки в Великобритании. Недавно Управление связи Великобритании (Ofcom) заявило, что банда вымогателей Clop с помощью уязвимости в ПО MOVEit Transfer украла из сетей ведомства конфиденциальную информацию о компаниях, регулируемых Ofcom, и данные о более чем 400 сотрудниках.

Ofcom — одобренный правительством Великобритании орган регулирования услуг связи. Осуществляет надзор за вещательной, телекоммуникационной и почтовой отраслями.

Уязвимость MOVEit Transfer — это уязвимость SQL-инъекции, которая позволяет неавторизованным злоумышленникам получить доступ к базе данных MOVEit Transfer и выполнять произвольный код на сервере.

Злоумышленники воспользовались уязвимостью нулевого дня GoAnywhere CVE-2023-0669. Компания Intellihartx обнаружила взлом 2 февраля и начала расследование, чтобы определить характер и масштаб события, а 11 апреля ITx начала уведомлять затронутых клиентов.

Cкомпрометированные данные включают:

- имя, адрес;

- информацию о медицинских счетах и страховках;

- медицинскую информацию — диагнозы и назначенные лекарства;

- демографическую информацию — дату рождения и номер социального страхования (SSN).

Сообщение на сайте утечки в даркнете включает более сотни образцов украденных данных, начиная от соглашений о неразглашении (NDA) и заканчивая копиями паспортов.

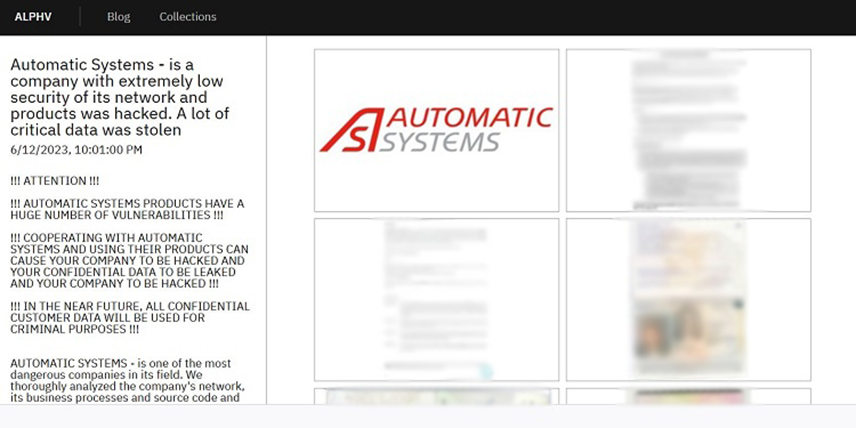

В Automatic Systems подтвердили атаку и сказали, что взлом произошёл 3 июня, когда злоумышленники нацелились на «часть серверов компании». Automatic Systems приняла меры защиты, чтобы остановить распространение программы-вымогателя и обратилась к внешним ИБ-экспертам, которые круглосуточно работают с ИТ-командами жертвы. Кроме того, компания связалась с правоохранительными органами Бельгии

Хакеры заявили, что украли личные данные партнеров и клиентов компании, финансовые данные, паспортные данные партнёров и клиентов, и другую конфиденциальную информацию.

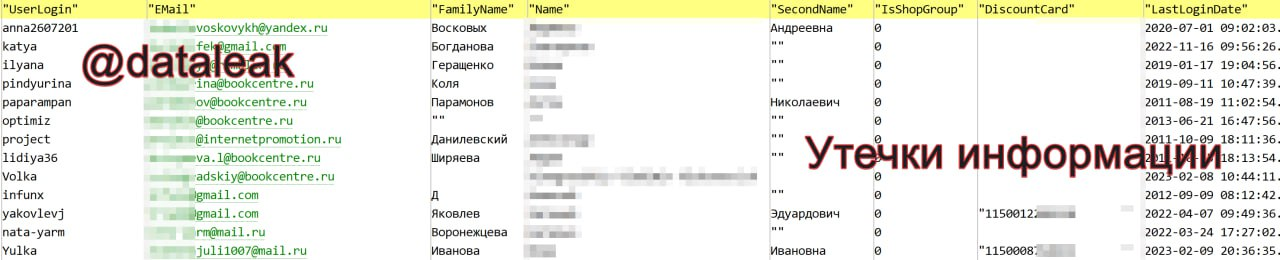

Частичный дамп книжного интернет-магазина «Читай-город» (chitai-gorod.ru) содержит таблицу пользователей и насчитывает 9 800 830 записей. Среди них:

- имя/фамилия;

- телефон (4,2 млн уникальных номеров);

- email-адрес (9,6 млн уникальных адресов);

- пол (не для всех);

- дата рождения (не для всех);

- город;

- номер карты постоянного покупателя (не для всех);

- дата создания и обновления записи (с 28 апреля 2011 по 28 мая 2023).

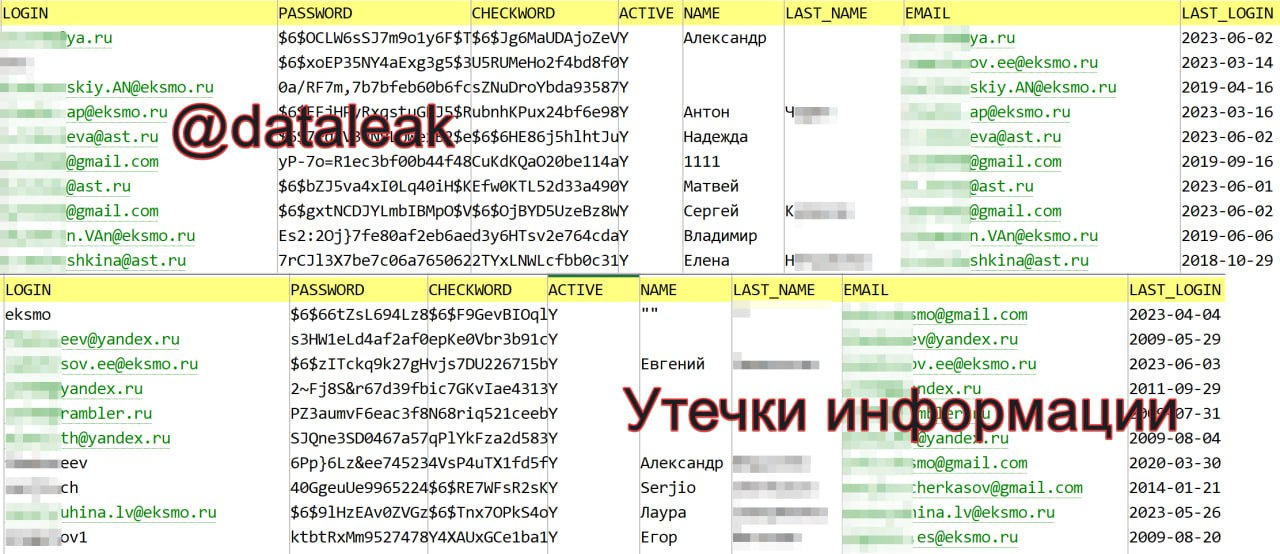

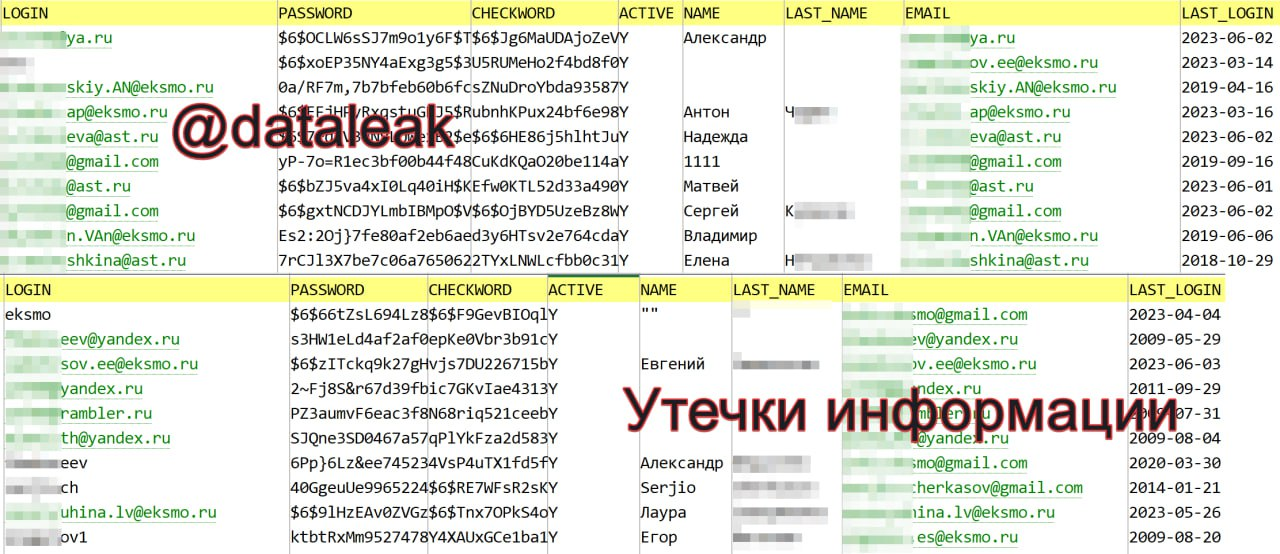

Также в свободный доступ был выложен архив сразу с двумя файлами: фрагментами таблиц зарегистрированных пользователей сайта издательства «АСТ» (ast.ru) и книжного интернет-магазина «Эксмо» (eksmo.ru).

В первом файле содержатся 87 479 строк (87 400 уникальных email-адресов) за период с 07 февраля 2018 по 03 июня 2023. Во втором файле — 452 700 строк (426 000 уникальных email-адресов и 30 000 уникальных номеров телефонов) за период с 24 июня 2003 по 30 мая 2023. Помимо этого файлы содержат имена и хешированные пароли.

Дамп курорта «Роза Хутор» (rosaski.com) представляет собой фрагмент таблицы зарегистрированных пользователей и содержит 522 942 строки:

- имя/фамилия;

- телефон (397 000 уникальных номеров);

- email-адрес (522 000 уникальных адресов);

- хешированный пароль;

- пол (не для всех);

- дата рождения (не для всех);

- город.

Вместо этого злоумышленники воспользовались слабозащищённой учётной записью администратора для проникновения в среду жертвы, повышения привилегий и, автоматизированного похищения конфиденциальных данных из библиотек SharePoint. Украденные данные были затем использованы для шантажа организации-жертвы и требования выкупа.

Атака заслуживает внимания, потому что большинство усилий предприятий по борьбе с угрозой вымогательского ПО обычно сконцентрированы на механизмах защиты конечных точек при помощи EDR-решений.

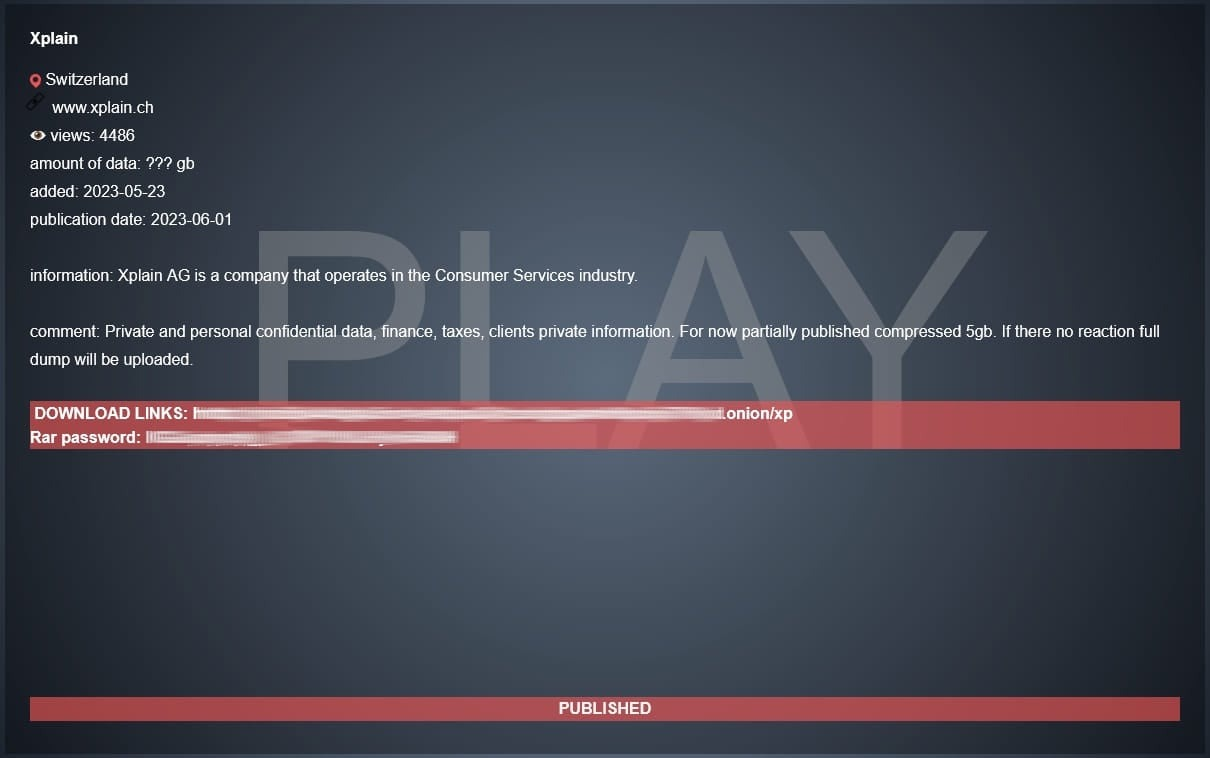

В результате атаки были зашифрованы и похищены данные Швейцарской национальной железнодорожной компании и кантона Аргау. Злоумышленники требуют выкуп, угрожая публикацией похищенных данных.

Атака была обнаружена в начале июня и с тех пор расследуется швейцарской полицией. Злоумышленники использовали уязвимость на серверах Xplain и получили доступ к анонимным данным для тестовых целей Федерального управления полиции и части переписки Федерального управления таможни и пограничной безопасности.

Помимо этих ведомств, атака затронула также Швейцарскую национальную железнодорожную компанию и кантон (федеративную единицу) Аргау, с населением около 700 тысяч человек. Ответственные лица подтвердили нарушение безопасности данных и заявили, что работают над устранением последствий.

Национальная комиссия по ценным бумагам Аргентины (CNV) стала жертвой кибератаки группировки Medusa.

Хакеры требуют выкуп в размере 500 тыс. долларов США в течение недели, угрожая публикацией 1,5 ТБ документов и баз данных CNV.

По сообщениям, под угрозой утечки находятся конфиденциальные файлы и записи, которые потенциально могут потрясти финансовые рынки Аргентины. CNV еще не опубликовала официальное заявление о взломе.