Антифишинг-дайджест № 318

Обзор новостей информационной безопасности с 7 по 13 апреля 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий преступников

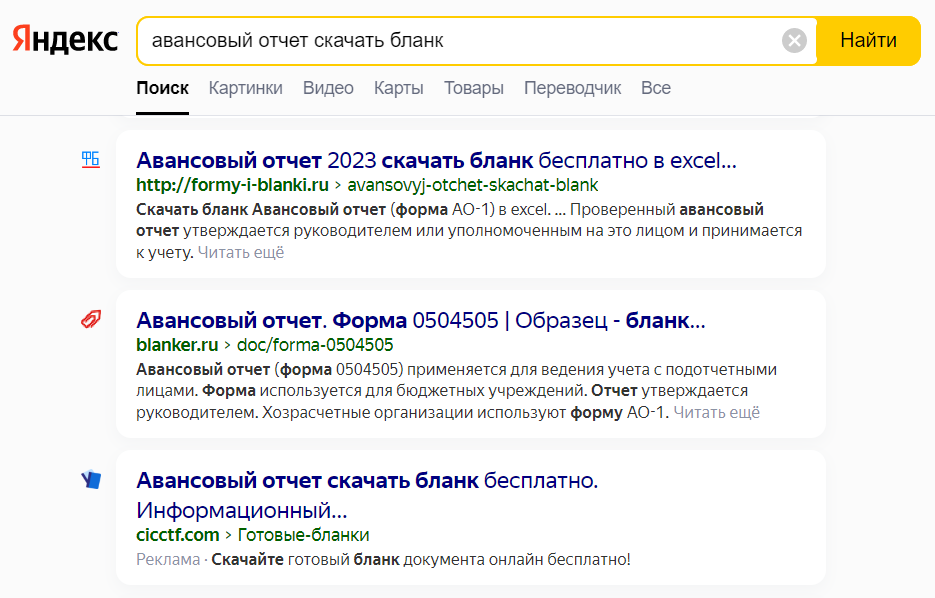

- Для привлечения жертв используется отравление поисковой выдачи (SEO poisoning). Для этого на сайты, распространяющие ВПО, добавляются ключевые слова, которые выводят их на первую страницу поисковой выдачи при определенных запросах. Также достичь этой цели злоумышленникам помогает покупка контекстной рекламы.

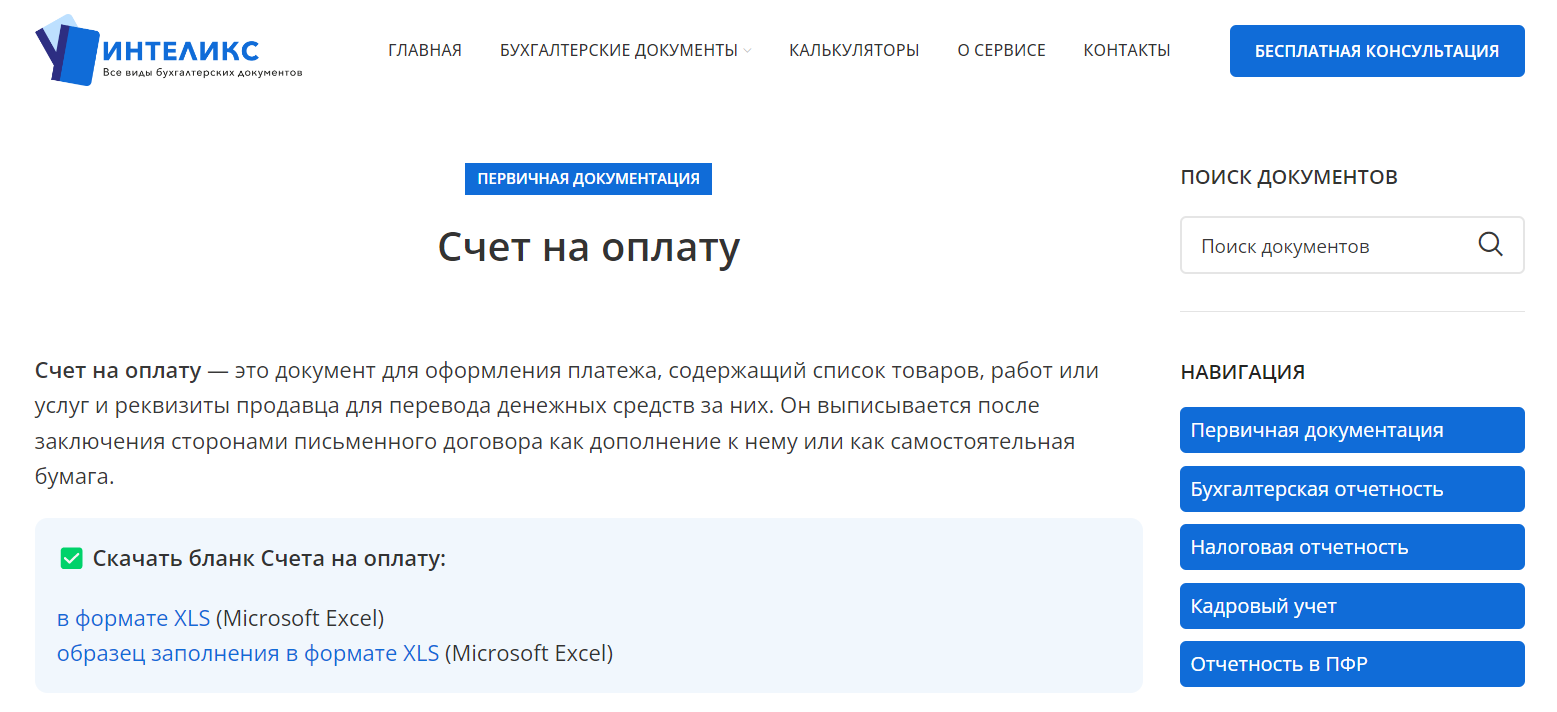

- Жертвы попадают на сайты, имитирующие ресурсы для бухгалтеров.

- На сайте жертве предлагается загрузить искомый документ в одном из популярных форматов, например Microsoft Excel.

- После перехода по ссылке жертва загружает файл, но не тот, что указан в описании, а SFX-архив, содержащий вредоносное программное обеспечение. При этом файл размещен не на самом сайте: вместо этого используется система размещения контента мессенджера Discord.

- Запуск загруженного файла приводит к инсталляции бэкдора DarkWatchman. Вредоно представляет собой сценарий JavaScript, который размещается в папке C:\Users\%имя_пользователя%\AppData\Local\ и запускается посредством wscript.exe.

- Бэкдор позволяет атакующим в том числе запускать исполняемые файлы, загружать библиотеки, выполнять сценарии через различные интерпретаторы, а также загружать файлы и обновлять как свой код, так и код кейлогера.

Схема кампании

- Жертва получает сообщение или видит рекламу, в которой ей предлагают посмотреть интимные фото людей из списка контактов.

- Для этого нужно авторизоваться в специальном Telegram-боте, который не только покажет горячие фото, но и даст доступ к «Telegram для взрослых».

- Авторизация происходит на специальном фишинговом сайте, где жертве предлагают ввести номер учетной записи, код подтверждения и облачный пароль.

- После того, как жертва сделает это, злоумышленники получают доступ к аккаунту и могут использовать его для кражи конфиденциальных данных, шантажа и рассылки мошеннических сообщений.

Инциденты

Закрытый в настоящее время форум Kodi насчитывает около 400 000 участников, которые использовали эту площадку для обсуждения потоковой передачи мультимедиа, обменивались советами, делились аддонами и суммарно написали более 3 млн постов.

Согласно официальному заявлению разработчиков, хакеры похитили базу данных форума, войдя в консоль администратора с учетными данными неактивного сотрудника. Злоумышленники успешно создали резервные копии БД и скачали уже существующие бэкапы.

Похищенная БД содержит все публичные сообщения, оставленные на форумах, сообщения с форума для сотрудников, личные сообщения пользователей, а также данные всех участников форума, включая имена пользователей, email-адреса и зашифрованные (хешированные и соленые) пароли, сгенерированные MyBB 1.8.27.

Киберпреступники взламывают подразделения ведущих автопроизводителей в Италии.

В середине февраля на официальном веб-сайте Toyota в Италии внезапно появилась доступная для загрузки база с учётными данными Salesforce Marketing Cloud, поставщика программного обеспечения и услуг для автоматизации цифрового маркетинга. Используя эти данные, злоумышленники могли получить доступ к телефонным номерам и адресам электронной почты клиентов, а также воспользоваться официальным каналом связи компании для связи с автовладельцами.

Toyota заявила, что утечка была спровоцирована не человеческой ошибкой, а целенаправленным нарушением безопасности в одном из итальянских офисов компании. Как сообщается, японский автопроизводитель уже давно предпринял все необходимые меры кибербезопасности, чтобы смягчить последствия утечки и не допустить подобного в будущем.

В начале марта подобную базу данных заметили на итальянском веб-сайте немецкого автопроизводителя BMW.

В начале апреля южнокорейский автоконцерн Hyundai уведомил своих клиентов, что злоумышленники получили доступ к личным данным клиентам в результате компрометации офисов компании в той же Италии, а также во Франции. В открытый доступ попали номера телефонов и адреса электронной почты, а также физические адреса клиентов.

Утечка затронула как информацию о зарегистрированных пользователях, так и об их заказах. Дамп выставили на продажу в даркнете.

В общей сложности в файлах заказов, которые разбиты по городам, содержится 13 897 009 записей, в том числе:

- ФИО;

- email-адреса (4653 901 уникальных адресов);

- телефоны (4868 630 уникальных номеров);

- идентификаторы и даты заказов.

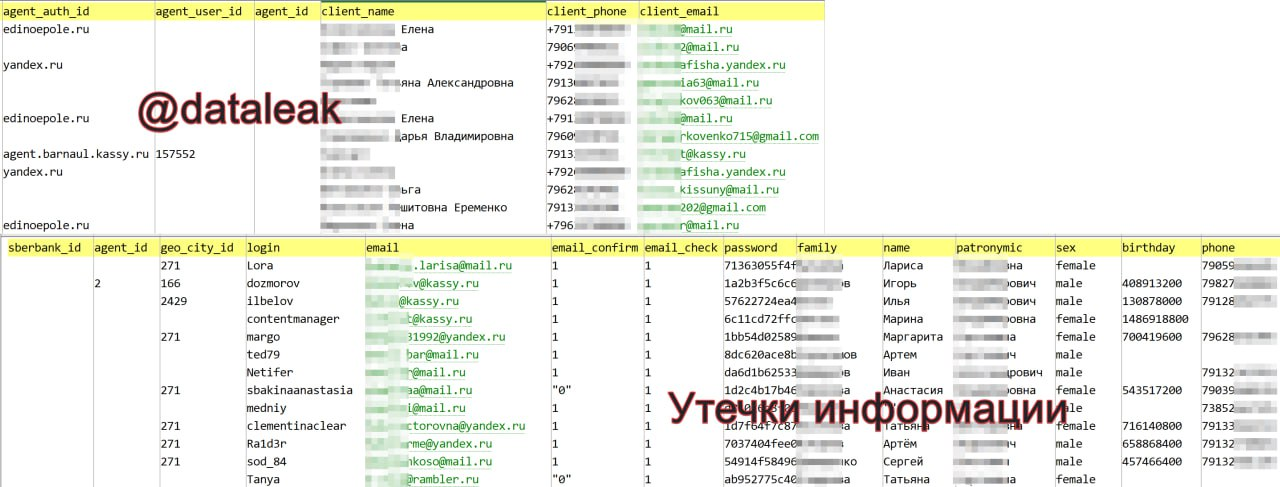

В таблице пользователей насчитывается 3 003 894 строк, и так можно найти:

- ФИО;

- email-адреса (3 003 891 уникальный адрес);

- телефоны (533 741 уникальный номер);

- хешированные (MD5) пароли;

- данные о поле пользователя;

- даты рождения (не для всех);

- даты создания и обновления профиля (с 25 января 2018 по 09 апреля 2023);

- идентификатор города.

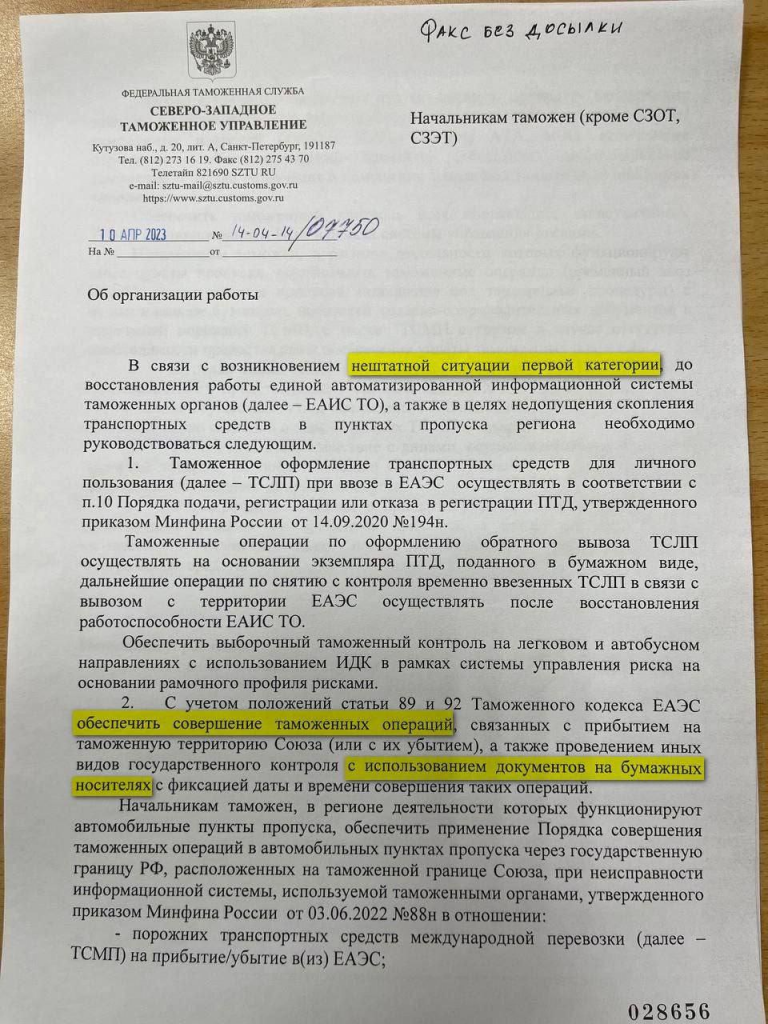

Электронные ресурсы Федеральной Таможенной Службы подверглись кибератаке.

По словам представителя службы:

«Вследствие кибератаки на ИТ-ресурсы ФТС, начавшейся 10 апреля, по-прежнему наблюдаются сбои в функционировании единой информационной системы таможенных органов. Специалисты ФТС и других ведомств в круглосуточном режиме занимаются восстановлением работоспособности системы».

В пунктах пропуска инспекторы осуществляют таможенные операции с использованием бумажных носителей. При возникновении проблем в пунктах пропуска участникам ВЭД рекомендуют обращаться на «горячие линии». региональных таможенных управлений. В ФТС подчеркивают, что «на пересечении границы физическими лицами сбои в работе информсистемы не отразились».

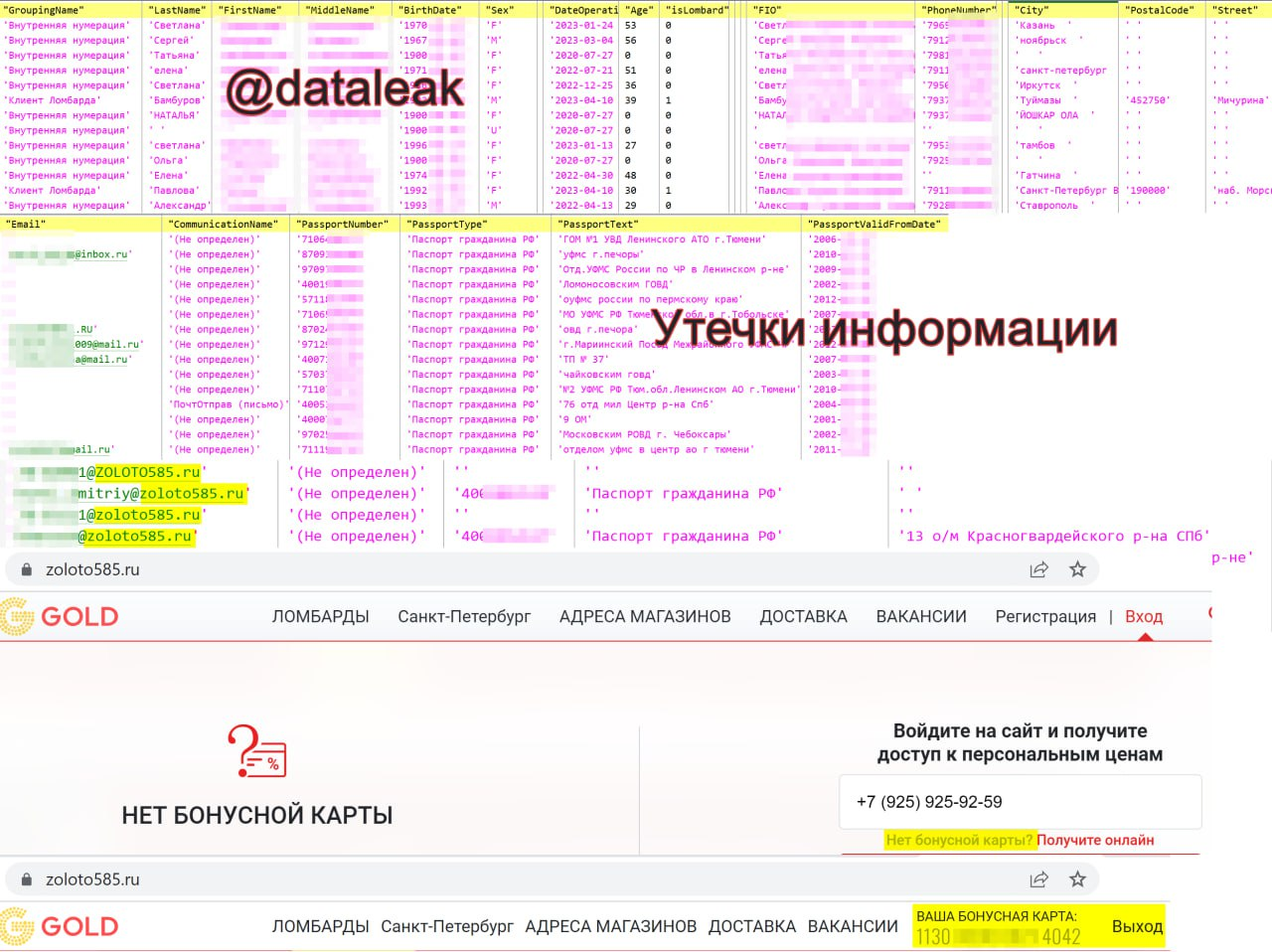

База данных в формате SQL содержит 9 982 650 записей со следующими строками:

- ФИО

- телефон (8,4 млн уникальных номеров)

- адрес эл. почты (3,1 млн уникальных адресов)

- адрес

- паспорт (серия, номер, кем и когда выдан)

- пол

- дата рождения и возраст

- дата операции (с 27.07.2020 по 10.04.2023)

- признак является ли клиентом ломбарда (вероятно lombard.zoloto585.ru)

Случайная проверка нескольких номеров телефонов из утечки на сайте zoloto585.ru показала, что на них зарегистрированы бонусные карты.

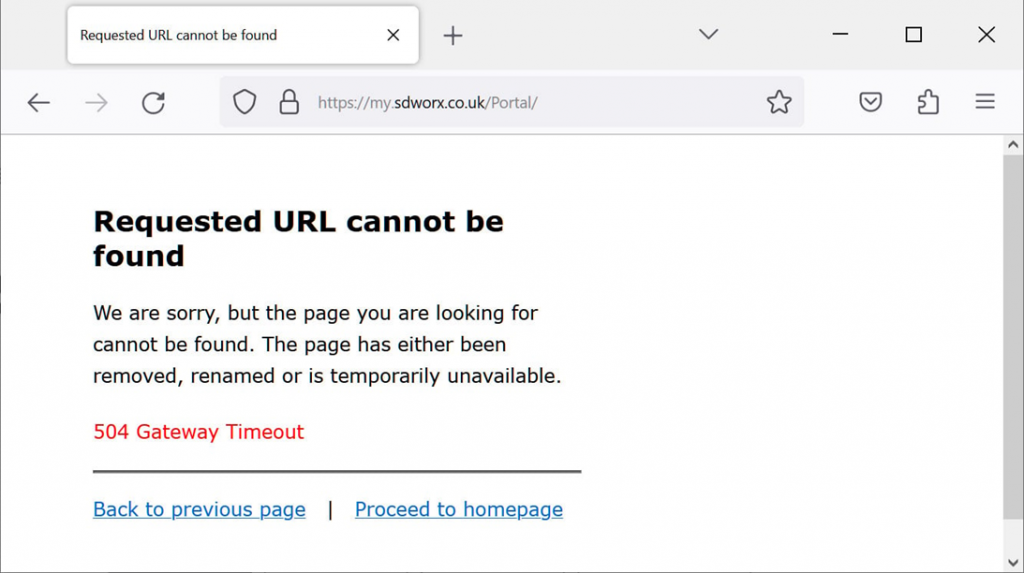

SD Worx начала уведомлять своих клиентов о том, что подразделения компании в Великобритании и Ирландии подверглись кибератаке, поэтому IT-системы этих подразделений пришлось временно отключить.

Компания подчеркивает, что постоянно применяет чрезвычайно строгие организационные и технические меры безопасности для защиты конфиденциальности и личных данных своих клиентов.

Предоставляя полный комплекс услуг по кадрам и расчету заработной платы, SD Worx управляет большим объемом конфиденциальных данных своих клиентов. Эти данные могут включать налоговую информацию, государственные идентификационные номера, адреса, полные имена, даты рождения, номера телефонов, номера банковских счетов сотрудников и многое другое. Атаки на подобные организации обычно приводят к судебным искам из-за масштабных утечек конфиденциальных данных.

Представители SD Worx поспешили сделать следующее заявление:

«Мы всё ещё расследуем этот случай, но уже можем подтвердить, что это не атака программы-вымогателя. Кроме того, в настоящее время нет никаких доказательств того, что какие-либо конфиденциальные данные были скомпрометированы».

На официальном сайте Evotec опубликовано сообщение, что 6 апреля в IT-системах была замечена необычная активность, что побудило компанию временно отключить цифровую инфраструктуру. Операционная деятельность компании поддерживается на всех объектах, но системы пока остаются неподключенными, что может вызвать некоторые задержки, в том числе в общении с партнерами. Все необходимые органы уже были уведомлены о факте атаки, в настоящее время проводится расследование.

По данным СМИ, теперь хакеры требуют у компании выкуп в размере 4 млн долларов США.

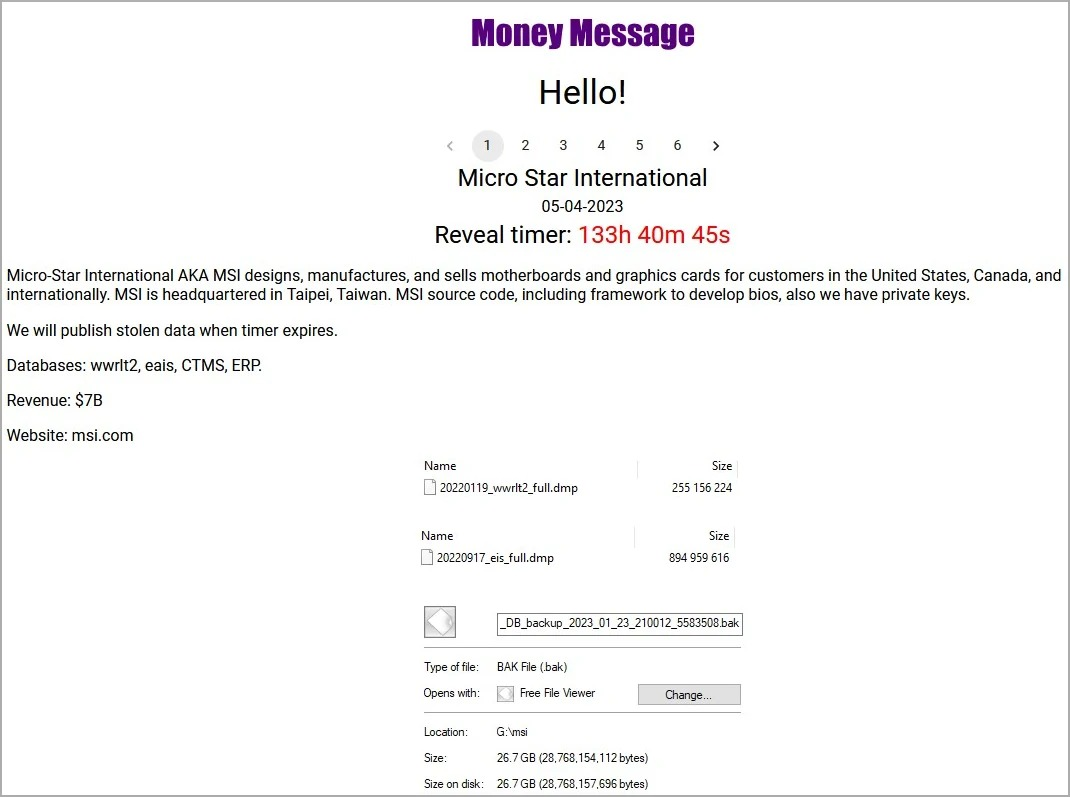

На сайте Money Message появилось сообщение о взломе, к которому злоумышленники приложили скриншоты БД CTMS и ERP, а также файлы с исходным кодом MSI, приватные ключи и прошивку BIOS.

Сообщается, что объём похищенных данных составляет 1,5 ТБ. Группировка угрожает опубликовать все эти сведения в открытом доступе примерно через пять дней, если MSI не выполнит их требования и не выплатит выкуп.

Представители MSI подтвердили, что компания стала жертвой хакерской атаки. Издание PCMag обнаружило заявление, поданное компанией на Тайваньскую фондовую биржу (TWSE), в котором сказано, что некоторые системы MSI пострадали в результате кибератаки, и об инциденте уже уведомили правоохранительные органы.

Пока в компании не раскрывают никаких подробностей об атаке, а также не объясняют, были ли зашифрованы какие-то данные, и удалось ли злоумышленникам похитить какую-то информацию.