Антифишинг-дайджест № 317

Обзор новостей информационной безопасности с 31 марта по 6 апреля 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

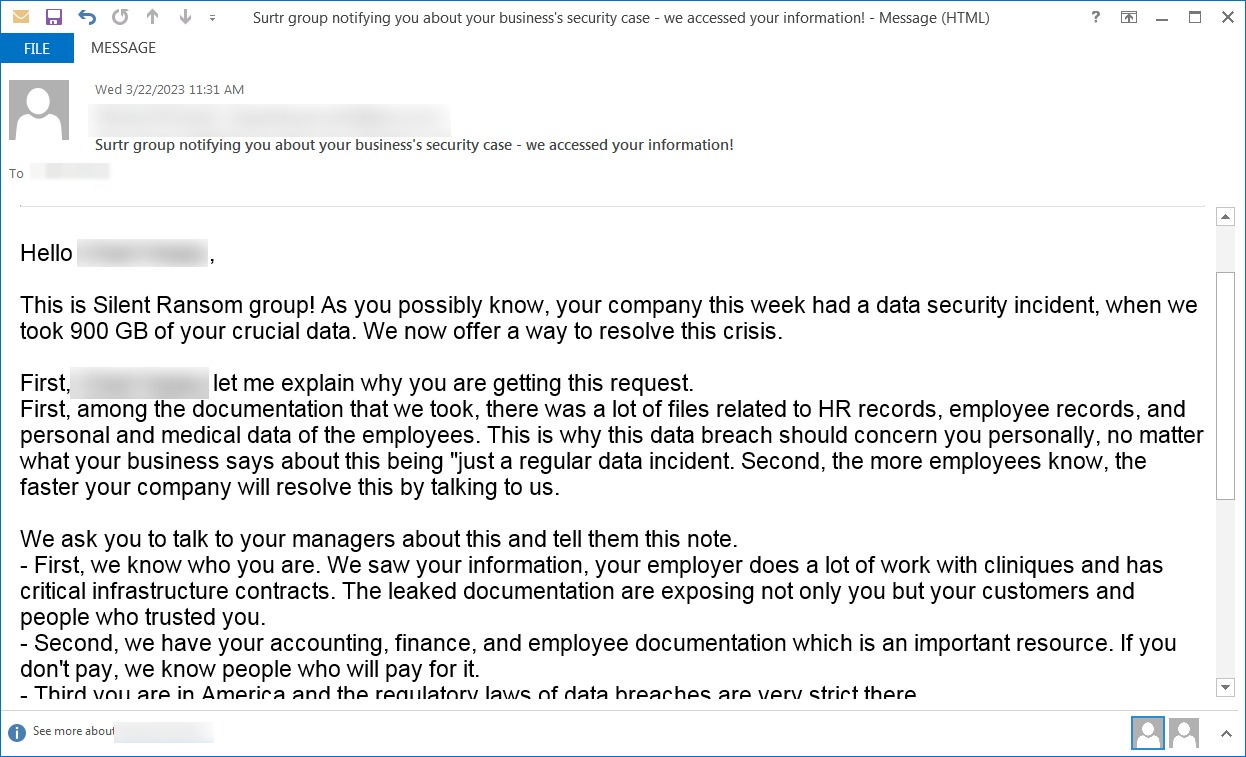

Активность Midnight обнаружена 16 марта 2023 года, когда группировка стала атаковать американские компании. Группа использует информацию об утечках данных и взломах компаний, чтобы попытаться выдать себя за организатора этих атак.

К примеру, в некоторых письмах хакеры утверждали, что являются представителями группировки Silent Ransom Group (она же Luna Moth), ранее отколовшейся от синдиката Conti. При этом в теме письма использовалось название другой хак-группы — Surtr.

В другом письме, написано от имени самой Midnight, утверждалось, что хакеры похитили 600 ГБ «важных данных» с серверов компании-жертвы, причем сообщение было адресовано старшему специалисту по финансовому планированию, покинувшему компанию за полгода до этого.

В некоторых письмах, отправленных от имени Silent Ransom Group, хакеры угрожали своим целям DDoS-атаками, в случае если те не заплатят выкуп.

Исследователи называют эту активность «новой волной фальшивых попыток вымогательства», объясняя, что злоумышленники нередко используют имена более известных хак-групп, чтобы их угрозы выглядели серьезнее.

Пока неясно, как именно участники Midnight выбирают жертв, но один из возможных вариантов — сбор данных из общедоступных источников, включая «сайты для утечек», принадлежащие другим хак-группам, социальные сети, новостные сообщения и отчеты об инцидентах.

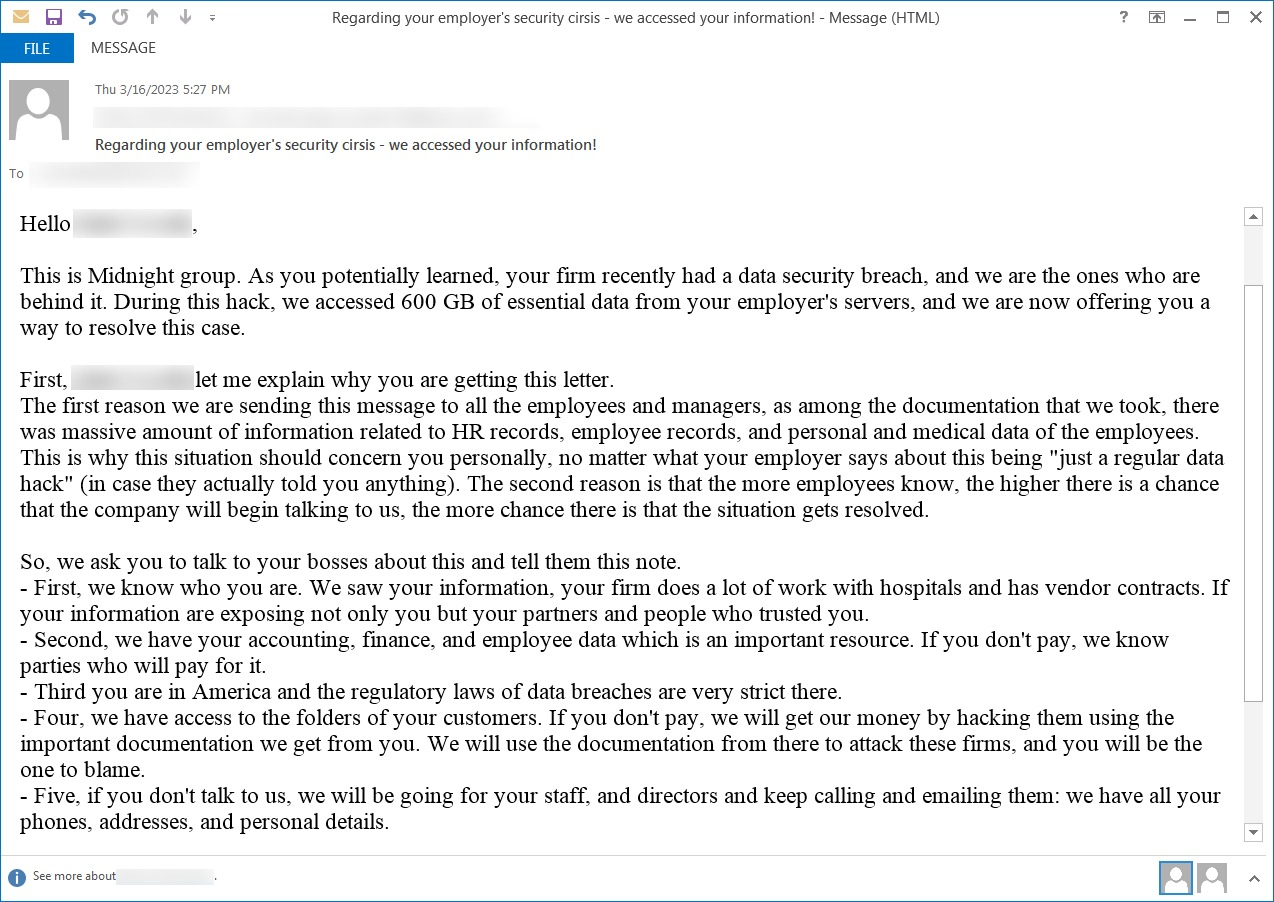

Схема кампании

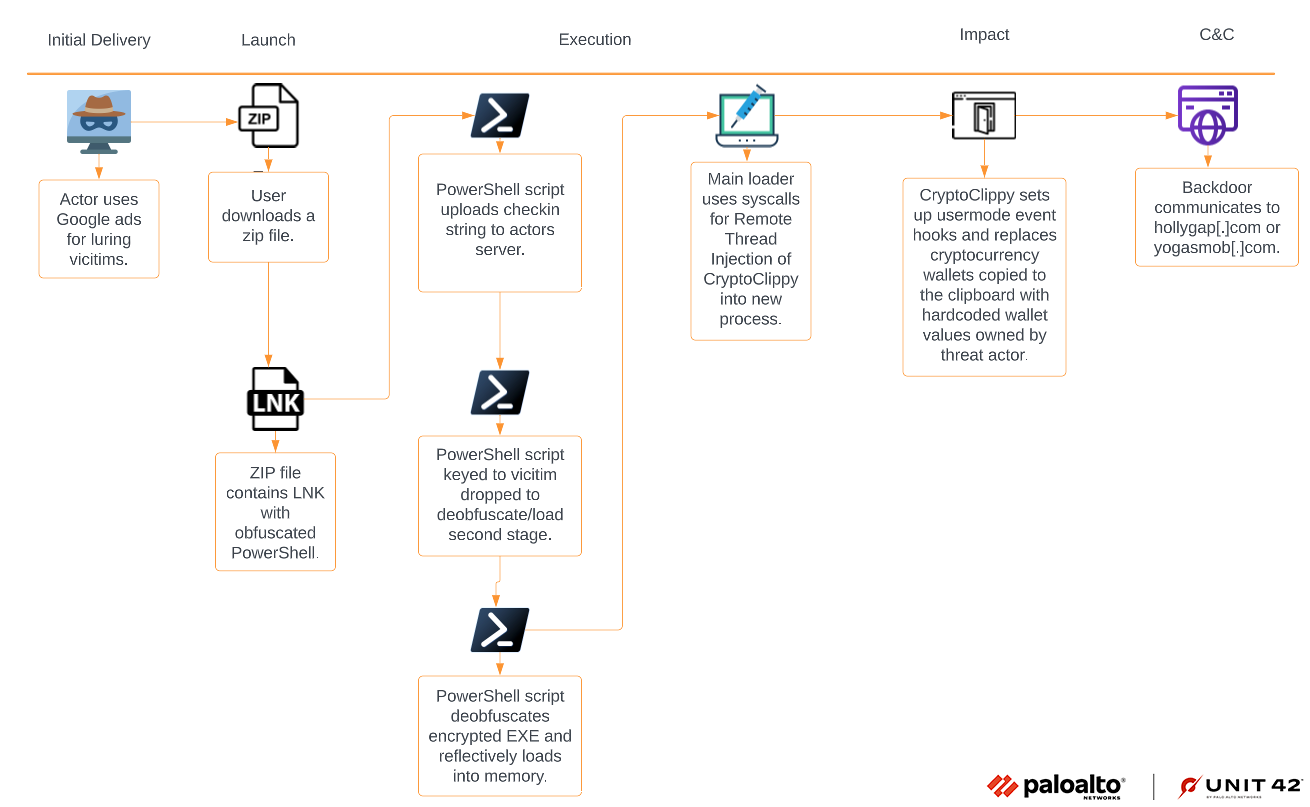

- Операторы CryptoClippy используют методы отравления SEO (SEO poisoning), чтобы перенаправить пользователей, которые ищут «WhatsApp Web», на мошеннические домены, содержащие вредоносное ПО.

- Чтобы определить, подходит ли цель для атаки или нет, киберпреступники используют систему распределения трафика (TDS), которая проверяет, является ли предпочтительный язык браузера португальским, и, если это так, направляет пользователя на мошенническую целевую страницу.

- Пользователи, которые не соответствуют необходимым критериям, перенаправляются на легитимный домен WhatsApp без каких-либо дальнейших злонамеренных действий, что позволяет хакерам избежать обнаружения.

- «Подходящим» пользователям загружается .zip-файл, содержащий внутри .lnk. После запуска ярлыка на компьютер устанавливается CryptoClippy — клиппер, который заменяет адрес криптокошелька, скопированного в буфер обмена, на адрес кошелька злоумышленника.

- Клиппер использует регулярные выражения для определения того, к какому типу криптовалюты относится адрес кошелька. Затем CryptoClippy заменяет запись в буфере обмена адресом кошелька злоумышленника для соответствующей криптовалюты. При этом адрес кошелька преступника визуально похож на исходный.

- Когда жертва вставляет адрес из буфера обмена для проведения транзакции, криптовалюта отправляется злоумышленнику напрямую.

Обнаружена новая кампания, нацеленная на российских бухгалтеров, юристов и директоров.

Как сообщают эксперты Group-IB, «заражение происходило при посещении сайтов, содержащих шаблоны различных документов. На них под видом ссылок на скачивание бланков размещались ссылки на скачивание ZIP-архивов, содержащих EXE-файл с именем, повторяющим название документа (пример — Document 139-3К.exe)».

Умные устройства

В общей сложности исследователь нашел пять уязвимостей, большинству из которых был присвоен «высокий» или «критический» рейтинг опасности:

- CVE-2023-1748: жестко заданные учетных данных на перечисленных устройствах, которые позволяют любому желающему получить доступ к серверу телеметрии MQ и удаленно управлять любыми устройствами клиента (9,3 балла по шкале CVSS);

- CVE-2023-1749: некорректный контроль доступа в отношении запросов API, отправляемых на действительные ID устройств (6,5 баллов по шкале CVSS);

- CVE-2023-1750: некорректный контроль доступа, позволяющий злоумышленникам получить доступ к истории устройства, информации о нем, а также изменить настройки (7,1 балла по шкале CVSS);

- CVE-2023-1751: некорректная проверка ввода, из-за которой невозможно сопоставить токен авторизации с ID устройства (7,5 баллов по шкале CVSS)

- CVE-2023-1752: некорректный контроль аутентификации, позволяющий любому пользователю зарегистрировать уже зарегистрированное устройство Nexx, используя его MAC-адрес (8,1 балла по шкале CVSS).

Наиболее серьезной их этих ошибок является CVE-2023-1748. Баг связан с тем, что Nexx Cloud устанавливает универсальный пароль для всех устройств, зарегистрированных через приложение Nexx Home для Android или iOS.

Атаки и уязвимости

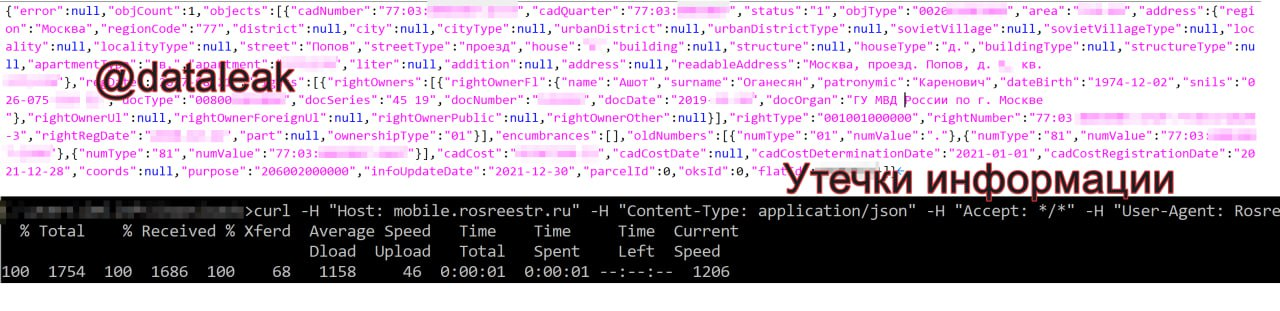

В API для мобильных приложений «Росреестра» обнаружена уязвимость, позволяющая без какой-либо аутентификации и авторизации, только по кадастровому номеру, получить персональные данные владельца объекта недвижимости.

Обнаруживший проблему эксперт уведомил «Росреестр», но уязвимость до сих пор не устранена.

Проверка информации показала, что специально сформированный запрос к серверу mobile.rosreestr.ru, содержащий кадастровый номер интересующего объекта недвижимости, возвращает:

- 🌵 ФИО,

- 🌵 дату рождения,

- 🌵 адрес,

- 🌵 СНИЛС,

- 🌵 паспорт (серия, номер, кем и когда выдан),

- 🌵 кадастровую стоимость,

- 🌵 дату регистрации права собственности.

Инциденты

Причиной утечки стало то, что один из сотрудников Samsung скопировал конфиденциальный код в ChatGPT и попросил ИИ найти решение задачи, не учитывая, что это может привести к передаче информации в базу чат-бота.

Другие работники также пытались оптимизировать код таким же способом, что усугубило ситуацию.

Третья утечка произошла, когда сотрудник запросил у ИИ разработать протокол встречи.

Взлом произошел 26 марта и позволил неназванной третьей стороне получить доступ к ряду внутренних систем компании.

Western Digital заявила, что сразу после обнаружения взлома предприняла соответствующие меры по реагированию на инцидент и заручилась помощью специалистов по кибербезопасности и судебных экспертов для проведения расследования. Компания также заверила клиентов и партнёров, что координирует свои действия с правоохранительными органами. Расследование пока находится на начальной стадии.

Компания временно отключила несколько своих сервисов, отметив, что злоумышленник мог получить определенные данные из них. Характер и объём затронутых данных ещё предстоит выяснить.

Перечень отключённых сервисов:

- My Cloud,

- My Cloud Home,

- My Cloud Home Duo,

- My Cloud OS5,

- SanDisk ibi,

- SanDisk Ixpand Wireless Charger.