Антифишинг-дайджест № 313

Обзор новостей информационной безопасности с 3 по 9 марта 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

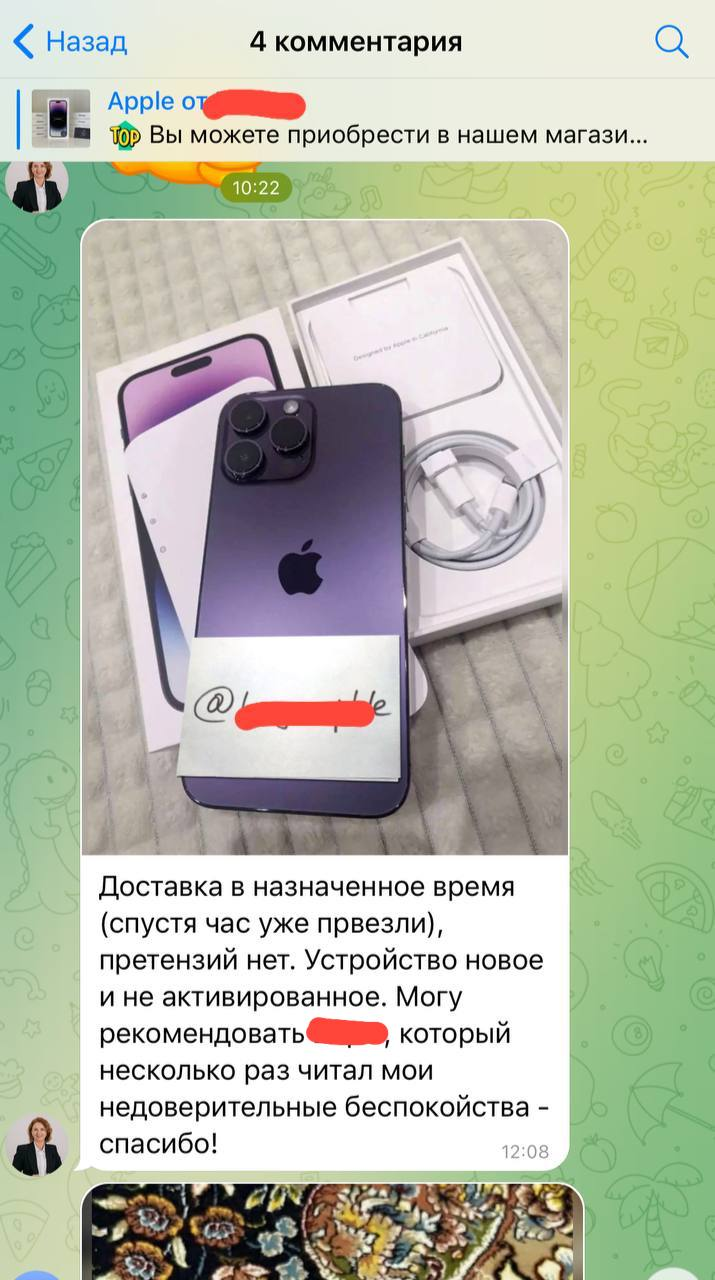

В Telegram появились мошеннические каналы с продажей техники Apple по крайне низким ценам.

Попытка купить такой iPhone заканчивается не радостью от его получения, а горьким разочарованием и потерей денег.

Как действуют мошенники

- Выставляют очень низкие цены: например, новый iPhone 14 Pro 128 ГБ предлагают купить всего за 19,9 тыс. рублей вместо 112,9 тыс. рублей (цена гаджета в re:Store), а аналогичную модель Pro Max — за 24,9 тыс. рублей вместо 121,9 тыс. рублей.

- Такие цены авторы канала объясняют тем, что iPhone были якобы изъяты на таможне у различных фирм и предпринимателей при попытке контрабандного ввоза в Россию. После этого арестованные гаджеты будто бы были выставлены на аукцион в пользу государства, откуда успешно выкуплены «в феврале 2023 года».

- Для большей убедительности предлагаются отзывы людей, якобы уже купивших смартфоны. Все они написаны с «живых» аккаунтов в Telegram с фотографиями, именами и фамилиями пользователей.

- Внешне отзывы очень похожи на настоящие: к ним прилагаются домашние снимки гаджета с визиткой онлайн-магазина, а авторы рассуждают о том, что им «было страшно заказывать, но риск оправдался», «продавец всё время был на связи и развеивал сомнения», или радуются тому, что нашли iPhone за «копейки» в подарок жене.

- В случае сомнений авторам отзывов можно написать — и они сразу отвечают на сообщения и подтверждают, что правда купили «дешевый, но вроде оригинальный гаджет». «Я в этом не разбираюсь, но ребенок проверил, всё в порядке», — написал один из них корреспонденту «Известий».

- Если найти тех же людей в других социальных сетях, все они удивленно отвечают, что никакие iPhone в Telegram не покупали. А аккаунты в мессенджере им не принадлежат.

Мошенники атакуют мужчин в мессенджерах, предлагая сэкономить на подарках к 8 марта.

Основная “весенняя легенда” мошенников — розыгрыш подарков от известных маркетплейсов или специальные предложения. Праздничные опросы запускают в мессенджерах, за ответы «дарят» подарки и скидки. Жертва оставляет данные банковской карты на вредоносном сайте и теряет деньги.

Первый шаг в такой схеме — опрос, например, в WhatsApp. Клиент отвечает на вопросы, а чтобы получить подарок, должен разослать вредоносную ссылку «на акцию» друзьям и оставить на сайте данные для доставки подарка. Еще один вариант — купить товар или заказать услугу на специальных условиях. Для этого на сайте нужно ввести сведения о банковской карте, включая CVV-код.

Инциденты

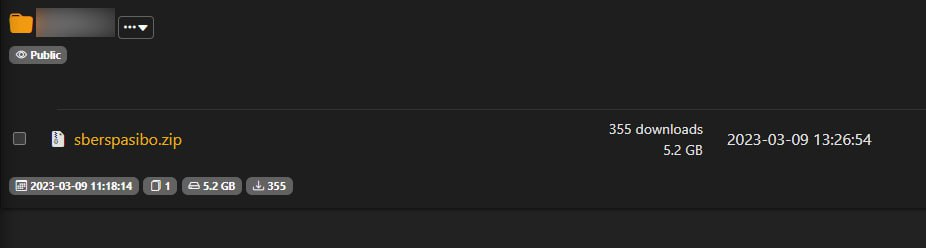

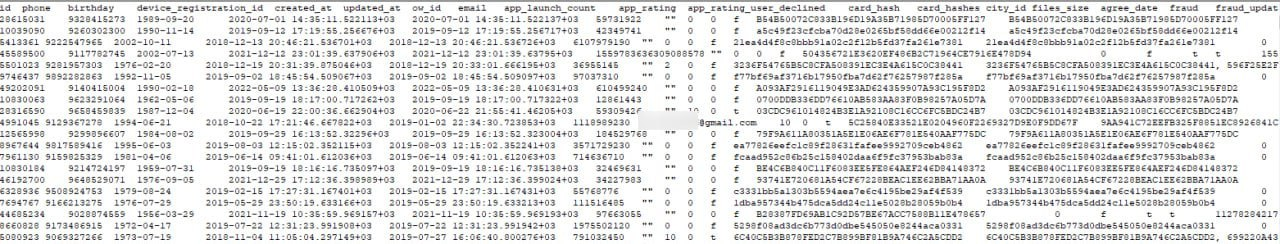

В открытый доступ выложили архив с говорящим названием Sberspasibo.zip — данные, полученные предположительно из мобильного приложения бонусной программы «СберСпасибо» (spasibosberbank.ru).

Архив содержит 2 файла. Первый файл — Orders имеет размер 820 мегабайт и включает 6 335 994 строки, содержащие номера телефонов, адреса электронной почты, даты рождения, даты регистрации, хэши карт и прочую служебную информацию.

Анализ файла позволил выделить:

- 1 089 420 уникальных адресов электронной почты

- 1 448 281 уникальный телефонный номер

Файл охватывает период с 01.04.2017 по 07.02.2022.

Размер второго файла — Users составляет почти 13 гигабайт. В нем содержится 48 387 008 строк:

- 132 749 уникальных адресов электронной почты

- Более 47 миллионов уникальных номеров телефонов.

Хотя номера банковских карт в одном из этих файлов хранятся в виде хеша, из-за использования устаревшей функции хеширования SHA1 без соли, нет никаких проблем «восстановить» их реальные значения прямым перебором всех цифр

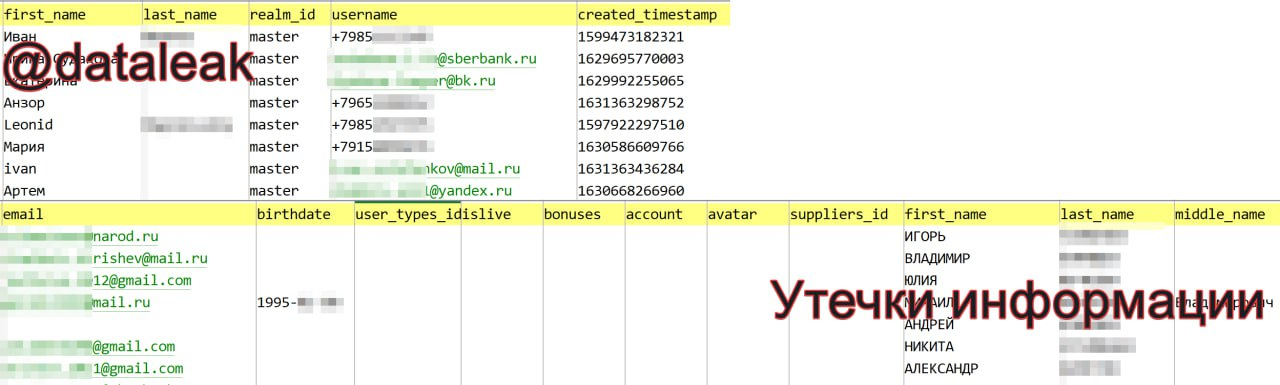

По информации экспертов Data Leakage & Breach Intelligence (DLBI), в открытом доступе опубликован дамп онлайн-платформы правовой помощи «СберПраво», содержащий около 115 000 уникальных телефонных номеров и 72 тыс. email-адресов.

В трех опубликованных файлах (user, user2 и userphone) содержатся:

- ФИО;

- телефоны (115 000 уникальных номеров);

- email-адреса (72 000 уникальных адресов);

- даты рождения;

- даты создания записи (с 07сентября 2020 по 08 февраля 2023).

Все три файла имеют одинаковую дату создания: 8 февраля 2023 года.

В компании сообщили, что проверяют информацию об утечке, но отмечается, что подобные сообщения могут исходить от мошенников, которые пытаются продать компиляции старых баз данных под видом оригинальных.

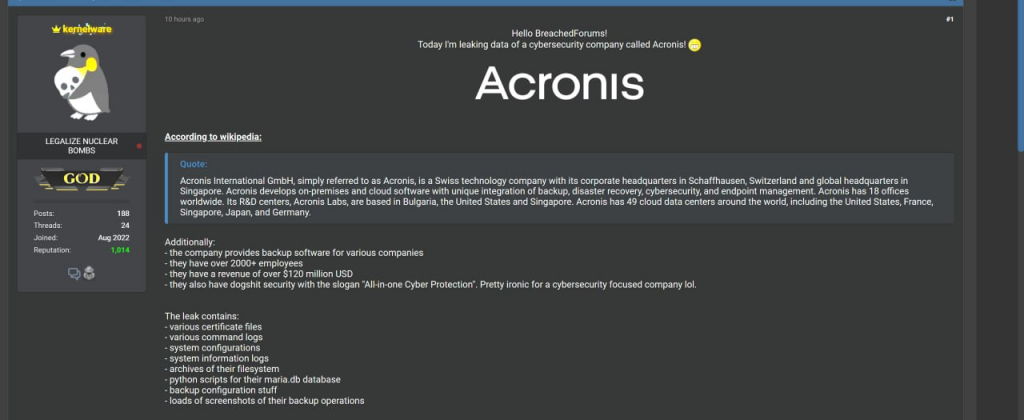

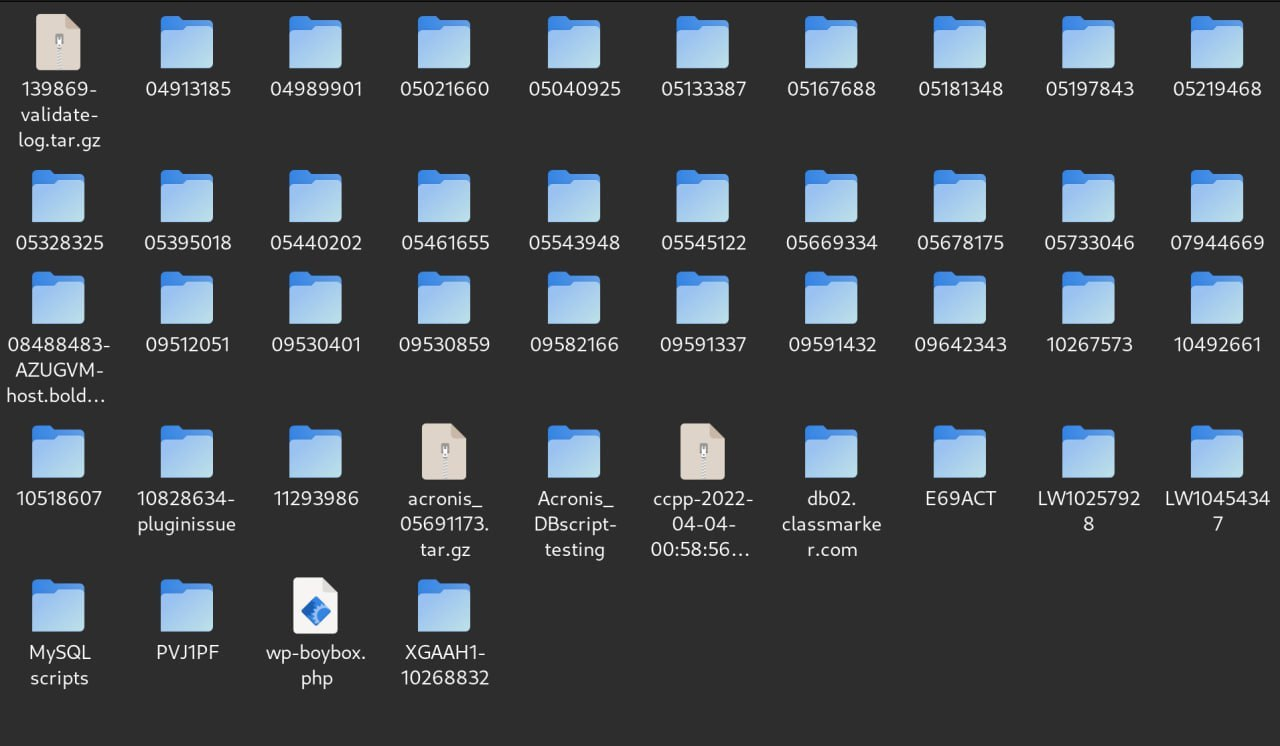

Хакеры выложили в открытый доступ внутренние данные компании Acronis.

В опубликованном массиве данных размером около 12 ГБ содержатся:

- различные файлы сертификатов;

- различные журналы команд;

- системные конфигурации;

- журналы системной информации;

- архивы файловой системы;

- Python-скрипты для базы данных maria.db;

- конфигурация резервного копирования;

- множество снапшотов операций резервного копирования.

Если утечка является подлинной, это может нести как угрозы для безопасности, так и репутационные риски, ведь «Acronis» — это в первую очередь компания, специализирующаяся на разработке ИБ-продуктов, в числе которых

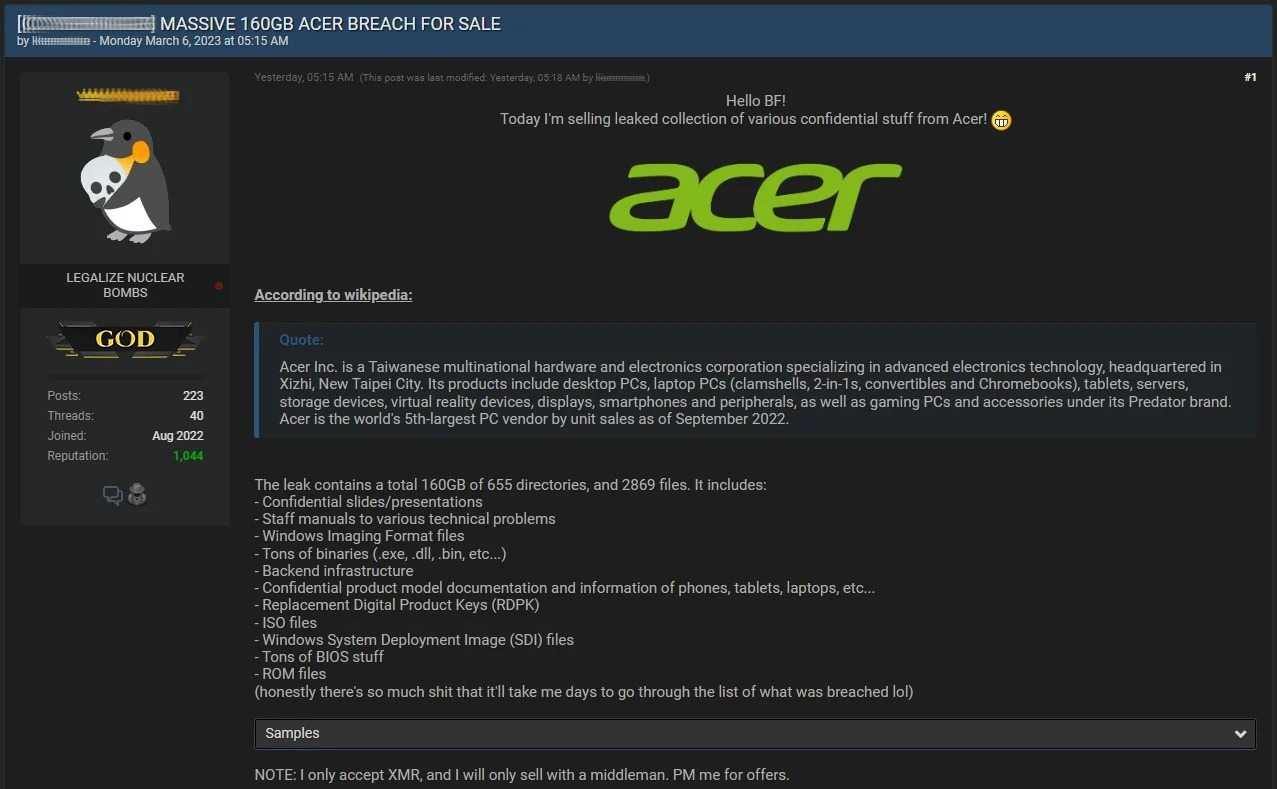

Компания Acer подтвердила, что в середине февраля 2023 года действительно имела место утечка данных.

Злоумышленники взломали сервер, где размещались приватные документы, которыми пользовались специалисты по ремонту, похитили и выставили на продажу более 2800 файлов объемом 160 Гб.

Дамп содержит технические руководства, программные инструменты, сведения о серверной инфраструктуре, документацию по различным моделям телефонов, планшетов и ноутбуков, образы BIOS, файлы ПЗУ, файлы ISO и RDPK (Replacement Digital Product Key).

В качестве доказательства взлома хакер поделился скриншотами, на которым демонстрировались с техническими чертежи Acer V206HQL, документы, характеристики BIOS и так далее.

Также в объявлении говорилось, что дамп будет продан тому, кто предложит самую высокую цену, а к оплате принимается только криптовалюта Monero (XMR).

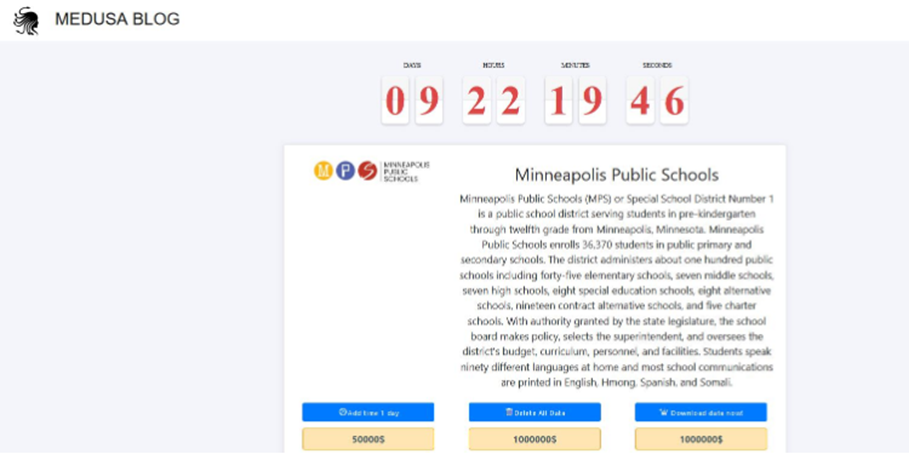

Группировка Medusa взломала школьный округ Миннеаполиса (Minneapolis Public Schools, MPS) и угрожает опубликовать украденные данные, если школьный округ не заплатит выкуп.

Округ MPS подтвердил кибератаку в феврале и заявил, что IT-системы организации отключились. Сейчас хакеры требуют выкуп в размере 1 млн долларов США за удаление украденных данных.

LVHN сообщила об атаке в начале февраля и также заявила, что не будет платить выкуп хакерам. Инцидент затронул «компьютерную систему, содержащую клинические изображения онкобольных и другую конфиденциальную информацию».

По словам компании, услуги LVHN, включая онкологический институт и детскую больницу, не затронуты. Однако сайт сети в настоящее время недоступен.

Файл users_item.csv содержит 521.353 строк с такими полями как:

- ⭕️ Фамилия Имя/UserName регистранта;

- ⭕️ Эл. почта (520.673 уникальных);

- ⭕️ Телефон (446.082 уникальных);

- ⭕️ Тип пользователя (student/parent/child)

- ⭕️ Школьный класс

- ⭕️ Хэш пароля с солью;

- ⭕️ Техн. информация.

Актуальность данных в файле — 06 марта 2023 года.

Директор больницы Антони Кастель на пресс-конференции сообщил, что план действий в чрезвычайных ситуациях позволит больнице функционировать в течение нескольких дней, но он надеется, что система будет восстановлена раньше.

По данным регионального агентства кибербезопасности Каталонии, нападение было организовано из-за пределов Испании группой хакеров «Ransom House».

В настоящее время клиника вынуждена вернуться к заполнению документации на бумаге, а новые неотложные случаи перенаправлять в другие больницы города.

Сообщается, что хакеры пока не выдвигали требований о выкупе.

По предварительной информации, хакеры смогли получить доступ к личным данным существующих и бывших сотрудников, при этом работоспособность сервисов компании не пострадала.

На текущий момент в компании работает более 12 500 сотрудников, а с учётом данных бывших сотрудников, число пострадавших может быть гораздо больше.

Ричард Холлис, генеральный директор компании по кибербезопасности Risk Crew, говорит, что из поредоставленной информации о взломе следует что преступники получили имена, адреса, даты рождения и номера социального страхования сотрудников.

Украденная информация включает имена и номера телефонов клиентов, номера кредитных / дебетовых карт и адреса электронной почты. В некоторых аккаунтах также содержалась идентифицирующая информация, такая как дни рождения и даже домашние адреса.

Хотя в письме с уведомлением о нарушении говорится, что хакеры могли видеть только последние четыре цифры номера карты, на целевой странице для подачи заявления в Генеральную прокуратуру штата Мэн сообщается, что украденная информация включала «Номер финансового счета или номер кредитной / дебетовой карты в сочетании с кодом безопасности, кодом доступа, паролем или PIN-кодом для учетной записи». Компания ещё не ответила на запросы о комментариях по поводу несоответствия информации.

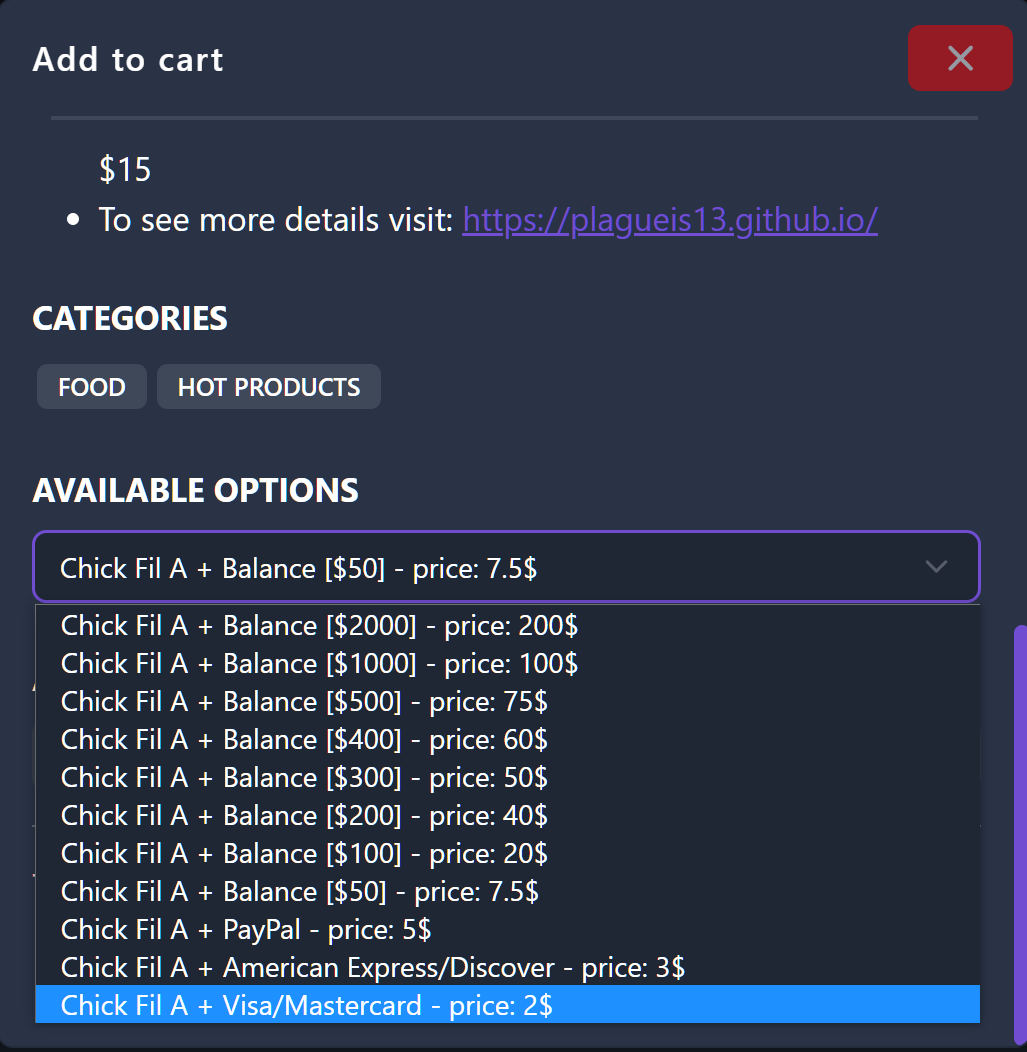

Украденные данные карт клиентов фастфуд уже продаются на хакерском форуме.