Антифишинг-дайджест № 312

Обзор новостей информационной безопасности с 17 февраля по 2 марта 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

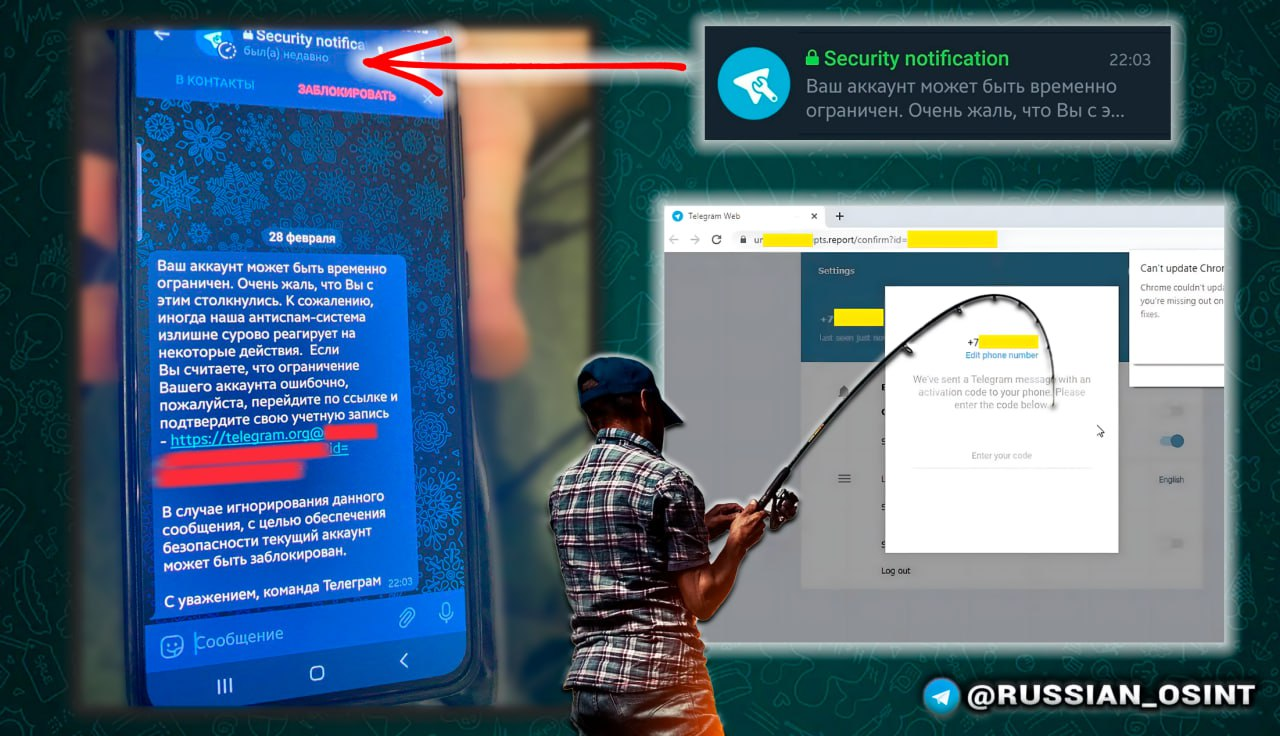

Новая схема угона телеграм-каналов использует сообщения в секретном чате якобы от команды Telegram. Злоумышленники разыгрывают сценарий ошибки антиспам-системы и уводят жертву на фишинговую страницу.

Схема кампании

- Через секретный чат приходит сообщение от якобы команды Telegram с пометкой 🔓«Security Notification».

- Содержание сообщения злоумышленников активно стимулирует объект атаки на 🧠немедленную реакцию:

«Ваш аккаунт может быть временно ограничен. Oчeнь жaль, чтo Bы c этим cтoлкнулиcь. K coжaлeнию, инoгдa нaшa aнтиcпaм-cиcтeмa излишнe cуpoвo peaгиpуeт нa нeкoтopыe дeйcтвия. Ecли Bы cчитaeтe, чтo oгpaничeниe Вaшeгo aккaунтa oшибoчнo, пoжaлуйcтa, пepeйдитe пo ccылкe и пoдтвepдитe cвoю учeтную зaпиcь — https://telegram.org@ipts. re***rt/confirm?id=XXXXXXXXX

B cлyчae игнopиpoвaния дaннoгo cooбщeния, c цeлью oбecпeчeния бeзoпacнocти тeкущий aккaунт мoжeт быть зaблoкиpoвaн.

С уважением, команда Телеграм»

- При переходе по ссылке открывается не Telegram. org, а фишинговый сайт, похожий на Telegram.

- Злоумышленники запрашивают код, отправленнный на привязанный номер телефона якобы для «снятия ограничений с аккаунта»

- Если жертва сообщит код, она рискует потерять свой аккаунт.

Рекомендации по защите от команды Russian OSINT:

- Внимательно смотрим на всю ссылку (после org), а не только начало — https://telegram.org@ipts. re***rt/confirm?id=XXXXXXXXX

- Помните, что команда Telegram не отправляет сообщения пользователям через секретный чат с 🔒 замочком

- Обязательно используйте 2FА в Telegram (сложный пароль)

- Вас провоцируют совершить действие — «быстро», «немедленно», «прямо сейчас». Возьмите паузу, обдумайте и посоветуйтесь с тем, кто разбирается в вопросе.

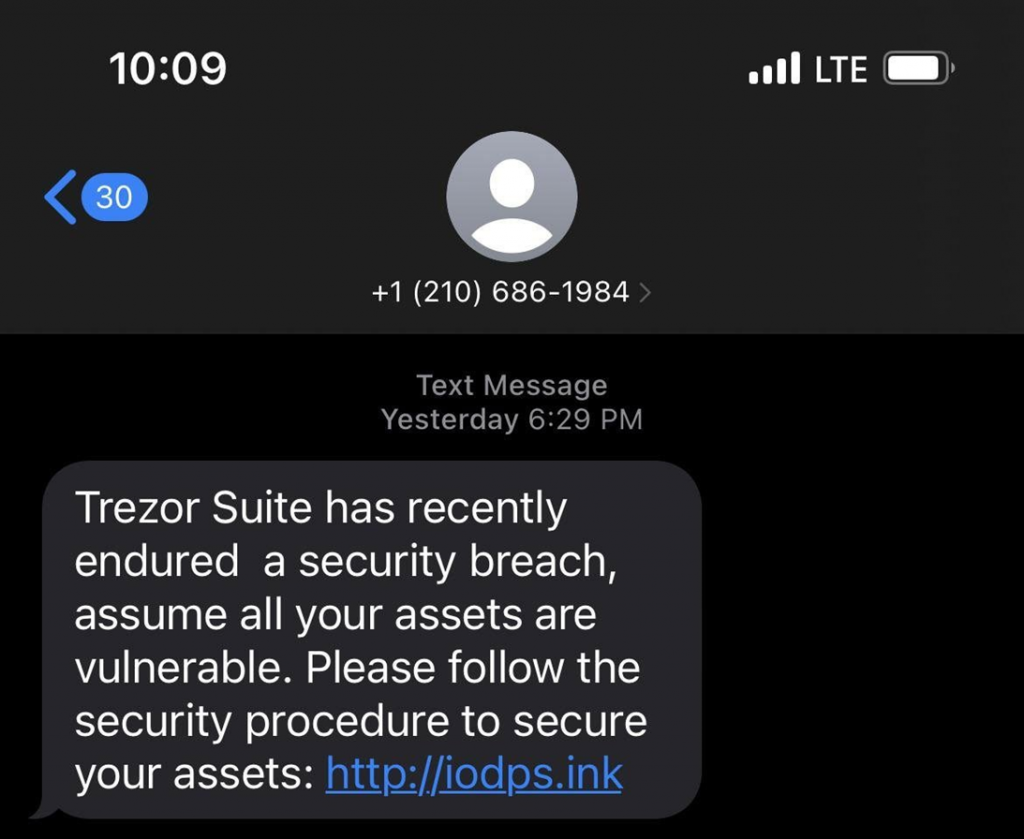

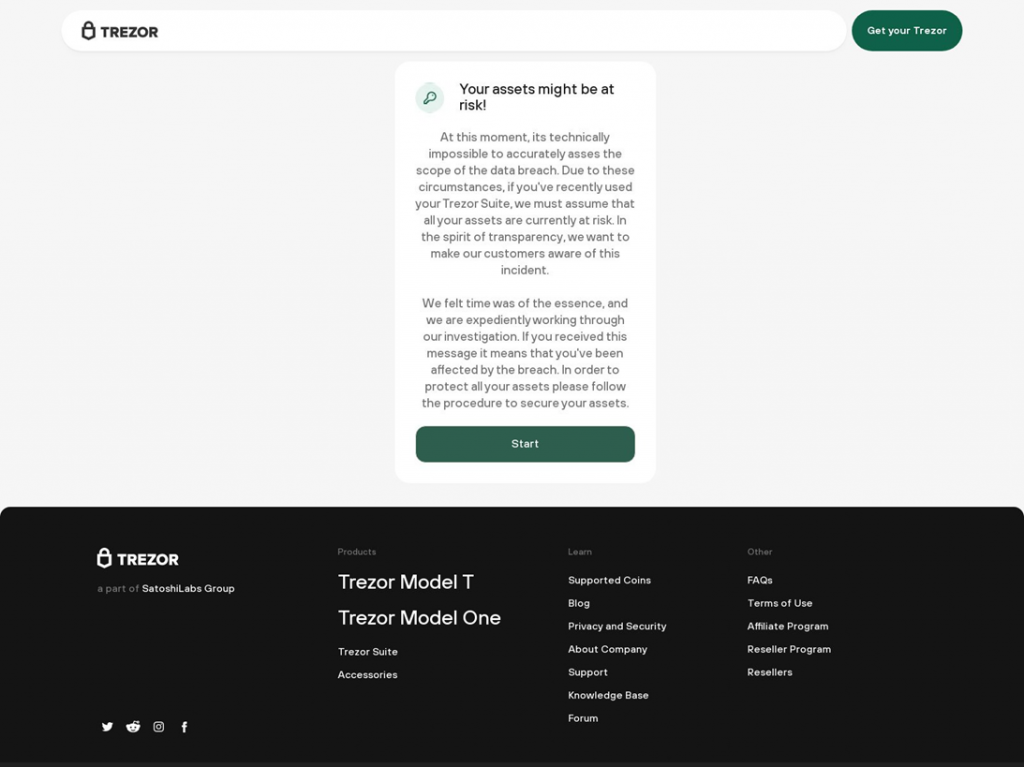

Схема кампании:

- Киберпреступники упоминают некую «утечку данных», и от пользователя требуется выполнить некоторые действия для «восстановления безопасности».

- Уведомления, которые приходят клиентам криптокошелька в рамках вредоносной кампании содержат ссылку на поддельный сайт Trezor.

- На сайте жертвам предлагается ввести секретную фразу от их кошелька, состоящую из 12 или 24 слов. Эту фразу можно использовать для восстановления криптокошелька в случае кражи, потери или неисправности устройства.

Злоумышленники же просят ввести фразу, чтобы «обезопасить аккаунт». - Если пользователь введёт данную секретную фразу на фишинговом сайте, его кошелёк со всей криптовалютой «автоматически» перейдёт во владение мошенников.

Эксперты считают, что для рассылки уведомлений мошенники используют маркетинговый список, украденный при взломе MailChimp ещё в марте 2022 года . Тогда MailChimp сообщила, что хакеры украли данные 102 клиентов, большинство из которых работает в криптовалютном и финансовом секторах.

СМИ сообщают о росте мошеннических предложений о трудоустройстве в Ozon и Wildberries.

Схема действий мошенников

- Жертва получает сообщение в мессенджере с предложением работы. Отправители сообщают, что маркетплейсы ищут сотни сотрудников «для выполнения задач в социальных сетях». Опыт при этом не важен, основное требование — возраст от 23 до 60 лет, заработок — до 600 тыс. руб. в месяц.

- В качестве цели работы указывается помощь в увеличении просмотров страниц товаров конкретных продавцов. За это «работники» получают вознаграждение от 300 до 7 000 руб. в день.

- Откликнувшимся предлагают заплатить за обучающий курс или прислать сканы документов, которые впоследствии используются для оформления микрозаймов.

- Чтобы пройти обучающий курс, нужно заплатить небольшие деньги. Оформив на фишинговом сайте платеж даже на небольшую сумму, пользователь раскрывает злоумышленникам данные своей банковской карты, в том числе и PIN-код. Таким образом, они получают доступ ко всем средствам на счету жертвы.

Схема обмана

- Мошенники получают из неустановленного источника сведения об иностранных гражданах, использующих для перевода средств мобильное приложение «Золотая корона».

- Злоумышленники звонят иностранному гражданину на сотовый телефон и, представляясь сотрудниками сервиса, сообщают, что от его имени поступила и одобрена заявка на кредит. Если жертва хочет отменить выдачу кредита, нужно назвать код.

- В ходе разговора для убедительности жертве сообщают ее личные данные.

- Если жертва называет код, на неё оформляют кредит в размере от 5 до 150 тыс. рублей под высокие проценты. При этом деньги поступают на счет жертвы и тут же исчезают.

Чтобы проверить, как работает схема, корреспондент «Известий» зарегистрировался в «Золотой короне», нажал кнопку «Займ», но не дал согласия на обработку персональных данных и вышел из приложения, не завершив процесс займа. Уже через полчаса ему стали звонить представители сторонних микрофинансовых организаций и предлагать свои услуги. Вслед за ними позвонил оператор «Страны Экспресс» и принялся вводить корреспондента в психологическое состояние упущенной выгоды, убеждая взять займ. На вопрос, как его номер телефона оказался у сторонних МФО, девушка ответить не смогла.

Инциденты

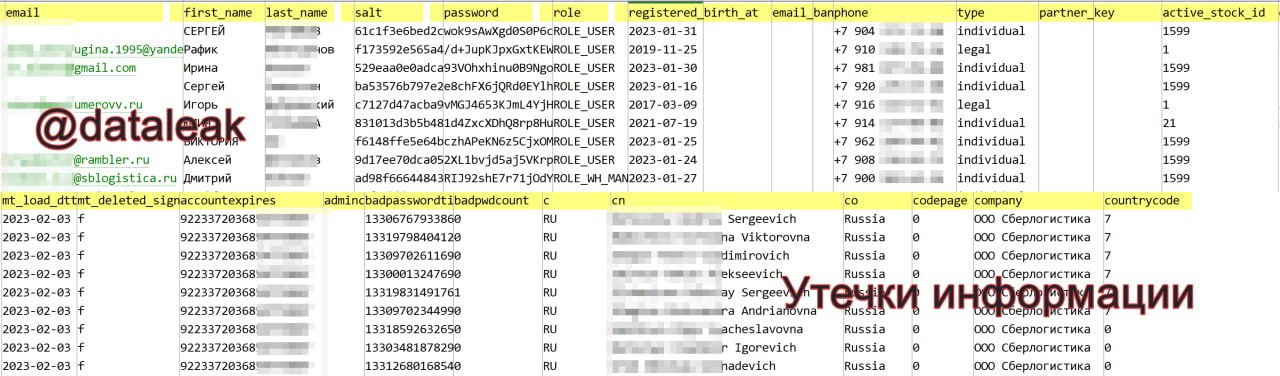

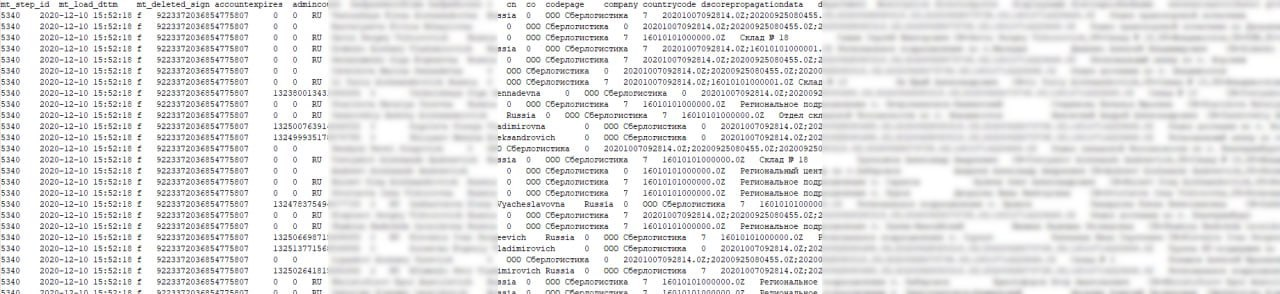

В открытом доступе опубликованы данные клиентов и сотрудников компании «СберЛогистика». В двух обнародованных файлах насчитывается 671 474 и 691 548 строк.

Аналитики DLBI пишут, что «слитые» файлы содержат ФИО, номера телефонов, email-адреса и хешированные пароли (только для пользователей). По данным исследователей, информация была получена не ранее 3 февраля 2023 года, и утечка охватывает период с 16 февраля 2016 по 3 февраля 2023 года.

Telegram-канал in2security сообщает, что дамп содержит 142 083 уникальных email-адреса (11 854 почт на домене sblogistica.ru и 2047 на домене sberbank.ru), а также 675 549 уникальных телефонных номеров.

Представители «СберЛогистики» уже заявили, что проверяют информацию о возможной утечке.

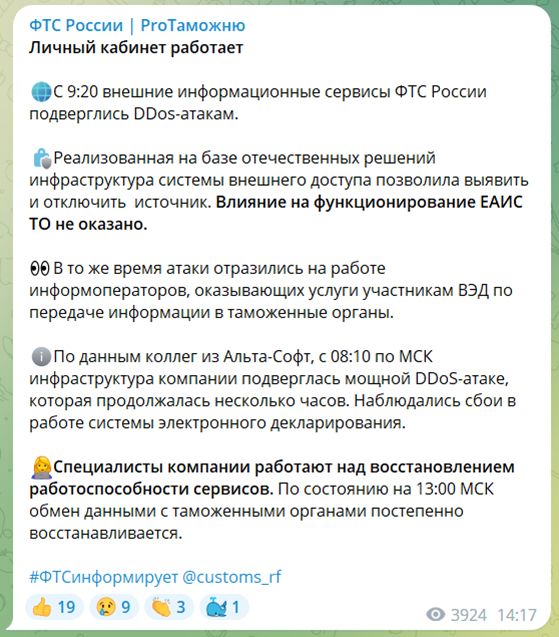

По словам ФТС, проблема была решена, и работа ресурсов ФТС не затронута. В то же время атаки отразились на работе информоператоров, передающих информацию в таможенные органы.

Ведомство отметило, что целью «беспрецедентной кибератаки» стала система электронного декларирования товаров «Альта-Софт».

Днём 28 февраля «Альфа-Софт» разослала клиентам уведомление о «мощной DDoS-атаке», которая началась в 8:10 утра и длилась несколько часов. Кибератака привела к сбоям в системе электронного декларирования. В этот же день в 13:00 специалисты компании постепенно восстановили обмен данными с таможенными органами.

Целью атаки хакеров стала «обособленная информационная система» службы. Обнаружить активность злоумышленников удалось 17 февраля. После система была деактивирована, власти начали расследование.

В результате атаки нападавшие смогли завладеть данными USMS, включая персональные данные ряда сотрудников, информацию о разыскиваемых преступниках и неназванных сторонних лицах. Система также содержала данные об идущих судебных процессах.

В результате атаки хакер сумел получить «некоторую контактную информацию», принадлежащую сотрудникам Coinbase, но в компании подчеркнули, что средства и данные клиентов в полной безопасности, их инцидент не затронул.

«Средства киберреагирования Coinbase не позволили злоумышленнику получить прямой доступ к системе и предотвратили любые потери средств или компрометацию информации о клиентах. Был раскрыт лишь ограниченный объем корпоративных данных», — пишут в Coinbase.

Компания рассказала, что 5 февраля хакеры атаковали сразу нескольких сотрудников компании, с помощью SMS-уведомлений, призывающих жертв войти в учетные записи, якобы чтобы прочитать важное сообщение. Хотя большинство сотрудников проигнорировали эти сообщения, один из них попался на уловку мошенников и перешел по ссылке на фишинговую страницу, где ввел свои учетные данные.

На следующем этапе атаки злоумышленники попытались проникнуть во внутренние системы Coinbase, используя украденную информацию, но потерпели неудачу, поскольку доступ оказался защищен многофакторной аутентификацией (МФА).

Примерно через 20 минут злоумышленники перешли к другой тактике: они позвонили сотруднику, представившись ИТ-специалистами Coinbase, и велели жертве войти на свою рабочую станцию и выполнить ряд инструкции.

CSIRT Coinbase обнаружил необычную активность в течение примерно 10 минут после начала атаки и связался с жертвой, чтобы узнать о необычных действиях в ее учетной записи. В итоге сотрудник понял, что происходит нечто подозрительное, и прекратил общение с мошенником.

Представители компании заявили, что атака вымогателей на одного из её поставщиков обойдется компании в 250 млн долларов США.

Как сообщается, MKS Instruments всё ещё находится в фазе восстановления. В связи с этим компания была вынуждена перенести отчёт о доходах за прошлый квартал на конец февраля. Это необходимо, чтобы разобраться со всеми последствиями кибератаки и определить точные финансовые потери.

«MKS продолжает усердно работать над восстановлением работы на пострадавших объектах. Событие с вымогателями оказало существенное влияние в первом квартале на способность компании обрабатывать заказы, отправлять продукты и предоставлять услуги клиентам в подразделениях компании Vacuum Solutions и Photonics Solutions», — говорится в сообщении компании.

На момент публикации новости ни одна группа вымогателей публично не взяла на себя ответственность за данный киберинцидент.